Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Power Platform verwerkt zowel persoonlijke gegevens als klantgegevens. Meer informatie over persoonlijke gegevens en klantgegevens vindt u in het Microsoft Vertrouwenscentrum.

Gegevenslocatie

In een Microsoft Entra-tenant wordt informatie opgeslagen die relevant is voor een organisatie en de beveiliging ervan. Wanneer een Microsoft Entra-tenant zich aanmeldt voor Power Platform-services, wordt het geselecteerde land of de geselecteerde regio van de tenant toegewezen aan de meest geschikte Azure-geografie waarin een Power Platform-implementatie aanwezig is. Power Platform slaat klantgegevens op in de toegewezen Azure-geografie of thuisgeografie van de tenant, tenzij organisaties services implementeren in meerdere regio's.

Sommige organisaties zijn wereldwijd aanwezig. Een bedrijf kan bijvoorbeeld zijn hoofdkantoor in de Verenigde Staten hebben, maar zakendoen in Australië. Het kan nodig zijn bepaalde Power Platform-gegevens in Australië op te slaan om te voldoen aan de lokale regelgeving. Wanneer Power Platform-services worden geïmplementeerd in meer dan één Azure-geografie, wordt dit een multigeo-implementatie genoemd. In dit geval worden de omgevingsgerelateerde metagegevens alleen opgeslagen in de thuisgeo. Alle meta- en productgegevens in die omgeving worden opgeslagen in de externe geo.

Power Platform-services zijn beschikbaar in bepaalde Azure- geografieën. Ga naar het Microsoft Vertrouwenscentrum om te weten te komen waar Power Platform-services beschikbaar zijn, waar uw gegevens worden opgeslagen en gerepliceerd voor gegevenstolerantie en hoe uw gegevens worden gebruikt. Toezeggingen over de locatie van de data-at-rest van klanten zijn te vinden in de voorwaarden voor gegevensverwerking van de Voorwaarden van Microsoft Online Service. Microsoft biedt ook datacenters voor onafhankelijke entiteiten.

Gegevensverwerking

In dit gedeelte wordt beschreven hoe Power Platform klantgegevens bewaart, verwerkt en overdraagt.

Data-at-rest

Tenzij anders vermeld in de documentatie, blijven klantgegevens in de oorspronkelijke bron (bijvoorbeeld Dataverse of SharePoint). Power Platform-apps worden opgeslagen in Azure Storage als onderdeel van een omgeving. Gegevens van mobiele apps worden versleuteld en opgeslagen in SQL Express. In de meeste gevallen gebruiken apps Azure Storage om Power Platform-servicegegevens te behouden en Azure SQL Database om servicemetagegevens te behouden. Door appgebruikers ingevoerde gegevens worden opgeslagen in de betreffende gegevensbron voor de service, zoals Dataverse.

Power Platform versleutelt alle persistente gegevens standaard met door Microsoft beheerde sleutels. Klantgegevens die zijn opgeslagen in Azure SQL-database zijn volledig versleuteld met behulp van Azure SQL TDE-technologie (Transparent Data Encryption). Klantgegevens die zijn opgeslagen in Azure Blob Storage, worden versleuteld met Azure Storage Encryption.

Gegevens in verwerking

Gegevens zijn in verwerking wanneer ze worden gebruikt als onderdeel van een interactief scenario of wanneer een achtergrondproces, zoals het vernieuwen, deze gegevens raakt. Power Platform laadt in verwerking zijnde gegevens in de geheugenruimte van een of meer serviceworkloads. Om de functionaliteit van de workload te vergemakkelijken, worden gegevens die in het geheugen zijn opgeslagen niet versleuteld.

Gegevens in transit

Power Platform versleutelt al het inkomende HTTP-verkeer met TLS 1.2 of hoger. Verzoeken die TLS 1.1 of lager proberen te gebruiken, worden afgewezen.

Geavanceerde netwerkfuncties

Voor sommige geavanceerde beveiligingsfuncties van Power Platform gelden mogelijk specifieke licentievereisten.

Servicetags

Een servicetag is een groep IP-adresvoorvoegsels van een specifieke Azure-service. U kunt servicetags gebruiken om netwerktoegangsbeheer voor netwerkbeveiligingsgroepen of Azure Firewall te definiëren.

Servicetags helpen de complexiteit van frequente updates van netwerkbeveiligingsregels te minimaliseren. U kunt servicetags gebruiken in plaats van specifieke IP-adressen wanneer u beveiligingsregels maakt die bijvoorbeeld verkeer voor de bijbehorende service toestaan of weigeren.

Microsoft beheert de adresvoorvoegsels in de servicetag en werkt de servicetag automatisch bij als adressen worden gewijzigd. Zie Azure IP-bereiken en servicetags - Openbare cloud voor meer informatie.

Gegevensbeleid

Power Platform bevat uitgebreide functies voor gegevensbeleid om gegevensbeveiliging te beheren.

Shared Access Signature (SAS) IP-beperking voor opslag

Notitie

Voordat een van deze SAS-functies wordt geactiveerd, moeten klanten eerst toegang verlenen tot het domein https://*.api.powerplatformusercontent.com, anders werken de meeste SAS-functionaliteiten niet.

Deze functieset is een tenantspecifieke functionaliteit waarmee SAS-tokens (Storage Shared Access Signature) worden beperkt en die wordt beheerd via een menu in het Power Platform-beheercentrum. Met deze instelling beperkt u wie, op basis van IP (IPv4 en IPv6), SAS-tokens voor ondernemingen kan gebruiken.

Deze instellingen zijn te vinden in de instellingen voor Privacy + beveiliging van de omgeving in het beheercentrum. U moet de optie Op IP-adres gebaseerde SAS-regel (Storage Shared Access Signature) inschakelen inschakelen.

Beheerders kunnen voor deze instelling uit vier opties kiezen:

| Optie | Instelling | Omschrijving |

|---|---|---|

| 0 | Alleen IP-binding | Hierdoor worden SAS-sleutels beperkt tot het IP-adres van de aanvrager. |

| 2 | Alleen IP-firewall | Dit beperkt het gebruik van SAS-sleutels, zodat ze alleen binnen een door de beheerder opgegeven bereik werken. |

| 5 | IP-binding en -firewall | Dit beperkt het gebruik van SAS-sleutels, zodat ze alleen binnen een door de beheerder opgegeven bereik werken en alleen voor het IP-adres van de aanvrager. |

| 4 | IP-binding of -firewall | Hiermee kunnen SAS-sleutels worden gebruikt binnen het opgegeven bereik. Als de aanvraag van buiten het bereik komt, wordt IP-binding toegepast. |

Notitie

Beheerders die ervoor kiezen om IP-firewall toe te staan (optie 2, 3 en 4 in de bovenstaande tabel) moeten zowel het IPv4- als het IPv6-bereik van hun netwerken invoeren om een goede dekking van hun gebruikers te garanderen.

Waarschuwing

Opties 1 en 3 maken gebruik van IP-binding, wat niet goed werkt als klanten IP-pools, Reverse Proxy of gateways met NAT-functionaliteit (Network Address Translation) hebben die binnen hun netwerken worden gebruikt. Dit heeft tot gevolg dat het IP-adres van een gebruiker te vaak verandert, waardoor een aanvrager niet meer met zekerheid hetzelfde IP-adres kan hebben tussen de lees-/schrijfbewerkingen van de SAS.

Opties 2 en 4 werken zoals bedoeld.

Producten die IP-binding afdwingen indien ingeschakeld:

- Dataverse

- Power Automate

- Aangepaste connectoren

- Power Apps

Impact op de gebruikerservaring

Wanneer een gebruiker, die niet voldoet aan de IP-adresbeperkingen van een omgeving, een app opent: gebruikers krijgen een foutmelding waarin een algemeen IP-probleem wordt vermeld.

Wanneer een gebruiker, die wel aan de IP-adresbeperkingen voldoet, een app opent: de volgende gebeurtenissen vinden plaats:

- Gebruikers krijgt mogelijk een banner te zien die snel verdwijnt, zodat gebruikers weten dat er een IP-instelling is ingesteld en ze contact kunnen opnemen met de beheerder voor meer informatie of om pagina's te vernieuwen waarbij de verbinding wordt verbroken.

- Belangrijker nog is dat, vanwege de IP-validatie die deze beveiligingsinstelling gebruikt, sommige functionaliteiten langzamer kunnen werken dan wanneer deze zijn uitgeschakeld.

Programmatisch instellingen bijwerken

Beheerders kunnen automatisering gebruiken om zowel de instelling IP-binding of firewall, het IP-bereik dat is opgenomen in de allow-list en de wisselknop voor Logboekregistratie in te stellen en bij te werken. Meer informatie vindt u in Zelfstudie: Instellingen voor omgevingsbeheer maken, bijwerken en weergeven.

Logboekregistratie van SAS-oproepen

Met deze instelling kunnen alle SAS-oproepen binnen Power Platform worden geregistreerd in een logboek in Purview. Deze logboekregistratie toont de relevante metagegevens voor alle aanmaak- en gebruiksgebeurtenissen en kan onafhankelijk van de bovenstaande SAS IP-beperkingen worden ingeschakeld. Onboarding van SAS-aanroepen in Power Platform-services vindt momenteel plaats in 2024.

| Veldnaam | Veldbeschrijving |

|---|---|

| response.status_message | Informeren of de gebeurtenis succesvol was of niet: SASSuccess of SASAuthorizationError. |

| response.status_code | Informeren of de gebeurtenis succesvol was of niet: 200, 401 of 500. |

| ip_binding_mode | IP-bindingsmodus ingesteld door een tenantbeheerder, indien ingeschakeld. Is alleen van toepassing op SAS-aanmaakgebeurtenissen. |

| admin_provided_ip_ranges | IP-bereiken die zijn ingesteld door een tenantbeheerder, indien van toepassing. Is alleen van toepassing op SAS-aanmaakgebeurtenissen. |

| computed_ip_filters | Laatste set IP-filters gebonden aan SAS-URI's op basis van de IP-bindingsmodus en de bereiken die zijn ingesteld door een tenantbeheerder. Geldt voor zowel SAS-aanmaak- als gebruiksgebeurtenissen. |

| analytics.resource.sas.uri | De gegevens waartoe een poging werd gedaan deze te openen of deze te maken. |

| enduser.ip_address | De openbare IP van de van de oproepende functie. |

| analytics.resource.sas.operation_id | De unieke id van de creatiegebeurtenis. Als u hierop zoekt, worden alle gebruiks- en aanmaakgebeurtenissen weergegeven die verband houden met de SAS-aanroepen van de aanmaakgebeurtenis. Toegewezen aan de antwoordheader 'x-ms-sas-operation-id'. |

| request.service_request_id | Unieke identificatie uit de aanvraag of respons en kan worden gebruikt om één record op te zoeken. Toegewezen aan de antwoordheader 'x-ms-service-request-id'. |

| versie | Versie van dit logboekschema. |

| type | Generieke respons. |

| analytics.activity.name | Het type activiteit van dit evenement was: creatie of gebruik. |

| analytics.activity.id | Unieke id van de record in Purview. |

| analytics.resource.organization.id | Organisatie-id |

| analytics.resource.environment.id | Omgevings-id |

| analytics.resource.tenant.id | Tenant-id |

| enduser.id | De GUID van de Microsoft Entra ID van de maker van de creatiegebeurtenis. |

| enduser.principal_name | Het UPN-/e-mailadres van de maker. Voor gebruiksgebeurtenissen is dit een algemene respons: ′system@powerplatform′. |

| enduser.role | Algemene respons: Regelmatig voor aanmaakgebeurtenissen en Systeem voor gebruiksgebeurtenissen. |

Purview-controleregistratie inschakelen

Als u wilt dat de logboeken worden weergegeven in uw Purview-exemplaar, moet u zich hiervoor eerst aanmelden voor elke omgeving waarvoor u logboeken wilt. Deze instelling kan worden bijgewerkt in het Power Platform-beheercentrum door een tenantbeheerder.

- Meld u aan bij het Power Platform-beheercentrum met tenantbeheerdersreferenties.

- Selecteer in het navigatiedeelvenster de optie Beheren.

- Selecteer in het deelvenster BeherenOmgevingen.

- Selecteer de omgeving waarvoor u controleregistratie wilt inschakelen.

- Selecteer Instellingen op de opdrachtbalk.

- Selecteer Product>Privacy en beveiliging.

- Schakel onder Beveiligingsinstellingen van SAS (Shared Access Signature) voor opslag (preview) de functie SAS-logboekregistratie in Purview inschakelen in.

Zoeken in auditlogboeken

Tenantbeheerders kunnen Purview gebruiken om auditlogs te bekijken die zijn gegenereerd voor SAS-bewerkingen. Ook kunnen ze zelf fouten diagnosticeren die mogelijk worden geretourneerd bij problemen met IP-validatie. Purview-logs zijn de meest betrouwbare oplossing.

Gebruik de volgende stappen om problemen te diagnosticeren of SAS-gebruikspatronen binnen uw tenant beter te begrijpen.

Zorg ervoor dat auditlogging is ingeschakeld voor de omgeving. Zie Purview-controleregistratie inschakelen.

Ga naar de Microsoft Purview compliance-portal en meld u aan met de referenties van de tenantbeheerder.

Selecteer Controle in het linkernavigatievenster. Als deze optie niet beschikbaar is, betekent dit dat de aangemelde gebruiker geen beheerderstoegang heeft om auditlogboeken te raadplegen.

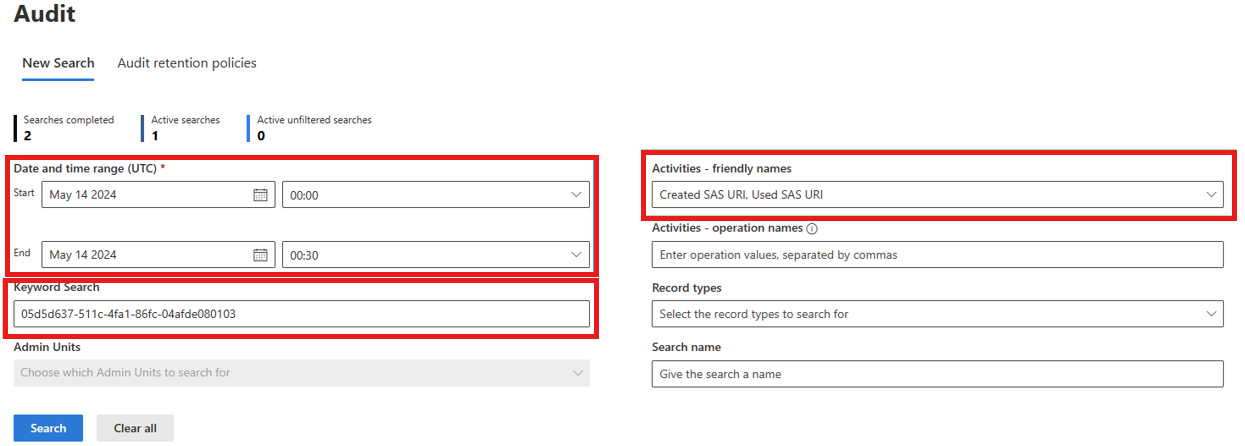

Selecteer het datum- en tijdsbereik in UTC om te zoeken naar logboeken. Bijvoorbeeld wanneer een 403 Verboden-fout met een foutcode van unauthorized_caller is geretourneerd.

Zoek in de vervolgkeuzelijst Activiteiten - beschrijvende namen naar Power Platform-opslagbewerkingen en selecteer Gemaakte SAS-URI en Gebruikte SAS-URI.

Geef een trefwoord op in Zoeken op trefwoord. Zie Aan de slag met zoeken in de Purview-documentatie voor meer informatie over dit veld. U kunt een waarde gebruiken uit elk van de velden die in de bovenstaande tabel worden beschreven, afhankelijk van uw scenario. Hieronder vindt u de aanbevolen velden waarop u kunt zoeken (in volgorde van voorkeur):

- De waarde van de responsheader x-ms-service-request-id. Hiermee worden de resultaten gefilterd op één SAS URI-aanmaakgebeurtenis of één SAS URI-gebruikgebeurtenis, afhankelijk van het aanvraagtype waarvan de header afkomstig is. Dit is handig bij het onderzoeken van een 403 Forbidden-fout die aan de gebruiker is geretourneerd. Dit kan ook worden gebruikt om de waarde van powerplatform.analytics.resource.sas.operation_id te grijpen.

- De waarde van de responsheader x-ms-sas-operation-id. Hiermee worden de resultaten zodanig gefilterd dat er één SAS-URI-aanmaakgebeurtenis wordt weergegeven en dat er een of meer gebruiksgebeurtenissen voor die SAS-URI worden weergegeven, afhankelijk van hoe vaak deze link is geopend. Dit wordt toegewezen aan het veld powerplatform.analytics.resource.sas.operation_id.

- Volledige of gedeeltelijke SAS-URI, zonder de handtekening. Dit kan resulteren in veel SAS-URI-aanmaakgebeurtenissen en veel SAS-URI-gebruiksgebeurtenissen, omdat dezelfde URI zo vaak als nodig kan worden opgevraagd voor aanmaken.

- IP-adres van aanroeper. Hiermee worden alle aanmaak- en gebruiksgebeuertenissen voor dat IP-adres geretourneerd.

- Omgevings-id. Dit kan een grote hoeveelheid gegevens opleveren die betrekking kunnen hebben op veel verschillende aanbiedingen van Power Platform. Vermijd dit dus indien mogelijk of overweeg om het zoekvenster te verkleinen.

Waarschuwing

Wij raden af om te zoeken op User Principal Name of Object ID, omdat deze alleen worden doorgegeven aan aanmaakgebeurtenissen en niet aan gebruiksgebeurtenissen.

Selecteer Zoeken en wacht tot de resultaten verschijnen.

Waarschuwing

Het kan een uur of langer duren voordat logboeken in Purview worden opgenomen. Houd hier rekening mee bij het zoeken naar recente gebeurtenissen.

Problemen oplossen met de fout 403 Verboden/onbevoegde_aanroeper

U kunt aanmaak- en gebruikslogboeken gebruiken om te bepalen waarom een aanroep resulteert in een 403 Verboden-fout met een foutcode van unauthorized_caller.

- Zoek naar logs in Purview zoals beschreven in de vorige sectie. Overweeg om x-ms-service-request-id of x-ms-sas-operation-id uit de responsheaders te gebruiken als zoekwoord.

- Open de gebruiksgebeurtenis Gebruikte SAS-URI en zoek naar het veld powerplatform.analytics.resource.sas.computed_ip_filters onder PropertyCollection. Dit IP-bereik wordt door de SAS-aanroep gebruikt om te bepalen of het verzoek geautoriseerd is om door te gaan of niet.

- Vergelijk deze waarde met het veld IP-adres in het logboek. Dit zou voldoende moeten zijn om te bepalen waarom de aanvraag is mislukt.

- Als u denkt dat de waarde van powerplatform.analytics.resource.sas.computed_ip_filters onjuist is, gaat u verder met de volgende stappen.

- Open de aanmaakgebeurtenis Gemaakte SAS-URI door te zoeken met behulp van de responsheaderwaarde x-ms-sas-operation-id (of de waarde van het veld powerplatform.analytics.resource.sas.operation_id uit het aanmaaklogboek).

- Haal de waarde van het veld powerplatform.analytics.resource.sas.ip_binding_mode op. Als deze ontbreekt of leeg is, betekent dit dat IP-binding voor die omgeving niet was ingeschakeld op het moment van die specifieke aanvraag.

- Haal de waarde van powerplatform.analytics.resource.sas.admin_provided_ip_ranges op. Als deze ontbreekt of leeg is, betekent dit dat er op het moment van de specifieke aanvraag geen IP-firewallbereiken zijn opgegeven voor die omgeving.

- Haal de waarde op van powerplatform.analytics.resource.sas.computed_ip_filters. Deze moet identiek zijn aan de gebruiksgebeurtenis en wordt afgeleid op basis van de IP-bindingsmodus en door de beheerder opgegeven IP-firewallbereiken. Zie de afleidingslogica in Gegevensopslag en -beheer in Power Platform.

Deze informatie helpt tenantbeheerders bij het corrigeren van onjuiste configuraties in de IP-bindinginstellingen van de omgeving.

Waarschuwing

Het kan minimaal 30 minuten duren voordat wijzigingen in de omgevingsinstellingen voor SAS IP-binding van kracht worden. Het zou meer kunnen zijn als partnerteams hun eigen cache hebben.

Verwante artikelen

Beveiligingsoverzicht

Verifiëren bij Power Platform-services

Verbinding maken met en verifiëren bij gegevensbronnen

Veelgestelde vragen over Power Platform-beveiliging