Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Notitie

Preview-functies zijn niet bedoeld voor productiegebruik en bieden mogelijk beperkte functionaliteit. Deze functies zijn beschikbaar voorafgaand aan een officiële release, zodat klanten vroeg toegang kunnen krijgen en feedback kunnen geven.

In dit technische document wordt de beveiligingsarchitectuur van de authenticatiemechanismen in Power Apps Test Engine beschreven. Raadpleeg de Authenticatiehandleiding voor gebruikersgerichte begeleiding bij het selecteren en configureren van authenticatiemethoden.

Overzicht van authenticatiemethoden

Test Engine ondersteunt twee primaire authenticatiemethoden:

- Opslagstatusauthenticatie - Gebaseerd op permanente browsercookies en opslagstatus

- Certificaatgebaseerde authenticatie - Gebaseerd op X.509-certificaten en Dataverse integratie

Beide methoden zijn ontworpen om te voldoen aan moderne beveiligingsvereisten, zoals multifactorauthenticatie (MFA) en voorwaardelijk toegangsbeleid.

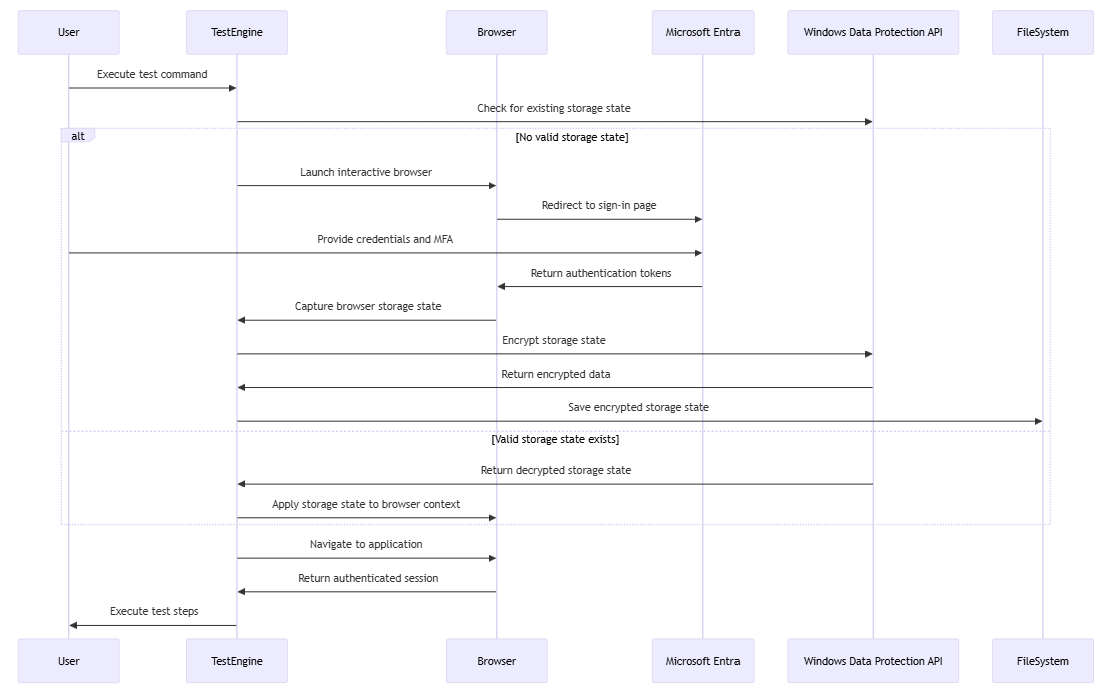

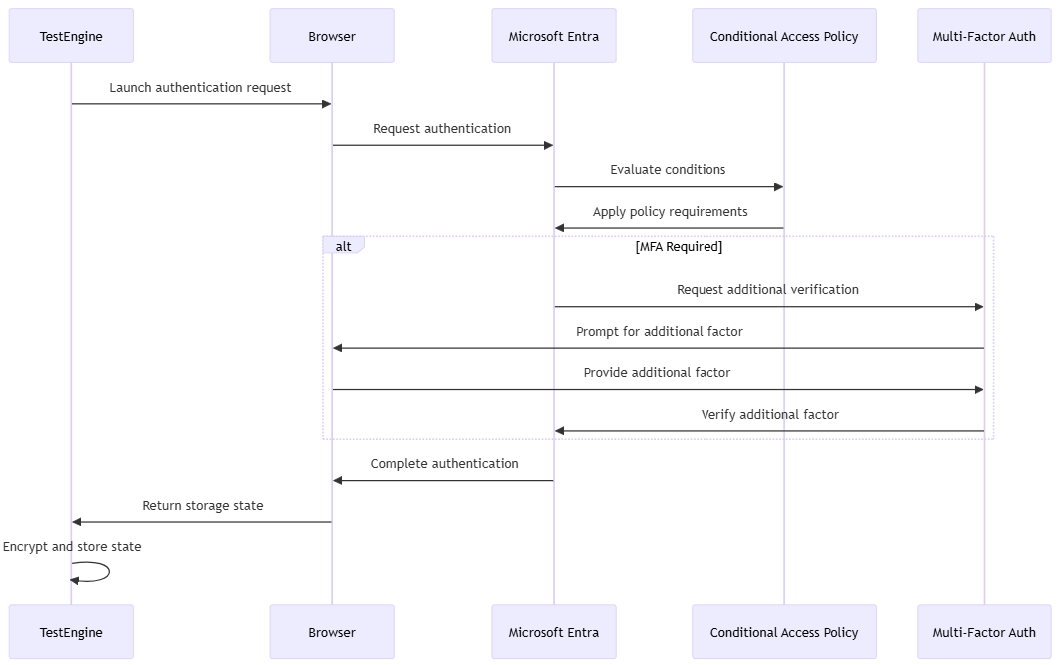

Architectuur voor authenticatie van de opslagstatus

Bij de opslagstatusauthenticatiemethode wordt gebruikgemaakt van Playwright's browsercontextbeheer om authenticatietokens veilig op te slaan en te hergebruiken.

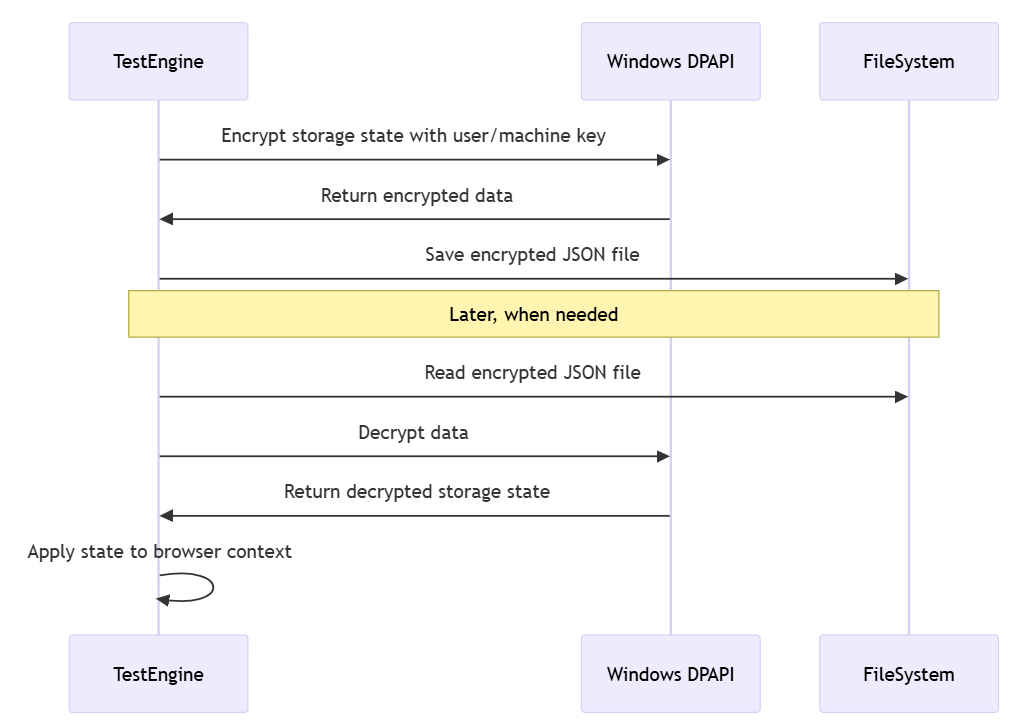

Implementatie van Windows-gegevensbescherming

De implementatie van de lokale opslagstatus gebruikt de Windows Data Protection API (DPAPI) voor veilige opslag:

Beveiligingsoverwegingen

De architectuur voor opslagstatusbeveiliging biedt:

- Bescherming van authenticatietokens in rust met behulp van DPAPI-encryptie

- Ondersteuning voor Microsoft Entra MFA en voorwaardelijke toegangsbeleid

- Sandbox-isolatie via de browsercontexten van Playwright

- Naleving van het sessielevensduurbeleid Microsoft Entra

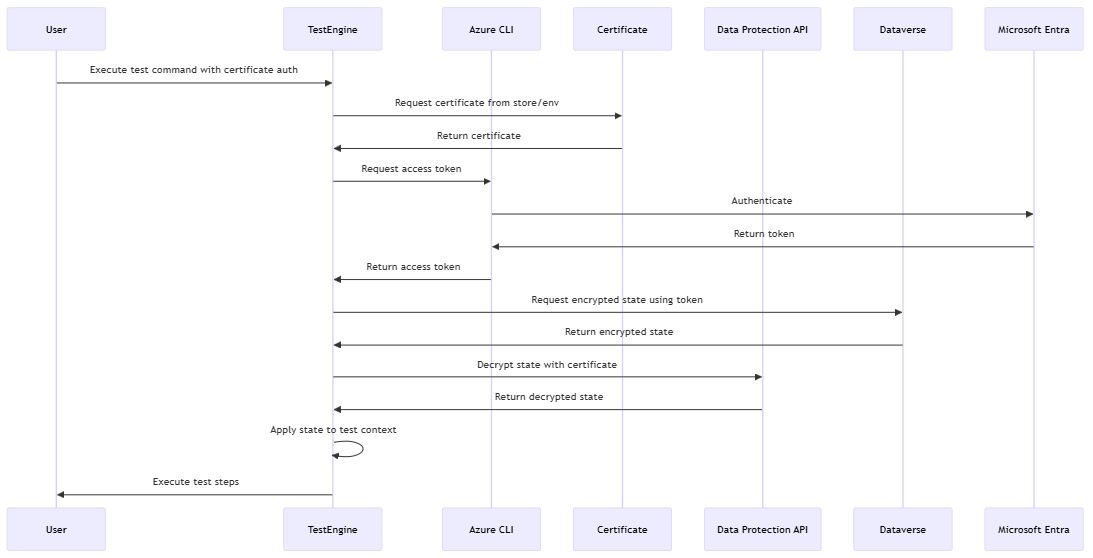

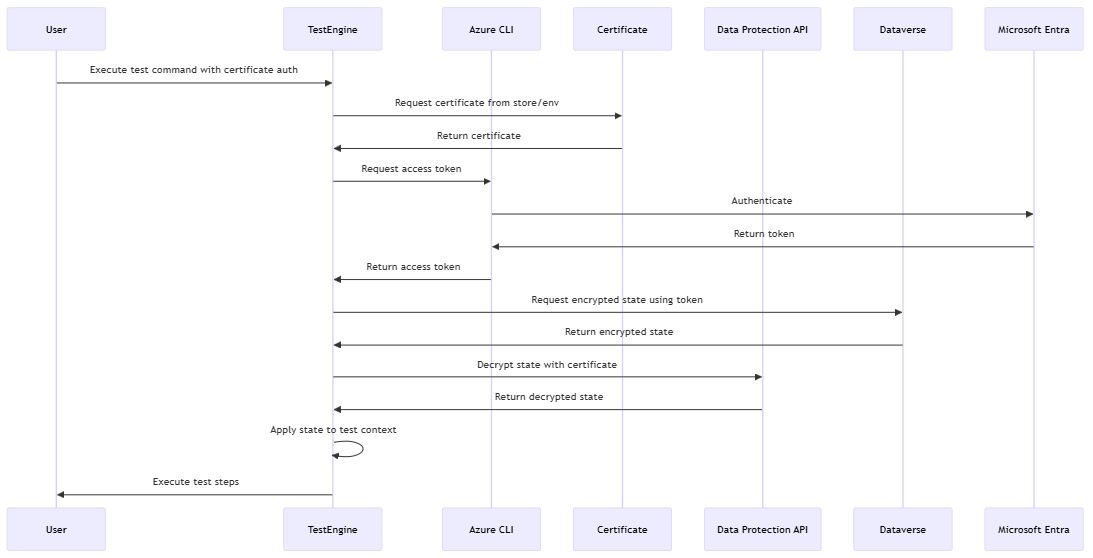

Certificaatgebaseerde authenticatiearchitectuur

Certificaatgebaseerde authenticatie integreert met Dataverse en maakt gebruik van X.509-certificaten voor verbeterde beveiliging en encryptie van de opgeslagen informatie.

Dataverse opslagimplementatie

De implementatie maakt gebruik van een aangepaste XML-repository voor veilige opslag van beveiligingssleutels: Dataverse

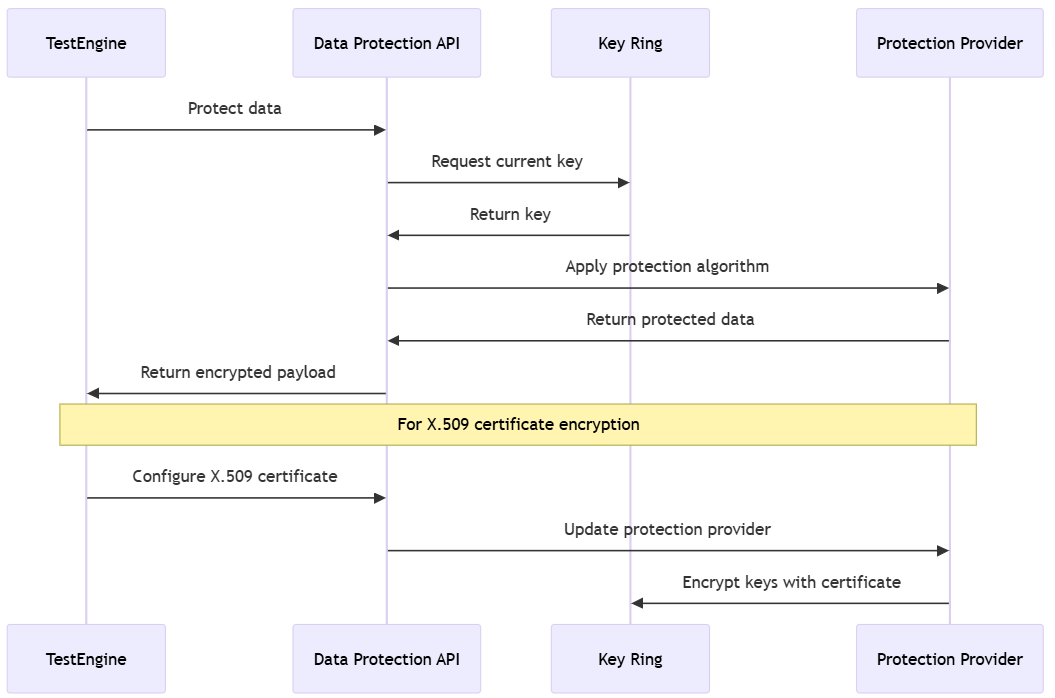

Encryptietechnologie

In de volgende secties worden de encryptiealgoritmen en sleutelbeheerbenaderingen beschreven die Test Engine gebruikt om authenticatiegegevens in rust en tijdens verzending te beschermen.

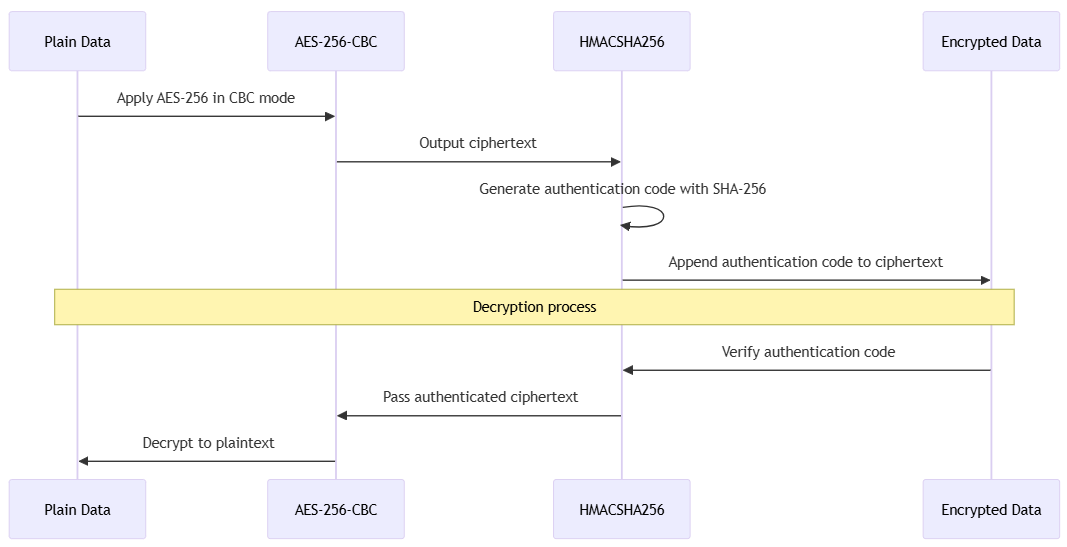

AES-256-CBC + HMACSHA256

Standaard worden gegevenswaarden gecodeerd met een combinatie van AES-256-CBC en HMACSHA256:

Deze aanpak biedt:

- Vertrouwelijkheid door AES-256-encryptie

- Integriteit door middel van HMAC-verificatie

- Authenticatie van de gegevensbron

Integratie van de Data Protection API

De Test Engine integreert met de Data Protection API van Core voor sleutelbeheer en encryptie: ASP.NET

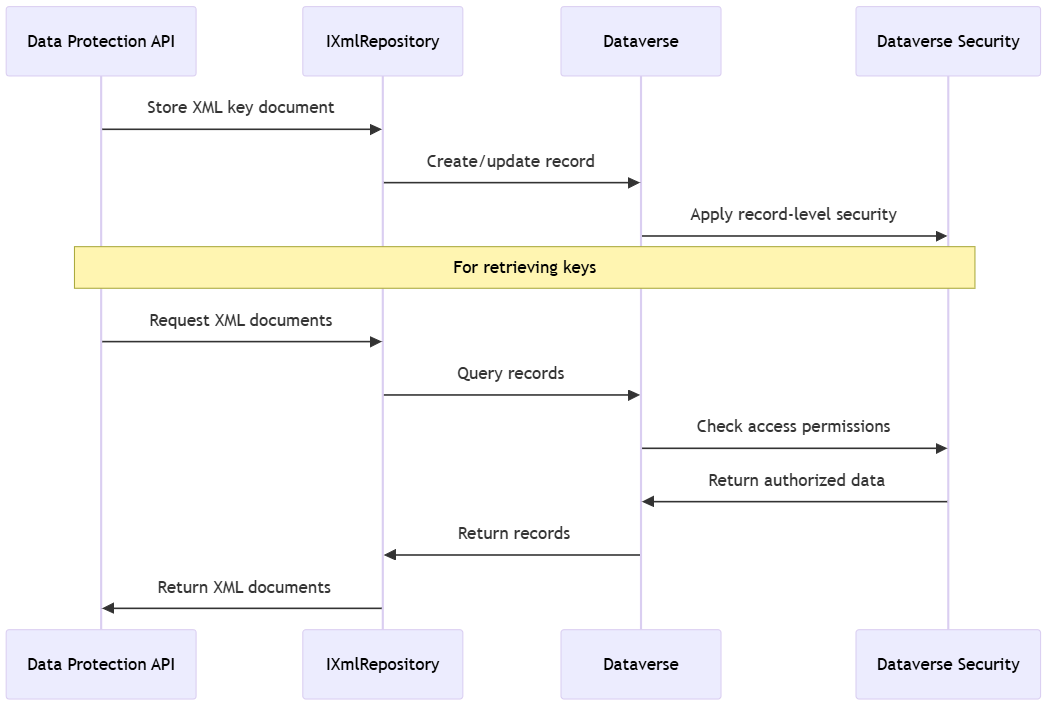

Implementatie van aangepaste XML-repository

Test Engine implementeert een aangepaste IXmlRepository voor Dataverse integratie:

Voorwaardelijke toegang en MFA-compatibiliteit

De authenticatiearchitectuur van Test Engine is ontworpen om naadloos samen te werken met Microsoft Entra voorwaardelijke toegangsbeleid:

Geavanceerde beveiligingsoverwegingen

In de volgende secties worden andere beveiligingsfuncties en integraties belicht die de bescherming van authenticatiegegevens verbeteren en veilige bewerkingen in bedrijfsomgevingen ondersteunen.

Dataverse integratie van het beveiligingsmodel

Test Engine maakt gebruik van het robuuste beveiligingsmodel van Dataverse:

- Beveiliging op recordniveau - Beheert de toegang tot opgeslagen authenticatiegegevens

- Sharing Model - Maakt het veilig delen van testauthenticatiecontexten mogelijk

- Auditing - Houdt toegang tot gevoelige authenticatiegegevens bij

- Beveiliging op kolomniveau - Biedt gedetailleerde bescherming van gevoelige velden

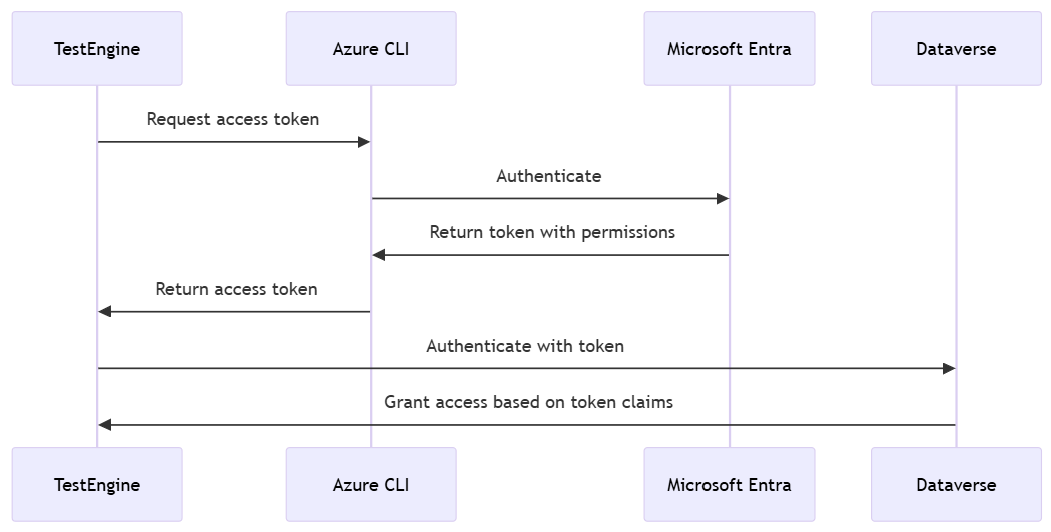

Azure CLI-tokenbeheer

Voor authenticatie verkrijgt Test Engine op een veilige manier toegangstokens: Dataverse

Aanbevolen methoden voor beveiliging

Houd bij de implementatie van Test Engine-authenticatie rekening met de volgende aanbevolen beveiligingspraktijken:

- toegang met de minste bevoegdheden - Verleen de minimaal noodzakelijke machtigingen om accounts te testen

- Regelmatige certificaatrotatie - Certificaten periodiek bijwerken

- Beveiligde CI/CD-variabelen - Bescherm pijplijnvariabelen die gevoelige gegevens bevatten

- toegang controleren - Controleer de toegang tot authenticatiebronnen

- Omgevingsisolatie - gebruik aparte omgevingen voor testen

Toekomstige beveiligingsverbeteringen

Mogelijke toekomstige verbeteringen aan de authenticatiebeveiligingsarchitectuur zijn onder meer:

- Integratie met Azure Key Vault voor verbeterd geheimenbeheer

- Ondersteuning voor beheerde identiteiten in Azure-omgevingen

- Verbeterde mogelijkheden voor logging en beveiligingsmonitoring

- Meer beschermingsaanbieders voor platformonafhankelijke scenario's

Verwante artikelen

Gegevensbescherming in ASP.NET Core

Windows-API voor gegevensbescherming

Microsoft Entra authenticatie

Dataverse beveiligingsmodel

X.509-certificaatgebaseerde authenticatie