Stap 4. Reageren op een incident met Behulp van Microsoft Sentinel en Microsoft Defender XDR

Dit artikel bevat een algemene reeks stappen en procedures voor het oplossen van een incident met behulp van Microsoft Sentinel en Microsoft Defender XDR, waaronder triage, onderzoek en oplossing. Microsoft Sentinel en Microsoft Defender XDR-share:

- Updates over de levenscyclus (status, eigenaar, classificatie) worden gedeeld tussen de producten.

- Bewijs dat tijdens een onderzoek is verzameld, wordt weergegeven in het Microsoft Sentinel-incident.

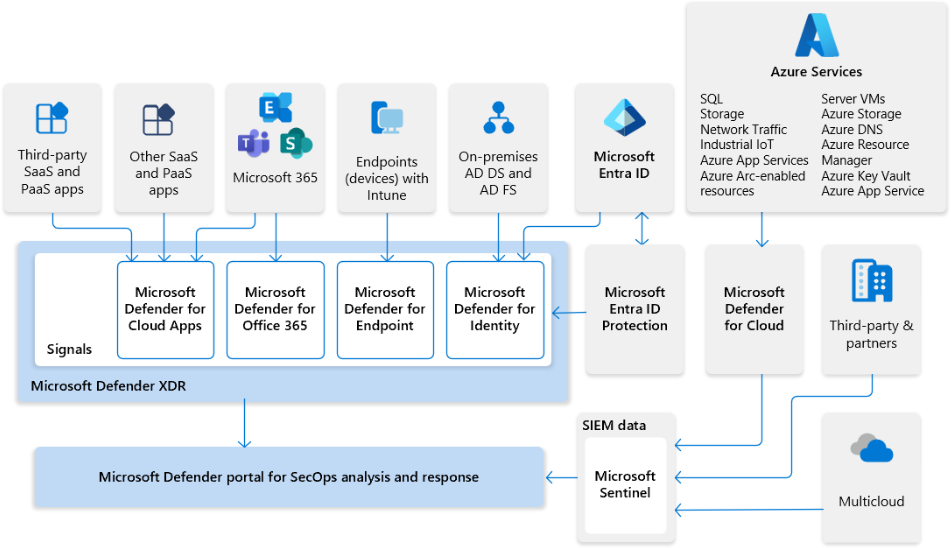

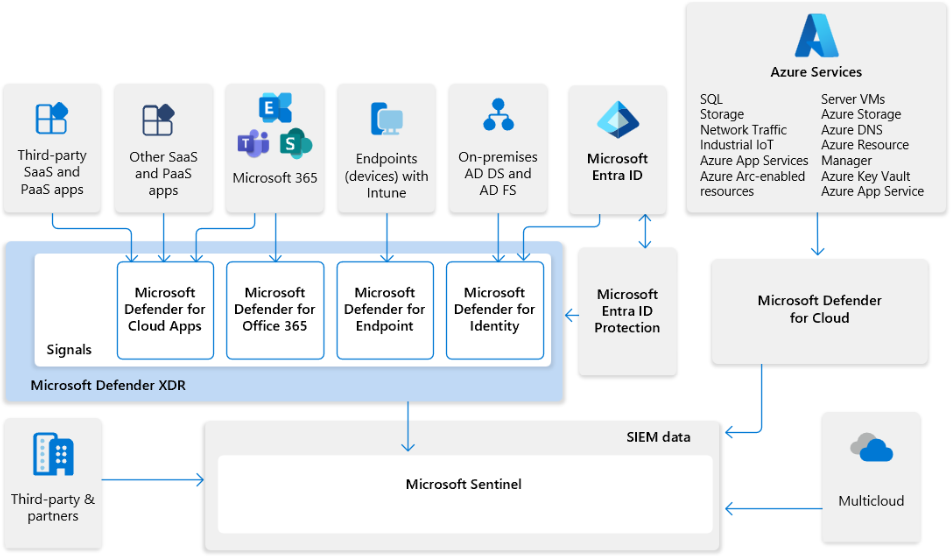

In de volgende illustraties ziet u hoe de XDR-oplossing (Extended Detection and Response) van Microsoft naadloos kan worden geïntegreerd met Microsoft Sentinel, afhankelijk van of u uw Microsoft Sentinel-werkruimte hebt toegevoegd aan het geïntegreerde platform voor beveiligingsbewerkingen in de Microsoft Defender-portal.

In de volgende afbeelding ziet u hoe de XDR-oplossing van Microsoft naadloos kan worden geïntegreerd met Microsoft Sentinel met het geïntegreerde platform voor beveiligingsbewerkingen.

In dit diagram:

- Inzichten uit signalen in uw hele organisatie voeren microsoft Defender XDR en Microsoft Defender voor Cloud in.

- Microsoft Sentinel biedt ondersteuning voor omgevingen met meerdere clouds en kan worden geïntegreerd met apps en partners van derden.

- Microsoft Sentinel-gegevens worden samen met de gegevens van uw organisatie opgenomen in de Microsoft Defender-portal.

- SecOps-teams kunnen vervolgens bedreigingen analyseren en erop reageren die zijn geïdentificeerd door Microsoft Sentinel en Microsoft Defender XDR in de Microsoft Defender-portal.

Proces voor reactie op incidenten

Het proces van incidentrespons om een incident op te lossen met Behulp van Microsoft Sentinel en Microsoft Defender XDR verschilt, afhankelijk van of u uw werkruimte hebt toegevoegd aan het geïntegreerde platform voor beveiligingsbewerkingen en toegang hebt tot Microsoft Sentinel in de Defender-portal.

Gebruik de Defender-portal om het potentiële incident te classificeren, waaronder inzicht in de details van het incident en het direct ondernemen van acties.

Ga door met het onderzoek in de Defender-portal, waaronder:

- Informatie over het incident en het bereik ervan en het beoordelen van tijdlijnen voor assets.

- Zelfherstel in behandeling zijnde acties controleren, entiteiten handmatig herstellen, live-respons uitvoeren.

- Preventiemaatregelen toevoegen.

Gebruik het gebied Microsoft Sentinel van de Defender-portal om uw onderzoek te verdiepen, waaronder:

- Inzicht in het bereik van het incident door het te correleren met uw beveiligingsprocessen, beleid en procedures (3P).

- 3P geautomatiseerde onderzoeks- en herstelacties uitvoeren en aangepaste SOAR-playbooks (Security Orchestration, Automation en Response) maken.

- Het vastleggen van bewijs voor incidentbeheer.

- Aangepaste metingen toevoegen.

Los het incident op en voer de juiste opvolging uit binnen uw beveiligingsteam.

Zie voor meer informatie:

Ongeacht welke portal u gebruikt, moet u profiteren van de playbook- en automatiseringsregelfunctionaliteit van Microsoft Sentinel:

Een playbook is een verzameling onderzoeks- en herstelacties die als routine vanuit de Microsoft Sentinel-portal kunnen worden uitgevoerd. Playbooks kunnen u helpen bij het automatiseren en organiseren van uw reactie op bedreigingen. Ze kunnen handmatig op aanvraag worden uitgevoerd op incidenten, entiteiten en waarschuwingen, of worden ingesteld om automatisch te worden uitgevoerd als reactie op specifieke waarschuwingen of incidenten, wanneer deze worden geactiveerd door een automatiseringsregel. Zie Bedreigingsreacties automatiseren met playbooks voor meer informatie.

Automatiseringsregels zijn een manier om automatisering centraal te beheren in Microsoft Sentinel, doordat u een kleine set regels kunt definiëren en coördineren die in verschillende scenario's kunnen worden toegepast. Zie Bedreigingsreacties automatiseren in Microsoft Sentinel met automatiseringsregels voor meer informatie.

Nadat u uw Microsoft Sentinel-werkruimte hebt toegevoegd aan het geïntegreerde platform voor beveiligingsbewerkingen, moet u er rekening mee houden dat er verschillen zijn in de manier waarop automatisering in uw werkruimte functioneert. Zie Automation met het geïntegreerde platform voor beveiligingsbewerkingen voor meer informatie.

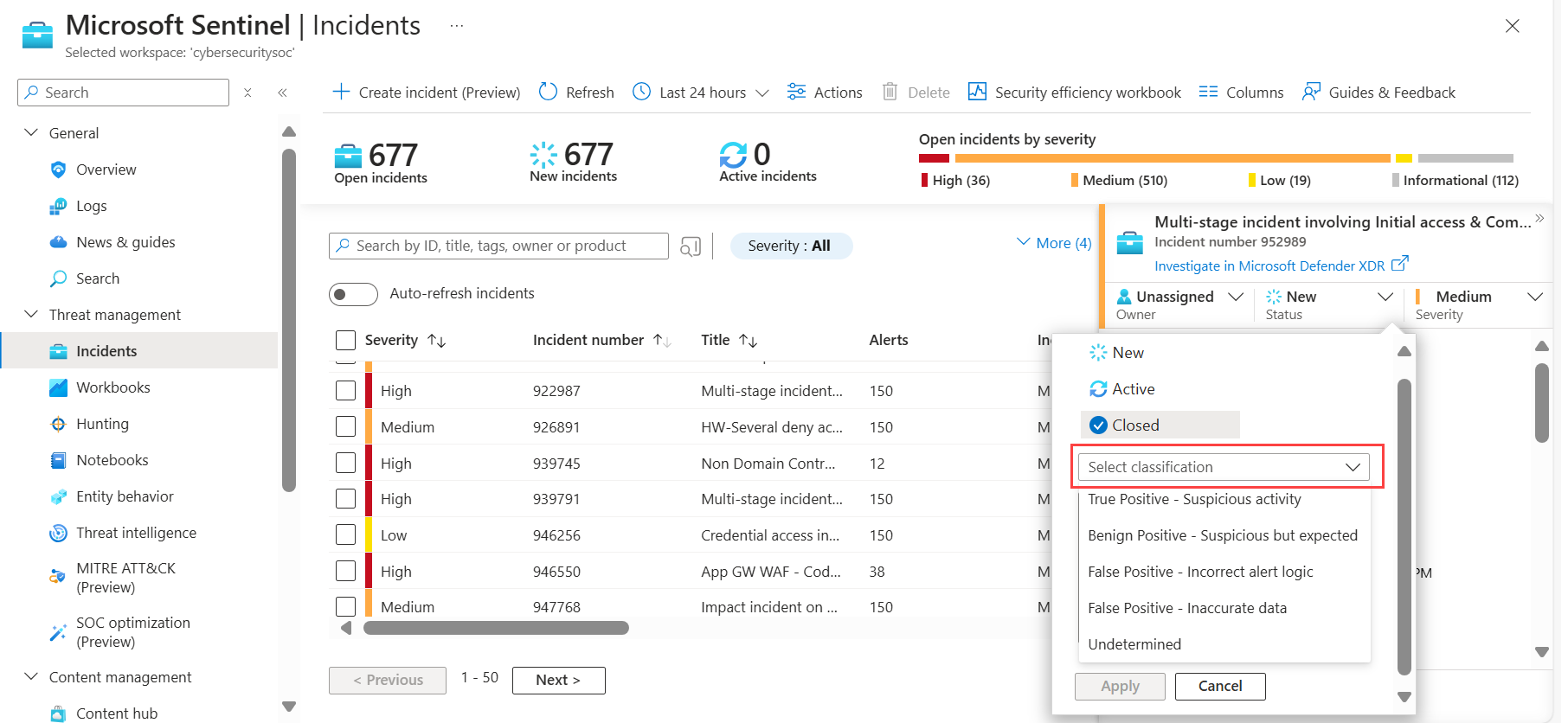

Stap 1: Het incident classificeren

Gebruik deze stappen als een algemene methode om het incident te classificeren met Microsoft Sentinel en Microsoft Defender XDR. Als u uw werkruimte hebt toegevoegd aan het geïntegreerde platform voor beveiligingsbewerkingen, gebruikt u de Defender-portal. Gebruik anders De Azure-portal.

Microsoft Sentinel-incidenten onderzoeken in de Defender-portal:

Selecteer in de Defender-portal Onderzoeks- en reactieincidenten > en waarschuwingen > incidenten en zoek het verdachte incident op. Filter uw service-/detectiebronnen naar Microsoft Sentinel om u te helpen de lijst met incidenten te beperken tot incidenten die afkomstig zijn van Microsoft Sentinel.

Selecteer de incidentrij om basisinformatie weer te geven in het deelvenster Overzicht van incidenten.

Selecteer Incident beheren om details bij te werken, zoals naam, ernst, status, classificatie of om opmerkingen toe te voegen. Selecteer Opslaan om uw wijzigingen op te slaan.

Selecteer de pagina Incident openen om door te gaan met het onderzoek.

Stap 2: Het incident onderzoeken

Als uw werkruimte wordt toegevoegd aan het geïntegreerde platform voor beveiligingsbewerkingen, blijft u in de Defender-portal voor deze hele stap. Anders begint u in Azure Portal. U gaat naar de Defender-portal voor een onderzoek en keert vervolgens terug naar Azure Portal.

Bekijk in de Defender-portal op het tabblad Aanvalsverhaal op de pagina Aanvalsgegevens de volgende stappen voor uw eigen werkstroom voor het reageren op incidenten:

Bekijk het aanvalsverhaal van het incident om inzicht te krijgen in het bereik, de ernst, de detectiebron en welke entiteiten worden beïnvloed.

Analyseer de waarschuwingen van het incident om inzicht te hebben in de oorsprong, het bereik en de ernst van het incident met het waarschuwingsverhaal binnen het incident.

Verzamel indien nodig informatie over beïnvloede apparaten, gebruikers en postvakken met de grafiek. Selecteer een entiteit om een flyout te openen met alle details.

Bekijk hoe Microsoft Defender XDR automatisch bepaalde waarschuwingen heeft opgelost met het tabblad Onderzoeken .

Gebruik indien nodig informatie in de gegevensset voor het incident op het tabblad Bewijs en Antwoord .

Bekijk op het tabblad Assets de entiteiten die betrokken zijn bij het incident. Selecteer een gebruikersaccount, een hostnaam, een IP-adres of een Azure-resource om verder te onderzoeken op de pagina met entiteitsgegevens. Als u bijvoorbeeld een gebruiker hebt geselecteerd, selecteert u in het deelvenster Met gebruikersdetails naar de gebruikerspagina gaan om de pagina met entiteitsgegevens van de gebruiker te openen.

Selecteer op de pagina met entiteitsgegevens Sentinel-gebeurtenissen om gedetailleerde tijdlijninformatie over de geselecteerde entiteit en entiteitsinzichten weer te geven.

Stap 3: Het incident oplossen

Wanneer uw onderzoek de conclusie heeft bereikt en u het incident in de portals hebt hersteld, kunt u het incident oplossen door de status van het incident in te stellen op Gesloten.

Wanneer u de status van een incident markeert als Gesloten, moet u ervoor zorgen dat u een classificatie selecteert, inclusief waar, goedaardig of fout-positief.

Voorbeeld:

Zie Een incident oplossen in de Defender-portal voor meer informatie.

Indien nodig meldt u het incident aan de lead voor het reageren op incidenten voor mogelijke opvolging om meer acties te bepalen. Voorbeeld:

- Informeer uw beveiligingsanalisten op laag 1 om de aanval vroeg te detecteren.

- Onderzoek de aanval in Microsoft Defender XDR Threat Analytics en de beveiligingscommunity voor een beveiligingsaanvaltrend.

- Noteer zo nodig de werkstroom die u hebt gebruikt om het incident op te lossen en werk uw standaardwerkstromen, processen, beleidsregels en playbooks bij.

- Bepaal of er wijzigingen in uw beveiligingsconfiguratie nodig zijn en implementeer deze.

- Maak een orchestration-playbook om uw bedreigingsreactie in de toekomst te automatiseren en in te delen voor een vergelijkbaar risico. Zie Bedreigingsreacties automatiseren met playbooks in Microsoft Sentinel voor meer informatie.

Aanbevolen training

Hieronder volgen de aanbevolen trainingsmodules voor deze stap. Trainingsinhoud is gericht op algemene beschikbaarheidsfuncties en bevat daarom geen inhoud voor het geïntegreerde platform voor beveiligingsbewerkingen, dat in preview is.

Beveiligingsincidentbeheer in Microsoft Sentinel

| Training | Beveiligingsincidentbeheer in Microsoft Sentinel |

|---|---|

| In deze module onderzoekt u Microsoft Sentinel-incidentbeheer, leert u meer over Microsoft Sentinel-gebeurtenissen en -entiteiten en ontdekt u manieren om incidenten op te lossen. |

Verbeter uw betrouwbaarheid met moderne operationele procedures: Reactie op incidenten

| Training | Training Verbeter uw betrouwbaarheid met moderne operationele procedures: Reactie op incidenten |

|---|---|

| Hier vindt u informatie over de grondbeginselen van efficiënte incidentrespons en de Azure-hulpprogramma's die dat mogelijk maken. |

Inzicht in Microsoft 365 beheer van beveiligingsincidenten

| Training | Inzicht in Het beheer van beveiligingsincidenten in Microsoft 365 |

|---|---|

| Meer informatie over hoe Microsoft 365 beveiligingsproblemen onderzoekt, beheert en erop reageert om klanten en de Microsoft 365-cloudomgeving te beschermen. |

Volgende stappen

- Zie Navigeren en onderzoeken incidenten in Microsoft Sentinel en incidentrespons met Microsoft Defender XDR voor meer informatie over processen voor incidentrespons in de Microsoft Sentinel- en Microsoft Defender-portals.

- Zie het overzicht van reacties op incidenten voor aanbevolen procedures voor Microsoft-beveiliging.

- Zie playbooks voor reactie op incidenten voor werkstromen en controlelijsten om te reageren op veelvoorkomende cyberaanvallen.

Verwijzingen

Gebruik deze bronnen voor meer informatie over de verschillende services en technologieën die in dit artikel worden genoemd:

- Microsoft Defender XDR-integratie met Microsoft Sentinel

- Interactieve handleiding voor geïntegreerde SIEM- en XDR-mogelijkheden

- Reactie op bedreigingen automatiseren met playbooks in Microsoft Sentinel

- Bedreigingsreactie automatiseren met playbooks

- Bedreigingsreacties automatiseren in Microsoft Sentinel met automatiseringsregels

- Microsoft Defender XDR Threat Analytics

Gebruik deze bronnen voor meer informatie over reactie op incidenten: