Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Door mensen geëxploiteerde ransomware blijft zijn positie behouden als een van de meest impactvolle cyberaanvaltrends wereldwijd en is een belangrijke bedreiging die veel organisaties de afgelopen jaren hebben geconfronteerd. Deze aanvallen profiteren van onjuiste netwerkconfiguraties en bloeien op de zwakke binnenlandse beveiliging van een organisatie. Hoewel deze aanvallen een duidelijk en aanwezig gevaar vormen voor organisaties en hun IT-infrastructuur en gegevens, zijn ze een voorkombaar noodgeval.

Het Microsoft Incident Response-team (voorheen DART/CRSP) reageert op beveiligingscompromittaties om klanten te helpen cyberbestendig te worden. Microsoft Incident Response biedt on-site reactieve incidentrespons en extern proactief onderzoek. Microsoft Incident Response maakt gebruik van de strategische partnerschappen van Microsoft met beveiligingsorganisaties over de hele wereld en interne Microsoft-productgroepen om het meest volledige en grondig onderzoek mogelijk te maken.

In dit artikel wordt beschreven hoe Microsoft Incident Response een recent ransomware-incident onderzocht met details over de aanvaltactieken en detectiemechanismen.

Zie deel 1 en deel 2 van de gids van Microsoft Incident Response voor het bestrijden van door mensen beheerde ransomware voor meer informatie.

De aanval

Microsoft Incident Response maakt gebruik van hulpprogramma's en tactieken voor het reageren op incidenten om gedrag van de bedreigingsacteur te identificeren voor door mensen beheerde ransomware. Openbare informatie met betrekking tot ransomwaregebeurtenissen richt zich op de impact op het einde, maar markeert zelden de details van de bewerking en hoe bedreigingsactoren hun toegang konden escaleren die niet zijn gedetecteerd om te ontdekken, geld te verdienen en af tepersen.

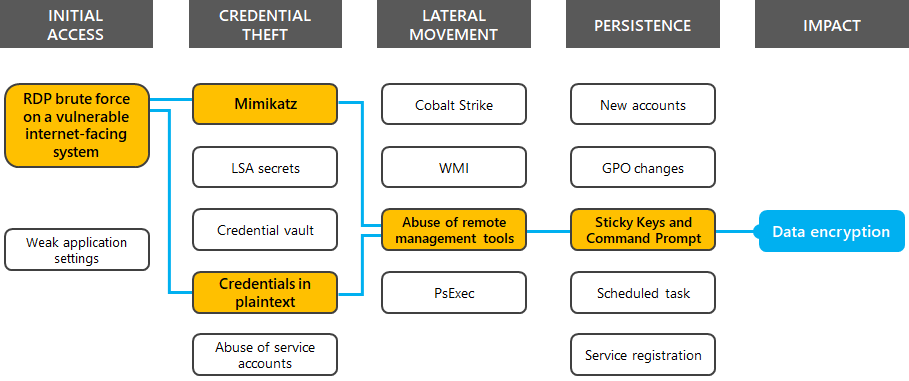

Hier volgen enkele veelvoorkomende technieken die aanvallers gebruiken voor ransomware-aanvallen op basis van MITRE ATT&CK-tactieken.

Microsoft Incident Response heeft Microsoft Defender voor Eindpunt gebruikt om de aanvaller bij te houden via de omgeving, een verhaal te maken waarin het incident wordt weergegeven en vervolgens de bedreiging uit te roeien en te herstellen. Na de implementatie is Defender for Endpoint begonnen met het detecteren van geslaagde aanmeldingen van een beveiligingsaanval. Bij het detecteren hiervan heeft Microsoft Incident Response de beveiligingsgegevens beoordeeld en verschillende kwetsbare internetgerichte apparaten gevonden met behulp van Remote Desktop Protocol (RDP).

Nadat de eerste toegang is verkregen, gebruikte de bedreigingsacteur het mimikatz-hulpprogramma voor het verzamelen van referenties om wachtwoordhashes te dumpen, gescand op referenties die zijn opgeslagen in tekst zonder opmaak, backdoors gemaakt met plaksleutelmanipulatie en lateraal in het netwerk verplaatst met behulp van extern bureaubladsessies.

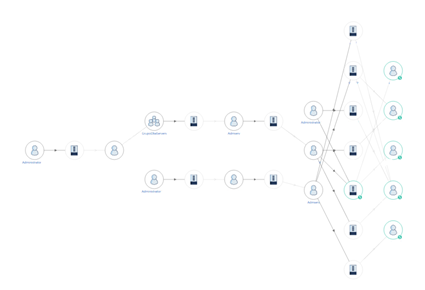

Voor deze casestudy is hier het gemarkeerde pad dat de aanvaller heeft genomen.

De volgende secties beschrijven aanvullende details op basis van de MITRE ATT&CK-tactieken en bevatten voorbeelden van hoe de activiteiten van de bedreigingsacteur zijn gedetecteerd met de Microsoft Defender-portal.

Initial Access

Ransomwarecampagnes maken gebruik van bekende beveiligingsproblemen voor hun initiële vermelding, meestal met behulp van phishing-e-mails of zwakke plekken in perimeterbeveiliging, zoals apparaten met de ingeschakelde Extern bureaublad-service die beschikbaar is op internet.

Voor dit incident heeft Microsoft Incident Response een apparaat met TCP-poort 3389 voor RDP op internet gevonden. Hierdoor konden bedreigingsactoren een beveiligingsaanval uitvoeren en de eerste voet aan de grond krijgen.

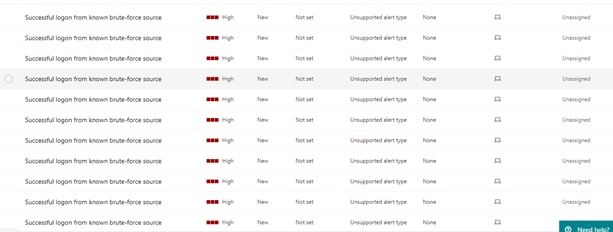

Defender voor Eindpunt gebruikte bedreigingsinformatie om te bepalen dat er talloze aanmeldingen waren van bekende brute-force-bronnen en deze werden weergegeven in de Microsoft Defender-portal. Dit is een voorbeeld.

Verkenning

Zodra de eerste toegang is geslaagd, is de inventarisatie van de omgeving en de apparaatdetectie gestart. Met deze activiteiten konden de bedreigingsactoren informatie identificeren over het interne netwerk van de organisatie en kritieke systemen, zoals domeincontrollers, back-upservers, databases en cloudresources. Na de inventarisatie en apparaatdetectie hebben de bedreigingsactoren vergelijkbare activiteiten uitgevoerd om kwetsbare gebruikersaccounts, groepen, machtigingen en software te identificeren.

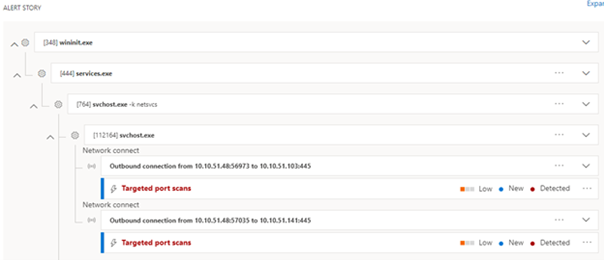

De bedreigingsacteur heeft gebruikgemaakt van geavanceerde IP-scanner, een hulpprogramma voor het scannen van IP-adressen, om de IP-adressen op te sommen die in de omgeving worden gebruikt en volgende poortscans uit te voeren. Door te scannen op open poorten, ontdekte de bedreigingsacteur apparaten die toegankelijk waren vanaf het in eerste instantie aangetaste apparaat.

Deze activiteit is gedetecteerd in Defender voor Eindpunt en gebruikt als een indicator van inbreuk (IoC) voor verder onderzoek. Dit is een voorbeeld.

Referentiediefstal

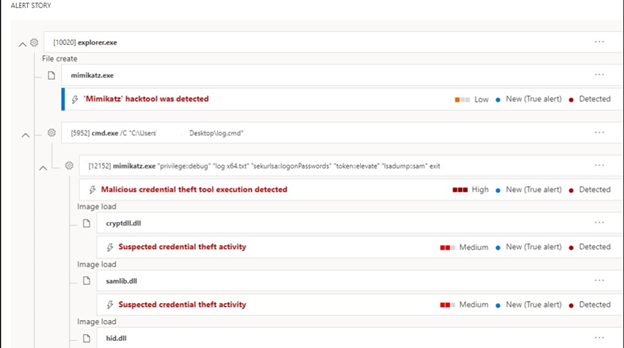

Na het verkrijgen van initiële toegang hebben de bedreigingsactoren referenties opgehaald met behulp van het hulpprogramma voor het ophalen van wachtwoorden van Mimikatz en door te zoeken naar bestanden die 'wachtwoord' bevatten op in eerste instantie gecompromitteerde systemen. Met deze acties hebben de bedreigingsactoren toegang tot aanvullende systemen met legitieme referenties. In veel situaties gebruiken bedreigingsactoren deze accounts om extra accounts te maken om persistentie te behouden nadat de initiële gecompromitteerde accounts zijn geïdentificeerd en hersteld.

Hier volgt een voorbeeld van het gedetecteerde gebruik van mimikatz in de Microsoft Defender-portal.

Zijwaartse beweging

Beweging tussen eindpunten kan variëren tussen verschillende organisaties, maar bedreigingsactoren gebruiken vaak verschillende soorten software voor extern beheer die al op het apparaat bestaat. Door gebruik te maken van methoden voor externe toegang die de IT-afdeling vaak gebruikt in hun dagelijkse activiteiten, kunnen bedreigingsactoren gedurende langere tijd onder de radar vliegen.

Met Behulp van Microsoft Defender for Identity kon Microsoft Incident Response het pad toewijzen dat de bedreigingsacteur tussen apparaten heeft genomen, waarbij de accounts worden weergegeven die zijn gebruikt en geopend. Dit is een voorbeeld.

Verdedigingsontduiking

Om detectie te voorkomen, gebruikten de bedreigingsactoren beveiligingsontduikingstechnieken om identificatie te voorkomen en hun doelstellingen tijdens de aanvalscyclus te bereiken. Deze technieken omvatten het uitschakelen of knoeien met antivirusproducten, het verwijderen of uitschakelen van beveiligingsproducten of -functies, het wijzigen van firewallregels en het gebruik van verdoezelingstechnieken om de artefacten van een inbraak van beveiligingsproducten en -services te verbergen.

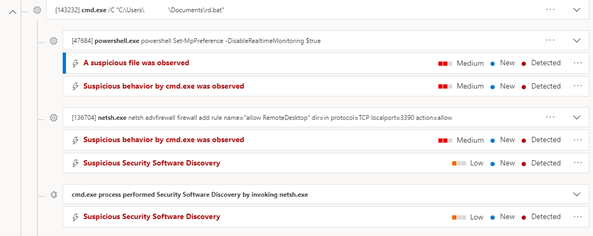

De bedreigingsacteur voor dit incident heeft PowerShell gebruikt om realtime-beveiliging voor Microsoft Defender op Windows 11- en Windows 10-apparaten en lokale netwerkhulpprogramma's uit te schakelen om TCP-poort 3389 te openen en RDP-verbindingen toe te staan. Deze wijzigingen hebben de kans op detectie in een omgeving verminderd omdat ze systeemservices hebben gewijzigd die schadelijke activiteiten detecteren en waarschuwen.

Defender voor Eindpunt kan echter niet worden uitgeschakeld vanaf het lokale apparaat en kan deze activiteit detecteren. Dit is een voorbeeld.

Persistentie

Persistentietechnieken omvatten acties van bedreigingsactoren om consistente toegang tot systemen te behouden nadat de beveiligingsmedewerkers de controle over gecompromitteerde systemen kunnen herstellen.

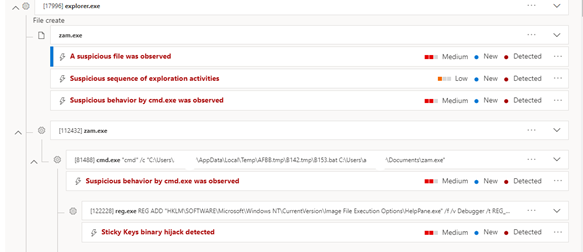

De bedreigingsactoren voor dit incident gebruikten de Sticky Keys hack omdat het externe uitvoering van een binair in het Windows-besturingssysteem zonder verificatie mogelijk maakt. Vervolgens hebben ze deze mogelijkheid gebruikt om een opdrachtprompt te starten en verdere aanvallen uit te voeren.

Hier volgt een voorbeeld van de detectie van de Sticky Keys-hack in de Microsoft Defender-portal.

Impact

Bedreigingsactoren versleutelen bestanden meestal met behulp van toepassingen of functies die al bestaan in de omgeving. Het gebruik van PsExec, Groepsbeleid en Microsoft Endpoint Configuration Management zijn methoden voor implementatie waarmee een actor snel eindpunten en systemen kan bereiken zonder normale bewerkingen te verstoren.

De bedreigingsacteur voor dit incident maakt gebruik van PsExec om een interactief PowerShell-script op afstand te starten vanuit verschillende externe shares. Deze aanvalsmethode randomiseert distributiepunten en maakt herstel moeilijker tijdens de laatste fase van de ransomware-aanval.

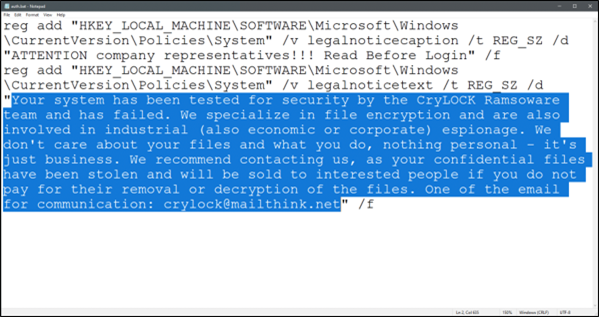

Uitvoering van ransomware

Ransomware-uitvoering is een van de primaire methoden die een bedreigingsacteur gebruikt om geld te verdienen met hun aanval. Ongeacht de uitvoeringsmethodologie hebben verschillende ransomware-frameworks vaak een gemeenschappelijk gedragspatroon nadat ze zijn geïmplementeerd:

- Acties van bedreigingsacteur obfuscate

- Persistentie tot stand brengen

- Windows-foutherstel en automatisch herstellen uitschakelen

- Een lijst met services stoppen

- Een lijst met processen beëindigen

- Schaduwkopieën en back-ups verwijderen

- Bestanden versleutelen, mogelijk aangepaste uitsluitingen opgeven

- Een ransomware-notitie maken

Hier volgt een voorbeeld van een ransomwarenotitie.

Aanvullende ransomware-bronnen

Belangrijke informatie van Microsoft:

- De groeiende bedreiging van ransomware, Microsoft On the Issues blogpost op 20 juli 2021

- Door mensen bediende ransomware

- Snel beschermen tegen ransomware en afpersing

- 2021 Microsoft Digital Defense-rapport (zie pagina's 10-19)

- Ransomware: Een overzichts- en doorlopend bedreigingsanalyserapport in de Microsoft Defender-portal

- Ransomwarebenadering en best practices voor Het reageren op incidenten in Microsoft

Microsoft 365:

- Ransomware-beveiliging implementeren voor uw Microsoft 365-tenant

- Ransomware-tolerantie maximaliseren met Azure en Microsoft 365

- Herstellen van een ransomware-aanval

- Bescherming tegen malware en ransomware

- Uw Windows 10-pc beschermen tegen ransomware

- Ransomware verwerken in SharePoint Online

- Bedreigingsanalyserapporten voor ransomware in de Microsoft Defender-portal

Microsoft Defender XDR:

Microsoft Defender voor Cloud Apps:

Microsoft Azure:

- Azure Defenses for Ransomware Attack

- Ransomware-tolerantie maximaliseren met Azure en Microsoft 365

- Back-up- en herstelplan ter bescherming tegen ransomware

- Beschermen tegen ransomware met Microsoft Azure Backup (video van 26 minuten)

- Herstellen van systeemidentiteitscompromittatie

- Geavanceerde detectie van aanvallen in meerdere fasen in Microsoft Sentinel

- FusionDetectie voor ransomware in Microsoft Sentinel

Blogberichten van het Microsoft Security-team:

3 stappen om ransomware te voorkomen en te herstellen (september 2021)

Een gids voor het bestrijden van door mensen bediende ransomware: Deel 1 (september 2021)

Belangrijke stappen voor het uitvoeren van ransomware-incidenten door Microsoft Incident Response.

Een gids voor het bestrijden van door mensen bediende ransomware: Deel 2 (september 2021)

Aanbevelingen en best practices.

-

Zie de sectie Ransomware .

Door mensen geëxploiteerde ransomware-aanvallen: Een voorkombare ramp (maart 2020)

Bevat analyse van aanvalsketenanalyses van daadwerkelijke aanvallen.

Ransomware-reactie: betalen of niet betalen? (December 2019)

Norsk Hydro reageert op ransomware-aanval met transparantie (december 2019)