Ransomwarebeveiliging implementeren voor uw Microsoft 365-tenant

Ransomware is een type afpersingsaanval waarmee bestanden en mappen worden vernietigd of versleuteld, waardoor toegang tot kritieke gegevens onmogelijk wordt. Commodity-ransomware verspreidt zich meestal als een virus dat apparaten infecteert en alleen malware-herstel vereist. Door mensen uitgevoerde ransomware is het resultaat van een actieve aanval door cybercriminelen die de on-premises- of cloud-IT-infrastructuur van een organisatie binnenkomen, hun bevoegdheden vergroten en ransomware implementeren op kritieke gegevens.

Zodra de aanval is voltooid, vraagt de aanvaller geld van slachtoffers in ruil voor de verwijderde bestanden, ontsleutelingssleutels voor versleutelde bestanden of de belofte om geen gevoelige gegevens vrij te geven op het dark web of het openbare internet. Door mensen uitgevoerde ransomware kan ook worden gebruikt om kritieke machines of processen stop te zetten, zoals machines die nodig zijn voor industriële productie, waarbij normale bedrijfsactiviteiten worden stopgezet totdat het geld wordt betaald en de schade wordt hersteld, of de organisatie de schade zelf herstelt.

Een door mensen uitgevoerde ransomware-aanval kan onherstelbaar zijn voor bedrijven van elke omvang en is moeilijk op te schonen, en hiervoor is volledige verwijdering van indringers nodig voor bescherming tegen toekomstige aanvallen. In tegenstelling tot basis-ransomware kan door de mens uitgevoerde ransomware bedrijven na het eerste verzoek tot betaling blijven bedreigen.

Opmerking

Bij een ransomware-aanval op een Microsoft 365-tenant wordt ervan uitgegaan dat de aanvaller geldige gebruikersaccountreferenties voor een tenant heeft en toegang heeft tot alle bestanden en informatiebronnen die zijn toegestaan voor het gebruikersaccount. Een aanvaller zonder geldige gebruikersaccountreferenties moet de data-at-rest ontsleutelen die is versleuteld met de standaard en verbeterde versleuteling van Microsoft 365. Zie Overzicht van versleuteling en sleutelbeheervoor meer informatie.

Zie deze aanvullende ransomware-bronnenvoor meer informatie over ransomwarebeveiliging in Microsoft-producten.

Beveiliging in de cloud is een partnerschap

De beveiliging van uw Microsoft-cloudservices is een partnerschap tussen u en Microsoft:

- Microsoft-cloudservices zijn gebouwd op basis van vertrouwen en beveiliging. Microsoft biedt u beveiligingsbesturingselementen en -mogelijkheden om u te helpen uw gegevens en toepassingen te beveiligen.

- U bent de eigenaar van uw gegevens en identiteiten, en u bent verantwoordelijk voor de beveiliging hiervan, en van uw on-premises resources en de cloudonderdelen die u beheert.

Door deze mogelijkheden en verantwoordelijkheden te combineren, kunnen we de beste bescherming bieden tegen een ransomware-aanval.

Mogelijkheden voor het beperken en herstellen van ransomware die door Microsoft 365 worden geboden

Een ransomware-aanvaller die is geïnfiltreerd in een Microsoft 365-tenant kan uw organisatie tegen losgeld gegijzeld houden door:

- Bestanden of e-mail verwijderen

- Bestanden ter plekke versleutelen

- Bestanden buiten uw tenant kopiëren (gegevensexfiltratie)

Onlineservices van Microsoft 365 hebben echter veel ingebouwde mogelijkheden en besturingselementen om klantgegevens te beschermen tegen ransomware-aanvallen. In de volgende secties wordt een overzicht gegeven. Voor meer informatie over hoe Microsoft klantgegevens beveiligt, zieBescherming tegen malware en ransomware in Microsoft 365.

Opmerking

Bij een ransomware-aanval op een Microsoft 365-tenant wordt ervan uitgegaan dat de aanvaller geldige gebruikersaccountreferenties voor een tenant heeft en toegang heeft tot alle bestanden en informatiebronnen die zijn toegestaan voor het gebruikersaccount. Een aanvaller zonder geldige gebruikersaccountreferenties moet de data-at-rest ontsleutelen die is versleuteld met de standaard en verbeterde versleuteling van Microsoft 365. Zie Overzicht van versleuteling en sleutelbeheervoor meer informatie.

Bestanden of e-mail verwijderen

Bestanden in SharePoint en OneDrive voor Bedrijven worden beveiligd door:

Versiebeheer

Microsoft 365 behoudt standaard minimaal 500 versies van een bestand en kan zo worden geconfigureerd dat er meer worden bewaard.

Om de belasting van uw beveiligings- en helpdeskmedewerkers te minimaliseren, traint u uw gebruikers op het herstellen van eerdere versies van bestanden.

Prullenbak

Als de ransomware een nieuwe versleutelde kopie van het bestand maakt en het oude bestand verwijdert, hebben klanten 93 dagen de tijd om het te herstellen vanuit de prullenbak. Na 93 dagen is er een venster van 14 dagen waarin Microsoft de gegevens nog steeds kan herstellen.

Om de belasting van uw beveiligings- en helpdeskmedewerkers te minimaliseren, traint u uw gebruikers op het herstellen van bestanden uit de prullenbak.

-

Een volledige selfservicehersteloplossing voor SharePoint en OneDrive waarmee beheerders en eindgebruikers bestanden kunnen herstellen vanaf elk moment in de afgelopen 30 dagen.

Om de belasting van uw beveiligings- en IT-helpdeskpersoneel te minimaliseren, traint u uw gebruikers op Bestanden herstellen.

Als u wordt getroffen door een massa-aanval, kan Microsoft OneDrive- en SharePoint-bestanden tot 14 dagen terugdraaien naar een eerder tijdstip.

E-mail wordt beveiligd door:

Herstel van één item en postvakretentie, waarin u items in een postvak kunt herstellen bij onbedoelde of schadelijke voortijdige verwijdering. U kunt standaard binnen 14 dagen verwijderde e-mailberichten terugdraaien, die tot 30 dagen kunnen worden geconfigureerd.

Met het bewaarbeleid kunt u onveranderbare kopieën van e-mail bewaren voor de geconfigureerde bewaarperiode.

Bestanden ter plekke versleutelen

Zoals eerder beschreven, worden bestanden in SharePoint en OneDrive voor Bedrijven beveiligd tegen schadelijke versleuteling met:

- Versiebeheer

- Prullenbak

- Opslagbibliotheek

Zie Omgaan met beschadigde gegevens in Microsoft 365voor meer informatie.

Bestanden buiten uw tenant kopiëren

U kunt voorkomen dat een ransomware-aanvaller bestanden buiten uw tenant kopieert met:

Beleid voor Preventie van gegevensverlies (DLP) van Microsoft Purview

Detecteren, waarschuwen en blokkeren van riskante, onbedoelde of ongepaste gegevensdeling met:

Persoonlijke gegevens, zoals persoonlijke identificatiegegevens (PII) voor naleving van de regionale privacyregels.

Vertrouwelijke organisatiegegevens op basis van gevoeligheidslabels.

Microsoft Defender for Cloud Apps

Downloads van gevoelige informatie, zoals bestanden, blokkeren.

U kunt ook sessiebeleid voor Defender for Cloud Apps Conditional Access App Control gebruiken om de informatiestroom tussen een gebruiker en een toepassing in realtime te controleren.

Wat zit er in deze oplossing

Met deze oplossing kunt u de implementatie van Microsoft 365-beveiligings- en mitigatiefuncties, configuraties en lopende bewerkingen uitvoeren om de mogelijkheid van een ransomware-aanvaller te minimaliseren om de kritieke gegevens in uw Microsoft 365-tenant te gebruiken en uw organisatie te beschermen tegen ransomware.

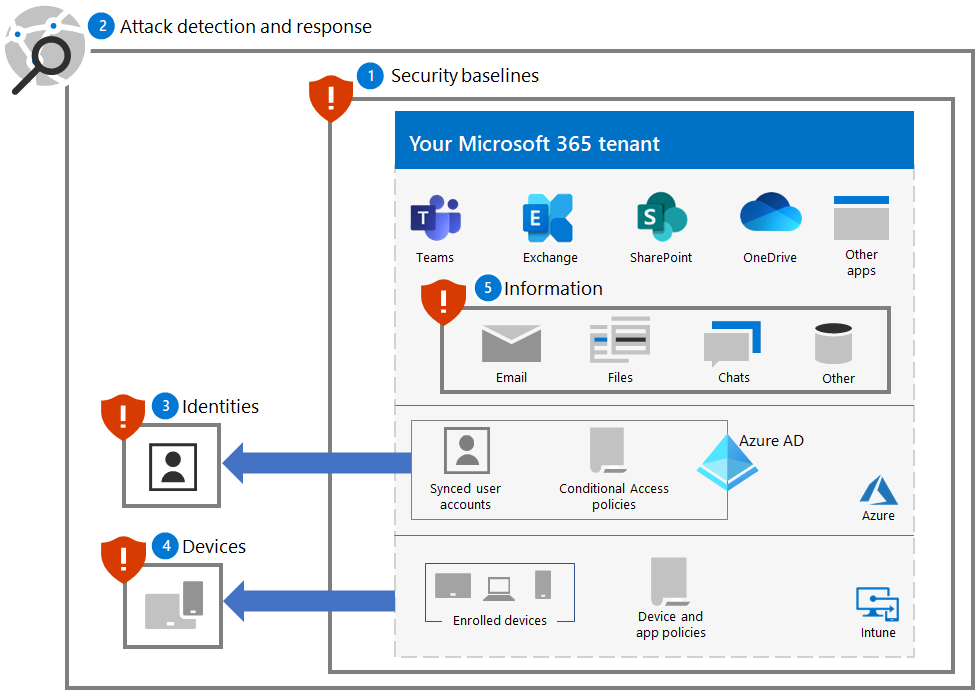

De stappen in deze oplossing zijn:

- Beveiligingsbasislijnen configureren

- Aanvaldetectie en -respons implementeren

- Identiteiten beveiligen

- Apparaten beveiligen

- Informatie beveiligen

Hier volgen de vijf stappen van de oplossing die is geïmplementeerd voor uw Microsoft 365-tenant.

Deze oplossing maakt gebruik van de principes van Zero Trust:

- Expliciet verifiëren: verifieer en autoriseer altijd op basis van alle beschikbare gegevenspunten.

- De minst bevoorrechte toegang gebruiken: beperk de gebruikerstoegang met Just-In-Time en Just-Enough-Access (JIT/JEA), op risico's gebaseerd adaptief beleid en gegevensbescherming.

- Uitgaan van beveiligingsschending: minimaliseer straalvan de explosie en de toegang tot segmenten. Controleer end-to-endversleuteling en gebruik analyses om zichtbaarheid te krijgen, bedreigingsdetectie te stimuleren en de verdediging te verbeteren.

In tegenstelling tot gewone intranettoegang, die alles achter de firewall van een organisatie vertrouwt, behandelt Zero Trust elke aanmelding en toegang alsof deze afkomstig is van een ongecontroleerd netwerk, ongeacht of dit zich achter de firewall van de organisatie of op internet bevindt. Zero Trust vereist bescherming voor het netwerk, de infrastructuur, identiteiten, eindpunten, apps en gegevens.

Mogelijkheden en functies van Microsoft 365

Als u uw Microsoft 365-tenant wilt beschermen tegen een ransomware-aanval, gebruikt u deze mogelijkheden en functies van Microsoft 365 voor deze stappen in de oplossing.

1. Beveiligingsbasislijn

| Functie | Beschrijving | Helpt... | Licenties |

|---|---|---|---|

| Microsoft Secure Score | Meet de beveiligingspostuur van een Microsoft 365-tenant. | Beoordeelt uw beveiligingsconfiguratie en stelt verbeteringen voor. | Microsoft 365 E3 of Microsoft 365 E5 |

| Regels voor het verminderen van kwetsbaarheid voor aanvallen | Vermindert de kwetsbaarheid van uw organisatie voor cyberaanvallen met behulp van verschillende configuratie-instellingen. | Verdachte activiteiten en kwetsbare inhoud blokkeren. | Microsoft 365 E3 of Microsoft 365 E5 |

| Exchange-e-mailinstellingen | Hiermee worden services ingeschakeld die de kwetsbaarheid van uw organisatie voor een e-mailaanval beperken. | Voorkom de eerste toegang tot uw tenant via phishing en andere e-mailaanvallen. | Microsoft 365 E3 of Microsoft 365 E5 |

| Instellingen voor Microsoft Windows, Microsoft Edge en Microsoft 365-apps voor ondernemingen | Biedt beveiligingsconfiguraties voor de industriestandaard die algemeen bekend en goed getest zijn. | Voorkom aanvallen via Windows, Edge en Microsoft 365-apps voor Ondernemingen. | Microsoft 365 E3 of Microsoft 365 E5 |

2. Detectie en reactie

| Functie | Beschrijving | Helpt bij het detecteren en beantwoorden van... | Licenties |

|---|---|---|---|

| Microsoft Defender XDR | Hiermee combineert u signalen en deelt u mogelijkheden in tot één oplossing. Stelt beveiligingsprofessionals in staat om bedreigingssignalen aan elkaar te koppelen en het volledige bereik en de impact van een bedreiging te bepalen. Automatiseert acties om de aanval te voorkomen of te stoppen en de getroffen postvakken, eindpunten en gebruikersidentiteiten zelf te herstellen. |

Incidenten, de gecombineerde waarschuwingen en gegevens waaruit een aanval bestaat. | Microsoft 365 E5 of Microsoft 365 E3 met de Microsoft 365 E5 Security-invoegtoepassing |

| Microsoft Defender for Identity | Identificeert, detecteert en onderzoekt geavanceerde bedreigingen, gecompromitteerde identiteiten en kwaadaardige insideracties die zijn gericht op uw organisatie via een cloudgebaseerde beveiligingsinterface, die uw on-premises-AD DS-signalen (Active Directory Domain Services) gebruikt. | Inbreuk op referenties voor AD DS-accounts. | Microsoft 365 E5 of Microsoft 365 E3 met de Microsoft 365 E5 Security-invoegtoepassing |

| Microsoft Defender voor Office 365 | Beschermt uw organisatie tegen schadelijke bedreigingen die worden veroorzaakt door e-mailberichten, koppelingen (URL's) en samenwerkingshulpmiddelen. Beschermt tegen malware, phishing, spoofing en andere aanvalstypen. |

Phishing-aanvallen. | Microsoft 365 E5 of Microsoft 365 E3 met de Microsoft 365 E5 Security-invoegtoepassing |

| Microsoft Defender voor Eindpunt | Hiermee kunt u geavanceerde bedreigingen op eindpunten (apparaten) detecteren en erop reageren. | Malware-installatie en apparaatcompromittering. | Microsoft 365 E5 of Microsoft 365 E3 met de Microsoft 365 E5 Security-invoegtoepassing |

| Microsoft Entra ID Protection | Automatiseert detectie en herstel van op identiteit gebaseerde risico's en onderzoek naar deze risico's. | Inbreuk op referenties voor Microsoft Entra-accounts en escalatie van bevoegdheden. | Microsoft 365 E5 of Microsoft 365 E3 met de Microsoft 365 E5 Security-invoegtoepassing |

| Defender voor Cloud-apps | Een beveiligingsbroker voor cloudtoegang voor detectie, onderzoek en beheer in al uw Microsoft- en externe cloudservices. | Laterale beweging en gegevens-exfiltratie. | Microsoft 365 E5 of Microsoft 365 E3 met de Microsoft 365 E5 Security-invoegtoepassing |

3. Identiteiten

| Functie | Beschrijving | Helpt voorkomen... | Licenties |

|---|---|---|---|

| Microsoft Entra wachtwoordbeveiliging | Wachtwoorden blokkeren uit een algemene lijst en aangepaste vermeldingen. | Wachtwoordbepaling voor cloud- of on-premises-gebruikersaccounts. | Microsoft 365 E3 of Microsoft 365 E5 |

| Afgedwongen door MFA en met voorwaardelijke toegang | Gebruik beleid voor voorwaardelijke toegang om MFA te vereisen op basis van de eigenschappen van gebruikersaanmeldingen. | Referentieschending en -toegang. | Microsoft 365 E3 of Microsoft 365 E5 |

| Afgedwongen door MFA en met voorwaardelijke toegang op basis van risico | MFA vereisen op basis van het risico van gebruikersaanmelding met Microsoft Entra ID Protection. | Referentieschending en -toegang. | Microsoft 365 E5 of Microsoft 365 E3 met de Microsoft 365 E5 Security-invoegtoepassing |

4. Apparaten

Voor apparaat- en app-beheer:

| Functie | Beschrijving | Helpt voorkomen... | Licenties |

|---|---|---|---|

| Microsoft Intune | Apparaten en de toepassingen die erop worden uitgevoerd beheren. | Schending van en toegang tot apparaat of app. | Microsoft 365 E3 of E5 |

Voor Windows 11- of 10-apparaten:

| Functie | Beschrijving | Helpt... | Licenties |

|---|---|---|---|

| Microsoft Defender Firewall | Biedt een firewall op basis van een host. | Voorkomen aanvallen van binnenkomend, ongevraagd netwerkverkeer. | Microsoft 365 E3 of Microsoft 365 E5 |

| Microsoft Defender Antivirus | Geeft anti-malwarebescherming van apparaten door middel van machine learning, big data-analyse, diepgaand onderzoek naar dreigingsweerstand en de Microsoft-cloudinfrastructuur. | Installatie en uitvoering van malware voorkomen. | Microsoft 365 E3 of Microsoft 365 E5 |

| Microsoft Defender SmartScreen | Beschermt tegen phishing of malwarewebsites en -toepassingen en het downloaden van mogelijk schadelijke bestanden. | Blokkeren of waarschuwen bij het controleren van sites, downloads, apps en bestanden. | Microsoft 365 E3 of Microsoft 365 E5 |

| Microsoft Defender voor Eindpunt | Hiermee voorkomt, detecteert, onderzoekt en reageert u op geavanceerde bedreigingen op verschillende apparaten (eindpunten). | Bescherm u tegen geknoei met het netwerk. | Microsoft 365 E5 of Microsoft 365 E3 met de Microsoft 365 E5 Security-invoegtoepassing |

5. Informatie

| Functie | Beschrijving | Helpt... | Licenties |

|---|---|---|---|

| Gecontroleerde mappentoegang | Beschermt uw gegevens door apps te controleren op een lijst met bekende, vertrouwde apps. | Voorkomen dat bestanden door ransomware worden gewijzigd of versleuteld. | Microsoft 365 E3 of Microsoft 365 E5 |

| Microsoft Purview Information Protection | Hiermee kunt u gevoeligheidslabels toepassen op informatie waarvoor losgeld kan worden gevraagd | Voorkomen dat exfiltratie-informatie wordt gebruikt. | Microsoft 365 E3 of Microsoft 365 E5 |

| Preventie van gegevensverlies (DLP) | Beschermt gevoelige gegevens en vermindert risico's door te voorkomen dat gebruikers deze ongepast delen. | Gegevensexfiltratie voorkomen. | Microsoft 365 E3 of Microsoft 365 E5 |

| Defender voor Cloud-apps | Een beveiligingsbroker voor cloudtoegang voor detectie, onderzoek en beheer. | Laterale bewegingen detecteren en gegevensexfiltratie voorkomen. | Microsoft 365 E5 of Microsoft 365 E3 met de Microsoft 365 E5 Security-invoegtoepassing |

Gevolgen voor gebruikers- en wijzigingsbeheer

Het implementeren van aanvullende beveiligingsfuncties en het implementeren van vereisten en beveiligingsbeleid voor uw Microsoft 365-tenant kan van invloed zijn op uw gebruikers.

U kunt bijvoorbeeld een nieuw beveiligingsbeleid instellen dat vereist dat gebruikers nieuwe teams maken voor specifiek gebruik met een lijst met gebruikersaccounts als leden in plaats van gemakkelijker een team te maken voor alle gebruikers in de organisatie. Dit kan helpen voorkomen dat een ransomware-aanvaller teams verkent die niet beschikbaar zijn voor het gecompromitteerde gebruikersaccount van de aanvaller en gericht zijn op de informatie van dat team bij de volgende aanval.

Deze basisoplossing geeft aan wanneer nieuwe configuraties of aanbevolen beveiligingsbeleid van invloed kunnen zijn op uw gebruikers, zodat u het vereiste wijzigingsbeheer kunt uitvoeren.

Volgende stappen

Gebruik deze stappen om uitgebreide beveiliging te implementeren voor uw Microsoft 365-tenant:

- Beveiligingsbasislijnen configureren

- Aanvaldetectie en -respons implementeren

- Identiteiten beveiligen

- Apparaten beveiligen

- Informatie beveiligen

Aanvullende informatie over ransomware

Belangrijke informatie van Microsoft:

- De groeiende bedreiging van ransomware, Microsoft On the Issues blogpost op 20 juli 2021

- Door mensen uitgevoerde ransomware

- Snel ransomware-preventies implementeren

- 2021 Microsoft Digital Defense Report (zie pagina's 10-19)

- Ransomware: een algemeen en doorlopend rapport over bedreigingsanalyse in de Microsoft Defender-portal

- Microsoft's Detection and Response Team (DART) voor ransomware aanpak en aanbevolen procedures en casestudy

Microsoft 365:

- Ransomware Resiliency maximaliseren met Azure en Microsoft 365

- Playbooks voor reactie op ransomware-incidenten

- Malware en bescherming tegen ransomware

- Beveilig uw Windows 10-pc tegen ransomware

- Omgaan met ransomware in SharePoint Online

- Bedreigingsanalyserapporten voor ransomware in de Microsoft Defender-portal

Microsoft Defender XDR:

Microsoft Azure:

- Azure Defenses voor ransomware-aanvallen

- Ransomware Resiliency maximaliseren met Azure en Microsoft 365

- Back-up- en herstelplan ter bescherming tegen ransomware

- Help te beschermen tegen ransomware met Microsoft Azure Backup (video van 26 minuten)

- Herstel van systematische identiteitsinbreuk

- Geavanceerde meervoudige detectie van aanvallen in Microsoft Sentinel

- Detectie van fusies voor ransomware in Microsoft Sentinel

Microsoft Defender voor Cloud-apps:

Blogberichten van het Microsoft Security-team:

3 stappen om ransomware te voorkomen en ervan te herstellen (september 2021)

Een handleiding voor het bestrijden van door mensen uitgevoerde ransomware: deel 1 (september 2021)

Belangrijke stappen voor de manier waarop het Microsoft Detection and Response Team (DART) onderzoek naar ransomware-incidenten voert.

Een handleiding voor het bestrijden van door mensen uitgevoerde ransomware: deel 2 (september 2021)

Aanbevelingen en best practices.

-

Zie de sectie Ransomware.

Door de mens uitgevoerde ransomware-aanvallen: een verhinderbare ramp (maart 2020)

Omvat analyses van aanvalsketens van daadwerkelijke aanvallen.

Norsk Hydro reageert op ransomware-aanval met transparantie (december 2019)