Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

![]()

De moderne onderneming heeft een ongelooflijke diversiteit aan eindpunten die toegang hebben tot gegevens. Niet alle eindpunten worden beheerd of zelfs eigendom van de organisatie, wat leidt tot verschillende apparaatconfiguraties en softwarepatchniveaus. Dit creëert een enorme kwetsbaarheid voor aanvallen en, indien onopgeloste, kan de toegang van werkgegevens van niet-vertrouwde eindpunten eenvoudig de zwakste koppeling worden in uw Zero Trust-beveiligingsstrategie. (Download het Zero Trust Maturity Model: Zero_Trust_Vision_Paper_Final 10.28.pdf.)

Zero Trust voldoet aan het principe 'Nooit vertrouwen, altijd verifiëren'. In termen van eindpunten betekent dit altijd alle eindpunten verifiëren. Dit omvat niet alleen aannemers, partner- en gastapparaten, maar ook apps en apparaten die door werknemers worden gebruikt voor toegang tot werkgegevens, ongeacht het eigendom van het apparaat.

In een Zero Trust-benadering worden hetzelfde beveiligingsbeleid toegepast, ongeacht of het apparaat bedrijfseigendom of persoonlijk eigendom is via BYOD (Bring Your Own Device); of het apparaat volledig wordt beheerd door IT of alleen de apps en gegevens zijn beveiligd. Het beleid is van toepassing op alle eindpunten, of het nu pc, Mac, smartphone, tablet, draagbare of IoT-apparaat is, ongeacht of ze zijn verbonden, of het nu gaat om het beveiligde bedrijfsnetwerk, thuisbreedband of openbaar internet. Het belangrijkste is dat de status en betrouwbaarheid van apps die op deze eindpunten worden uitgevoerd, van invloed zijn op uw beveiligingspostuur. U moet voorkomen dat bedrijfsgegevens lekken naar niet-vertrouwde of onbekende apps of services, hetzij per ongeluk of via schadelijke bedoelingen.

Er zijn enkele belangrijke regels voor het beveiligen van apparaten en eindpunten in een Zero Trust-model: Zero Trust-beveiligingsbeleid wordt centraal afgedwongen via de cloud en omvat eindpuntbeveiliging, apparaatconfiguratie, app-beveiliging, apparaatnaleving en risicopostuur.

- Het platform en de apps die op de apparaten worden uitgevoerd, worden veilig ingericht, correct geconfigureerd en up-to-date gehouden.

- Er is geautomatiseerd en een prompt om toegang tot bedrijfsgegevens in de apps te bevatten in het geval van een beveiligingsinbreuk.

- Het toegangsbeheersysteem zorgt ervoor dat alle beleidsbesturingselementen van kracht zijn voordat de gegevens worden geopend.

Zero Trust-implementatiedoelstellingen voor het beveiligen van eindpunten

Voordat de meeste organisaties het Zero Trust-traject starten, wordt hun eindpuntbeveiliging als volgt ingesteld:

- Eindpunten zijn gekoppeld aan een domein en worden beheerd met oplossingen zoals Groepsbeleidsobjecten of Configuration Manager. Dit zijn geweldige opties, maar ze maken geen gebruik van moderne Windows Configuration Service Providers (CSP's) of vereisen een afzonderlijk cloudbeheergatewayapparaat om cloudapparaten te kunnen gebruiken.

- Eindpunten moeten zich in een bedrijfsnetwerk bevinden om toegang te krijgen tot gegevens. Dit kan betekenen dat de apparaten fysiek op locatie moeten zijn om toegang te krijgen tot het bedrijfsnetwerk of dat ze VPN-toegang nodig hebben, waardoor het risico toeneemt dat een aangetast apparaat toegang heeft tot gevoelige bedrijfsbronnen.

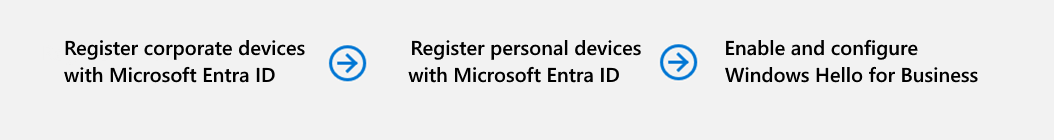

Bij het implementeren van een end-to-end Zero Trust-framework voor het beveiligen van eindpunten raden we u aan om u eerst te richten op de drie eerste implementatiedoelstellingen. Nadat deze zijn voltooid, richt u zich op de vierde doelstelling:

Eindpunten worden geregistreerd bij cloud-id-providers. Als u de beveiliging en het risico wilt bewaken voor meerdere eindpunten die door één persoon worden gebruikt, hebt u zichtbaarheid nodig voor alle apparaten en toegangspunten die mogelijk toegang hebben tot uw resources. Op geregistreerde apparaten kunt u vervolgens een basislijn van beveiliging afdwingen die gebruikers ook een biometrische of pincodemethode biedt voor verificatie om de afhankelijkheid van wachtwoorden te elimineren.

Toegang wordt alleen verleend aan in de cloud beheerde en compatibele eindpunten en apps. Stel nalevingsregels in om ervoor te zorgen dat apparaten voldoen aan minimale beveiligingsvereisten voordat toegang wordt verleend. Maak ook herstelregels en meldingen voor niet-compatibele apparaten, zodat mensen weten hoe ze nalevingsproblemen kunnen oplossen.

Beleid voor preventie van gegevensverlies (DLP) wordt afgedwongen voor bedrijfsapparaten en BYOD. Bepalen wat de gebruiker met de gegevens kan doen nadat deze toegang heeft. Beperk bijvoorbeeld het opslaan van bestanden naar niet-vertrouwde locaties (zoals een lokale schijf) of beperk het delen van kopiëren en plakken met een communicatie-app voor consumenten of chat-apps om gegevens te beveiligen.

Detectie van eindpuntrisico's wordt gebruikt om apparaatrisico's te bewaken. Richt u op één glasoplossing om alle eindpunten op een consistente manier te beheren. Gebruik een SIEM-oplossing (Security Information and Event Management) om eindpuntlogboeken en transacties te routeren, zodat u minder, maar bruikbare waarschuwingen krijgt.

Als laatste taak onderzoekt u Zero Trust-principes voor IoT- en operationele technologienetwerken.

Implementatiehandleiding voor Endpoint Zero Trust

In deze handleiding wordt u begeleid bij de stappen die nodig zijn om uw apparaten te beveiligen volgens de principes van een Zero Trust-beveiligingsframework.

1. Eindpunten registreren bij een cloud-id-provider

Om risicoblootstelling te beperken, controleert u eindpunten om ervoor te zorgen dat elke identiteit een vertrouwde identiteit heeft, worden er kernbeveiligingsvereisten toegepast en wordt het risiconiveau voor zaken als malware of gegevensexfiltratie gemeten, hersteld of aanvaardbaar geacht.

Nadat een apparaat is geregistreerd, hebben gebruikers toegang tot de beperkte resources van uw organisatie met behulp van hun zakelijke gebruikersnaam en wachtwoord om u aan te melden. Indien beschikbaar, vergroot u de beveiliging door gebruik te maken van mogelijkheden zoals Windows Hello voor Bedrijven.

Bedrijfsapparaten registreren bij Microsoft Entra-id

Zorg ervoor dat de Windows-apparaten die worden gebruikt voor toegang tot uw organisatiegegevens, deelnemen aan en registreren bij Microsoft Entra ID via een van de volgende paden:

Windows out-of-box-experience : het gebruik van de out-of-box experience (OOBE) om Windows-apparaten aan Microsoft Entra ID te koppelen vereenvoudigt de installatie, zodat apparaten direct klaar zijn voor veilige toegang tot organisatieresources. Voor hulp, zie Microsoft Entra verbinden met een nieuw Windows-apparaat.

Eerder ingerichte Windows-apparaten : gebruikers van een eerder ingericht Windows-werkapparaat kunnen hun werk- of schoolaccount gebruiken om het te registreren bij Microsoft Entra ID. Zie Uw werk- of schoolaccount toevoegen aan een Windows-apparaat.

Een persoonlijk apparaat registreren: gebruikers kunnen hun persoonlijke Windows-apparaten registreren bij Microsoft Entra ID. Zie Uw persoonlijke apparaat registreren op uw werk- of schoolnetwerk.

Voor apparaten in bedrijfseigendom kunt u de volgende platformspecifieke methoden gebruiken om nieuwe besturingssystemen in te richten en apparaten te registreren bij Microsoft Entra ID:

Windows – Windows Autopilot is een verzameling technologieën die worden gebruikt om nieuwe apparaten in te stellen en vooraf te configureren, zodat ze klaar zijn voor productief gebruik. Zie Overzicht van Windows Autopilot.

iOS/iPadOS : apparaten in bedrijfseigendom die zijn gekocht via Apple Business Manager of Apple School Manager, kunnen worden ingeschreven bij Intune via automatische apparaatinschrijving. Zie Automatische apparaatinschrijving instellen.

Verificatiebeveiliging verbeteren met Windows Hello voor Bedrijven

Als u gebruikers een alternatieve aanmeldingsmethode wilt toestaan die het gebruik van wachtwoorden vervangt door sterke tweeledige verificatie op apparaten en regels afdwingen voor het gebruik van pincodes, beveiligingssleutels voor aanmelding en meer, schakelt u Windows Hello voor Bedrijven in op windows-apparaten van gebruikers.

Microsoft Intune ondersteunt twee gratis methoden om Windows Hello voor Bedrijven-instellingen toe te passen en af te dwingen:

Bij apparaatinschrijving met tenantbreed beleid : gebruik deze methode om een standaardbeleid voor Windows Hello voor Bedrijven toe te passen op elk Windows-apparaat wanneer het wordt ingeschreven bij Intune. Dit beleid zorgt ervoor dat elk nieuw Windows-apparaat dat lid wordt van uw organisatie, voldoet aan dezelfde initiële configuratiestandaarden voor pincodevereisten, tweeledige verificatie en meer.

Zie Windows Hello bij apparaatinschrijving in de Intune-documentatie voor meer informatie en configuratierichtlijnen.

Na inschrijving met accountbeveiligingsprofielen: met accountbeveiligingsprofielen kunt u specifieke Configuraties van Windows Hello voor Bedrijven toepassen op verschillende groepen binnen uw organisatie nadat ze zijn ingeschreven bij Intune. Als er een conflict is tussen het accountbeveiligingsprofiel en het tenantbrede profiel, heeft het profiel voor accountbeveiliging voorrang. Hierdoor kunnen er aanpassingen worden aangebracht voor verschillende groepen op basis van hun vereisten.

Intune-accountbeveiligingsprofielen zijn één type profiel voor het accountbeveiligingsbeleidstype, dat op zijn beurt één type Intune-eindpuntbeveiligingsbeleid is. Zie Een eindpuntbeveiligingsbeleid maken voor hulp bij het configureren van dit profiel en kies het beveiligingsbeleidstype Account, gevolgd door het profieltype Accountbeveiliging.

2. Beperk de toegang tot door de cloud beheerde en compatibele eindpunten en apps

Zorg ervoor dat deze eindpunten voldoen aan de beveiligingsverwachtingen van uw organisatie voordat ze worden gebruikt voor toegang tot de gegevens en resources van uw organisatie, met identiteiten voor eindpunten die lid worden van uw organisatie en verbeterde verificatievereisten.

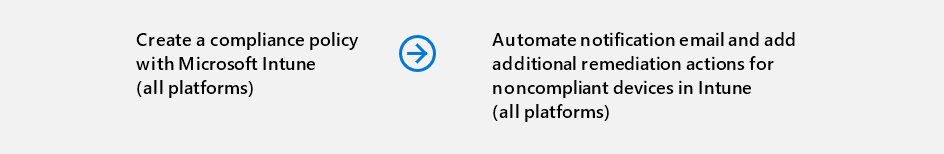

Als u de toegang wilt beperken, gebruikt u intune-nalevingsbeleid voor apparaten, dat werkt met voorwaardelijke toegang van Microsoft Entra om ervoor te zorgen dat alleen apparaten die momenteel voldoen aan uw beveiligingsvereisten, door uw geverifieerde gebruikers worden gebruikt voor toegang tot resources. Een belangrijk onderdeel van nalevingsbeleid zijn herstelmeldingen en regels waarmee gebruikers een niet-compatibel apparaat weer in overeenstemming kunnen brengen.

Een nalevingsbeleid maken met Microsoft Intune

Microsoft Intune nalevingsbeleid zijn sets regels en voorwaarden die u gebruikt om de configuratie van uw beheerde apparaten te evalueren. Met deze beleidsregels kunt u organisatiegegevens en -resources beveiligen van apparaten die niet aan deze configuratievereisten voldoen. Beheerde apparaten moeten voldoen aan de voorwaarden die u hebt ingesteld in uw beleid om te worden beschouwd als compatibel door Intune.

Intune-apparaatcompatibiliteit heeft twee onderdelen die samenwerken:

Instellingen voor nalevingsbeleid zijn één set configuraties die tenantbreed toepassen om een ingebouwd nalevingsbeleid te bieden dat elk apparaat ontvangt. Instellingen voor nalevingsbeleid bepalen hoe nalevingsbeleid werkt in uw omgeving, waaronder het afhandelen van apparaten waaraan geen expliciet nalevingsbeleid voor apparaten is toegewezen.

Zie Instellingen voor nalevingsbeleid om deze tenantbrede instellingen te configureren.

Nalevingsbeleid voor apparaten zijn afzonderlijke sets platformspecifieke regels en instellingen die u implementeert voor groepen gebruikers of apparaten. Apparaten evalueren de regels in het beleid om te rapporteren over hun nalevingsstatus. Een niet-compatibele status kan leiden tot een of meer acties voor niet-naleving. Microsoft Entra beleid voor voorwaardelijke toegang kan deze status ook gebruiken om de toegang tot organisatieresources vanaf dat apparaat te blokkeren.

Zie Een nalevingsbeleid maken in Microsoft Intune om groepen te configureren met nalevingsbeleid voor apparaten. Zie het Intune-plan voor nalevingsbeleid voor voorbeelden van toenemende nalevingsconfiguraties die u kunt gebruiken.

Acties en gebruikersgerichte meldingen voor niet-compatibele apparaten instellen

Elk Intune-nalevingsbeleid bevat acties voor niet-naleving. De acties zijn van toepassing wanneer een apparaat niet voldoet aan de configuratie van het toegewezen nalevingsbeleid. Zowel Intune als voorwaardelijke toegang lezen de status van een apparaat om extra stappen te bepalen die u kunt configureren of om de toegang tot resources van organisaties vanaf dat apparaat te blokkeren zolang het niet-compatibel blijft.

U configureert acties voor niet-naleving als onderdeel van elk nalevingsbeleid voor apparaten dat u maakt.

Acties voor niet-naleving omvatten, maar zijn niet beperkt tot de volgende opties, met verschillende opties die beschikbaar zijn voor verschillende platforms:

- Het apparaat markeren als niet-compatibel

- Een vooraf geconfigureerde e-mail verzenden naar de gebruiker van het apparaat

- Het apparaat extern vergrendelen

- Een vooraf geconfigureerde pushmelding verzenden naar de gebruiker

Zie Acties configureren voor niet-compatibele apparaten in Intune voor meer informatie over beschikbare acties, hoe u deze toevoegt aan beleid en hoe u e-mailberichten en meldingen vooraf configureert.

3. Beleidsregels implementeren die preventie van gegevensverlies (DLP) afdwingen voor bedrijfsapparaten en BYOD

Zodra gegevenstoegang is verleend, wilt u bepalen wat de gebruiker kan doen met de gegevens en hoe deze worden opgeslagen. Als een gebruiker bijvoorbeeld toegang heeft tot een document met zijn bedrijfsidentiteit, wilt u voorkomen dat dat document wordt opgeslagen in een niet-beveiligde opslaglocatie voor consumenten of wordt gedeeld met een communicatie- of chat-app voor consumenten.

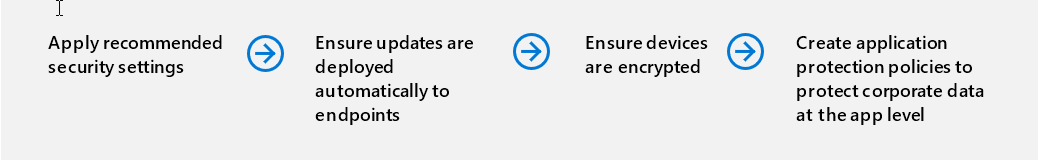

Aanbevolen beveiligingsinstellingen toepassen

Beveiligingsbasislijnen kunnen helpen bij het opzetten van een brede en consistente basislijn voor beveiligde configuraties waarmee gebruikers, apparaten en gegevens worden beschermd. De beveiligingsbasislijnen van Intune zijn vooraf geconfigureerde groepen Windows-instellingen waarmee u een bekende groep instellingen en standaardwaarden kunt toepassen die worden aanbevolen door de relevante beveiligingsteams. U kunt deze basislijnen gebruiken met hun standaardconfiguraties of deze bewerken om aangepaste exemplaren te maken die voldoen aan de uiteenlopende behoeften van verschillende groepen in uw organisatie.

Updates automatisch implementeren op eindpunten

Als u beheerde apparaten in overeenstemming wilt houden met veranderende beveiligingsrisico's, gebruikt u Intune-beleid waarmee update-implementaties kunnen worden geautomatiseerd:

Windows Updates voor Bedrijven : u kunt Intune-beleid voor Windows Updates voor Bedrijven gebruiken om automatisch Windows-updates op uw apparaten te installeren. Beleidsregels kunnen automatiseren wanneer updates worden geïnstalleerd en het type updates, waaronder de Windows-versie, de nieuwste beveiligingsupdates en nieuwe stuurprogramma's. Zie Software-updates voor Windows 10 en Windows 11 beheren in Intune om aan de slag te gaan.

Android Enterprise-updates : Intune biedt ondersteuning voor automatische over-the-air-updates voor het besturingssysteem en firmware voor Zebra Android-apparaten via een partnerintegratie.

iOS/iPadOS : Intune-beleid kan updates automatisch installeren op iOS-/iPad-apparaten die zijn ingeschreven als een onder supervisieapparaat via een van de ADE-opties (Automated Device Enrollment) van Apple. Zie iOS-/iPadOS-software-updatebeleid beheren in Intune om een iOS-updatebeleid te configureren.

Apparaten versleutelen

Gebruik de volgende platformspecifieke opties om bedrijfsgegevens in rust te versleutelen op apparaten.

MacOS : als u volledige schijfversleuteling in macOS wilt configureren, gebruikt u FileVault-schijfversleuteling voor macOS met Intune.

Windows : voor Windows-apparaten beheert u schijfversleutelingsbeleid voor Windows-apparaten met Intune. Intune-beleid kan BitLocker afdwingen voor volumes en schijven en persoonlijke gegevenversleuteling bieden, waarmee bestandgebaseerde versleuteling aan de referenties van een gebruiker is gekoppeld.

Bedrijfsgegevens beveiligen op app-niveau met toepassingsbeveiligingsbeleid

Gebruik intune-beveiligingsbeleid voor apps om uw bedrijfsgegevens veilig te houden binnen beheerde apps. Intune-beleid voor app-beveiliging helpt de gegevens van uw organisatie te beschermen door te bepalen hoe deze worden geopend en gedeeld. Deze beleidsregels kunnen bijvoorbeeld verhinderen dat gebruikers bedrijfsgegevens kopiëren en plakken in persoonlijke apps of dat ze een pincode nodig hebben om toegang te krijgen tot zakelijke e-mail.

Zie App-beveiligingsbeleid maken en toewijzen om aan de slag te gaan met het maken en gebruiken van dit beleid. Voor enkele voorbeelden van drie toenemende beveiligingsconfiguraties die u kunt gebruiken, raadpleegt u het Intune-framework voor gegevensbescherming voor app-beveiligingsbeleid.

4. Apparaatrisico bewaken met eindpuntrisicodetectie

Zodra u de eerste drie doelstellingen hebt bereikt, configureert u eindpuntbeveiliging op apparaten en begint u te controleren op opkomende bedreigingen, zodat u ze kunt herstellen voordat ze een groter probleem worden.

Hier volgen enkele van de Microsoft-oplossingen die u kunt gebruiken en combineren:

Microsoft Defender met Microsoft Intune : wanneer u Microsoft Defender voor Eindpunt integreert met Intune, kunt u het Intune-beheercentrum gebruiken om Defender voor Eindpunt te configureren op apparaten die worden beheerd door Intune, bedreigingsgegevens en aanbevelingen van Defender te bekijken en deze problemen vervolgens op te lossen. U kunt ook het Defender voor Eindpuntbeveiligingsinstellingen-beheerscenario gebruiken waarmee gebruik van Intune-beleid mogelijk wordt om configuraties voor Defender te beheren op apparaten die niet zijn ingeschreven bij Intune.

Microsoft Sentinel – Microsoft Sentinel is een SIEM-oplossing (Security Information and Event Management) in de cloud waarmee u geavanceerde bedreigingen kunt ontdekken en snel kunt beantwoorden.

Met het Intune-datawarehouse kunt u apparaat- en app-beheergegevens verzenden naar rapportagehulpprogramma's voor intelligente filtering van waarschuwingen om ruis te verminderen. Opties zijn onder andere, maar zijn niet beperkt tot het maken van verbinding met het datawarehouse met Power BI en het gebruik van SIEM-oplossingen via het gebruik van een aangepaste OData-client.

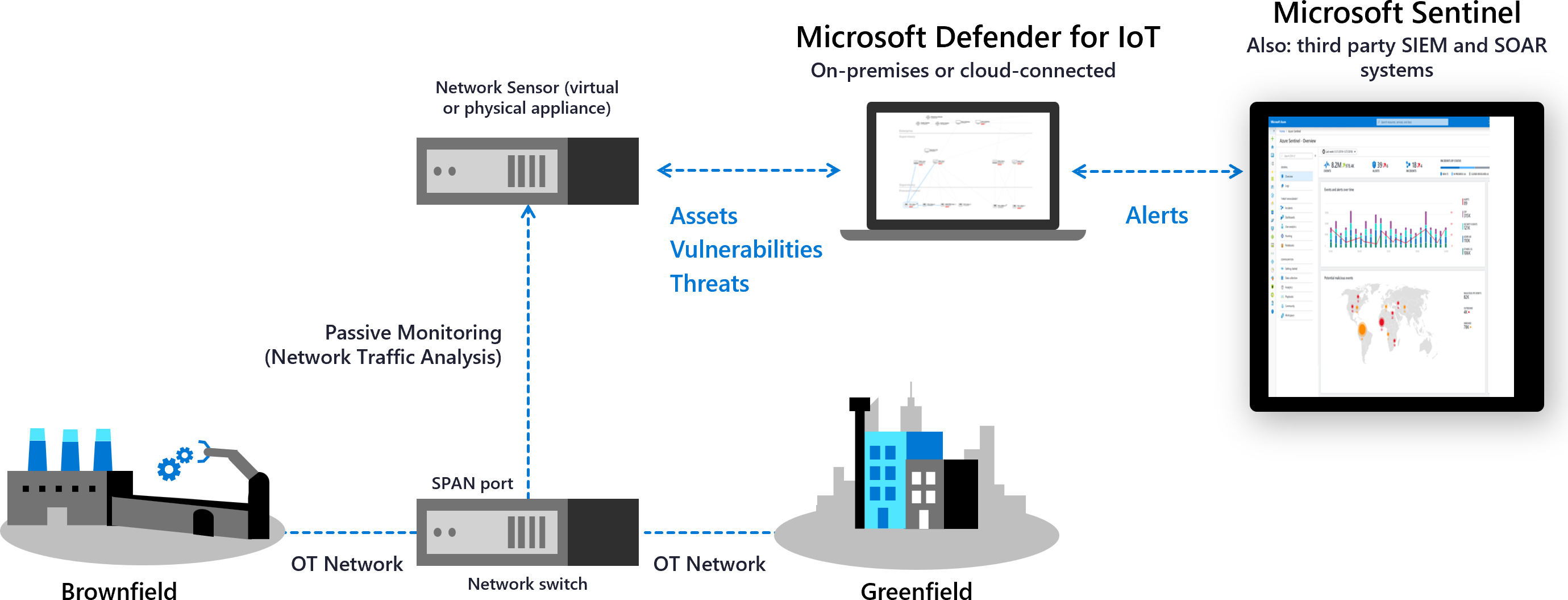

Zero Trust en uw OT-netwerken

Microsoft Defender for IoT is een geïntegreerde beveiligingsoplossing die speciaal is gebouwd om apparaten, beveiligingsproblemen en bedreigingen in IoT- en OT-netwerken (Operational Technology) te identificeren. Gebruik Defender for IoT om beveiliging toe te passen op uw hele IoT/OT-omgeving, inclusief bestaande apparaten die mogelijk geen ingebouwde beveiligingsagenten hebben.

OT-netwerken verschillen vaak van traditionele IT-infrastructuur en hebben een gespecialiseerde benadering van Zero Trust nodig. OT-systemen gebruiken unieke technologie met eigen protocollen en kunnen verouderingsplatformen bevatten met beperkte connectiviteit en kracht, specifieke veiligheidsvereisten en unieke blootstelling aan fysieke aanvallen.

Defender for IoT ondersteunt Zero Trust-principes door ot-specifieke uitdagingen aan te pakken, zoals:

- Hulp bij het beheren van externe verbindingen in uw OT-systemen.

- Controleren en helpen bij het verminderen van verbindingen tussen afhankelijke systemen.

- Het vinden van single points of failure in uw netwerk.

Implementeer Defender for IoT-netwerksensoren om apparaten en verkeer te detecteren en te kijken naar OT-specifieke beveiligingsproblemen. Segmenteer uw sensoren in sites en zones in uw netwerk om verkeer tussen zones te bewaken en volg de risicogebaseerde risicobeperkingsstappen van Defender for IoT om het risico in uw OT-omgeving te verlagen. Defender for IoT bewaakt uw apparaten vervolgens continu op afwijkend of niet-geautoriseerd gedrag.

Integreer met Microsoft-services, zoals Microsoft Sentinel en andere partnerservices, waaronder SIEM- en ticketingsystemen, om Defender for IoT-gegevens in uw organisatie te delen.

Zie voor meer informatie:

- Zero Trust en uw OT-netwerken

- Uw OT-netwerken bewaken met Zero Trust-principes

- Defender for IoT-incidenten onderzoeken met Microsoft Sentinel

Producten die in deze handleiding worden behandeld

Microsoft Azure

Microsoft 365

Microsoft Defender voor Eindpunt

Conclusie

Een Zero Trust-benadering kan de beveiligingspostuur van uw apparaten en eindpunten aanzienlijk versterken. Neem voor meer informatie of hulp bij de implementatie contact op met uw customer success-team of lees verder door de andere hoofdstukken van deze handleiding die alle Zero Trust-pijlers omvat.

Meer informatie over het implementeren van een end-to-end Zero Trust-strategie voor:

De reeks Zero Trust-implementatiehandleidingen