Oefening - uw netwerk beveiligen

Deze module kan alleen worden voltooid met een sandbox. Een sandbox geeft u toegang tot gratis-resources. Er worden geen kosten in rekening gebracht bij uw persoonlijke abonnement. De sandbox mag alleen worden gebruikt om trainingen te voltooien op Microsoft Learn. Gebruik voor enig andere reden is verboden en kan ertoe leiden dat de toegang tot de sandbox permanent wordt beëindigd.

Microsoft biedt deze labervaring en gerelateerde inhoud voor educatieve doeleinden. Alle gepresenteerde informatie is eigendom van Microsoft en is uitsluitend bedoeld om meer te weten te komen over de betreffende producten en services in Microsoft Learn module.

In deze oefening gaat u uw firewallregels controleren en beheren met behulp van Azure Portal. Ook gaat u de meest veilig mogelijk verbinding configureren tijdens het gebruik van het openbare eindpunt.

Open Azure Portal met behulp van de volgende knop als u dit nog niet hebt gedaan.

Het netwerk beveiligen

Wanneer u uw database in Azure SQL Database hebt geïmplementeerd, is het script dat u hebt uitgevoerd, Azure-services en -resources toegang tot deze server toegestaan, zodat elke resource vanuit elke regio of elk abonnement toegang heeft tot uw resource. Het is belangrijk dat u de instelling uitschakelt om de veiligste configuratie van het openbare eindpunt te garanderen. Wanneer de instelling Azure-services en -resources toegang tot deze server toestaan is uitgeschakeld, worden alle verbindingen en netwerken geblokkeerd, behalve de verbindingen die u hebt toegevoegd.

In deze oefening leert u hoe u firewallregels kunt weergeven en bewerken. Het instellen van firewallregels kan ingewikkeld zijn, omdat u een bereik van IP-adressen moet opgeven voor al uw verbindingen, die soms dynamische IP-adressen kunnen gebruiken. Alternatieve methoden voor het beveiligen van uw netwerk worden gegeven in een demonstratievideo aan het einde van deze oefening.

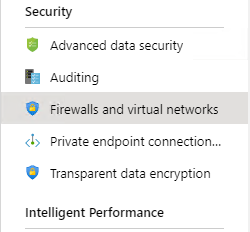

Firewallregels beheren in Azure Portal

Selecteer sql-databases in het resourcemenu van de Azure-portal en selecteer vervolgens uw Azure SQL Database (AdventureWorks).

Selecteer serverfirewall instellen in de opdrachtbalk van uw SQL-database.

Schakel het selectievakje naast de instelling uit om Azure-services en -resources toegang te geven tot deze server.

Het systeem moet het CLIENT-IP-adres van uw computer hebben toegevoegd tijdens de implementatie, maar als geen van de regels overeenkomt met uw client-IP, voegt u uw IP-adres toe onder regelnaam zodat u zich kunt aanmelden vanuit SQL Server Management Studio (SSMS).

Selecteer Opslaan om uw wijzigingen op te slaan. Selecteer Overzicht in het menu SQL-database om terug te keren naar de overzichtspagina.

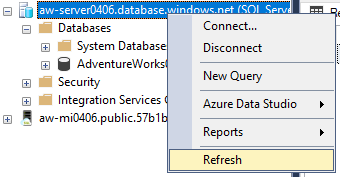

Ga naar SSMS om te bevestigen dat u nog steeds toegang hebt vanaf uw lokale computer. Klik met de rechtermuisknop op uw database in Objectverkenner en selecteer Vernieuwen om de verbinding met de logische Server van Azure SQL Database te vernieuwen. Als er geen fout optreedt, hebt u beveiligde toegang tot uw logische Azure SQL Database-server geconfigureerd voor uw IP-adres.

U kunt desgewenst zien hoe SSMS verbinding maakt met uw Azure SQL Database-exemplaar door deze code uit te voeren vanuit Nieuwe query in SSMS:

SQLSELECT client_net_address FROM sys.dm_exec_connections WHERE session_id=@@SPID;Het resultaat moet het openbare IP-adres van de lokale computer zijn. U kunt uw IP-adres verifiëren door de volgende opdracht uit te voeren op een lokaal exemplaar van PowerShell (niet de Azure Cloud Shell):

pws(Invoke-WebRequest -UseBasicParsing -Uri "https://ipinfo.io/ip").ContentU hebt een vergelijkbare opdracht gebruikt om het IP-adres aan het begin van de module te vinden. Deze query moet hetzelfde IP-adres retourneren.

Firewallregels beheren met Azure Cloud Shell

U kunt ook de Azure CLI-opdracht az sql server firewall-rule gebruiken om firewallregels op serverniveau te maken, te verwijderen en weer te geven. U kunt de Azure CLI gebruiken via de opdrachtregelinterface van uw virtuele Azure-machine (VM) of via een PowerShell-notebook. Voor deze oefening gaat u experimenteren met Cloud Shell. U kunt een Cloud Shell-terminal openen via Azure Portal, maar gebruik voorlopig de ingebouwde sandboxterminal aan de rechterkant. Dit is in feite hetzelfde.

Voer de volgende opdracht uit om uw omgeving te configureren:

PowerShell$database_name = "AdventureWorks" $server = Get-AzureRmSqlServer -ResourceGroupName [sandbox resource group name] $logical_server = $server.ServerNameVoer de volgende opdracht in om de firewallinstellingen van uw server weer te geven:

Azure CLIaz sql server firewall-rule list -g [sandbox resource group name] -s $logical_serverDe uitvoer moet een JSON-object zijn voor elke regel in de instelling Firewallregels van hetnetwerkmenu van uw logische Azure SQL-server in Azure Portal.

Het instellen van firewallregels op serverniveau met behulp van Azure Portal of Cloud Shell verleent uw client-IP-adres toegang tot alle databases op uw logische server. U kunt firewallregels op databaseniveau configureren die van toepassing zijn op afzonderlijke databases met behulp van de T-SQL-opdracht EXECUTE sp_set_database_firewall_rule in SSMS. T-SQL is de enige methode die beschikbaar is voor het configureren van firewallregels voor een specifieke database. Zie de verwijzingen op de overzichtspagina van deze module voor meer informatie.

Ga verder

U hebt nu geleerd hoe u firewallregels kunt bijwerken voor specifieke IP-adressen of bereiken van IP-adressen op de server en op databaseniveau. In een productieomgeving hebt u mogelijk ook toegang nodig vanuit verschillende virtuele netwerken of resources, zoals Azure-apps of Azure-VM's. Virtuele Azure-machines hebben dynamische IP-adressen, wat betekent dat de adressen worden gewijzigd. U kunt statische IP-adressen instellen, die moeilijk te onderhouden zijn met behulp van firewallregels. U kunt ook regels voor virtuele netwerken gebruiken om de toegang te beheren vanuit specifieke subnetten die uw VM's of andere services bevatten. U kunt ook een privé-eindpunt configureren, de veiligste manier om verbinding te maken met een logische Server van Azure SQL Database.

U kunt ook de minimale TLS-versie instellen die is toegestaan vanuit clientverbindingen met de logische server met behulp van hetnetwerkmenu en naar het tabblad Connectiviteit van de logische Azure SQL-server gaan.

In deze video leert u hoe u de verschillende methoden voor het maken, configureren en vergelijken van verbinding met een database in Azure SQL Database maakt, configureert en vergelijkt:

- Toegang tot Azure-resources toestaan

- Firewallregels

- Regels voor virtuele netwerken

- Privé-eindpunt