Een conceptuele architectuur ontwerpen met implementatiemodellen voor privé- en hybride clouds

Voor geclassificeerde workloads kunnen klanten Azure-services gebruiken om doelworkloads te beveiligen en tegelijkertijd geïdentificeerde risico's te verminderen. Azure, met Azure Stack Hub en Azure Stack Edge, kan ondersteuning bieden voor implementatiemodellen voor privé- en hybride clouds en is geschikt voor veel verschillende overheidsworkloads met zowel niet-geclassificeerde als geclassificeerde gegevens. De volgende taxonomie van gegevensclassificatie wordt gebruikt in deze eenheid: vertrouwelijk, geheim en topgeheim. Niet-geclassificeerde gegevens liggen buiten deze taxonomie, omdat er geen verdere beveiliging nodig is. Vergelijkbare schema's voor gegevensclassificatie bestaan in veel landen/regio's.

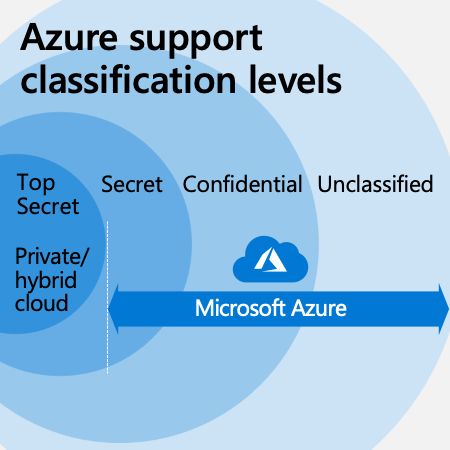

In de infographic ziet u een reeks concentrische ringen die overeenkomen met ondersteuning voor Azure classificatieniveaus. De hub van de afbeelding heeft het label 'Top Secret— Private/hybrid cloud'. De tweede ring van het midden heeft het label 'Geheim', de derde ring van het midden is gelabeld als Vertrouwelijk en de vierde ring van het midden heeft het label Niet-geclassificeerd. Een pijl met het label 'Microsoft Azure' omvat respectievelijk de tweede, derde en vierde ringen (respectievelijk 'Geheim', 'Vertrouwelijk' en 'Niet-geclassificeerd'). Boven aan de pijl bevindt zich een Pictogram van Microsoft Azure.

Vertrouwelijke gegevens en workloads implementeren

De volgende lijst identificeert belangrijke technologieën en services die klanten nuttig kunnen vinden bij het implementeren van vertrouwelijke gegevens en workloads in Azure:

- Alle aanbevolen technologieën die worden gebruikt voor niet-geclassificeerde gegevens, met name services zoals Virtual Network, Microsoft Defender voor Cloud en Azure Monitor.

- Openbare IP-adressen zijn uitgeschakeld, waardoor alleen verkeer via privéverbindingen wordt toegestaan, waaronder ExpressRoute en VPN-gateway (Virtual Private Network ).

- Data encryption at rest and in transit wordt aanbevolen met door de klant beheerde sleutels (CMK) in Azure Key Vault ondersteund door HSM's (Multitenant Hardware Security Modules) met FIPS 140-2 Niveau 2-validatie.

- Alleen services die VNet-integratieopties ondersteunen, zijn ingeschakeld. Met Azure VNet kunnen klanten Azure-resources plaatsen in een niet-internetrouteerbaar netwerk, dat vervolgens kan worden verbonden met het on-premises netwerk van de klant met behulp van VPN-technologieën. VNet-integratie biedt web-apps toegang tot resources in het virtuele netwerk.

- Klanten kunnen Azure Private Link gebruiken om toegang te krijgen tot Azure PaaS-services via een privé-eindpunt in hun VNet. Deze koppeling zorgt ervoor dat verkeer tussen hun VNet en de service via het wereldwijde backbone-netwerk van Microsoft wordt verplaatst, waardoor de service niet beschikbaar hoeft te worden gemaakt voor het openbare internet.

- Met Customer Lockbox voor Azure kunnen klanten verhoogde toegangsaanvragen voor klantgegevens goedkeuren/weigeren in ondersteuningsscenario's. Het is een uitbreiding van de Just-In-Time-werkstroom (JIT) die wordt geleverd met volledige auditlogboekregistratie ingeschakeld.

Met de cloudmogelijkheden voor meerdere tenants van Azure kunnen klanten het isolatieniveau, de beveiliging en het vertrouwen bereiken dat nodig is om vertrouwelijke gegevens op te slaan. Klanten moeten Microsoft Defender voor Cloud en Azure Monitor gebruiken om inzicht te krijgen in hun Azure-omgevingen, inclusief beveiligingspostuur.

Geheime gegevens en workloads implementeren

De volgende lijst identificeert belangrijke technologieën en services die klanten nuttig kunnen vinden bij het implementeren van geheime gegevens en workloads in Azure:

- Alle aanbevolen technologieën die worden gebruikt voor vertrouwelijke gegevens.

- Gebruik Beheerde HSM van Azure Key Vault, dat een volledig beheerde, maximaal beschikbare HSM met één tenant als een service biedt die gebruikmaakt van met FIPS 140-2 niveau 3 gevalideerde HSM's. Elk beheerd HSM-exemplaar is gebonden aan een afzonderlijk beveiligingsdomein, beheerd door de klant en is cryptografisch geïsoleerd van exemplaren die tot andere klanten behoren.

- Azure Dedicated Host biedt fysieke servers die een of meer Virtuele Azure-machines kunnen hosten en toegewezen zijn aan één Azure-abonnement. Klanten kunnen toegewezen hosts inrichten binnen een regio, beschikbaarheidszone en foutdomein. Ze kunnen vervolgens VM's rechtstreeks in de toegewezen hosts plaatsen met behulp van de configuratie die het beste aan hun behoeften voldoet. Dedicated Host biedt hardware-isolatie op het niveau van de fysieke server, zodat klanten hun Azure-VM's kunnen plaatsen op een geïsoleerde en toegewezen fysieke server waarop alleen de workloads van hun organisatie worden uitgevoerd om te voldoen aan de nalevingsvereisten van het bedrijf.

- Met versnelde FPGA-netwerken op basis van Azure SmartNICs kunnen klanten hostnetwerken offloaden naar toegewezen hardware, waardoor tunneling voor VNets, beveiliging en taakverdeling mogelijk is. Offloaden van netwerkverkeer naar een toegewezen chip voorkomt aanvallen via side-channel op de hoofd-CPU.

- Azure Confidential Computing biedt versleuteling van gegevens terwijl deze in gebruik zijn, zodat gegevens altijd onder controle van de klant zijn. Gegevens worden beveiligd in een hardwaregebaseerde, vertrouwde uitvoeringsomgeving (TEE, ook wel enclave genoemd) en er is geen manier om gegevens of bewerkingen van buiten de enclave weer te geven.

- Just-In-Time (JIT)-toegang tot virtuele machines (VM's) kan worden gebruikt om inkomend verkeer naar Azure-VM's te vergrendelen door NSG-regels (netwerkbeveiligingsgroep) te maken. De klant selecteert poorten op de virtuele machine die zijn vergrendeld voor binnenkomend verkeer. Wanneer een gebruiker toegang tot een VIRTUELE machine aanvraagt, Microsoft Defender voor Cloud controleert of de gebruiker de juiste RBAC-machtigingen (op rollen gebaseerd toegangsbeheer) heeft.

Klanten kunnen meer technologieën en services implementeren boven op de technologieën en services die worden gebruikt voor vertrouwelijke gegevens om geheime gegevens in de openbare cloud van Azure te verwerken. Ze kunnen hun services ook beperken tot services die voldoende isolatie bieden. Deze services bieden isolatieopties tijdens runtime en bieden ondersteuning voor dataversleuteling in rust. Ze gebruiken door de klant beheerde sleutels in toegewezen HSM's met één tenant die uitsluitend onder klantbeheer vallen.

Belangrijkste geheime gegevens en workloads implementeren

De volgende lijst identificeert belangrijke producten die klanten mogelijk nuttig vinden bij het implementeren van de belangrijkste geheime gegevens en workloads in Azure:

- Gebruik alle aanbevolen technologieën voor geheime gegevens.

- Met Azure Stack Hub kunnen klanten workloads uitvoeren met dezelfde architectuur en API's als in Azure, terwijl ze een fysiek geïsoleerd netwerk hebben voor hun hoogste classificatiegegevens.

- Met Azure Stack Edge kunnen de opslag en verwerking van de hoogste classificatiegegevens worden opgeslagen, maar kunnen klanten ook gegevens of modellen rechtstreeks uploaden naar Azure. Deze benadering maakt een pad voor het delen van gegevens tussen domeinen waarmee het eenvoudiger en veiliger wordt.

- Tactische Azure Stack Hub behandelt tactische edge-implementaties voor beperkte of geen connectiviteit, volledig mobiele vereisten, zware omstandigheden waarvoor militaire specificatieoplossingen nodig zijn, enzovoort.

- Met door de gebruiker geleverde hardwarebeveiligingsmodules (HSM's) kunnen klanten hun versleutelingssleutels en andere geheimen opslaan in HSM's die on-premises zijn geïmplementeerd en uitsluitend worden beheerd door klanten.

Voor het gebruik van topgeheimgegevens is doorgaans een niet-verbonden omgeving vereist. Dit is wat Azure Stack Hub biedt. Azure Stack Hub kan worden uitgevoerd, losgekoppeld van Azure of internet. Hoewel 'air-gapped'-netwerken niet noodzakelijkerwijs de beveiliging verhogen, kunnen veel overheden niet bereid zijn om gegevens met deze classificatie op te slaan in een met internet verbonden omgeving. Azure biedt een niet-overeenkomende verscheidenheid aan openbare, privé- en hybride cloudimplementatiemodellen om de zorgen van elke klant te verhelpen met betrekking tot het beheer van hun gegevens.

Laten we nu eens kijken wat u hebt geleerd met een kennistoets.