Toegewezen Azure-services implementeren in virtuele netwerken

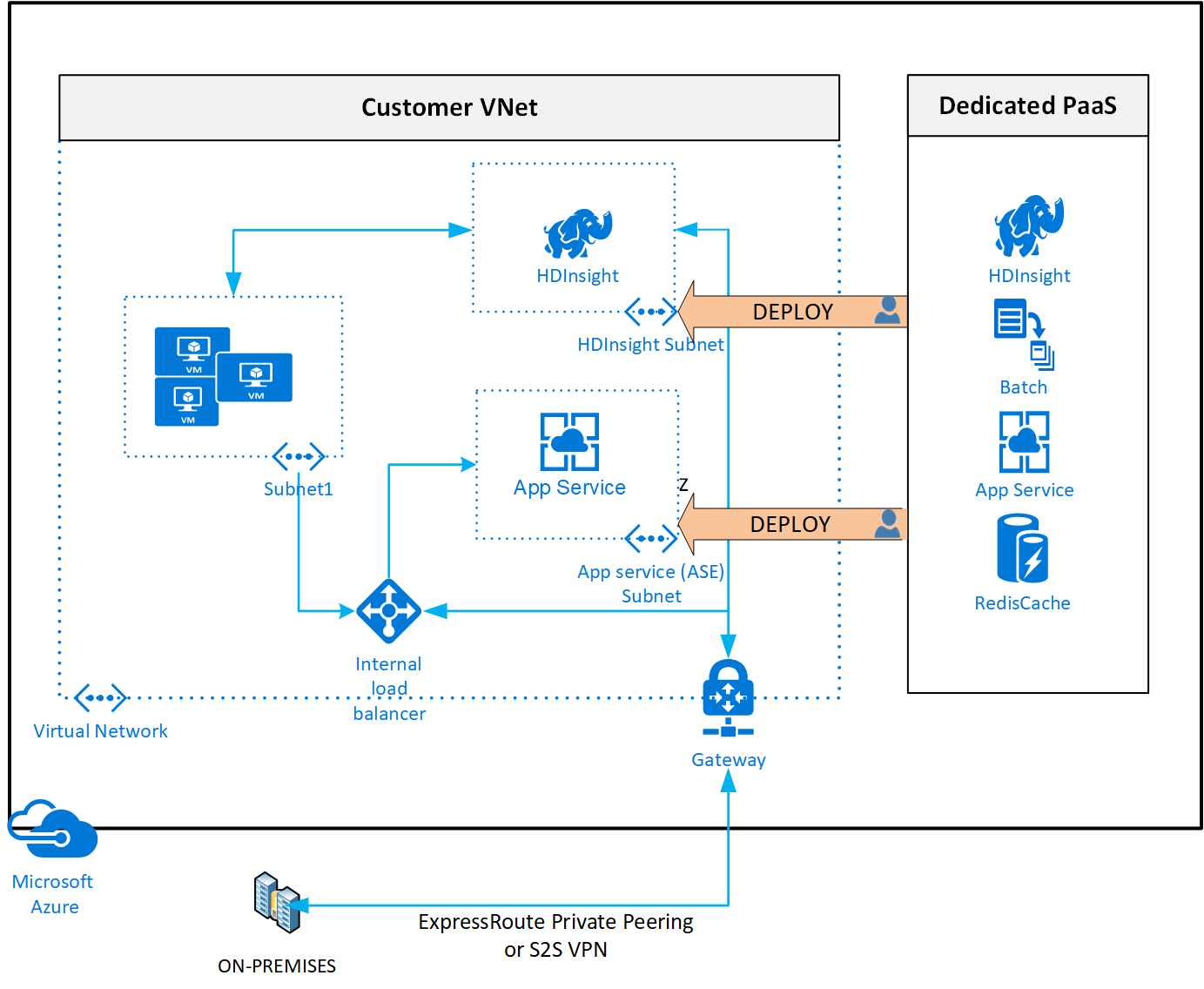

Wanneer u toegewezen Azure-services in een virtueel netwerk implementeert, kunt u privé communiceren met de servicebronnen via privé-IP-adressen.

Het implementeren van services in een virtueel netwerk biedt de volgende mogelijkheden:

Resources binnen het virtuele netwerk kunnen privé met elkaar communiceren via privé-IP-adressen. Bijvoorbeeld het rechtstreeks overdragen van gegevens tussen HDInsight en SQL Server die worden uitgevoerd op een virtuele machine, in het virtuele netwerk.

On-premises resources hebben toegang tot resources in een virtueel netwerk met behulp van privé-IP-adressen via een site-naar-site-VPN (VPN Gateway) of ExpressRoute.

Virtuele netwerken kunnen worden gekoppeld zodat resources in de virtuele netwerken met elkaar kunnen communiceren met behulp van privé-IP-adressen.

Service-exemplaren worden geïmplementeerd in een subnet in een virtueel netwerk. Binnenkomende en uitgaande netwerktoegang voor het subnet moeten worden geopend via netwerkbeveiligingsgroepen, volgens de richtlijnen van de service.

Sommige services leggen beperkingen op voor het subnet waarin ze worden geïmplementeerd. Deze beperking beperkt de toepassing van beleidsregels, routes of het combineren van VM's en servicebronnen binnen hetzelfde subnet. Controleer bij elke service op de specifieke beperkingen, omdat deze na verloop van tijd kunnen worden gewijzigd. Voorbeelden van services zijn Azure NetApp Files, Toegewezen HSM, Azure Container Instances, App Service.

Optioneel is voor services mogelijk een gedelegeerd subnet vereist als een expliciete id die een subnet kan hosten voor een bepaalde service. Met delegatie ontvangen services expliciete machtigingen voor het maken van servicespecifieke resources in het gedelegeerde subnet.

Bekijk een voorbeeld van een REST API-antwoord op een virtueel netwerk met een gedelegeerd subnet. Een uitgebreide lijst met services die gebruikmaken van het gedelegeerde subnetmodel, kan worden verkregen via de API voor beschikbare delegaties .

Services die kunnen worden geïmplementeerd in een virtueel netwerk

1 'Toegewezen' impliceert dat alleen servicespecifieke resources kunnen worden geïmplementeerd in dit subnet en niet kunnen worden gecombineerd met vm's/VM's van klanten

2 Het wordt aanbevolen als best practice om deze services in een toegewezen subnet te hebben, maar niet een verplichte vereiste die door de service wordt opgelegd.