Microsoft Entra Health beheren

In deze sectie worden verschillende bewerkingen beschreven die u kunt uitvoeren met behulp van Microsoft Entra Verbinding maken Health.

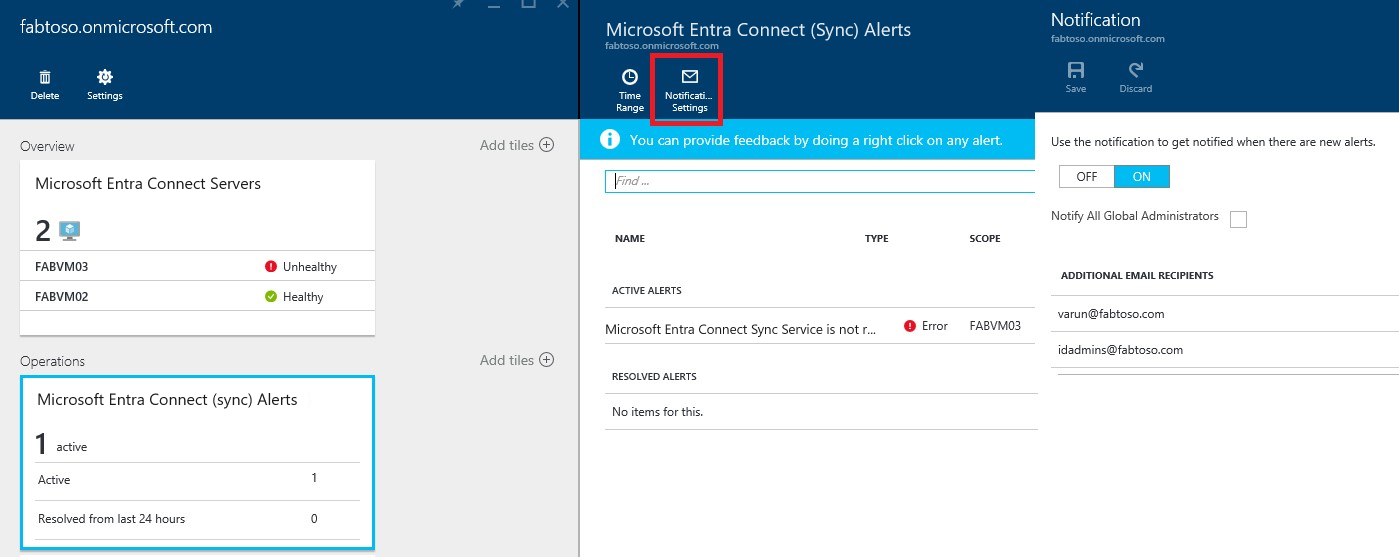

E-mailmeldingen inschakelen

U kunt de Microsoft Entra Verbinding maken Health-service configureren om e-mailmeldingen te verzenden wanneer waarschuwingen aangeven dat uw identiteitsinfrastructuur niet in orde is. Dit gebeurt wanneer een waarschuwing wordt gegenereerd en wanneer deze is opgelost.

Notitie

Email meldingen zijn standaard ingeschakeld.

E-mailmeldingen van Microsoft Entra Verbinding maken Health inschakelen

- Open de blade Waarschuwingen voor de service waarvoor u een e-mailmelding wilt ontvangen.

- Klik in de actiebalk op Melding Instellingen.

- Selecteer AAN bij de schakeloptie voor e-mailmeldingen.

- Schakel het selectievakje in als u wilt dat alle globale beheerders e-mailmeldingen ontvangen.

- Als u e-mailmeldingen op andere e-mailadressen wilt ontvangen, geeft u deze op in het vak Aanvullende e-mailontvangers. U kunt een e-mailadres uit deze lijst verwijderen, door met de rechtermuisknop op de vermelding te klikken en Verwijderen te selecteren.

- Klik op Opslaan om de wijzigingen te voltooien. Wijzigingen worden pas van kracht nadat u de instellingen hebt opgeslagen.

Notitie

Wanneer er problemen zijn met het verwerken van synchronisatieaanvragen in onze back-endservice, stuurt deze service een e-mailmelding met de details van de fout naar het e-mailadres(sen) van uw tenant met beheerderscontactpersoon. We hebben feedback van klanten gekregen dat het volume van deze berichten in bepaalde gevallen te groot is. Daarom veranderen we de manier waarop we deze berichten verzenden.

In plaats van een bericht te verzenden voor elke synchronisatiefout telkens wanneer het optreedt, verzenden we een dagelijkse samenvatting van alle fouten die de back-endservice heeft geretourneerd. Hierdoor kunnen klanten deze fouten op een efficiëntere manier verwerken en neemt het aantal dubbele foutberichten af.

Een server- of service-exemplaar verwijderen

Notitie

Microsoft Entra ID Premium-licentie is vereist voor de verwijderingsstappen.

In sommige gevallen wilt u mogelijk een server verwijderen uit de controle. Dit is wat u moet weten om een server te verwijderen uit de Microsoft Entra Verbinding maken Health-service.

Houd rekening met het volgende wanneer u een server verwijdert:

- Deze actie stopt met het verzamelen van verdere gegevens van die server. Deze server wordt verwijderd uit de controleservice. Na deze actie kunt u geen nieuwe waarschuwingen, bewakings- of gebruiksanalysegegevens voor deze server weergeven.

- Met deze actie wordt de Statusagent niet van uw server verwijderd. Als u de Statusagent niet hebt verwijderd voordat u deze stap uitvoert, ziet u mogelijk fouten met betrekking tot de Statusagent op de server.

- Met deze actie worden de gegevens die al van deze server zijn verzameld, niet verwijderd. Deze gegevens worden verwijderd in overeenstemming met het Azure-beleid voor gegevensretentie.

- Als u deze actie hebt uitgevoerd en dezelfde server weer wilt controleren, moet u de Statusagent op deze server verwijderen en opnieuw installeren.

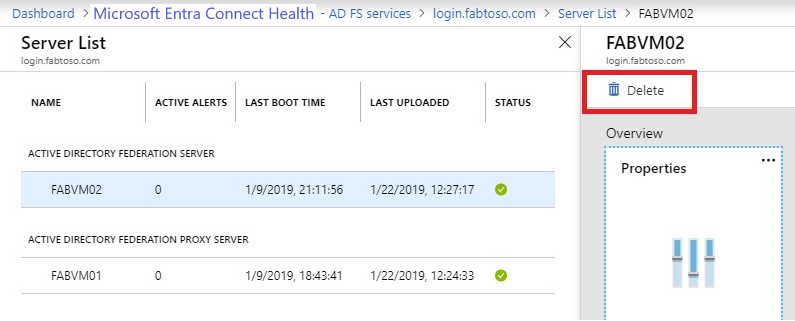

Een server verwijderen uit de Microsoft Entra Verbinding maken Health-service

Notitie

Microsoft Entra ID Premium-licentie is vereist voor de verwijderingsstappen.

Microsoft Entra Verbinding maken Health for Active Directory Federation Services (AD FS) en Microsoft Entra Verbinding maken (sync):

Open de blade Server op de blade Serverlijst door de servernaam te selecteren die u wilt verwijderen.

Klik op de blade Server op de actiebalk op Verwijderen.

Bevestig dit door de servernaam in het bevestigingsvak te typen.

Klik op Verwijderen.

Microsoft Entra Verbinding maken Health voor Microsoft Entra Domain Services:

- Open het dashboard Domeincontrollers.

- Selecteer de domeincontroller die u wilt verwijderen.

- Klik in de actiebalk op Selectie verwijderen.

- Bevestig de actie om de server te verwijderen.

- Klik op Verwijderen.

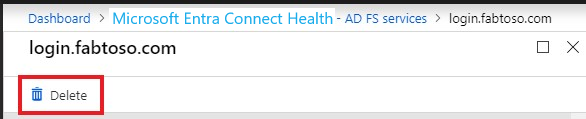

Een service-exemplaar verwijderen uit Microsoft Entra Verbinding maken Health-service

In sommige gevallen wilt u mogelijk een service-exemplaar verwijderen. Dit is wat u moet weten om een service-exemplaar te verwijderen uit de Microsoft Entra Verbinding maken Health-service.

Houd rekening met het volgende wanneer u een service-exemplaar verwijdert:

- Deze actie verwijdert het huidige service-exemplaar uit de controleservice.

- Met deze actie wordt de Statusagent niet verwijderd of verwijderd van een van de servers die zijn bewaakt als onderdeel van dit service-exemplaar. Als u de Statusagent niet hebt verwijderd voordat u deze stap uitvoert, ziet u mogelijk fouten met betrekking tot de Statusagent op de servers.

- Alle gegevens van dit service-exemplaar worden verwijderd volgens het Azure-beleid voor gegevensretentie.

- Als u deze actie hebt uitgevoerd en de service wilt controleren, moet u de Statusagent verwijderen en opnieuw installeren op alle servers. Als u deze actie hebt uitgevoerd en dezelfde server weer wilt controleren, moet u de Statusagent op verwijderen, opnieuw installeren en registreren op de server.

Een service-exemplaar verwijderen uit de Microsoft Entra Verbinding maken Health-service

Open de blade Service op de blade Servicelijst door de service-id (farmnaam) te selecteren die u wilt verwijderen.

Klik op de blade Service op de actiebalk op Verwijderen.

Bevestig dit door de servicenaam in het bevestigingsvak te typen (bijvoorbeeld: sts.contoso.com).

Klik op Verwijderen.

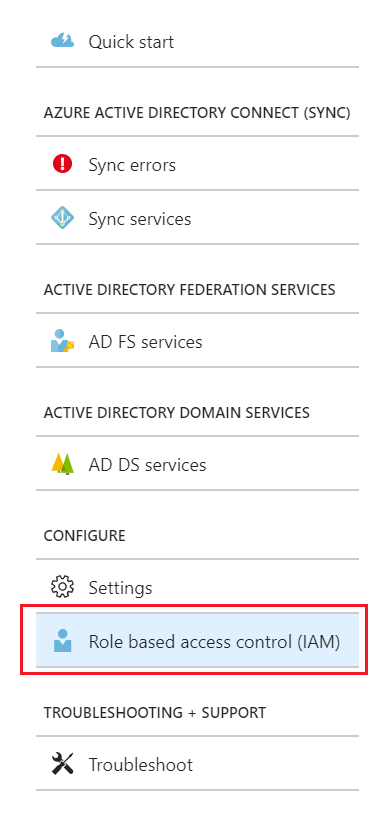

Toegang beheren met op rollen gebaseerd toegangsbeheer van Azure

Op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) voor Microsoft Entra Verbinding maken Health biedt toegang tot andere gebruikers en groepen dan globale beheerders. Azure RBAC wijst rollen toe aan de beoogde gebruikers en groepen en biedt een mechanisme om de globale beheerders in uw directory te beperken.

Functies

Microsoft Entra Verbinding maken Health ondersteunt de volgende ingebouwde rollen:

| - Rol | Machtigingen |

|---|---|

| Eigenaar | Eigenaren kunnen toegang beheren (bijvoorbeeld een rol toewijzen aan een gebruiker of groep), alle informatie (bijvoorbeeld waarschuwingen bekijken) vanuit de portal en instellingen (bijvoorbeeld e-mailmeldingen) wijzigen in Microsoft Entra Verbinding maken Health. Standaard worden globale beheerders van Microsoft Entra aan deze rol toegewezen. Dit kan niet worden gewijzigd. |

| Inzender | Inzenders kunnen alle informatie (bijvoorbeeld waarschuwingen weergeven) vanuit de portal bekijken en instellingen (bijvoorbeeld e-mailmeldingen) wijzigen in Microsoft Entra Verbinding maken Health. |

| Lezer | Lezers kunnen alle informatie (bijvoorbeeld waarschuwingen weergeven) bekijken vanuit de portal in Microsoft Entra Verbinding maken Health. |

Alle andere rollen (zoals gebruikerstoegang Beheer istrators of DevTest Labs-gebruikers) hebben geen invloed op toegang binnen Microsoft Entra Verbinding maken Health, zelfs als de rollen beschikbaar zijn in de portalervaring.

Toegangsbereik

Microsoft Entra Verbinding maken Health ondersteunt het beheren van toegang op twee niveaus:

- Alle service-exemplaren: dit is in de meeste gevallen de aanbevolen route. Het beheert de toegang voor alle service-exemplaren (bijvoorbeeld een AD FS-farm) voor alle roltypen die worden bewaakt door Microsoft Entra Verbinding maken Health.

- Service-exemplaar: in sommige gevallen moet u de toegang mogelijk scheiden op basis van roltypen of door een service-exemplaar. In dit geval kunt u de toegang beheren op het niveau van het service-exemplaar.

Machtiging wordt verleend als een eindgebruiker toegang heeft op directory- of service-exemplaarniveau.

Gebruikers of groepen toegang geven tot Microsoft Entra Verbinding maken Health

De volgende stappen laten zien hoe u toegang kunt toestaan.

Stap 1: Het juiste toegangsbereik selecteren

Als u gebruikerstoegang wilt toestaan op het niveau van alle service-exemplaren binnen Microsoft Entra Verbinding maken Health, opent u de hoofdblade in Microsoft Entra Verbinding maken Health.

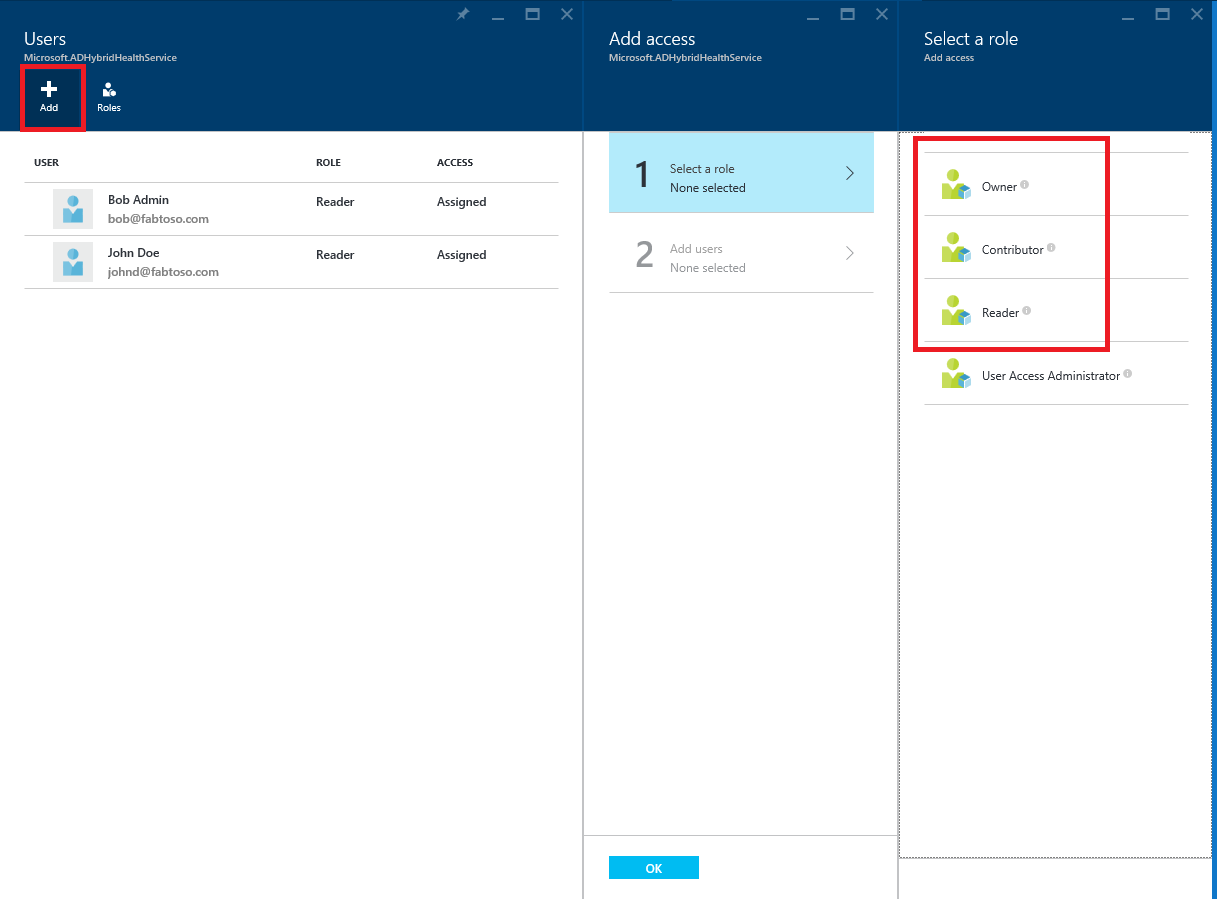

Stap 2: Gebruikers en groepen toevoegen en rollen toewijzen

Klik in de sectie Configureren op Gebruikers.

Selecteer Toevoegen.

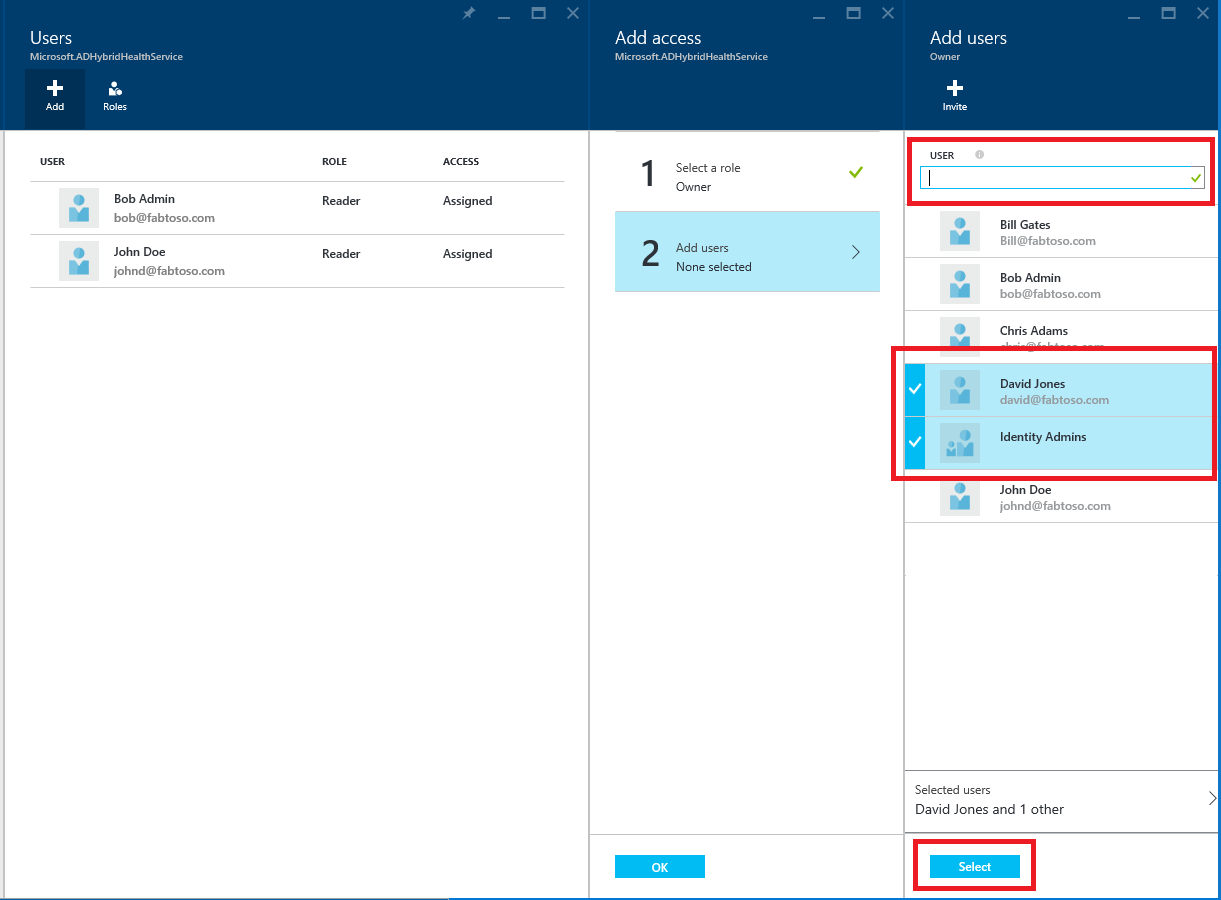

Selecteer een rol (bijvoorbeeld Eigenaar) in het deelvenster Een rol selecteren.

Typ de naam of id van de betreffende gebruiker of groep. U kunt een of meer gebruikers of groepen tegelijk selecteren. Klik op Selecteren.

Selecteer OK.

Nadat de roltoewijzing is voltooid, worden de gebruikers en groepen weergegeven in de lijst.

Nu hebben de vermelde gebruikers en groepen toegang, afhankelijk van hun toegewezen rollen.

Notitie

Globale beheerders hebben altijd volledige toegang tot alle bewerkingen, maar globale beheerdersaccounts zijn niet aanwezig in de voorgaande lijst.

- De functie Gebruikers uitnodigen wordt niet ondersteund in Microsoft Entra Verbinding maken Health.

Stap 3: De bladelocatie delen met gebruikers of groepen

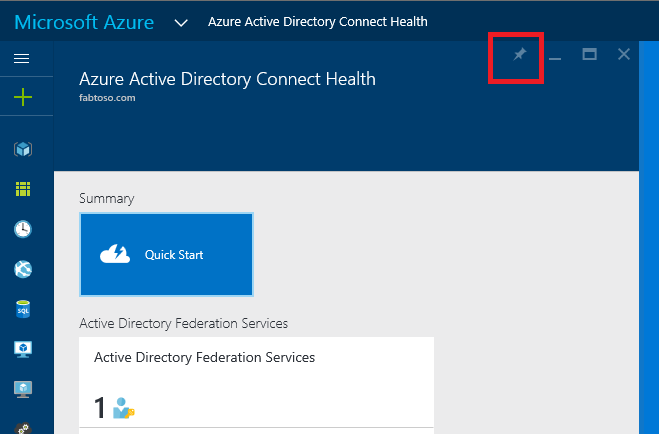

Nadat u machtigingen hebt toegewezen, heeft een gebruiker toegang tot Microsoft Entra Verbinding maken Health door hierheen te gaan.

De gebruiker kan de blade of verschillende onderdelen ervan vastmaken aan het dashboard via de blade zelf. Klik gewoon op het pictogram Vastmaken aan dashboard.

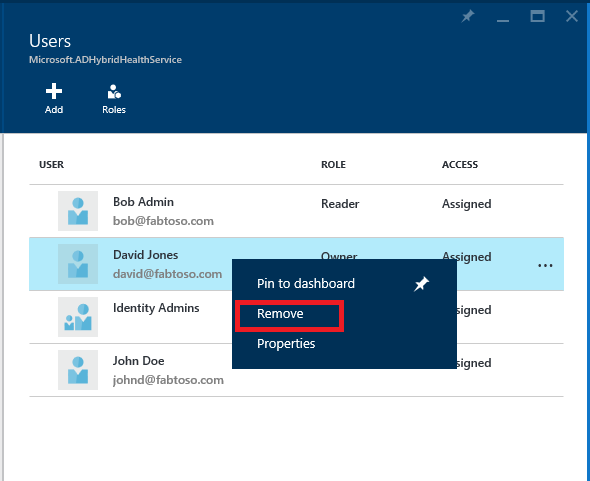

Gebruikers of groepen uitnodigen

U kunt een gebruiker of groep verwijderen die is toegevoegd aan Microsoft Entra Verbinding maken Health en Azure RBAC. Klik gewoon met de rechtermuisknop op de gebruiker of groep en selecteer Verwijderen.

Diagnose and remediate duplicated attribute sync errors (Synchronisatiefouten door dubbel kenmerk analyseren en herstellen)

Overzicht

Als u een stap verder gaat om synchronisatiefouten te markeren, introduceert Microsoft Entra Verbinding maken Health selfserviceherstel. Er worden dubbele synchronisatiefouten met kenmerken opgelost en objecten opgelost die zijn zwevend van Microsoft Entra-id. De diagnosefunctie heeft deze voordelen:

- Het biedt een diagnostische procedure waarmee dubbele synchronisatiefouten van kenmerken worden beperkt. En het biedt specifieke oplossingen.

- Er wordt een oplossing toegepast voor toegewezen scenario's van Microsoft Entra ID om de fout in één stap op te lossen.

- Er is geen upgrade of configuratie vereist om deze functie in te schakelen.

Problemen

Een veelvoorkomend scenario

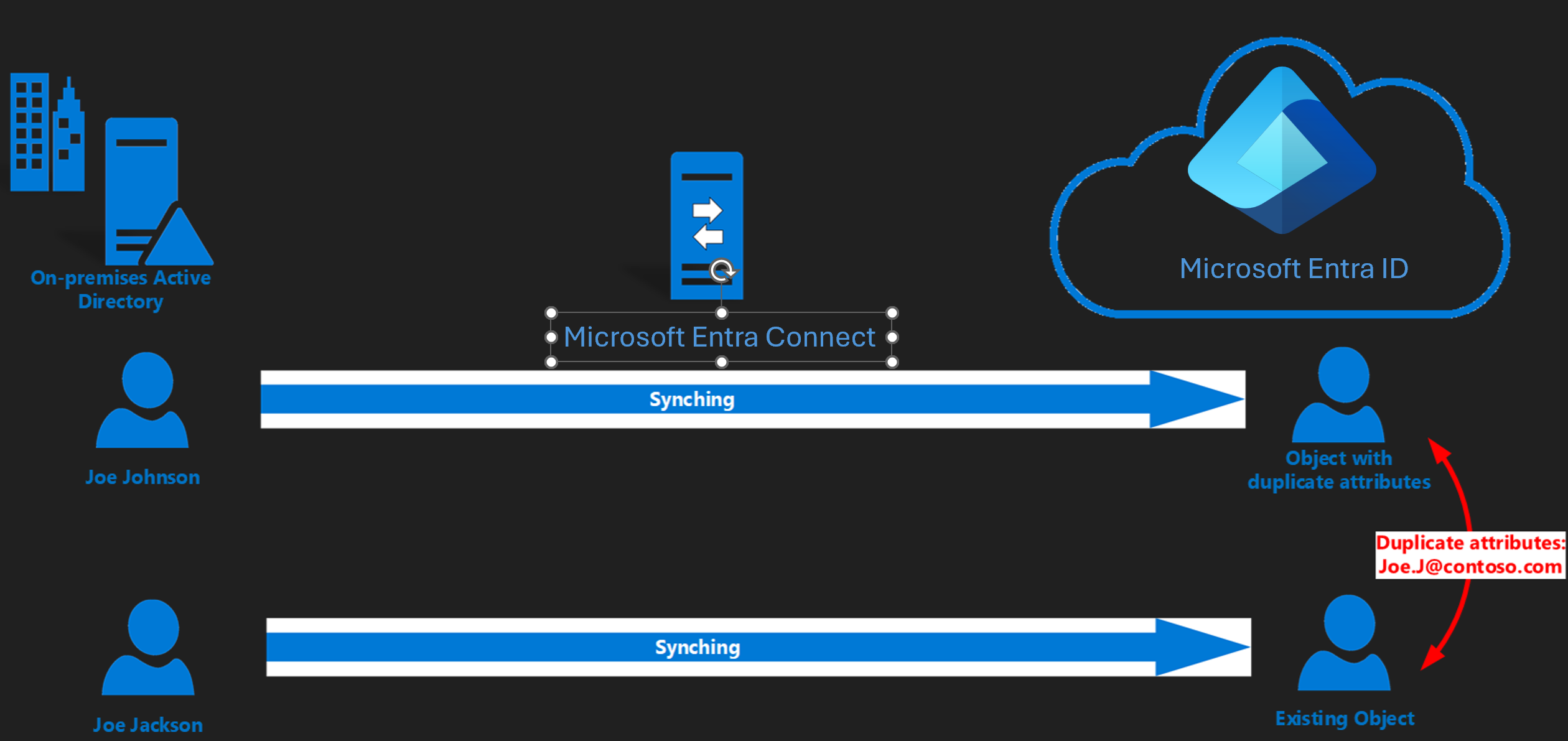

Wanneer quarantinedAttributeValueMustBeUnique - en AttributeValueMustBeUnique-synchronisatiefouten optreden, is het gebruikelijk om een conflict met userPrincipalName of proxyadressen in Microsoft Entra-id te zien. U kunt de synchronisatiefouten oplossen door het conflicterende bronobject van de on-premises zijde bij te werken. De synchronisatiefout wordt opgelost na de volgende synchronisatie. Deze afbeelding geeft bijvoorbeeld aan dat twee gebruikers een conflict hebben met hun UserPrincipalName. Beide zijn Joe.J@contoso.com. De conflicterende objecten worden in quarantaine geplaatst in Microsoft Entra-id.

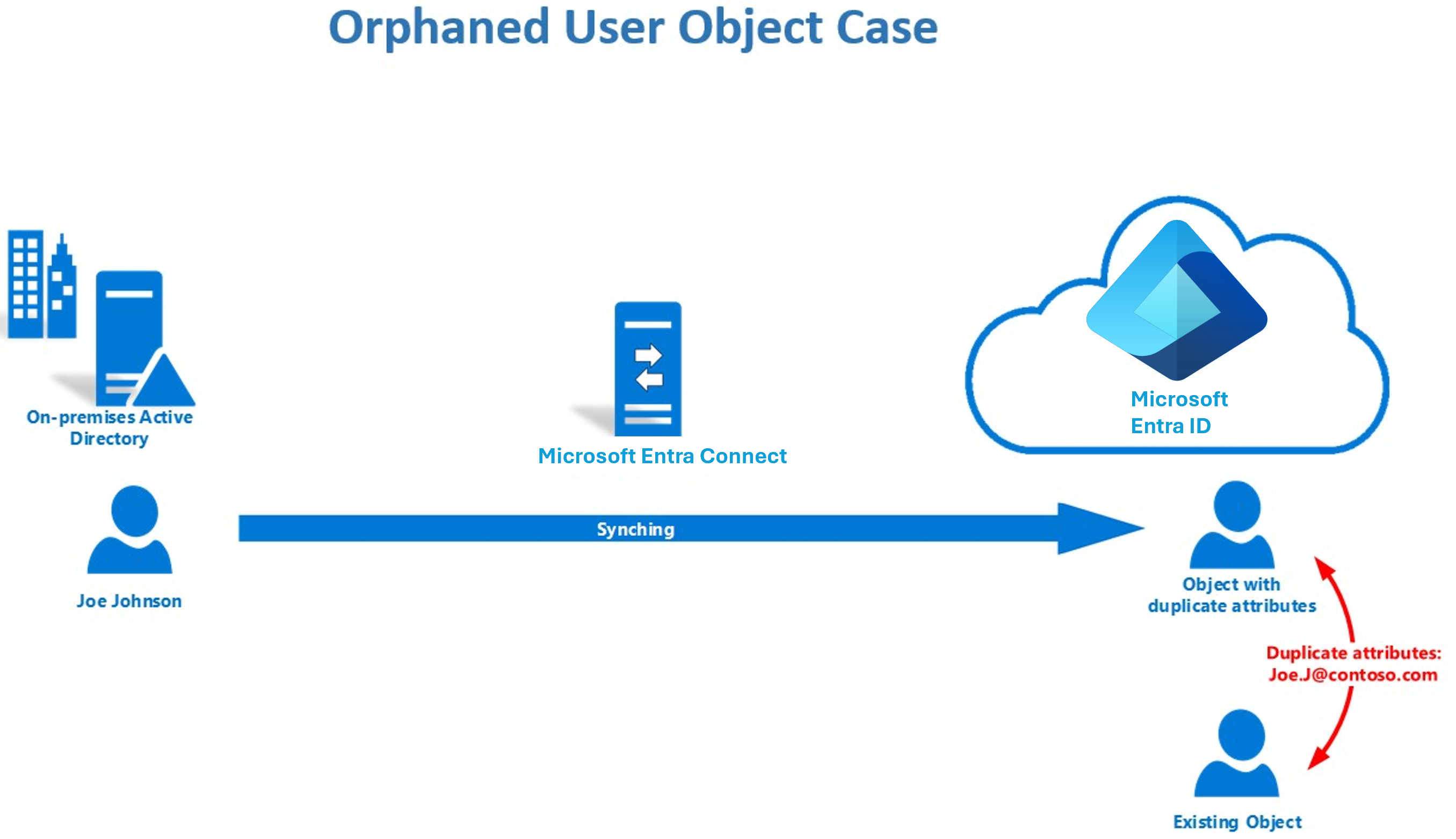

Zwevend objectscenario

Soms kan het zijn dat een bestaande gebruiker het bronanker verliest. Het verwijderen van het bronobject is in on-premises Active Directory gebeurd. Maar de wijziging van het verwijderingssignaal is nooit gesynchroniseerd met Microsoft Entra-id. Dit verlies treedt op om redenen zoals problemen met de synchronisatie-engine of domeinmigratie. Wanneer hetzelfde object wordt hersteld of opnieuw wordt gemaakt, moet een bestaande gebruiker de gebruiker zijn die moet synchroniseren vanuit het bronanker.

Wanneer een bestaande gebruiker een alleen-cloudobject is, kunt u ook de conflicterende gebruiker zien die is gesynchroniseerd met Microsoft Entra-id. De gebruiker kan niet worden gesynchroniseerd met het bestaande object. Er is geen directe manier om het bronanker opnieuw toe te kennen.

Als voorbeeld behoudt het bestaande object in Microsoft Entra ID de licentie van Joe. Een nieuw gesynchroniseerd object met een ander bronanker treedt op in een gedupliceerde kenmerkstatus in Microsoft Entra-id. Wijzigingen voor Joe in on-premises Active Directory worden niet toegepast op de oorspronkelijke gebruiker (bestaand object) van Joe in Microsoft Entra ID.

Stappen voor diagnose en probleemoplossing in Verbinding maken Status

De diagnosefunctie ondersteunt gebruikersobjecten met de volgende dubbele kenmerken:

| Kenmerknaam | Synchronisatiefouttypen |

|---|---|

| UserPrincipalName | QuarantinedAttributeValueMustBeUnique of AttributeValueMustBeUnique |

| ProxyAddresses | QuarantinedAttributeValueMustBeUnique of AttributeValueMustBeUnique |

| SipProxyAddress | AttributeValueMustBeUnique |

| OnPremiseSecurityIdentifier | AttributeValueMustBeUnique |

Belangrijk

Voor toegang tot deze functie is globale Beheer-machtiging of inzendermachtiging van Azure RBAC vereist.

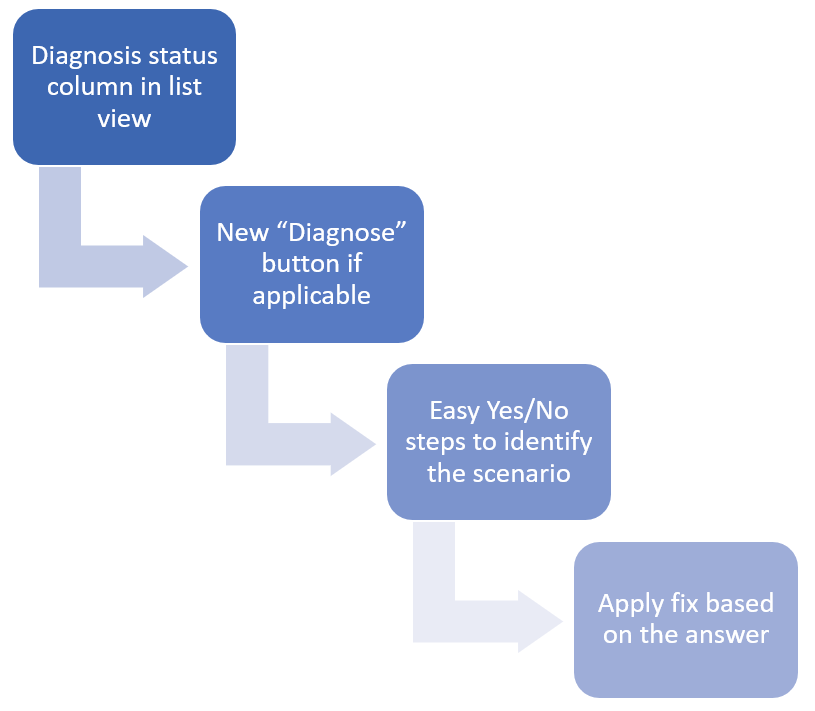

Volg de stappen in Azure Portal om de details van de synchronisatiefout te beperken en specifiekere oplossingen te bieden:

Voer vanuit Azure Portal enkele stappen uit om specifieke herstelbare scenario's te identificeren:

Controleer de kolom Diagnosestatus . De status geeft aan of er een mogelijke manier is om een synchronisatiefout rechtstreeks vanuit Microsoft Entra-id op te lossen. Met andere woorden, er bestaat een stroom voor probleemoplossing die de foutcase kan beperken en deze mogelijk kan oplossen.

-Status Wat betekent het? Niet gestart U hebt dit diagnoseproces niet bezocht. Afhankelijk van het diagnostische resultaat is er een mogelijke manier om de synchronisatiefout rechtstreeks vanuit de portal op te lossen. Handmatige oplossing vereist De fout voldoet niet aan de criteria van beschikbare fixes vanuit de portal. Conflicterende objecttypen zijn geen gebruikers of u hebt de diagnostische stappen al doorlopen en er is geen oplossing beschikbaar via de portal. In het laatste geval is een oplossing aan de on-premises kant nog steeds een van de oplossingen. Synchronisatie in behandeling Er is een fix toegepast. De portal wacht op de volgende synchronisatiecyclus om de fout te wissen. Selecteer de knop Diagnose onder de foutdetails. U beantwoordt een paar vragen en identificeert de details van de synchronisatiefout. Antwoorden op de vragen helpen bij het identificeren van een zwevende objectcase.

Als aan het einde van de diagnostische gegevens een knop Sluiten wordt weergegeven, is er geen snelle oplossing beschikbaar vanuit de portal op basis van uw antwoorden. Raadpleeg de oplossing die in de laatste stap wordt weergegeven. Oplossingen van on-premises zijn nog steeds de oplossingen. Selecteer de knop Sluiten . De status van de huidige synchronisatiefout schakelt over naar Handmatige oplossing vereist. De status blijft tijdens de huidige synchronisatiecyclus.

Nadat een zwevende objectcase is geïdentificeerd, kunt u de synchronisatiefouten met dubbele kenmerken rechtstreeks vanuit de portal oplossen. Als u het proces wilt activeren, selecteert u de knop Fix toepassen. De status van de huidige synchronisatiefoutupdates voor synchronisatie in behandeling.

Na de volgende synchronisatiecyclus moet de fout uit de lijst worden verwijderd.