Problemen met punt-naar-site-VPN-gateways oplossen

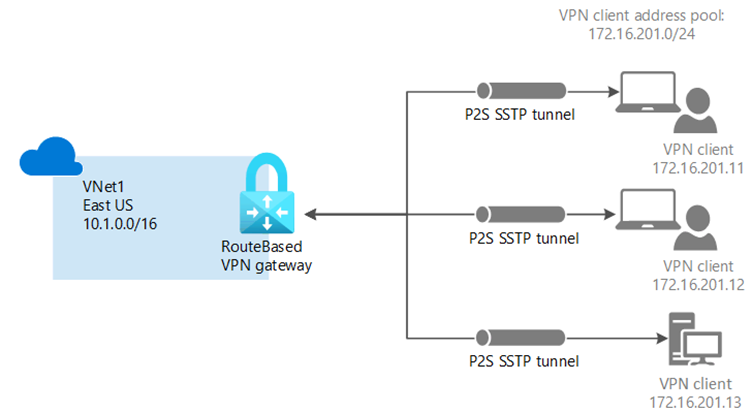

Wat zijn punt-naar-site VPN-gateways?

Als u personen op afstand hebt gewerkt, is een punt-naar-site-verbinding een veilige manier om verbinding te maken met Azure-resources via Windows, Linux of macOS.

De belangrijkste stappen voor het implementeren van een punt-naar-site-VPN-gateway zijn:

Maak het virtuele netwerk dat verbinding maakt met het on-premises netwerk.

Maak een gatewaysubnet in uw virtuele netwerk.

Maak een VPN-gateway.

Genereer een basiscertificaat.

Clientcertificaten genereren.

VOEG VPN toe aan een clientadresgroep.

Geef het tunneltype en het verificatietype op.

Upload de openbare sleutelgegevens van het basiscertificaat.

Installeer het geëxporteerde clientcertificaat.

Configureer instellingen voor VPN-clients.

Verbinding maken naar Azure.

Deze les helpt u bij het oplossen van problemen met de hierboven beschreven stappen. Hierin worden de belangrijkste problemen beschreven met de verschillende manieren om punt-naar-site VPN's te verbinden:

VPN's op basis van certificaten

RADIUS-verificatie

Microsoft Entra-verificatie

OpenVPN-connectiviteit

Ondersteunde protocollen voor punt-naar-site-VPNS beschrijven

Punt-naar-site-VPN's ondersteunen drie protocollen:

OpenVPN® is een OP SSL/TLS gebaseerd VPN-protocol en kan worden gebruikt om verbinding te maken vanaf Android-, iOS-(versie11.0 en hoger), Windows-, Linux- en Mac-apparaten (macOS-versies10.13 en hoger).

Secure Socket Tunneling Protocol (SSTP) is een eigen VPN-protocol op basis van TLS dat alleen wordt ondersteund op Windows-apparaten.

IKEv2 VPN is een op standaarden gebaseerde IPsec VPN-oplossing die wordt gebruikt om verbinding te maken vanaf Mac-apparaten (macOS 10.11 en hoger).

Welke hulpprogramma's kunnen worden gebruikt om problemen met punt-naar-site-VPN-gateways op te lossen?

Het oplossen van problemen met een punt-naar-site-VPN kan lastig zijn, maar er zijn hulpprogramma's beschikbaar waarmee gebieden kunnen worden gemarkeerd voordat ze een probleem worden.

Microsoft Sentinel helpt bij het voorkomen van cyberaanvallen. Het detecteert bedreigingen en gebruikt kunstmatige intelligentie (AI) om te onderzoeken en erop te reageren. Het houdt u op de hoogte door incidenten te maken die u kunt onderzoeken en oplossen.

Gebeurtenissen in azure-activiteitenlogboek

Het activiteitenlogboek is toegankelijk vanuit de meeste menu's in Azure Portal en geeft verschillende informatie weer, afhankelijk van het deel van het netwerk dat u hebt geselecteerd. Als u een virtuele netwerkgateway selecteert, ziet u activiteitenlogboeken over die gateway. Activiteitenlogboeken kunnen worden gedownload als CSV-bestanden voor verdere analyse.

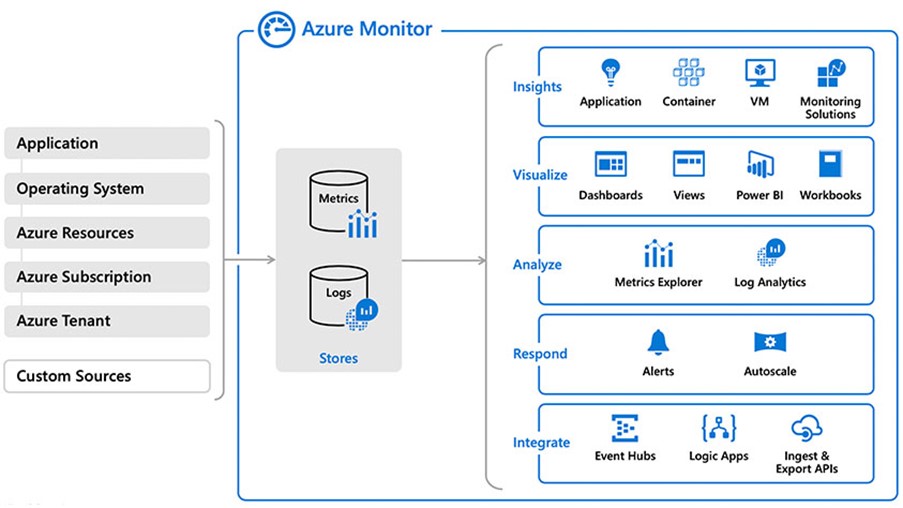

Azure Monitor

Azure Monitor identificeert ook problemen voordat ze een probleem worden. Het bewaakt en diagnosticeert netwerkproblemen zonder zich aan te melden bij uw virtuele machine. Met Azure Monitor kunt u het volgende doen:

Vastleggen van triggerpakketten.

Routeringsproblemen vaststellen.

Stroomlogboeken voor netwerkbeveiligingsgroepen analyseren.

Krijg zichtbaarheid en controle over uw Azure-netwerk.

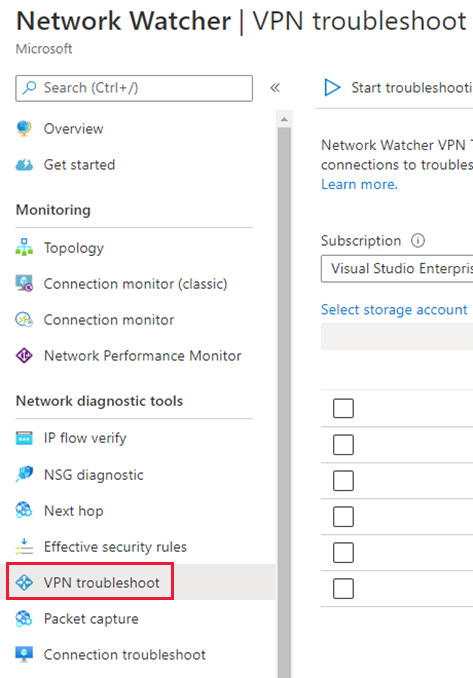

Network Watcher

Network Watcher is een gebied waar een reeks bewakings- en diagnostische hulpprogramma's beschikbaar zijn.

Problemen met verbindingen op basis van certificaten oplossen

In deze sectie wordt gekeken naar belangrijke gebieden om problemen op te lossen wanneer u een VPN-verbinding op basis van certificaten maakt.

Een VNet maken

Als u het adresbereik van de standaardwaarde hebt gewijzigd, hebt u het subnet handmatig toegevoegd? Het subnetbereik wordt automatisch ingevuld vanuit de standaardadresruimte. Als u vervolgens de standaardadresruimte wijzigt, moet u het subnet handmatig wijzigen.

Gatewayproblemen

Typische foutberichten of problemen met betrekking tot gateways zijn:

Fout bij downloaden van bestand: doel-URI is niet opgegeven.

De verbinding is tot stand gebracht, maar u kunt geen verbinding maken met Azure-resources.

Typische oplossingen voor probleemoplossing zijn:

Controleer het VNet-adresbereik omdat u mogelijk niet voldoende IP-adressen hebt in het bereik dat u in het virtuele netwerk hebt gemaakt.

Hebt u het juiste VPN-type opgegeven? De meeste configuraties maken gebruik van een gatewaytype VPN en een VPN op basis van route in plaats van op beleid gebaseerd.

Ondersteunt de geselecteerde SKU de functies die u moet gebruiken? Als u bijvoorbeeld Mac-clients hebt die verbinding maken met uw netwerk, kunt u geen eenvoudige SKU hebben. Is de SKU groot genoeg voor de bandbreedte en CPU die nodig is?

Hebt u het juiste virtuele netwerk geselecteerd? Als u het netwerk niet ziet, controleert u of u het juiste abonnement en de juiste regio hebt ingevoerd.

Hebt u de gateway opnieuw ingesteld?

Certificaten

Typische fouten die waarschijnlijk op certificaten zijn gebaseerd, zijn:

Er kan geen certificaat worden gevonden dat kan worden gebruikt met dit Extensible Authentication Protocol. (Fout 798.)

Een certificaatketen is verwerkt, maar beëindigd in een basiscertificaat dat niet wordt vertrouwd door de vertrouwensprovider.

Kan de gatewaynaam> van de virtuele netwerkgateway <niet opslaan. Gegevens voor certificaatcertificaat-id <> zijn ongeldig.

Het ontvangen bericht is onverwacht of onjuist opgemaakt. (Fout 0x80090326.)

Kan de VPN-client niet installeren.

Punt-naar-site-clients kunnen plotseling geen verbinding maken.

Voor eventuele fouten met betrekking tot certificaten is het de moeite waard om het volgende te controleren:

Hebt u het bestand trusted.cer voor het basiscertificaat verkregen?

Hebt u de openbare certificaatgegevens (niet de openbare sleutels) geëxporteerd als een met Base4 gecodeerd X.509.cer-bestand?

Controleer de status van het basiscertificaat in Azure Portal om te zien of het is ingetrokken. Als het goed is, verwijdert u het certificaat en installeert u het opnieuw.

Hebt u regelterugloop uit het tekstbestand verwijderd omdat het bestand één doorlopende regel moet zijn?

Hebt u alleen de informatie gekopieerd tussen begincertificaat en eindcertificaat?

Hebt u het certificaat op elke clientcomputer geïnstalleerd?

Is het certificaat overgezet? Als dat het het bedoeling is, downloadt en implementeert u het punt-naar-site-pakket opnieuw op alle clients.

CONFIGURATIE van VPN-client

Typische berichten of problemen aan de clientzijde zijn:

Aangepast script (om de routeringstabel bij te werken) is mislukt. (Fout 8007026f.)

Kan het bestand niet downloaden. Foutdetails: fout 503. De server is bezet.

VPN-clients hebben geen toegang tot netwerkbestandsshares.

VPN-clientfout: de externe verbinding is niet gemaakt omdat de geprobeerde VPN-tunnels zijn mislukt. (Fout 800.)

Enkele belangrijke gebieden die moeten worden onderzocht, zijn:

De verbinding kan een tijdelijk netwerkprobleem zijn, dus probeer het VPN-pakket na korte tijd opnieuw te downloaden.

Hebt u het clientcertificaat geëxporteerd als een PFX-bestand?

Verwijder snelkoppelingen en open het VPN-pakket rechtstreeks.

Controleer of het certificaat is geïnstalleerd door gebruikerscertificaten beheren te openen en vertrouwde basiscertificeringsinstanties\Certificaten te selecteren. Zorg ervoor dat het juiste certificaat wordt vermeld.

Stuurprogramma's voor de netwerkinterface bijwerken.

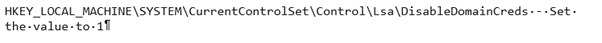

Schakel de cache van domeinreferenties uit vanaf de volgende sleutel.

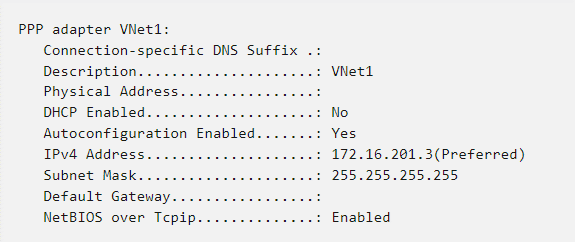

Controleer of het VPN actief is door een opdrachtprompt met verhoogde bevoegdheid te openen en het volgende uit te voeren:

Opdrachtprompt

ipconfig/all.

De resultaten moeten een IP-adres bevatten in de clientadresgroep, zoals opgegeven in uw configuratie.

Verbindingsproblemen

Algemene foutberichten zijn:

De netwerkverbinding tussen uw computer en de VPN-server kan niet tot stand worden gebracht omdat de externe server niet reageert.

Het ontvangen bericht is onverwacht of onjuist opgemaakt. (Fout 0x80090326.)

Aangepast script (om de routeringstabel bij te werken) is mislukt. (Fout 8007026f.)

Typische oplossingen zijn:

Gebruikt u het juiste protocol? Windows ondersteunt alleen IKEv2 als updates zijn geïnstalleerd en een registersleutel lokaal is ingesteld.

Controleer of de door de gebruiker gedefinieerde routes (UDR) juist zijn ingesteld.

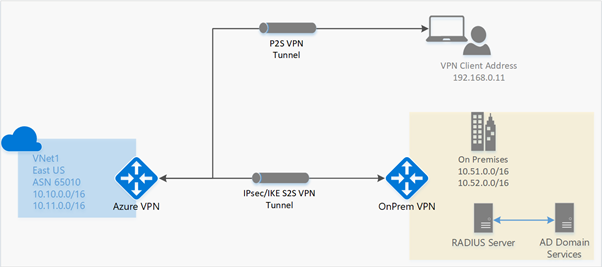

Problemen met RADIUS-verificatie oplossen

Een RADIUS-server kan worden geïntegreerd met de Active Directory-server (AD) zodat gebruikers zich kunnen aanmelden met hun organisatiedomeinreferenties. Voor punt-naar-site-verbindingen met RADIUS-verificatie hebt u het volgende nodig:

Een op route gebaseerde VPN-gateway.

Een RADIUS-server, geïmplementeerd in het Azure-VNet of on-premises, of twee servers voor hoge beschikbaarheid.

Een VPN-clientconfiguratiepakket voor de Windows-apparaten die verbinding maken met het VNet.

Hoewel veel van de principes vergelijkbaar zijn met site-naar-site, zijn er enkele belangrijke verschillen:

Virtueel netwerk

Hebt u drie subnetconfiguraties ingesteld? Sommige instellingen gebruiken namen zoals FrontEnd, BackEnd en GatewaySubnet. U kunt de namen van FrontEnd en BackEnd wijzigen, maar u moet GatewaySubnet niet wijzigen.

Hebt u een dynamisch toegewezen openbaar IP-adres voor de VPN-gateway aangevraagd?

RADIUS-server

Hebt u de instellingen op de RADIUS-server gecontroleerd voordat u de gateway van het virtuele netwerk maakt en configureert? Veelvoorkomende problemen zijn onjuiste instellingen op de RADIUS-server.

Hebt u de VPN-gateway geconfigureerd als een RADIUS-client in de RADIUS en hebt u het gatewaysubnet van het virtuele netwerk opgegeven?

Hebt u het IP-adres van de RADIUS-server en het gedeelde geheim verkregen dat RADIUS-clients moeten gebruiken om met de server te communiceren?

VPN

VPN Gateway

Hebt u de gateway ingesteld als VPN en het VPN-type als RouteBased?

Hebt u een clientconfiguratiepakket ingesteld?

Informatie over RADIUS-server- en clientadresgroepen

Hebt u het Radius-geheim correct ingevoerd?

Controleer of u de juiste configuratie hebt uitgevoerd voor de verbinding die u nodig hebt.

SSTP

OpenVPN

IKEv2

SSTP en IKEv2

Problemen met Microsoft Entra-verificatie oplossen

Wanneer u Microsoft Entra ID gebruikt voor verificatie, moet u het OpenVPN-protocol gebruiken. U kunt geen Basic-SKU gebruiken.

Als u een Azure-verificatie wilt instellen, hebt u twee gebruikersaccounts nodig: een globaal Beheer-account voor het instellen van de gateway en een gebruikersaccount voor dagelijks onderhoud.

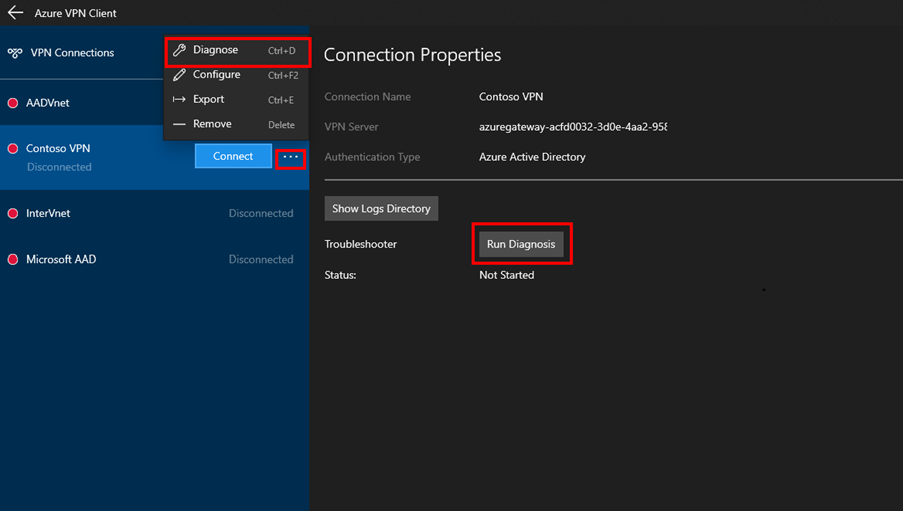

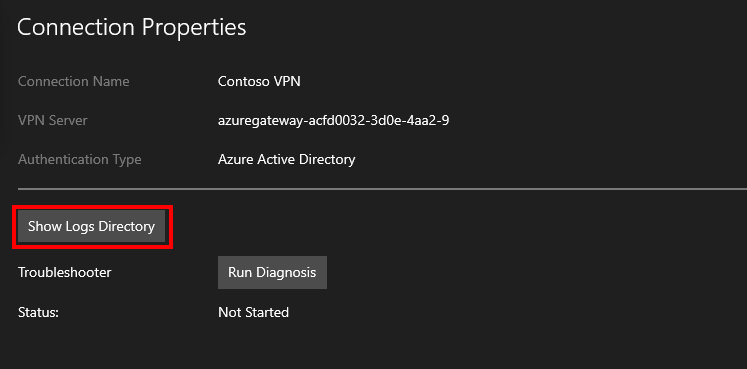

De volgende controlelijst kan u helpen bij het oplossen van problemen met VPN-verbindingen met behulp van punt-naar-site- en Microsoft Entra-verificatie:

Hebt u het scherm van de Azure VPN-client geopend en het statuslogboek weergegeven voor eventuele foutberichten?

Hebt u de aanmeldingsgegevens gewist en geprobeerd verbinding te maken?

Hebt u diagnostische gegevens uitgevoerd voor de verbinding?

Hebt u de clientlogboekbestanden bekeken?

Verbindingsproblemen met OpenVPN oplossen

Als de Open VPN-tunnel geen verbinding kan maken met een OpenVPN Access-server, helpen de volgende aanwijzers:

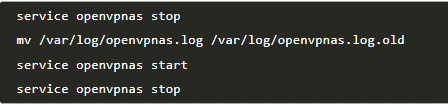

- Hebt u de OpenVPN Access Server-logboekbestanden gecontroleerd? Als u problemen ondervindt bij het starten van de server, stopt u deze, verwijdert u de logboeken, start en stopt u het logboek onmiddellijk om overbodige informatie te verwijderen. De volgende opdrachten moeten worden gebruikt om het logboekbestand op te halen:

Controleer de clientlogboekbestanden:

Voor Windows-gebruik - C:\Program Files (x86)\OpenVPN Technologies\OpenVPN Client\etc\log\openvpn_(unique_name).log.

Voor Mac-gebruik - /Library/Application Support/OpenVPN/log/openvpn_(unique_name).log.

Hebt u de vereiste drie poorten geopend: TCP 443, TCP 943 en UDP 1194?

Als de OpenVPN-tunnel tot stand is gebracht, maar u geen specifiek eindpunt kunt bereiken, kunnen deze hulpprogramma's u helpen om het verkeer te visualiseren, om te testen welk pad het volgt:

TCPdump \u2012 een Linux-opdrachtregelprogramma waarmee netwerkpakketten kunnen worden gevisualiseerd.

WireShark \u2012 een Windows GUI-hulpprogramma om netwerkpakketten te visualiseren.

Ping \u2012 een testprogramma om te bepalen of een bericht heen en weer kan worden verzonden tussen een bron en bestemming.

Traceroute \u2012 geeft elke hop weer tussen een bron- en doeladres.

Waarschuwingen gebruiken om problemen op te lossen

Waarschuwingen kunnen worden ingesteld in Azure Portal of PowerShell om metrische gegevens van VPN-gateways en tunnelresourcelogboeken te bewaken om snel problemen te detecteren.

De metrische gegevens weergeven en waarschuwingen maken

Ga naar de virtuele gatewayresource in Azure Portal. Selecteer Overzicht om de metrische gegevens voor inkomend en uitgaand verkeer van de tunnel weer te geven. Andere metrische gegevens voor het bewaken van VPN-gateways kunnen worden weergegeven door op de secties Metrische gegevens te klikken en de vereiste metrische gegevens te selecteren in de vervolgkeuzelijst. Waarschuwingen kunnen worden gemaakt voor metrische gegevens door Waarschuwingen te selecteren op het tabblad Bewaking. Voor een resourcewaarschuwing selecteert u Maken op de pagina Log Analytics.

Problemen met punt-naar-site in macOS oplossen

Gebruikt u de juiste versie? Punt-naar-site maakt alleen gebruik van besturingssysteemversie 10.11 of hoger.

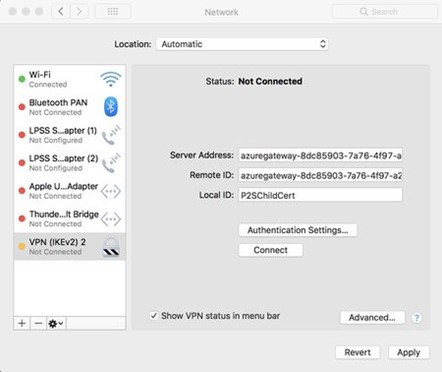

Ga naar Network Instellingen en druk op Command+Shift, typ VPN en controleer het volgende:

Serveradres: hebt u het serveradres ingevoerd als een volledige FQDN (Fully Qualified Domain Name)?

Externe id \u2012 is de externe id hetzelfde als het serveradres (gateway-FQDN)?

Lokale id: is de lokale id hetzelfde als het onderwerp van het clientcertificaat?

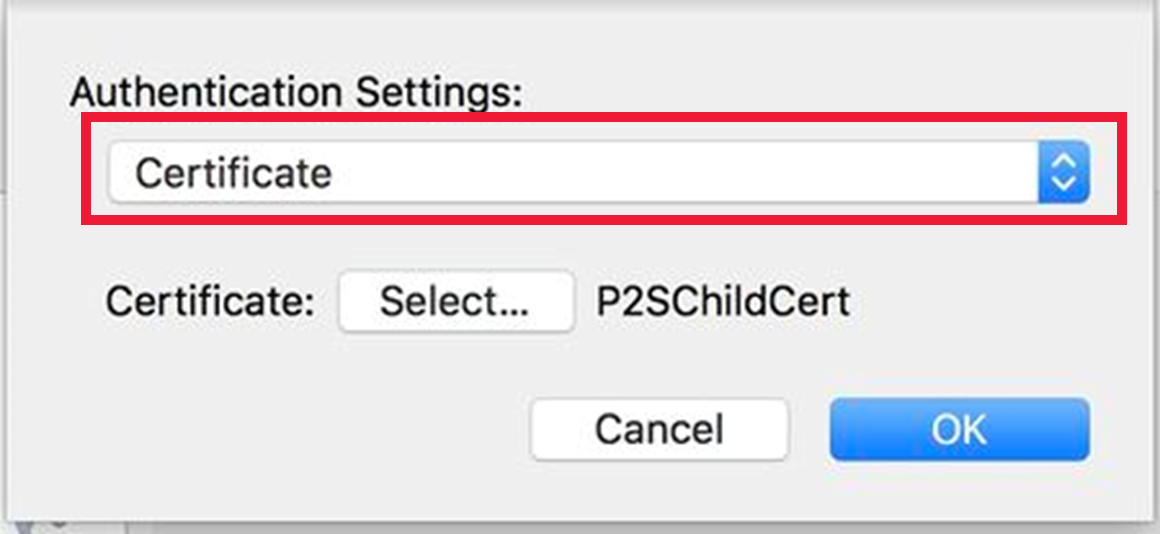

Selecteer Verificatie Instellingen: selecteer Certificaat in de vervolgkeuzelijst en controleer vervolgens of u het juiste certificaat hebt.

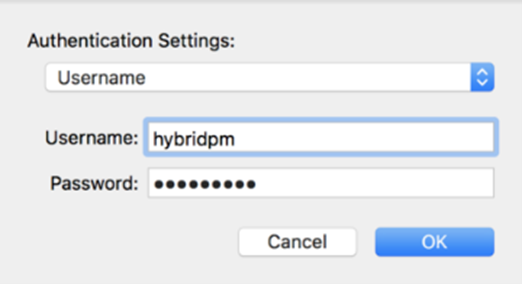

Nog steeds in verificatie Instellingen, wijzigt u de vervolgkeuzelijst om gebruikersnaam weer te geven en controleert u of de referenties juist zijn.

Als u nog steeds problemen ondervindt, downloadt u Wireshark en voert u een pakketopname uit.

- Filter op isakmp, controleer het SA-voorstel onder Payload: Beveiligingskoppeling en controleer vervolgens of de bron- en bijbehorende doel-IP-adressen overeenkomen.

Problemen met clientconfiguratie oplossen

Gatewayproblemen

Voorbeelden van mogelijke gatewayproblemen met betrekking tot certificaten zijn:

Hebt u een Azureclient.pfx-certificaat geüpload zonder sterke persoonlijke sleutelbeveiliging in te schakelen?

Hebt u het AzureRoot.cer-certificaat geüpload?

Hebt u gecontroleerd of het certificaat is ingetrokken? Dit gebeurt als het certificaat beschadigd raakt.

Kunnen sommige mensen verbinding maken terwijl anderen dat niet kunnen? Mogelijk moet u een ander certificaat installeren om de betrokken gateway te vertrouwen.

Kunt u het certificaat niet opslaan? Controleer of er spaties in de naam staan of of deze begint met een getal.

Routering

Gebruikt u niet-BGP-transitroutering? Het wordt niet ondersteund omdat BGP het aanbevolen model is.

Voert u meerdere VNets uit en maakt u verbinding met behulp van een S2S VPN, maar sommige clients hebben geen toegang tot bepaalde VNets? U moet BGP gebruiken voor clients voor toegang tot de extra VNets.

Als u wijzigingen aanbrengt in de topologie van het netwerk, moet u het VPN-clientpakket voor Windows opnieuw downloaden om de wijzigingen toe te passen.

Split tunneling

Split tunneling kan helpen bij het verminderen van hoge belastingen en wordt aanbevolen wanneer u veel externe gebruikers of cloudservices hebt. Verschillende modellen kunnen worden gebruikt, afhankelijk van het aantal externe gebruikers en/of het aantal cloudservices dat u hebt.

u hebt vijf opties om de efficiëntie van uw netwerk te verbeteren:

VPN Forced Tunnel \u2012 100 procent van het verkeer gaat naar DE VPN-tunnel, inclusief on-premises, internet en alle O365/M365. Wanneer veel werknemers op afstand werken, kan dit de prestaties van bedrijfsverkeer belemmeren omdat er een hoge belasting op de infrastructuur wordt geplaatst.

VPN Forced Tunnel met uitzonderingen \u2012 de VPN-tunnel wordt standaard gebruikt en een paar scenario's mogen direct naar de Microsoft 365-service gaan. Dit zorgt ervoor dat het verkeer dat de tunnel vereist, een lager conflict heeft voor resources.

VPN Forced Tunnel met brede uitzonderingen: de VPN-tunnel wordt standaard gebruikt met brede uitzonderingen die direct mogen gaan, zoals alle Microsoft 365, Alle Salesforce en Alle Zoom. Dit vermindert de belasting van de vpn-infrastructuur van het bedrijf verder.

VPN Selective Tunnel \u2012-verkeer met een bedrijfs-IP-adres wordt verzonden via de VPN-tunnel en het internetpad wordt gebruikt voor alle andere services. Als uw services grotendeels zijn opgeslagen in de cloud, is deze optie het belangrijkste model om naar toe te werken, hoewel uw bedrijf wel het Zero Trust-model moet aannemen.

Geen VPN \u2012 maakt gebruik van moderne beveiligingsmethoden zoals Zscaler ZPA en Microsoft Entra ID Proxy/MCAS in plaats van een VPN.