Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

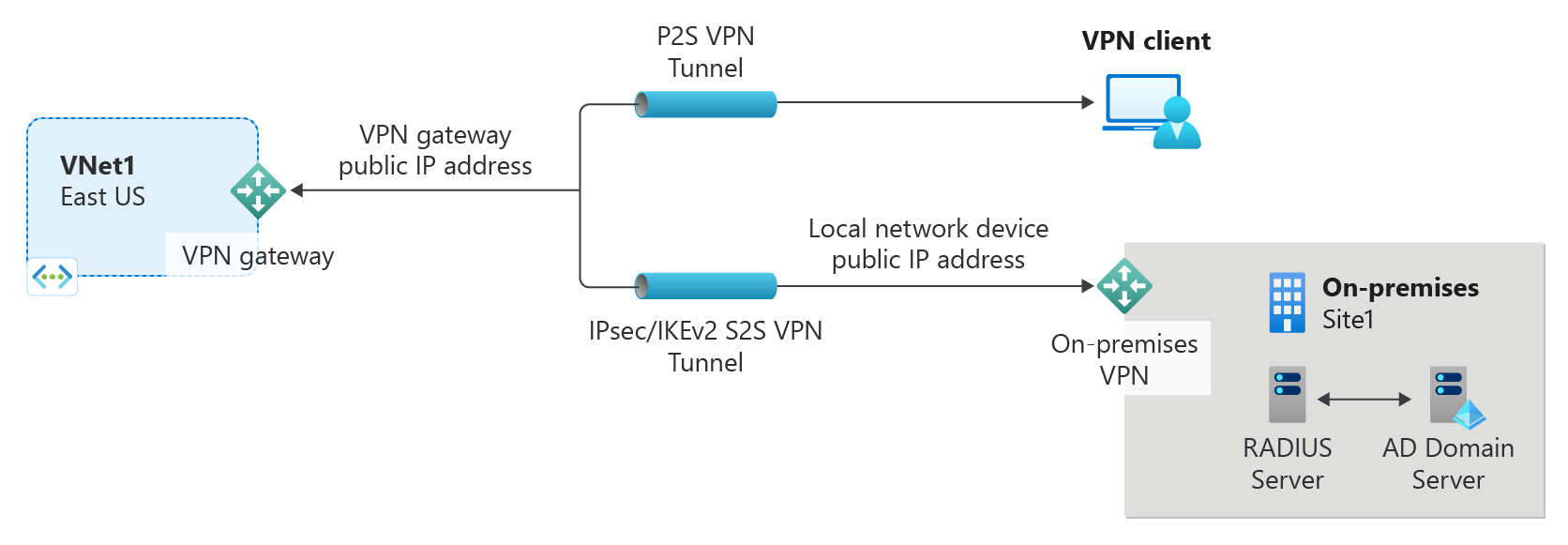

Dit artikel helpt u bij het maken van een punt-naar-site-verbinding (P2S) die GEBRUIKMAAKT van RADIUS-verificatie. U kunt deze configuratie maken met behulp van PowerShell of Azure Portal. Als u een VPN-gateway in actief-actief modus hebt, raden we u op dit moment aan om het Azure Portal-artikel te gebruiken om de RADIUS-serverinstellingen te configureren. P2S VPN-gateways vereisen een extra IP-adres wanneer de gateway in de actieve/actieve modus is.

Zie Over punt-naar-site-VPN-verbindingen voor meer informatie over punt-naar-site-VPN-verbindingen.

Voor dit type verbinding is het volgende vereist:

- Een RouteBased VPN-gateway.

- Een RADIUS-server voor het afhandelen van gebruikersverificatie. De RADIUS-server kan on-premises of in het virtuele Azure-netwerk (VNet) worden geïmplementeerd. U kunt ook twee RADIUS-servers configureren voor hoge beschikbaarheid.

- Het configuratiepakket voor het VPN-clientprofiel. Het configuratiepakket voor het VPN-clientprofiel is een pakket dat u genereert. Het bevat de instellingen die vereist zijn voor een VPN-client om verbinding te maken via P2S.

Beperkingen:

- Als u IKEv2 met RADIUS gebruikt, wordt alleen verificatie op basis van EAP ondersteund.

- Een ExpressRoute-verbinding kan niet worden gebruikt om verbinding te maken met een on-premises RADIUS-server.

Over domeinauthenticatie van Active Directory voor P2S-VPN's

Met AD-domeinverificatie kunnen gebruikers zich aanmelden bij Azure met behulp van hun organisatiedomeinreferenties. Hiervoor is een RADIUS-server vereist die kan worden geïntegreerd met de AD-server. Organisaties kunnen ook hun bestaande RADIUS-implementatie gebruiken.

De RADIUS-server kan zich on-premises of in uw virtuele Azure-netwerk bevinden. Tijdens de verificatie fungeert de VPN-gateway als passthrough en stuurt deze verificatieberichten heen en weer tussen de RADIUS-server en het verbindingsapparaat door. Het is belangrijk dat de VPN-gateway de RADIUS-server kan bereiken. Als de RADIUS-server zich on-premises bevindt, is een VPN-site-naar-site-verbinding van Azure naar de on-premises site vereist.

Naast Active Directory kan een RADIUS-server ook worden geïntegreerd met andere externe identiteitssystemen. Hiermee opent u tal van verificatieopties voor P2S-VPN's, waaronder MFA-opties. Raadpleeg de documentatie van de leverancier van de RADIUS-server om de lijst met identiteitssystemen op te halen waarmee deze is geïntegreerd.

Voordat u begint

Controleer of u een Azure-abonnement hebt. Als u nog geen Azure-abonnement hebt, kunt u uw voordelen als MSDN-abonnee activeren of u aanmelden voor een gratis account.

Werken met Azure PowerShell

In dit artikel worden PowerShell-cmdlets gebruikt. U kunt Azure Cloud Shell gebruiken om de cmdlets uit te voeren. Cloud Shell is een gratis interactieve shell die u kunt gebruiken om de stappen in dit artikel uit te voeren. In deze shell zijn algemene Azure-hulpprogramma's vooraf geïnstalleerd en geconfigureerd voor gebruik met uw account.

Als u Cloud Shell wilt openen, selecteert u Cloudshell openen in de rechterbovenhoek van een codeblok. U kunt Cloud Shell ook openen op een afzonderlijk browsertabblad door naar https://shell.azure.com/powershell. Selecteer Kopiëren om de codeblokken te kopiëren, plak deze in Cloud Shell en selecteer de Enter-toets om ze uit te voeren.

U kunt ook de Azure PowerShell-cmdlets lokaal op uw computer installeren en uitvoeren. PowerShell-cmdlets worden regelmatig bijgewerkt. Als u de meest recente versie niet hebt geïnstalleerd, kunnen de waarden die in de instructies worden opgegeven, mogelijk niet werken. Gebruik de Get-Module -ListAvailable Az cmdlet om de versies van Azure PowerShell te vinden die op uw computer zijn geïnstalleerd. Zie De Azure PowerShell-module installeren als u deze wilt installeren of bijwerken.

Voorbeeldwaarden

U kunt de volgende voorbeeldwaarden gebruiken om een testomgeving te maken of ze raadplegen om meer inzicht te krijgen in de voorbeelden in dit artikel. U kunt de stappen gebruiken als een overzicht en de waarden ongewijzigd gebruiken, of u kunt ze wijzigen zodat ze overeenkomen met uw omgeving.

- Naam: VNet1

-

Adresruimte: 10.1.0.0/16 en 10.254.0.0/16

Voor dit voorbeeld gebruiken we meer dan één adresruimte om te verduidelijken dat deze configuratie met meerdere adresruimten werkt. Er zijn echter geen meerdere adresruimten vereist voor deze configuratie. -

Subnetnaam: FrontEnd

- Subnetadresbereik: 10.1.0.0/24

-

Subnetnaam: BackEnd

- Subnetadresbereik: 10.254.1.0/24

-

Subnetnaam: GatewaySubnet

De naam van het subnet GatewaySubnet is verplicht voor een goede werking van de VPN-gateway.- GatewaySubnet-adresbereik: 10.1.255.0/27

-

VPN-clientadresgroep: 172.16.201.0/24

VPN-clients die verbinding maken met het virtuele netwerk met behulp van deze P2S-verbinding, ontvangen een IP-adres van de VPN-clientadresgroep. - Abonnement: Als u meer dan één abonnement hebt, controleert u of u het juiste abonnement gebruikt.

- Resourcegroep: TestRG1

- Locatie: Oost VS

- DNS-server: IP-adres van de DNS-server die u wilt gebruiken voor naamomzetting voor uw virtuele netwerk. (optioneel)

- Gatewaynaam: Vnet1GW

- Openbare IP-naam: VNet1GWPIP

- VPNType: op route gebaseerd

De resourcegroep, het VNet en het openbare IP-adres maken

Met de volgende stappen maakt u een resourcegroep en een virtueel netwerk in de resourcegroep met drie subnetten. Als u waarden vervangt, is het belangrijk dat u uw gatewaysubnet altijd een naam geeft met name GatewaySubnet. Als u een andere naam kiest, mislukt de creatie van de gateway.

Maak een resourcegroep met New-AzResourceGroup.

New-AzResourceGroup -Name "TestRG1" -Location "EastUS"Maak het virtuele netwerk met behulp van New-AzVirtualNetwork.

$vnet = New-AzVirtualNetwork ` -ResourceGroupName "TestRG1" ` -Location "EastUS" ` -Name "VNet1" ` -AddressPrefix 10.1.0.0/16Maak subnetten met new-AzVirtualNetworkSubnetConfig met de volgende namen: FrontEnd en GatewaySubnet (een gatewaysubnet moet de naam GatewaySubnet hebben).

$subnetConfigFrontend = Add-AzVirtualNetworkSubnetConfig ` -Name Frontend ` -AddressPrefix 10.1.0.0/24 ` -VirtualNetwork $vnet $subnetConfigGW = Add-AzVirtualNetworkSubnetConfig ` -Name GatewaySubnet ` -AddressPrefix 10.1.255.0/27 ` -VirtualNetwork $vnetSchrijf de subnetconfiguraties naar het virtuele netwerk met Set-AzVirtualNetwork, waarmee de subnetten in het virtuele netwerk worden gemaakt:

$vnet | Set-AzVirtualNetwork

Een openbaar IP-adres aanvragen

Een VPN Gateway moet een openbaar IP-adres hebben. U vraagt eerst de resource van het IP-adres aan en verwijst hier vervolgens naar bij het maken van uw virtuele netwerkgateway. Het IP-adres wordt statisch toegewezen aan de resource wanneer de VPN-gateway wordt gemaakt. Het openbare IP-adres verandert alleen wanneer de gateway wordt verwijderd en opnieuw wordt gemaakt. Het verandert niet wanneer de grootte van uw VPN Gateway verandert, wanneer deze gateway opnieuw wordt ingesteld of wanneer andere interne onderhoudswerkzaamheden of upgrades worden uitgevoerd.

Vraag een openbaar IP-adres aan voor uw VPN-gateway met behulp van New-AzPublicIpAddress.

$gwpip = New-AzPublicIpAddress -Name "GatewayIP" -ResourceGroupName "TestRG1" -Location "EastUS" -AllocationMethod Static -Sku StandardMaak de ip-adresconfiguratie van de gateway met behulp van New-AzVirtualNetworkGatewayIpConfig. Er wordt naar deze configuratie verwezen wanneer u de VPN-gateway maakt.

$vnet = Get-AzVirtualNetwork -Name "VNet1" -ResourceGroupName "TestRG1" $gwsubnet = Get-AzVirtualNetworkSubnetConfig -Name 'GatewaySubnet' -VirtualNetwork $vnet $gwipconfig = New-AzVirtualNetworkGatewayIpConfig -Name gwipconfig1 -SubnetId $gwsubnet.Id -PublicIpAddressId $gwpip.Id

Uw RADIUS-server instellen

Voordat u de gateway voor het virtuele netwerk maakt en configureert, moet uw RADIUS-server correct worden geconfigureerd voor verificatie.

- Als u geen RADIUS-server hebt geïmplementeerd, implementeert u er een. Raadpleeg de installatiehandleiding van uw RADIUS-leverancier voor implementatiestappen.

- Configureer de VPN-gateway als een RADIUS-client op de RADIUS. Wanneer u deze RADIUS-client toevoegt, geeft u het gatewaysubnet van het virtuele netwerk op dat u hebt gemaakt.

- Zodra de RADIUS-server is ingesteld, haalt u het IP-adres van de RADIUS-server en het gedeelde geheim op dat RADIUS-clients moeten gebruiken om met de RADIUS-server te communiceren. Als de RADIUS-server zich in het virtuele Azure-netwerk bevindt, gebruikt u het CA-IP-adres van de RADIUS-server-VM.

Het artikel Network Policy Server (NPS) bevat richtlijnen voor het configureren van een Windows RADIUS-server (NPS) voor AD-domeinverificatie.

De VPN-gateway maken

In deze stap configureert en maakt u de gateway van het virtuele netwerk voor uw virtuele netwerk. Zie Tunnel- en verificatietype opgeven in de Azure-portalversie van dit artikel voor meer informatie over verificatie en tunneltype .

- Het -GatewayType moet Vpn zijn en het -VpnType moet 'RouteBased' zijn.

- Het kan 45 minuten of langer duren voordat een VPN-gateway is gebouwd, afhankelijk van de gateway-SKU die u selecteert.

In het volgende voorbeeld gebruiken we de VpnGw2- generatie 2-SKU. Als u ValidateSet-fouten ziet met betrekking tot de gatewaySKU-waarde en deze opdrachten lokaal uitvoert, controleert u of u de nieuwste versie van de PowerShell-cmdlets hebt geïnstalleerd. De nieuwste versie bevat de nieuwe gevalideerde waarden voor de meest recente gateway-SKU's.

Maak de virtuele netwerkgateway met het gatewaytype Vpn met behulp van New-AzVirtualNetworkGateway.

New-AzVirtualNetworkGateway -Name "VNet1GW" -ResourceGroupName "TestRG1" `

-Location "EastUS" -IpConfigurations $gwipconfig -GatewayType Vpn `

-VpnType RouteBased -EnableBgp $false -GatewaySku VpnGw2AZ -VpnGatewayGeneration "Generation2"

De RADIUS-server toevoegen

- De -RadiusServer kan worden opgegeven op naam of op IP-adres. Als u de naam opgeeft en de server zich on-premises bevindt, kan de VPN-gateway de naam mogelijk niet oplossen. Als dat het geval is, is het beter om het IP-adres van de server op te geven.

- De -RadiusSecret moet overeenkomen met wat is geconfigureerd op uw RADIUS-server.

- De -VpnClientAddressPool is het bereik van waaruit de verbindende VPN-clients een IP-adres ontvangen. Gebruik een privé-IP-adresbereik dat niet overlapt met de on-premises locatie waaruit u verbinding maakt of met het virtuele netwerk waarmee u verbinding wilt maken. Zorg ervoor dat u een groot genoeg adresgroep hebt geconfigureerd.

Notitie

Als uw VPN-gateway zich in de actief-actieve modus bevindt, gebruikt u de stappen in het Azure Portal-artikel om de RADIUS-serverinstellingen op te geven. P2S-configuraties vereisen een extra IP-adres wanneer de gateway in de actieve-actieve modus is.

Maak een beveiligde tekenreeks voor het RADIUS-geheim.

$Secure_Secret=Read-Host -AsSecureString -Prompt "RadiusSecret"U wordt gevraagd om het RADIUS-geheim in te voeren. De tekens die u invoert, worden niet weergegeven en worden in plaats daarvan vervangen door het teken '*'.

RadiusSecret:***

De waarden voor de clientadresgroep en RADIUS-server toevoegen

In deze sectie voegt u de ADRESgroep van de VPN-client en de INFORMATIE van de RADIUS-server toe. Er zijn meerdere mogelijke configuraties. Selecteer het voorbeeld dat u wilt configureren.

SSTP-configuraties

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "SSTP" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

OpenVPN®-configuraties

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway -VpnClientRootCertificates @()

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "OpenVPN" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

IKEv2-configuraties

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol "IKEv2" `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

SSTP + IKEv2

$Gateway = Get-AzVirtualNetworkGateway -ResourceGroupName "TestRG1" -Name "VNet1GW"

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $Gateway `

-VpnClientAddressPool "172.16.201.0/24" -VpnClientProtocol @( "SSTP", "IkeV2" ) `

-RadiusServerAddress "10.51.0.15" -RadiusServerSecret $Secure_Secret

Twee RADIUS-servers opgeven

Gebruik de volgende syntaxis om twee RADIUS-servers op te geven. Wijzig indien nodig de waarde -VpnClientProtocol .

$radiusServer1 = New-AzRadiusServer -RadiusServerAddress 10.1.0.15 -RadiusServerSecret $radiuspd -RadiusServerScore 30

$radiusServer2 = New-AzRadiusServer -RadiusServerAddress 10.1.0.16 -RadiusServerSecret $radiuspd -RadiusServerScore 1

$radiusServers = @( $radiusServer1, $radiusServer2 )

Set-AzVirtualNetworkGateway -VirtualNetworkGateway $actual -VpnClientAddressPool 201.169.0.0/16 -VpnClientProtocol "IkeV2" -RadiusServerList $radiusServers

De VPN-client configureren en verbinding maken

De configuratiepakketten voor het VPN-clientprofiel bevatten de instellingen waarmee u VPN-clientprofielen kunt configureren voor een verbinding met het virtuele Azure-netwerk.

Zie een van de volgende artikelen voor het genereren van een VPN-clientconfiguratiepakket en het configureren van een VPN-client:

- RADIUS - certificaatverificatie voor VPN-clients

- RADIUS - wachtwoordverificatie voor VPN-clients

- RADIUS : andere verificatiemethoden voor VPN-clients

Nadat u de VPN-client hebt geconfigureerd, maakt u verbinding met Azure.

De verbinding verifiëren

Als u wilt controleren of uw VPN-verbinding actief is, opent u een opdrachtprompt met verhoogde bevoegdheid en voert u ipconfig/all in.

Bekijk de resultaten. U ziet dat het IP-adres dat u hebt ontvangen een van de adressen in de P2S VPN-clientadresgroep is die u hebt opgegeven in uw configuratie. De resultaten zijn vergelijkbaar met het volgende voorbeeld:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Zie Problemen met punt-naar-site-verbindingen in Azure oplossen om problemen met een P2S-verbinding op te lossen.

Verbinding maken met een virtuele machine

U kunt verbinding maken met een virtuele machine die is geïmplementeerd in uw virtuele netwerk door een verbinding met uw virtuele machine via Extern Bureaublad te maken. De beste manier om eerst te controleren of u verbinding met uw VM kunt maken is door verbinding te maken met behulp van het privé-IP-adres in plaats van de computernaam. Op die manier test u of u verbinding kunt maken, en niet of de naamomzetting correct is geconfigureerd.

Zoek het privé-IP-adres. U kunt het privé-IP-adres van een virtuele machine vinden door de eigenschappen voor de VIRTUELE machine te bekijken in Azure Portal of met behulp van PowerShell.

Azure Portal: zoek uw VIRTUELE machine in Azure Portal. Bekijk de eigenschappen voor de VM. Het privé-IP-adres wordt vermeld.

PowerShell: gebruik het voorbeeld om een lijst met VM's en privé-IP-adressen uit uw resourcegroepen weer te geven. U hoeft het voorbeeld niet te wijzigen voordat u het gebruikt.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Controleer of u bent verbonden met uw virtuele netwerk.

Open Verbinding met extern bureaublad door RDP of Verbinding met extern bureaublad in te voeren in het zoekvak op de taakbalk. Selecteer vervolgens Verbinding met extern bureaublad. U kunt ook Remote Desktop Verbinding openen met behulp van de

mstscopdracht in PowerShell.Voer het privé-IP-adres van de VM in Verbinding met extern bureaublad in. U kunt Opties weergeven selecteren om andere instellingen aan te passen en vervolgens verbinding te maken.

Als u problemen ondervindt bij het maken van verbinding met een VIRTUELE machine via uw VPN-verbinding, controleert u de volgende punten:

- Controleer of uw VPN-verbinding tot stand is gebracht.

- Controleer of u verbinding maakt met het privé-IP-adres voor de VM.

- Als u verbinding kunt maken met de virtuele machine met behulp van het privé-IP-adres, maar niet de computernaam, controleert u of u DNS juist hebt geconfigureerd. Zie Naamomzetting voor VM's voor meer informatie over de werking van naamomzetting voor VM's.

Voor meer informatie over Extern-bureaubladverbindingen, zie Problemen oplossen met Extern-bureaubladverbindingen naar een VM.

Controleer of het configuratiepakket voor de VPN-client is gegenereerd nadat de IP-adressen van de DNS-server zijn opgegeven voor het virtuele netwerk. Als u de IP-adressen van de DNS-server hebt bijgewerkt, genereert en installeert u een nieuw configuratiepakket voor de VPN-client.

Gebruik ipconfig om het IPv4-adres te controleren dat is toegewezen aan de Ethernet-adapter op de computer waaruit u verbinding maakt. Als het IP-adres zich binnen het adresbereik bevindt van het virtuele netwerk waarmee u verbinding maakt, of binnen het adresbereik van uw VPNClientAddressPool, wordt dit een overlappende adresruimte genoemd. Als uw adresruimte op deze manier overlapt, kan het netwerkverkeer Azure niet bereiken en blijft het in het lokale netwerk.

Veelgestelde vragen

Zie de sectie Point-to-site - RADIUS-verificatie van de veelgestelde vragen voor informatie over veelgestelde vragen.

Volgende stappen

Wanneer de verbinding is voltooid, kunt u virtuele machines aan uw virtuele netwerken toevoegen. Zie Virtuele machines voor meer informatie. Zie Azure and Linux VM Network Overview (Overzicht van Azure- en Linux-VM-netwerken) voor meer informatie over netwerken en virtuele machines.