Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Voordat u uw netwerk plant voor Windows 365, is het essentieel om de connectiviteitsprincipes te begrijpen die ervoor zorgen dat uw gebruikers veilige, betrouwbare en krachtige toegang hebben tot hun cloud-pc. In dit artikel vindt u meer informatie over de meest recente richtlijnen voor het veilig optimaliseren van dit kritieke verkeer.

Traditionele bedrijfsnetwerken zijn voornamelijk ontworpen om toegang te bieden tot toepassingen en gegevens die worden gehost in door het bedrijf beheerde datacentrum. Deze netwerken zijn afhankelijk van perimeterbeveiliging, waaronder firewalls, inbraakdetectiesystemen en hulpprogramma's voor verkeersinspectie ter bescherming tegen de niet-vertrouwde buitenwereld. In dit traditionele model wordt ervan uitgegaan dat gebruikers toegang hebben tot toepassingen en gegevens vanuit het bedrijfsnetwerk, hetzij rechtstreeks vanaf bedrijfssites of op afstand via VPN-verbindingen (Virtual Private Network). Deze architectuur is geoptimaliseerd voor gecentraliseerde besturingselementen en beveiliging, maar kan latentie en complexiteit veroorzaken bij het openen van cloudservices.

Windows 365 kan een volledig SaaS-gebaseerde ervaring bieden voor een cloud-pc, waardoor organisaties veilige, betrouwbare en krachtige desktopomgevingen kunnen bieden aan gebruikers over de hele wereld. Connectiviteit met de infrastructuur die wordt geboden om deze wereldwijd naadloze connectiviteit mogelijk te maken, vereist daarom speciale optimalisatie om de hoogst mogelijke prestaties en kwaliteit voor eindgebruikers te garanderen.

Windows 365 architectuur

Windows 365 is een geografisch gedistribueerde SaaS-service (Software-as-a-Service). Cloud-pc's kunnen worden geïmplementeerd in meerdere wereldwijde regio's om te voldoen aan de behoeften van gebruikers en organisaties.

De verbinding tussen de gebruiker en de cloud-pc moet worden ontworpen volgens de opgegeven richtlijnen. Deze benadering helpt de prestaties te optimaliseren door gebruik te maken van de globale netwerk- en servicerandinfrastructuur van Microsoft die het dichtst bij zowel de gebruiker als de cloud-pc ligt, in plaats van het ontwerp te baseren op de locatie van het doel.

Microsoft exploiteert een van de grootste wereldwijde netwerken en biedt zeer beschikbare verbindingen met hoge bandbreedte en verbindingen met lage latentie tussen datacenters en de internetrand. Met 185 wereldwijde aanwezigheidspunten (PoPs) en groeiende, brengt deze infrastructuur connectiviteit dicht bij uw gebruikers.

Windows 365 maakt gebruik van wereldwijd gedistribueerde service-toegangspunten, waaronder een gatewayservice voor TCP-verbindingen (Transmission Control Protocol) op basis van RDP-verbindingen (Remote Desktop Protocol) en TURN-relays voor UDP-verbindingen (User Datagram Protocol). Deze toegangspunten bevinden zich dicht bij gebruikers, waar ze zich ook bevinden, om optimale connectiviteit te garanderen.

Cloud-pc's hebben rechtstreeks toegang tot het backbone-netwerk van Microsoft om deze front-doors te bereiken zodra een gebruiker er verbinding mee maakt. Als het op de juiste manier wordt gerouteerd, raakt verkeer naar door Microsoft gehoste eindpunten nooit het internet vanaf de cloud-pc.

Als u alle drie de elementen correct gebruikt, zorgt u voor een snelle en betrouwbare verbinding tussen gebruikers en hun cloud-pc's, ongeacht waar gebruikers zich bevinden.

Connectiviteitselementen om te begrijpen

Windows 365 connectiviteitsvereisten kunnen worden gegroepeerd in drie categorieën:

a. RDP-connectiviteit

RDP-verkeer vormt de kernverbinding tussen de eindgebruiker en de cloud-pc. Deze gebruikt dezelfde uitgaande eindpunten op zowel het fysieke apparaat als de cloud-pc. Het optimaliseren van dit verkeer is essentieel om betrouwbare en hoogwaardige connectiviteit te garanderen

b. Cloud Side-serviceconnectiviteit

Dit verkeer is essentieel voor het inrichten van cloud-pc's en het uitvoeren van de service. De meeste eindpunten worden gehost op de backbone van Microsoft, zodat het rechtstreeks doorsturen van verkeer naar deze eindpunten de prestaties en betrouwbaarheid verbetert. Het biedt ook de hoogste beveiligingsniveaus, omdat het verkeer niet via het openbare internet gaat.

c. Fysieke clientconnectiviteit

Afgezien van de RDP-verbindingen die hier worden beschreven, kunnen alle andere fysieke eindpuntvereisten aan de clientzijde worden behandeld als normaal webverkeer en worden beheerd volgens de standaardprocedures van uw organisatie.

Windows 365 connectiviteitsprincipes

Microsoft raadt de volgende principes aan om optimale connectiviteit en prestaties te bereiken. Het primaire doel in het netwerkontwerp voor Windows 365 is om de latentie te minimaliseren door de retourtijd (RTT) tussen uw netwerk en het Microsoft Global Network te verminderen. Deze netwerk-backbone verbindt alle datacenters van Microsoft en biedt een lage latentie tussen datacenterlocaties en de netwerkrand, dicht bij uw gebruikers. Voor de beste prestaties en betrouwbaarheid bij het maken van verbinding vanaf de cloud-pc, past u de volgende optimalisaties toe:

1. Implementeer de cloud-pc zo dicht mogelijk bij de gebruiker

Door de cloud-pc zo dicht mogelijk bij de locatie van de eindgebruiker te plaatsen, wordt de latentie geminimaliseerd. Microsoft biedt implementatieopties in veel Azure regio's wereldwijd. Als u de regio kiest die zich het dichtst bij de gebruiker bevindt, vermindert u de latentie tussen de gebruiker en de cloud-pc, waardoor de beste prestaties worden geleverd.

In sommige gevallen is lokale cloud-pc-implementatie mogelijk niet mogelijk vanwege nalevingsvereisten of latentiebeperkingen voor toepassingsgegevens. Wanneer lokale implementatie niet mogelijk is, wordt optimalisatie op netwerkniveau belangrijker om de prestaties over langere afstanden te behouden.

Ongeacht waar de cloud-pc is geïmplementeerd, volgt u deze netwerkprincipes om maximale prestaties en betrouwbaarheid te garanderen.

2. Windows 365 verkeer identificeren en onderscheiden

Het identificeren van Windows 365 netwerkverkeer is de eerste stap om dat verkeer waar nodig te onderscheiden van algemeen internetgebonden netwerkverkeer. Windows 365 connectiviteit kan worden geoptimaliseerd door een combinatie van benaderingen te implementeren, zoals:

Optimalisatie van netwerkroute

OVERslaan van VPN/Secure Web Gateway (SWG)

Firewallregels

Instellingen voor browserproxy.

Netwerkinspectieapparaten voor bepaalde eindpunten omzeilen.

Details van de vereiste eindpunten voor de service kunnen worden samengevat in een van de volgende drie categorieën

a. RDP: identieke vereisten voor zowel cloud- als fysieke apparaten

b. Cloud Side-serviceconnectiviteit

c. Vereisten voor fysieke clientconnectiviteit

Verkeer onder gebieden (a) en (b) heeft speciale optimalisatie nodig, terwijl verkeer onder (c) dat niet doet. De uitsplitsing van eindpunten binnen deze categorieën vindt u in de opgegeven koppelingen. Meer informatie over deze eindpunten vindt u in de documentatie over netwerkvereisten.

3. Uitgaande netwerkverbindingen lokaal

Voor de geadviseerde eindpunten moet het verkeer lokaal en direct worden verzonden,

Voor de cloud-pc-zijde moet verkeer rechtstreeks vanuit het VNet worden gerouteerd naar het netwerk van Azure, waarbij VPN-tunnels, beveiligde webgateways, proxy's of on-premises uitgaand verkeer worden vermeden.

Laat voor fysieke clientapparaten het sleutelserviceverkeer zo dicht mogelijk bij de gebruiker afsluiten (bijvoorbeeld. via een lokale SD-WAN-uitgaand of thuis internetserviceprovider (ISP) in plaats van deze eerst terug te sturen naar een centrale site.

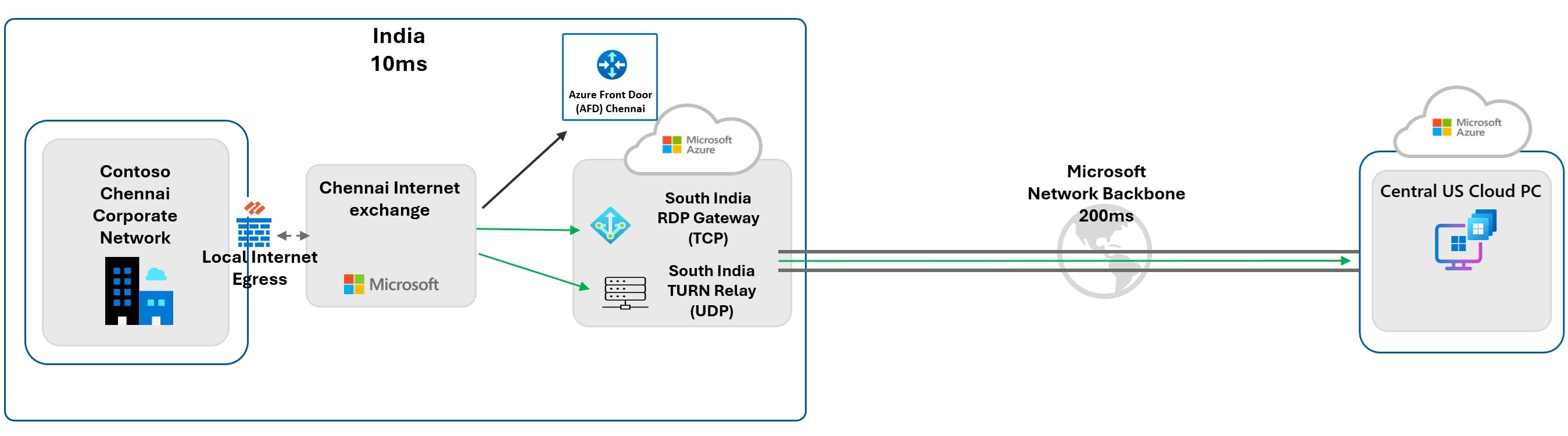

Diagram 1: RDP-optimalisatie met lokale onderbreking

In deze afbeelding ziet u het volgende:

- Lokale uitgaande RDP-verkeer in Chennai zorgt ervoor dat het verkeer het wereldwijde netwerk van Microsoft op de peeringlocatie chennai binnenkomt.

- Lokale front-doors van de service (Extern bureaublad-gateways en TURN Relays) minimaliseren latentie door verbindingen dicht bij de gebruiker te houden.

- Het backhaul-element voor lange afstand van de servicevoordeur naar de cloud-pc in VS - centraal wordt volledig uitgevoerd op het netwerk van Microsoft en biedt een geoptimaliseerd pad met hoge bandbreedte en lage latentie met redundante koppelingen.

- Dit ontwerp biedt de laagst mogelijke latentie, hoge prestaties, een verminderd risico op verbroken verbindingen en een uitstekende gebruikerservaring, waardoor het openbare internet voor het grootste deel van het pad wordt vermeden.

- Wanneer deze correct is geconfigureerd, blijft RDP-verkeer van de cloud-pc naar de front-door van de service volledig op het netwerk van Microsoft en gaat het nooit via het openbare internet.

Gebruik een lokale internetuitbraak in de buurt van de gebruiker, zodat verkeer snel het wereldwijde netwerk van Microsoft binnenkomt. Met deze aanpak kunnen microsoft-toegangspunten in de buurt de verbinding optimaliseren en zorgt u voor betrouwbare toegang tot de cloud-pc, ongeacht de hostinglocatie.

Deze infrastructuur omvat:

Meer dan 185 aanwezigheidspunten aan de rand van internet

Meer dan 165.000 mijl aan glasvezel- en onderzeese bekabeling die gebruikers verbindt met de Microsoft Cloud

RDP-gateways voor OP TCP gebaseerde RDP in meer dan 40 Azure regio's

TURN Relays voor RDP op basis van UDP in meer dan 40 Azure regio's

Lokale internetuitsplitsingen verbinden gebruikers met Windows 365-infrastructuur in de buurt van hun locatie. Van daaruit gaat al het verkeer naar de cloud-pc via het veilige, snelle wereldwijde netwerk met lage latentie van Microsoft.

4. Beoordeel het omzeilen van proxy's, VPN's, beveiligde webgateways en verkeersinspectieapparaten.

Zakelijke klanten moeten hun beveiligingscontroles voor Windows 365 verkeer controleren en een direct pad voor sleutelserviceverkeer toestaan. Dit vermindert de afhankelijkheid van dure, intrusieve beveiligingshulpprogramma's die de prestaties en betrouwbaarheid kunnen schaden. De meeste bedrijfsnetwerken dwingen netwerkbeveiliging af voor internetverkeer met behulp van technologieën zoals proxy's, TLS-inspectie (Transport Layer Security), pakketinspectie en systemen ter preventie van gegevensverlies. Deze technologieën bieden belangrijke risicobeperking voor algemene internetaanvragen, maar kunnen de prestaties, schaalbaarheid en de kwaliteit van de eindgebruikerservaring aanzienlijk verminderen wanneer ze worden toegepast op bepaalde Windows 365 eindpunten. De volgende netwerkoptimalisaties worden aanbevolen voor alle gemarkeerde Windows 365 eindpunten:

Voor RDP-verkeer:

Omzeil verkeer van TLS-ontsleuteling, interceptie, grondige pakketinspectie en netwerkpakket & het filteren van inhoud aan zowel de cloud-pc-zijde als de fysieke apparaatzijde. De inspectie van dit verkeer wordt niet ondersteund en biedt geen voordeel.

Binnen Azure een door de gebruiker gedefinieerde route (UDR) gebruiken om RDP-verkeer rechtstreeks naar internet te verzenden, waarbij een inspectieapparaat zoals een firewall wordt vermeden. Verzend bijvoorbeeld rechtstreeks naar een NAT-gateway, waarbij u het firewallpad vermijdt. Zie Windows 365 Azure Firewall documentatie voor een gedetailleerd voorbeeld.

Sluit RDP-verkeer uit van VPN, SWG (Secure Web Gateway) en proxytunnels die zijn geconfigureerd op zowel cloud-pc's als fysieke apparaten.

Geef een direct pad op voor het verkeer om het internet aan de fysieke clientzijde te bereiken op dezelfde manier als voor Teams-mediaverkeer.

Bied lokaal internetuitbreking voor RDP-verkeer van fysieke clients in plaats van terug te keren naar een centraal of extern uitgaand verkeer, zodat deze de nabijgelegen service-infrastructuur en het wereldwijde netwerk van Microsoft kan gebruiken.

Voor connectiviteitsvereisten voor Cloud Side Service:

Zorg ervoor dat de standaardroute verkeer verzendt naar een Azure uitgaand punt (bijvoorbeeld een Azure Firewall) in plaats van het on-premises te backhauleren.

Sluit Windows 365 verkeer uit van TLS-ontsleuteling, interceptie, diepgaande pakketinspectie en inhoudsfiltering om prestatie- en betrouwbaarheidsproblemen te voorkomen. Als filteren is vereist, staat u dit rechtstreeks toe via Azure Firewall.

Vpn- en SWG-configuraties (Secure Web Gateway) en proxyconfiguraties omzeilen voor Windows 365 verkeer.

Voor fysieke clientconnectiviteit

SLUIT RDP-verkeer uit van VPN, SWG (Secure Web Gateway) en proxytunnels die op het apparaat zijn geconfigureerd.

Zorg voor een directe, lokale internetuitbraak voor al het RDP-verkeer om de latentie te minimaliseren en de betrouwbaarheid te verbeteren.

Schakel TLS-inspectie op het uitgaande pad uit voor RDP-verkeer om sessieonderbreking te voorkomen.

Alle andere eindpunten verwerken als standaardwebverkeer volgens het normale externe connectiviteitsmodel van uw organisatie.

Windows 365 beveiligingsoverwegingen

Houd bij het implementeren van optimalisaties voor Windows 365 connectiviteit rekening met de volgende punten:

De meeste vereiste eindpunten zijn alleen service. Ze bestaan om de Windows 365-service uit te voeren en bevatten geen door de gebruiker gegenereerde gegevens.

RDP-verkeer (Remote Desktop Protocol) is de uitzondering. Gegevens zoals klembordomleiding worden binnen dit verkeer meegenomen, maar het pad is geïsoleerd naar de verbinding tussen het fysieke apparaat en de cloud-pc.

Inspectie of niet-geoptimaliseerde routering kan de prestaties schaden. Technieken zoals diepgaande pakketinspectie, TLS-interceptie of backhauling leiden vaak tot latentie en vermindering van de betrouwbaarheid.

TLS-inspectie biedt geen voordeel voor deze eindpunten. De eindpunten maken al gebruik van TLS voor veilige communicatie en de gegevens zijn servicegerelateerd.

RDP-verkeer is dubbel versleuteld. Traditionele inline-inspectieprogramma's kunnen deze niet ontsleutelen.

Veel verkeer kan beveiligingsapparaten overbelasten. Wanneer dit scenario zich voordoet, kunnen andere kritieke services die dezelfde infrastructuur delen, worden onderbroken.

De meeste eindpunten worden gehost in de infrastructuur van Microsoft.

Lokaal uitgaand verkeer omleiden naar de backbone van Azure is het meest efficiënte en veilige pad. Vanaf de cloud-pc blijft verkeer op het wereldwijde netwerk van Microsoft zonder het openbare internet te doorlopen.

Het meeste verkeer is al versleuteld met TLS, waardoor de vertrouwelijkheid tijdens overdracht wordt beschermd.

Verkeer op TCP-poort 80 bevat geen privégegevens. Dit is vereist voor specifieke functies, zoals Azure infrastructuurcommunicatie en CRL-controles (Certificate Revocation List).

Eventuele uitzonderingen worden duidelijk gedocumenteerd. Verkeer dat niet aan deze criteria voldoet, wordt geïdentificeerd in de Windows 365 eindpuntvereisten en kan standaardinternetpaden volgen.

Implementatie vereenvoudigen

Windows 365 biedt twee opties voor netwerkverbinding. Als u de juiste kiest, kunt u de complexiteit, de kosten en het risico aanzienlijk verminderen.

Azure netwerkverbinding (ANC): met ANC beheert u de onderliggende connectiviteit. Het implementeren van deze vereisten omvat vaak weken of maanden werk om netwerken, firewallregels, UDR's, ExpressRoute en netwerkbeveiligingsgroepen (NSG's) te configureren, plus doorlopend onderhoud. Het weerspiegelt een traditionele bedrijfsnetwerkextensie, waarvan veel organisaties af stappen.

Microsoft Hosted Network: Met de optie Microsoft Hosted Network kunt u snel implementeren met minimale netwerkoverhead. Microsoft ontwerpt, onderhoudt en beveiligt de omgeving om optimale connectiviteit te garanderen. Uw belangrijkste taak is ervoor te zorgen dat belangrijk verkeer VPN- of SWG-tunnels omzeilt, wat meestal snel te configureren is. Dit model is afgestemd op Zero Trust principes en werkt goed met moderne SWG- en Private Access-oplossingen.

Veel organisaties gebruiken al een vergelijkbare benadering voor externe werknemers en bieden laptops die worden beheerd via modern eindpuntbeheer en Zero Trust. Microsoft Hosted Network past hetzelfde concept toe op cloud-pc's en behandelt deze als beveiligde thuisapparaten die alleen uitgaande verbindingen maken. Dit ontwerp verkort projecttijdlijnen, verhoogt de flexibiliteit en vereenvoudigt doorlopend beheer.

Lees meer over deze ontwerpkeuze in Windows 365 documentatie over implementatieopties.