Azure Firewall gebruiken om Windows 365-omgevingen te beheren en te beveiligen

In dit artikel wordt uitgelegd hoe u uw Windows 365-omgeving kunt vereenvoudigen en beveiligen met behulp van Azure Firewall. De voorbeeldarchitectuur die hier wordt uitgelegd, biedt weinig onderhoud en geautomatiseerde toegang tot de vereiste eindpunten via een direct en geoptimaliseerd verbindingspad. U kunt Azure Firewall-netwerkregels en FQDN-tags (Fully Qualified Domain Name) gebruiken om dit architectuurvoorbeeld te repliceren in uw omgeving.

Opmerking

Dit artikel is van toepassing op klanten die Windows 365 implementeren met Azure-netwerkverbindingen (ANC). Dit artikel is niet van toepassing op omgevingen die gebruikmaken van door Microsoft gehoste netwerken. Zie Implementatieopties voor Windows 365-netwerken voor meer informatie over deze opties.

De Windows 365-service vereist geoptimaliseerde, niet-geproxite connectiviteit met kritieke service-eindpunten, waarvan er veel zich binnen de infrastructuur van Microsoft bevinden. Verbinding maken met deze resources via on-premises netwerken via internet is inefficiënt en wordt niet aanbevolen. Dergelijke verbindingen kunnen ook complex zijn om te configureren en te beheren.

Sommige Windows 365-klanten die het ANC-implementatiemodel gebruiken, kunnen bijvoorbeeld een directe verbinding hebben met een on-premises omgeving die gebruikmaakt van ExpressRoute of Site-To-Site VPN. Uitgaand verkeer kan op dezelfde manier worden gerouteerd via een bestaande proxyserver als on-premises verkeer. Deze verbindingsstrategie is niet geoptimaliseerd voor Windows 365-omgevingen en heeft waarschijnlijk aanzienlijke gevolgen voor de prestaties.

In plaats daarvan kunt u Azure Firewall gebruiken met uw ANC Windows 365-omgevingen om geoptimaliseerde, veilige, onderhoudsarme en geautomatiseerde toegang te bieden.

Vereiste eindpunten voor Windows 365

Voor Windows 365 is toegang tot de volgende eindpunten vereist:

U kunt ook toegang tot andere Microsoft-services (zoals Office 365) overwegen bij het configureren van geoptimaliseerde connectiviteit vanuit de omgeving.

FQDN-tags voor bepaalde services zijn beschikbaar voor Azure Firewall om deze regels op een eenvoudige manier te configureren en te onderhouden. Deze worden verderop in dit document besproken.

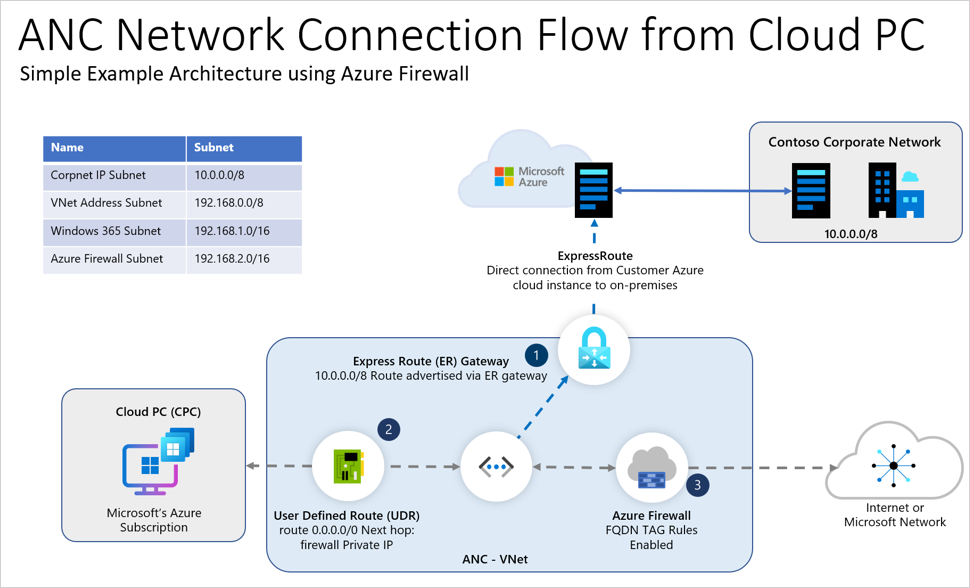

Voorbeeldarchitectuur met Azure Firewall- en FQDN-tags

Er zijn veel manieren om netwerken in Azure te configureren. Hier gebruiken we:

- Eén VNet met Azure Firewall die uitgaande toegang beheert.

- Een ExpressRoute-circuit om het VNet weer te verbinden met de on-premises omgeving.

De verkeersstroom in dit diagram:

- Contoso Corporate Network: Dit on-premises IP-subnet wordt via de ExpressRoute-gateway in het VNet geadverteerd. Al het verkeer naar dit bereik (10.0.0.0/8) wordt verzonden via het ExpressRoute-circuit.

- Al het andere verkeer van het Windows 365-subnet wordt verzonden naar de Azure-firewall via een door de gebruiker gedefinieerde route (UDR) van 0.0.0.0/0. Het IP-adres van de volgende hop is ingesteld op het privé-IP-adres van De Azure Firewall.

- De firewall heeft toepassingsregels (en FQDN-tags) en netwerkregels geconfigureerd voor de vereiste windows 365-eindpunten. Verkeer dat voldoet aan de regels is toegestaan. Alle andere verkeer dat niet expliciet is toegestaan, wordt geblokkeerd.

Azure Firewall-toepassingsregels

De omgeving in het diagram is ingesteld met behulp van de volgende Azure Firewall-toepassingsregels (toegepast in bijschrift 3). Al het verkeer dat niet is bestemd voor het on-premises subnet Van Contoso, wordt omgeleid naar de firewall. Met deze regels kan het gedefinieerde verkeer naar de bestemming gaan. Zie Azure Firewall implementeren en configureren met behulp van Azure Portal voor meer informatie over het implementeren van Azure Firewall.

| Regelbeschrijving | Doeltype | FQDN-tagnaam | Protocol | TLS-inspectie | Vereist/optioneel |

|---|---|---|---|---|---|

| Windows 365 FQDN's | FQDN-tag | Windows365 | HTTP: 80, HTTPS: 443 | Niet aanbevolen | Vereist |

| Intune FQDN's | FQDN-tag | MicrosoftIntune | HTTP: 80, HTTPS: 443 | Niet aanbevolen | Vereist |

| Office 365 FQDN's | FQDN-tag | Office365 | HTTP: 80, HTTPS: 443 | Niet aanbevolen voor het optimaliseren & toestaan van categorieën | Optioneel, maar aanbevolen |

| Windows Update | FQDN-tag | WindowsUpdate | HTTP: 80, HTTPS: 443 | Niet aanbevolen | Optioneel |

| Citrix HDX Plus | FQDN-tag | CitrixHDXPlusForWindows365 | HTTP: 80, HTTPS: 443 | Niet aanbevolen | Optioneel (alleen vereist bij gebruik van Citrix HDX Plus) |

Azure Firewall kan worden gekoppeld aan openbare IP-adressen om uitgaande connectiviteit met internet te bieden. Het eerste openbare IP-adres wordt willekeurig geselecteerd om uitgaande SNAT te bieden. Het volgende beschikbare openbare IP-adres wordt gebruikt nadat alle SNAT-poorten van het eerste IP-adres zijn uitgeput. In scenario's waarvoor een hoge doorvoer is vereist, wordt aanbevolen om gebruik te maken van een Azure NAT-gateway. Nat Gateway schaalt de uitgaande connectiviteit dynamisch en kan worden geïntegreerd met een Azure Firewall. Zie de zelfstudie NAT Gateway integreren met Azure Firewall voor hulp.

Windows365-tag

De Windows365-tag bevat de vereiste AVD-eindpunten (Azure Virtual Desktop), met uitzondering van eindpunten met niet-standaardpoorten die handmatig moeten worden ingevoerd (zie de sectie Netwerkregels).

De Windows365-tag bevat geen Intune. De tag MicrosoftIntune kan afzonderlijk worden gebruikt.

De Windows365 FQDN-tag bevat alle vereiste eindpunten, behalve de eindpunten die worden vermeld als Vereist in afzonderlijke rijen van dit document, die afzonderlijk moeten worden geconfigureerd. FQDN-tags verschillen van een servicetag. De servicetag WindowsVirtualDesktop bevat bijvoorbeeld alleen de IP-adressen waarnaar *.wvd.microsoft.com wordt omgezet.

Netwerkregels

Azure Firewall verwerkt momenteel geen niet-standaardpoorten in een FQDN-tag. Windows 365 heeft een aantal niet-standaard poortvereisten, dus de volgende regels moeten handmatig worden toegevoegd als netwerkregels naast de FQDN-tags.

| Regelbeschrijving | Doeltype | FQDN/IP | Protocol | Poort(s) | TLS-inspectie | Vereist/optioneel |

|---|---|---|---|---|---|---|

| Windows-activering | FQDN | azkms.core.windows.net | TCP | 1688 | Niet aanbevolen | Vereist |

| Registratie | FQDN | global.azure-devices-provisioning.net | TCP | 443, 5671 | Niet aanbevolen | Vereist |

| Registratie | FQDN | hm-iot-in-prod-preu01.azure-devices.net | TCP | 443,5671 | Niet aanbevolen | Vereist |

| Registratie | FQDN | hm-iot-in-prod-prap01.azure-devices.net | TCP | 443,5671 | Niet aanbevolen | Vereist |

| Registratie | FQDN | hm-iot-in-prod-prna01.azure-devices.net | TCP | 443,5671 | Niet aanbevolen | Vereist |

| Registratie | FQDN | hm-iot-in-prod-prau01.azure-devices.net | TCP | 443,5671 | Niet aanbevolen | Vereist |

| Registratie | FQDN | hm-iot-in-prod-prna02.azure-devices.net | TCP | 443,5671 | Niet aanbevolen | Vereist |

| Registratie | FQDN | hm-iot-in-2-prod-prna01.azure-devices.net | TCP | 443,5671 | Niet aanbevolen | Vereist |

| Registratie | FQDN | hm-iot-in-3-prod-prna01.azure-devices.net | TCP | 443,5671 | Niet aanbevolen | Vereist |

| Registratie | FQDN | hm-iot-in-2-prod-preu01.azure-devices.net | TCP | 443,5671 | Niet aanbevolen | Vereist |

| Registratie | FQDN | hm-iot-in-3-prod-preu01.azure-devices.net | TCP | 443,5671 | Niet aanbevolen | Vereist |

| UDP-connectiviteit via TURN | IP | 20.202.0.0/16 | UDP | 3478 | Niet aanbevolen | Vereist |

| TURN-connectiviteit | IP | 20.202.0.0/16 | TCP | 443 | Niet aanbevolen | Vereist |

| Registratie | FQDN | hm-iot-in-4-prod-prna01.azure-devices.net | TCP | 443, 5671 | Niet aanbevolen | Vereist |

Opties voor partnerbeveiligingsoplossing

Andere manieren om uw Windows 365-omgeving te beschermen, zijn opties voor partnerbeveiligingsoplossingen die geautomatiseerde regelsets bieden voor toegang tot vereiste eindpunten voor de Windows 365-service. Deze opties zijn onder andere:

- Bijwerkbare objecten voor Check Point Software Technologies

Volgende stappen

Meer informatie over Windows 365-architectuur.

Zie Overzicht van FQDN-tags voor meer informatie over FQDN-tags.

Zie Servicetags voor virtuele netwerken voor meer informatie over servicetags.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor