Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Een afschermingsgegevensbestand (ook wel een inrichtingsgegevensbestand of PDK-bestand genoemd) is een versleuteld bestand dat een tenant of VM-eigenaar maakt om belangrijke VM-configuratiegegevens te beveiligen, zoals het beheerderswachtwoord, RDP en andere identiteitscertificaten, referenties voor domeindeelname, enzovoort. Dit onderwerp bevat informatie over het maken van een afschermingsgegevensbestand. Voordat u het bestand kunt maken, moet u een sjabloonschijf van uw hostingserviceprovider verkrijgen of een sjabloonschijf maken zoals beschreven in afgeschermde VM's voor tenants: een sjabloonschijf maken (optioneel).

Zie voor een lijst en een diagram van de inhoud van een afschermingsgegevensbestand Wat zijn afschermingsgegevens en waarom is het nodig?.

Important

De stappen in deze sectie moeten worden uitgevoerd op een afzonderlijke, vertrouwde machine buiten de beveiligde infrastructuur. Normaal gesproken maakt de eigenaar van de VM (tenant) de afschermingsgegevens voor hun VM's, niet de infrastructuurbeheerders.

Voer de volgende stappen uit om het maken van een afschermingsgegevensbestand voor te bereiden:

- een certificaat verkrijgen voor verbinding met extern bureaublad

- een antwoordbestand maken

- Het volumehandtekeningscatalogusbestand ophalen

- Vertrouwde stoffen selecteren

Vervolgens kunt u het afschermingsgegevensbestand maken:

(Optioneel) Een certificaat verkrijgen voor verbinding met extern bureaublad

Omdat tenants alleen verbinding kunnen maken met hun afgeschermde VM's met behulp van extern bureaublad-verbinding of andere hulpprogramma's voor extern beheer, is het belangrijk om ervoor te zorgen dat tenants kunnen controleren of ze verbinding maken met het juiste eindpunt (dat wil gezegd, er geen 'man in het midden' is die de verbinding onderschept).

Een manier om te controleren of u verbinding maakt met de beoogde server, is door een certificaat te installeren en te configureren zodat Extern bureaublad Services deze kan presenteren wanneer u een verbinding start. De clientcomputer die verbinding maakt met de server, controleert of het certificaat wordt vertrouwd en geeft een waarschuwing weer als dat niet het geval is. Over het algemeen worden RDP-certificaten uitgegeven vanuit de PKI van de tenant om ervoor te zorgen dat de client het certificaat vertrouwt. Meer informatie over het gebruik van certificaten in Remote Desktop Services vindt u op TechNet.

Overweeg het volgende om te bepalen of u een aangepast RDP-certificaat moet verkrijgen:

- If you're just testing shielded VMs in a lab environment, you do not need a custom RDP certificate.

- Als uw VIRTUELE machine is geconfigureerd om lid te worden van een Active Directory-domein, wordt een computercertificaat meestal automatisch uitgegeven door de certificeringsinstantie van uw organisatie en gebruikt om de computer tijdens RDP-verbindingen te identificeren. You do not need a custom RDP certificate.

- If your VM is not domain joined but you want a way to verify you're connecting to the correct machine when you use Remote Desktop, you should consider using custom RDP certificates.

Tip

Wanneer u een RDP-certificaat selecteert dat moet worden opgenomen in uw afschermingsgegevensbestand, moet u een jokertekencertificaat gebruiken. Eén afschermingsgegevensbestand kan worden gebruikt om een onbeperkt aantal virtuele machines te maken. Omdat elke VIRTUELE machine hetzelfde certificaat deelt, zorgt een jokertekencertificaat ervoor dat het certificaat geldig is, ongeacht de hostnaam van de virtuele machine.

Een antwoordbestand maken

Omdat de ondertekende sjabloonschijf in VMM is gegeneraliseerd, moeten tenants een antwoordbestand opgeven om hun afgeschermde VM's te specialiseren tijdens het inrichtingsproces. Het antwoordbestand (ook wel het bestand zonder toezicht genoemd) kan de VIRTUELE machine configureren voor de beoogde rol. Dat wil gezegd: het kan Windows-functies installeren, het RDP-certificaat registreren dat in de vorige stap is gemaakt en andere aangepaste acties uitvoeren. Er wordt ook de vereiste informatie verstrekt voor windows-instellingen, waaronder het wachtwoord en de productcode van de standaardbeheerder.

For information about obtaining and using the New-ShieldingDataAnswerFile function to generate an answer file (Unattend.xml file) for creating shielded VMs, see Generate an answer file by using the New-ShieldingDataAnswerFile function. Met behulp van de functie kunt u eenvoudiger een antwoordbestand genereren dat keuzen als de volgende weergeeft:

- Is de VM bedoeld om lid te worden van een domein aan het einde van het initialisatieproces?

- Gebruikt u een volumelicentie of specifieke productcode per VM?

- Gebruikt u DHCP of statisch IP-adres?

- Gebruikt u een aangepast RDP-certificaat (Remote Desktop Protocol) dat wordt gebruikt om te bewijzen dat de VIRTUELE machine deel uitmaakt van uw organisatie?

- Wilt u een script uitvoeren aan het einde van de initialisatie?

Antwoordbestanden die worden gebruikt in afschermingsgegevensbestanden, worden gebruikt op elke virtuele machine die met dat afschermingsgegevensbestand wordt gemaakt. Daarom moet u ervoor zorgen dat u geen vm-specifieke informatie in het antwoordbestand codet. VMM ondersteunt enkele vervangingsreeksen (zie de onderstaande tabel) in het bestand zonder toezicht om specialisatiewaarden af te handelen die van VM naar VM kunnen veranderen. U bent niet verplicht om deze te gebruiken; Als ze echter aanwezig zijn, profiteert VMM ervan.

Houd rekening met de volgende beperkingen bij het maken van een unattend.xml-bestand voor afgeschermde VM's:

Als u VMM gebruikt om uw datacenter te beheren, moet het bestand zonder toezicht ertoe leiden dat de VIRTUELE machine wordt uitgeschakeld nadat deze is geconfigureerd. Dit is om VMM te laten weten wanneer deze moet rapporteren aan de tenant dat de VM klaar is met inrichten en gereed is voor gebruik. VMM schakelt de VM automatisch weer in zodra deze is uitgeschakeld tijdens het provisioneren.

Zorg ervoor dat u RDP en de bijbehorende firewallregel inschakelt, zodat u toegang hebt tot de VIRTUELE machine nadat deze is geconfigureerd. U kunt de VMM-console niet gebruiken voor toegang tot afgeschermde VM's, dus u hebt RDP nodig om verbinding te maken met uw VIRTUELE machine. Als u liever uw systemen beheert door middel van Windows PowerShell-remoting, zorg er dan voor dat WinRM ook geactiveerd is.

De enige vervangingstekenreeksen die worden ondersteund in afgeschermde VM-bestanden zonder toezicht zijn de volgende:

Replaceable Element Substitution String ComputerName @ComputerName@ TimeZone @TimeZone@ ProductKey @ProductKey@ IPAddr4-1 @IP4Addr-1@ IPAddr6-1 @IP6Addr-1@ MACAddr-1 @MACAddr-1@ Prefix-1-1 @Prefix-1-1@ NextHop-1-1 @NextHop-1-1@ Prefix-1-2 @Prefix-1-2@ NextHop-1-2 @NextHop-1-2@ Als u meer dan één NIC hebt, kunt u meerdere vervangingstekenreeksen toevoegen voor de IP-configuratie door het eerste cijfer te verhogen. Als u bijvoorbeeld het IPv4-adres, subnet en de gateway voor 2 NIC's wilt instellen, gebruikt u de volgende vervangingstekenreeksen:

Substitution String Example substitution @IP4Addr-1@ 192.168.1.10/24 @MACAddr-1@ Ethernet @Prefix-1-1@ 24 @NextHop-1-1@ 192.168.1.254 @IP4Addr-2@ 10.0.20.30/24 @MACAddr-2@ Ethernet 2 @Prefix-2-1@ 24 @NextHop-2-1@ 10.0.20.1

Wanneer u vervangingstekenreeksen gebruikt, is het belangrijk om ervoor te zorgen dat de tekenreeksen worden ingevuld tijdens het inrichtingsproces van de VM. Als er tijdens de implementatie geen tekenreeks zoals @ProductKey@ wordt opgegeven, waardoor het knooppunt <ProductKey> in het bestand zonder toezicht leeg blijft, mislukt het specialisatieproces en kunt u geen verbinding maken met uw virtuele machine.

Houd er ook rekening mee dat de netwerkgerelateerde vervangingstekenreeksen aan het einde van de tabel alleen worden gebruikt als u gebruikmaakt van VMM Static IP-adresgroepen. Uw hostingserviceprovider moet u kunnen vertellen of deze vervangingstekenreeksen vereist zijn. Zie de volgende informatie in de VMM-documentatie voor meer informatie over statische IP-adressen in VMM-sjablonen:

Ten slotte is het belangrijk om te weten dat het afgeschermde VM-implementatieproces alleen het besturingssysteemstation versleutelt. Als u een afgeschermde VM met een of meer gegevensstations implementeert, wordt u ten zeerste aangeraden een opdracht zonder toezicht of groepsbeleidsinstelling toe te voegen in het tenantdomein om de gegevensstations automatisch te versleutelen.

Haal het volumehandtekeningcatalogusbestand op

Afschermingsgegevensbestanden bevatten ook informatie over de sjabloonschijven die een tenant vertrouwt. Tenants verkrijgen de schijfhandtekeningen van vertrouwde sjabloonschijven in de vorm van een VSC-bestand (Volume Signature Catalog). Deze handtekeningen worden vervolgens gevalideerd wanneer een nieuwe VIRTUELE machine wordt geïmplementeerd. Als geen van de handtekeningen in het afschermingsgegevensbestand overeenkomt met de sjabloonschijf die probeert te worden geïmplementeerd met de virtuele machine (dat wil bijvoorbeeld dat deze is gewijzigd of gewisseld met een andere, mogelijk schadelijke schijf), mislukt het inrichtingsproces.

Important

Hoewel de VSC ervoor zorgt dat er niet met een schijf is geknoeid, is het nog steeds belangrijk dat de tenant de schijf in de eerste plaats vertrouwt. Als u de tenant bent en de sjabloonschijf wordt geleverd door uw hoster, implementeert u een test-VM met die sjabloonschijf en voert u uw eigen hulpprogramma's (antivirusprogramma's, scanners voor beveiligingsproblemen, enzovoort) uit om te controleren of de schijf in feite in staat is die u vertrouwt.

Er zijn twee manieren om de VSC van een sjabloonschijf te verkrijgen:

De hoster (of tenant, als de tenant toegang heeft tot VMM) gebruikt de VMM PowerShell-cmdlets om de VSC op te slaan en aan de tenant toe te geven. Dit kan worden uitgevoerd op elke computer waarop de VMM-console is geïnstalleerd en geconfigureerd voor het beheren van de VMM-omgeving van de hostinginfrastructuur. De PowerShell-cmdlets voor het opslaan van de VSC zijn:

$disk = Get-SCVirtualHardDisk -Name "templateDisk.vhdx" $vsc = Get-SCVolumeSignatureCatalog -VirtualHardDisk $disk $vsc.WriteToFile(".\templateDisk.vsc")De tenant heeft toegang tot het sjabloonschijfbestand. Dit kan het geval zijn als de tenant een sjabloonschijf maakt die moet worden geüpload naar een hostingserviceprovider of als de tenant de sjabloonschijf van de hoster kan downloaden. In dit geval, zonder VMM in de afbeelding, voert de tenant de volgende cmdlet uit (geïnstalleerd met de functie Afgeschermde VM-hulpprogramma's, onderdeel van Remote Server Administration Tools):

Save-VolumeSignatureCatalog -TemplateDiskPath templateDisk.vhdx -VolumeSignatureCatalogPath templateDisk.vsc

Vertrouwde stoffen selecteren

Het laatste onderdeel in het afschermingsgegevensbestand heeft betrekking op de eigenaar en voogden van een virtuele machine. Guardians worden gebruikt om zowel de eigenaar van een beschermde VM als de beveiligde netwerken aan te wijzen waarop deze mag worden uitgevoerd.

Als u een hostinginfrastructuur wilt machtigen om een afgeschermde VM uit te voeren, moet u de guardian-metagegevens verkrijgen van de Host Guardian-service van de hostingserviceprovider. Vaak biedt de hostingserviceprovider u deze metagegevens via hun beheerprogramma's. In een bedrijfsscenario hebt u mogelijk directe toegang om de metagegevens zelf te verkrijgen.

U of uw hostingserviceprovider kan de guardian-metagegevens van HGS verkrijgen door een van de volgende acties uit te voeren:

Haal de guardian-metagegevens rechtstreeks vanuit HGS op door de volgende Windows PowerShell-opdracht uit te voeren of door naar de website te bladeren en het XML-bestand op te slaan dat wordt weergegeven:

Invoke-WebRequest 'http://hgs.bastion.local/KeyProtection/service/metadata/2014-07/metadata.xml' -OutFile .\RelecloudGuardian.xmlHaal de guardian-metagegevens van VMM op met behulp van de VMM PowerShell-cmdlets:

$relecloudmetadata = Get-SCGuardianConfiguration $relecloudmetadata.InnerXml | Out-File .\RelecloudGuardian.xml -Encoding UTF8

Haal de guardian-metagegevensbestanden op voor elke beveiligde fabric waarop u uw afgeschermde VM's wilt toestaan uit te voeren, voordat u doorgaat.

Een afschermingsgegevensbestand maken en voogden toevoegen met behulp van de wizard Afschermingsgegevensbestand

Voer de wizard Afschermingsgegevensbestand uit om een PDK-bestand (shielding data) te maken. Hier voegt u het RDP-certificaat, het bestand zonder toezicht, de catalogi voor volumehandtekeningen, de eigenaar guardian en de gedownloade voogdmetagegevens toe die u in de vorige stap hebt verkregen.

Installeer Remote Server Administration Tools > Feature Administration Tools > Afgeschermde VM Tools op uw computer met Serverbeheer of de volgende Windows PowerShell-opdracht:

Install-WindowsFeature RSAT-Shielded-VM-ToolsOpen the Shielding Data File Wizard from the Administrator Tools section on your Start menu or by running the following executable C:\Windows\System32\ShieldingDataFileWizard.exe.

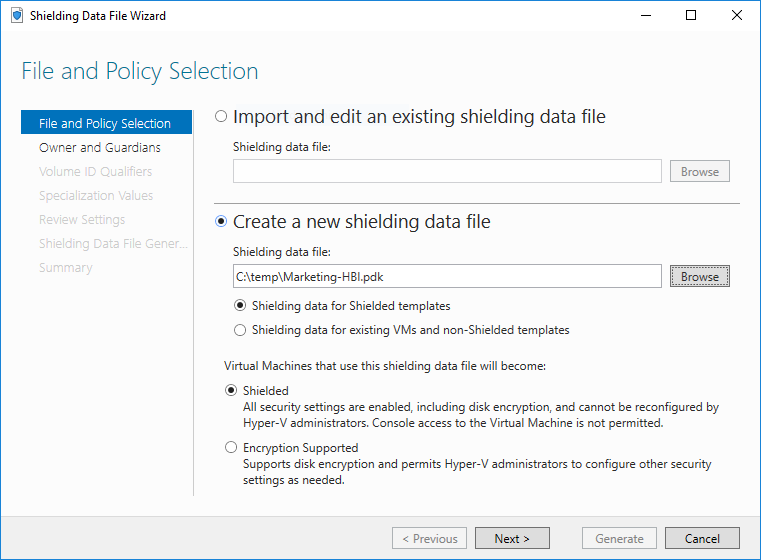

Gebruik op de eerste pagina het tweede selectievak voor bestanden om een locatie en bestandsnaam voor uw afschermingsgegevensbestand te kiezen. Normaal gesproken noemt u een afschermingsgegevensbestand naar de entiteit die eigenaar is van VM's die zijn gemaakt met die afschermingsgegevens (bijvoorbeeld HR, IT, Financiën) en de workloadrol waarin het wordt uitgevoerd (bijvoorbeeld bestandsserver, webserver of iets anders dat is geconfigureerd door het unattended-bestand). Laat het keuzerondje ingesteld op Afschermingsgegevens voor afgeschermde sjablonen.

Note

In de wizard Afschermingsgegevensbestand ziet u de twee onderstaande opties:

- afschermingsgegevens voor afgeschermde sjablonen

-

afschermingsgegevens voor bestaande VM's en niet-afgeschermde sjablonen

De eerste optie wordt gebruikt bij het maken van nieuwe afgeschermde VM's op basis van afgeschermde sjablonen. Met de tweede optie kunt u afschermingsgegevens maken die alleen kunnen worden gebruikt bij het converteren van bestaande VM's of het maken van afgeschermde VM's van niet-afgeschermde sjablonen.

Afschermingsgegevensbestand-wizard

Daarnaast moet u kiezen of vm's die zijn gemaakt met dit afschermingsgegevensbestand, echt worden afgeschermd of geconfigureerd in de modus 'versleuteling ondersteund'. Voor meer informatie over deze twee opties, zie Wat zijn de typen virtuele machines die door een beveiligde infrastructuur kunnen worden uitgevoerd?.

Important

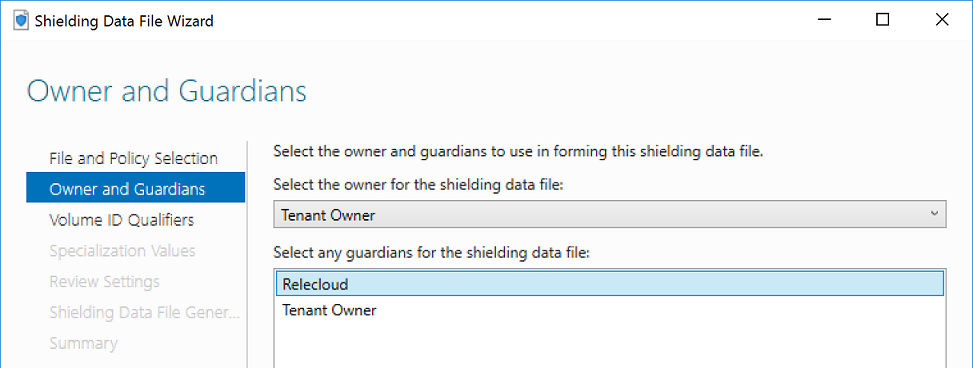

Let goed op de volgende stap, omdat hiermee de eigenaar van uw afgeschermde VM's wordt gedefinieerd en op welke fabrics uw afgeschermde VM's kunnen draaien.

Possession of owner guardian is required in order to later change an existing shielded VM from Shielded to Encryption Supported or vice-versa.Uw doel in deze stap is tweevoud:

Een eigenaar-voogd maken of selecteren die u vertegenwoordigt als de eigenaar van de VIRTUELE machine

Importeer de voogd die u in de vorige stap hebt gedownload van de Host Guardian-service van de hostingprovider (of uw eigen)

Als u een bestaande eigenaar voogd wilt aanwijzen, selecteert u de juiste voogd in de vervolgkeuzelijst. Alleen voogden die op uw lokale computer zijn geïnstalleerd, waarbij de persoonlijke sleutels intact zijn, worden weergegeven in deze lijst. U kunt ook uw eigen eigenaar-voogd aanmaken door in de rechterbenedenhoek lokale voogden beheren te selecteren en te klikken op Maken en de wizard te voltooien.

Vervolgens importeren we de guardian-metagegevens die eerder zijn gedownload opnieuw met behulp van de pagina Eigenaar en Voogden. Selecteer Beheer lokale voogden in de rechterbenedenhoek. Use the Import feature to import the guardian metadata file. Click OK once you have imported or added all of the necessary guardians. Als best practice noem bewakers naar de hostingserviceprovider of het enterprise-datacenter dat zij vertegenwoordigen. Selecteer ten slotte alle voogden die de datacenters vertegenwoordigen waarin uw afgeschermde VM mag worden uitgevoerd. U hoeft de voogd van de eigenaar niet opnieuw te selecteren. Click Next once finished.

Wizard voor

On the Volume ID Qualifiers page, click Add to authorize a signed template disk in your shielding data file. Wanneer u een VSC selecteert in het dialoogvenster, ziet u informatie over de naam, versie en het certificaat dat is gebruikt om deze te ondertekenen. Herhaal dit proces voor elke sjabloonschijf die u wilt autoriseren.

On the Specialization Values page, click Browse to select your unattend.xml file that will be used to specialize your VMs.

Use the Add button at the bottom to add any additional files to the PDK that are needed during the specialization process. Als uw bestand zonder toezicht bijvoorbeeld een RDP-certificaat installeert op de VIRTUELE machine (zoals beschreven in Een antwoordbestand genereren met behulp van de New-ShieldingDataAnswerFile functie), moet u het PFX-bestand van het RDP-certificaat en het RDPCertificateConfig.ps1 script hier toevoegen. Houd er rekening mee dat alle bestanden die u hier opgeeft, automatisch worden gekopieerd naar C:\temp\ op de virtuele machine die wordt gemaakt. Uw unattend-bestand moet verwachten dat de bestanden zich in die map bevinden wanneer er naar het pad wordt verwezen.

Review your selections on the next page, and then click Generate.

Sluit de wizard nadat deze is voltooid.

Een afschermingsgegevensbestand maken en voogden toevoegen met behulp van PowerShell

As an alternative to the Shielding Data File wizard, you can run New-ShieldingDataFile to create a shielding data file.

Alle afschermingsgegevensbestanden moeten worden geconfigureerd met de juiste eigenaars- en voogdcertificaten om uw afgeschermde VM's te autoriseren voor uitvoering op een beveiligde infrastructuur. You can check if you have any guardians installed locally by running Get-HgsGuardian. Eigenaarswachten hebben persoonlijke sleutels, terwijl voogden voor uw datacenter dit doorgaans niet doen.

Als u een eigenaar-bewaker moet maken, voert u de volgende opdracht uit:

New-HgsGuardian -Name "Owner" -GenerateCertificates

Met deze opdracht maakt u een paar ondertekenings- en versleutelingscertificaten in het certificaatarchief van de lokale computer onder de map 'Lokale certificaten voor afgeschermde VM's'. U hebt de eigenaarscertificaten en de bijbehorende persoonlijke sleutels nodig om een virtuele machine te ontschermen, dus zorg ervoor dat er een back-up van deze certificaten wordt gemaakt en wordt beschermd tegen diefstal. Een aanvaller met toegang tot de eigenaarscertificaten kan deze gebruiken om uw afgeschermde virtuele machine te starten of de beveiligingsconfiguratie te wijzigen.

Als u guardian-informatie wilt importeren uit een beveiligde infrastructuur waar u uw virtuele machine wilt draaien (bijvoorbeeld uw primaire datacenter, back-updatacenters, enzovoort), voert u de volgende opdracht uit voor elk metagegevensbestand dat is opgehaald uit uw beveiligde infrastructuren.

Import-HgsGuardian -Name 'EAST-US Datacenter' -Path '.\EastUSGuardian.xml'

Tip

Als u zelfondertekende certificaten hebt gebruikt of de certificaten die zijn geregistreerd bij HGS zijn verlopen, moet u mogelijk de -AllowUntrustedRoot en/of -AllowExpired vlaggen gebruiken met de opdracht Import-HgsGuardian om de beveiligingscontroles te omzeilen.

U moet ook een volumehandtekeningcatalogus verkrijgen voor elke sjabloonschijf die u wilt gebruiken met dit afschermingsgegevensbestand en een afschermingsgegevensantwoordbestand zodat het besturingssysteem de specialisatietaken automatisch kan uitvoeren.

Bepaal ten slotte of u wilt dat uw VIRTUELE machine volledig wordt afgeschermd of alleen vTPM is ingeschakeld.

Gebruik -Policy Shielded voor een volledig afgeschermde VM of -Policy EncryptionSupported voor een virtuele machine met vTPM die eenvoudige consoleverbindingen en PowerShell Direct toestaat.

Zodra alles klaar is, voert u de volgende opdracht uit om uw afschermingsgegevensbestand te maken:

$viq = New-VolumeIDQualifier -VolumeSignatureCatalogFilePath 'C:\temp\marketing-ws2016.vsc' -VersionRule Equals

New-ShieldingDataFile -ShieldingDataFilePath "C:\temp\Marketing-LBI.pdk" -Policy EncryptionSupported -Owner 'Owner' -Guardian 'EAST-US Datacenter' -VolumeIDQualifier $viq -AnswerFile 'C:\temp\marketing-ws2016-answerfile.xml'

Tip

Als u een aangepast RDP-certificaat, SSH-sleutels of andere bestanden gebruikt die moeten worden opgenomen in uw afschermingsgegevensbestand, gebruikt u de parameter -OtherFile om ze op te nemen. U kunt een door komma's gescheiden lijst met bestandspaden opgeven, zoals -OtherFile "C:\source\myRDPCert.pfx", "C:\source\RDPCertificateConfig.ps1"

In de bovenstaande opdracht kan de voogd met de naam 'Eigenaar' (verkregen uit Get-HgsGuardian) de beveiligingsconfiguratie van de virtuele machine in de toekomst wijzigen, terwijl 'EAST-US Datacenter' de VM kan uitvoeren, maar de instellingen ervan niet kan wijzigen.

Als u meer dan één voogd hebt, scheidt u de namen van de voogden met komma's zoals 'EAST-US Datacenter', 'EMEA Datacenter'.

De volume-ID-kwalificator geeft aan of u alleen de exacte versie (GelijkAan) van de sjabloonschijf of ook toekomstige versies (GroterDanOfGelijkAan) vertrouwt.

De schijfnaam en het handtekeningcertificaat moeten exact overeenkomen voor de versievergelijking die tijdens de implementatie moet worden overwogen.

U kunt meer dan één sjabloonschijf vertrouwen door een door komma's gescheiden lijst met volume-id-kwalificaties op te geven aan de parameter -VolumeIDQualifier.

Als u ten slotte andere bestanden hebt die bij het antwoordbestand met de VIRTUELE machine moeten worden geleverd, gebruikt u de parameter -OtherFile en geeft u een door komma's gescheiden lijst met bestandspaden op.

See the cmdlet documentation for New-ShieldingDataFile and New-VolumeIDQualifier to learn about additional ways to configure your shielding data file.