Co to jest zarządzanie aplikacjami w identyfikatorze Entra firmy Microsoft?

Zarządzanie aplikacjami w usłudze Microsoft Entra ID to proces tworzenia, konfigurowania i monitorowania aplikacji oraz zarządzania nimi w chmurze. Gdy aplikacja jest zarejestrowana w dzierżawie firmy Microsoft Entra, użytkownicy, którzy są już przypisani do niej, mogą bezpiecznie uzyskiwać do niej dostęp. Wiele typów aplikacji można zarejestrować w identyfikatorze Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz Typy aplikacji dla Platforma tożsamości Microsoft.

W tym artykule poznasz te ważne aspekty zarządzania cyklem życia aplikacji:

- Tworzenie, dodawanie lub łączenie — różne ścieżki są zależne od tego, czy tworzysz własną aplikację, korzystasz z aplikacji wstępnie połączonej, czy łączysz się z aplikacją lokalną.

- Zarządzanie dostępem — dostęp można zarządzać przy użyciu logowania jednokrotnego (SSO), przypisywania zasobów, definiowania sposobu udzielania dostępu i wyrażania zgody oraz korzystania z automatycznej aprowizacji.

- Konfigurowanie właściwości — skonfiguruj wymagania dotyczące logowania się do aplikacji i sposobu reprezentowania aplikacji w portalach użytkowników.

- Zabezpieczanie aplikacji — zarządzanie konfiguracją uprawnień, uwierzytelnianiem wieloskładnikowym, dostępem warunkowym, tokenami i certyfikatami.

- Zarządzanie i monitorowanie — zarządzanie interakcjami i przeglądanie działań przy użyciu zarządzania upoważnieniami oraz raportowania i monitorowania zasobów.

- Czyszczenie — gdy aplikacja nie jest już potrzebna, wyczyść dzierżawę, usuwając do niej dostęp i usuwając ją.

Tworzenie, dodawanie lub łączenie

Istnieje kilka sposobów zarządzania aplikacjami w identyfikatorze Entra firmy Microsoft. Najprostszym sposobem rozpoczęcia zarządzania aplikacją jest użycie aplikacji wstępnie z galerii Microsoft Entra. Tworzenie własnej aplikacji i rejestrowanie jej w usłudze Microsoft Entra ID jest opcją lub możesz nadal korzystać z aplikacji lokalnej.

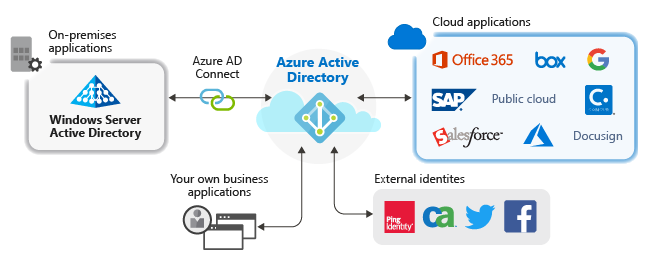

Na poniższej ilustracji przedstawiono sposób interakcji tych aplikacji z identyfikatorem Entra firmy Microsoft.

Aplikacje wstępnieintegrowe

Wiele aplikacji jest już wstępnie liczbą całkowitą (pokazaną jako "Aplikacje w chmurze" na poprzedniej ilustracji w tym artykule) i można je skonfigurować przy minimalnym nakładzie pracy. Każda aplikacja w galerii Microsoft Entra zawiera dostępny artykuł pokazujący kroki wymagane do skonfigurowania aplikacji. Aby zapoznać się z prostym przykładem dodawania aplikacji do dzierżawy firmy Microsoft Entra z galerii, zobacz Szybki start: dodawanie aplikacji dla przedsiębiorstw.

Własne aplikacje

Jeśli tworzysz własną aplikację biznesową, możesz zarejestrować ją w usłudze Microsoft Entra ID, aby korzystać z funkcji zabezpieczeń oferowanych przez dzierżawę. Możesz zarejestrować aplikację w obszarze Rejestracje aplikacji lub zarejestrować ją przy użyciu linku Tworzenie własnej aplikacji podczas dodawania nowej aplikacji w aplikacjach dla przedsiębiorstw. Zastanów się, jak uwierzytelnianie jest implementowane w aplikacji na potrzeby integracji z identyfikatorem Entra firmy Microsoft.

Jeśli chcesz udostępnić aplikację za pośrednictwem galerii, możesz przesłać żądanie udostępnienia jej.

Aplikacje lokalne

Jeśli chcesz nadal korzystać z aplikacji lokalnej, ale skorzystaj z ofert microsoft Entra ID, połącz ją z identyfikatorem Entra firmy Microsoft przy użyciu serwera proxy aplikacji Microsoft Entra. serwer proxy aplikacji można zaimplementować, gdy chcesz publikować aplikacje lokalne zewnętrznie. Użytkownicy zdalni, którzy potrzebują dostępu do aplikacji wewnętrznych, mogą uzyskiwać do nich dostęp w bezpieczny sposób.

Zarządzaj dostępem

Aby zarządzać dostępem do aplikacji, chcesz odpowiedzieć na następujące pytania:

- W jaki sposób udzielono dostępu i udzielono zgody dla aplikacji?

- Czy aplikacja obsługuje logowanie jednokrotne?

- Którzy użytkownicy, grupy i właściciele powinni być przypisani do aplikacji?

- Czy istnieją inni dostawcy tożsamości, którzy obsługują aplikację?

- Czy warto zautomatyzować aprowizację tożsamości użytkowników i ról?

Dostęp i zgoda

Możesz zarządzać ustawieniami zgody użytkownika, aby wybrać, czy użytkownicy mogą zezwolić aplikacji lub usłudze na dostęp do profilów użytkowników i danych organizacji. Gdy aplikacje uzyskują dostęp, użytkownicy mogą logować się do aplikacji zintegrowanych z identyfikatorem Entra firmy Microsoft, a aplikacja może uzyskiwać dostęp do danych organizacji w celu dostarczania zaawansowanych środowisk opartych na danych.

W sytuacjach, w których użytkownicy nie mogą wyrazić zgody na uprawnienia, których żąda aplikacja, rozważ skonfigurowanie przepływu pracy zgody administratora. Przepływ pracy umożliwia użytkownikom przedstawienie uzasadnienia i zażądanie przeglądu i zatwierdzenia aplikacji przez administratora. Aby dowiedzieć się, jak skonfigurować przepływ pracy zgody administratora w dzierżawie firmy Microsoft Entra, zobacz Konfigurowanie przepływu pracy zgody administratora.

Jako administrator możesz udzielić zgody administratora dla całej dzierżawy na aplikację. Zgoda administratora dla całej dzierżawy jest niezbędna, gdy aplikacja wymaga uprawnień, które użytkownicy regularni nie mogą udzielać. Udzielanie zgody administratora dla całej dzierżawy umożliwia również organizacjom implementowanie własnych procesów przeglądu. Przed udzieleniem zgody należy zawsze uważnie przejrzeć uprawnienia, których aplikacja żąda. Po udzieleniu aplikacji zgody administratora dla całej dzierżawy wszyscy użytkownicy będą mogli zalogować się do aplikacji, chyba że skonfigurujesz ją tak, aby wymagała przypisania użytkownika.

Logowanie jednokrotne

Rozważ zaimplementowanie logowania jednokrotnego w aplikacji. Większość aplikacji na potrzeby logowania jednokrotnego można skonfigurować ręcznie. Najpopularniejszymi opcjami w usłudze Microsoft Entra ID są logowanie jednokrotne oparte na protokole SAML i logowanie jednokrotne oparte na protokole OpenID Połączenie. Przed rozpoczęciem upewnij się, że rozumiesz wymagania dotyczące logowania jednokrotnego i sposób planowania wdrożenia. Aby uzyskać więcej informacji na temat konfigurowania logowania jednokrotnego opartego na protokole SAML dla aplikacji dla przedsiębiorstw w dzierżawie firmy Microsoft Entra, zobacz Włączanie logowania jednokrotnego dla aplikacji przy użyciu identyfikatora Microsoft Entra.

Przypisanie użytkownika, grupy i właściciela

Domyślnie wszyscy użytkownicy mogą uzyskiwać dostęp do aplikacji dla przedsiębiorstw bez bycia przypisanymi do nich. Jeśli jednak chcesz przypisać aplikację do zestawu użytkowników, skonfiguruj aplikację tak, aby wymagała przypisania użytkownika i przypisz wybranych użytkowników do aplikacji. Aby zapoznać się z prostym przykładem tworzenia i przypisywania konta użytkownika do aplikacji, zobacz Szybki start: tworzenie i przypisywanie konta użytkownika.

Jeśli została uwzględniona w subskrypcji, przypisz grupy do aplikacji, aby można było delegować bieżące zarządzanie dostępem do właściciela grupy.

Przypisywanie właścicieli to prosty sposób udzielania możliwości zarządzania wszystkimi aspektami konfiguracji firmy Microsoft Entra dla aplikacji. Jako właściciel użytkownik może zarządzać konfiguracją aplikacji specyficzną dla organizacji. Najlepszym rozwiązaniem jest proaktywne monitorowanie aplikacji w dzierżawie w celu zapewnienia, że mają co najmniej dwóch właścicieli, aby uniknąć sytuacji aplikacji bez właściciela.

Automatyzowanie aprowizacji

Aprowizowanie aplikacji odnosi się do automatycznego tworzenia tożsamości użytkowników i ról w aplikacjach, do których użytkownicy muszą uzyskiwać dostęp. Oprócz tworzenia tożsamości użytkowników automatyczna aprowizacja obejmuje konserwację i usuwanie tożsamości użytkowników w miarę zmiany stanu lub ról.

Dostawcy tożsamości

Czy masz dostawcę tożsamości, z którym chcesz korzystać z identyfikatora Entra firmy Microsoft? Odnajdywanie obszaru głównego udostępnia konfigurację, która umożliwia usłudze Microsoft Entra ID określenie dostawcy tożsamości, za pomocą którego użytkownik musi się uwierzytelnić podczas logowania.

Portale użytkowników

Identyfikator entra firmy Microsoft udostępnia dostosowywalne sposoby wdrażania aplikacji dla użytkowników w organizacji. Na przykład portal Moje aplikacje lub uruchamianie aplikacji platformy Microsoft 365. Moje aplikacje daje użytkownikom pojedyncze miejsce na rozpoczęcie pracy i znalezienie wszystkich aplikacji, do których mają dostęp. Jako administrator aplikacji należy zaplanować sposób używania Moje aplikacje przez użytkowników w organizacji.

Konfigurowanie właściwości

Podczas dodawania aplikacji do dzierżawy firmy Microsoft Entra możesz skonfigurować właściwości wpływające na sposób interakcji użytkowników z aplikacją. Możesz włączyć lub wyłączyć możliwość logowania się i ustawić aplikację, aby wymagać przypisania użytkownika. Możesz również określić widoczność aplikacji, logo reprezentujące aplikację oraz wszelkie uwagi dotyczące aplikacji. Aby uzyskać więcej informacji na temat właściwości, które można skonfigurować, zobacz Właściwości aplikacji dla przedsiębiorstw.

Zabezpieczanie aplikacji

Dostępnych jest kilka metod ułatwiania zabezpieczania aplikacji dla przedsiębiorstw. Można na przykład ograniczyć dostęp do dzierżawy, zarządzać widocznością, danymi i analizą oraz ewentualnie zapewniać dostęp hybrydowy. Zabezpieczanie aplikacji dla przedsiębiorstw obejmuje również zarządzanie konfiguracją uprawnień, uwierzytelniania wieloskładnikowego, dostępu warunkowego, tokenów i certyfikatów.

Uprawnienia

Ważne jest, aby okresowo przeglądać i, w razie potrzeby, zarządzać uprawnieniami przyznanymi aplikacji lub usługi. Upewnij się, że zezwalasz tylko na odpowiedni dostęp do aplikacji, regularnie oceniając, czy istnieje podejrzane działanie.

Klasyfikacje uprawnień umożliwiają identyfikowanie wpływu różnych uprawnień zgodnie z zasadami organizacji i ocenami ryzyka. Na przykład można użyć klasyfikacji uprawnień w zasadach zgody, aby zidentyfikować zestaw uprawnień, do których użytkownicy mogą wyrazić zgodę.

Uwierzytelnianie wieloskładnikowe i dostęp warunkowy

Uwierzytelnianie wieloskładnikowe firmy Microsoft pomaga chronić dostęp do danych i aplikacji, zapewniając kolejną warstwę zabezpieczeń przy użyciu drugiej formy uwierzytelniania. Istnieje wiele metod, które mogą służyć do uwierzytelniania dwuskładnikowego. Przed rozpoczęciem zaplanuj wdrożenie uwierzytelniania wieloskładnikowego dla aplikacji w organizacji.

Organizacje mogą włączyć uwierzytelnianie wieloskładnikowe z dostępem warunkowym, aby rozwiązanie pasowało do określonych potrzeb. Zasady dostępu warunkowego umożliwiają administratorom przypisywanie kontrolek do określonych aplikacji, akcji lub kontekstu uwierzytelniania.

Tokeny i certyfikaty

Różne typy tokenów zabezpieczających są używane w przepływie uwierzytelniania w identyfikatorze Entra firmy Microsoft w zależności od używanego protokołu. Na przykład tokeny SAML są używane dla protokołu SAML, a tokeny identyfikatorów i tokeny dostępu są używane dla protokołu openID Połączenie. Tokeny są podpisywane przy użyciu unikatowego certyfikatu generowanego przez identyfikator entra firmy Microsoft i według określonych standardowych algorytmów.

Możesz zapewnić więcej zabezpieczeń, szyfrując token. Możesz również zarządzać informacjami w tokenie, w tym rolami dozwolonymi dla aplikacji.

Identyfikator Entra firmy Microsoft domyślnie używa algorytmu SHA-256 do podpisywania odpowiedzi SAML. Użyj algorytmu SHA-256, chyba że aplikacja wymaga algorytmu SHA-1. Ustanów proces zarządzania okresem istnienia certyfikatu. Maksymalny okres istnienia certyfikatu podpisywania wynosi trzy lata. Aby zapobiec lub zminimalizować awarię z powodu wygaśnięcia certyfikatu, użyj ról i list dystrybucyjnych poczty e-mail, aby upewnić się, że powiadomienia o zmianach związane z certyfikatem są ściśle monitorowane.

Zarządzanie i monitorowanie

Zarządzanie upoważnieniami w usłudze Microsoft Entra ID umożliwia zarządzanie interakcjami między aplikacjami i administratorami, właścicielami katalogu, menedżerami pakietów dostępu, osobami zatwierdzaczymi i osobami żądających.

Rozwiązanie do raportowania i monitorowania firmy Microsoft jest zależne od wymagań prawnych, zabezpieczeń i operacyjnych oraz istniejących środowisk i procesów. Istnieje kilka dzienników, które są przechowywane w identyfikatorze Entra firmy Microsoft. W związku z tym należy zaplanować wdrożenie raportowania i monitorowania, aby zachować najlepsze środowisko aplikacji.

Czyszczenie

Możesz wyczyścić dostęp do aplikacji. Na przykład usunięcie dostępu użytkownika. Możesz również wyłączyć sposób logowania użytkownika. Na koniec możesz usunąć aplikację, jeśli nie jest już potrzebna dla organizacji. Aby uzyskać więcej informacji na temat usuwania aplikacji dla przedsiębiorstw z dzierżawy firmy Microsoft Entra, zobacz Szybki start: usuwanie aplikacji dla przedsiębiorstw.

Przewodnik z przewodnikiem

Aby zapoznać się z przewodnikiem dotyczącym wielu zaleceń w tym artykule, zobacz przewodnik z przewodnikiem Dotyczący zabezpieczania aplikacji w chmurze za pomocą usługi Logowanie jednokrotne (SSO).

Następne kroki

- Rozpocznij od dodania pierwszej aplikacji dla przedsiębiorstw przy użyciu przewodnika Szybki start: Dodawanie aplikacji dla przedsiębiorstw.