Dostęp warunkowy: zasoby docelowe

Zasoby docelowe (wcześniej aplikacje w chmurze, akcje i kontekst uwierzytelniania) są kluczowymi sygnałami w zasadach dostępu warunkowego. Zasady dostępu warunkowego umożliwiają administratorom przypisywanie kontrolek do określonych aplikacji, usług, akcji lub kontekstu uwierzytelniania.

- Administracja istratory mogą wybrać jedną z listy aplikacji lub usług, które obejmują wbudowane aplikacje firmy Microsoft i dowolne Zintegrowane aplikacje firmy Microsoft, w tym galerii, spoza galerii i aplikacji opublikowanych za pośrednictwem serwer proxy aplikacji.

- Administracja istratorzy mogą zdecydować się na zdefiniowanie zasad nie opartych na aplikacji w chmurze, ale na akcji użytkownika, takiej jak Rejestrowanie informacji zabezpieczających lub rejestrowanie lub dołączanie urządzeń, co umożliwia dostęp warunkowy w celu wymuszania kontroli wokół tych akcji.

- Administracja istratory mogą kierować profile przesyłania dalej ruchu z globalnego bezpiecznego dostępu w celu zwiększenia funkcjonalności.

- Administracja istratorzy mogą używać kontekstu uwierzytelniania w celu zapewnienia dodatkowej warstwy zabezpieczeń w aplikacjach.

Aplikacje w chmurze firmy Microsoft

Wiele istniejących aplikacji w chmurze firmy Microsoft znajduje się na liście aplikacji, z której można je wybrać.

Administracja istratory mogą przypisać zasady dostępu warunkowego do następujących aplikacji w chmurze firmy Microsoft. Niektóre aplikacje, takie jak Office 365 i Windows Azure Service Management API, obejmują wiele powiązanych podrzędnych aplikacji lub usług. Stale dodajemy więcej aplikacji, więc poniższa lista nie jest wyczerpująca i może ulec zmianie.

- Office 365

- Azure Analysis Services

- Azure DevOps

- Azure Data Explorer

- Azure Event Hubs

- Azure Service Bus

- Usługi Azure SQL Database i Azure Synapse Analytics

- Common Data Service

- Analiza Szczegółowe informacje aplikacji firmy Microsoft

- Microsoft Azure Information Protection

- Interfejs API zarządzania usługami platformy Windows Azure

- Microsoft Defender for Cloud Apps

- Portal kontroli dostępu do narzędzi handlowych firmy Microsoft

- Usługa uwierzytelniania narzędzi handlowych firmy Microsoft

- Microsoft Forms

- Microsoft Intune

- Rejestracja w usłudze Microsoft Intune

- Microsoft Planner

- Microsoft Power Apps

- Microsoft Power Automate

- Microsoft Search w usłudze Bing

- Microsoft StaffHub

- Usługa Microsoft Stream

- Microsoft Teams

- Exchange Online

- SharePoint

- Yammer

- Office Delve

- Office Sway

- Outlook Groups

- Usługa Power BI

- Project Online

- Skype for Business Online

- Wirtualna sieć prywatna (VPN)

- Zaawansowana ochrona przed zagrożeniami w usłudze Windows Defender

Ważne

Aplikacje dostępne dla dostępu warunkowego przeszły proces dołączania i walidacji. Ta lista nie zawiera wszystkich aplikacji firmy Microsoft, ponieważ wiele z nich to usługi zaplecza i nie mają na celu bezpośredniego zastosowania do nich zasad. Jeśli szukasz brakującej aplikacji, możesz skontaktować się z konkretnym zespołem aplikacji lub wysłać żądanie w witrynie UserVoice.

Office 365

Platforma Microsoft 365 oferuje oparte na chmurze usługi zwiększające produktywność i współpracę, takie jak Exchange, SharePoint i Microsoft Teams. Usługi w chmurze platformy Microsoft 365 są głęboko zintegrowane, aby zapewnić bezproblemowe i wspólne środowisko pracy. Ta integracja może spowodować zamieszanie podczas tworzenia zasad, takich jak niektóre aplikacje, takie jak Microsoft Teams, mają zależności od innych, takich jak SharePoint lub Exchange.

Pakiet Office 365 umożliwia jednoczesne odnoszenie się do wszystkich tych usług. Zalecamy użycie nowego pakietu usługi Office 365 zamiast określania docelowych dla poszczególnych aplikacji w chmurze, aby uniknąć problemów z zależnościami usług.

Ukierunkowanie tej grupy aplikacji pomaga uniknąć problemów, które mogą wystąpić z powodu niespójnych zasad i zależności. Na przykład: aplikacja Exchange Online jest powiązana z tradycyjnymi danymi usługi Exchange Online, takimi jak poczta, kalendarz i informacje kontaktowe. Powiązane metadane mogą być udostępniane za pośrednictwem różnych zasobów, takich jak wyszukiwanie. Aby zapewnić ochronę wszystkich metadanych zgodnie z oczekiwaniami, administratorzy powinni przypisać zasady do aplikacji usługi Office 365.

Administracja istratorzy mogą wykluczyć cały pakiet office 365 lub określone aplikacje w chmurze usługi Office 365 z zasad dostępu warunkowego.

Pełną listę wszystkich dostępnych usług można znaleźć w artykule Aplikacje zawarte w pakiecie aplikacji Office 365 dla dostępu warunkowego.

Interfejs API zarządzania usługami platformy Microsoft Azure

W przypadku odnoszenia się do aplikacji Windows Azure Service Management API zasady są egzekwowane w odniesieniu do tokenów wystawionych dla zestawu usług ściśle powiązanych z portalem. To grupowanie obejmuje identyfikatory aplikacji:

- Azure Resource Manager

- Witryna Azure Portal, która obejmuje również centrum administracyjne Microsoft Entra

- Azure Data Lake

- Interfejs API usługi Application Insights

- Interfejs API analizy dzienników

Ponieważ zasady są stosowane do portalu zarządzania Platformy Azure i interfejsu API, usług lub klientów z zależnością usługi interfejsu API platformy Azure, mogą mieć wpływ pośrednio. Na przykład:

- Klasyczne interfejsy API modelu wdrażania

- Azure PowerShell

- Interfejs wiersza polecenia platformy Azure

- Azure DevOps

- Portal usługi Azure Data Factory

- Azure Event Hubs

- Azure Service Bus

- Azure SQL Database

- Wystąpienie zarządzane SQL

- Azure Synapse

- Portal administratora subskrypcji programu Visual Studio

- Microsoft IoT Central

Uwaga

Aplikacja interfejsu API zarządzania usługami platformy Windows Azure ma zastosowanie do programu Azure PowerShell, który wywołuje interfejs API usługi Azure Resource Manager. Nie dotyczy programu Microsoft Graph PowerShell, który wywołuje interfejs API programu Microsoft Graph.

Aby uzyskać więcej informacji na temat konfigurowania przykładowych zasad dla usługi Windows Azure Service Management API, zobacz Dostęp warunkowy: wymaganie uwierzytelniania wieloskładnikowego na potrzeby zarządzania platformą Azure.

Napiwek

W przypadku platformy Azure Government należy zastosować aplikację interfejsu API zarządzania chmurą platformy Azure Dla instytucji rządowych.

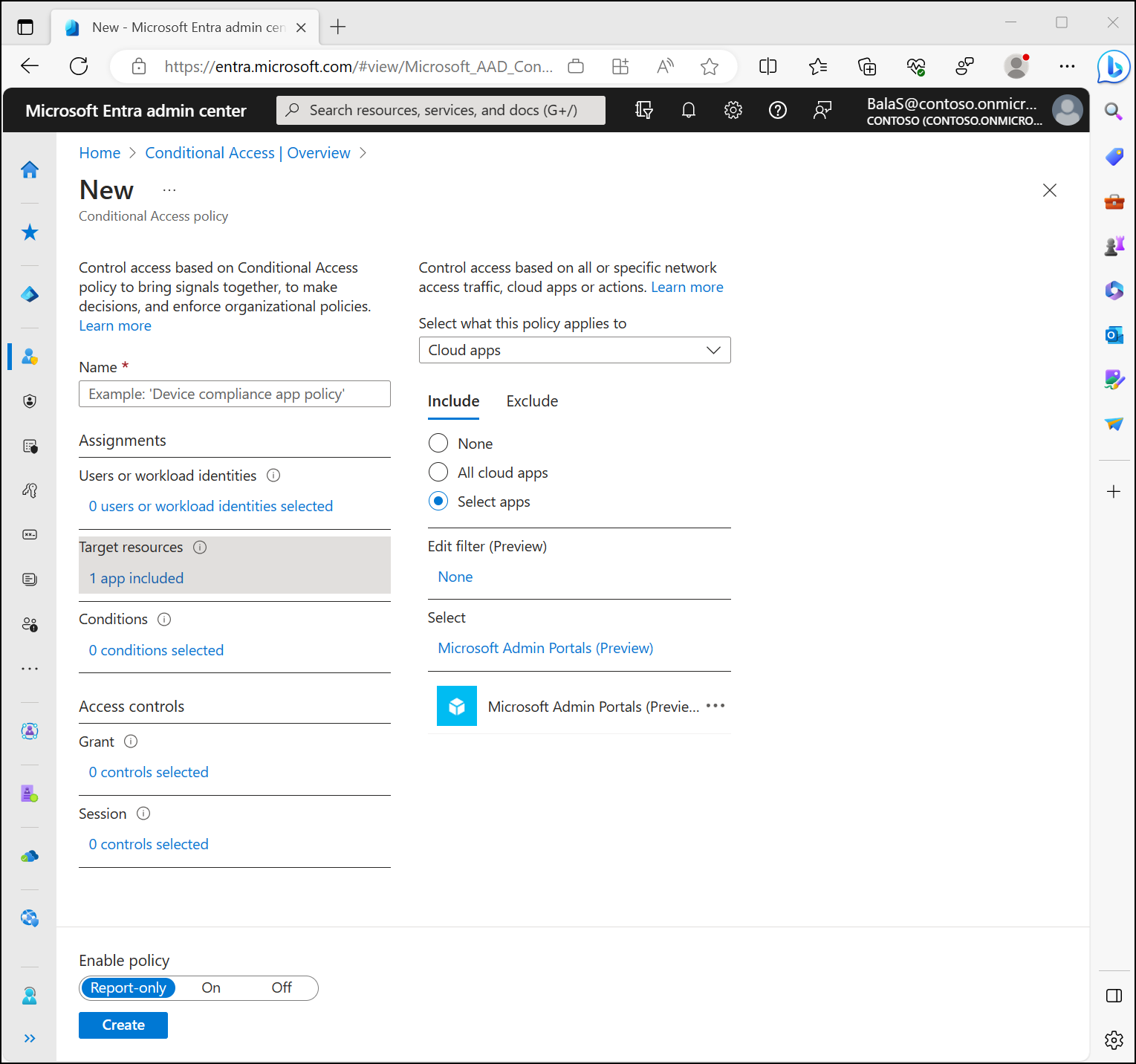

Portale administracyjne Microsoft

Gdy zasady dostępu warunkowego odnoszą się do aplikacji chmurowej Microsoft Admin Portals, zasady są egzekwowane w odniesieniu do tokenów wystawionych dla identyfikatorów aplikacji następujących portali administracyjnych firmy Microsoft:

- Azure Portal

- Centrum administracyjne programu Exchange

- Centrum administracyjne platformy Microsoft 365

- Portal Microsoft 365 Defender

- Centrum administracyjne Microsoft Entra

- Centrum administracyjne Microsoft Intune

- Portal zgodności Microsoft Purview

- Centrum administracyjne platformy Microsoft Teams

Stale dodajemy do listy kolejne portale administracyjne.

Uwaga

Aplikacja Microsoft Administracja Portals ma zastosowanie tylko do logowania interakcyjnego do wymienionych portali administracyjnych. Logowania do bazowych zasobów lub usług, takich jak Microsoft Graph lub Azure Resource Manager API, nie są objęte tą aplikacją. Te zasoby są chronione przez aplikację interfejsu API zarządzania usługami platformy Windows Azure. Dzięki temu klienci mogą przejść przez proces wdrażania uwierzytelniania wieloskładnikowego dla administratorów bez wpływu na automatyzację, która opiera się na interfejsach API i programie PowerShell. Gdy wszystko będzie gotowe, firma Microsoft zaleca korzystanie z zasad wymagających od administratorów wykonywania uwierzytelniania wieloskładnikowego zawsze w celu zapewnienia kompleksowej ochrony.

Inne aplikacje

Administratorzy mogą dodać dowolną zarejestrowaną aplikację usługi Microsoft Entra do zasad dostępu warunkowego. Te aplikacje mogą obejmować:

- Aplikacje opublikowane za pośrednictwem serwera proxy Microsoft Entra

- Aplikacje dodane z galerii

- Aplikacje niestandardowe, które nie są dostępne w galerii

- Starsze aplikacje opublikowane za pośrednictwem kontrolerów dostarczania aplikacji i sieci

- Aplikacje korzystające z logowania jednokrotnego opartego na hasłach

Uwaga

Ponieważ zasady dostępu warunkowego określają wymagania dotyczące uzyskiwania dostępu do usługi, nie można zastosować ich do aplikacji klienckiej (publicznej/natywnej). Innymi słowy, zasady nie są ustawiane bezpośrednio w aplikacji klienckiej (publicznej/natywnej), ale są stosowane, gdy klient wywołuje usługę. Na przykład zasady ustawione w usłudze SharePoint mają zastosowanie do wszystkich klientów wywołujących program SharePoint. Zasady ustawione w programie Exchange dotyczą próby uzyskania dostępu do poczty e-mail przy użyciu klienta programu Outlook. Dlatego aplikacje klienckie (publiczne/natywne) nie są dostępne do wyboru w selektorze usługi Cloud Apps, a opcja Dostęp warunkowy nie jest dostępna w ustawieniach aplikacji dla aplikacji klienckiej (publicznej/natywnej) zarejestrowanej w dzierżawie.

Niektóre aplikacje w ogóle nie są wyświetlane w selektorze. Jedynym sposobem uwzględnienia tych aplikacji w zasadach dostępu warunkowego jest uwzględnienie wszystkich aplikacji w chmurze.

Wszystkie aplikacje w chmurze

Zastosowanie zasad dostępu warunkowego do wszystkich aplikacji w chmurze powoduje wymuszanie zasad dla wszystkich tokenów wystawionych dla witryn internetowych i usług. Ta opcja obejmuje aplikacje, które nie są indywidualnie dostępne do zastosowania w zasadach dostępu warunkowego, takie jak usługa identyfikatora Microsoft Entra.

W niektórych przypadkach zasady Wszystkie aplikacje w chmurze mogą przypadkowo zablokować dostęp użytkowników. Te przypadki są wykluczone z wymuszania zasad i obejmują:

Usługi wymagane do osiągnięcia żądanego poziomu zabezpieczeń. Na przykład wywołania rejestracji urządzeń są wykluczone ze zgodnych zasad urządzenia przeznaczonych dla wszystkich aplikacji w chmurze.

Wywołuje usługę Azure AD Graph i program Microsoft Graph, aby uzyskać dostęp do profilu użytkownika, członkostwa w grupie i informacji o relacji, które są często używane przez aplikacje wykluczone z zasad. Wykluczone zakresy są wymienione w następujący sposób. Zgoda jest nadal wymagana, aby aplikacje korzystały z tych uprawnień.

- W przypadku klientów natywnych:

- Azure AD Graph: email, offline_access, openid, profile, User.Read

- Microsoft Graph: email, offline_access, openid, profile, User.Read, Osoby. Odczytu

- W przypadku klientów poufnych/uwierzytelnionych:

- Azure AD Graph: email, offline_access, openid, profile, User.Read, User.Read.All i User.ReadBasic.All

- Microsoft Graph: email, offline_access, openid, profile, User.Read, User.Read.All, User.ReadBasic.All, Osoby. Przeczytaj, Osoby. Read.All, GroupMember.Read.All, Member.Read.Hidden

- W przypadku klientów natywnych:

Akcje użytkownika

Akcje użytkownika to zadania wykonywane przez użytkownika. Obecnie dostęp warunkowy obsługuje dwie akcje użytkownika:

- Zarejestruj informacje o zabezpieczeniach: ta akcja użytkownika umożliwia wymuszanie zasad dostępu warunkowego, gdy użytkownicy włączeni do połączonej rejestracji próbują zarejestrować swoje informacje zabezpieczające. Więcej informacji można znaleźć w artykule Rejestracja połączonych informacji zabezpieczających.

Uwaga

W przypadku stosowania zasad przeznaczonych dla akcji użytkownika w celu zarejestrowania informacji zabezpieczających, jeśli konto użytkownika jest gościem z konta osobistego Microsoft (MSA) przy użyciu kontrolki "Wymagaj uwierzytelniania wieloskładnikowego", będzie wymagać od użytkownika MSA zarejestrowania informacji zabezpieczających w organizacji. Jeśli użytkownik-gość pochodzi z innego dostawcy, takiego jak Google, dostęp zostanie zablokowany.

- Rejestrowanie lub dołączanie urządzeń: ta akcja użytkownika umożliwia administratorom wymuszanie zasad dostępu warunkowego podczas rejestrowania lub dołączania urządzeń do identyfikatora Entra firmy Microsoft. Zapewnia ona stopień szczegółowości konfigurowania uwierzytelniania wieloskładnikowego na potrzeby rejestrowania lub dołączania urządzeń zamiast zasad dotyczących całej dzierżawy, które obecnie istnieją. Istnieją trzy kluczowe zagadnienia dotyczące tej akcji użytkownika:

Require multifactor authenticationjest jedyną kontrolą dostępu dostępną w tej akcji użytkownika, a wszystkie inne są wyłączone. To ograniczenie zapobiega konfliktom z mechanizmami kontroli dostępu, które są zależne od rejestracji urządzeń firmy Microsoft Entra lub nie mają zastosowania do rejestracji urządzeń firmy Microsoft Entra.Client apps,Filters for devicesiDevice statewarunki nie są dostępne dla tej akcji użytkownika, ponieważ są one zależne od rejestracji urządzeń Firmy Microsoft Entra w celu wymuszenia zasad dostępu warunkowego.- Po włączeniu zasad dostępu warunkowego przy użyciu tej akcji użytkownika należy ustawić opcję Urządzenia przeglądu>tożsamości>>Ustawienia -

Devices to be Microsoft Entra joined or Microsoft Entra registered require multifactor authenticationna Nie. W przeciwnym razie zasady dostępu warunkowego z tą akcją użytkownika nie są prawidłowo wymuszane. Więcej informacji na temat tego ustawienia urządzenia można znaleźć w temacie Konfigurowanie ustawień urządzenia.

Profile przesyłania dalej ruchu

Profile przesyłania dalej ruchu w globalnym bezpiecznym dostępie umożliwiają administratorom definiowanie i kontrolowanie sposobu kierowania ruchu przez Dostęp do Internetu Microsoft Entra i Dostęp Prywatny Microsoft Entra. Profile przekazywania ruchu można przypisać do urządzeń i sieci zdalnych. Aby zapoznać się z przykładem zastosowania zasad dostępu warunkowego do tych profilów ruchu, zobacz artykuł How to apply Conditional Access policies to the Microsoft 365 traffic profile (Jak stosować zasady dostępu warunkowego do profilu ruchu platformy Microsoft 365).

Aby uzyskać więcej informacji na temat tych profilów, zobacz artykuł Global Secure Access traffic forwarding profiles (Globalne profile przekazywania ruchu bezpiecznego dostępu).

Kontekst uwierzytelniania

Kontekst uwierzytelniania może służyć do dalszego zabezpieczania danych i akcji w aplikacjach. Te aplikacje mogą być własnymi aplikacjami niestandardowymi, niestandardowymi aplikacjami biznesowymi (LOB), aplikacjami, takimi jak SharePoint, lub aplikacjami chronionymi przez usługę Microsoft Defender for Cloud Apps.

Na przykład organizacja może przechowywać pliki w witrynach programu SharePoint, takich jak menu obiadowe lub tajny przepis sosu GRILL. Każdy może mieć dostęp do witryny menu obiadowego, ale użytkownicy, którzy mają dostęp do tajnego witryny przepisy sosu grillowego, mogą potrzebować dostępu z zarządzanego urządzenia i wyrazić zgodę na określone warunki użytkowania.

Kontekst uwierzytelniania współpracuje z użytkownikami lub tożsamościami obciążeń, ale nie w tych samych zasadach dostępu warunkowego.

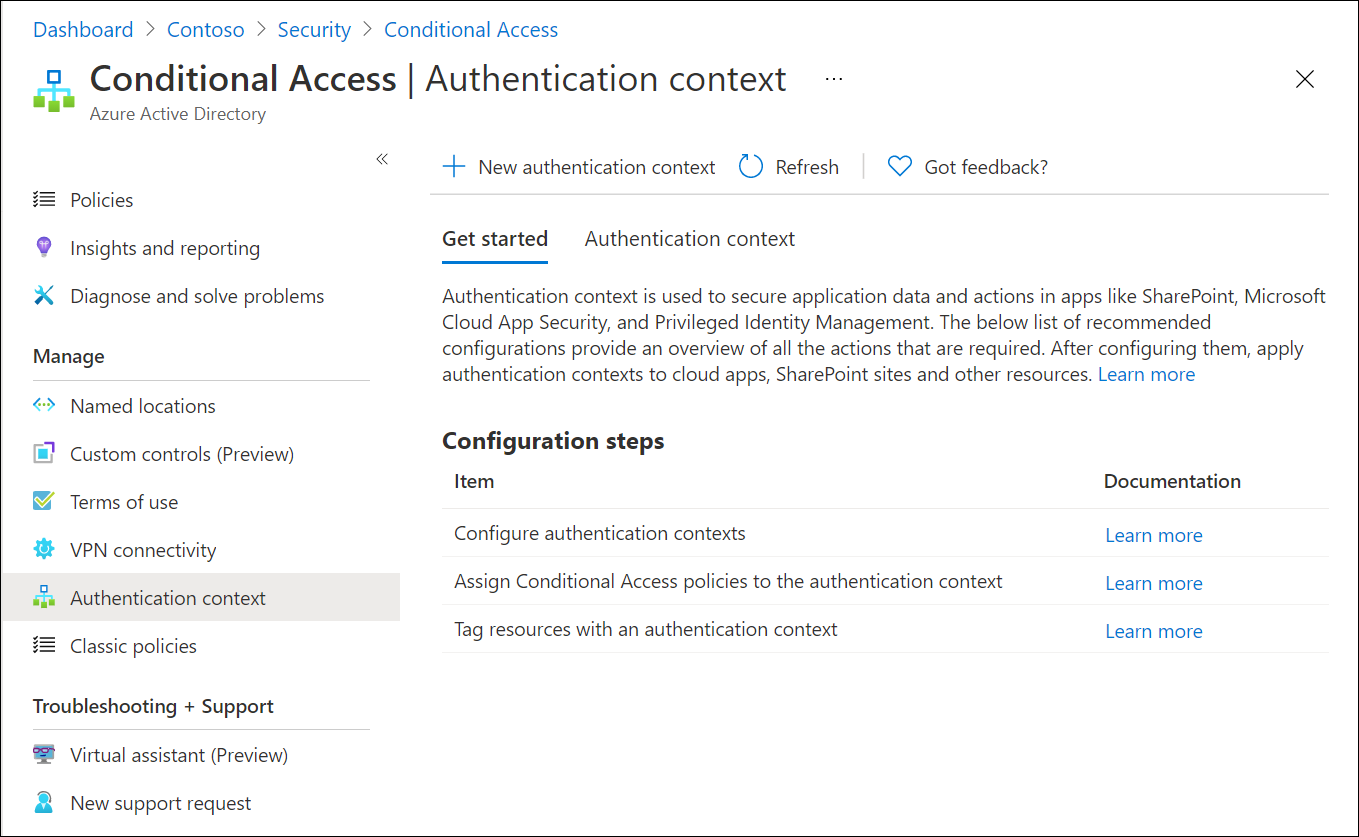

Konfigurowanie kontekstów uwierzytelniania

Konteksty uwierzytelniania są zarządzane w obszarze Ochrona>kontekstu uwierzytelniania dostępu>warunkowego.

Utwórz nowe definicje kontekstu uwierzytelniania, wybierając pozycję Nowy kontekst uwierzytelniania. Organizacje są ograniczone do łącznie 99 definicji kontekstu uwierzytelniania c1-c99. Skonfiguruj następujące atrybuty:

- Nazwa wyświetlana to nazwa używana do identyfikowania kontekstu uwierzytelniania w identyfikatorze Entra firmy Microsoft i w aplikacjach korzystających z kontekstów uwierzytelniania. Zalecamy używanie nazw między zasobami, takimi jak zaufane urządzenia, aby zmniejszyć wymaganą liczbę kontekstów uwierzytelniania. Posiadanie ograniczonego zestawu ogranicza liczbę przekierowań i zapewnia lepsze środowisko użytkownika końcowego.

- Opis zawiera więcej informacji na temat zasad używanych przez administratorów i osób stosujących konteksty uwierzytelniania do zasobów.

- Pole wyboru Publikuj w aplikacjach po zaznaczeniu anonsuje kontekst uwierzytelniania do aplikacji i udostępnia je do przypisania. Jeśli kontekst uwierzytelniania nie jest sprawdzany, jest niedostępny dla zasobów podrzędnych.

- Identyfikator jest tylko do odczytu i używany w tokenach i aplikacjach dla definicji kontekstu uwierzytelniania specyficznego dla żądania. Wymienione tutaj na potrzeby rozwiązywania problemów i przypadków użycia programowania.

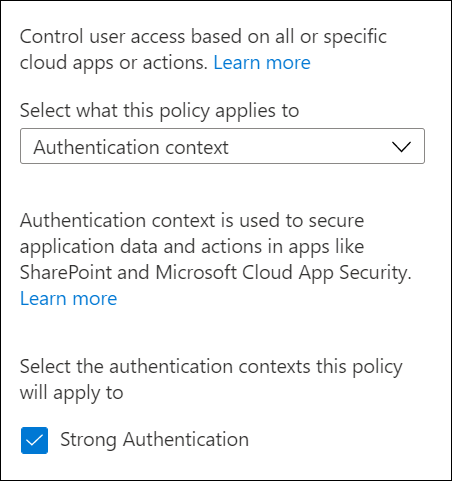

Dodawanie do zasad dostępu warunkowego

Administracja istratorzy mogą wybrać opublikowane konteksty uwierzytelniania w zasadach dostępu warunkowego w obszarze Przypisania aplikacji lub akcji w chmurze i wybrania kontekstu uwierzytelniania z menu Wybierz te zasady.>

Usuwanie kontekstu uwierzytelniania

Po usunięciu kontekstu uwierzytelniania upewnij się, że żadne aplikacje nie korzystają z niego. W przeciwnym razie dostęp do danych aplikacji nie jest już chroniony. To wymaganie wstępne można potwierdzić, sprawdzając dzienniki logowania w przypadkach, gdy są stosowane zasady dostępu warunkowego kontekstu uwierzytelniania.

Aby usunąć kontekst uwierzytelniania, nie musi mieć przypisanych zasad dostępu warunkowego i nie może być publikowany w aplikacjach. To wymaganie pomaga zapobiec przypadkowemu usunięciu kontekstu uwierzytelniania, który jest nadal używany.

Tagowanie zasobów przy użyciu kontekstów uwierzytelniania

Aby uzyskać więcej informacji na temat użycia kontekstu uwierzytelniania w aplikacjach, zobacz następujące artykuły.

- Używanie etykiet poufności do ochrony zawartości w usłudze Microsoft Teams, grupach platformy Microsoft 365 i witrynach programu SharePoint

- aplikacje Microsoft Defender dla Chmury

- Aplikacje niestandardowe