Walidacja alertów w usłudze Microsoft Defender dla Chmury

Ten dokument pomaga dowiedzieć się, jak sprawdzić, czy system jest prawidłowo skonfigurowany pod kątem alertów Microsoft Defender dla Chmury.

Czym są alerty zabezpieczeń?

Alerty to powiadomienia generowane przez usługę Defender dla Chmury w przypadku wykrycia zagrożeń dotyczących zasobów. Określa priorytety i wyświetla alerty wraz z informacjami potrzebnymi do szybkiego zbadania problemu. Defender dla Chmury również zawiera zalecenia dotyczące sposobu korygowania ataku.

Aby uzyskać więcej informacji, zobacz Alerty zabezpieczeń w Defender dla Chmury i Zarządzanie alertami zabezpieczeń i reagowanie na nie.

Wymagania wstępne

Aby otrzymywać wszystkie alerty, maszyny i połączone obszary robocze usługi Log Analytics muszą znajdować się w tej samej dzierżawie.

Generowanie przykładowych alertów zabezpieczeń

Jeśli używasz nowego środowiska alertów w wersji zapoznawczej zgodnie z opisem w artykule Zarządzanie alertami zabezpieczeń i reagowanie na nie w Microsoft Defender dla Chmury, możesz utworzyć przykładowe alerty na stronie alertów zabezpieczeń w witrynie Azure Portal.

Użyj przykładowych alertów, aby:

- ocena wartości i możliwości planów usługi Microsoft Defender.

- zweryfikuj wszystkie konfiguracje wprowadzone dla alertów zabezpieczeń (takich jak integracje rozwiązania SIEM, automatyzacja przepływu pracy i powiadomienia e-mail).

Aby utworzyć przykładowe alerty:

Jako użytkownik z rolą Współautor subskrypcji na pasku narzędzi na stronie alertów zabezpieczeń wybierz pozycję Przykładowe alerty.

Wybierz subskrypcję.

Wybierz odpowiedni plan/s usługi Microsoft Defender, dla którego chcesz wyświetlić alerty.

Wybierz pozycję Utwórz przykładowe alerty.

Zostanie wyświetlone powiadomienie informujące o tym, że są tworzone przykładowe alerty:

Po kilku minutach alerty są wyświetlane na stronie alertów zabezpieczeń. Są one również wyświetlane w dowolnym innym miejscu, w którym skonfigurowano odbieranie alertów zabezpieczeń Microsoft Defender dla Chmury (połączonych programów SIEM, powiadomień e-mail itd.).

Napiwek

Alerty dotyczą symulowanych zasobów.

Symulowanie alertów na maszynach wirtualnych platformy Azure (Windows)

Po zainstalowaniu agenta Ochrona punktu końcowego w usłudze Microsoft Defender na maszynie w ramach integracji z usługą Defender for Servers wykonaj następujące kroki z komputera, na którym ma zostać zaatakowany zasób alertu:

Otwórz wiersz polecenia z podwyższonym poziomem uprawnień na urządzeniu i uruchom skrypt:

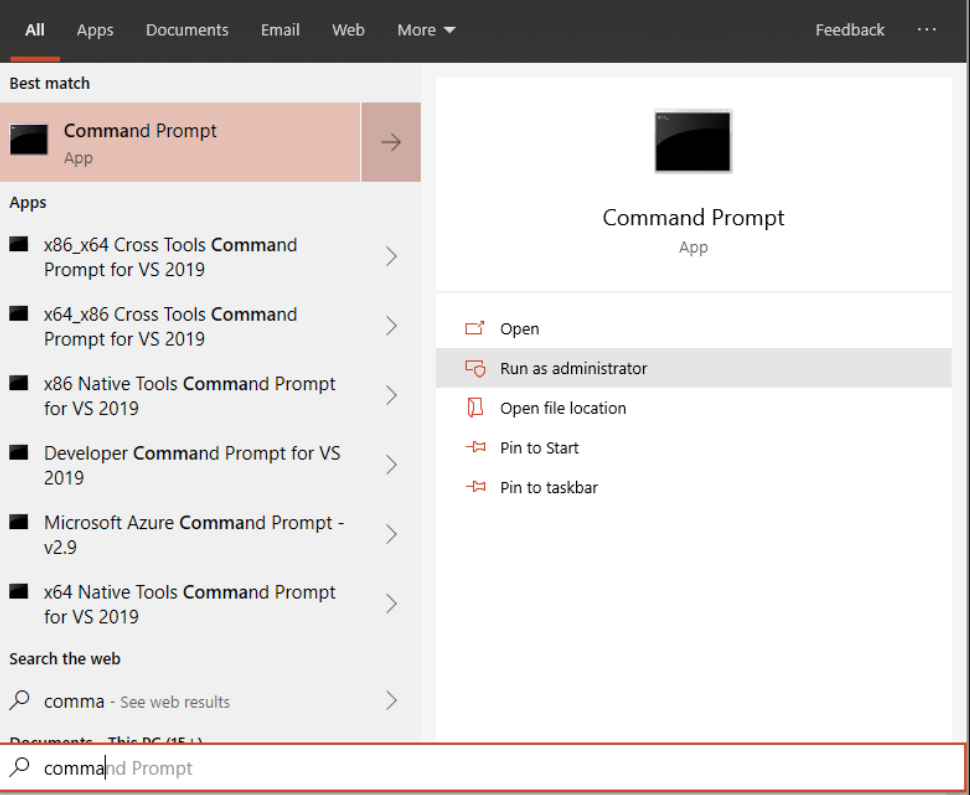

Przejdź do pozycji Start i wpisz

cmd.Wybierz prawym przyciskiem pozycję Wiersz polecenia i wybierz polecenie Uruchom jako administrator

W wierszu polecenia skopiuj i uruchom następujące polecenie:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'Okno wiersza polecenia zostanie zamknięte automatycznie. W przypadku pomyślnego wyświetlenia nowego alertu w bloku alerty Defender dla Chmury w ciągu 10 minut.

Wiersz komunikatu w polu programu PowerShell powinien wyglądać podobnie do przedstawionego tutaj:

Alternatywnie możesz również użyć ciągu testowego EICAR do wykonania tego testu: Utwórz plik tekstowy, wklej wiersz EICAR i zapisz plik jako plik wykonywalny na dysku lokalnym komputera.

Uwaga

Podczas przeglądania alertów testowych dla systemu Windows upewnij się, że usługa Defender dla punktu końcowego jest uruchomiona z włączoną ochroną w czasie rzeczywistym. Dowiedz się, jak zweryfikować tę konfigurację.

Symulowanie alertów na maszynach wirtualnych platformy Azure (Linux)

Po zainstalowaniu agenta Ochrona punktu końcowego w usłudze Microsoft Defender na maszynie w ramach integracji z usługą Defender for Servers wykonaj następujące kroki z komputera, na którym ma zostać zaatakowany zasób alertu:

Otwórz okno terminalu, skopiuj i uruchom następujące polecenie:

curl -O https://secure.eicar.org/eicar.com.txtOkno wiersza polecenia zostanie zamknięte automatycznie. W przypadku pomyślnego wyświetlenia nowego alertu w bloku alerty Defender dla Chmury w ciągu 10 minut.

Uwaga

Podczas przeglądania alertów testowych dla systemu Linux upewnij się, że usługa Defender dla punktu końcowego jest uruchomiona z włączoną ochroną w czasie rzeczywistym. Dowiedz się, jak zweryfikować tę konfigurację.

Symulowanie alertów na platformie Kubernetes

Usługa Defender for Containers udostępnia alerty zabezpieczeń zarówno dla klastrów, jak i źródłowych węzłów klastra. Usługa Defender for Containers umożliwia monitorowanie zarówno płaszczyzny sterowania (serwera interfejsu API) jak i konteneryzowanego obciążenia.

Możesz określić, czy alert jest powiązany z planem sterowania lub konteneryzowanym obciążeniem na podstawie jego prefiksu. Alerty zabezpieczeń płaszczyzny sterowania mają prefiks K8S_, a alerty zabezpieczeń dla obciążenia środowiska uruchomieniowego w klastrach mają prefiks K8S.NODE_.

Możesz symulować alerty zarówno dla płaszczyzny sterowania, jak i alertów obciążenia, wykonując następujące kroki.

Symulowanie alertów płaszczyzny sterowania (prefiks K8S_)

Wymagania wstępne

- Upewnij się, że plan usługi Defender for Containers jest włączony.

- Tylko usługa Arc — upewnij się, że czujnik defender jest zainstalowany.

- Tylko eks lub GKE — upewnij się, że są włączone domyślne opcje automatycznego aprowizowania kolekcji dzienników inspekcji.

Aby zasymulować alert zabezpieczeń płaszczyzny sterowania Kubernetes:

Uruchom następujące polecenie z klastra:

kubectl get pods --namespace=asc-alerttest-662jfi039nOtrzymasz następującą odpowiedź:

No resource found.Poczekaj 30 minut.

W witrynie Azure Portal przejdź do strony alertów zabezpieczeń Defender dla Chmury.

W odpowiednim klastrze Kubernetes znajdź następujący alert

Microsoft Defender for Cloud test alert for K8S (not a threat)

Symulowanie alertów obciążeń (K8S). prefiks NODE_)

Wymagania wstępne

- Upewnij się, że plan usługi Defender for Containers jest włączony.

- Upewnij się, że czujnik usługi Defender jest zainstalowany.

Aby zasymulować alert zabezpieczeń obciążenia Kubernetes:

Utwórz zasobnik, aby uruchomić polecenie testowe. Ten zasobnik może być dowolnym z istniejących zasobników w klastrze lub nowym zasobniku. Możesz utworzyć przy użyciu tej przykładowej konfiguracji yaml:

apiVersion: v1 kind: Pod metadata: name: mdc-test spec: containers: - name: mdc-test image: ubuntu:18.04 command: ["/bin/sh"] args: ["-c", "while true; do echo sleeping; sleep 3600;done"]Aby utworzyć uruchomienie zasobnika:

kubectl apply -f <path_to_the_yaml_file>Uruchom następujące polecenie z klastra:

kubectl exec -it mdc-test -- bashSkopiuj plik wykonywalny do oddzielnej lokalizacji i zmień jego nazwę na

./asc_alerttest_662jfi039nza pomocą następującego poleceniacp /bin/echo ./asc_alerttest_662jfi039n.Wykonaj plik

./asc_alerttest_662jfi039n testing eicar pipe.Odczekaj 10 minut.

W witrynie Azure Portal przejdź do strony alertów zabezpieczeń Defender dla Chmury.

W odpowiednim klastrze usługi AKS znajdź następujący alert

Microsoft Defender for Cloud test alert (not a threat).

Możesz również dowiedzieć się więcej na temat obrony węzłów i klastrów Kubernetes za pomocą usługi Microsoft Defender for Containers.

Symulowanie alertów dla usługi App Service

Alerty dotyczące zasobów uruchomionych w usłudze App Service można symulować.

Utwórz nową witrynę internetową i poczekaj 24 godziny na zarejestrowanie jej w Defender dla Chmury lub użyj istniejącej witryny internetowej.

Po utworzeniu witryny sieci Web uzyskaj do niej dostęp przy użyciu następującego adresu URL:

Alert jest generowany w ciągu około 1–2 godzin.

Symulowanie alertów dla usługi Storage ATP (Advanced Threat Protection)

Przejdź do konta magazynu z włączoną usługą Azure Defender for Storage.

Wybierz kartę Kontenery na pasku bocznym.

Przejdź do istniejącego kontenera lub utwórz nowy.

Przekaż plik do tego kontenera. Unikaj przekazywania dowolnego pliku, który może zawierać poufne dane.

Wybierz prawym przyciskiem pozycję Przekazany plik i wybierz polecenie Generuj sygnaturę dostępu współdzielonego.

Wybierz przycisk Generuj token SAS i adres URL (nie trzeba zmieniać żadnych opcji).

Skopiuj wygenerowany adres URL sygnatury dostępu współdzielonego.

Otwórz przeglądarkę Tor, którą możesz pobrać tutaj.

W przeglądarce Tor przejdź do adresu URL sygnatury dostępu współdzielonego. Powinien zostać wyświetlony komunikat i można pobrać przekazany plik.

Testowanie alertów usługi AppServices

Aby zasymulować alert EICAR usług aplikacji:

- Znajdź punkt końcowy HTTP witryny internetowej, przechodząc do bloku Witryny Azure Portal dla witryny internetowej usługi App Services lub korzystając z niestandardowego wpisu DNS skojarzonego z tą witryną internetową. (Domyślny punkt końcowy adresu URL witryny internetowej usługi aplikacja systemu Azure Services ma sufiks

https://XXXXXXX.azurewebsites.net). Witryna internetowa powinna być istniejącą witryną internetową, a nie witryną utworzoną przed symulacją alertu. - Przejdź do adresu URL witryny internetowej i dodaj następujący stały sufiks:

/This_Will_Generate_ASC_Alert. Adres URL powinien wyglądać następująco:https://XXXXXXX.azurewebsites.net/This_Will_Generate_ASC_Alert. Wygenerowanie alertu może zająć trochę czasu (ok. 1,5 godziny).

Weryfikowanie wykrywania zagrożeń w usłudze Azure Key Vault

- Jeśli nie masz jeszcze utworzonej usługi Key Vault, pamiętaj o jej utworzeniu.

- Po zakończeniu tworzenia usługi Key Vault i wpisu tajnego przejdź do maszyny wirtualnej, która ma dostęp do Internetu i pobierz przeglądarkę TOR.

- Zainstaluj przeglądarkę TOR na maszynie wirtualnej.

- Po zakończeniu instalacji otwórz zwykłą przeglądarkę, zaloguj się do witryny Azure Portal i uzyskaj dostęp do strony Usługi Key Vault. Wybierz wyróżniony adres URL i skopiuj adres.

- Otwórz tor i wklej ten adres URL (musisz ponownie uwierzytelnić się, aby uzyskać dostęp do witryny Azure Portal).

- Po zakończeniu dostępu możesz również wybrać opcję Wpisy tajne w okienku po lewej stronie.

- W przeglądarce TOR wyloguj się z witryny Azure Portal i zamknij przeglądarkę.

- Po pewnym czasie usługa Defender for Key Vault wyzwoli alert ze szczegółowymi informacjami na temat tego podejrzanego działania.

Następne kroki

Ten artykuł zawiera wprowadzenie do procesu walidacji alertów. Teraz, gdy znasz tę walidację, zapoznaj się z następującymi artykułami:

- Weryfikowanie wykrywania zagrożeń usługi Azure Key Vault w Microsoft Defender dla Chmury

- Zarządzanie alertami zabezpieczeń i reagowanie na nie w Microsoft Defender dla Chmury — dowiedz się, jak zarządzać alertami i reagować na zdarzenia zabezpieczeń w Defender dla Chmury.

- Informacje o alertach zabezpieczeń w Microsoft Defender dla Chmury