Alerty zabezpieczeń i zdarzenia

W tym artykule opisano alerty zabezpieczeń i powiadomienia w Microsoft Defender for Cloud.

Czym są alerty zabezpieczeń?

Alerty zabezpieczeń to powiadomienia generowane przez plany ochrony obciążeń usługi Defender for Cloud, gdy zagrożenia są identyfikowane w środowiskach platformy Azure, hybrydowych lub wielochmurowych.

- Alerty zabezpieczeń są wyzwalane przez zaawansowane wykrywanie dostępne po włączeniu planów usługi Defender dla określonych typów zasobów.

- Każdy alert zawiera szczegółowe informacje o dotkniętych zasobach, problemach i krokach korygowania.

- Usługa Defender for Cloud klasyfikuje alerty i ustala ich priorytety według ważności.

- Alerty są wyświetlane w portalu przez 90 dni, nawet jeśli zasób związany z alertem został usunięty w tym czasie. Wynika to z tego, że alert może wskazywać na potencjalne naruszenie zabezpieczeń w organizacji, które należy dokładniej zbadać.

- Alerty można eksportować do formatu CSV.

- Alerty można również przesyłać strumieniowo bezpośrednio do rozwiązania Do zarządzania informacjami i zdarzeniami zabezpieczeń (SIEM), takiego jak Microsoft Sentinel, Automatyczne reagowanie na orkiestrację zabezpieczeń (SOAR) lub rozwiązanie do zarządzania usługami IT (ITSM).

- Usługa Defender for Cloud korzysta z macierzy ataków MITRE w celu kojarzenia alertów z ich postrzeganymi intencjami, pomagając sformalizować wiedzę na temat domeny zabezpieczeń.

Jak są klasyfikowane alerty?

Alerty mają przypisany poziom ważności, aby ułatwić określanie priorytetów sposobu uczestniczyć w poszczególnych alertach. Ważność jest oparta na:

- Określony wyzwalacz

- Poziom pewności, że wystąpił złośliwy zamiar działania, który doprowadził do alertu

| Ważność | Zalecana odpowiedź |

|---|---|

| Wysoki | Istnieje duże prawdopodobieństwo naruszenia zabezpieczeń zasobu. Powinieneś przyjrzeć się temu od razu. Usługa Defender for Cloud ma duże zaufanie zarówno do złośliwego zamiaru, jak i do ustaleń użytych do wystawienia alertu. Na przykład alert, który wykrywa wykonywanie znanego złośliwego narzędzia, takiego jak Mimikatz, typowe narzędzie używane do kradzieży poświadczeń. |

| Średni | Prawdopodobnie jest to podejrzane działanie może wskazywać na naruszenie zabezpieczeń zasobu. Zaufanie usługi Defender for Cloud do analizy lub znalezienia jest średnie, a pewność, że złośliwa intencja jest średnio do wysoka. Zwykle są to wykrycia oparte na uczeniu maszynowym lub anomalii, na przykład próba logowania z nietypowej lokalizacji. |

| Niski | Może to być łagodny pozytywny lub zablokowany atak. Usługa Defender for Cloud nie jest wystarczająco pewna, że intencja jest złośliwa, a działanie może być niewinne. Na przykład czyszczenie dziennika to akcja, która może wystąpić, gdy osoba atakująca próbuje ukryć swoje ślady, ale w wielu przypadkach jest to rutynowa operacja wykonywana przez administratorów. Usługa Defender for Cloud zwykle nie informuje o zablokowaniu ataków, chyba że jest to interesujący przypadek, który sugerujemy przyjrzenie się. |

| Informacyjne | Zdarzenie składa się zazwyczaj z wielu alertów, z których niektóre mogą pojawiać się samodzielnie tylko jako informacyjne, ale w kontekście innych alertów mogą być godne bliższego spojrzenia. |

Co to są zdarzenia związane z bezpieczeństwem?

Zdarzenie zabezpieczeń to zbiór powiązanych alertów.

Zdarzenia zapewniają pojedynczy widok ataku i powiązanych z nimi alertów, dzięki czemu można szybko zrozumieć działania podejmowane przez osobę atakującą i zasoby, których dotyczy problem.

Wraz ze wzrostem zasięgu zagrożenia konieczne jest wykrycie nawet najmniejszego kompromisu. Analitykom zabezpieczeń trudno jest sklasyfikować różne alerty i zidentyfikować rzeczywisty atak. Dzięki korelowaniu alertów i sygnałów niskiej wierności do zdarzeń zabezpieczeń usługa Defender for Cloud pomaga analitykom poradzić sobie z tym zmęczeniem alertów.

W chmurze ataki mogą wystąpić w różnych dzierżawach, usługa Defender for Cloud może łączyć algorytmy sztucznej inteligencji w celu analizowania sekwencji ataków zgłaszanych w każdej subskrypcji platformy Azure. Ta technika identyfikuje sekwencje ataków jako powszechnie występujące wzorce alertów, a nie po prostu przypadkowo skojarzone ze sobą.

Podczas badania incydentu analitycy często potrzebują dodatkowego kontekstu, aby osiągnąć werdykt o charakterze zagrożenia i sposobie jego ograniczenia. Na przykład nawet w przypadku wykrycia anomalii sieci bez zrozumienia, co jeszcze dzieje się w sieci lub w odniesieniu do docelowego zasobu, trudno jest zrozumieć, jakie działania należy wykonać dalej. Aby pomóc, zdarzenie zabezpieczeń może obejmować artefakty, powiązane zdarzenia i informacje. Dodatkowe informacje dostępne dla zdarzeń zabezpieczeń różnią się w zależności od typu wykrytego zagrożenia i konfiguracji środowiska.

Korelowanie alertów do zdarzeń

Usługa Defender for Cloud koreluje alerty i kontekstowe sygnały ze zdarzeniami.

- Korelacja analizuje różne sygnały między zasobami i łączy wiedzę na temat zabezpieczeń i sztuczną inteligencję w celu analizowania alertów, odnajdywania nowych wzorców ataków w miarę ich występowania.

- Korzystając z informacji zebranych dla każdego kroku ataku, usługa Defender for Cloud może również wykluczyć działanie, które wydaje się być krokiem ataku, ale w rzeczywistości nie jest.

Porada

W dokumentacji zdarzeń przejrzyj listę zdarzeń zabezpieczeń, które mogą być generowane przez korelację zdarzeń.

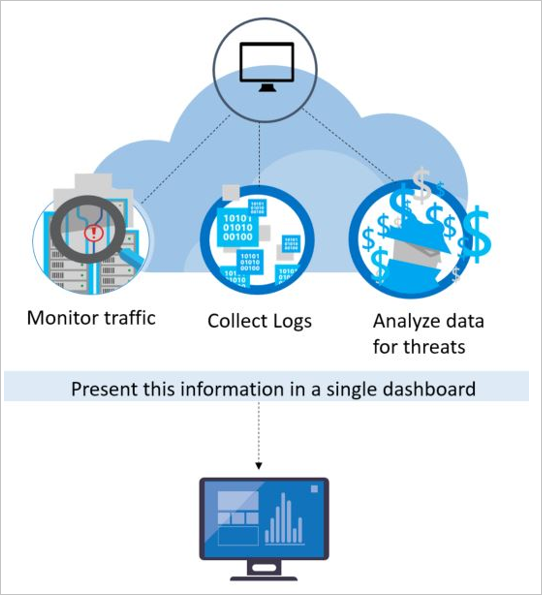

Jak usługa Defender for Cloud wykrywa zagrożenia?

Aby wykrywać rzeczywiste zagrożenia i zmniejszać liczbę wyników fałszywie dodatnich, usługa Defender for Cloud monitoruje zasoby, zbiera i analizuje dane pod kątem zagrożeń, często korelując dane z wielu źródeł.

Inicjatywy firmy Microsoft

Microsoft Defender dla chmury korzysta z zespołów ds. badań nad zabezpieczeniami i nauki o danych w firmie Microsoft, którzy stale monitorują zmiany w środowisku zagrożeń. Obejmuje to następujące inicjatywy:

Specjaliści ds. zabezpieczeń firmy Microsoft: ciągła współpraca zespołów firmy Microsoft w zakresie wyspecjalizowanych zabezpieczeń, takich jak analiza śledcza i wykrywanie ataków w sieci Web.

Badania w zakresie zabezpieczeń firmy Microsoft: nasi naukowcy nieustannie szukają zagrożeń. Ze względu na naszą globalną obecność w chmurze i lokalnie mamy dostęp do rozległego zestawu danych telemetrycznych. Szeroka i zróżnicowana kolekcja zestawów danych umożliwia nam odkrywanie nowych wzorców ataków i trendów w naszych lokalnych produktach konsumenckich i korporacyjnych, a także na naszych Usługi online. W związku z tym usługa Defender for Cloud może szybko zaktualizować swoje algorytmy wykrywania, ponieważ osoby atakujące wypuszczają nowe i coraz bardziej zaawansowane luki w zabezpieczeniach. Takie podejście pomaga sprostać wymaganiom szybko zmieniającego się środowiska zagrożenia.

Monitorowanie analizy zagrożeń: Analiza zagrożeń obejmuje mechanizmy, wskaźniki, implikacje i praktyczne porady dotyczące istniejących lub pojawiających się zagrożeń. Te informacje są udostępniane w branży zabezpieczeń, a firma Microsoft stale monitoruje zagrożenia płynące z wewnętrznych i zewnętrznych źródeł.

Udostępnianie sygnałów: szczegółowe informacje od zespołów ds. zabezpieczeń w szerokim portfolio usług w chmurze i lokalnych, serwerów i urządzeń z punktami końcowymi klienta firmy Microsoft są udostępniane i analizowane.

Dostrajanie wykrywania zagrożeń: algorytmy są uruchamiane na rzeczywistych zestawach danych klienta, a pracownicy naukowo-badawczy z zakresu zabezpieczeń pracują z klientami w celu weryfikacji otrzymanych wyników. Wyniki prawdziwie i fałszywie dodatnie są używane w celu udoskonalania algorytmów uczenia maszynowego.

Te połączone wysiłki kończą się nowymi i ulepszonymi funkcjami wykrywania, które można od razu wykorzystać — nie ma żadnej akcji do podjęcia.

Analiza zabezpieczeń

Usługa Defender for Cloud wykorzystuje zaawansowaną analizę zabezpieczeń, która wykracza daleko poza podejścia oparte na sygnaturach. Przełomowe rozwiązania dotyczące danych big data i technologii uczenia maszynowego są używane do oceny zdarzeń zachodzących w całej sieci szkieletowej chmury. Wykrywane są zagrożenia, które byłyby niemożliwe do wykrycia przy użyciu ręcznych metod, i przewidywany jest kierunek ewolucji ataków. Do narzędzi analizy zabezpieczeń należą:

Zintegrowana analiza zagrożeń

Firma Microsoft dysponuje ogromną ilością danych do globalnej analizy zagrożeń. Przepływy telemetrii z wielu źródeł, takich jak Azure, Microsoft 365, Microsoft CRM online, Microsoft Dynamics AX, outlook.com, MSN.com, Microsoft Digital Crimes Unit (DCU) i Microsoft Security Response Center (MSRC). Naukowcy otrzymują również informacje dotyczące analizy zagrożeń, które są udostępniane przez głównych dostawców usług w chmurze i źródła danych od innych firm. Microsoft Defender for Cloud mogą używać tych informacji, aby otrzymywać alerty o zagrożeniach ze strony znanych złych podmiotów.

Analiza zachowań

Analiza behawioralna to metoda, która polega na analizie danych i porównywaniu ich z kolekcją znanych wzorców. Wzorce te nie są jednak prostymi sygnaturami. Określa się je za pośrednictwem złożonych algorytmów uczenia maszynowego, które są stosowane w przypadku wielkich zestawów danych. Są one również określane przez specjalistów od analizy, którzy dokonują dokładnej analizy złośliwych zachowań. Microsoft Defender for Cloud może używać analizy behawioralnej do identyfikowania zagrożonych zasobów na podstawie analizy dzienników maszyn wirtualnych, dzienników urządzeń sieci wirtualnej, dzienników sieci szkieletowej i innych źródeł.

Wykrywanie anomalii

Usługa Defender for Cloud używa również wykrywania anomalii do identyfikowania zagrożeń. W przeciwieństwie do analizy behawioralnej, która zależy od znanych wzorców pochodzących z dużych zestawów danych, wykrywanie anomalii jest bardziej "spersonalizowane" i koncentruje się na planach bazowych specyficznych dla wdrożeń. Uczenie maszynowe jest stosowane do określania normalnego działania wdrożeń, a następnie generowania reguł definiujących odstające warunki, które mogą reprezentować zdarzenie związane z zabezpieczeniami.

Eksportowanie alertów

Dostępne są różne opcje wyświetlania alertów poza usługą Defender for Cloud, w tym:

- Pobieranie raportu CSV na pulpicie nawigacyjnym alertów zapewnia jednorazowy eksport do pliku CSV.

- Eksport ciągły z ustawień środowiska umożliwia konfigurowanie strumieni alertów zabezpieczeń i zaleceń do obszarów roboczych usługi Log Analytics i usługi Event Hubs. Dowiedz się więcej.

- Łącznik usługi Microsoft Sentinel przesyła strumieniowo alerty zabezpieczeń z Microsoft Defender for Cloud do usługi Microsoft Sentinel. Dowiedz się więcej.

Dowiedz się więcej na temat przesyłania strumieniowego alertów do rozwiązania SIEM, SOAR lub IT Service Management oraz sposobu ciągłego eksportowania danych.

Następne kroki

W tym artykule przedstawiono różne typy alertów dostępnych w usłudze Defender for Cloud. Aby uzyskać więcej informacji, zobacz:

- Alerty zabezpieczeń w dzienniku aktywności platformy Azure — oprócz dostępności w Azure Portal lub programowo alerty zabezpieczeń i zdarzenia są poddawane inspekcji jako zdarzenia w dzienniku aktywności platformy Azure

- Tabela referencyjna alertów usługi Defender for Cloud

- Odpowiadanie na alerty zabezpieczeń

- Dowiedz się, jak zarządzać zdarzeniami zabezpieczeń w usłudze Defender for Cloud.