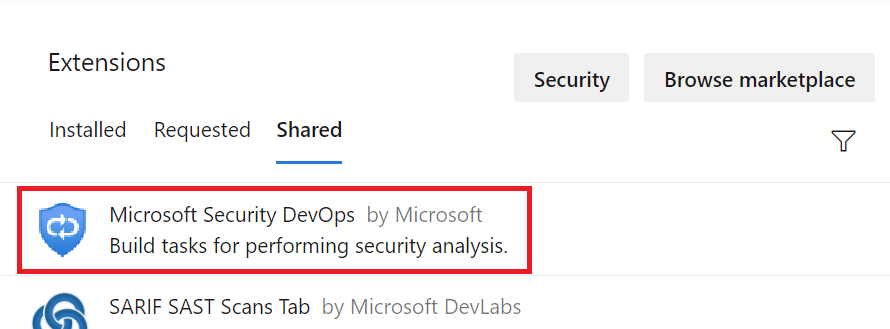

Microsoft Security DevOps to aplikacja wiersza polecenia, która integruje narzędzia do analizy statycznej w cyklu projektowania. Usługa Microsoft Security DevOps instaluje, konfiguruje i uruchamia najnowsze wersje narzędzi do analizy statycznej (w tym między innymi narzędzia SDL/security i compliance). Usługa Microsoft Security DevOps jest oparta na danych z przenośnymi konfiguracjami, które umożliwiają deterministyczne wykonywanie w wielu środowiskach.

Metodyka DevOps zabezpieczeń firmy Microsoft korzysta z następujących narzędzi typu open source:

| Nazwisko | Język | Licencja |

|---|---|---|

| Antimalware | Ochrona przed złośliwym kodem w systemie Windows z Ochrona punktu końcowego w usłudze Microsoft Defender, która skanuje pod kątem złośliwego oprogramowania i przerywa kompilację w przypadku znalezienia złośliwego oprogramowania. To narzędzie domyślnie skanuje w przypadku agenta najnowszego systemu Windows. | Nie open source |

| Bandyta | Python | Licencja apache 2.0 |

| BinSkim | Binary--Windows, ELF | Licencja MIT |

| Checkov | Terraform, Plan Terraform, CloudFormation, AWS SAM, Kubernetes, Helm charts, Kustomize, Dockerfile, Serverless, Bicep, OpenAPI, ARM | Licencja apache 2.0 |

| ESlint | JavaScript | Licencja MIT |

| IaCFileScanner | Narzędzie do mapowania szablonów dla programu Terraform, CloudFormation, szablonu usługi ARM, Bicep | Nie open source |

| Analizator szablonów | Szablon usługi ARM, Bicep | Licencja MIT |

| Terrascan | Terraform (HCL2), Kubernetes (JSON/YAML), Helm v3, Kustomize, Dockerfiles, CloudFormation | Licencja apache 2.0 |

| Trywij | obrazy kontenerów, infrastruktura jako kod (IaC) | Licencja apache 2.0 |

Uwaga

Od 20 września 2023 r. narzędzie skanowania wpisów tajnych (CredScan) w rozszerzeniu Microsoft Security DevOps (MSDO) dla usługi Azure DevOps zostało uznane za przestarzałe. Skanowanie wpisów tajnych MSDO zostanie zastąpione usługą GitHub Advanced Security dla usługi Azure DevOps.