Eksplorowanie zagrożeń dla poufnych danych

Po odnalezieniu zasobów z danymi poufnymi Microsoft Defender dla Chmury umożliwia eksplorowanie ryzyka poufnych danych dla tych zasobów z następującymi funkcjami:

- Ścieżki ataków: po włączeniu odnajdywania poufnych danych w planie zarządzania stanem zabezpieczeń w chmurze w usłudze Defender (CSPM) można użyć ścieżek ataków w celu wykrycia ryzyka naruszenia danych. Dowiedz się więcej.

- Eksplorator zabezpieczeń: gdy odnajdywanie poufnych danych jest włączone w planie CSPM w usłudze Defender, możesz użyć Eksploratora zabezpieczeń w chmurze, aby znaleźć poufne informacje o danych. Dowiedz się więcej.

- Alerty zabezpieczeń: po włączeniu odnajdywania poufnych danych w planie usługi Defender for Storage można określić priorytety i eksplorować bieżące zagrożenia dla poufnych magazynów danych, stosując filtry poufności w ustawieniach alertów zabezpieczeń.

Eksplorowanie zagrożeń za pośrednictwem ścieżek ataków

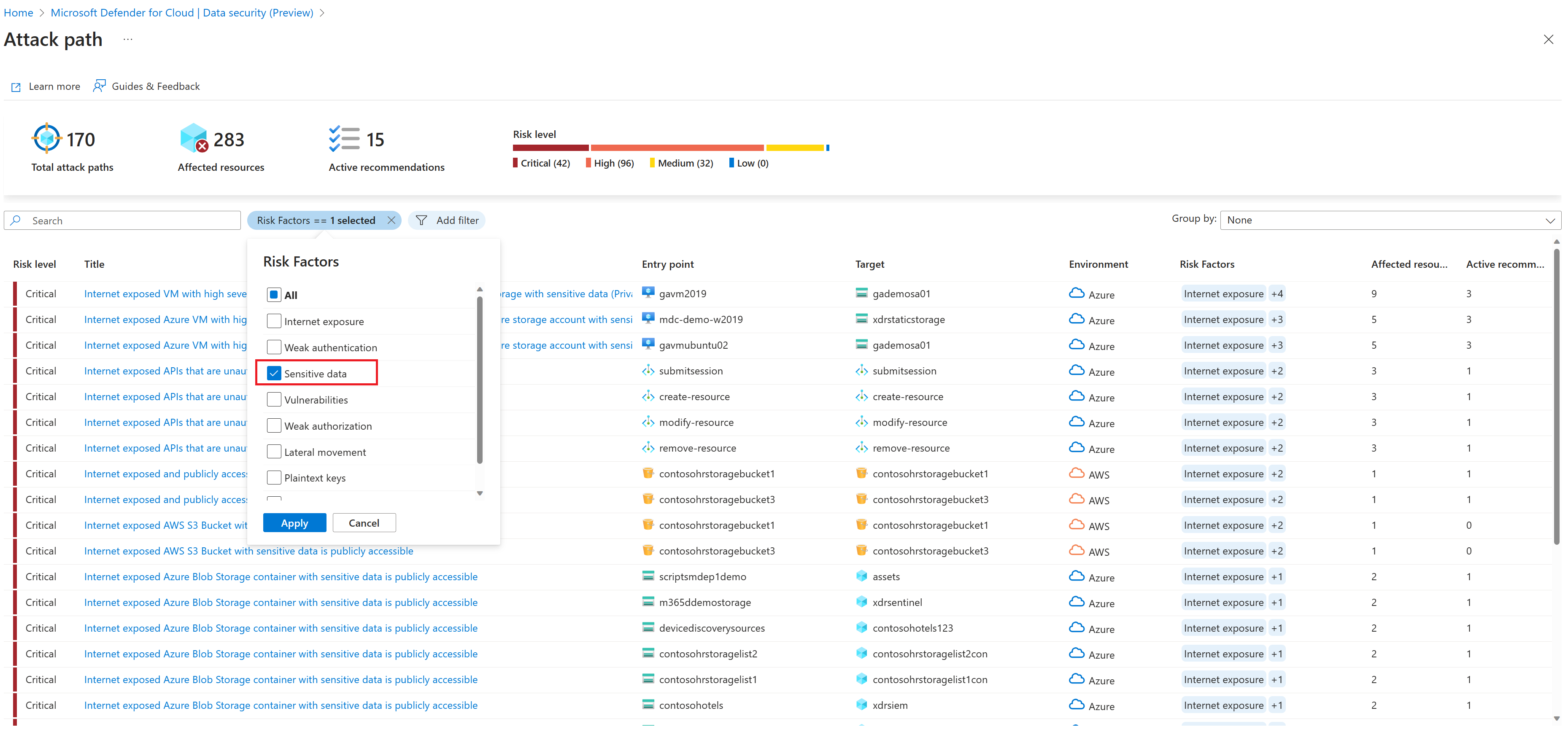

Wyświetl wstępnie zdefiniowane ścieżki ataków, aby wykryć zagrożenia związane z naruszeniem zabezpieczeń danych i uzyskać zalecenia dotyczące korygowania w następujący sposób:

W Defender dla Chmury otwórz analizę ścieżki ataku.

W obszarze Czynniki ryzyka wybierz pozycję Poufne dane , aby filtrować ścieżki ataków związane z danymi.

Przejrzyj ścieżki ataków na dane.

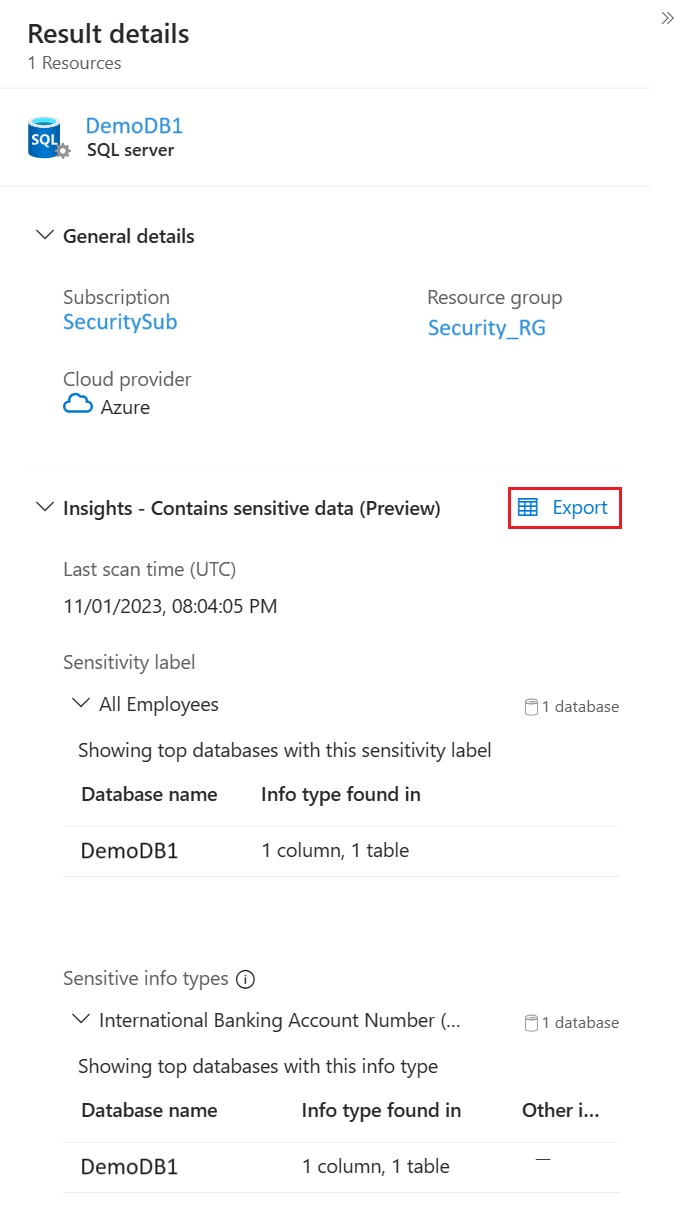

Aby wyświetlić poufne informacje wykryte w zasobach danych, wybierz nazwę >zasobu Szczegółowe informacje. Następnie rozwiń szczegółowe informacje zawierające poufne dane .

W przypadku kroków ograniczania ryzyka otwórz Rekomendacje Aktywne.

Inne przykłady ścieżek ataków dla poufnych danych to:

- "Internet uwidoczniony kontener usługi Azure Storage z poufnymi danymi jest publicznie dostępny"

- "Zarządzana baza danych z nadmierną ekspozycją w Internecie i poufnymi danymi umożliwia uwierzytelnianie podstawowe (użytkownika lokalnego/hasła)

- "Maszyna wirtualna ma luki w zabezpieczeniach o wysokiej ważności i uprawnienia do odczytu do magazynu danych z danymi poufnymi"

- "Internet uwidoczniony zasobnik platformy AWS S3 z danymi poufnymi jest publicznie dostępny"

- "Prywatny zasobnik usługi AWS S3, który replikuje dane do Internetu, jest uwidoczniony i publicznie dostępny"

- "Migawka usług pulpitu zdalnego jest publicznie dostępna dla wszystkich kont platformy AWS"

Eksplorowanie zagrożeń za pomocą Eksploratora zabezpieczeń w chmurze

Zapoznaj się z ryzykiem i ekspozycją na wykresie zabezpieczeń w chmurze przy użyciu szablonu zapytania lub definiując zapytanie ręczne.

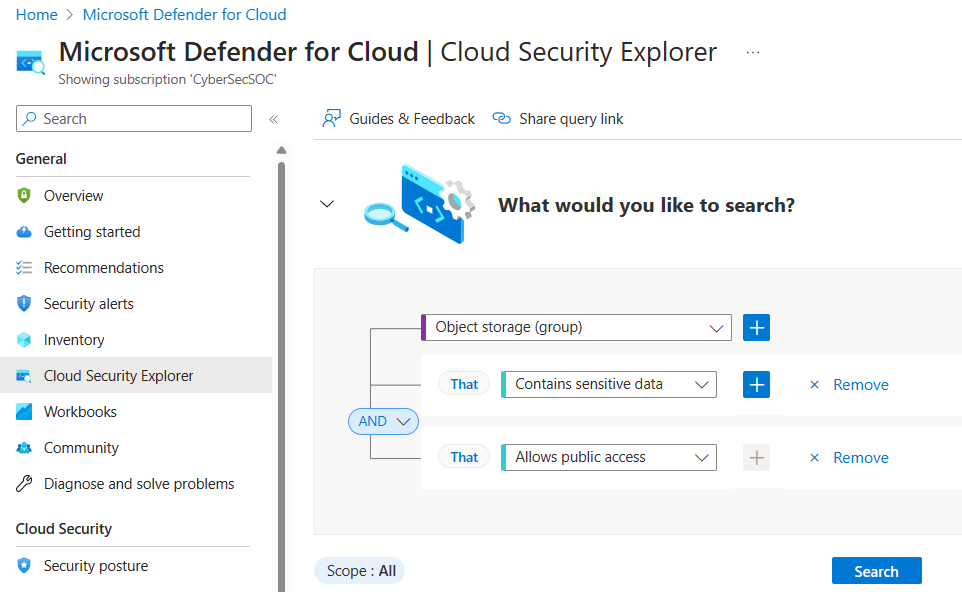

W Defender dla Chmury otwórz eksploratora zabezpieczeń w chmurze.

Możesz utworzyć własne zapytanie lub wybrać jeden z szablonów >zapytań poufnych danych Otwórz zapytanie i zmodyfikować je zgodnie z potrzebami. Oto przykład:

Korzystanie z szablonów zapytań

Alternatywą dla tworzenia własnego zapytania jest użycie wstępnie zdefiniowanych szablonów zapytań. Dostępnych jest kilka szablonów zapytań dotyczących danych poufnych. Przykład:

- Internet uwidocznił kontenery magazynu z poufnymi danymi, które umożliwiają dostęp publiczny.

- Internet uwidocznił zasobniki S3 z poufnymi danymi, które zezwalają na dostęp publiczny

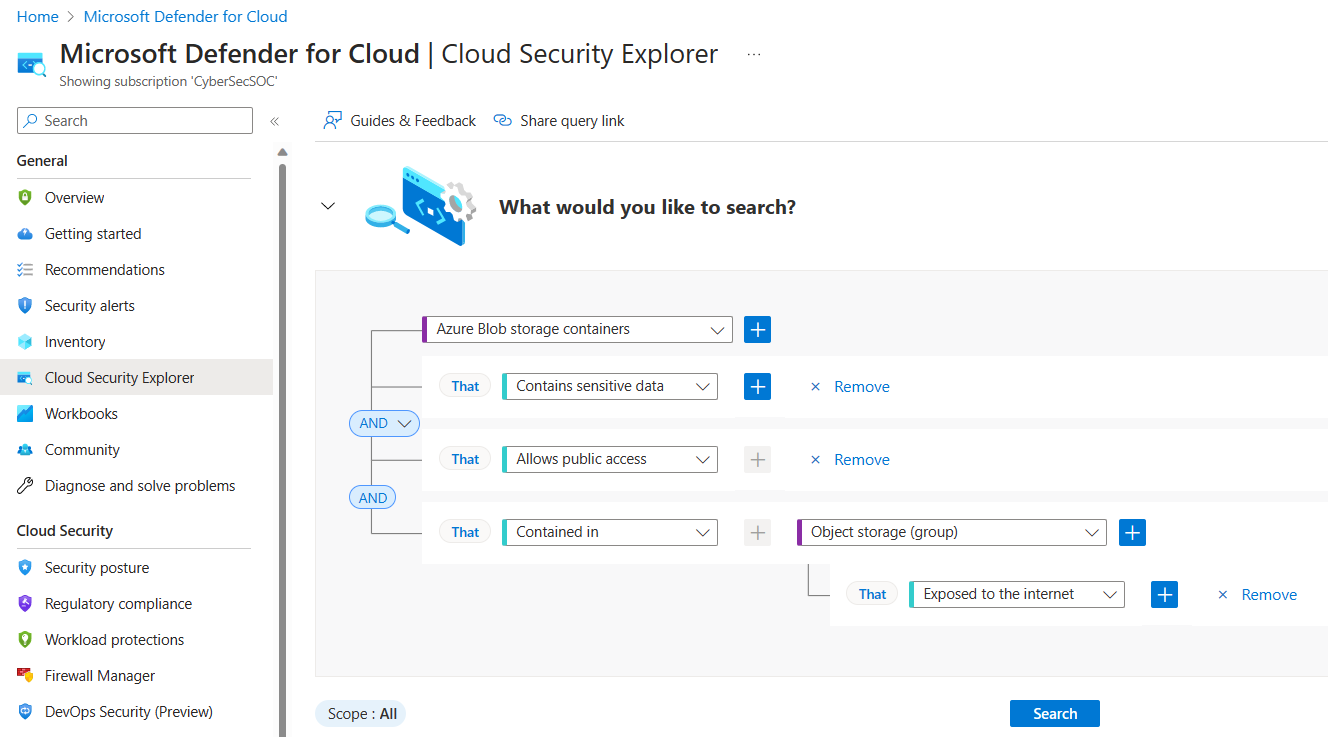

Po otwarciu wstępnie zdefiniowanego zapytania zostanie ono wypełnione automatycznie i będzie można je dostosować zgodnie z potrzebami. Oto na przykład wstępnie wypełnione pola dla "Internet uwidocznionych kontenerów magazynu z poufnymi danymi, które zezwalają na dostęp publiczny".

Eksplorowanie alertów zabezpieczeń danych poufnych

Po włączeniu odnajdywania danych poufnych w planie usługi Defender for Storage można określić priorytety i skoncentrować się na alertach alertów, które mają wpływ na zasoby z danymi poufnymi. Dowiedz się więcej o monitorowaniu alertów zabezpieczeń danych w usłudze Defender for Storage.

W przypadku baz danych PaaS i zasobników S3 wyniki są raportowane do usługi Azure Resource Graph (ARG), co umożliwia filtrowanie i sortowanie według etykiet poufności i typów informacji poufnych w blokach Defender dla Chmury spisu, alertów i rekomendacji.

Wyniki eksportu

Często administrator zabezpieczeń przegląda wyniki poufnych danych w ścieżkach ataków lub eksploratorze zabezpieczeń nie ma bezpośredniego dostępu do magazynów danych. W związku z tym muszą podzielić się ustaleniami z właścicielami danych, którzy mogą następnie przeprowadzić dalsze dochodzenie.

W tym celu należy użyć funkcji Eksportuj w obszarze Zawiera szczegółowe informacje o poufnych danych.

Utworzony plik CSV zawiera następujące elementy:

- Przykładowa nazwa — w zależności od typu zasobu może to być kolumna bazy danych, nazwa pliku lub nazwa kontenera.

- Etykieta poufności — najwyższa etykieta klasyfikacji znaleziona w tym zasobie (ta sama wartość dla wszystkich wierszy).

- Zawarte w — przykładowa pełna ścieżka (ścieżka pliku lub pełna nazwa kolumny).

- Typy informacji poufnych — odnalezione typy informacji na przykład. Jeśli wykryto więcej niż jeden typ informacji, dla każdego typu informacji zostanie dodany nowy wiersz. Umożliwia to łatwiejsze filtrowanie.

Uwaga

Pobierz raport CSV na stronie Eksploratora zabezpieczeń w chmurze spowoduje wyeksportowanie wszystkich szczegółowych informacji pobranych przez zapytanie w formacie nieprzetworzonym (json).

Następne kroki

- Dowiedz się więcej o ścieżkach ataków.

- Dowiedz się więcej o Eksploratorze zabezpieczeń w chmurze.