Omówienie usługi Microsoft Defender for Key Vault

Azure Key Vault to usługa w chmurze, która chroni klucze szyfrowania i wpisy tajne, takie jak certyfikaty, parametry połączenia i hasła.

Włącz usługę Microsoft Defender dla usługi Key Vault dla natywnej dla platformy Azure, zaawansowaną ochronę przed zagrożeniami dla usługi Azure Key Vault, zapewniając kolejną warstwę analizy zabezpieczeń.

Dostępność

Jakie są zalety usługi Microsoft Defender for Key Vault?

Usługa Microsoft Defender for Key Vault wykrywa nietypowe i potencjalnie szkodliwe próby uzyskania dostępu do kont usługi Key Vault lub wykorzystania ich. Ta warstwa ochrony pomaga w rozwiązywaniu problemów z zagrożeniami, nawet jeśli nie jesteś ekspertem od zabezpieczeń i bez konieczności zarządzania systemami monitorowania zabezpieczeń innych firm.

W przypadku wystąpienia nietypowych działań usługa Defender for Key Vault wyświetla alerty i opcjonalnie wysyła je pocztą e-mail do odpowiednich członków organizacji. Te alerty obejmują szczegółowe informacje o podejrzanych działaniach i zaleceniach dotyczących sposobu badania i korygowania zagrożeń.

Alerty usługi Microsoft Defender for Key Vault

Po otrzymaniu alertu z usługi Microsoft Defender for Key Vault zalecamy zbadanie alertu i reagowanie na nie zgodnie z opisem w artykule Reagowanie na usługę Microsoft Defender for Key Vault. Usługa Microsoft Defender for Key Vault chroni aplikacje i poświadczenia, więc nawet jeśli znasz aplikację lub użytkownika, który wyzwolił alert, ważne jest, aby sprawdzić sytuację wokół każdego alertu.

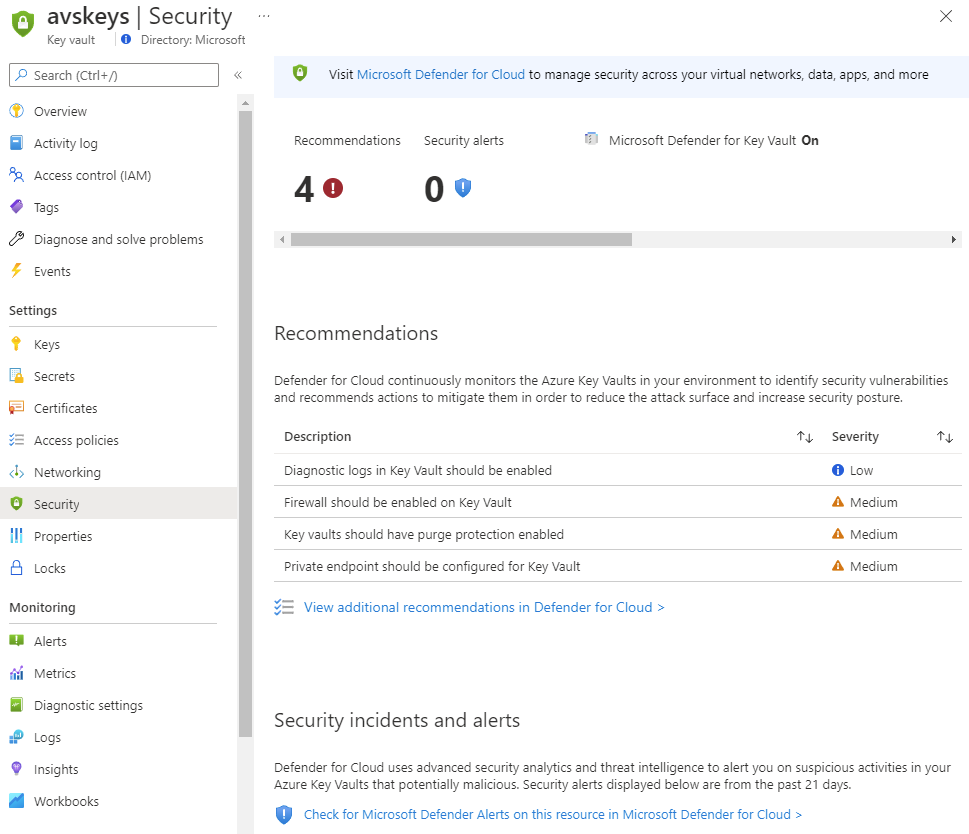

Alerty są wyświetlane na stronie Zabezpieczenia usługi Key Vault, zabezpieczeniach obciążeń i Defender dla Chmury stronie alertów zabezpieczeń.

Napiwek

Alerty usługi Microsoft Defender for Key Vault można symulować, postępując zgodnie z instrukcjami w temacie Weryfikowanie wykrywania zagrożeń w usłudze Azure Key Vault w Microsoft Defender dla Chmury.

Reagowanie na alerty usługi Microsoft Defender for Key Vault

Po otrzymaniu alertu z usługi Microsoft Defender for Key Vault zalecamy zbadanie alertu i reagowanie na nie zgodnie z poniższym opisem. Usługa Microsoft Defender for Key Vault chroni aplikacje i poświadczenia, dlatego nawet jeśli wiesz, która aplikacja wyzwoliła alert lub który użytkownik to zrobił, konieczne jest sprawdzenie okoliczności każdego alertu.

Alerty z usługi Microsoft Defender for Key Vault obejmują następujące elementy:

- Identyfikator obiektu

- Główna nazwa użytkownika lub adres IP podejrzanego zasobu

W zależności od typu dostępu, który wystąpił, niektóre pola mogą być niedostępne. Jeśli na przykład dostęp do usługi Key Vault został uzyskany przez aplikację, powiązana główna nazwa użytkownika nie zostanie wyświetlona. Jeśli ruch pochodził spoza platformy Azure, identyfikator obiektu nie zostanie wyświetlony.

Napiwek

Maszyny wirtualne platformy Azure są przypisane do adresów IP firmy Microsoft. Oznacza to, że alert może zawierać adres IP firmy Microsoft, mimo że odnosi się on do działania wykonywanego spoza firmy Microsoft. Nawet jeśli alert ma adres IP firmy Microsoft, nadal należy zbadać go zgodnie z opisem na tej stronie.

Krok 1. Identyfikowanie źródła

- Sprawdź, czy ruch pochodzi z dzierżawy platformy Azure. Jeśli zapora magazynu kluczy jest włączona, prawdopodobnie udzielono ci dostępu do użytkownika lub aplikacji, która wyzwoliła ten alert.

- Jeśli nie możesz zweryfikować źródła ruchu, przejdź do kroku 2. Odpowiednio odpowiedz.

- Jeśli możesz zidentyfikować źródło ruchu w dzierżawie, skontaktuj się z użytkownikiem lub właścicielem aplikacji.

Uwaga

Usługa Microsoft Defender dla usługi Key Vault została zaprojektowana w celu ułatwienia identyfikowania podejrzanych działań spowodowanych kradzieżą poświadczeń. Nie odrzucaj alertu, ponieważ rozpoznajesz użytkownika lub aplikację. Skontaktuj się z właścicielem aplikacji lub użytkownika i sprawdź, czy działanie było uzasadnione. W razie potrzeby można utworzyć regułę pomijania, aby wyeliminować szum. Dowiedz się więcej w artykule Pomijanie alertów zabezpieczeń.

Krok 2. Odpowiednie reagowanie

Jeśli nie rozpoznajesz użytkownika lub aplikacji lub uważasz, że dostęp nie powinien być autoryzowany:

Jeśli ruch pochodzi z nierozpoznanego adresu IP:

- Włącz zaporę usługi Azure Key Vault zgodnie z opisem w temacie Konfigurowanie zapór i sieci wirtualnych usługi Azure Key Vault.

- Skonfiguruj zaporę z zaufanymi zasobami i sieciami wirtualnymi.

Jeśli źródłem alertu była nieautoryzowana aplikacja lub podejrzany użytkownik:

- Otwórz ustawienia zasad dostępu magazynu kluczy.

- Usuń odpowiednie podmioty zabezpieczeń lub ogranicz operacje, które może wykonać podmiot zabezpieczeń.

Jeśli źródło alertu ma rolę Microsoft Entra w dzierżawie:

- Skontaktuj się z administratorem.

- Ustal, czy istnieje potrzeba zmniejszenia lub odwołania uprawnień firmy Microsoft Entra.

Krok 3. Mierzenie wpływu

Gdy zdarzenie zostało złagodzone, zbadaj wpisy tajne w magazynie kluczy, których dotyczy problem:

- Otwórz stronę Zabezpieczenia w magazynie kluczy platformy Azure i wyświetl wyzwolony alert.

- Wybierz określony alert, który został wyzwolony, i przejrzyj listę wpisów tajnych, do których uzyskiwano dostęp, i znacznik czasu.

- Opcjonalnie, jeśli masz włączone dzienniki diagnostyczne magazynu kluczy, przejrzyj poprzednie operacje dla odpowiedniego adresu IP obiektu wywołującego, jednostki użytkownika lub identyfikatora obiektu.

Krok 4. Podejmowanie działań

Po skompilowaniu listy wpisów tajnych, kluczy i certyfikatów, do których uzyskiwano dostęp przez podejrzanego użytkownika lub aplikację, należy natychmiast obrócić te obiekty.

- Wpisy tajne, których dotyczy problem, powinny być wyłączone lub usunięte z magazynu kluczy.

- Jeśli poświadczenia zostały użyte dla określonej aplikacji:

- Skontaktuj się z administratorem aplikacji i poproś go o przeprowadzenie inspekcji środowiska pod kątem wszelkich zastosowań poświadczeń, których bezpieczeństwo zostało naruszone.

- Jeśli zostały użyte naruszone poświadczenia, właściciel aplikacji powinien zidentyfikować informacje, do których uzyskiwano dostęp, i ograniczyć wpływ.

Następne kroki

W tym artykule przedstawiono informacje o usłudze Microsoft Defender for Key Vault.

Aby zapoznać się z powiązanym materiałem, zobacz następujące artykuły:

- Alerty zabezpieczeń usługi Key Vault — sekcja usługi Key Vault w tabeli referencyjnej dla wszystkich alertów Microsoft Defender dla Chmury

- Ciągłe eksportowanie danych Defender dla Chmury

- Pomijanie alertów zabezpieczeń