Połączenie plan laboratorium dla sieci wirtualnej z zaawansowaną siecią

W tym artykule opisano sposób łączenia planu laboratorium z siecią wirtualną za pomocą zaawansowanych sieci usługi Azure Lab Services. Dzięki zaawansowanej sieci masz większą kontrolę nad konfiguracją sieci wirtualnej laboratoriów. Na przykład aby nawiązać połączenie z zasobami lokalnymi, takimi jak serwery licencjonowania, lub użyć tras zdefiniowanych przez użytkownika (UDR). Dowiedz się więcej na temat obsługiwanych scenariuszy sieciowych i topologii zaawansowanych sieci.

Zaawansowane sieci dla planów laboratoryjnych zastępują komunikację równorzędną sieci wirtualnych usługi Azure Lab Services, która jest używana z kontami laboratorium.

Wykonaj następujące kroki, aby skonfigurować zaawansowaną sieć dla planu laboratorium:

- Delegowanie podsieci sieci wirtualnej do planów laboratorium usługi Azure Lab Services. Delegowanie umożliwia usłudze Azure Lab Services tworzenie szablonu laboratorium i maszyn wirtualnych laboratorium w sieci wirtualnej.

- Skonfiguruj sieciowa grupa zabezpieczeń, aby zezwolić na przychodzący ruch RDP lub SSH do maszyny wirtualnej szablonu laboratorium i maszyn wirtualnych laboratorium.

- Utwórz plan laboratorium z zaawansowaną siecią, aby skojarzyć go z podsiecią sieci wirtualnej.

- (Opcjonalnie) Skonfiguruj sieć wirtualną.

Zaawansowane sieci można włączyć tylko podczas tworzenia planu laboratorium. Sieć zaawansowana nie jest ustawieniem, które można zaktualizować później.

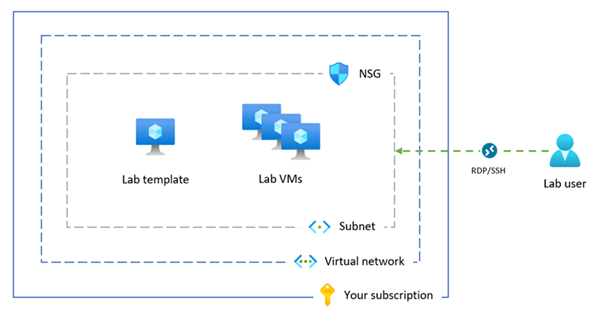

Na poniższym diagramie przedstawiono omówienie zaawansowanej konfiguracji sieci usług Azure Lab Services. Szablon laboratorium i maszyny wirtualne laboratorium są przypisane adres IP w podsieci, a sieciowa grupa zabezpieczeń umożliwia użytkownikom laboratorium łączenie się z maszynami wirtualnymi laboratorium przy użyciu protokołu RDP lub SSH.

Uwaga

Jeśli twoja organizacja musi wykonywać filtrowanie zawartości, takie jak zgodność z ustawą o ochronie internetu dzieci (CIPA), należy użyć oprogramowania innej firmy. Aby uzyskać więcej informacji, przeczytaj wskazówki dotyczące filtrowania zawartości w obsługiwanych scenariuszach sieciowych.

Wymagania wstępne

- Konto platformy Azure z aktywną subskrypcją. Utwórz konto bezpłatnie.

- Twoje konto platformy Azure ma rolę Współautor sieci lub rolę nadrzędną tej roli w sieci wirtualnej.

- Sieć wirtualna i podsieć platformy Azure w tym samym regionie świadczenia usługi Azure, w którym tworzysz plan laboratorium. Dowiedz się, jak utworzyć sieć wirtualną i podsieć.

- Podsieć ma wystarczająco dużo wolnych adresów IP dla maszyn wirtualnych szablonu i maszyn wirtualnych laboratorium dla wszystkich laboratoriów (każde laboratorium używa 512 adresów IP) w planie laboratorium.

1. Delegowanie podsieci sieci wirtualnej

Aby użyć podsieci sieci wirtualnej do zaawansowanej sieci w usłudze Azure Lab Services, należy delegować podsieć do planów laboratorium usługi Azure Lab Services. Delegowanie podsieci zapewnia jawne uprawnienia usług Azure Lab Services do tworzenia zasobów specyficznych dla usługi, takich jak maszyny wirtualne laboratorium, w podsieci.

Można delegować tylko jeden plan laboratorium naraz do użycia z jedną podsiecią.

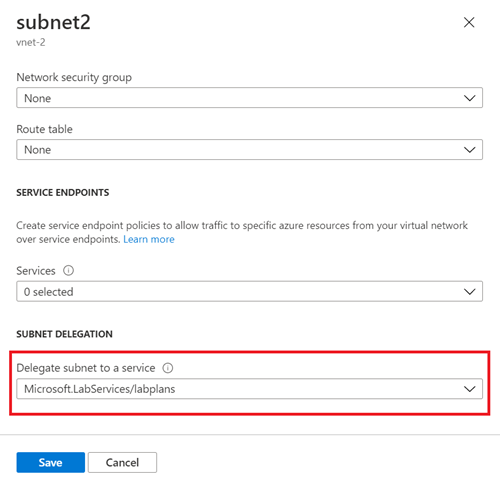

Wykonaj następujące kroki, aby delegować podsieć do użycia z planem laboratorium:

Zaloguj się w witrynie Azure Portal.

Przejdź do sieci wirtualnej i wybierz pozycję Podsieci.

Wybierz dedykowaną podsieć, którą chcesz delegować do usługi Azure Lab Services.

Ważne

Podsieć używana dla usług Azure Lab Services nie powinna być jeszcze używana dla bramy sieci wirtualnej ani usługi Azure Bastion.

W obszarze Delegowanie podsieci do usługi wybierz pozycję Microsoft.LabServices/labplans, a następnie wybierz pozycję Zapisz.

Sprawdź, czy pozycja Microsoft.LabServices/labplans jest wyświetlana w kolumnie Delegowane do podsieci.

2. Konfigurowanie sieciowej grupy zabezpieczeń

Po połączeniu laboratorium z siecią wirtualną należy skonfigurować sieciową grupę zabezpieczeń, aby zezwolić na przychodzący ruch RDP/SSH z komputera użytkownika do maszyny wirtualnej szablonu i maszyn wirtualnych laboratorium. Sieciowa grupa zabezpieczeń zawiera reguły kontroli dostępu, które zezwalają na ruch lub go blokują w oparciu o kierunek ruchu, protokół, adres źródłowy i docelowy oraz port.

Reguły sieciowej grupy zabezpieczeń można zmienić w dowolnym momencie, a zmiany są stosowane do wszystkich skojarzonych wystąpień. Wprowadzenie zmian sieciowej grupy zabezpieczeń może potrwać do 10 minut.

Ważne

Jeśli nie skonfigurujesz sieciowej grupy zabezpieczeń, nie będzie można uzyskać dostępu do maszyny wirtualnej szablonu laboratorium i maszyn wirtualnych laboratorium za pośrednictwem protokołu RDP lub SSH.

Konfiguracja sieciowej grupy zabezpieczeń dla zaawansowanej sieci składa się z dwóch kroków:

- Tworzenie sieciowej grupy zabezpieczeń, która zezwala na ruch RDP/SSH

- Kojarzenie sieciowej grupy zabezpieczeń z podsiecią sieci wirtualnej

Sieciowa grupa zabezpieczeń umożliwia sterowanie ruchem do co najmniej jednej maszyny wirtualnej, wystąpień ról, kart sieciowych lub podsieci w sieci wirtualnej. Sieciowa grupa zabezpieczeń zawiera reguły kontroli dostępu, które zezwalają na ruch lub go blokują w oparciu o kierunek ruchu, protokół, adres źródłowy i docelowy oraz port. Reguły sieciowej grupy zabezpieczeń można zmienić w dowolnym momencie, a zmiany są stosowane do wszystkich skojarzonych wystąpień.

Aby uzyskać więcej informacji na temat sieciowych grup zabezpieczeń, odwiedź stronę co to jest sieciowa grupa zabezpieczeń.

Sieciowa grupa zabezpieczeń umożliwia sterowanie ruchem do co najmniej jednej maszyny wirtualnej, wystąpień ról, kart sieciowych lub podsieci w sieci wirtualnej. Sieciowa grupa zabezpieczeń zawiera reguły kontroli dostępu, które zezwalają na ruch lub go blokują w oparciu o kierunek ruchu, protokół, adres źródłowy i docelowy oraz port. Reguły sieciowej grupy zabezpieczeń można zmienić w dowolnym momencie, a zmiany są stosowane do wszystkich skojarzonych wystąpień.

Aby uzyskać więcej informacji na temat sieciowych grup zabezpieczeń, odwiedź stronę co to jest sieciowa grupa zabezpieczeń.

Tworzenie sieciowej grupy zabezpieczeń w celu zezwolenia na ruch

Wykonaj następujące kroki, aby utworzyć sieciową grupę zabezpieczeń i zezwolić na przychodzący ruch RDP lub SSH:

Jeśli nie masz jeszcze sieciowej grupy zabezpieczeń, wykonaj następujące kroki, aby utworzyć sieciową grupę zabezpieczeń.

Pamiętaj, aby utworzyć sieciowa grupa zabezpieczeń w tym samym regionie świadczenia usługi Azure co sieć wirtualna i plan laboratorium.

Utwórz regułę zabezpieczeń dla ruchu przychodzącego, aby zezwolić na ruch RDP i SSH.

Przejdź do sieciowej grupy zabezpieczeń w witrynie Azure Portal.

Wybierz pozycję Reguły zabezpieczeń dla ruchu przychodzącego, a następnie wybierz pozycję +Dodaj.

Wprowadź szczegóły nowej reguły zabezpieczeń dla ruchu przychodzącego:

Ustawienie Wartość Source Wybierz dowolną. Zakresy portów źródłowych Wprowadź *. Lokalizacja docelowa Wybierz pozycję Adresy IP. Docelowe adresy IP/zakresy CIDR Wybierz zakres podsieci sieci wirtualnej. Usługa Wybierz Niestandardowy. Zakresy portów docelowych Wprowadź wartość 22, 3389. Port 22 jest przeznaczony dla protokołu Secure Shell (SSH). Port 3389 jest przeznaczony dla protokołu RDP (Remote Desktop Protocol). Protokół Wybierz dowolną. Akcja Zaznacz Zezwól. Priorytet Wprowadź wartość 1000. Priorytet musi być wyższy niż inne reguły odmowy dla protokołu RDP lub SSH. Nazwa/nazwisko Wprowadź wartość AllowRdpSshForLabs. Wybierz pozycję Dodaj , aby dodać regułę zabezpieczeń dla ruchu przychodzącego do sieciowej grupy zabezpieczeń.

Kojarzenie podsieci z siecią grupy zabezpieczeń

Następnie skojarz sieciową grupę zabezpieczeń z podsiecią sieci wirtualnej, aby zastosować reguły ruchu do ruchu sieci wirtualnej.

Przejdź do sieciowej grupy zabezpieczeń i wybierz pozycję Podsieci.

Wybierz pozycję + Skojarz na górnym pasku menu.

W obszarze Sieć wirtualna wybierz sieć wirtualną.

W polu Podsieć wybierz podsieć sieci wirtualnej.

Wybierz przycisk OK , aby skojarzyć podsieć sieci wirtualnej z siecią grupy zabezpieczeń.

3. Tworzenie planu laboratorium z zaawansowaną siecią

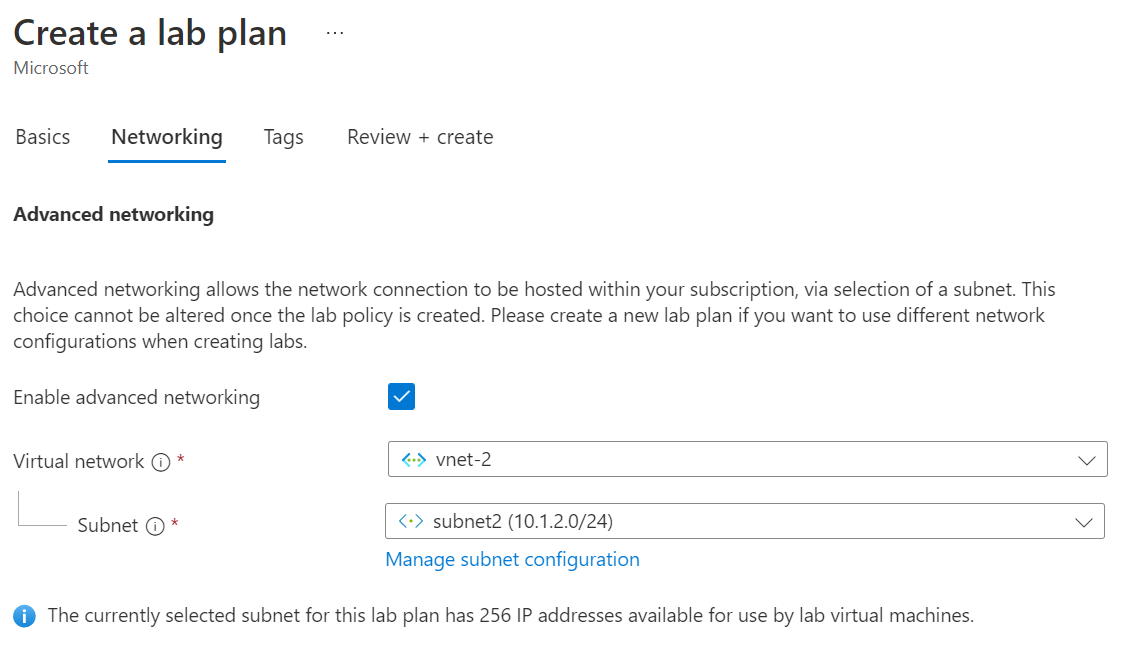

Po skonfigurowaniu podsieci i sieciowej grupy zabezpieczeń możesz utworzyć plan laboratorium z zaawansowaną siecią. Podczas tworzenia nowego laboratorium w planie laboratorium usługa Azure Lab Services tworzy szablon laboratorium i maszyny wirtualne laboratorium w podsieci sieci wirtualnej.

Ważne

Podczas tworzenia planu laboratorium należy skonfigurować zaawansowaną sieć. Nie można włączyć zaawansowanej sieci na późniejszym etapie.

Aby utworzyć plan laboratorium z zaawansowaną siecią w witrynie Azure Portal:

Zaloguj się w witrynie Azure Portal.

Wybierz pozycję Utwórz zasób w lewym górnym rogu witryny Azure Portal i wyszukaj plan laboratorium.

Wprowadź informacje na karcie Podstawy na stronie Tworzenie planu laboratorium.

Aby uzyskać więcej informacji, zobacz Tworzenie planu laboratorium za pomocą usługi Azure Lab Services.

Na karcie Sieć wybierz pozycję Włącz sieć zaawansowaną, aby skonfigurować podsieć sieci wirtualnej.

W obszarze Sieć wirtualna wybierz sieć wirtualną. W polu Podsieć wybierz podsieć sieci wirtualnej.

Jeśli sieć wirtualna nie jest wyświetlana na liście, sprawdź, czy plan laboratorium znajduje się w tym samym regionie świadczenia usługi Azure, co sieć wirtualna, że delegowano podsieć do usług Azure Lab Services i czy twoje konto platformy Azure ma niezbędne uprawnienia.

Wybierz pozycję Przejrzyj i utwórz , aby utworzyć plan laboratorium z zaawansowaną siecią.

Użytkownicy laboratorium i menedżerowie laboratoriów mogą teraz łączyć się ze swoimi maszynami wirtualnymi laboratorium lub maszyną wirtualną szablonu laboratorium przy użyciu protokołu RDP lub SSH.

Podczas tworzenia nowego laboratorium wszystkie maszyny wirtualne są tworzone w sieci wirtualnej i przypisywane adres IP w zakresie podsieci.

4. (Opcjonalnie) Aktualizowanie ustawień konfiguracji sieci

Zaleca się użycie domyślnych ustawień konfiguracji dla sieci wirtualnej i podsieci podczas korzystania z zaawansowanych sieci w usługach Azure Lab Services.

W przypadku określonych scenariuszy sieciowych może być konieczne zaktualizowanie konfiguracji sieci. Dowiedz się więcej na temat obsługiwanych architektur sieci i topologii w usługach Azure Lab Services i odpowiedniej konfiguracji sieci.

Ustawienia sieci wirtualnej można modyfikować po utworzeniu planu laboratorium za pomocą zaawansowanych sieci. Jednak po zmianie ustawień DNS w sieci wirtualnej należy ponownie uruchomić wszystkie uruchomione maszyny wirtualne laboratorium. Jeśli maszyny wirtualne laboratorium zostaną zatrzymane, automatycznie otrzymają zaktualizowane ustawienia DNS po uruchomieniu.

Uwaga

Następujące zmiany konfiguracji sieci nie są obsługiwane po skonfigurowaniu zaawansowanej sieci:

- Usuń sieć wirtualną lub podsieć skojarzona z planem laboratorium. Powoduje to, że laboratoria przestaną działać.

- Zmień zakres adresów podsieci po utworzeniu maszyn wirtualnych (maszyn wirtualnych szablonu lub maszyn wirtualnych laboratorium).

- Zmień etykietę DNS na publicznym adresie IP. Powoduje to zatrzymanie działania przycisku Połączenie dla maszyn wirtualnych laboratorium.

- Zmień konfigurację adresu IP frontonu w module równoważenia obciążenia platformy Azure. Powoduje to zatrzymanie działania przycisku Połączenie dla maszyn wirtualnych laboratorium.

- Zmień nazwę FQDN na publicznym adresie IP.

- Użyj tabeli tras z domyślną trasą dla podsieci (wymuszone tunelowanie). Powoduje to utratę łączności z laboratorium przez użytkowników.

- Korzystanie z usługi Azure Firewall lub Azure Bastion nie jest obsługiwane.

Następne kroki

- Dołącz galerię obliczeniową do planu laboratorium.

- Skonfiguruj ustawienia automatycznego zamykania dla planu laboratorium.

- Dodaj twórców laboratorium do planu laboratorium.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla