Tworzenie, zmienianie i usuwanie sieciowej grupy zabezpieczeń

Reguły zabezpieczeń w sieciowych grupach zabezpieczeń umożliwiają filtrowanie typu ruchu sieciowego, który może wchodzić do podsieci sieci wirtualnej i interfejsów sieciowych oraz z nich wychodzić. Aby dowiedzieć się więcej o sieciowych grupach zabezpieczeń, zobacz Omówienie sieciowej grupy zabezpieczeń. Następnie ukończ samouczek Filtrowanie ruchu sieciowego, aby uzyskać doświadczenie z sieciowymi grupami zabezpieczeń.

Wymagania wstępne

Jeśli nie masz konta platformy Azure z aktywną subskrypcją, utwórz je bezpłatnie. Przed rozpoczęciem pozostałej części tego artykułu wykonaj jedno z tych zadań:

Użytkownicy portalu: zaloguj się do witryny Azure Portal przy użyciu konta platformy Azure.

Użytkownicy programu PowerShell: uruchom polecenia w usłudze Azure Cloud Shell lub uruchom program PowerShell lokalnie z komputera. Usługa Azure Cloud Shell to bezpłatna interaktywna powłoka, której możesz używać do wykonywania kroków opisanych w tym artykule. Udostępnia ona wstępnie zainstalowane i najczęściej używane narzędzia platformy Azure, które są skonfigurowane do użycia na koncie. Na karcie Przeglądarki usługi Azure Cloud Shell znajdź listę rozwijaną Wybierz środowisko , a następnie wybierz program PowerShell , jeśli nie został jeszcze wybrany.

Jeśli używasz programu PowerShell lokalnie, użyj modułu Azure PowerShell w wersji 1.0.0 lub nowszej. Uruchom polecenie

Get-Module -ListAvailable Az.Network, aby dowiedzieć się, jaka wersja jest zainstalowana. Jeśli konieczna będzie instalacja lub uaktualnienie, zobacz Instalowanie modułu Azure PowerShell. Uruchom polecenieConnect-AzAccount, aby zalogować się na platformie Azure.Użytkownicy interfejsu wiersza polecenia platformy Azure: uruchom polecenia w usłudze Azure Cloud Shell lub uruchom interfejs wiersza polecenia platformy Azure lokalnie z komputera. Usługa Azure Cloud Shell to bezpłatna interaktywna powłoka, której możesz używać do wykonywania kroków opisanych w tym artykule. Udostępnia ona wstępnie zainstalowane i najczęściej używane narzędzia platformy Azure, które są skonfigurowane do użycia na koncie. Na karcie Przeglądarki usługi Azure Cloud Shell znajdź listę rozwijaną Wybierz środowisko , a następnie wybierz pozycję Bash , jeśli nie została jeszcze wybrana.

Jeśli używasz interfejsu wiersza polecenia platformy Azure lokalnie, użyj interfejsu wiersza polecenia platformy Azure w wersji 2.0.28 lub nowszej. Uruchom polecenie

az --version, aby dowiedzieć się, jaka wersja jest zainstalowana. Jeśli konieczna będzie instalacja lub uaktualnienie, zobacz Instalowanie interfejsu wiersza polecenia platformy Azure. Uruchom polecenieaz login, aby zalogować się na platformie Azure.

Przypisz rolę Współautor sieci lub Rolę niestandardową z odpowiednimi uprawnieniami.

Praca z sieciowymi grupami zabezpieczeń

Można tworzyć, wyświetlać wszystkie, wyświetlać szczegóły, zmieniać i usuwać sieciową grupę zabezpieczeń. Można również skojarzyć lub usunąć skojarzenie sieciowej grupy zabezpieczeń z interfejsu sieciowego lub podsieci.

Tworzenie sieciowej grupy zabezpieczeń

Istnieje limit liczby sieciowych grup zabezpieczeń, które można utworzyć dla każdego regionu i subskrypcji platformy Azure. Aby dowiedzieć się więcej, zobacz Azure subscription and service limits, quotas, and constraints (Limity, limity przydziału i ograniczenia usługi platformy Azure).

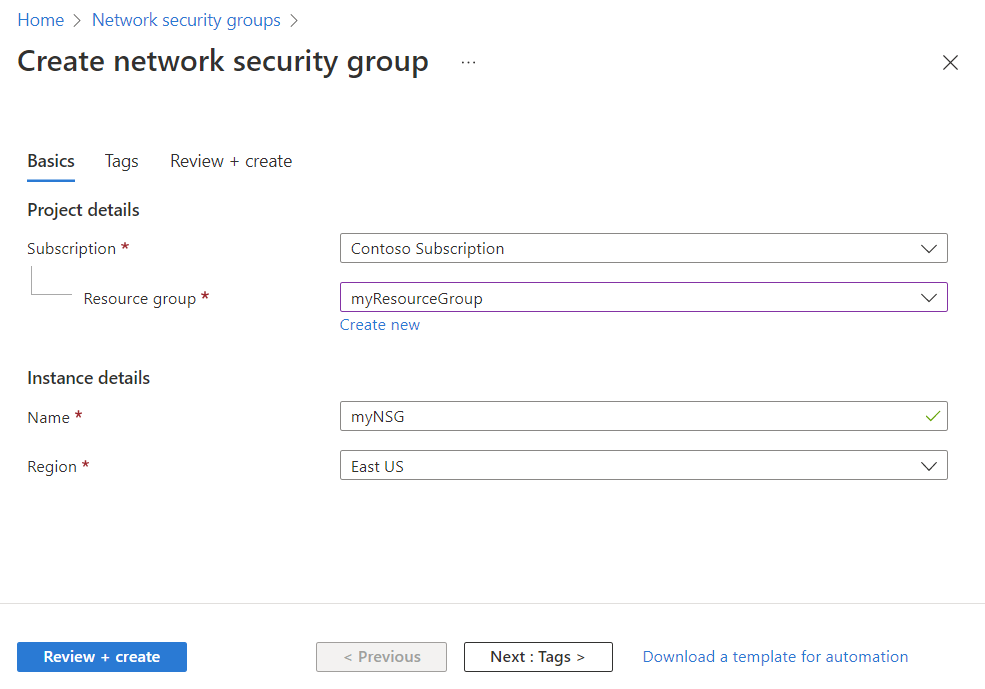

W polu wyszukiwania w górnej części portalu wprowadź wartość Sieciowa grupa zabezpieczeń. Wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania.

Wybierz + Utwórz.

Na stronie Tworzenie sieciowej grupy zabezpieczeń na karcie Podstawy wprowadź lub wybierz następujące wartości:

Ustawienie Akcja Szczegóły projektu Subskrypcja Wybierz subskrypcję platformy Azure. Resource group Wybierz istniejącą grupę zasobów lub utwórz nową, wybierając pozycję Utwórz nową. W tym przykładzie użyto grupy zasobów myResourceGroup . Szczegóły wystąpienia Nazwa sieciowej grupy zabezpieczeń Wprowadź nazwę tworzonej sieciowej grupy zabezpieczeń. Region (Region) Wybierz żądany region.

Wybierz pozycję Przejrzyj i utwórz.

Po wyświetleniu komunikatu Weryfikacja przekazana wybierz pozycję Utwórz.

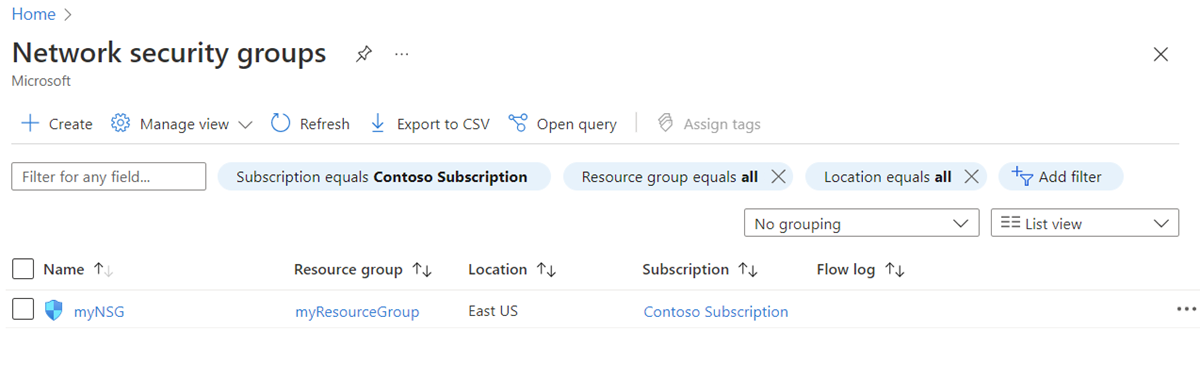

Wyświetlanie wszystkich sieciowych grup zabezpieczeń

W polu wyszukiwania w górnej części portalu wprowadź wartość Sieciowa grupa zabezpieczeń. Wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania, aby wyświetlić listę sieciowych grup zabezpieczeń w ramach subskrypcji.

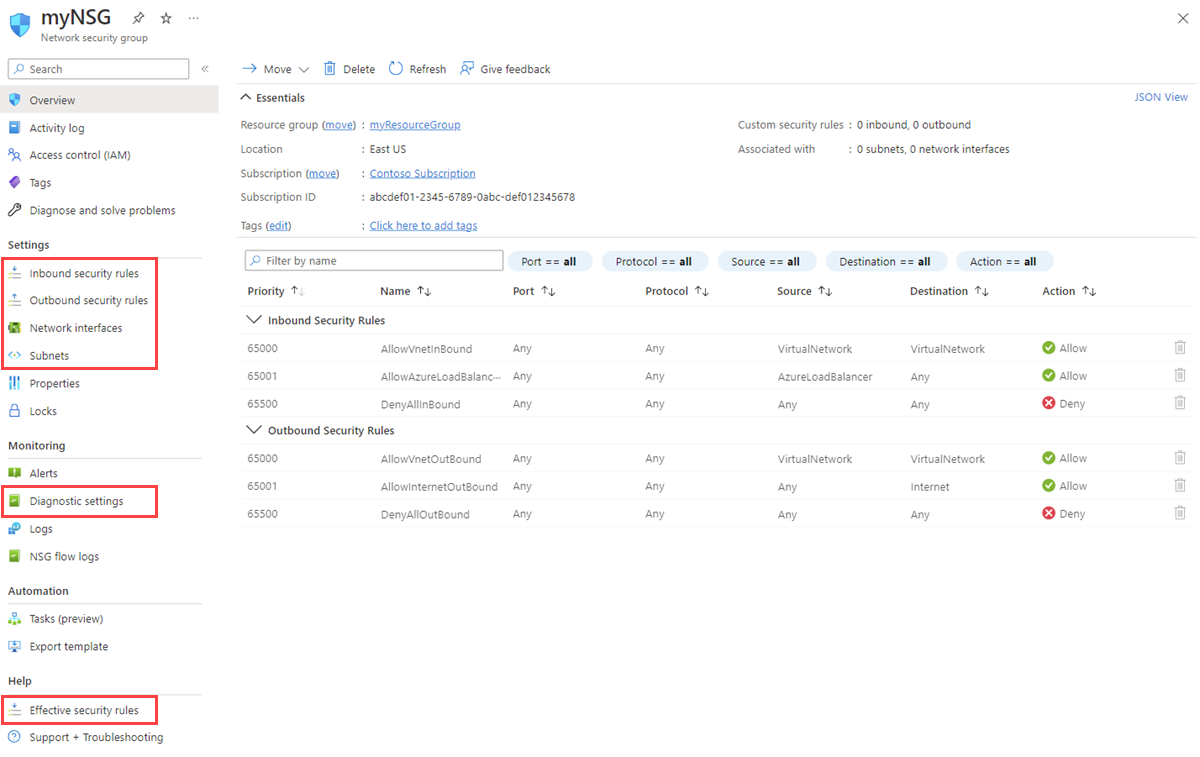

Wyświetlanie szczegółów sieciowej grupy zabezpieczeń

W polu wyszukiwania w górnej części portalu wprowadź ciąg Sieciowa grupa zabezpieczeń i wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania.

Wybierz nazwę sieciowej grupy zabezpieczeń.

W Ustawienia można wyświetlić reguły zabezpieczeń dla ruchu przychodzącego, reguły zabezpieczeń ruchu wychodzącego, interfejsy sieciowe i podsieci skojarzone z siecią.

W obszarze Monitorowanie można włączyć lub wyłączyć ustawienia diagnostyczne. Aby uzyskać więcej informacji, zobacz Rejestrowanie zasobów dla sieciowej grupy zabezpieczeń.

W obszarze Pomoc możesz wyświetlić obowiązujące reguły zabezpieczeń. Aby uzyskać więcej informacji, zobacz Diagnozowanie problemu z filtrowaniem ruchu sieciowego maszyny wirtualnej.

Aby dowiedzieć się więcej o typowych ustawieniach platformy Azure, zobacz następujące artykuły:

Zmienianie sieciowej grupy zabezpieczeń

Najczęstsze zmiany w sieciowej grupie zabezpieczeń to:

Kojarzenie lub usuwanie skojarzenia sieciowej grupy zabezpieczeń z interfejsem sieciowym lub z interfejsu sieciowego

Aby uzyskać więcej informacji na temat skojarzenia i skojarzenia sieciowej grupy zabezpieczeń, zobacz Kojarzenie lub usuwanie skojarzenia sieciowej grupy zabezpieczeń.

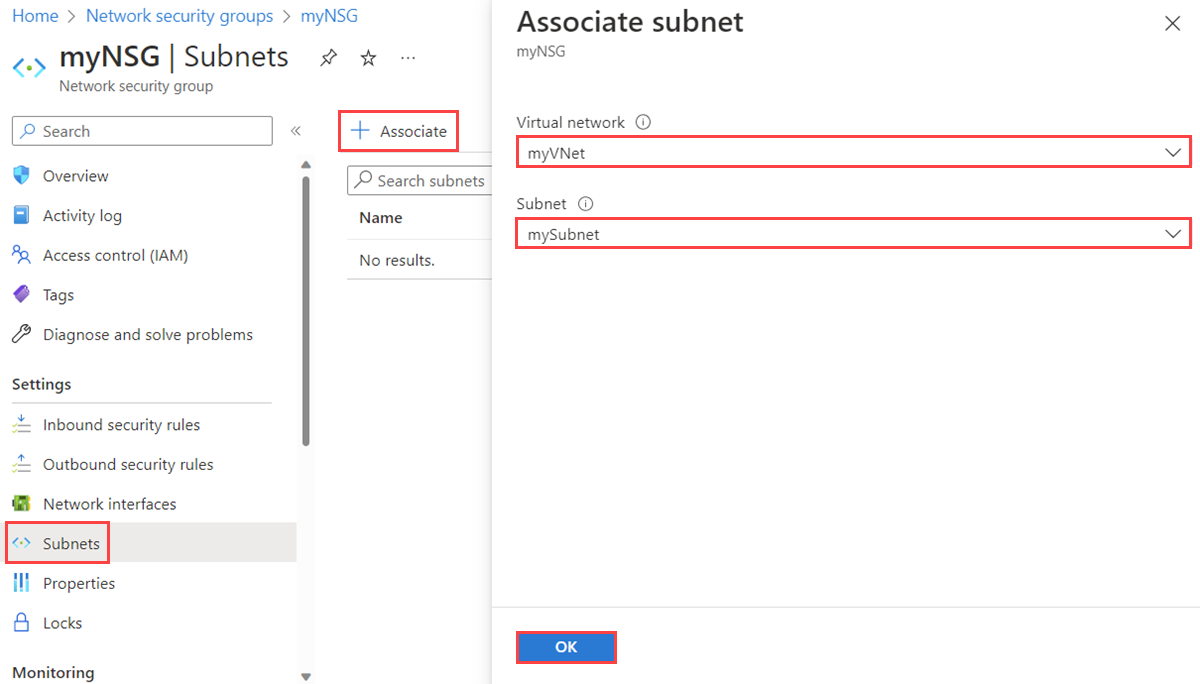

Kojarzenie lub usuwanie skojarzenia sieciowej grupy zabezpieczeń do lub z podsieci

W polu wyszukiwania w górnej części portalu wprowadź ciąg Sieciowa grupa zabezpieczeń i wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania.

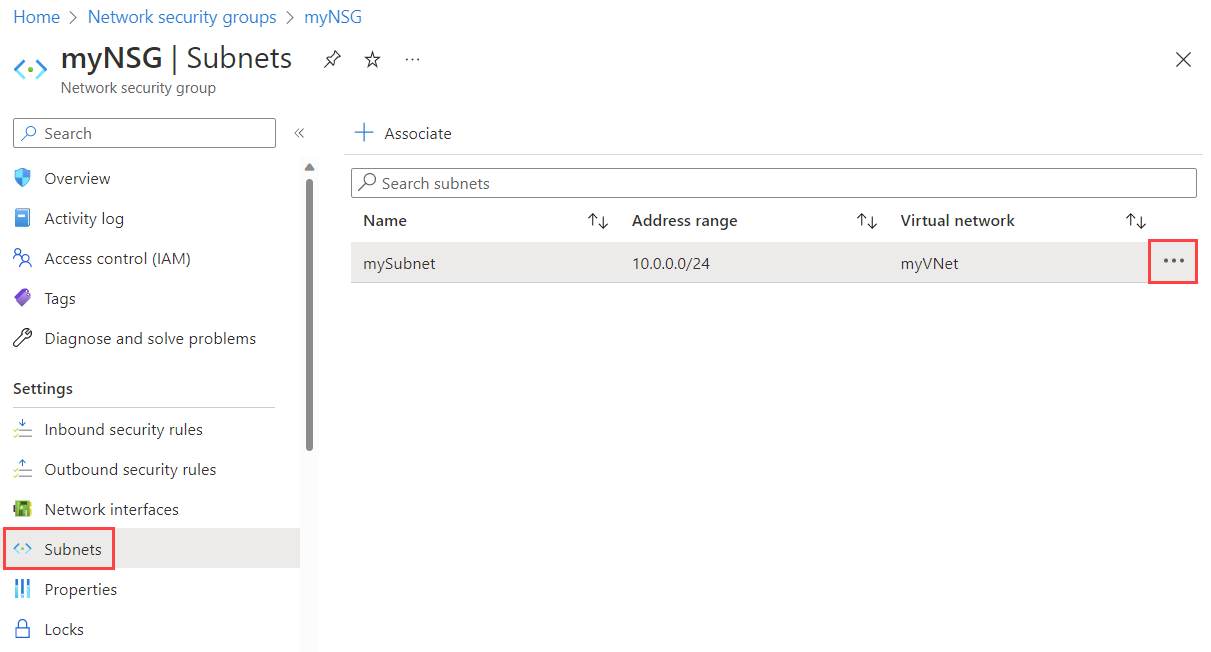

Wybierz nazwę sieciowej grupy zabezpieczeń, a następnie wybierz pozycję Podsieci.

Aby skojarzyć sieciową grupę zabezpieczeń z podsiecią, wybierz pozycję + Skojarz, a następnie wybierz sieć wirtualną i podsieć, z którą chcesz skojarzyć sieciową grupę zabezpieczeń. Wybierz przycisk OK.

Aby usunąć skojarzenie sieciowej grupy zabezpieczeń z podsieci, wybierz trzy kropki obok podsieci, z której chcesz usunąć skojarzenie sieciowej grupy zabezpieczeń, a następnie wybierz pozycję Usuń skojarzenie. Wybierz opcję Tak.

Usuwanie sieciowej grupy zabezpieczeń

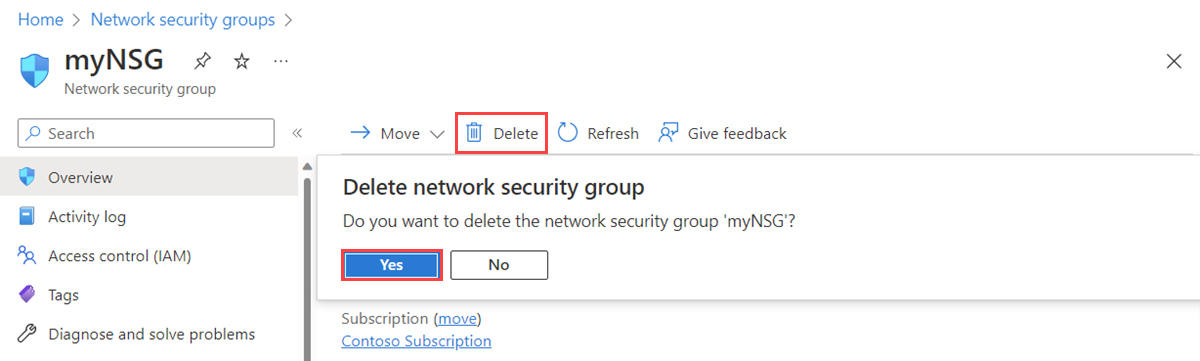

Jeśli sieciowa grupa zabezpieczeń jest skojarzona z żadnymi podsieciami lub interfejsami sieciowymi, nie można jej usunąć. Przed podjęciem próby usunięcia usuń skojarzenie sieciowej grupy zabezpieczeń ze wszystkich podsieci i interfejsów sieciowych.

W polu wyszukiwania w górnej części portalu wprowadź ciąg Sieciowa grupa zabezpieczeń i wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania.

Wybierz sieciowa grupa zabezpieczeń, którą chcesz usunąć.

Wybierz pozycję Usuń, a następnie wybierz pozycję Tak w oknie dialogowym potwierdzenia.

Praca z regułami zabezpieczeń

Sieciowa grupa zabezpieczeń zawiera zero lub więcej reguł zabezpieczeń. Możesz tworzyć, wyświetlać wszystkie, wyświetlać szczegóły, zmieniać i usuwać regułę zabezpieczeń.

Tworzenie reguły zabezpieczeń

Istnieje limit liczby reguł na sieciową grupę zabezpieczeń, którą można utworzyć dla każdej lokalizacji i subskrypcji platformy Azure. Aby dowiedzieć się więcej, zobacz Azure subscription and service limits, quotas, and constraints (Limity, limity przydziału i ograniczenia usługi platformy Azure).

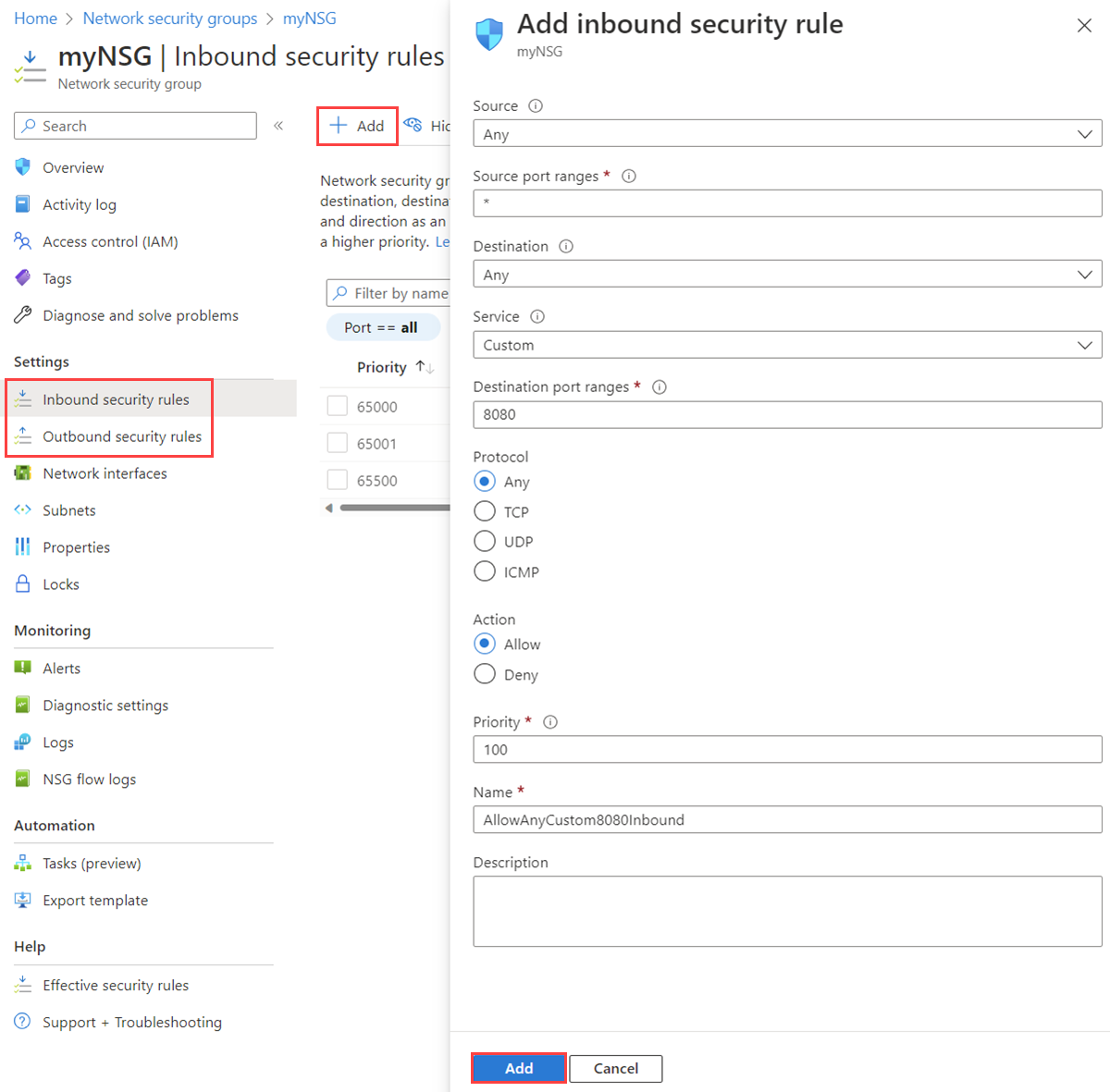

W polu wyszukiwania w górnej części portalu wprowadź ciąg Sieciowa grupa zabezpieczeń i wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania.

Wybierz nazwę sieciowej grupy zabezpieczeń, do której chcesz dodać regułę zabezpieczeń.

Wybierz pozycję Reguły zabezpieczeń dla ruchu przychodzącego lub Reguły zabezpieczeń dla ruchu wychodzącego.

Na liście znajduje się kilka istniejących reguł, w tym niektóre, które mogły nie zostać dodane. Podczas tworzenia sieciowej grupy zabezpieczeń zostanie utworzonych kilka domyślnych reguł zabezpieczeń. Aby dowiedzieć się więcej, zobacz domyślne reguły zabezpieczeń. Nie można usunąć domyślnych reguł zabezpieczeń, ale można je zastąpić regułami o wyższym priorytcie.

Wybierz pozycję + Dodaj. Wybierz lub dodaj wartości dla następujących ustawień, a następnie wybierz pozycję Dodaj:

Ustawienie Wartość Szczegóły Source Jeden z: - Dowolne

- Adresy IP

- Mój adres IP

- Tag usługi

- Grupa zabezpieczeń aplikacji

W przypadku wybrania pozycji Adresy IP należy również określić źródłowe adresy IP/zakresy CIDR.

Jeśli wybierzesz pozycję Tag usługi, musisz również wybrać tag usługi źródłowej.

Jeśli wybierzesz pozycję Grupa zabezpieczeń aplikacji, musisz również wybrać istniejącą grupę zabezpieczeń aplikacji. Jeśli wybierzesz opcję Grupa zabezpieczeń aplikacji zarówno dla źródła, jak i miejsca docelowego, interfejsy sieciowe w obu grupach zabezpieczeń aplikacji muszą znajdować się w tej samej sieci wirtualnej. Dowiedz się, jak utworzyć grupę zabezpieczeń aplikacji.

Źródłowe adresy IP/zakresy CIDR Rozdzielana przecinkami lista adresów IP i zakresów routingu międzydomenowego bez klas (CIDR) To ustawienie jest wyświetlane w przypadku ustawienia Źródło na adresy IP. Musisz określić pojedynczą wartość lub rozdzielaną przecinkami listę wielu wartości. Przykładem wielu wartości jest

10.0.0.0/16, 192.188.1.1. Istnieją ograniczenia liczby wartości, które można określić. Aby uzyskać więcej informacji, zobacz Limity platformy Azure.Jeśli określony adres IP jest przypisany do maszyny wirtualnej platformy Azure, określ jego prywatny adres IP, a nie publiczny adres IP. Platforma Azure przetwarza reguły zabezpieczeń po przetłumaczeniu publicznego adresu IP na prywatny adres IP dla reguł zabezpieczeń dla ruchu przychodzącego, ale przed tłumaczeniem prywatnego adresu IP na publiczny adres IP dla reguł ruchu wychodzącego. Aby dowiedzieć się więcej na temat adresów IP na platformie Azure, zobacz Publiczne adresy IP i prywatne adresy IP.

Tag usługi źródłowej Tag usługi z listy rozwijanej To ustawienie jest wyświetlane, jeśli dla reguły zabezpieczeń zostanie ustawiona wartość Źródło na Tag usługi. Tag usługi to wstępnie zdefiniowany identyfikator kategorii adresów IP. Aby dowiedzieć się więcej o dostępnych tagach usługi i tym, co reprezentuje każdy tag, zobacz Tagi usługi. Źródłowa grupa zabezpieczeń aplikacji Istniejąca grupa zabezpieczeń aplikacji To ustawienie jest wyświetlane w przypadku ustawienia Źródło na Wartość Grupa zabezpieczeń aplikacji. Wybierz grupę zabezpieczeń aplikacji, która istnieje w tym samym regionie co interfejs sieciowy. Dowiedz się, jak utworzyć grupę zabezpieczeń aplikacji. Zakresy portów źródłowych Jeden z: - Pojedynczy port, taki jak

80 - Szereg portów, takich jak

1024-65535 - Rozdzielona przecinkami lista pojedynczych portów i/lub zakresów portów, takich jak

80, 1024-65535 - Gwiazdka (

*) zezwala na ruch na dowolnym porcie

To ustawienie określa porty, na których reguła zezwala na ruch lub odmawia go. Istnieją limity liczby portów, które można określić. Aby uzyskać więcej informacji, zobacz Limity platformy Azure. Lokalizacja docelowa Jeden z: - Dowolne

- Adresy IP

- Tag usługi

- Grupa zabezpieczeń aplikacji

W przypadku wybrania adresów IP należy również określić docelowe adresy IP/zakresy CIDR.

Jeśli wybierzesz pozycję Tag usługi, musisz również wybrać tag usługi docelowej.

W przypadku wybrania grupy zabezpieczeń aplikacji należy również wybrać istniejącą grupę zabezpieczeń aplikacji. Jeśli wybierzesz opcję Grupa zabezpieczeń aplikacji zarówno dla źródła, jak i miejsca docelowego, interfejsy sieciowe w obu grupach zabezpieczeń aplikacji muszą znajdować się w tej samej sieci wirtualnej. Dowiedz się, jak utworzyć grupę zabezpieczeń aplikacji.

Docelowe adresy IP/zakresy CIDR Rozdzielana przecinkami lista adresów IP i zakresów CIDR To ustawienie jest wyświetlane, jeśli zmienisz wartość Miejsce docelowe na Adresy IP. Podobnie jak w przypadku źródłowych i źródłowych adresów IP/zakresów CIDR, można określić jeden lub wiele adresów lub zakresów. Istnieją limity liczby, które można określić. Aby uzyskać więcej informacji, zobacz Limity platformy Azure.

Jeśli określony adres IP jest przypisany do maszyny wirtualnej platformy Azure, upewnij się, że określono jego prywatny adres IP, a nie publiczny adres IP. Platforma Azure przetwarza reguły zabezpieczeń po przetłumaczeniu publicznego adresu IP na prywatny adres IP dla reguł zabezpieczeń dla ruchu przychodzącego, ale zanim platforma Azure przetłumaczy prywatny adres IP na publiczny adres IP dla reguł ruchu wychodzącego. Aby dowiedzieć się więcej na temat adresów IP na platformie Azure, zobacz Publiczne adresy IP i prywatne adresy IP.

Docelowy tag usługi Tag usługi z listy rozwijanej To ustawienie jest wyświetlane, jeśli dla reguły zabezpieczeń zostanie ustawiona wartość Docelowa na Tag usługi. Tag usługi to wstępnie zdefiniowany identyfikator kategorii adresów IP. Aby dowiedzieć się więcej o dostępnych tagach usługi i tym, co reprezentuje każdy tag, zobacz Tagi usługi. Docelowa grupa zabezpieczeń aplikacji Istniejąca grupa zabezpieczeń aplikacji To ustawienie zostanie wyświetlone, jeśli ustawisz wartość Docelowa na Grupę zabezpieczeń aplikacji. Wybierz grupę zabezpieczeń aplikacji, która istnieje w tym samym regionie co interfejs sieciowy. Dowiedz się, jak utworzyć grupę zabezpieczeń aplikacji. Usługa Protokół docelowy z listy rozwijanej To ustawienie określa docelowy protokół i zakres portów dla reguły zabezpieczeń. Możesz wybrać wstępnie zdefiniowaną usługę, na przykład RDP, lub wybrać pozycję Niestandardowy i podać zakres portów w zakresach portów docelowych. Zakresy portów docelowych Jeden z: - Pojedynczy port, taki jak

80 - Szereg portów, takich jak

1024-65535 - Rozdzielona przecinkami lista pojedynczych portów i/lub zakresów portów, takich jak

80, 1024-65535 - Gwiazdka (

*) zezwala na ruch na dowolnym porcie

Podobnie jak w przypadku zakresów portów źródłowych, można określić pojedyncze lub wiele portów i zakresów. Istnieją limity liczby, które można określić. Aby uzyskać więcej informacji, zobacz Limity platformy Azure. Protokół Dowolny, TCP, UDP lub ICMP Regułę można ograniczyć do protokołu TCP (Transmission Control Protocol), protokołu UDP (User Datagram Protocol) lub protokołu ICMP (Internet Control Message Protocol). Wartość domyślna to dla reguły, która ma być stosowana do wszystkich protokołów (Dowolny). Akcja Zezwalaj lub odmawiaj To ustawienie określa, czy ta reguła zezwala na dostęp do podanej konfiguracji źródłowej i docelowej lub odmawia dostępu. Priorytet Wartość z zakresu od 100 do 4096, która jest unikatowa dla wszystkich reguł zabezpieczeń w sieciowej grupie zabezpieczeń Platforma Azure przetwarza reguły zabezpieczeń w kolejności priorytetów. Im niższa liczba, tym wyższy priorytet. Zalecamy pozostawienie luki między liczbami priorytetowymi podczas tworzenia reguł, takich jak 100, 200 i 300. Pozostawienie luk ułatwia dodawanie reguł w przyszłości, dzięki czemu można nadać im wyższy lub niższy priorytet niż istniejące reguły. Nazwa/nazwisko Unikatowa nazwa reguły w sieciowej grupie zabezpieczeń Nazwa może mieć maksymalnie 80 znaków. Musi zaczynać się literą lub cyfrą i musi kończyć się literą, cyfrą lub podkreśleniami. Nazwa może zawierać tylko litery, cyfry, podkreślenia, kropki lub łączniki. Opis Opis tekstu Opcjonalnie można określić opis tekstowy reguły zabezpieczeń. Opis nie może być dłuższy niż 140 znaków.

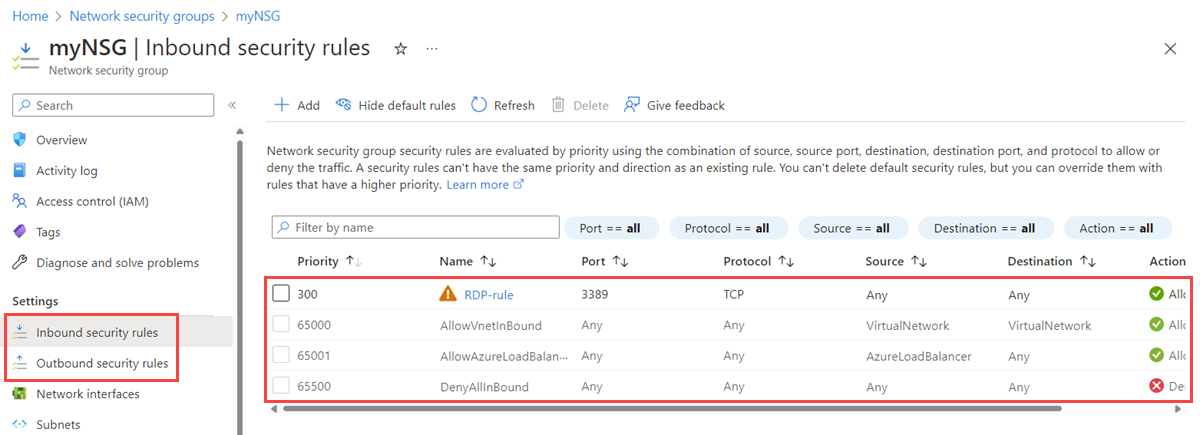

Wyświetlanie wszystkich reguł zabezpieczeń

Sieciowa grupa zabezpieczeń zawiera zero lub więcej reguł. Aby dowiedzieć się więcej o informacjach wyświetlanych podczas wyświetlania reguł, zobacz Reguły zabezpieczeń.

W polu wyszukiwania w górnej części portalu wprowadź ciąg Sieciowa grupa zabezpieczeń i wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania.

Wybierz nazwę sieciowej grupy zabezpieczeń, dla której chcesz wyświetlić reguły.

Wybierz pozycję Reguły zabezpieczeń dla ruchu przychodzącego lub Reguły zabezpieczeń dla ruchu wychodzącego.

Lista zawiera wszystkie utworzone reguły i domyślne reguły zabezpieczeń sieciowej grupy zabezpieczeń.

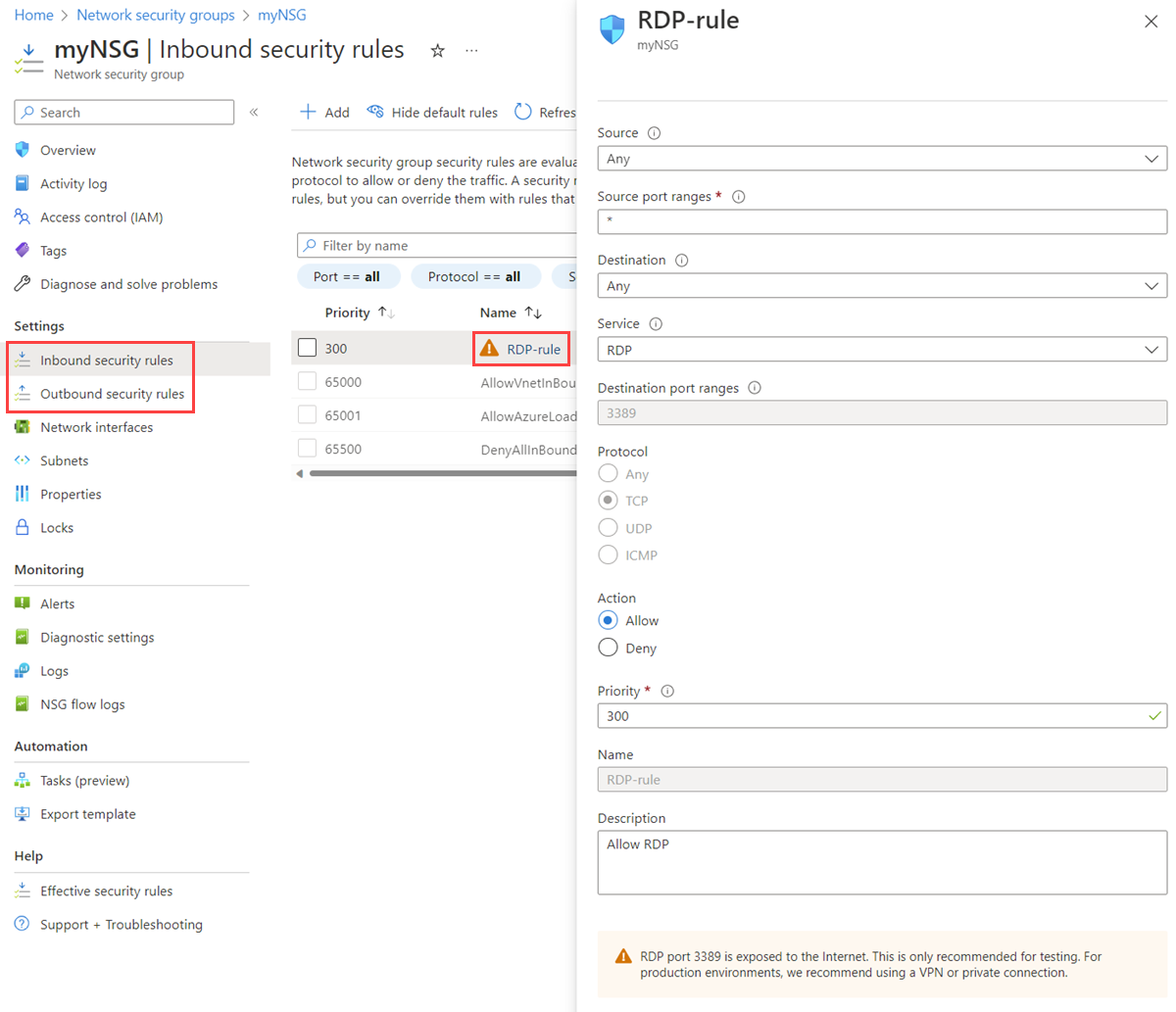

Wyświetlanie szczegółów reguły zabezpieczeń

W polu wyszukiwania w górnej części portalu wprowadź ciąg Sieciowa grupa zabezpieczeń i wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania.

Wybierz nazwę sieciowej grupy zabezpieczeń, dla której chcesz wyświetlić reguły.

Wybierz pozycję Reguły zabezpieczeń dla ruchu przychodzącego lub Reguły zabezpieczeń dla ruchu wychodzącego.

Wybierz regułę, dla której chcesz wyświetlić szczegóły. Aby uzyskać wyjaśnienie wszystkich ustawień, zobacz Ustawienia reguły zabezpieczeń.

Uwaga

Ta procedura dotyczy tylko niestandardowej reguły zabezpieczeń. Nie działa, jeśli wybierzesz domyślną regułę zabezpieczeń.

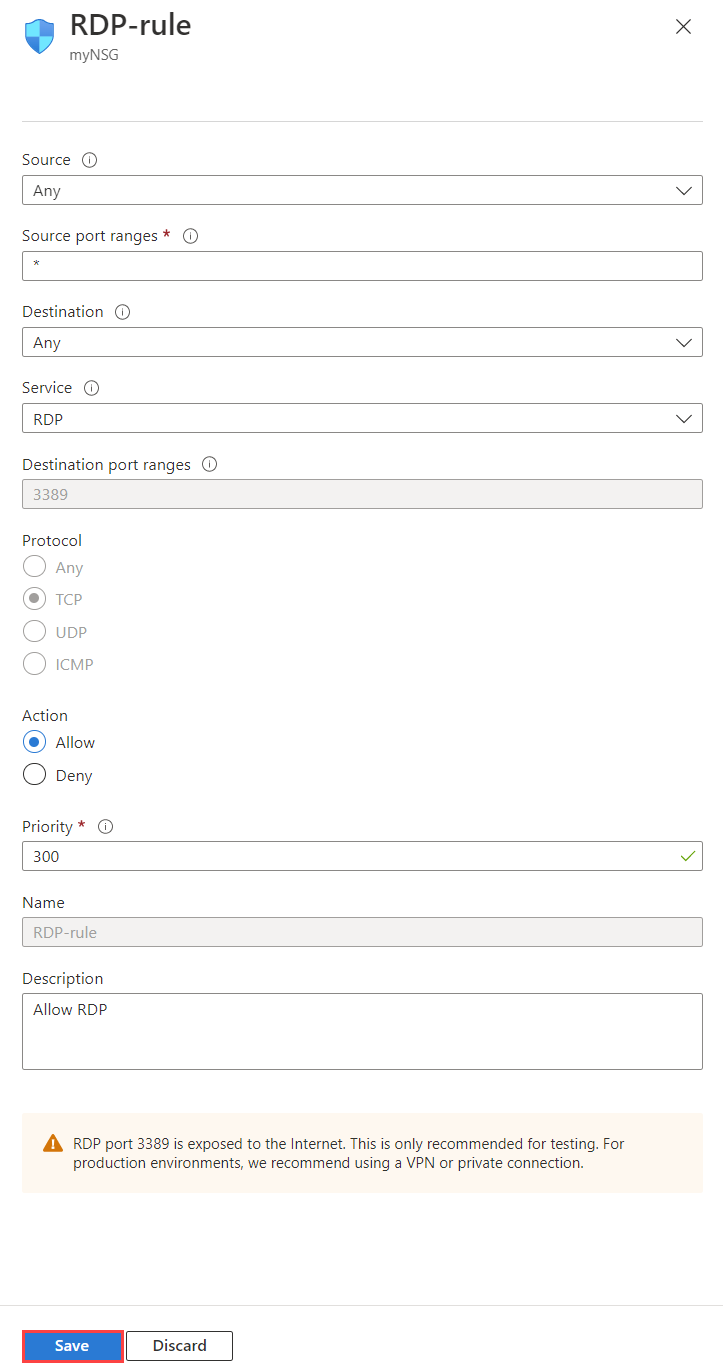

Zmienianie reguły zabezpieczeń

W polu wyszukiwania w górnej części portalu wprowadź ciąg Sieciowa grupa zabezpieczeń i wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania.

Wybierz nazwę sieciowej grupy zabezpieczeń, dla której chcesz wyświetlić reguły.

Wybierz pozycję Reguły zabezpieczeń dla ruchu przychodzącego lub Reguły zabezpieczeń dla ruchu wychodzącego.

Wybierz regułę, którą chcesz zmienić.

Zmień ustawienia zgodnie z potrzebami, a następnie wybierz pozycję Zapisz. Aby uzyskać wyjaśnienie wszystkich ustawień, zobacz Ustawienia reguły zabezpieczeń.

Uwaga

Ta procedura dotyczy tylko niestandardowej reguły zabezpieczeń. Nie można zmienić domyślnej reguły zabezpieczeń.

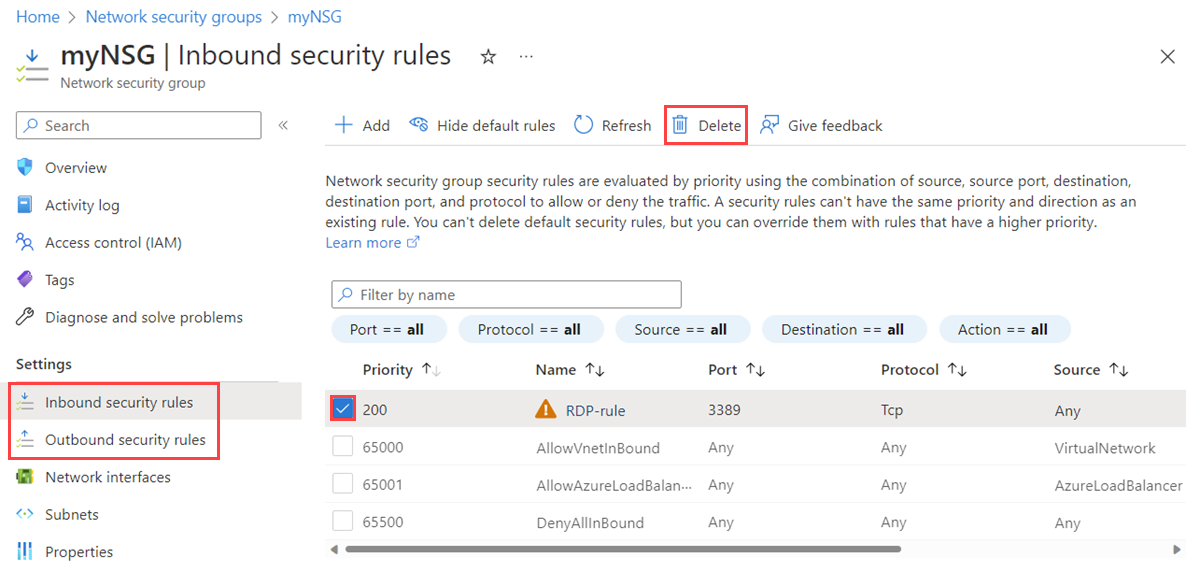

Usuwanie reguły zabezpieczeń

W polu wyszukiwania w górnej części portalu wprowadź ciąg Sieciowa grupa zabezpieczeń i wybierz pozycję Sieciowe grupy zabezpieczeń w wynikach wyszukiwania.

Wybierz nazwę sieciowej grupy zabezpieczeń, dla której chcesz wyświetlić reguły.

Wybierz pozycję Reguły zabezpieczeń dla ruchu przychodzącego lub Reguły zabezpieczeń dla ruchu wychodzącego.

Wybierz reguły, które chcesz usunąć.

Wybierz pozycję Usuń, a następnie wybierz pozycję Tak.

Uwaga

Ta procedura dotyczy tylko niestandardowej reguły zabezpieczeń. Nie możesz usunąć domyślnej reguły zabezpieczeń.

Praca z grupami zabezpieczeń aplikacji

Grupa zabezpieczeń aplikacji zawiera zero lub więcej interfejsów sieciowych. Aby dowiedzieć się więcej, zobacz Grupy zabezpieczeń aplikacji. Wszystkie interfejsy sieciowe w grupie zabezpieczeń aplikacji muszą istnieć w tej samej sieci wirtualnej. Aby dowiedzieć się, jak dodać interfejs sieciowy do grupy zabezpieczeń aplikacji, zobacz Dodawanie interfejsu sieciowego do grupy zabezpieczeń aplikacji.

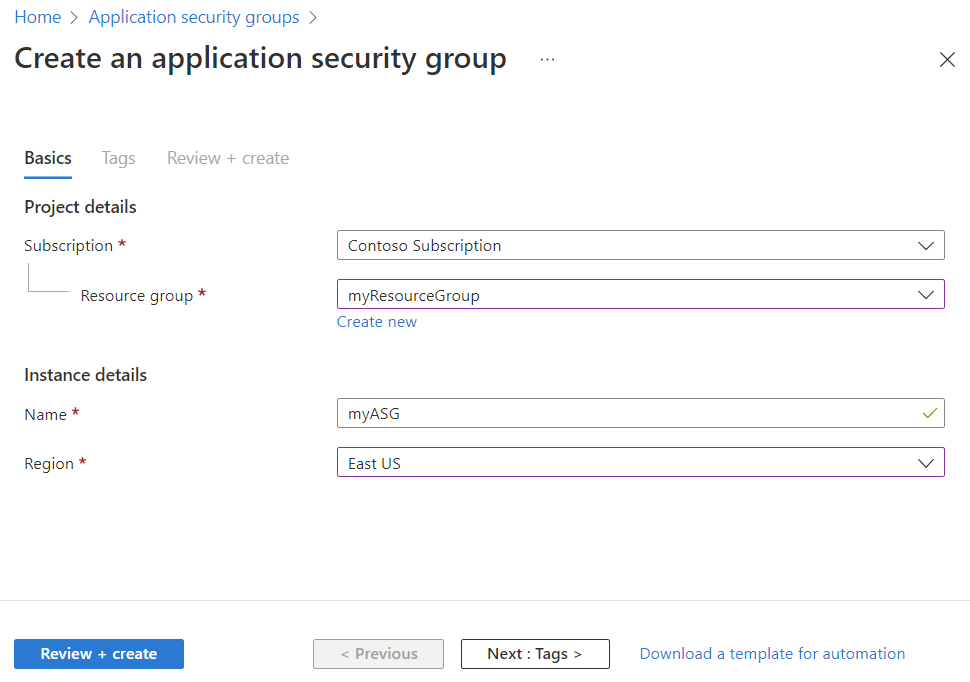

Tworzenie grupy zabezpieczeń aplikacji

W polu wyszukiwania w górnej części portalu wprowadź ciąg Grupa zabezpieczeń aplikacji. Wybierz pozycję Grupy zabezpieczeń aplikacji w wynikach wyszukiwania.

Wybierz + Utwórz.

Na stronie Tworzenie grupy zabezpieczeń aplikacji na karcie Podstawy wprowadź lub wybierz następujące wartości:

Ustawienie Akcja Szczegóły projektu Subskrypcja Wybierz subskrypcję platformy Azure. Resource group Wybierz istniejącą grupę zasobów lub utwórz nową, wybierając pozycję Utwórz nową. W tym przykładzie użyto grupy zasobów myResourceGroup . Szczegóły wystąpienia Nazwisko Wprowadź nazwę tworzonej grupy zabezpieczeń aplikacji. Region (Region) Wybierz region, w którym chcesz utworzyć grupę zabezpieczeń aplikacji.

Wybierz pozycję Przejrzyj i utwórz.

Po wyświetleniu komunikatu Weryfikacja przekazana wybierz pozycję Utwórz.

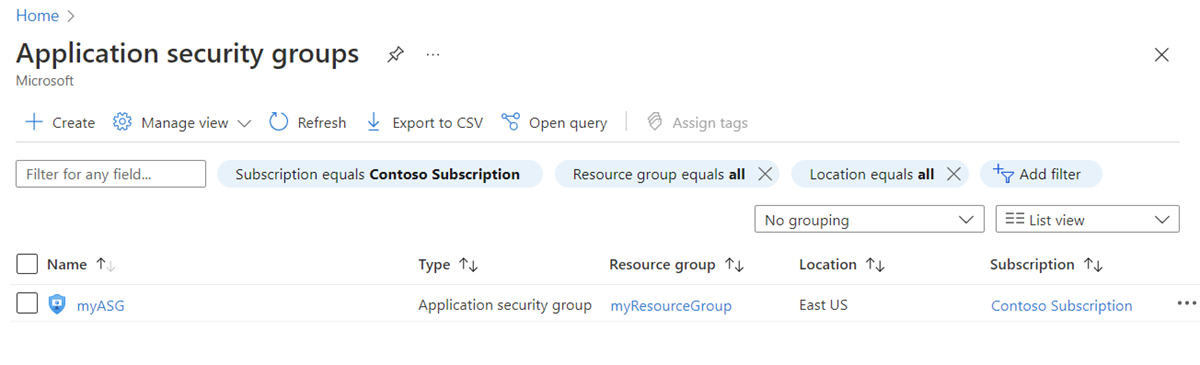

Wyświetlanie wszystkich grup zabezpieczeń aplikacji

W polu wyszukiwania w górnej części portalu wprowadź ciąg Grupa zabezpieczeń aplikacji. Wybierz pozycję Grupy zabezpieczeń aplikacji w wynikach wyszukiwania. W witrynie Azure Portal zostanie wyświetlona lista grup zabezpieczeń aplikacji.

Wyświetlanie szczegółów określonej grupy zabezpieczeń aplikacji

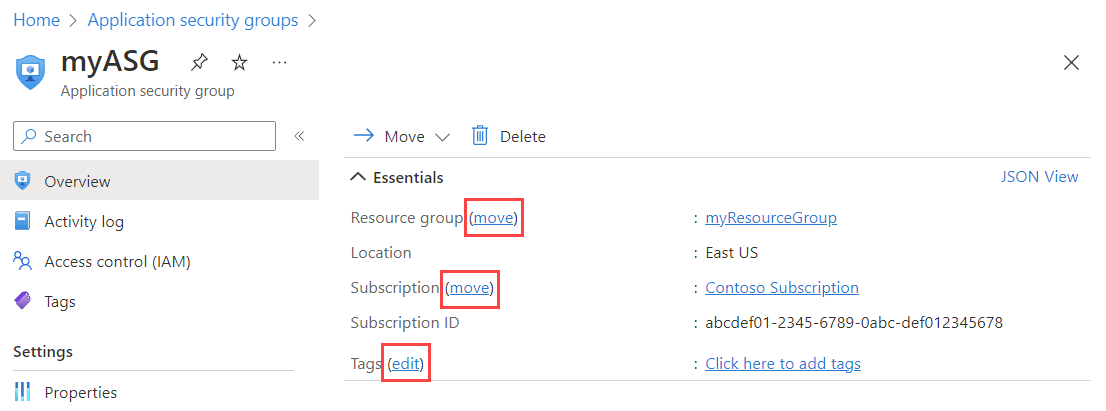

W polu wyszukiwania w górnej części portalu wprowadź ciąg Grupa zabezpieczeń aplikacji. Wybierz pozycję Grupy zabezpieczeń aplikacji w wynikach wyszukiwania.

Wybierz grupę zabezpieczeń aplikacji, dla której chcesz wyświetlić szczegóły.

Zmienianie grupy zabezpieczeń aplikacji

W polu wyszukiwania w górnej części portalu wprowadź ciąg Grupa zabezpieczeń aplikacji. Wybierz pozycję Grupy zabezpieczeń aplikacji w wynikach wyszukiwania.

Wybierz grupę zabezpieczeń aplikacji, którą chcesz zmienić.

Wybierz pozycję Przenieś obok pozycji Grupa zasobów lub Subskrypcja , aby odpowiednio zmienić grupę zasobów lub subskrypcję.

Wybierz pozycję Edytuj obok pozycji Tagi , aby dodać lub usunąć tagi. aby dowiedzieć się więcej, zobacz Organizowanie zasobów platformy Azure i hierarchii zarządzania przy użyciu tagów

Uwaga

Nie można zmienić lokalizacji grupy zabezpieczeń aplikacji.

Wybierz pozycję Kontrola dostępu (Zarządzanie dostępem i tożsamościami), aby przypisać lub usunąć uprawnienia do grupy zabezpieczeń aplikacji.

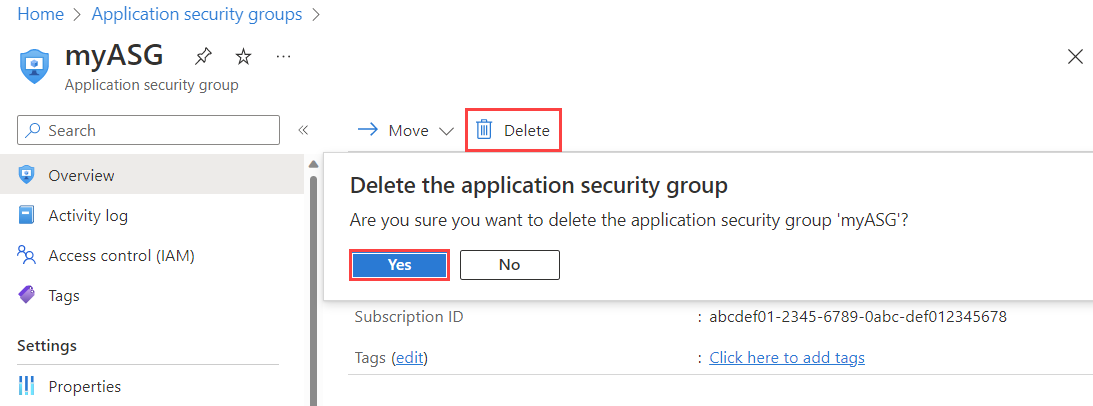

Usuwanie grupy zabezpieczeń aplikacji

Nie można usunąć grupy zabezpieczeń aplikacji, jeśli zawiera ona jakiekolwiek interfejsy sieciowe. Aby usunąć wszystkie interfejsy sieciowe z grupy zabezpieczeń aplikacji, zmień ustawienia interfejsu sieciowego lub usuń interfejsy sieciowe. Aby dowiedzieć się więcej, zobacz Dodawanie lub usuwanie z grup zabezpieczeń aplikacji lub Usuwanie interfejsu sieciowego.

W polu wyszukiwania w górnej części portalu wprowadź ciąg Grupa zabezpieczeń aplikacji. Wybierz pozycję Grupy zabezpieczeń aplikacji w wynikach wyszukiwania.

Wybierz grupę zabezpieczeń aplikacji, którą chcesz usunąć.

Wybierz pozycję Usuń, a następnie wybierz pozycję Tak , aby usunąć grupę zabezpieczeń aplikacji.

Uprawnienia

Aby zarządzać sieciowymi grupami zabezpieczeń, regułami zabezpieczeń i grupami zabezpieczeń aplikacji, twoje konto musi być przypisane do roli Współautor sieci. Rolę niestandardową można również użyć, która ma przypisane odpowiednie uprawnienia, jak pokazano w poniższych tabelach:

Uwaga

Jeśli rola Współautor sieci została przypisana na poziomie grupy zasobów, może nie być widoczna pełna lista tagów usługi. Aby wyświetlić pełną listę, zamiast tego możesz przypisać tę rolę w zakresie subskrypcji. Jeśli możesz zezwolić tylko na współautora sieci dla grupy zasobów, możesz również utworzyć rolę niestandardową dla uprawnień "Microsoft.Network/locations/serviceTags/read" i "Microsoft.Network/locations/serviceTagDetails/read" i przypisać je w zakresie subskrypcji wraz z współautorem sieci w zakresie grupy zasobów.

Sieciowa grupa zabezpieczeń

| Akcja | Nazwisko |

|---|---|

| Microsoft.Network/networkSecurityGroups/read | Pobieranie sieciowej grupy zabezpieczeń |

| Microsoft.Network/networkSecurityGroups/write | Tworzenie lub aktualizowanie sieciowej grupy zabezpieczeń |

| Microsoft.Network/networkSecurityGroups/delete | Usuwanie sieciowej grupy zabezpieczeń |

| Microsoft.Network/networkSecurityGroups/join/action | Kojarzenie sieciowej grupy zabezpieczeń z podsiecią lub interfejsem sieciowym |

Uwaga

Aby wykonywać write operacje w sieciowej grupie zabezpieczeń, konto subskrypcji musi mieć co najmniej read uprawnienia do grupy zasobów wraz z uprawnieniami Microsoft.Network/networkSecurityGroups/write .

Reguła sieciowej grupy zabezpieczeń

| Akcja | Nazwisko |

|---|---|

| Microsoft.Network/networkSecurityGroups/securityRules/read | Uzyskiwanie reguły |

| Microsoft.Network/networkSecurityGroups/securityRules/write | Tworzenie lub aktualizowanie reguły |

| Microsoft.Network/networkSecurityGroups/securityRules/delete | Usuwanie reguły |

Grupa zabezpieczeń aplikacji

| Akcja | Nazwisko |

|---|---|

| Microsoft.Network/applicationSecurityGroups/joinIpConfiguration/action | Dołączanie konfiguracji adresu IP do grupy zabezpieczeń aplikacji |

| Microsoft.Network/applicationSecurityGroups/joinNetworkSecurityRule/action | Dołączanie reguły zabezpieczeń do grupy zabezpieczeń aplikacji |

| Microsoft.Network/applicationSecurityGroups/read | Pobieranie grupy zabezpieczeń aplikacji |

| Microsoft.Network/applicationSecurityGroups/write | Tworzenie lub aktualizowanie grupy zabezpieczeń aplikacji |

| Microsoft.Network/applicationSecurityGroups/delete | Usuwanie grupy zabezpieczeń aplikacji |

Następne kroki

Dodaj lub usuń interfejs sieciowy do lub z grupy zabezpieczeń aplikacji.

Tworzenie i przypisywanie definicji usługi Azure Policy dla sieci wirtualnych