Zarządzanie zabezpieczeniami na platformie Azure

Subskrybenci platformy Azure mogą zarządzać środowiskami chmury przy użyciu wielu urządzeń, łącznie ze stacjami roboczymi do zarządzania, komputerami deweloperów, a nawet urządzeniami uprzywilejowanych użytkowników końcowych, którzy mają uprawnienia specyficzne dla zadania. W niektórych przypadkach funkcje administracyjne są wykonywane za pośrednictwem konsol sieci Web, takich jak Azure Portal. W innych przypadkach mogą istnieć bezpośrednie połączenia z platformą Azure z systemów lokalnych za pośrednictwem wirtualnych sieci prywatnych (VPN), usług terminalowych, protokołów aplikacji klienckich lub (programowo) klasycznego modelu wdrażania platformy Azure. Ponadto punkty końcowe klienta mogą być przyłączone do domeny lub odizolowane i niezarządzane (np. tablety lub smartfony).

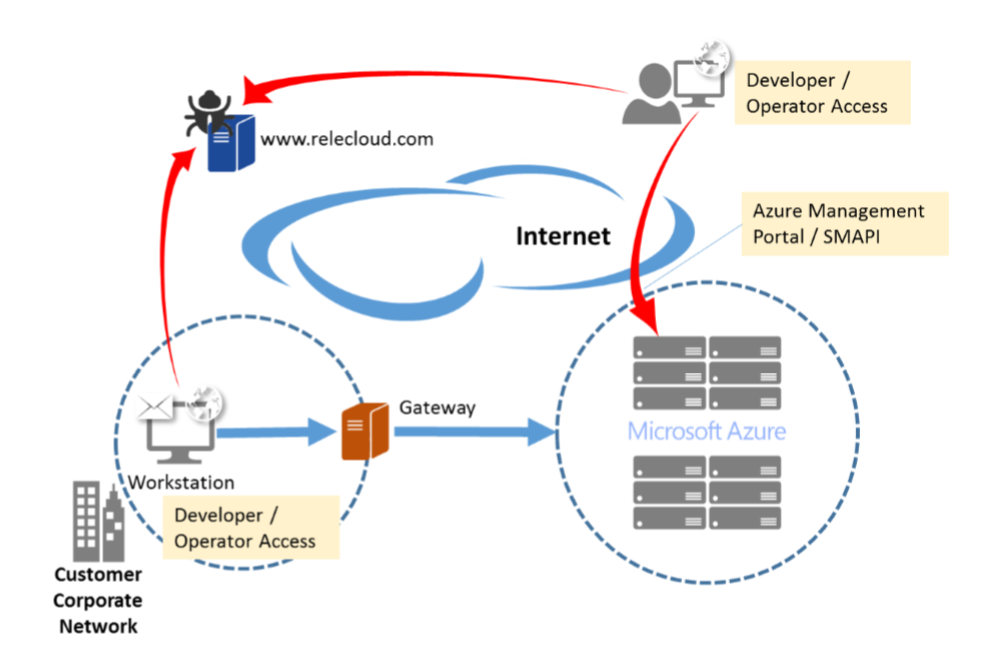

Liczne możliwości uzyskania dostępu i zarządzania zapewniają bogaty zestaw opcji, jednak mogą spowodować podwyższenie ryzyka związanego z wdrożeniem w chmurze. Może to utrudniać śledzenie i inspekcję czynności administracyjnych oraz zarządzanie nimi. To zróżnicowanie może również wprowadzać zagrożenia bezpieczeństwa związane z nieuregulowanym dostępem do punktów końcowych klienta używanych do zarządzania usługami w chmurze. Użycie ogólnych lub osobistych stacji roboczych do opracowywania infrastruktury i zarządzania nią powoduje, że zagrożenia mogą nadchodzić z nieprzewidywalnych kierunków, na przykład podczas przeglądania sieci Web (na przykład ataki za pośrednictwem używanych witryn) lub korzystania z poczty e-mail (na przykład techniki socjotechniczne i wyłudzanie informacji).

Potencjał ataków zwiększa się w tym typie środowiska, ponieważ trudno jest utworzyć zasady zabezpieczeń i mechanizmy odpowiedniego zarządzania dostępem do interfejsów platformy Azure (takich jak SMAPI) z bardzo zróżnicowanych punktów końcowych.

Zagrożenia związane ze zdalnym zarządzaniem

Osoby atakujące często usiłują uzyskać uprzywilejowany dostęp przez uzyskanie poświadczeń konta (na przykład w wyniku ataków siłowych w celu odkrycia hasła, wyłudzenia informacji lub przechwycenia poświadczeń) albo podstępne spowodowanie uruchomienia szkodliwego kodu przez użytkownika (na przykład pobieranego automatycznie ze szkodliwych witryn sieci Web lub pochodzącego ze szkodliwych załączników wiadomości e-mail). W zdalnie zarządzanym środowisku chmury naruszenia zabezpieczeń kont mogą powodować podwyższenie ryzyka za względu na możliwość uzyskania dostępu z dowolnego miejsca i w dowolnej chwili.

Nawet w przypadku ścisłej kontroli na kontach administratora podstawowego konta użytkowników niższego poziomu mogą służyć do wykorzystywania słabych stron w strategii zabezpieczeń. Brak odpowiedniego szkolenia w zakresie zabezpieczeń również może prowadzić do naruszenia zabezpieczeń na skutek przypadkowego ujawnienia lub eksponowania informacji o koncie.

Jeśli stacja robocza użytkownika jest używana również do wykonywania zadań administracyjnych, zabezpieczenia mogą zostać naruszone w wielu różnych punktach. Przykładem może być przeglądanie sieci Web przez użytkownika, używanie narzędzi innych firm lub narzędzi typu open-source albo otwarcie szkodliwego pliku dokumentu zawierającego konia trojańskiego.

Zazwyczaj większość ataków ukierunkowanych, których wynikiem jest naruszenie zabezpieczeń danych, polega na wykorzystaniu luk w zabezpieczeniach przeglądarek i wtyczek (takich jak Flash, PDF i Java) lub ukierunkowanego wyłudzania informacji (poczta e-mail) na komputerach stacjonarnych. Te komputery mogą mieć uprawnienia na poziomie administracyjnym lub serwisowym, umożliwiające dostęp do działających serwerów lub urządzeń sieciowych i wykonanie operacji, gdy są one używane do opracowywania innych elementów zawartości lub zarządzania nimi.

Podstawy bezpieczeństwa operacyjnego

Aby zapewnić bezpieczniejsze zarządzanie i operacje, można zminimalizować obszar ataków klienta, zmniejszając liczbę możliwych punktów wejścia. Można to zrobić za pomocą zasad zabezpieczeń: "rozdzielenie obowiązków" i "segregację środowisk".

Izolowanie ważnych funkcji umożliwia zmniejszenie prawdopodobieństwa, że błąd na jednym z poziomów spowoduje naruszenie zabezpieczeń na innym poziomie. Przykłady:

- Administracja zadania administracyjne nie powinny być łączone z działaniami, które mogą prowadzić do naruszenia zabezpieczeń (na przykład złośliwego oprogramowania w wiadomości e-mail administratora, która następnie infekuje serwer infrastruktury).

- Stacja robocza używana do operacji o wysokiej poufności nie powinna być tym samym systemem używanym do celów wysokiego ryzyka, takich jak przeglądanie Internetu.

Zmniejsz obszar ataków systemu, usuwając niepotrzebne oprogramowanie. Przykład:

- Standardowa stacja robocza administracyjna, pomoc techniczna lub programowa nie powinna wymagać instalacji klienta poczty e-mail ani innych aplikacji zwiększających produktywność, jeśli głównym celem urządzenia jest zarządzanie usługami w chmurze.

W przypadku systemów klienckich, które mają dostęp z uprawnieniami administratora do składników infrastruktury, należy stosować możliwie najbardziej rygorystyczne zasady, aby ograniczyć zagrożenie bezpieczeństwa. Przykłady:

- Zasady zabezpieczeń mogą zawierać ustawienia zasad grupy, które odmawiają otwartego dostępu do Internetu przy użyciu danego urządzenia i wymuszają stosowanie restrykcyjnej konfiguracji zapory.

- Korzystanie z sieci VPN z zabezpieczeniami protokołu internetowego (IPSec), jeśli wymagany jest bezpośredni dostęp.

- Skonfigurowanie oddzielnych domen usługi Active Directory na potrzeby zarządzania i programowania.

- Izolowanie i filtrowanie ruchu sieciowego stacji roboczej używanej do zarządzania.

- Korzystanie z oprogramowania chroniącego przed złośliwym kodem.

- Zaimplementowanie uwierzytelniania wieloskładnikowego, aby ograniczyć ryzyko związane z kradzieżą poświadczeń.

Konsolidacja zasobów umożliwiających dostęp i eliminacja niezarządzanych punktów końcowych dodatkowo upraszcza zadania związane z zarządzaniem.

Zapewnianie bezpieczeństwa zdalnego zarządzania na platformie Azure

Platforma Azure zapewnia mechanizmy zabezpieczeń ułatwiające administratorom zarządzanie usługami w chmurze i maszynami wirtualnymi Azure. Te mechanizmy to m.in.:

- Uwierzytelnianie i kontrola dostępu oparta na rolach na platformie Azure (RBAC) platformy Azure.

- Monitorowanie, rejestrowanie i inspekcje.

- Certyfikaty i szyfrowanie komunikacji.

- Portal zarządzania w sieci Web.

- Filtrowanie pakietów sieciowych.

Dzięki konfiguracji zabezpieczeń po stronie klienta i wdrożeniu centrum danych bramy zarządzania można ograniczyć i monitorować dostęp administratora do aplikacji i danych w chmurze.

Uwaga

Zastosowanie niektórych zaleceń zamieszczonych w tym artykule może spowodować zwiększenie użycia danych, sieci lub zasobów obliczeniowych i podwyższenie kosztów licencji lub subskrypcji.

Stacja robocza do zarządzania ze wzmocnionymi zabezpieczeniami

Celem wzmocnienia zabezpieczeń stacji roboczej jest wyeliminowanie wszystkich funkcji poza niezbędnymi do działania w celu minimalizacji możliwości ataku. Wzmocnienie zabezpieczeń systemu obejmuje minimalizację liczby zainstalowanych usług i aplikacji, ograniczenie uruchamiania aplikacji i dostępu do sieci do niezbędnego poziomu oraz nieustanne aktualizowanie systemu. Ponadto wzmocnienie zabezpieczeń stacji roboczej do zarządzania powoduje oddzielenie działań i narzędzi administracyjnych od innych zadań użytkowników końcowych.

W lokalnym środowisku przedsiębiorstwa można ograniczyć obszar infrastruktury fizycznej narażony na ataki, korzystając z dedykowanych sieci do zarządzania, kart dostępu do serwerowni i stacji roboczych działających w chronionych obszarach sieci. W chmurowym lub hybrydowym modelu IT zapewnienie większego bezpieczeństwa usług zarządzania może być bardziej złożonym zadaniem ze względu na brak fizycznego dostępu do zasobów informatycznych. W przypadku implementowania rozwiązań w zakresie ochrony wymagane jest rozważne konfigurowanie oprogramowania oraz stosowanie procesów zorientowanych na bezpieczeństwo i kompleksowych zasad.

Użycie najmniejszego uprawnienia zminimalizowanego zużycia oprogramowania na zablokowanej stacji roboczej do zarządzania chmurą i tworzenia aplikacji może zmniejszyć ryzyko zdarzeń zabezpieczeń przez standaryzację środowisk zdalnego zarządzania i programowania. Konfiguracja zapewniająca większe bezpieczeństwo stacji roboczej ułatwia zapobieganie naruszeniu zabezpieczeń kont używanych do zarządzania najważniejszymi zasobami chmury przez eliminację wielu typowych możliwości ataku z wykorzystaniem złośliwego oprogramowania i luk w zabezpieczeniach. W szczególności można użyć funkcji Windows AppLocker i technologii Hyper-V w celu kontrolowania i izolowania zachowania systemu klienta oraz ograniczenia zagrożeń związanych między innymi z pocztą e-mail lub przeglądaniem Internetu.

Na stacji roboczej ze wzmocnionymi zabezpieczeniami administrator uruchamia standardowe konto użytkownika (które blokuje wykonywanie na poziomie administracyjnym) i skojarzone aplikacje są kontrolowane przez listę dozwolonych. Podstawowe zasady wzmacniania zabezpieczeń stacji roboczej są następujące:

- Aktywne skanowanie i stosowanie poprawek. Wdrożenie oprogramowania chroniącego przez złośliwym kodem, regularne skanowanie w celu wykrycia luk w zabezpieczeniach i szybkie aktualizowanie wszystkich stacji roboczych przy użyciu najnowszych aktualizacji zabezpieczeń.

- Ograniczenie funkcjonalności. Odinstaluj wszystkie aplikacje, które nie są potrzebne, i wyłącz niepotrzebne (uruchamianie) usług.

- Wzmocnienie zabezpieczeń sieci. Użycie reguł zapory systemu Windows do akceptowania tylko prawidłowych adresów IP, portów i adresów URL związanych z zarządzaniem platformą Azure. Upewnienie się, że zdalne połączenia przychodzące do stacji roboczej są również blokowane.

- Ograniczenie wykonywania. Zezwalaj na uruchamianie tylko zestawu wstępnie zdefiniowanych plików wykonywalnych wymaganych do uruchomienia zarządzania (nazywanego "odmową domyślną"). Domyślnie użytkownicy powinni odmówić uprawnień do uruchamiania dowolnego programu, chyba że jest jawnie zdefiniowany na liście dozwolonych.

- Stosowanie najniższych uprawnień. Użytkownicy stacji roboczej zarządzania nie powinni mieć żadnych uprawnień administracyjnych na samym komputerze lokalnym. W ten sposób nie mogą zmieniać konfiguracji systemu ani plików systemowych, celowo lub przypadkowo.

Wszystkie te zasady można wymusić przy użyciu obiektów zasad grupy w usłudze Active Directory Domain Services (AD DS), stosując je za pośrednictwem (lokalnej) domeny zarządzania do wszystkich kont związanych z zarządzaniem.

Zarządzanie usługami, aplikacjami i danymi

Usługi w chmurze Azure są konfigurowane przy użyciu witryny Azure Portal, interfejsu SMAPI, interfejsu wiersza polecenia programu Windows PowerShell lub aplikacji niestandardowej, która korzysta z tych interfejsów RESTful. Usługi korzystające z tych mechanizmów obejmują identyfikator firmy Microsoft, usługę Azure Storage, usługę Azure Websites i usługę Azure Virtual Network oraz inne.

Wdrożone aplikacje maszyn wirtualnych udostępniają własne narzędzia klienckie i interfejsy zgodnie z potrzebami, takie jak program Microsoft Management Console (MMC), konsola zarządzania przedsiębiorstwa (np. Microsoft System Center lub Windows Intune) lub inna aplikacja do zarządzania Microsoft SQL Server Management Studio, na przykład. Te narzędzia zazwyczaj znajdują się w środowisku przedsiębiorstwa lub sieci klienta. Mogą być one zależne od określonych protokołów sieciowych, takich jak protokół Remote Desktop Protocol (RDP), wymagających stanowych połączeń bezpośrednich. Niektóre z nich mogą mieć interfejsy z obsługą sieci Web, które nie powinny być otwarcie publikowane ani dostępne za pośrednictwem Internetu.

Dostęp do zarządzania infrastrukturą i usługami platformy na platformie Azure można ograniczyć przy użyciu uwierzytelniania wieloskładnikowego, certyfikatów zarządzania X.509 i reguł zapory. Witryna Azure Portal i interfejs SMAPI wymagają protokołu Transport Layer Security (TLS). Usługi i aplikacje wdrażane na platformie Azure wymagają jednak stosowania zabezpieczeń odpowiednich dla aplikacji. Te mechanizmy często można zapewnić łatwiej przy użyciu standardowej konfiguracji stacji roboczej ze wzmocnionymi zabezpieczeniami.

Zalecenia dotyczące zabezpieczeń

Ogólnie rzecz biorąc, pomoc w zabezpieczaniu stacji roboczych administratora do użytku z chmurą jest podobna do praktyk stosowanych w przypadku każdej stacji roboczej w środowisku lokalnym. Na przykład zminimalizowane uprawnienia kompilacji i restrykcyjne. Niektóre unikatowe aspekty zarządzania chmurą są bardziej zbliżone do zdalnego zarządzania lub zarządzania poza pasmem w przedsiębiorstwach. Przykładem może być użycie i inspekcja poświadczeń, rozszerzone zabezpieczenia dostępu zdalnego oraz wykrywanie zagrożeń i podejmowanie działań zaradczych.

Uwierzytelnianie

Korzystając z ograniczeń logowania platformy Azure, można zmniejszyć liczbę źródłowych adresów IP używanych do uzyskiwania dostępu do narzędzi administracyjnych i prowadzić inspekcję żądań dostępu. Aby ułatwić platformie Azure identyfikowanie klientów zarządzania (stacji roboczych i/lub aplikacji), można skonfigurować zarówno interfejs SMAPI (za pomocą narzędzi opracowanych przez klienta, takich jak polecenia cmdlet programu Windows PowerShell), jak i witryny Azure Portal, aby wymagać zainstalowania certyfikatów zarządzania po stronie klienta, oprócz certyfikatów TLS/SSL. Zalecamy również stosowanie uwierzytelniania wieloskładnikowego w przypadku dostępu administratorów.

Niektóre aplikacje lub usługi wdrażane na platformie Azure mogą mieć własne mechanizmy uwierzytelniania zarówno dla użytkowników końcowych, jak i dostępu administratora, podczas gdy inne korzystają w pełni z identyfikatora Entra firmy Microsoft. W zależności od tego, czy federujesz poświadczenia za pośrednictwem usług Active Directory Federation Services (AD FS), przy użyciu synchronizacji katalogów lub utrzymywania kont użytkowników wyłącznie w chmurze, przy użyciu programu Microsoft Identity Manager (część microsoft Entra ID P1 lub P2) ułatwia zarządzanie cyklami życia tożsamości między zasobami.

Łączność

Dostępnych jest kilka mechanizmów ułatwiających zabezpieczanie połączeń klientów z sieciami wirtualnymi platformy Azure. Dwa z tych mechanizmów: sieć VPN typu lokacja-lokacja (S2S) i sieć VPN typu punkt-lokacja (P2S), umożliwiają korzystanie ze standardu branżowego protokołu IPsec (S2S) do szyfrowania i tunelowania. Gdy ustanawiane jest połączenie platformy Azure z publicznymi zasobami do zarządzania usługami Azure, takimi jak witryna Azure Portal, platforma Azure wymaga protokołu Hypertext Transfer Protocol Secure (HTTPS).

Autonomiczna stacja robocza ze wzmocnionymi zabezpieczeniami, która nie łączy się z platformą Azure za pośrednictwem bramy usług pulpitu zdalnego, powinna używać sieci VPN opartej na protokole SSTP w celu utworzenia początkowego połączenia z siecią wirtualną Azure, a następnie ustanowienia połączenia RDP z poszczególnymi maszynami wirtualnymi z tunelu VPN.

Inspekcja zarządzania a wymuszanie zasad

Zazwyczaj istnieją dwa podejścia do zabezpieczania procesów związanych z zarządzaniem: inspekcja i wymuszanie zasad. Zastosowanie obu podejść zapewnia kompleksową kontrolę, ale nie zawsze jest możliwe. Ponadto każde podejście jest związane z różnym poziomem ryzyka, kosztem i zasobami wymaganymi do zarządzania zabezpieczeniami, zwłaszcza w kontekście poziomu zaufania do osób i architektur systemów.

Monitorowanie, rejestrowanie i inspekcja stanowią podstawę dla śledzenia i zrozumienia czynności administracyjnych, ale nie zawsze można przeprowadzić szczegółową inspekcję wszystkich akcji ze względu na ilość generowanych danych. Inspekcja skuteczności zasad zarządzania jest jednak najlepszym rozwiązaniem.

Wymuszanie zasad, które obejmuje ścisłą kontrolę dostępu, polega na stosowaniu programowych mechanizmów zarządzających akcjami wykonywanymi przez administratorów i ułatwia zapewnienie stosowania wszystkich możliwych środków ochrony. Rejestrowanie umożliwia potwierdzenie wymuszenia zasad i dokumentowanie tożsamości osób, wykonywanych przez nich czynności oraz lokalizacji i czasu wykonania. Rejestrowanie umożliwia również inspekcję i porównanie informacji dotyczących przestrzegania zasad przez administratorów oraz potwierdzenie wykonania czynności.

Konfiguracja klientów

Zalecamy trzy podstawowe konfiguracje stacji roboczych ze wzmocnionymi zabezpieczeniami. Najważniejsze różnice są związane z kosztem, użytecznością i dostępnością przy zachowaniu podobnego profilu zabezpieczeń dla wszystkich opcji. Poniższa tabela zawiera zwięzłe informacje umożliwiające analizę korzyści i zagrożeń związanych z poszczególnymi konfiguracjami. (Należy pamiętać, że "komputer firmowy" odnosi się do standardowej konfiguracji komputera stacjonarnego, która zostanie wdrożona dla wszystkich użytkowników domeny, niezależnie od ról).

| Konfigurowanie | Świadczenia | Minusy |

|---|---|---|

| Autonomiczna stacja robocza ze wzmocnionymi zabezpieczeniami | Ściśle kontrolowana stacja robocza | Wyższy koszt dla dedykowanych komputerów stacjonarnych |

| - | Mniejsze ryzyko wykorzystania luk w zabezpieczeniach aplikacji | Większa ilość zasobów wymaganych do zarządzania |

| - | Przejrzysty podział obowiązków | - |

| Komputer firmowy jako maszyna wirtualna | Niższe koszty sprzętu | - |

| - | Podział ról i aplikacji | - |

Ważne jest, aby stacja robocza ze wzmocnionymi zabezpieczeniami była hostem, a nie gościem, z niczym między systemem operacyjnym hosta a sprzętem. Zgodnie z "zasadą czystego źródła" (znaną również jako "bezpieczne źródło") oznacza, że host powinien być najbardziej wzmocniony. W przeciwnym razie stacja robocza ze wzmocnionym zabezpieczeniami (gość) podlega atakom na system, na którym jest hostowana.

Dodatkowo można oddzielić funkcje administracyjne za pomocą dedykowanych obrazów systemu dla każdej stacji roboczej ze wzmocnionymi zabezpieczeniami, obejmujących tylko narzędzia i uprawnienia wymagane do zarządzania wybranymi aplikacjami na platformie Azure i w chmurze oraz specyficzne lokalne obiekty zasad grupy usług AD DS dla niezbędnych zadań.

W przypadku środowisk IT bez infrastruktury lokalnej (na przykład brak dostępu do lokalnego wystąpienia usług AD DS dla obiektów zasad grupy, ponieważ wszystkie serwery są w chmurze) usługa taka jak Microsoft Intune może uprościć wdrażanie i konserwację konfiguracji stacji roboczych.

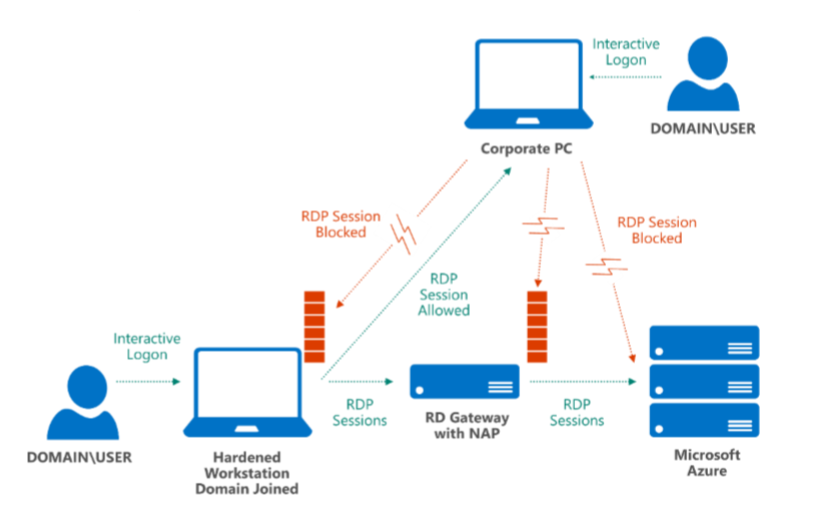

Autonomiczna stacja robocza do zarządzania ze wzmocnionymi zabezpieczeniami

W przypadku autonomicznej stacji roboczej ze wzmocnionymi zabezpieczeniami administratorzy mają komputer lub laptop, używany do wykonywania zadań administracyjnych, i oddzielny komputer lub laptop do wykonywania innych zadań. W scenariuszu autonomicznej stacji roboczej ze wzmocnionymi zabezpieczeniami (przedstawionym poniżej) lokalne wystąpienie zapory systemu Windows (lub zapory klienta firmy innej niż Microsoft) jest skonfigurowane do blokowania połączeń przychodzących, takich jak połączenia RDP. Administrator może zalogować się do stacji roboczej ze wzmocnionymi zabezpieczeniami i uruchomić sesję protokołu RDP, która łączy się z platformą Azure po nawiązaniu połączenia sieci VPN z siecią wirtualną platformy Azure, ale nie może zalogować się do komputera firmowego i użyć protokołu RDP do nawiązania połączenia z stacją roboczą ze wzmocnionymi zabezpieczeniami.

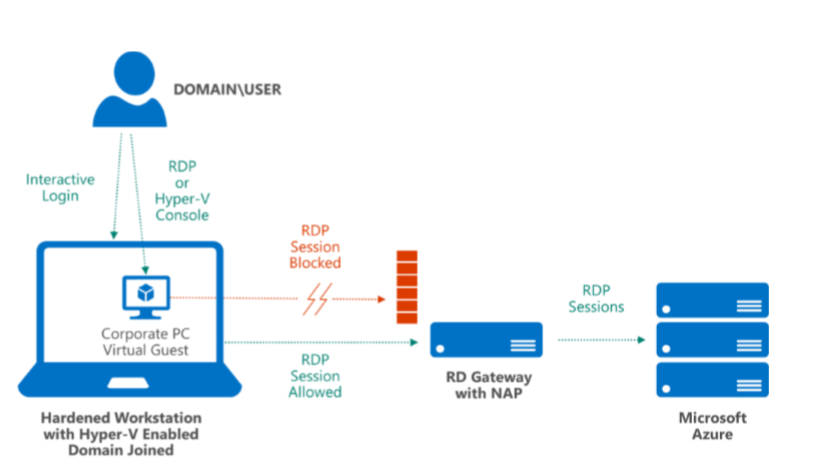

Komputer firmowy jako maszyna wirtualna

Jeśli nie można użyć oddzielnej autonomicznej stacji roboczej ze wzmocnionymi zabezpieczeniami z powodu zbyt wysokiego kosztu lub innych problemów, stacja robocza może hostować maszynę wirtualną używaną do wykonywania zadań innych niż administracyjne.

Aby uniknąć kilku zagrożeń wynikających z użycia pojedynczej stacji roboczej do zarządzania systemami i wykonywania innych codziennych zadań, na stacji roboczej ze wzmocnionymi zabezpieczeniami można wdrożyć maszynę wirtualną z funkcją Hyper-V systemu Windows. Ta maszyna wirtualna może być używana jako komputer firmowy. Środowisko komputera firmowego może pozostać odizolowane od hosta, co zmniejsza obszar ataków i usuwa codzienne działania użytkownika (takie jak poczta e-mail) z współistnienia z poufnymi zadaniami administracyjnymi.

Maszyna wirtualna komputera firmowego jest uruchomiona w obszarze chronionym i udostępnia aplikacje użytkownika. Host pozostaje "czystym źródłem" i wymusza ścisłe zasady sieciowe w głównym systemie operacyjnym (na przykład blokowanie dostępu RDP z maszyny wirtualnej).

Najlepsze rozwiązania

Podczas zarządzania aplikacjami i danymi na platformie Azure należy wziąć pod uwagę następujące dodatkowe wskazówki.

Zalecenia i zakazy

Nie zakładaj, że ponieważ stacja robocza została zablokowana, że inne typowe wymagania dotyczące zabezpieczeń nie muszą być spełnione. Potencjalne ryzyko jest wyższe ze względu na podwyższony poziom uprawnień kont administratorów. W poniższej tabeli przedstawiono przykładowe zagrożenia i alternatywne, bezpieczne praktyki.

| Zakazy | Zalecenia |

|---|---|

| Nie wysyłaj poświadczeń e-mail na potrzeby dostępu administratora ani innych wpisów tajnych (na przykład certyfikatów TLS/SSL lub zarządzania) | Zachowaj poufność, przekazując nazwy kont i hasła werbalnie (ale nie nagrywaj ich na poczcie głosowej), wykonując zdalną instalację certyfikatów klienta/serwera (za pośrednictwem sesji zaszyfrowanej), pobierając je z chronionego udziału sieciowego lub przekazując osobiście na nośniku wymiennym. |

| - | Aktywnie zarządzaj cyklami życia certyfikatów zarządzania. |

| Nie przechowuj haseł nieszyfrowanych lub nieprzetworzonych za pomocą funkcji skrótu w magazynie aplikacji (takim jak arkusze kalkulacyjne, witryny programu SharePoint lub udziały plików). | Ustanów zasady zarządzania zabezpieczeniami i zwiększania bezpieczeństwa systemu oraz stosuj je w środowisku deweloperskim. |

| Nie udostępniaj kont i haseł innym administratorom ani nie używaj ponownie tych samych haseł dla wielu kont użytkowników lub usług, zwłaszcza związanych z mediami społecznościowymi lub innymi działaniami niezwiązanymi z administrowaniem. | Utwórz dedykowane konto Microsoft do zarządzania subskrypcją platformy Azure— konto, które nie jest używane na potrzeby osobistej poczty e-mail. |

| Nie przesyłaj plików konfiguracji pocztą e-mail. | Profile i pliki konfiguracji należy instalować z zaufanego źródła (na przykład zaszyfrowanego dysku flash USB), a nie przy użyciu mechanizmu, którego zabezpieczenia można łatwo złamać, takiego jak poczta e-mail. |

| Nie używaj słabych lub prostych haseł do logowania. | Wymuszaj silne zasady haseł, cykle wygasania (zmiana w pierwszym użyciu), limity czasu konsoli i automatyczne blokady kont. Używaj systemu zarządzania hasłami klientów z uwierzytelnianiem wieloskładnikowym do uzyskiwania dostępu do magazynu haseł. |

| Nie zezwalaj na połączenia z Internetu na portach używanych do zarządzania. | Zablokuj porty i adresy IP platformy Azure, aby ograniczyć dostęp do zarządzania. |

| - | Używaj zapór, sieci VPN i ochrony dostępu do sieci dla wszystkich połączeń związanych z zarządzaniem. |

Operacje platformy Azure

W ramach działania firmy Microsoft na platformie Azure inżynierowie operacyjni i personel pomocy technicznej, którzy uzyskują dostęp do systemów produkcyjnych platformy Azure, używają stacji roboczych ze wzmocnionymi zabezpieczeniami komputerów z maszynami wirtualnymi aprowizowanych na nich na potrzeby wewnętrznego dostępu do sieci firmowej i aplikacji (takich jak poczta e-mail, intranet itp.). Wszystkie komputery stacji roboczej zarządzania mają moduły TPM, dysk rozruchowy hosta jest szyfrowany za pomocą funkcji BitLocker i jest przyłączony do specjalnej jednostki organizacyjnej (OU) w podstawowej domenie firmowej firmy Microsoft.

Wzmacnianie zabezpieczeń systemu jest wymuszane za pośrednictwem zasad grupy ze scentralizowanymi aktualizacjami oprogramowania. Dla celów związanych z inspekcją i analizą dzienniki zdarzeń (np. zabezpieczeń i funkcji AppLocker) są zbierane ze stacji roboczych używanych do zarządzania i zapisywane w centralnej lokalizacji.

Ponadto dedykowane pakiety przesiadkowe w sieci firmy Microsoft, które wymagają uwierzytelniania dwuskładnikowego, są używane do łączenia się z siecią produkcyjną platformy Azure.

Lista kontrolna zabezpieczeń platformy Azure

Minimalizacja liczby zadań, które administratorzy mogą wykonywać na stacji roboczej ze wzmocnionymi zabezpieczeniami, ułatwia minimalizację obszaru narażonego na ataki w środowisku projektowania i zarządzania. Skorzystaj z następujących technologii ułatwiających ochronę stacji roboczej ze wzmocnionymi zabezpieczeniami:

- Przeglądarka internetowa to kluczowy punkt wejścia szkodliwego kodu ze względu na rozległe interakcje z serwerami zewnętrznymi. Przejrzyj zasady klienta i wymuś uruchamianie w trybie chronionym, wyłączanie dodatków i wyłączanie pobierania plików. Upewnij się, że ostrzeżenia dotyczące zabezpieczeń są wyświetlane. Korzystaj ze stref internetowych i utwórz listę zaufanych witryn, dla których skonfigurowano odpowiednie zabezpieczenia. Zablokuj wszystkie pozostałe witryny i kod w przeglądarce, np. ActiveX i Java.

- Użytkownik standardowy. Uruchamianie jako użytkownik standardowy jest związane z kilkoma korzyściami, z których największą jest utrudnienie kradzieży poświadczeń administratora przy użyciu złośliwego oprogramowania. Ponadto konto użytkownika standardowego nie ma podwyższonych uprawnień w głównym systemie operacyjnym, a wiele opcji konfiguracji i interfejsów API jest domyślnie zablokowanych.

- Podpisywanie kodu. Podpisywanie kodu wszystkich narzędzi i skryptów używanych przez administratorów zapewnia mechanizm wdrażania zasad blokowania aplikacji, którym można zarządzać. Skróty nie są skalowane z szybkimi zmianami w kodzie, a ścieżki plików nie zapewniają wysokiego poziomu zabezpieczeń. Ustaw zasady wykonywania programu PowerShell dla komputerów z systemem Windows.

- Zasady grupy. Utwórz globalne zasady administracyjne stosowane do każdej stacji roboczej w domenie używanej do zarządzania (i zablokuj dostęp ze wszystkich pozostałych) oraz do kont użytkowników uwierzytelnionych na tych stacjach roboczych.

- Bezpieczna aprowizacja. Chroń podstawowy obraz stacji roboczej ze wzmocnionymi zabezpieczeniami przed nieautoryzowaną modyfikacją. Do przechowywania obrazów, maszyn wirtualnych i skryptów stosuj środki ochrony, takie jak szyfrowanie i izolacja, oraz ogranicz dostęp (można użyć procesu zaewidencjonowania/wyewidencjonowania podlegającego inspekcji).

- Stosowanie poprawek. Zachowaj spójną kompilację (lub mają oddzielne obrazy na potrzeby programowania, operacji i innych zadań administracyjnych), regularnie skanuj pod kątem zmian i złośliwego oprogramowania, aktualizuj kompilację i aktywuj tylko wtedy, gdy są potrzebne.

- Ład. Użyj obiektów zasad grupy usług AD DS, aby kontrolować wszystkie interfejsy systemu Windows administratorów, takie jak udostępnianie plików. Uwzględnij stacje robocze używane do zarządzania w procesach inspekcji, monitorowania i rejestrowania. Śledź dostęp i używanie przez wszystkich administratorów i deweloperów.

Podsumowanie

Użycie konfiguracji stacji roboczej ze wzmocnionymi zabezpieczeniami do administrowania usługami w chmurze, usługą Virtual Machines i aplikacjami platformy Azure może pomóc w uniknięciu licznych zagrożeń związanych ze zdalnym zarządzaniem newralgiczną infrastrukturą informatyczną. Zarówno platforma Azure, jak i system Windows zapewniają mechanizmy, które można wdrożyć w celu ochrony i kontrolowania komunikacji, uwierzytelniania i zachowania klientów.

Następne kroki

Dostępne są następujące zasoby, aby uzyskać więcej ogólnych informacji na temat platformy Azure i powiązanych usługi firmy Microsoft:

- Zabezpieczanie uprzywilejowanego dostępu — uzyskaj szczegółowe informacje techniczne dotyczące projektowania i tworzenia bezpiecznej administracyjnej stacji roboczej na potrzeby zarządzania platformą Azure

- Microsoft Trust Center (Centrum zaufania Microsoft) — dowiedz się więcej na temat funkcji platformy Azure umożliwiających ochronę sieci szkieletowej Azure i obciążeń uruchamianych na platformie Azure

- Centrum zabezpieczeń firmy Microsoft — gdzie luki w zabezpieczeniach firmy Microsoft, w tym problemy z platformą Azure, mogą być zgłaszane lub za pośrednictwem poczty e-mail secure@microsoft.com