Tworzenie zasad wykrywania anomalii w usłudze Defender dla Chmury Apps

Zasady wykrywania anomalii w usłudze Microsoft Defender dla Chmury Apps udostępniają gotowe do użycia analizy behawioralnej użytkowników i jednostek (UEBA) oraz uczenia maszynowego (ML), dzięki czemu od samego początku możesz rozpocząć zaawansowane wykrywanie zagrożeń w środowisku chmury. Ponieważ są one automatycznie włączone, nowe zasady wykrywania anomalii natychmiast rozpoczynają proces wykrywania i sortowania wyników, ukierunkowane na wiele anomalii behawioralnych między użytkownikami i maszynami i urządzeniami połączonymi z siecią. Ponadto zasady uwidaczniają więcej danych z aparatu wykrywania aplikacji Defender dla Chmury, aby przyspieszyć proces badania i zawierać bieżące zagrożenia.

Zasady wykrywania anomalii są automatycznie włączone, ale usługa Defender dla Chmury Apps ma początkowy okres uczenia się w ciągu siedmiu dni, w którym nie są zgłaszane wszystkie alerty wykrywania anomalii. Po tym, gdy dane są zbierane z skonfigurowanych łączników interfejsu API, każda sesja jest porównywana z działaniem, gdy użytkownicy byli aktywni, adresy IP, urządzenia itd., wykryte w ciągu ostatniego miesiąca i ocena ryzyka tych działań. Należy pamiętać, że udostępnienie danych z łączników interfejsu API może potrwać kilka godzin. Te wykrycia są częścią aparatu wykrywania anomalii heurystycznej, który profiluje środowisko i wyzwala alerty w odniesieniu do punktu odniesienia, który został poznany w działaniu organizacji. Te wykrycia używają również algorytmów uczenia maszynowego zaprojektowanych do profilowania użytkowników i wzorca logowania w celu zmniejszenia liczby wyników fałszywie dodatnich.

Anomalie są wykrywane przez skanowanie aktywności użytkowników. Ryzyko jest oceniane przez przeanalizowanie ponad 30 różnych wskaźników ryzyka pogrupowanych w czynniki ryzyka w następujący sposób:

- Ryzykowny adres IP

- Błędy logowania

- Aktywność administratora

- Nieaktywne konta

- Lokalizacja

- Niemożliwa podróż

- Agent urządzenia i użytkownika

- Częstotliwość aktywności

W oparciu o wyniki zasad wyzwalane są alerty bezpieczeństwa. Defender dla Chmury Apps sprawdza każdą sesję użytkownika w chmurze i ostrzega Cię, gdy coś się różni od punktu odniesienia organizacji lub od regularnego działania użytkownika.

Oprócz natywnych alertów Defender dla Chmury Apps uzyskasz również następujące alerty wykrywania na podstawie informacji otrzymanych od Ochrona tożsamości Microsoft Entra:

- Ujawnione poświadczenia: wyzwalane po wycieku prawidłowych poświadczeń użytkownika. Aby uzyskać więcej informacji, zobacz Wykrywanie poświadczeń wycieku identyfikatora Firmy Microsoft.

- Ryzykowne logowanie: łączy wiele Ochrona tożsamości Microsoft Entra wykrywania logowania do pojedynczego wykrywania. Aby uzyskać więcej informacji, zobacz Microsoft Entra ID's Sign-in risk detections (Wykrywanie ryzyka logowania w usłudze Microsoft Entra ID).

Te zasady zostaną wyświetlone na stronie zasad Defender dla Chmury Apps i można je włączyć lub wyłączyć.

Zasady wykrywania anomalii

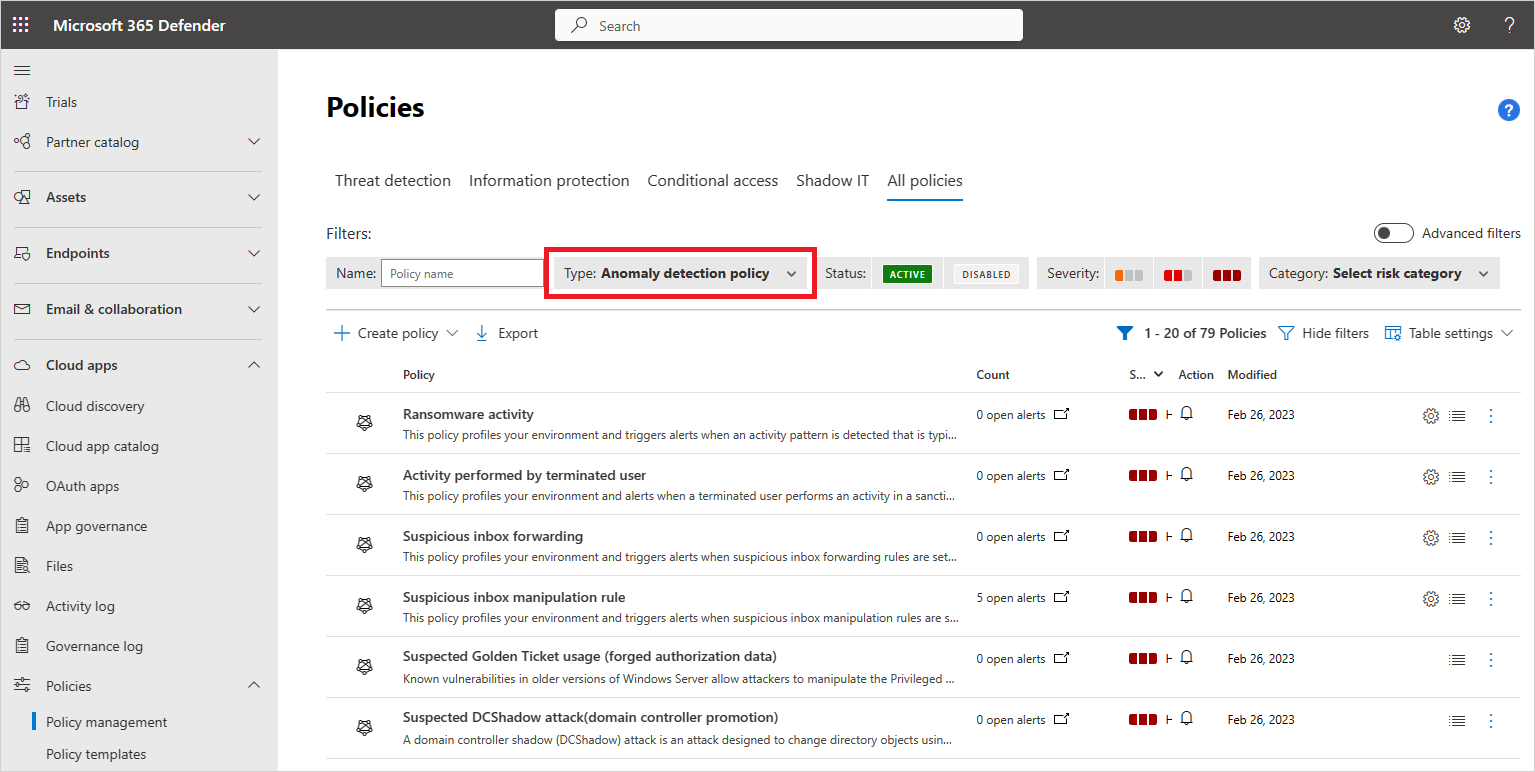

Zasady wykrywania anomalii można wyświetlić w witrynie Microsoft Defender Portal, przechodząc do sekcji Aplikacje w chmurze —> Zasady —> zarządzanie zasadami. Następnie wybierz zasady wykrywania anomalii dla typu zasad.

Dostępne są następujące zasady wykrywania anomalii:

Niemożliwa podróż

-

To wykrywanie identyfikuje dwie działania użytkownika (w jednej lub wielu sesjach) pochodzące z odległych geograficznie lokalizacji w okresie krótszym niż czas, przez jaki użytkownik mógł podróżować z pierwszej lokalizacji do drugiej, co wskazuje, że inny użytkownik używa tych samych poświadczeń. To wykrywanie używa algorytmu uczenia maszynowego, który ignoruje oczywiste "fałszywie dodatnie" przyczyniające się do niemożliwego stanu podróży, takiego jak sieci VPN i lokalizacje regularnie używane przez innych użytkowników w organizacji. Wykrywanie ma początkowy okres uczenia się z siedmiu dni, w którym uczy się wzorca aktywności nowego użytkownika. Wykrywanie niemożliwych podróży identyfikuje nietypową i niemożliwą aktywność użytkownika między dwiema lokalizacjami. Działanie powinno być wystarczająco niezwykłe, aby uznać za wskaźnik naruszenia zabezpieczeń i godny alertu. Aby wykonać tę pracę, logika wykrywania obejmuje różne poziomy pomijania w scenariuszach, które mogą wyzwalać fałszywie dodatnie wyniki, takie jak działania sieci VPN lub działania dostawców usług w chmurze, które nie wskazują lokalizacji fizycznej. Suwak poufności umożliwia wpływanie na algorytm i definiowanie ścisłej logiki wykrywania. Im wyższy poziom poufności, mniej działań zostanie pominiętych w ramach logiki wykrywania. W ten sposób można dostosować wykrywanie zgodnie z potrzebami pokrycia i celami SNR.

Uwaga

- Gdy adresy IP po obu stronach podróży są uznawane za bezpieczne, a suwak poufności nie jest ustawiony na Wysoki, podróż jest zaufana i wykluczona z wyzwalania wykrywania niemożliwych podróży. Na przykład obie strony są uważane za bezpieczne, jeśli są oznaczone jako firmowe. Jeśli jednak adres IP tylko jednej strony podróży jest uznawany za bezpieczny, wykrywanie jest wyzwalane normalnie.

- Lokalizacje są obliczane na poziomie kraju/regionu. Oznacza to, że nie będzie żadnych alertów dotyczących dwóch akcji pochodzących z tego samego kraju/regionu lub w krajach/regionach granic.

Aktywność z rzadko występującego kraju

- To wykrywanie uwzględnia wcześniejsze lokalizacje działań w celu określenia nowych i rzadkich lokalizacji. Aparat wykrywania anomalii przechowuje informacje o poprzednich lokalizacjach używanych przez użytkownika. Alert jest wyzwalany, gdy działanie występuje z lokalizacji, która nie była ostatnio odwiedzana lub nigdy nie była odwiedzana przez użytkownika. Aby zmniejszyć alerty fałszywie dodatnie, wykrywanie pomija połączenia charakteryzujące się typowymi preferencjami użytkownika.

Wykrywanie złośliwego oprogramowania

To wykrywanie identyfikuje złośliwe pliki w magazynie w chmurze niezależnie od tego, czy pochodzą one z aplikacji firmy Microsoft, czy aplikacji innych firm. Microsoft Defender dla Chmury Apps używa analizy zagrożeń firmy Microsoft do rozpoznawania, czy niektóre pliki pasujące do heurystyki ryzyka, takie jak typ pliku i poziom udostępniania, są skojarzone ze znanymi atakami złośliwego oprogramowania i są potencjalnie złośliwe. Te wbudowane zasady są domyślnie wyłączone. Po wykryciu złośliwych plików można wyświetlić listę zainfekowanych plików. Wybierz nazwę pliku złośliwego oprogramowania w szufladzie plików, aby otworzyć raport złośliwego oprogramowania zawierający informacje o typie złośliwego oprogramowania, z którym plik jest zainfekowany.

Użyj tego wykrywania, aby kontrolować przekazywanie i pobieranie plików w czasie rzeczywistym za pomocą zasad sesji.

Piaskownica plików

Włączając piaskownicę plików, pliki, które zgodnie z ich metadanymi i oparte na zastrzeżonych heurystyce mogą być potencjalnie ryzykowne, będą również skanowane w trybie piaskownicy w bezpiecznym środowisku. Skanowanie piaskownicy może wykryć pliki, które nie zostały wykryte na podstawie źródeł analizy zagrożeń.

usługa Defender dla Chmury Apps obsługuje wykrywanie złośliwego oprogramowania dla następujących aplikacji:

- Box

- Dropbox

- Obszar roboczy Google

Uwaga

- Aktywne piaskownice będą wykonywane w aplikacjach innych firm (Box, Dropbox itp.). W usługach OneDrive i SharePoint pliki są skanowane i w trybie piaskownicy w ramach samej usługi.

- W usłudze Box, Dropbox i Google Workspace aplikacje Defender dla Chmury nie blokują automatycznie pliku, ale blokowanie może być wykonywane zgodnie z możliwościami aplikacji i konfiguracją aplikacji ustawioną przez klienta.

- Jeśli nie masz pewności, czy wykryty plik jest naprawdę złośliwym oprogramowaniem, czy fałszywie dodatnim, przejdź do strony Analizy zabezpieczeń firmy Microsoft pod adresem https://www.microsoft.com/wdsi/filesubmission i prześlij plik w celu dalszej analizy.

Działanie z anonimowych adresów IP

- To wykrywanie identyfikuje, że użytkownicy byli aktywni z adresu IP, który został zidentyfikowany jako anonimowy adres IP serwera proxy. Te serwery proxy są używane przez osoby, które chcą ukryć adres IP urządzenia i mogą być używane do złośliwych intencji. Ta funkcja wykrywania używa algorytmu uczenia maszynowego, który zmniejsza liczbę "wyników fałszywie dodatnich", takich jak nieprawidłowo oznakowane adresy IP, które są powszechnie używane przez użytkowników w organizacji.

Działanie wymuszania oprogramowania wymuszającego okup

- Defender dla Chmury Apps rozszerzyła możliwości wykrywania oprogramowania wymuszającego okup dzięki wykrywaniu anomalii, aby zapewnić bardziej kompleksowe pokrycie przed zaawansowanymi atakami wymuszającym okup. Korzystając z naszej wiedzy z zakresu badań nad zabezpieczeniami, aby zidentyfikować wzorce zachowań odzwierciedlające aktywność oprogramowania wymuszającego okup, Defender dla Chmury Apps zapewnia całościową i niezawodną ochronę. Jeśli Defender dla Chmury Apps zidentyfikuje na przykład wysoką szybkość przekazywania plików lub działań usuwania plików, może to reprezentować niekorzystny proces szyfrowania. Te dane są zbierane w dziennikach otrzymanych z połączonych interfejsów API, a następnie są łączone ze poznanymi wzorcami behawioralnymi i analizą zagrożeń, na przykład znanymi rozszerzeniami oprogramowania wymuszającego okup. Aby uzyskać więcej informacji na temat wykrywania oprogramowania wymuszającego okup Defender dla Chmury Apps, zobacz Ochrona organizacji przed oprogramowaniem wymuszającym okup.

Działanie wykonywane przez zakończonego użytkownika

- To wykrywanie umożliwia zidentyfikowanie, kiedy zakończony pracownik będzie nadal wykonywać akcje w aplikacjach SaaS. Ponieważ dane pokazują, że największym ryzykiem zagrożenia wewnętrznego są pracownicy, którzy opuścili złe warunki, ważne jest, aby mieć oko na aktywność na kontach od zakończonych pracowników. Czasami, gdy pracownicy opuszczają firmę, ich konta są coniętą z aplikacji firmowych, ale w wielu przypadkach nadal zachowują dostęp do niektórych zasobów firmy. Jest to jeszcze ważniejsze podczas rozważania uprzywilejowanych kont, ponieważ potencjalne szkody, jakie może zrobić były administrator, jest z natury większe. To wykrywanie korzysta z możliwości Defender dla Chmury Apps do monitorowania zachowania użytkowników w aplikacjach, umożliwiając identyfikację regularnej aktywności użytkownika, fakt usunięcia konta i rzeczywistej aktywności w innych aplikacjach. Na przykład pracownik, którego konto Microsoft Entra zostało usunięte, ale nadal ma dostęp do infrastruktury firmowej platformy AWS, może spowodować szkody na dużą skalę.

Wykrywanie wyszukuje użytkowników, których konta zostały usunięte w identyfikatorze Entra firmy Microsoft, ale nadal wykonują działania na innych platformach, takich jak AWS lub Salesforce. Jest to szczególnie istotne dla użytkowników korzystających z innego konta (a nie podstawowego konta logowania jednokrotnego) do zarządzania zasobami, ponieważ te konta często nie są usuwane, gdy użytkownik opuści firmę.

Działanie z podejrzanych adresów IP

- To wykrywanie identyfikuje, że użytkownicy byli aktywni z adresu IP zidentyfikowanego jako ryzykowny przez usługę Microsoft Threat Intelligence. Te adresy IP są zaangażowane w złośliwe działania, takie jak wykonywanie sprayu haseł, botnet C&C i może wskazywać na naruszone konto. Ta funkcja wykrywania używa algorytmu uczenia maszynowego, który zmniejsza liczbę "wyników fałszywie dodatnich", takich jak nieprawidłowo oznakowane adresy IP, które są powszechnie używane przez użytkowników w organizacji.

Podejrzane przekazywanie skrzynki odbiorczej

- To wykrywanie wyszukuje podejrzane reguły przekazywania wiadomości e-mail, na przykład jeśli użytkownik utworzył regułę skrzynki odbiorczej, która przekazuje kopię wszystkich wiadomości e-mail na adres zewnętrzny.

Uwaga

Defender dla Chmury Apps alerty tylko dla każdej reguły przesyłania dalej, która jest identyfikowana jako podejrzana, na podstawie typowego zachowania użytkownika.

Podejrzane reguły manipulowania skrzynką odbiorczą

- To wykrywanie profiluje środowisko i wyzwala alerty, gdy podejrzane reguły usuwające lub przenoszące komunikaty lub foldery są ustawiane w skrzynce odbiorczej użytkownika. Może to oznaczać, że konto użytkownika zostało naruszone, że wiadomości są celowo ukryte i że skrzynka pocztowa jest używana do rozpowszechniania spamu lub złośliwego oprogramowania w organizacji.

Podejrzane działanie usuwania wiadomości e-mail (wersja zapoznawcza)

- Te zasady profiluje środowisko i wyzwala alerty, gdy użytkownik wykonuje podejrzane działania usuwania wiadomości e-mail w jednej sesji. Te zasady mogą wskazywać, że skrzynki pocztowe użytkownika mogą zostać naruszone przez potencjalne wektory ataków, takie jak komunikacja poleceń i kontroli (C&C/C2) za pośrednictwem poczty e-mail.

Uwaga

Defender dla Chmury Apps integruje się z usługą Microsoft Defender XDR, aby zapewnić ochronę usługi Exchange Online, w tym detonację adresów URL, ochronę przed złośliwym oprogramowaniem i nie tylko. Po włączeniu usługi Defender dla platformy Microsoft 365 w dzienniku aktywności aplikacji Defender dla Chmury zaczniesz widzieć alerty.

Podejrzane działania pobierania pliku aplikacji OAuth

- Skanuje aplikacje OAuth połączone ze środowiskiem i wyzwala alert, gdy aplikacja pobiera wiele plików z programu Microsoft SharePoint lub Microsoft OneDrive w sposób nietypowy dla użytkownika. Może to oznaczać, że bezpieczeństwo konta użytkownika zostało naruszone.

Nietypowa usługodawca internetowa dla aplikacji OAuth

- Te zasady profiluje środowisko i wyzwala alerty, gdy aplikacja OAuth łączy się z aplikacjami w chmurze z nietypowych usługodawców internetowych. Te zasady mogą wskazywać, że osoba atakująca próbowała użyć uzasadnionej naruszonej aplikacji do wykonywania złośliwych działań w aplikacjach w chmurze.

Nietypowe działania (według użytkownika)

Te wykrycia identyfikują użytkowników, którzy wykonują następujące czynności:

- Nietypowe działania pobierania wielu plików

- Nietypowe działania udziału plików

- Nietypowe działania usuwania plików

- Nietypowe działania personifikowane

- Nietypowe działania administracyjne

- Nietypowe działania udostępniania raportów usługi Power BI (wersja zapoznawcza)

- Nietypowe działania tworzenia wielu maszyn wirtualnych (wersja zapoznawcza)

- Nietypowe działania usuwania magazynu (wersja zapoznawcza)

- Nietypowy region zasobu w chmurze (wersja zapoznawcza)

- Nietypowy dostęp do plików

Te zasady szukają działań w ramach jednej sesji w odniesieniu do poznanego punktu odniesienia, co może wskazywać na próbę naruszenia zabezpieczeń. Te wykrycia wykorzystują algorytm uczenia maszynowego, który profiluje użytkowników loguje się do wzorca i zmniejsza liczbę wyników fałszywie dodatnich. Te wykrycia są częścią aparatu wykrywania anomalii heurystycznej, który profiluje środowisko i wyzwala alerty w odniesieniu do punktu odniesienia, który został poznany w działaniu organizacji.

Wiele nieudanych prób logowania

- To wykrywanie identyfikuje użytkowników, którzy nie powiodły się w ramach jednej sesji w odniesieniu do poznanej linii bazowej, co może wskazywać na próbę naruszenia zabezpieczeń.

Eksfiltracja danych do niezatwierdzonych aplikacji

- Te zasady są automatycznie włączane, aby otrzymywać alerty, gdy użytkownik lub adres IP używa aplikacji, która nie jest zaakceptowana w celu wykonania działania przypominającego próbę eksfiltracji informacji z organizacji.

Wiele działań usuwania maszyny wirtualnej

- Te zasady profiluje środowisko i wyzwala alerty, gdy użytkownicy usuwają wiele maszyn wirtualnych w jednej sesji względem punktu odniesienia w organizacji. Może to wskazywać na próbę naruszenia.

Włączanie zautomatyzowanego ładu

Akcje automatycznego korygowania można włączyć dla alertów generowanych przez zasady wykrywania anomalii.

- Wybierz nazwę zasad wykrywania na stronie Zasady .

- W oknie Edytowanie zasad wykrywania anomalii, które zostanie otwarte, w obszarze Akcje nadzoru ustaw akcje korygujące, które chcesz wykonać dla każdej połączonej aplikacji lub dla wszystkich aplikacji.

- Wybierz Aktualizuj.

Dostrajanie zasad wykrywania anomalii

Aby wpłynąć na aparat wykrywania anomalii, aby pominąć lub wyświetlić alerty zgodnie z preferencjami:

W zasadach Niemożliwe podróże można ustawić suwak poufności, aby określić poziom nietypowego zachowania wymaganego przed wyzwoleniem alertu. Na przykład jeśli ustawisz go na niski lub średni, spowoduje to pominięcie alertów Impossible Travel z typowych lokalizacji użytkownika, a jeśli ustawisz ją na wysoką, będzie ona wyświetlać takie alerty. Możesz wybrać spośród następujących poziomów poufności:

Niski: pomijanie systemu, dzierżawy i użytkowników

Średni: pomijanie systemu i użytkownika

Wysoki: tylko pomijania systemu

Gdzie:

Typ pomijania opis Zadania systemowe Wbudowane wykrycia, które są zawsze pomijane. Dzierżawca Typowe działania oparte na poprzednim działaniu w dzierżawie. Na przykład pomijanie działań z usługodawcy lokalnego wcześniej powiadamianego w organizacji. Użytkownik Typowe działania na podstawie poprzedniego działania określonego użytkownika. Na przykład pomijanie działań z lokalizacji, która jest często używana przez użytkownika.

Uwaga

Niemożliwa podróż, aktywność z rzadkich krajów/regionów, aktywność z anonimowych adresów IP i działania z podejrzanych adresów IP nie mają zastosowania w przypadku nieudanych logowań i nieinterakcyjnych logowań.

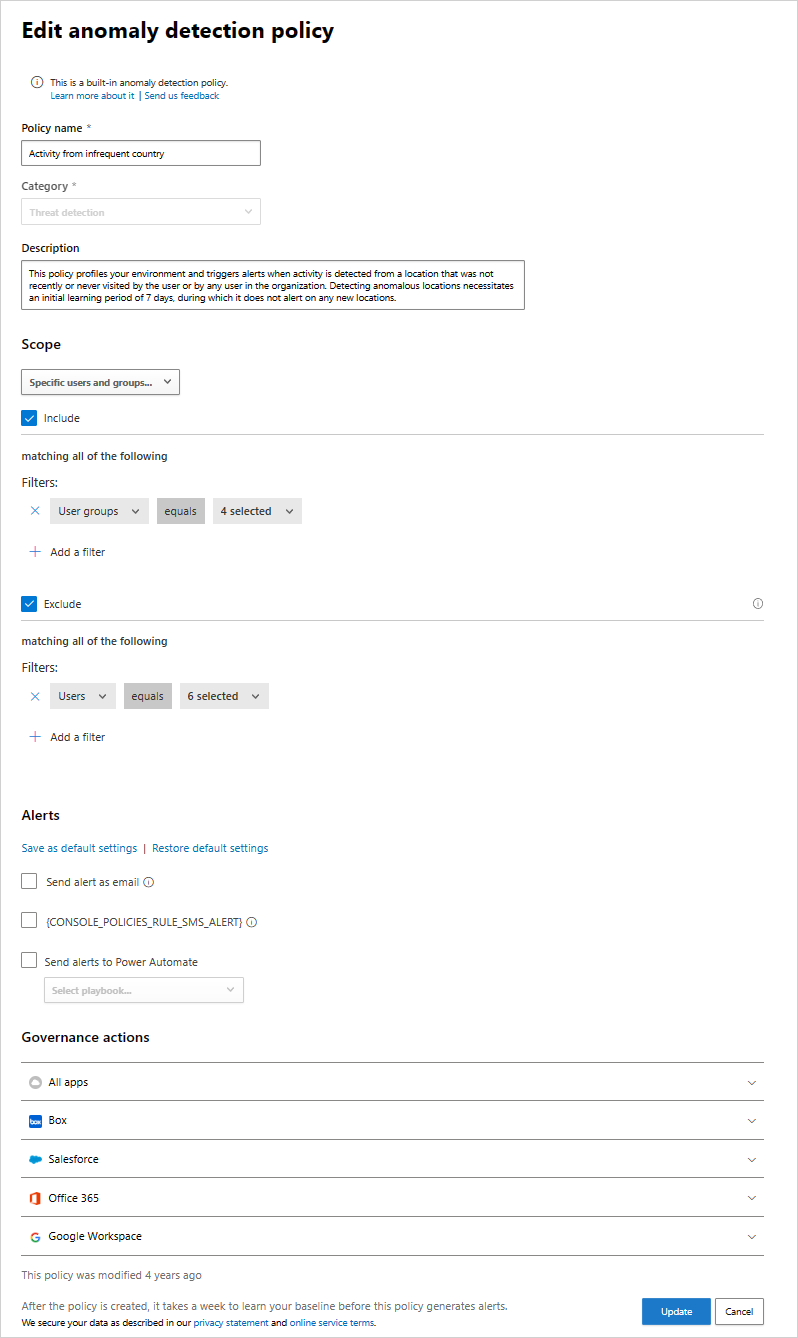

Zasady wykrywania anomalii zakresu

Każda zasada wykrywania anomalii może być niezależnie ograniczona, tak aby dotyczyła tylko użytkowników i grup, które chcesz uwzględnić i wykluczyć w zasadach. Możesz na przykład ustawić działanie z rzadko występującego wykrywania powiatu, aby zignorować określonego użytkownika, który często podróżuje.

Aby ograniczyć zakres zasad wykrywania anomalii:

W witrynie Microsoft Defender Portal przejdź do pozycji Aplikacje w chmurze —> Zasady —> zarządzanie zasadami. Następnie wybierz zasady wykrywania anomalii dla typu zasad.

Wybierz zasady, które chcesz ograniczyć.

W obszarze Zakres zmień listę rozwijaną z domyślnego ustawienia Wszyscy użytkownicy i grupy na Określone użytkowników i grupy.

Wybierz pozycję Dołącz , aby określić użytkowników i grupy, dla których będą stosowane te zasady. Żaden użytkownik lub grupa, która nie została wybrana w tym miejscu, nie zostanie uznana za zagrożenie i nie wygeneruje alertu.

Wybierz pozycję Wyklucz , aby określić użytkowników, którzy nie będą mieć zastosowania tych zasad. Żaden użytkownik wybrany w tym miejscu nie będzie traktowany jako zagrożenie i nie wygeneruje alertu, nawet jeśli są członkami grup wybranych w obszarze Uwzględnij.

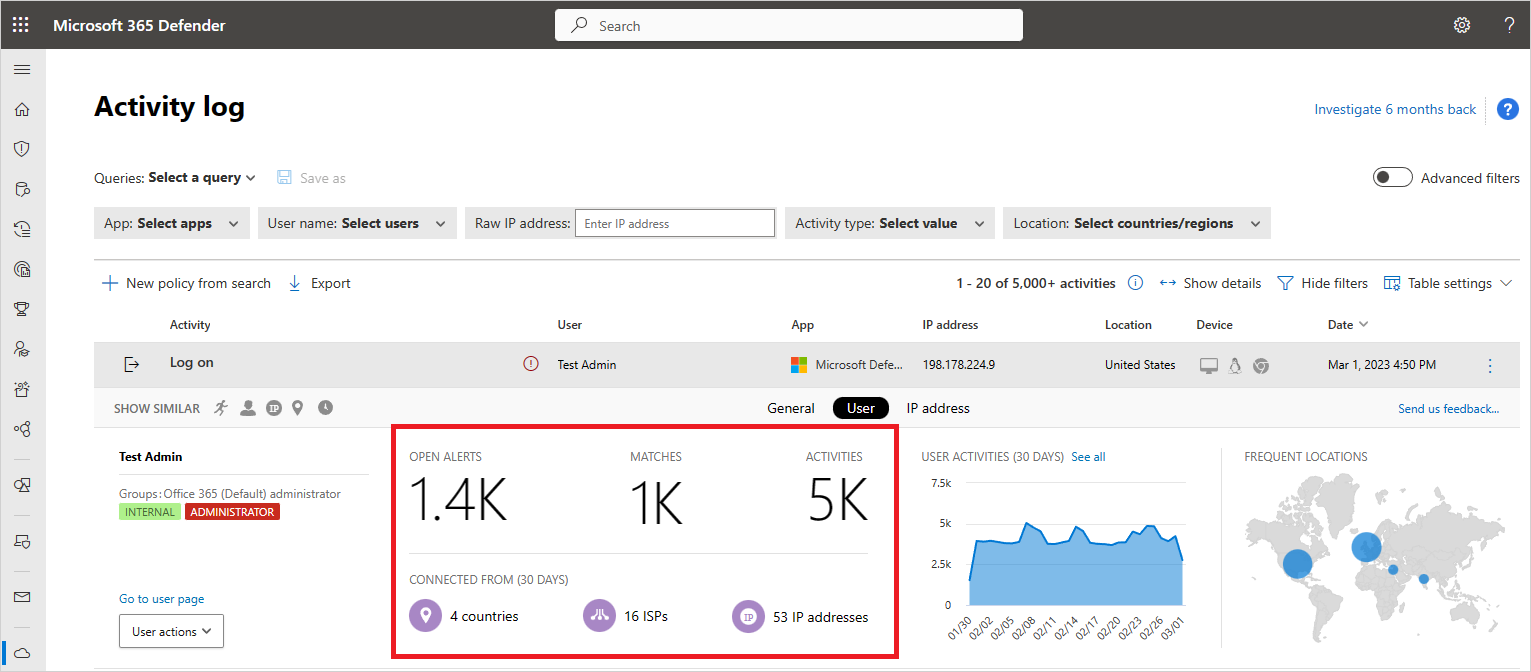

Klasyfikowanie alertów wykrywania anomalii

Możesz szybko sklasyfikować różne alerty wyzwalane przez nowe zasady wykrywania anomalii i zdecydować, które z nich należy najpierw dbać. W tym celu potrzebny jest kontekst alertu, aby zobaczyć większy obraz i zrozumieć, czy coś złośliwego rzeczywiście się dzieje.

W dzienniku aktywności można otworzyć działanie, aby wyświetlić szufladę działania. Wybierz pozycję Użytkownik , aby wyświetlić kartę szczegółowe informacje o użytkowniku. Ta karta zawiera informacje, takie jak liczba alertów, działań i miejsca, z których nawiązały połączenie, co jest ważne w dochodzeniu.

W przypadku zainfekowanych plików złośliwego oprogramowania po wykryciu plików można wyświetlić listę zainfekowanych plików. Wybierz nazwę pliku złośliwego oprogramowania w szufladzie plików, aby otworzyć raport złośliwego oprogramowania zawierający informacje o tym typie złośliwego oprogramowania, z którym plik jest zainfekowany.

Pokrewne wideo

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.