Badanie i korygowanie ryzykownych aplikacji OAuth

OAuth to otwarty standard uwierzytelniania i autoryzacji oparty na tokenach. Protokół OAuth umożliwia korzystanie z informacji o koncie użytkownika przez usługi innych firm bez ujawniania hasła użytkownika. Uwierzytelnianie OAuth działa jako pośrednik w imieniu użytkownika, dostarczając usłudze token dostępu, który autoryzuje określone informacje o koncie do udostępnienia.

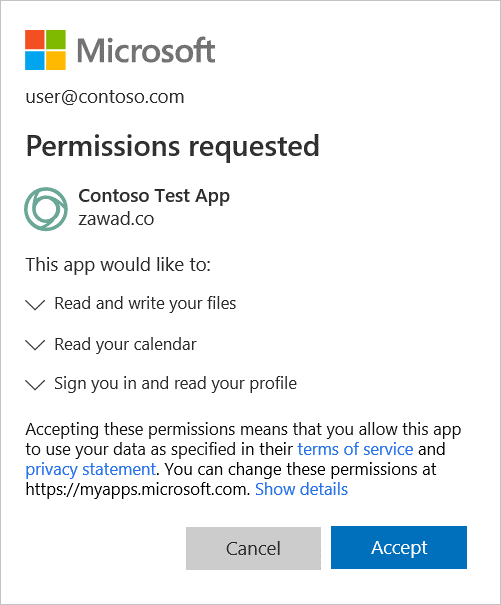

Na przykład aplikacja, która analizuje kalendarz użytkownika i udziela porad dotyczących tego, jak stać się bardziej produktywna, potrzebuje dostępu do kalendarza użytkownika. Zamiast podawać poświadczenia użytkownika, protokół OAuth umożliwia aplikacji uzyskanie dostępu do danych tylko na podstawie tokenu, który jest generowany, gdy użytkownik wyrazi zgodę na stronę, jak widać na poniższej ilustracji.

Wiele aplikacji innych firm, które mogą być instalowane przez użytkowników biznesowych w organizacji, żąda uprawnień dostępu do informacji o użytkowniku i danych oraz logowania się w imieniu użytkownika w innych aplikacjach w chmurze. Gdy użytkownicy instalują te aplikacje, często klikają pozycję Akceptuj bez dokładnego przeglądania szczegółów w monicie, w tym udzielania uprawnień do aplikacji. Akceptowanie uprawnień aplikacji innych firm jest potencjalnym zagrożeniem bezpieczeństwa dla organizacji.

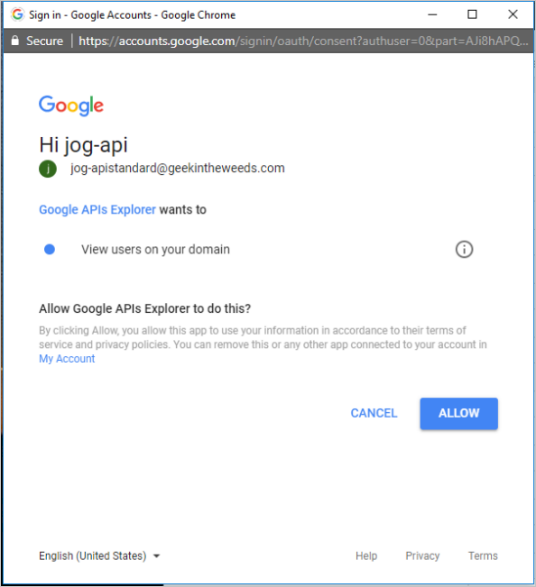

Na przykład następująca strona zgody aplikacji OAuth może wyglądać legalnie dla przeciętnego użytkownika, jednak "Eksplorator interfejsów API Google" nie powinien żądać uprawnień od samego google. Oznacza to, że aplikacja może być próbą wyłudzania informacji, a nie z firmą Google.

Jako administrator zabezpieczeń potrzebujesz wglądu i kontroli nad aplikacjami w swoim środowisku oraz z uprawnieniami, które mają. Musisz mieć możliwość zapobiegania używaniu aplikacji, które wymagają uprawnień do zasobów, które mają zostać odwołane. W związku z tym Microsoft Defender dla Chmury Apps umożliwia badanie i monitorowanie uprawnień aplikacji przyznanych przez użytkowników. Ten artykuł jest przeznaczony do ułatwienia badania aplikacji OAuth w organizacji i skoncentrowania się na aplikacjach, które prawdopodobnie będą podejrzane.

Naszym zalecanym podejściem jest zbadanie aplikacji przy użyciu możliwości i informacji podanych w portalu Defender dla Chmury Apps w celu odfiltrowania aplikacji z małą szansą na ryzykowność i skupienie się na podejrzanych aplikacjach.

Z tego samouczka dowiesz się, jak wykonywać następujące czynności:

Uwaga

W tym artykule użyto przykładów i zrzutów ekranu ze strony aplikacji OAuth, która jest używana, gdy nie włączono ładu aplikacji.

Jeśli używasz funkcji w wersji zapoznawczej i włączono ład aplikacji, ta sama funkcja jest dostępna na stronie ład aplikacji.

Aby uzyskać więcej informacji, zobacz Zarządzanie aplikacjami w usłudze Microsoft Defender dla Chmury Apps.

Jak wykrywać ryzykowne aplikacje OAuth

Wykrywanie ryzykownej aplikacji OAuth można wykonać przy użyciu:

- Alerty: reagowanie na alert wyzwalany przez istniejące zasady.

- Wyszukiwanie zagrożeń: wyszukaj ryzykowną aplikację wśród wszystkich dostępnych aplikacji bez konkretnego podejrzenia ryzyka.

Wykrywanie ryzykownych aplikacji przy użyciu alertów

Możesz ustawić zasady, aby automatycznie wysyłać powiadomienia, gdy aplikacja OAuth spełnia określone kryteria. Można na przykład ustawić zasady, aby automatycznie powiadamiać o wykryciu, że aplikacja wymaga wysokich uprawnień i została autoryzowana przez ponad 50 użytkowników. Aby uzyskać więcej informacji na temat tworzenia zasad OAuth, zobacz Zasady aplikacji OAuth.

Wykrywanie ryzykownych aplikacji przez wyszukiwanie zagrożeń

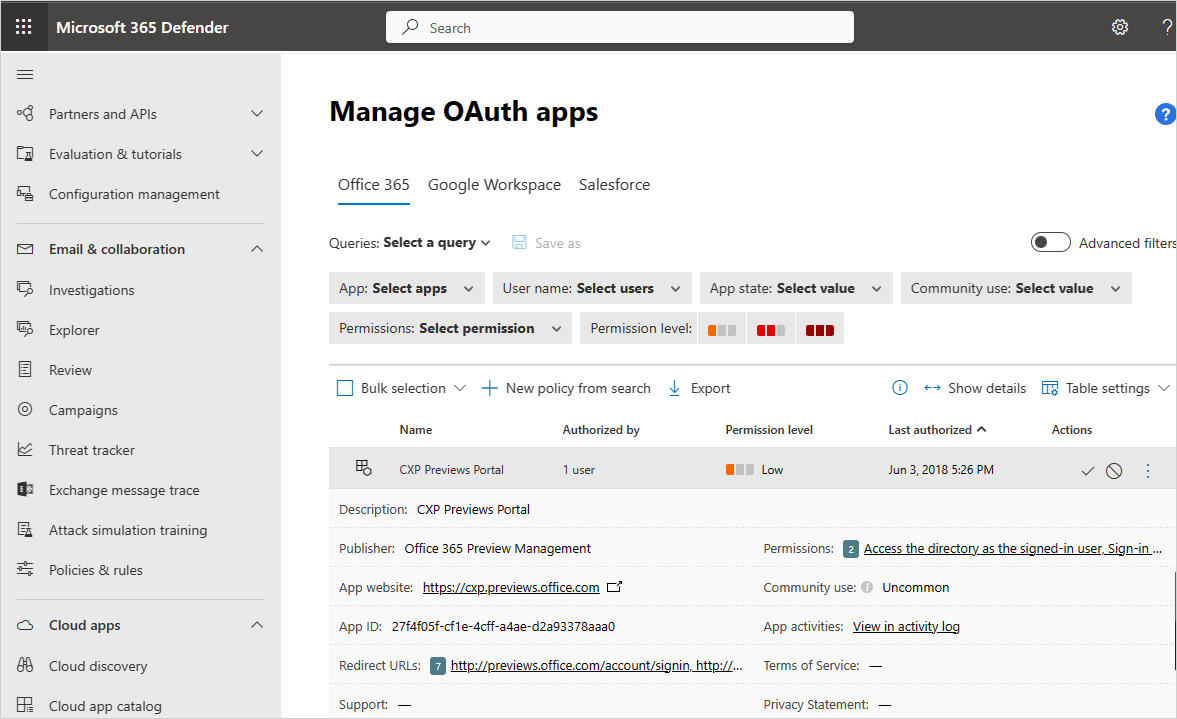

W witrynie Microsoft Defender Portal w obszarze Aplikacje w chmurze przejdź do pozycji Aplikacje OAuth. Użyj filtrów i zapytań, aby sprawdzić, co się dzieje w danym środowisku:

Ustaw filtr na wysoki poziom uprawnień , a użycie społeczności nie jest wspólne. Korzystając z tego filtru, można skoncentrować się na aplikacjach, które są potencjalnie bardzo ryzykowne, gdzie użytkownicy mogą lekceważyć ryzyko.

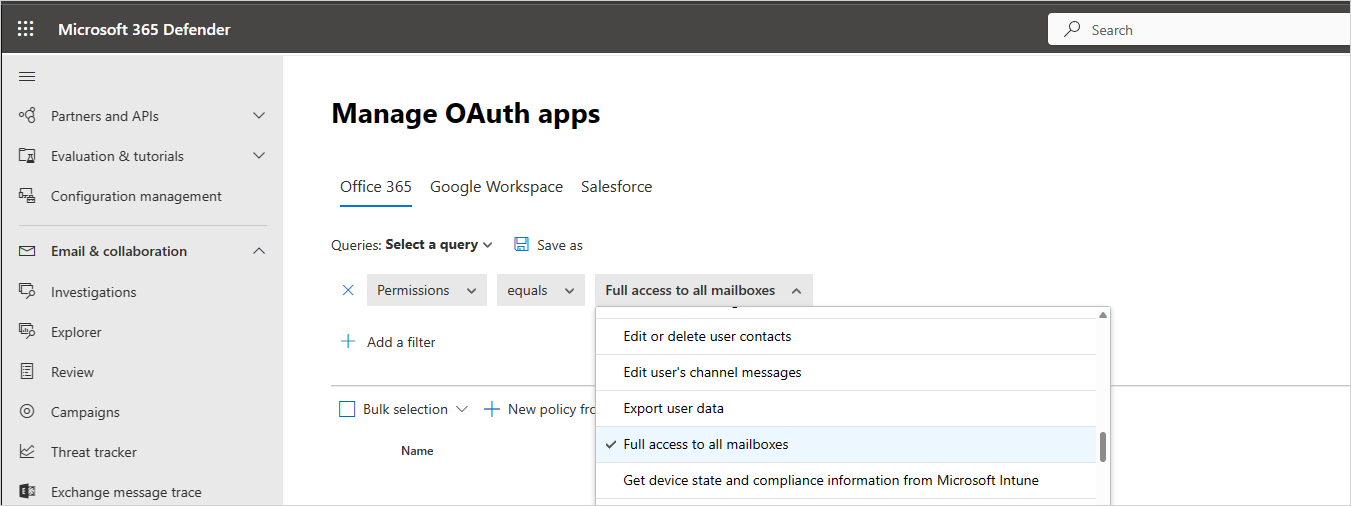

W obszarze Uprawnienia wybierz wszystkie opcje, które są szczególnie ryzykowne w określonym kontekście. Możesz na przykład wybrać wszystkie filtry, które zapewniają uprawnienia dostępu do poczty e-mail, takie jak Pełny dostęp do wszystkich skrzynek pocztowych , a następnie przejrzeć listę aplikacji, aby upewnić się, że wszystkie one naprawdę potrzebują dostępu związanego z pocztą. Może to pomóc w zbadaniu w określonym kontekście i znalezieniu aplikacji, które wydają się uzasadnione, ale zawierają niepotrzebne uprawnienia. Te aplikacje są bardziej narażone na ryzykowne.

Wybierz zapisane zapytanie Aplikacje autoryzowane przez użytkowników zewnętrznych. Za pomocą tego filtru można znaleźć aplikacje, które mogą nie być zgodne ze standardami zabezpieczeń firmy.

Po przejrzeniu aplikacji możesz skoncentrować się na aplikacjach w zapytaniach, które wydają się uzasadnione, ale mogą być rzeczywiście ryzykowne. Użyj filtrów, aby je znaleźć:

- Filtruj aplikacje autoryzowane przez niewielką liczbę użytkowników. Jeśli skupisz się na tych aplikacjach, możesz wyszukać ryzykowne aplikacje, które zostały autoryzowane przez naruszonego użytkownika.

- Aplikacje, które mają uprawnienia niezgodne z celem aplikacji, na przykład aplikację zegarową z pełnym dostępem do wszystkich skrzynek pocztowych.

Wybierz każdą aplikację, aby otworzyć szufladę aplikacji i sprawdź, czy aplikacja ma podejrzaną nazwę, wydawcę lub witrynę internetową.

Zapoznaj się z listą aplikacji i aplikacji docelowych, które mają datę w obszarze Ostatnie autoryzowane , które nie są ostatnie. Te aplikacje mogą już nie być wymagane.

Jak badać podejrzane aplikacje OAuth

Po ustaleniu, że aplikacja jest podejrzana i chcesz ją zbadać, zalecamy następujące kluczowe zasady efektywnego badania:

- Częściej i używaną aplikacją jest, zarówno przez organizację, jak i w trybie online, tym bardziej prawdopodobne jest, że będzie bezpieczna.

- Aplikacja powinna wymagać tylko uprawnień powiązanych z celem aplikacji. Jeśli tak nie jest, aplikacja może być ryzykowna.

- Aplikacje wymagające wysokich uprawnień lub zgody administratora są bardziej narażone na ryzyko.

- Wybierz aplikację, aby otworzyć szufladę aplikacji i wybierz link w obszarze Powiązane działania. Spowoduje to otwarcie strony Dziennik aktywności przefiltrowanej pod kątem działań wykonywanych przez aplikację. Należy pamiętać, że niektóre aplikacje wykonują działania zarejestrowane jako wykonywane przez użytkownika. Te działania są automatycznie filtrowane z wyników w dzienniku aktywności. Aby uzyskać dalsze badanie przy użyciu dziennika aktywności, zobacz Dziennik aktywności.

- W szufladzie wybierz pozycję Działania zgody , aby zbadać zgody użytkownika na aplikację w dzienniku aktywności.

- Jeśli aplikacja wydaje się podejrzana, zalecamy zbadanie nazwy i wydawcy aplikacji w różnych sklepach z aplikacjami. Skoncentruj się na następujących aplikacjach, które mogą być podejrzeniami:

- Aplikacje z małą liczbą pobrań.

- Aplikacje z niską oceną lub oceną lub złymi komentarzami.

- Aplikacje z podejrzanym wydawcą lub witryną internetową.

- Aplikacje, których ostatnia aktualizacja nie jest najnowsza. Może to wskazywać na aplikację, która nie jest już obsługiwana.

- Aplikacje, które mają nieistotne uprawnienia. Może to oznaczać, że aplikacja jest ryzykowna.

- Jeśli aplikacja jest nadal podejrzana, możesz zbadać nazwę aplikacji, wydawcę i adres URL w trybie online.

- Możesz wyeksportować inspekcję aplikacji OAuth w celu dalszej analizy użytkowników, którzy autoryzowali aplikację. Aby uzyskać więcej informacji, zobacz Inspekcja aplikacji OAuth.

Jak skorygować podejrzane aplikacje OAuth

Po ustaleniu, że aplikacja OAuth jest ryzykowna, Defender dla Chmury Apps udostępnia następujące opcje korygowania:

Korygowanie ręczne: możesz łatwo zablokować odwoływanie aplikacji ze strony aplikacji OAuth

Automatyczne korygowanie: możesz utworzyć zasady, które automatycznie odwołuje aplikację lub odwołuje określonego użytkownika z aplikacji.

Następne kroki

Jeśli napotkasz jakiekolwiek problemy, jesteśmy tutaj, aby pomóc. Aby uzyskać pomoc lub pomoc techniczną dotyczącą problemu z produktem, otwórz bilet pomocy technicznej.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla