Upewnij się, że urządzenia są prawidłowo skonfigurowane

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Dzięki prawidłowo skonfigurowanym urządzeniom można zwiększyć ogólną odporność na zagrożenia i zwiększyć możliwość wykrywania ataków i reagowania na nie. Zarządzanie konfiguracją zabezpieczeń pomaga zapewnić, że urządzenia:

- Dołączanie do Ochrona punktu końcowego w usłudze Microsoft Defender

- Poznaj lub przekrocz konfigurację punktu odniesienia zabezpieczeń usługi Defender for Endpoint

- Posiadanie strategicznych środków zaradczych na powierzchni ataków

W portalu Microsoft Defender przejdź do pulpitunawigacyjnegozarządzania konfiguracją>punktów końcowych>.

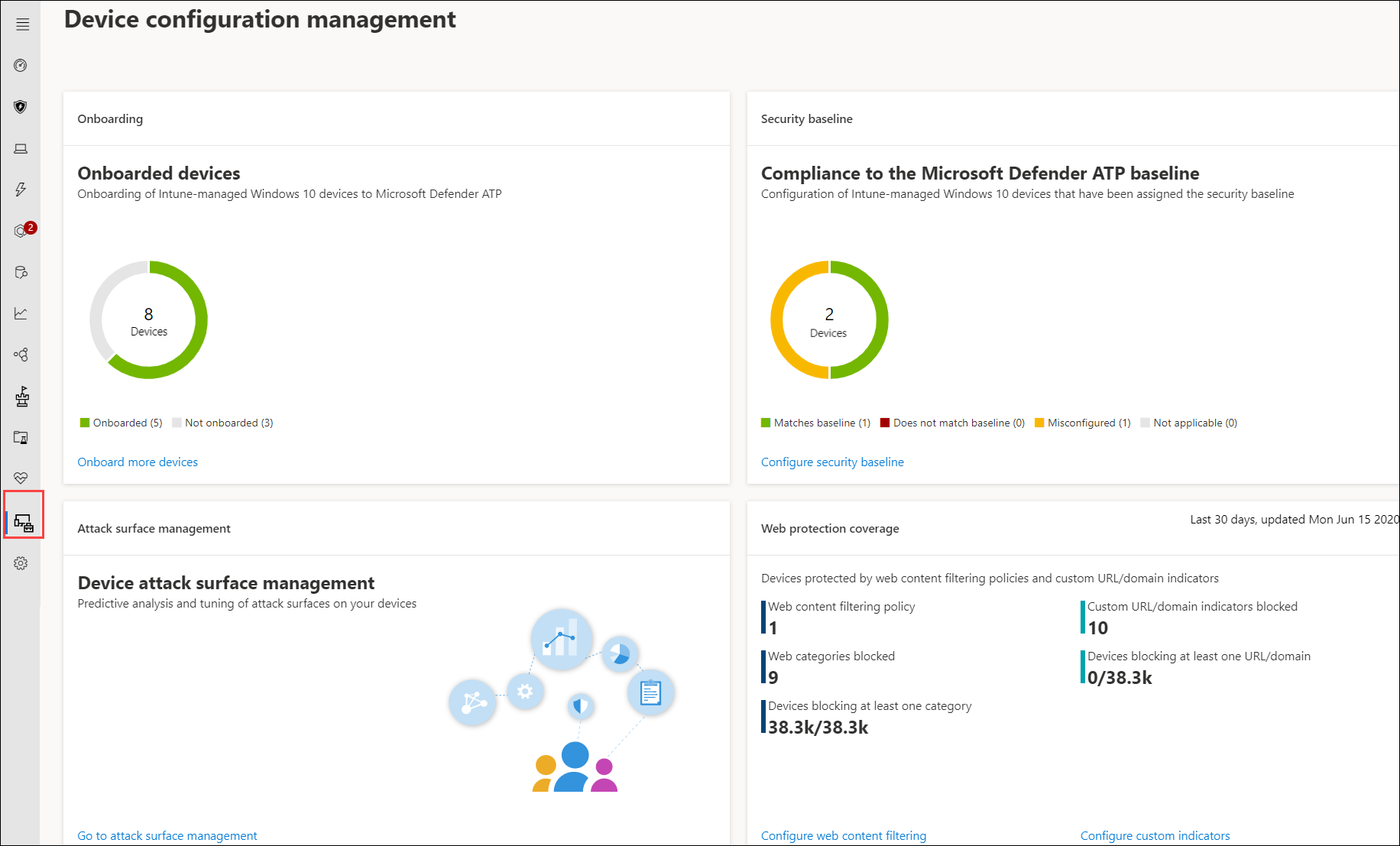

Strona zarządzania konfiguracją urządzenia

Stan konfiguracji można śledzić na poziomie organizacji i szybko podejmować działania w odpowiedzi na słabe pokrycie dołączania, problemy ze zgodnością i źle zoptymalizowane środki zaradcze powierzchni ataków za pośrednictwem bezpośrednich, głębokich linków do stron zarządzania urządzeniami w portalu Microsoft Intune i Microsoft Defender.

W ten sposób możesz skorzystać z:

- Kompleksowy wgląd w zdarzenia na urządzeniach

- Niezawodna analiza zagrożeń i zaawansowane technologie uczenia urządzeń do przetwarzania nieprzetworzonych zdarzeń i identyfikowania wskaźników aktywności naruszenia i zagrożeń

- Pełny stos funkcji zabezpieczeń skonfigurowanych do efektywnego zatrzymywania instalacji złośliwych implantów, przejmowania plików systemowych i procesów, eksfiltracji danych i innych działań związanych z zagrożeniami

- Zoptymalizowane środki zaradcze powierzchni ataków, maksymalizacja strategicznej ochrony przed działaniami zagrożeń przy jednoczesnym zminimalizowaniu wpływu na produktywność

Rejestrowanie urządzeń do zarządzania Intune

Zarządzanie konfiguracją urządzeń ściśle współpracuje z zarządzaniem urządzeniami Intune w celu ustalenia spisu urządzeń w organizacji i konfiguracji zabezpieczeń punktu odniesienia. Na zarządzanych przez Intune urządzeniach z systemem Windows będzie można śledzić problemy z konfiguracją i zarządzać nimi.

Aby upewnić się, że urządzenia są prawidłowo skonfigurowane, zarejestruj je w celu Intune zarządzania. Intune rejestracja jest niezawodna i oferuje kilka opcji rejestracji dla urządzeń z systemem Windows. Aby uzyskać więcej informacji na temat Intune opcji rejestracji, przeczytaj o konfigurowaniu rejestracji dla urządzeń z systemem Windows.

Uwaga

Aby zarejestrować urządzenia z systemem Windows w Intune, administratorzy muszą mieć już przypisane licencje. Przeczytaj o przypisywaniu licencji na potrzeby rejestracji urządzeń.

Porada

Aby zoptymalizować zarządzanie urządzeniami za pomocą Intune, połącz się Intune z usługą Defender for Endpoint.

Uzyskiwanie wymaganych uprawnień

Domyślnie tylko użytkownicy, którzy otrzymali odpowiednią rolę, taką jak rola administratora usługi Intune w Tożsamość Microsoft Entra, mogą zarządzać profilami konfiguracji urządzeń wymaganymi do dołączania urządzeń i wdrażania punktu odniesienia zabezpieczeń oraz przypisywać je.

Ważna

Firma Microsoft rekomenduje używanie ról z najmniejszą liczbą uprawnień. Pomaga to zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Jeśli masz przypisane inne role, upewnij się, że masz niezbędne uprawnienia:

- Pełne uprawnienia do konfiguracji urządzeń

- Pełne uprawnienia do punktów odniesienia zabezpieczeń

- Uprawnienia do odczytu zasad zgodności urządzeń

- Uprawnienia do odczytu dla organizacji

Uprawnienia do konfiguracji urządzenia w Intune

Porada

Aby dowiedzieć się więcej na temat przypisywania uprawnień do Intune, przeczytaj o tworzeniu ról niestandardowych.

Więcej informacji

| Artykuł | Opis |

|---|---|

| Pobieranie urządzeń dołączonych do usługi Defender for Endpoint | Śledzenie stanu dołączania urządzeń zarządzanych przez Intune i dołączanie większej liczby urządzeń za pośrednictwem Intune. |

| Zwiększanie zgodności z punktem odniesienia zabezpieczeń usługi Defender for Endpoint | Śledzenie zgodności i niezgodności punktu odniesienia. Wdróż punkt odniesienia zabezpieczeń na większej Intune zarządzanych urządzeniach. |

| Optymalizowanie wdrażania i wykrywania reguł usługi ASR | Przejrzyj wykrywanie wdrażania reguł i dostosowywania przy użyciu narzędzi do analizy wpływu w portalu Microsoft Defender. |

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.