Konfiguruj ochronę punktu końcowego w usłudze Microsoft Defender w usłudze Intune

Informacje i procedury przedstawione w tym artykule umożliwiają skonfigurowanie integracji usługi Microsoft Defender for Endpoint z usługą Intune. Konfiguracja obejmuje następujące ogólne kroki:

- Ustanawianie połączenia typu usługa-usługa między usługą Intune i usługą Microsoft Defender dla punktu końcowego. To połączenie umożliwia usłudze Microsoft Defender for Endpoint zbieranie danych o ryzyku maszyny z obsługiwanych urządzeń zarządzanych za pomocą usługi Intune. Zapoznaj się z wymaganiami wstępnymi dotyczącymi korzystania z usługi Microsoft Defender for Endpoint w usłudze Intune.

- Użyj zasad usługi Intune, aby dołączyć urządzenia do usługi Microsoft Defender for Endpoint. Dołączasz urządzenia, aby skonfigurować je do komunikowania się z usługą Microsoft Defender for Endpoint i udostępniać dane, które ułatwiają ocenę poziomu ryzyka.

- Użyj zasad zgodności urządzeń usługi Intune, aby ustawić poziom ryzyka, na który chcesz zezwolić. Usługa Microsoft Defender dla punktu końcowego zgłasza poziom ryzyka urządzeń. Urządzenia, które przekraczają dozwolony poziom ryzyka, są identyfikowane jako niezgodne.

- Użyj zasad dostępu warunkowego , aby zablokować użytkownikom dostęp do zasobów firmowych z niezgodnych urządzeń.

- Użyjzasad ochrony aplikacji dla systemów Android i iOS/iPadOS, aby ustawić poziomy ryzyka urządzenia. Zasady ochrony aplikacji działają zarówno na zarejestrowanych, jak i niezarejestrowanych urządzeniach.

Oprócz zarządzania ustawieniami usługi Microsoft Defender dla punktu końcowego na urządzeniach zarejestrowanych w usłudze Intune można zarządzać konfiguracjami zabezpieczeń usługi Defender for Endpoint na urządzeniach, które nie są zarejestrowane w usłudze Intune. Ten scenariusz nosi nazwę Security Management for Microsoft Defender for Endpoint i wymaga skonfigurowania przełącznika Zezwalaj usłudze Microsoft Defender dla punktu końcowego na wymuszanie przełączenia konfiguracji zabezpieczeń punktu końcowegona włączone. Aby uzyskać więcej informacji, zobacz Zarządzanie konfiguracją zabezpieczeń rozwiązania MDE.

Ważna

Usługa Microsoft Intune kończy obsługę zarządzania urządzeniami z systemem Android na urządzeniach z dostępem do usług Google Mobile Services (GMS) 31 grudnia 2024 r. Po tej dacie rejestracja urządzeń, pomoc techniczna, poprawki błędów i poprawki zabezpieczeń będą niedostępne. Jeśli obecnie używasz zarządzania administratorem urządzeń, zalecamy przejście na inną opcję zarządzania systemem Android w usłudze Intune przed zakończeniem pomocy technicznej. Aby uzyskać więcej informacji, zobacz Zakończ obsługę administratora urządzeń z systemem Android na urządzeniach GMS.

Łączenie usługi Microsoft Defender for Endpoint z usługą Intune

Pierwszym krokiem jest skonfigurowanie połączenia service-to-service między usługą Intune i usługą Microsoft Defender dla punktu końcowego. Konfiguracja wymaga dostępu administracyjnego zarówno do usługi Microsoft Defender Security Center, jak i do usługi Intune.

Należy włączyć usługę Microsoft Defender dla punktu końcowego tylko raz na dzierżawę.

Aby włączyć usługę Microsoft Defender dla punktu końcowego

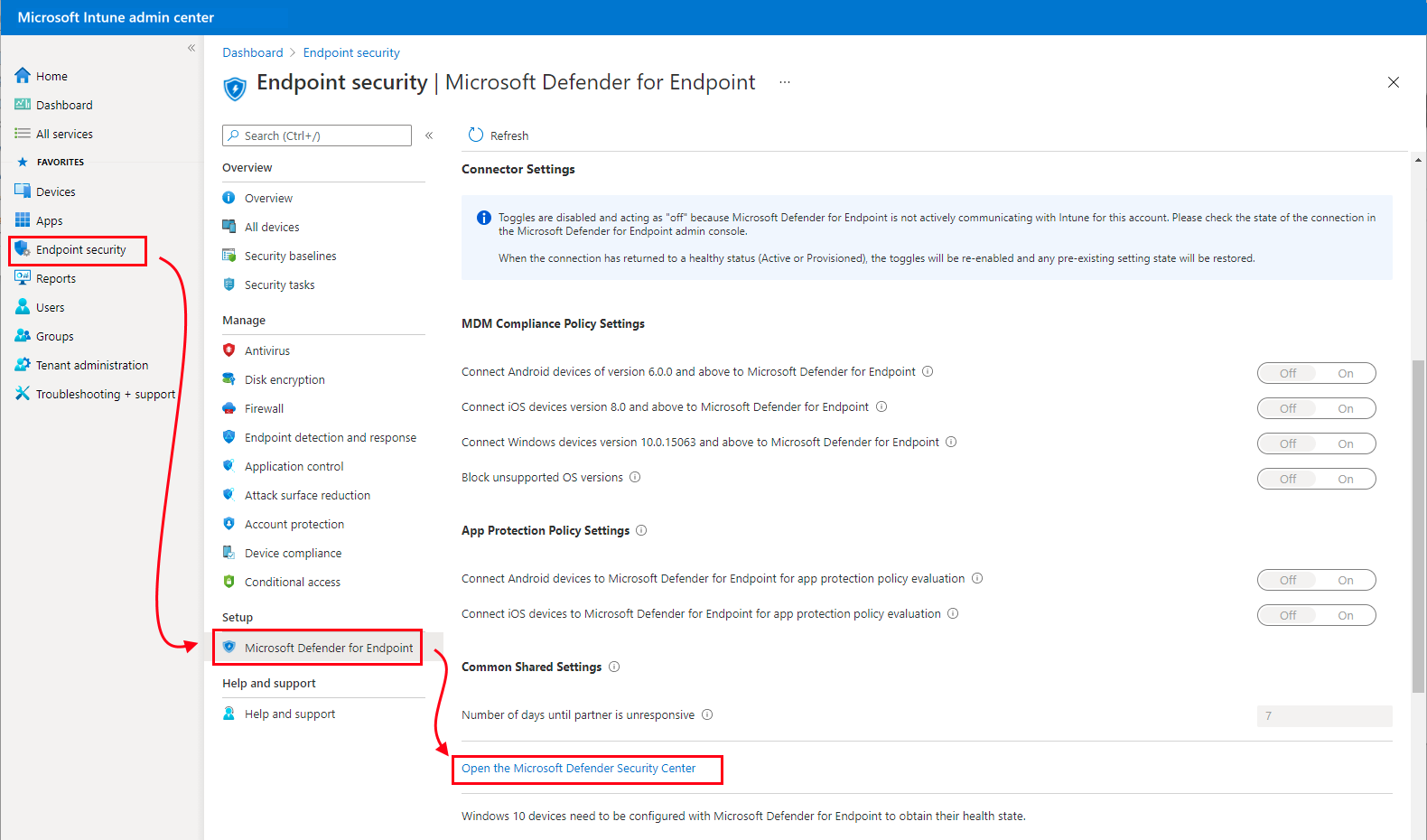

Otwórz portal usługi Microsoft Defender dla punktów końcowych w security.microsoft.com. Centrum administracyjne usługi Intune zawiera również link do portalu usługi Defender for Endpoint.

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Zabezpieczenia >punktu końcowegoMicrosoft Defender dla punktu końcowego, a następnie wybierz pozycję Otwórz centrum zabezpieczeń usługi Microsoft Defender.

Porada

Jeśli w centrum administracyjnym usługi Intune stan Połączenia w górnej części strony Microsoft Defender dla punktu końcowego jest już ustawiony na Włączone, połączenie z usługą Intune jest już aktywne, a w centrum administracyjnym jest wyświetlany inny tekst interfejsu użytkownika dla linku. W tym przypadku wybierz pozycję Otwórz konsolę administracyjną usługi Microsoft Defender dla punktu końcowego , aby otworzyć usługę Microsoft Defender dla portalu. Następnie możesz skorzystać ze wskazówek w poniższym kroku, aby potwierdzić, że dla połączenia usługi Microsoft Intune ustawiono wartość Włączone.

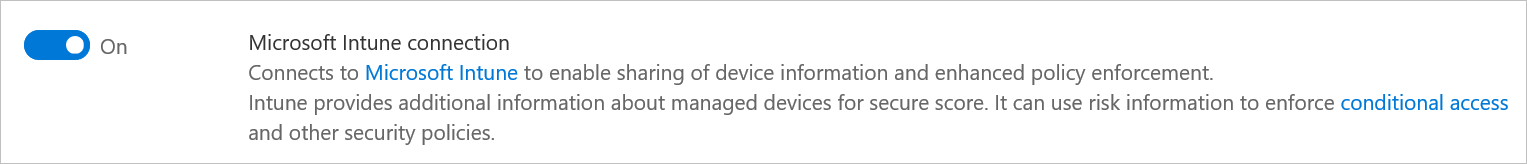

W portalu usługi Microsoft Defender (wcześniej w usłudze Microsoft Defender Security Center):

Wybierz pozycję Ustawienia>Punkty końcowe>Funkcje zaawansowane.

W przypadku połączenia z usługą Microsoft Intune wybierz pozycję Włączone:

Wybierz pozycję Zapisz preferencje.

Uwaga

Po nawiązaniu połączenia usługi powinny być synchronizowane ze sobą co najmniej raz na 24 godziny. Liczba dni bez synchronizacji, dopóki połączenie nie zostanie uznane za nieodpowiadające, można skonfigurować w centrum administracyjnym usługi Microsoft Intune. Wybierz pozycję Zabezpieczenia >punktu końcowegoMicrosoft Defender dla punktu końcowego>Liczba dni do momentu, gdy partner nie odpowiada

Wróć do strony Microsoft Defender for Endpoint w centrum administracyjnym usługi Microsoft Intune.

Aby użyć usługi Defender for Endpoint z zasadami zgodności, skonfiguruj następujące elementy w obszarze Ocena zasad zgodności dla obsługiwanych platform:

- Ustaw opcję Connect Android devices to Microsoft Defender for Endpoint to On (Łączenie urządzeń z systemem Android z usługą Microsoft Defender dla punktu końcowego ) na Wartość Włączone

- Ustaw opcję Połącz urządzenia z systemem iOS/iPadOS z usługą Microsoft Defender dla punktu końcowego na wartość Włączone

- Ustaw opcję Connect Windows devices to Microsoft Defender for Endpoint to On (Łączenie urządzeń z systemem Windows z usługą Microsoft Defender dla punktu końcowego) na Wartość Włączone

Gdy te konfiguracje są włączone, odpowiednie urządzenia zarządzane za pomocą usługi Intune i urządzenia zarejestrowane w przyszłości są połączone z usługą Microsoft Defender for Endpoint w celu zapewnienia zgodności.

W przypadku urządzeń z systemem iOS usługa Defender for Endpoint obsługuje również następujące ustawienia, które ułatwiają ocenę luk w zabezpieczeniach aplikacji w usłudze Microsoft Defender dla punktu końcowego dla systemu iOS. Aby uzyskać więcej informacji na temat korzystania z dwóch następujących ustawień, zobacz Konfigurowanie oceny luk w zabezpieczeniach aplikacji.

Włącz synchronizację aplikacji dla urządzeń z systemem iOS: ustaw wartość Włączone , aby umożliwić usłudze Defender for Endpoint żądanie metadanych aplikacji systemu iOS z usługi Intune do użycia do celów analizy zagrożeń. Urządzenie z systemem iOS musi być zarejestrowane w usłudze MDM i dostarczać zaktualizowane dane aplikacji podczas ewidencjonowania urządzenia.

Wysyłanie pełnych danych spisu aplikacji na urządzeniach osobistych z systemem iOS/iPadOS: to ustawienie steruje danymi spisu aplikacji udostępnianymi przez usługę Intune w usłudze Defender for Endpoint, gdy usługa Defender for Endpoint synchronizuje dane aplikacji i żąda listy spisu aplikacji.

Po ustawieniu pozycji Włączone usługa Defender dla punktu końcowego może zażądać listy aplikacji z usługi Intune dla urządzeń z systemem iOS/iPadOS należących do użytkownika. Ta lista obejmuje niezarządzane aplikacje i aplikacje wdrożone za pośrednictwem usługi Intune.

Po ustawieniu pozycji Wyłączone dane dotyczące aplikacji niezarządzanych nie są udostępniane. Usługa Intune udostępnia dane dla aplikacji wdrożonych za pośrednictwem usługi Intune.

Aby uzyskać więcej informacji, zobacz Opcje przełączania usługi Mobile Threat Defense.

Aby użyć usługi Defender for Endpoint z zasadami ochrony aplikacji dla systemów Android i iOS/iPadOS, skonfiguruj następujące elementy w obszarze Ocena zasad ochrony aplikacji dla używanych platform:

- Ustaw pozycję Połącz urządzenia z systemem Android z usługą Microsoft Defender dla punktu końcowego na wartość Włączone.

- Ustaw pozycję Połącz urządzenia z systemem iOS/iPadOS z usługą Microsoft Defender for Endpoint na wartość Włączone.

Aby skonfigurować integrację usługi Microsoft Defender for Endpoint w celu zapewnienia zgodności i oceny zasad ochrony aplikacji, musisz mieć rolę, która obejmuje uprawnienia Odczyt i modyfikowanie dla uprawnienia Mobile Threat Defense w usłudze Intune. Wbudowana rola administratora programu Endpoint Security Manager dla usługi Intune ma te uprawnienia. Aby uzyskać więcej informacji na temat ustawień zasad zgodności rozwiązania MDM i ustawień zasad ochrony aplikacji, zobacz Opcje przełączania usługi Mobile Threat Defense.

Wybierz Zapisz.

Porada

Od sierpnia 2023 r. w wersji usługi Intune (2308) klasyczne zasady dostępu warunkowego nie są już tworzone dla łącznika usługi Microsoft Defender for Endpoint. Jeśli dzierżawa ma klasyczne zasady urzędu certyfikacji, które zostały wcześniej utworzone na potrzeby integracji z usługą Microsoft Defender dla punktu końcowego, można je usunąć. Aby wyświetlić klasyczne zasady dostępu warunkowego, na platformie Azure przejdź doklasycznej zasadydostępu> warunkowego o identyfikatorze> Microsoft Entra.

Dołączanie urządzeń

Po włączeniu obsługi usługi Microsoft Defender dla punktu końcowego w usłudze Intune nawiązano połączenie między usługą Intune a usługą Microsoft Defender for Endpoint. Następnie można dołączyć urządzenia zarządzane za pomocą usługi Intune do usługi Microsoft Defender for Endpoint. Dołączanie umożliwia zbieranie danych dotyczących poziomów ryzyka urządzenia.

Podczas dołączania urządzeń należy użyć najnowszej wersji usługi Microsoft Defender for Endpoint dla każdej platformy.

Dołączanie urządzeń z systemem Windows

Zasady wykrywania i reagowania na punkty końcowe (EDR). Strona Usługi Microsoft Defender dla punktu końcowego w centrum administracyjnym usługi Intune zawiera link, który bezpośrednio otwiera przepływ pracy tworzenia zasad EDR, który jest częścią zabezpieczeń punktu końcowego w usłudze Intune.

Użyj zasad EDR, aby skonfigurować zabezpieczenia urządzeń bez obciążenia związanego z większą treścią ustawień znajdujących się w profilach konfiguracji urządzeń. Można również używać zasad EDR z urządzeniami dołączonymi do dzierżawy, czyli urządzeniami zarządzanymi za pomocą programu Configuration Manager.

Po skonfigurowaniu zasad EDR po połączeniu usługi Intune z usługą Defender ustawienie zasad typu pakietu konfiguracji klienta usługi Microsoft Defender dla punktu końcowego ma nową opcję konfiguracji: Automatyczne z łącznika. Dzięki tej opcji usługa Intune automatycznie pobiera pakiet dołączania (obiekt blob) z wdrożenia usługi Defender for Endpoint, zastępując konieczność ręcznego skonfigurowania pakietu dołączania.

Zasady konfiguracji urządzeń. Podczas tworzenia zasad konfiguracji urządzenia w celu dołączania urządzeń z systemem Windows wybierz szablon Microsoft Defender for Endpoint . Po nawiązaniu połączenia usługi Intune z usługą Defender usługa Intune otrzymała pakiet konfiguracji dołączania z usługi Defender. Ten pakiet jest używany przez szablon do konfigurowania urządzeń do komunikacji z usługą Microsoft Defender dla punktów końcowych oraz do skanowania plików i wykrywania zagrożeń. Dołączone urządzenia zgłaszają również poziom ryzyka do usługi Microsoft Defender for Endpoint na podstawie zasad zgodności. Po dołączeniu urządzenia przy użyciu pakietu konfiguracji nie trzeba tego robić ponownie.

Zasady grupy lub program Microsoft Configuration Manager. Więcej szczegółów na temat ustawień programu Microsoft Defender dla punktu końcowego zawiera dołączanie maszyn z systemem Windows przy użyciu programu Microsoft Configuration Manager.

Porada

W przypadku korzystania z wielu zasad lub typów zasad, takich jak zasady konfiguracji urządzenia i zasady wykrywania punktów końcowych i reagowania na nie, można zarządzać tymi samymi ustawieniami urządzenia (takimi jak dołączanie do usługi Defender for Endpoint), można tworzyć konflikty zasad dla urządzeń. Aby dowiedzieć się więcej o konfliktach, zobacz Zarządzanie konfliktami w artykule Zarządzanie zasadami zabezpieczeń .

Tworzenie profilu konfiguracji urządzenia w celu dołączania urządzeń z systemem Windows

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

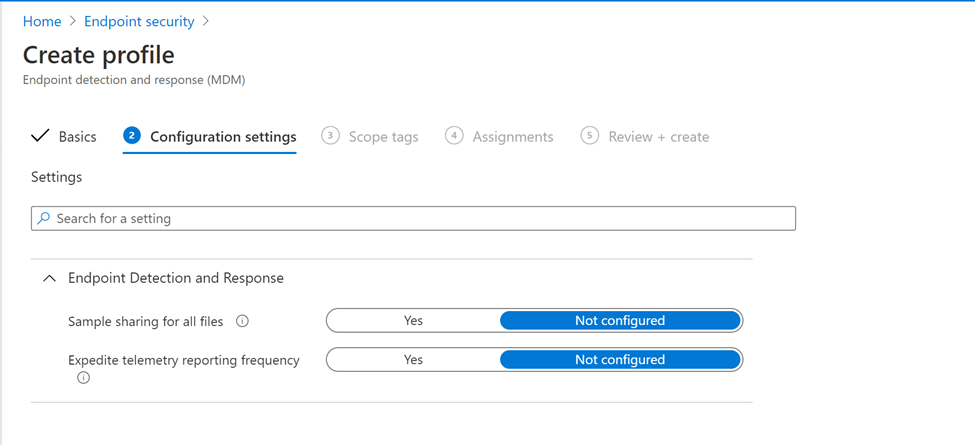

Wybierz pozycję Zabezpieczenia punktu końcowego>Wykrywanie i reagowanie dotyczące punktów końcowych>Tworzenie zasad.

W obszarze Platforma wybierz pozycje Windows 10, Windows 11 i Windows Server.

W polu Typ profilu wybierz pozycję Wykrywanie punktów końcowych i odpowiedź, a następnie wybierz pozycję Utwórz.

Na stronie Podstawy wprowadź nazwę i opis (opcjonalnie) dla profilu, a następnie wybierz pozycję Dalej.

Na stronie Ustawienia konfiguracji skonfiguruj następujące opcje wykrywania i reagowania na punkty końcowe:

- Typ pakietu konfiguracji klienta usługi Microsoft Defender for Endpoint: wybierz pozycję Automatycznie z łącznika , aby użyć pakietu dołączania (obiektu blob) z wdrożenia usługi Defender for Endpoint. Jeśli dołączasz do innego lub odłączonego wdrożenia usługi Defender for Endpoint, wybierz pozycję Dołącz i wklej tekst z pliku obiektu blob WindowsDefenderATP.onboarding do pola Dołączanie (urządzenie ).

- Udostępnianie przykładowe: zwraca lub ustawia parametr konfiguracji microsoft defender for Endpoint Sample Sharing.

- [Przestarzałe] Częstotliwość raportowania telemetrii: w przypadku urządzeń o wysokim ryzyku włącz to ustawienie, aby częściej raportować dane telemetryczne do usługi Microsoft Defender for Endpoint.

Uwaga

Powyższe przechwytywanie ekranu pokazuje opcje konfiguracji po skonfigurowaniu połączenia między usługą Intune i usługą Microsoft Defender dla punktu końcowego. Po nawiązaniu połączenia szczegóły dotyczące dołączania i odłączania obiektów blob są automatycznie generowane i przesyłane do usługi Intune.

Jeśli to połączenie nie zostało pomyślnie skonfigurowane, ustawienie typu pakietu konfiguracji klienta usługi Microsoft Defender dla punktu końcowego obejmuje tylko opcje określania dołączania i odłączania obiektów blob.

Wybierz pozycję Dalej , aby otworzyć stronę Tagi zakresu . Tagi zakresu są opcjonalne. Wybierz przycisk Dalej, aby kontynuować.

Na stronie Przypisania wybierz grupy, które otrzymają ten profil. Aby uzyskać więcej informacji na temat przypisywania profilów, zobacz Przypisywanie profilów użytkowników i urządzeń.

Podczas wdrażania w grupach użytkowników musi zalogować się na urządzeniu przed zastosowaniem zasad, a urządzenie może dołączyć je do usługi Defender for Endpoint.

Wybierz pozycję Dalej.

Na stronie Przeglądanie + tworzenie po zakończeniu wybierz pozycję Utwórz. Nowy profil zostanie wyświetlony na liście po wybraniu typu zasad dla utworzonego profilu. OK, a następnie utwórz , aby zapisać zmiany, co spowoduje utworzenie profilu.

Dołączanie urządzeń z systemem macOS

Po nawiązaniu połączenia service-to-service między usługą Intune i usługą Microsoft Defender for Endpoint można dołączyć urządzenia z systemem macOS do usługi Microsoft Defender for Endpoint. Dołączanie konfiguruje urządzenia do komunikacji z punktem końcowym usługi Microsoft Defender, który następnie zbiera dane dotyczące poziomu ryzyka urządzeń.

Aby uzyskać wskazówki dotyczące konfiguracji usługi Intune, zobacz Microsoft Defender for Endpoint for macOS.

Aby uzyskać więcej informacji na temat usługi Microsoft Defender dla punktów końcowych dla komputerów Mac, w tym nowości w najnowszej wersji, zobacz Microsoft Defender for Endpoint for Mac w dokumentacji zabezpieczeń platformy Microsoft 365.

Dołączanie urządzeń z systemem Android

Po ustanowieniu połączenia typu usługa-usługa między usługą Intune i usługą Microsoft Defender dla punktu końcowego można dołączyć urządzenia z systemem Android do usługi Microsoft Defender for Endpoint. Dołączanie konfiguruje urządzenia do komunikacji z usługą Defender for Endpoint, która następnie zbiera dane dotyczące poziomu ryzyka urządzeń.

Nie ma pakietu konfiguracji dla urządzeń z systemem Android. Zamiast tego zobacz Omówienie usługi Microsoft Defender dla punktu końcowego dla systemu Android w dokumentacji usługi Microsoft Defender for Endpoint, aby zapoznać się z wymaganiami wstępnymi i instrukcjami dołączania dla systemu Android.

W przypadku urządzeń z systemem Android można również użyć zasad usługi Intune do modyfikowania usługi Microsoft Defender dla punktu końcowego w systemie Android. Aby uzyskać więcej informacji, zobacz Microsoft Defender for Endpoint Web Protection.

Dołączanie urządzeń z systemem iOS/iPadOS

Po nawiązaniu połączenia service-to-service między usługą Intune i usługą Microsoft Defender for Endpoint możesz dołączyć urządzenia z systemem iOS/iPadOS do usługi Microsoft Defender for Endpoint. Dołączanie konfiguruje urządzenia do komunikacji z usługą Defender for Endpoint, która następnie zbiera dane dotyczące poziomu ryzyka urządzeń.

Nie ma pakietu konfiguracji dla urządzeń z systemem iOS/iPadOS. Zamiast tego zobacz Omówienie usługi Microsoft Defender dla punktu końcowego dla systemu iOS w dokumentacji programu Microsoft Defender for Endpoint, aby zapoznać się z wymaganiami wstępnymi i instrukcjami dołączania dla systemu iOS/iPadOS.

W przypadku urządzeń z systemem iOS/iPadOS (w trybie nadzorowanym) istnieje wyspecjalizowana możliwość, biorąc pod uwagę zwiększone możliwości zarządzania zapewniane przez platformę na tego typu urządzeniach. Aby skorzystać z tych możliwości, aplikacja Defender musi wiedzieć, czy urządzenie jest w trybie nadzorowanym. Usługa Intune umożliwia skonfigurowanie aplikacji Defender dla systemu iOS za pomocą zasad konfiguracji aplikacji (dla urządzeń zarządzanych), które powinny być przeznaczone dla wszystkich urządzeń z systemem iOS jako najlepsze rozwiązanie. Aby uzyskać więcej informacji, zobacz Complete deployment for supervised devices (Kompletne wdrażanie dla urządzeń nadzorowanych).

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Aplikacje> Zasady >konfiguracji aplikacji+ Dodaj, a następnie wybierz pozycjęUrządzenia zarządzane z listy rozwijanej.

Na stronie Podstawy wprowadź nazwę i opis (opcjonalnie) dla profilu, wybierz pozycję Platforma jako system iOS/iPadOS , a następnie wybierz pozycję Dalej.

Wybierz pozycję Aplikacja docelowa jako Microsoft Defender dla systemu iOS.

Na stronie Ustawienia ustaw klucz konfiguracji jako issupervised, a następnie wpisz wartość jako ciąg z wartością {{issupervised}} jako wartość Konfiguracja.

Wybierz pozycję Dalej , aby otworzyć stronę Tagi zakresu . Tagi zakresu są opcjonalne. Wybierz przycisk Dalej, aby kontynuować.

Na stronie Przypisania wybierz grupy, które otrzymają ten profil. W tym scenariuszu najlepszym rozwiązaniem jest ukierunkowanie na wszystkie urządzenia. Aby uzyskać więcej informacji na temat przypisywania profilów, zobacz Przypisywanie profilów użytkowników i urządzeń.

Podczas wdrażania zasad w grupach użytkownik musi zalogować się na urządzeniu, zanim zostaną zastosowane zasady.

Wybierz pozycję Dalej.

Na stronie Przeglądanie + tworzenie po zakończeniu wybierz pozycję Utwórz. Nowy profil zostanie wyświetlony na liście profilów konfiguracji.

Ponadto w przypadku urządzeń z systemem iOS/iPadOS (w trybie nadzorowanym) zespół usługi Defender dla systemu iOS udostępnia niestandardowy profil mobileconfig do wdrożenia na urządzeniach z systemem iPad/iOS. Profil mobileconfig służy do analizowania ruchu sieciowego w celu zapewnienia bezpiecznego przeglądania — funkcji usługi Defender dla systemu iOS.

Pobierz profil .mobile, który jest hostowany tutaj: https://aka.ms/mdatpiossupervisedprofile.

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Urządzenia>Zarządzajkonfiguracją> urządzeń > Na karcie Zasady wybierz pozycję + Utwórz.

W obszarze Platforma wybierz pozycję iOS/iPadOS

W polu Typ profilu wybierz pozycję Niestandardowe, a następnie wybierz pozycję Utwórz.

Na stronie Podstawy wprowadź nazwę i opis (opcjonalnie) dla profilu, a następnie wybierz pozycję Dalej.

Wprowadź nazwę profilu konfiguracji i wybierz

.mobileconfigplik do przekazania.Wybierz pozycję Dalej , aby otworzyć stronę Tagi zakresu . Tagi zakresu są opcjonalne. Wybierz przycisk Dalej, aby kontynuować.

Na stronie Przypisania wybierz grupy, które otrzymają ten profil. W tym scenariuszu najlepszym rozwiązaniem jest ukierunkowanie na wszystkie urządzenia. Aby uzyskać więcej informacji na temat przypisywania profilów, zobacz Przypisywanie profilów użytkowników i urządzeń.

Podczas wdrażania w grupach użytkownik musi zalogować się na urządzeniu, zanim zostaną zastosowane zasady.

Wybierz pozycję Dalej.

Na stronie Przeglądanie + tworzenie po zakończeniu wybierz pozycję Utwórz. Nowy profil zostanie wyświetlony na liście profilów konfiguracji.

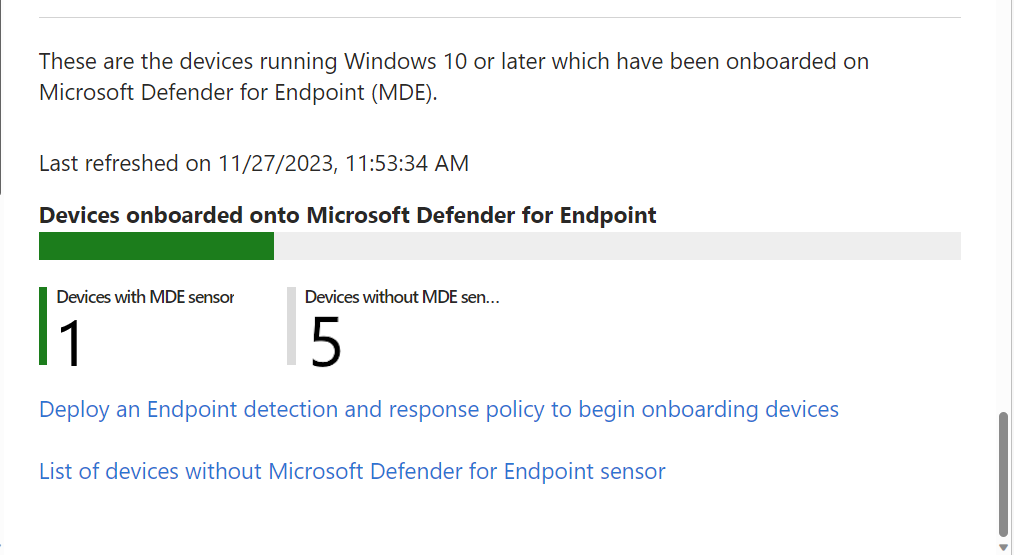

Wyświetlanie liczby urządzeń dołączonych do usługi Microsoft Defender dla punktu końcowego

Aby wyświetlić dołączone urządzenia z usługi Microsoft Defender for Endpoint na stronie łącznika usługi Microsoft Defender dla punktów końcowych, potrzebna jest rola usługi Intune, która zawiera uprawnienie Odczyt dla zaawansowanej ochrony przed zagrożeniami w usłudze Microsoft Defender .

Tworzenie i przypisywanie zasad zgodności w celu ustawienia poziomu ryzyka urządzenia

W przypadku urządzeń z systemami Android, iOS/iPadOS i Windows zasady zgodności określają poziom ryzyka, który uważasz za akceptowalny dla urządzenia.

Jeśli nie znasz tworzenia zasad zgodności, zapoznaj się z procedurą Tworzenie zasad w artykule Tworzenie zasad zgodności w usłudze Microsoft Intune . Poniższe informacje są specyficzne dla konfigurowania usługi Microsoft Defender dla punktu końcowego w ramach zasad zgodności.

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Zgodność urządzeń>. Na karcie Zasady wybierz pozycję + Utwórz zasady.

W obszarze Platforma użyj pola rozwijanego, aby wybrać jedną z następujących opcji:

- Administrator urządzenia z systemem Android

- Android Enterprise

- iOS/iPadOS

- Windows 10 lub nowszy

Następnie wybierz pozycję Utwórz.

Na karcie Podstawy określ nazwę , która ułatwia późniejsze zidentyfikowanie tych zasad. Możesz również określić opis.

Na karcie Ustawienia zgodności rozwiń kategorię Microsoft Defender for Endpoint i ustaw opcję Wymagaj, aby urządzenie było na poziomie lub poniżej oceny ryzyka maszyny na preferowany poziom.

Klasyfikacje na poziomie zagrożeń są określane przez usługę Microsoft Defender dla punktu końcowego.

- Jasne: ten poziom jest najbezpieczniejszy. Urządzenie nie może mieć żadnych istniejących zagrożeń i nadal może uzyskiwać dostęp do zasobów firmy. Jeśli zostaną znalezione jakiekolwiek zagrożenia, urządzenie zostanie ocenione jako niezgodne. (Usługa Microsoft Defender dla punktu końcowego używa wartości Secure).

- Niski: urządzenie jest zgodne, jeśli istnieją tylko zagrożenia niskiego poziomu. Urządzenia ze średnim lub wysokim poziomem zagrożenia nie są zgodne.

- Średni: urządzenie jest zgodne, jeśli zagrożenia znalezione na urządzeniu są niskie lub średnie. W przypadku wykrycia zagrożeń wysokiego poziomu urządzenie zostanie określone jako niezgodne.

- Wysoki: Ten poziom jest najmniej bezpieczny i zezwala na wszystkie poziomy zagrożeń. Urządzenia z wysokim, średnim lub niskim poziomem zagrożeń są uważane za zgodne.

Ukończ konfigurację zasad, w tym przypisanie zasad do odpowiednich grup.

Tworzenie i przypisywanie zasad ochrony aplikacji w celu ustawienia poziomu ryzyka urządzenia

Użyj procedury, aby utworzyć zasady ochrony aplikacji dla systemu iOS/iPadOS lub Android, i użyj następujących informacji na stronach Aplikacje, Uruchamianiewarunkowe i Przypisania :

Aplikacje: wybierz aplikacje, do których mają być kierowane zasady ochrony aplikacji. W przypadku tego zestawu funkcji te aplikacje są blokowane lub selektywnie czyszczone w oparciu o ocenę ryzyka urządzenia przez wybranego dostawcę usługi Mobile Threat Defense.

Uruchamianie warunkowe: poniżej warunków urządzenia użyj pola rozwijanego, aby wybrać pozycję Maksymalny dozwolony poziom zagrożenia urządzenia.

Opcje wartości poziomu zagrożenia:

- Zabezpieczone: ten poziom jest najbardziej bezpieczny. Urządzenie, na którym są obecne jakiekolwiek zagrożenia, nie może uzyskiwać dostępu do zasobów firmy. Jeśli zostaną znalezione jakiekolwiek zagrożenia, urządzenie zostanie ocenione jako niezgodne.

- Niskie: urządzenie jest zgodne, jeśli są obecne tylko zagrożenia niskiego poziomu. Jakiekolwiek zagrożenia wyższego poziomu spowodują, że urządzenie będzie miało status urządzenia niezgodnego.

- Średnie: urządzenie jest zgodne, jeśli znalezione na nim zagrożenia są na poziomie niskim lub średnim. W przypadku wykrycia zagrożeń wysokiego poziomu urządzenie zostanie określone jako niezgodne.

- Wysokie: ten poziom jest najmniej bezpieczny i umożliwia stosowanie wszystkich poziomów zagrożeń przy użyciu usługi Mobile Threat Defense tylko do celów raportowania. Na urządzeniach musi znajdować się aplikacja MTD, w której to ustawienie zostało aktywowane.

Opcje pola Akcja:

- Blokuj dostęp

- Wyczyść dane

Przypisania: przypisz zasady do grup użytkowników. Urządzenia używane przez członków grupy są oceniane pod kątem dostępu do danych firmowych za pomocą aplikacji docelowych przez funkcję ochrony aplikacji usługi Intune.

Ważna

Jeśli utworzysz zasady ochrony aplikacji dla dowolnej chronionej aplikacji, oceniany jest poziom zagrożenia urządzenia. W zależności od konfiguracji urządzenia, które nie spełniają akceptowalnego poziomu, są blokowane lub selektywnie czyszczone przy użyciu warunkowego uruchomienia. W przypadku zablokowania nie będą one miały dostępu do zasobów firmowych, dopóki zagrożenie na urządzeniu nie zostanie rozwiązane i zgłoszone do usługi Intune przez wybranego dostawcę MTD.

Tworzenie zasad dostępu warunkowego

Zasady dostępu warunkowego mogą używać danych z usługi Microsoft Defender for Endpoint do blokowania dostępu do zasobów dla urządzeń, które przekraczają ustawiony poziom zagrożenia. Możesz zablokować dostęp z urządzenia do zasobów firmowych, takich jak SharePoint lub Exchange Online.

Porada

Dostęp warunkowy to technologia firmy Microsoft Entra. Węzeł dostępu warunkowego znaleziony w centrum administracyjnym usługi Microsoft Intune to węzeł z witryny Microsoft Entra.

Zaloguj się do centrum administracyjnego usługi Microsoft Intune.

Wybierz pozycję Dostęp >warunkowyzabezpieczeń> punktu końcowegoUtwórz nowe zasady. Ponieważ usługa Intune przedstawia interfejs użytkownika tworzenia zasad dostępu warunkowego z witryny Azure Portal, interfejs różni się od przepływu pracy tworzenia zasad, który może być znany.

Wprowadź nazwę zasad.

W przypadku użytkowników użyj kart Dołączanie i wykluczanie , aby skonfigurować grupy, które otrzymają te zasady.

W obszarze Zasoby docelowe ustaw pozycję Wybierz, co te zasady mają zastosowanie do aplikacji wchmurze, a następnie wybierz aplikacje do ochrony. Na przykład wybierz pozycję Wybierz aplikacje , a następnie wybierz pozycję Wybierz, wyszukaj i wybierz pozycje Office 365 SharePoint Online i Office 365 Exchange Online.

W obszarze Warunki wybierz pozycję Aplikacje klienckie , a następnie ustaw pozycję Konfiguruj na wartość Tak. Następnie zaznacz pola wyboru dla aplikacji przeglądarki i aplikacji mobilnych oraz klientów klasycznych. Następnie wybierz pozycję Gotowe , aby zapisać konfigurację aplikacji klienckiej.

W obszarze Grant skonfiguruj te zasady tak, aby były stosowane na podstawie reguł zgodności urządzeń. Przykład:

- Wybierz pozycję Udziel dostępu.

- Zaznacz pole wyboru Wymagaj, aby urządzenie było oznaczone jako zgodne.

- Wybierz pozycję Wymagaj wszystkich wybranych kontrolek. Wybierz pozycję Wybierz , aby zapisać konfigurację udzielania.

W obszarze Włącz zasady wybierz pozycję Włączone , a następnie pozycję Utwórz , aby zapisać zmiany.

Następne kroki

- Konfigurowanie ustawień usługi Microsoft Defender dla punktu końcowego w systemie Android

- Monitorowanie zgodności pod kątem poziomów ryzyka

Dowiedz się więcej z dokumentacji usługi Intune:

- Rozwiązywanie problemów na urządzeniach przy użyciu zadań zabezpieczeń za pomocą usługi Defender for Endpoints Vulnerability Management

- Wprowadzenie do zasad zgodności urządzeń

- Przegląd zasad ochrony aplikacji

Dowiedz się więcej z dokumentacji usługi Microsoft Defender for Endpoint:

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla