Identyfikowanie architektury i metody wdrażania usługi Defender for Endpoint

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Jeśli wykonano już kroki konfigurowania wdrożenia Ochrona punktu końcowego w usłudze Microsoft Defender i masz przypisane role i uprawnienia do usługi Defender for Endpoint, następnym krokiem jest utworzenie planu dołączania. Plan rozpoczyna się od zidentyfikowania architektury i wybrania metody wdrażania.

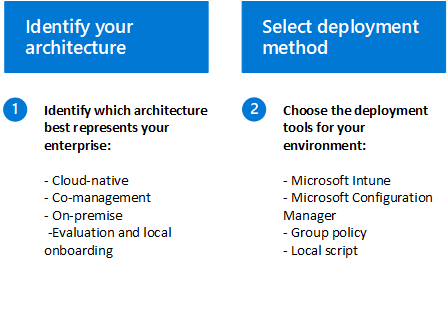

Rozumiemy, że każde środowisko przedsiębiorstwa jest unikatowe, dlatego udostępniliśmy kilka opcji zapewniających elastyczność wyboru sposobu wdrażania usługi. Decyzja o sposobie dołączania punktów końcowych do usługi Defender for Endpoint sprowadza się do dwóch ważnych kroków:

Krok 1. Identyfikowanie architektury

W zależności od środowiska niektóre narzędzia są lepiej dostosowane do niektórych architektur. Użyj poniższej tabeli, aby zdecydować, która architektura usługi Defender for Endpoint najlepiej odpowiada Twojej organizacji.

| Architektura | Opis |

|---|---|

| Natywny dla chmury | Zalecamy używanie Microsoft Intune do dołączania, konfigurowania i korygowania punktów końcowych z chmury dla przedsiębiorstw, które nie mają lokalnego rozwiązania do zarządzania konfiguracją lub chcą zmniejszyć infrastrukturę lokalną. |

| Współzarządzanie | W przypadku organizacji, które hostują obciążenia lokalne i chmurowe, zalecamy używanie ConfigMgr i Intune firmy Microsoft na potrzeby zarządzania. Te narzędzia zapewniają kompleksowy zestaw funkcji zarządzania opartych na chmurze oraz unikatowe opcje współzarządzania do aprowizowania, wdrażania i zabezpieczania punktów końcowych oraz aplikacji oraz zarządzania nimi w organizacji. |

| Lokalnie | W przypadku przedsiębiorstw, które chcą korzystać z możliwości Ochrona punktu końcowego w usłudze Microsoft Defender opartych na chmurze, jednocześnie maksymalizując swoje inwestycje w Configuration Manager lub Active Directory Domain Services zalecamy tę architekturę. |

| Ocena i dołączanie lokalne | Zalecamy tę architekturę dla kontrolerów SOC (Security Operations Centers), które chcą ocenić lub uruchomić Ochrona punktu końcowego w usłudze Microsoft Defender pilotaż, ale nie mają istniejących narzędzi do zarządzania ani wdrażania. Ta architektura może być również używana do dołączania urządzeń w małych środowiskach bez infrastruktury zarządzania, takiej jak strefa DMZ (strefa zdemilitaryzowana). |

Krok 2. Wybieranie metody wdrażania

Po określeniu architektury środowiska i utworzeniu spisu zgodnie z opisem w sekcji wymagań użyj poniższej tabeli, aby wybrać odpowiednie narzędzia wdrażania dla punktów końcowych w środowisku. Pomoże to efektywnie zaplanować wdrożenie.

| Punkt końcowy | Narzędzie do wdrażania |

|---|---|

| Windows | Skrypt lokalny (maksymalnie 10 urządzeń) Zasady grupy Microsoft Intune/Mobile Menedżer urządzeń Microsoft Configuration Manager Skrypty VDI |

| Serwery z systemem Windows Serwery z systemem Linux |

Integracja z Microsoft Defender dla Chmury |

| macOS | Skrypt lokalny Microsoft Intune JAMF Pro Zarządzanie urządzeniami mobilne |

| Serwery z systemem Linux | Skrypt lokalny Lalek Ansible Chef Saltstack |

| Android | Microsoft Intune |

| iOS | Microsoft Intune Menedżer aplikacji mobilnych |

Uwaga

W przypadku urządzeń, które nie są zarządzane przez Microsoft Intune lub Microsoft Configuration Manager, można użyć usługi Security Management, aby Ochrona punktu końcowego w usłudze Microsoft Defender odbierać konfiguracje zabezpieczeń dla Microsoft Defender bezpośrednio z Intune.

Następny krok

Po wybraniu architektury i metody wdrażania usługi Defender for Endpoint przejdź do kroku 4 — dołączanie urządzeń.

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.