Zarządzanie alertami Ochrona punktu końcowego w usłudze Microsoft Defender

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Usługa Defender for Endpoint powiadamia o możliwych złośliwych zdarzeniach, atrybutach i informacjach kontekstowych za pośrednictwem alertów. Zostanie wyświetlone podsumowanie nowych alertów, które umożliwiają dostęp do wszystkich alertów w kolejce alertów.

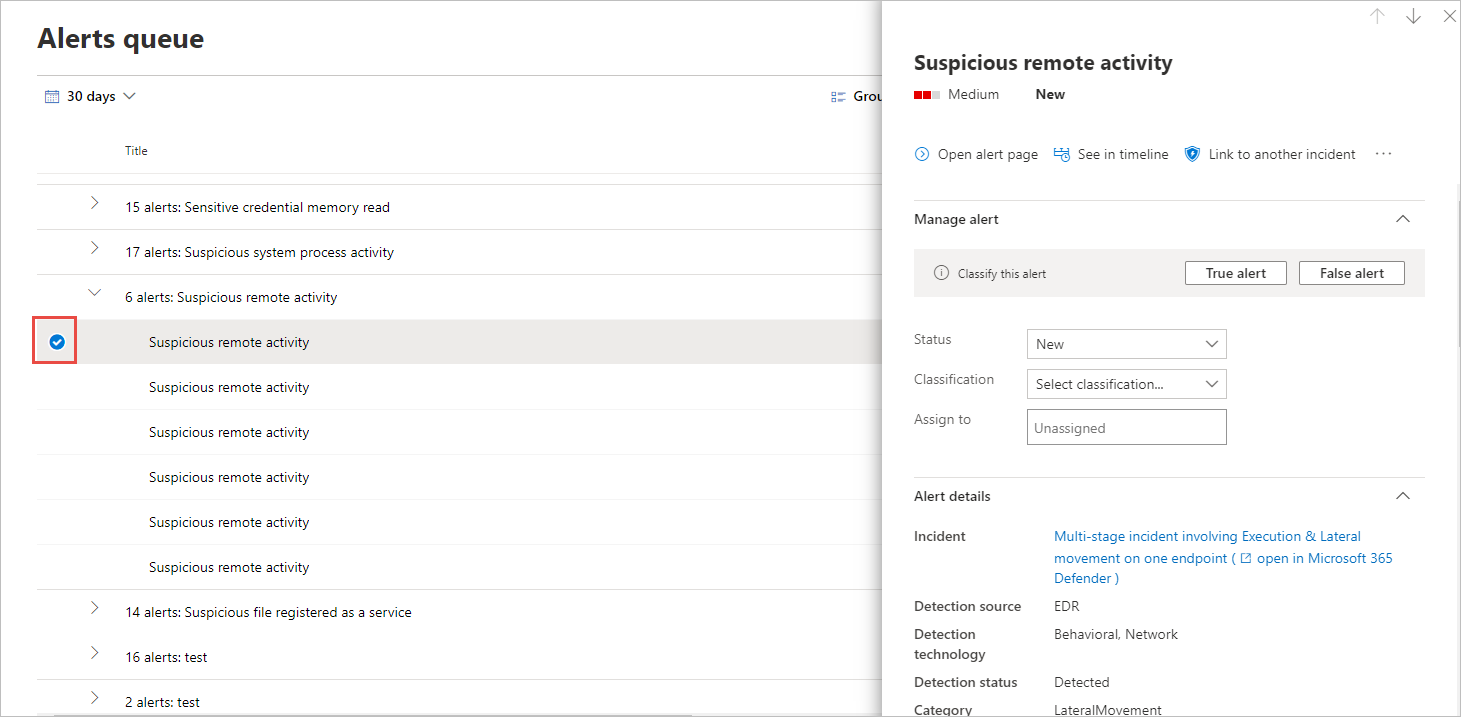

Alertami można zarządzać, wybierając alert w kolejce Alerty lub kartę Alerty na stronie Urządzenie dla pojedynczego urządzenia.

Wybranie alertu w każdym z tych miejsc powoduje utworzenie okienka zarządzania alertami.

Obejrzyj ten film wideo, aby dowiedzieć się, jak używać nowej strony alertów Ochrona punktu końcowego w usłudze Microsoft Defender.

Link do innego incydentu

Możesz utworzyć nowe zdarzenie z poziomu alertu lub utworzyć link do istniejącego incydentu.

Przypisywanie alertów

Jeśli alert nie został jeszcze przypisany, możesz wybrać pozycję Przypisz do mnie , aby przypisać alert do siebie.

Pomijanie alertów

Mogą istnieć scenariusze, w których należy pominąć wyświetlanie alertów w Microsoft Defender XDR. Usługa Defender for Endpoint umożliwia tworzenie reguł pomijania dla określonych alertów, o których wiadomo, że są nieszkodliwe, takich jak znane narzędzia lub procesy w organizacji.

Reguły pomijania można utworzyć na podstawie istniejącego alertu. W razie potrzeby można je wyłączyć i przywrócić.

Gdy zostanie utworzona reguła pomijania, zacznie obowiązywać od momentu utworzenia reguły. Reguła nie wpłynie na istniejące alerty już w kolejce przed utworzeniem reguły. Reguła będzie stosowana tylko w przypadku alertów spełniających warunki ustawione po utworzeniu reguły.

Istnieją dwa konteksty reguły pomijania, z których można wybrać:

- Pomijanie alertu na tym urządzeniu

- Pomijanie alertu w mojej organizacji

Kontekst reguły umożliwia dostosowanie tego, co zostanie wyświetlone w portalu, i upewnienie się, że w portalu zostaną wyświetlone tylko prawdziwe alerty zabezpieczeń.

Przykłady z poniższej tabeli ułatwiają wybranie kontekstu reguły pomijania:

| Kontekście | Definicja | Przykładowe scenariusze |

|---|---|---|

| Pomijanie alertu na tym urządzeniu | Alerty o tym samym tytule alertu i tylko na tym urządzeniu zostaną pominięte. Wszystkie inne alerty na tym urządzeniu nie zostaną pominięte. |

|

| Pomijanie alertu w mojej organizacji | Alerty o tym samym tytule alertu na dowolnym urządzeniu zostaną pominięte. |

|

Pomijanie alertu i tworzenie nowej reguły pomijania

Twórca reguł niestandardowych do kontrolowania, kiedy alerty są pomijane lub rozwiązywane. Kontekst można kontrolować, gdy alert jest pomijany, określając tytuł alertu, wskaźnik naruszenia zabezpieczeń i warunki. Po określeniu kontekstu będzie można skonfigurować akcję i zakres alertu.

Wybierz alert, który chcesz pominąć. Spowoduje to utworzenie okienka zarządzania alertami .

Wybierz Twórca regułę pomijania.

Warunek pomijania można utworzyć przy użyciu tych atrybutów. Operator AND jest stosowany między każdym warunkiem, więc pomijanie występuje tylko wtedy, gdy wszystkie warunki są spełnione.

- Plik SHA1

- Nazwa pliku — obsługiwane symbole wieloznaczne

- Ścieżka folderu — obsługiwane symbole wieloznaczne

- Adres IP

- Adres URL — obsługiwane symbole wieloznaczne

- Wiersz polecenia — obsługiwane symbole wieloznaczne

Wybierz wyzwalający mkol.

Określ akcję i zakres alertu.

Alert można automatycznie rozpoznać lub ukryć w portalu. Alerty, które są automatycznie rozwiązywane, pojawią się w rozwiązanej sekcji kolejki alertów, strony alertów i osi czasu urządzenia i będą wyświetlane jako rozwiązane w interfejsach API punktu końcowego usługi Defender.

Alerty oznaczone jako ukryte zostaną pominięte w całym systemie, zarówno na skojarzonych alertach urządzenia, jak i na pulpicie nawigacyjnym i nie będą przesyłane strumieniowo przez interfejsy API punktu końcowego usługi Defender.

Wprowadź nazwę reguły i komentarz.

Kliknij Zapisz.

Wyświetlanie listy reguł pomijania

W okienku nawigacji wybierz pozycję Ustawienia>Punkty końcowe Reguły>pomijania alertów>.

Lista reguł pomijania zawiera wszystkie reguły utworzone przez użytkowników w organizacji.

Aby uzyskać więcej informacji na temat zarządzania regułami pomijania, zobacz Zarządzanie regułami pomijania

Zmienianie stanu alertu

Alerty (jako nowe, w toku lub rozwiązane) można kategoryzować, zmieniając ich stan w miarę postępu badania. Ułatwia to organizowanie i zarządzanie sposobem reagowania zespołu na alerty.

Na przykład lider zespołu może przejrzeć wszystkie nowe alerty i podjąć decyzję o przypisaniu ich do kolejki W toku w celu dalszej analizy.

Alternatywnie lider zespołu może przypisać alert do rozwiązanej kolejki, jeśli wie, że alert jest niegroźny, pochodzący z urządzenia, które nie ma znaczenia (np. należącego do administratora zabezpieczeń) lub jest rozpatrywany za pośrednictwem wcześniejszego alertu.

Klasyfikacja alertów

Możesz nie ustawiać klasyfikacji ani określać, czy alert jest prawdziwym alertem, czy fałszywym alertem. Ważne jest, aby zapewnić klasyfikację prawdziwie dodatnich/fałszywie dodatnich. Ta klasyfikacja służy do monitorowania jakości alertów i zwiększenia dokładności alertów. Pole "determinacja" definiuje dodatkową wierność dla klasyfikacji "prawdziwie dodatniej".

Kroki klasyfikowania alertów są zawarte w tym filmie wideo:

Dodawanie komentarzy i wyświetlanie historii alertu

Możesz dodawać komentarze i wyświetlać zdarzenia historyczne dotyczące alertu, aby zobaczyć poprzednie zmiany wprowadzone w alercie.

Za każdym razem, gdy zostanie wprowadzona zmiana lub komentarz do alertu, jest on rejestrowany w sekcji Komentarze i historia .

Dodane komentarze natychmiast pojawiają się w okienku.

Artykuły pokrewne

- Wykluczenia dla programu antywirusowego Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Defender

- Zarządzaj regułami pomijania

- Wyświetlanie i organizowanie kolejki alertów Ochrona punktu końcowego w usłudze Microsoft Defender

- Badanie alertów Ochrona punktu końcowego w usłudze Microsoft Defender

- Badanie pliku skojarzonego z alertem Ochrona punktu końcowego w usłudze Microsoft Defender

- Badanie urządzeń na liście urządzeń Ochrona punktu końcowego w usłudze Microsoft Defender

- Badanie adresu IP skojarzonego z alertem Ochrona punktu końcowego w usłudze Microsoft Defender

- Badanie domeny skojarzonej z alertem Ochrona punktu końcowego w usłudze Microsoft Defender

- Badanie konta użytkownika w Ochrona punktu końcowego w usłudze Microsoft Defender

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.