Badanie pliku

Dotyczy:

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Microsoft Defender XDR

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Zbadaj szczegóły pliku skojarzonego z określonym alertem, zachowaniem lub zdarzeniem, aby ustalić, czy plik wykazuje złośliwe działania, zidentyfikować motywację do ataku i zrozumieć potencjalny zakres naruszenia.

Istnieje wiele sposobów uzyskiwania dostępu do szczegółowej strony profilu określonego pliku. Możesz na przykład użyć funkcji wyszukiwania, kliknąć link z drzewa procesów alertów, wykresu zdarzenia, osi czasu artefaktu lub wybrać zdarzenie wymienione na osi czasu urządzenia.

Po przejściu na szczegółową stronę profilu możesz przełączać się między nowymi i starymi układami strony, przełączając nową stronę Plik. W pozostałej części tego artykułu opisano nowszy układ strony.

Informacje z następujących sekcji można uzyskać w widoku pliku:

- Szczegóły pliku i metadane PE (jeśli istnieją)

- Zdarzenia i alerty

- Obserwowane w organizacji

- Nazwy plików

- Zawartość pliku i możliwości (jeśli plik został przeanalizowany przez firmę Microsoft)

Możesz również wykonać akcję w pliku z tej strony.

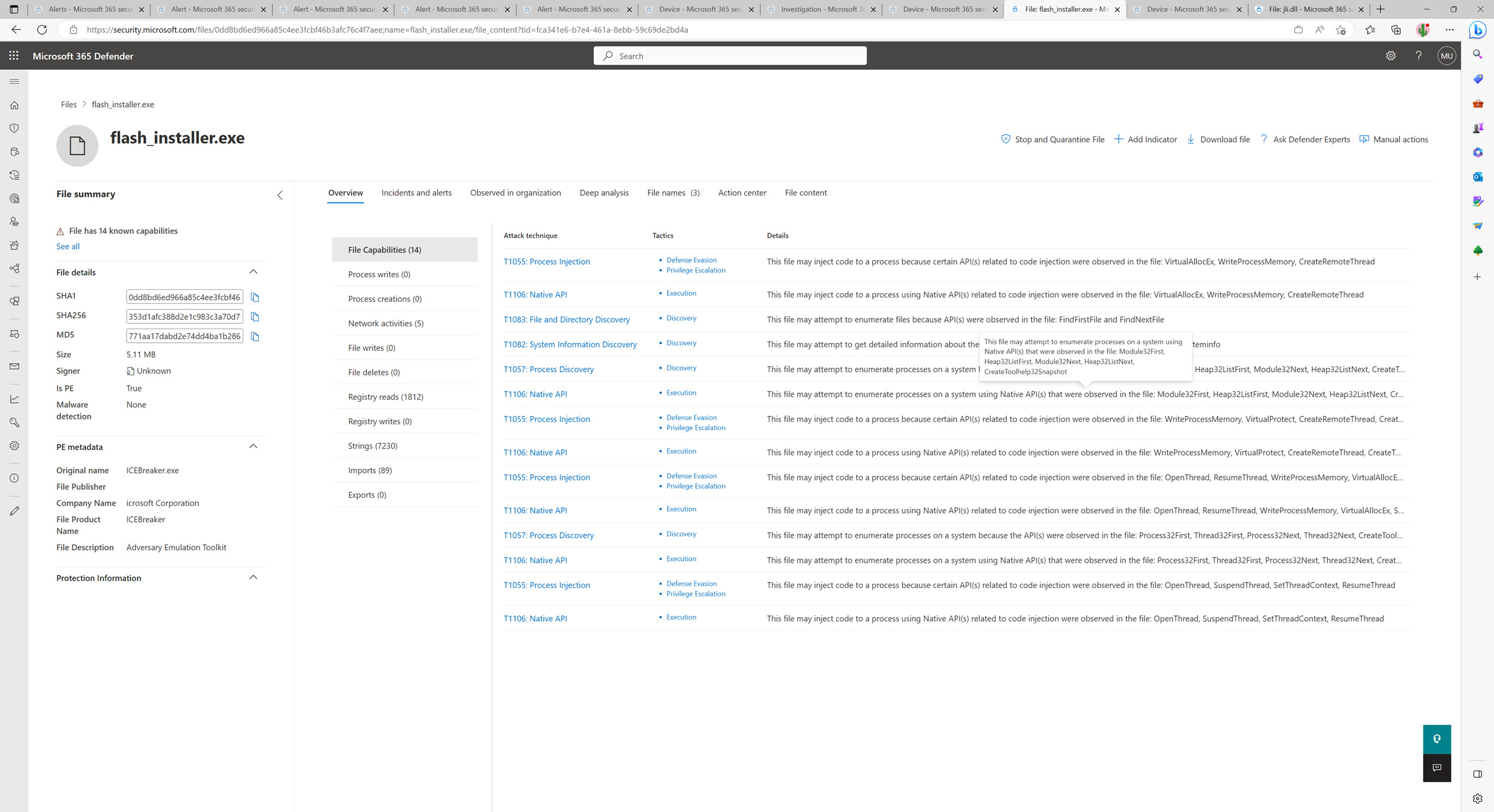

Akcje plików

Akcje plików znajdują się nad kartami informacji o pliku w górnej części strony profilu. Akcje, które można wykonać w tym miejscu, obejmują:

- Zatrzymywanie i kwarantanna

- Wskaźnik zarządzania

- Pobieranie pliku

- Zapytaj ekspertów usługi Defender

- Akcje ręczne

- Go hunt

- Głęboka analiza

Aby uzyskać więcej informacji na temat tych akcji, zobacz Akcja reagowania na plik .

Omówienie strony plików

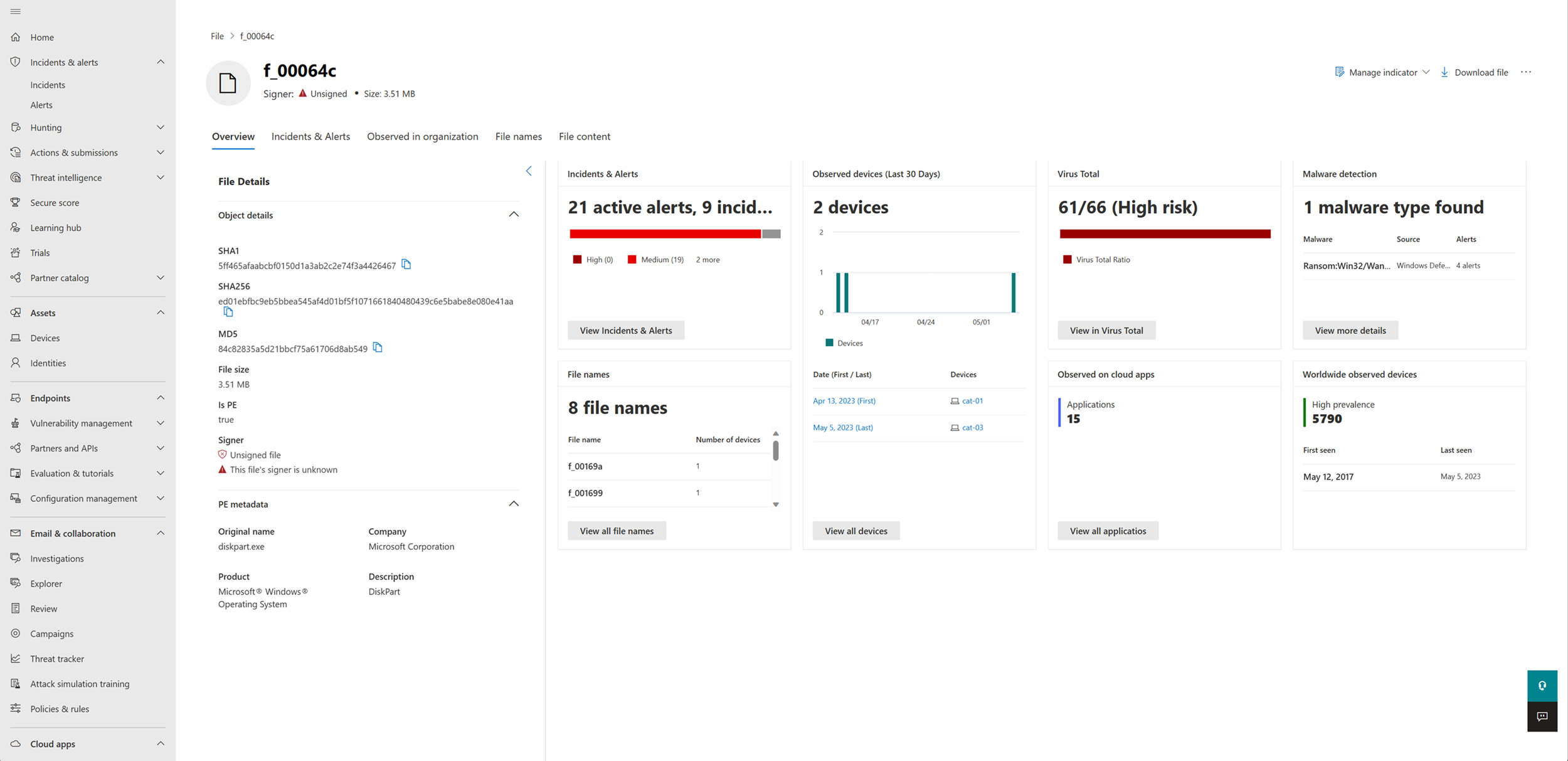

Strona pliku zawiera omówienie szczegółów i atrybutów pliku, zdarzeń i alertów, w których jest widoczny plik, używanych nazw plików, liczby urządzeń, na których plik był widoczny w ciągu ostatnich 30 dni, w tym dat, kiedy plik był pierwszy i ostatni raz widziany w organizacji, współczynnik wykrywania sumy wirusów, Microsoft Defender wykrywanie programu antywirusowego, liczba aplikacji w chmurze połączonych z plikiem oraz częstość występowania pliku na urządzeniach spoza organizacji.

Uwaga

Różni użytkownicy mogą widzieć różne wartości w sekcji urządzenia w organizacji karty częstości występowania plików. Dzieje się tak, ponieważ karta wyświetla informacje na podstawie zakresu kontroli dostępu opartej na rolach (RBAC), który ma użytkownik. Oznacza to, że jeśli użytkownikowi przyznano wgląd w określony zestaw urządzeń, na tych urządzeniach będzie widoczne tylko występowanie w organizacji plików.

Zdarzenia i alerty

Karta Zdarzenia i alerty zawiera listę zdarzeń skojarzonych z plikiem i alertów, z których jest połączony plik. Ta lista obejmuje wiele tych samych informacji co kolejka zdarzeń. Możesz wybrać, jakiego rodzaju informacje są wyświetlane, wybierając pozycję Dostosuj kolumny. Możesz również filtrować listę, wybierając pozycję Filtruj.

Obserwowane w organizacji

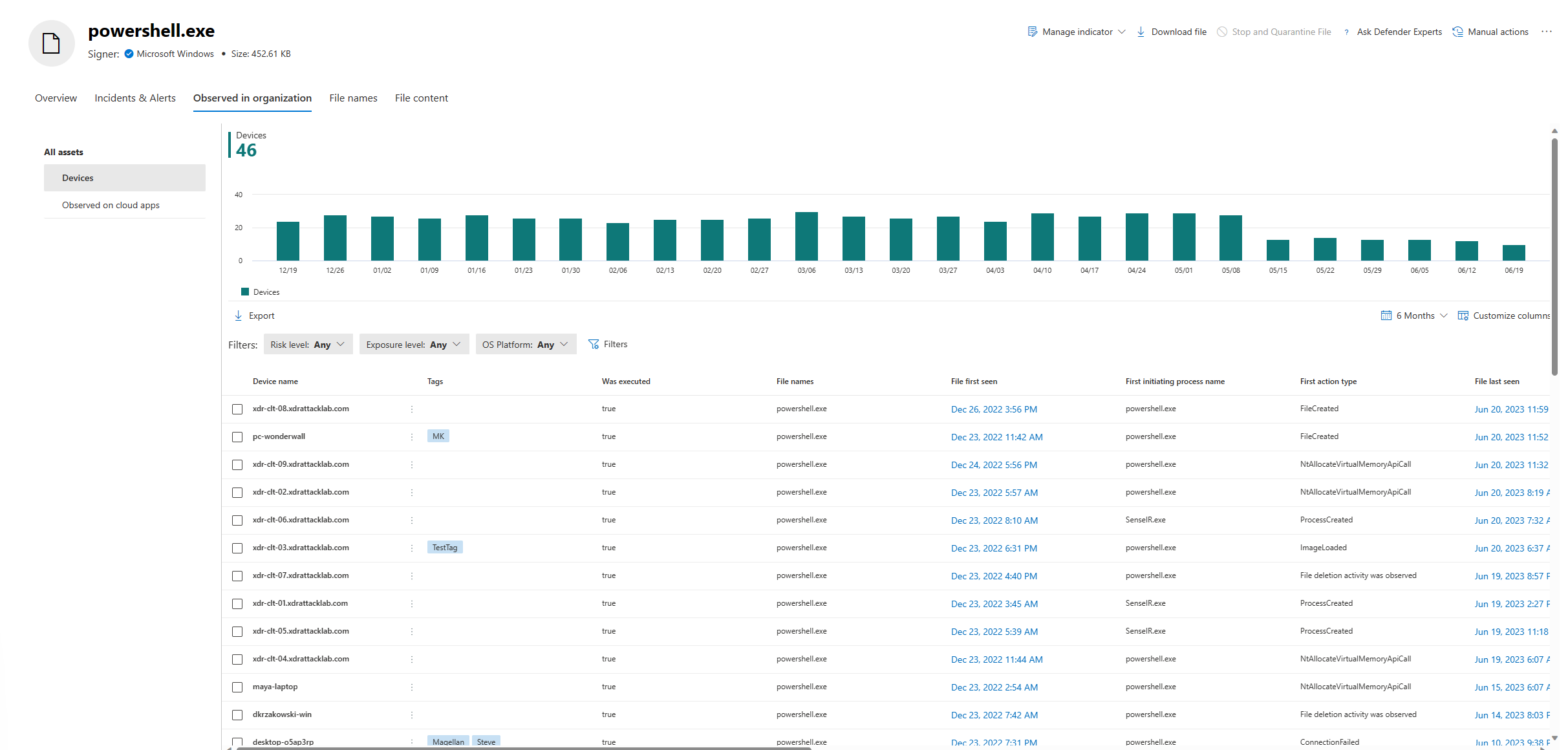

Na karcie Obserwowane w organizacji przedstawiono urządzenia i aplikacje w chmurze obserwowane w pliku. Historia plików związanych z urządzeniami może być wyświetlana do ostatnich sześciu miesięcy, podczas gdy historia związana z aplikacjami w chmurze trwa do ostatnich 30 dni

Urządzeń

W tej sekcji przedstawiono wszystkie urządzenia, na których wykryto plik. Sekcja zawiera raport trendów identyfikujący liczbę urządzeń, na których zaobserwowano plik w ciągu ostatnich 30 dni. Poniżej linii trendu można znaleźć szczegółowe informacje dotyczące pliku na każdym urządzeniu, na którym jest widoczny, w tym stan wykonywania pliku, zdarzenia pierwszego i ostatniego zaobserwowanego na każdym urządzeniu, inicjowanie procesu i czasu oraz nazwy plików skojarzone z urządzeniem.

Możesz kliknąć urządzenie na liście, aby zapoznać się z pełną sześciomiesięczną historią plików na każdym urządzeniu i przestawić się na pierwsze widoczne zdarzenie na osi czasu urządzenia.

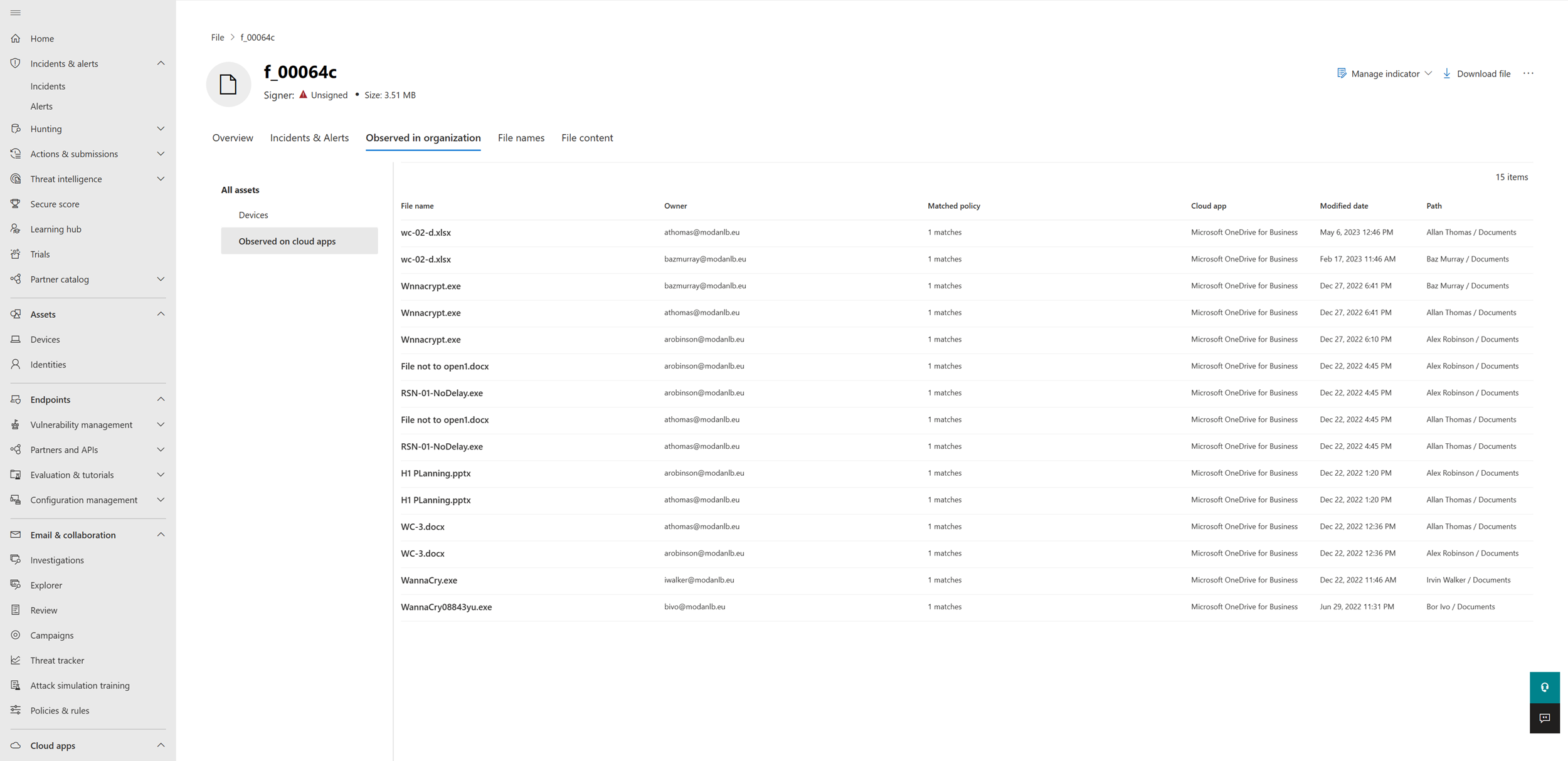

Aplikacje w chmurze

Uwaga

Obciążenie Usługi Defender for Cloud Apps musi być włączone, aby wyświetlić informacje o plikach związane z aplikacjami w chmurze.

W tej sekcji przedstawiono wszystkie aplikacje w chmurze, w których jest obserwowany plik. Zawiera również informacje, takie jak nazwy pliku, użytkownicy skojarzoni z aplikacją, liczba dopasowań do określonych zasad aplikacji w chmurze, nazwy skojarzonych aplikacji, czas ostatniej modyfikacji pliku i ścieżka pliku.

Nazwy plików

Na karcie Nazwy plików są wyświetlane wszystkie nazwy, których plik był obserwowany w organizacji.

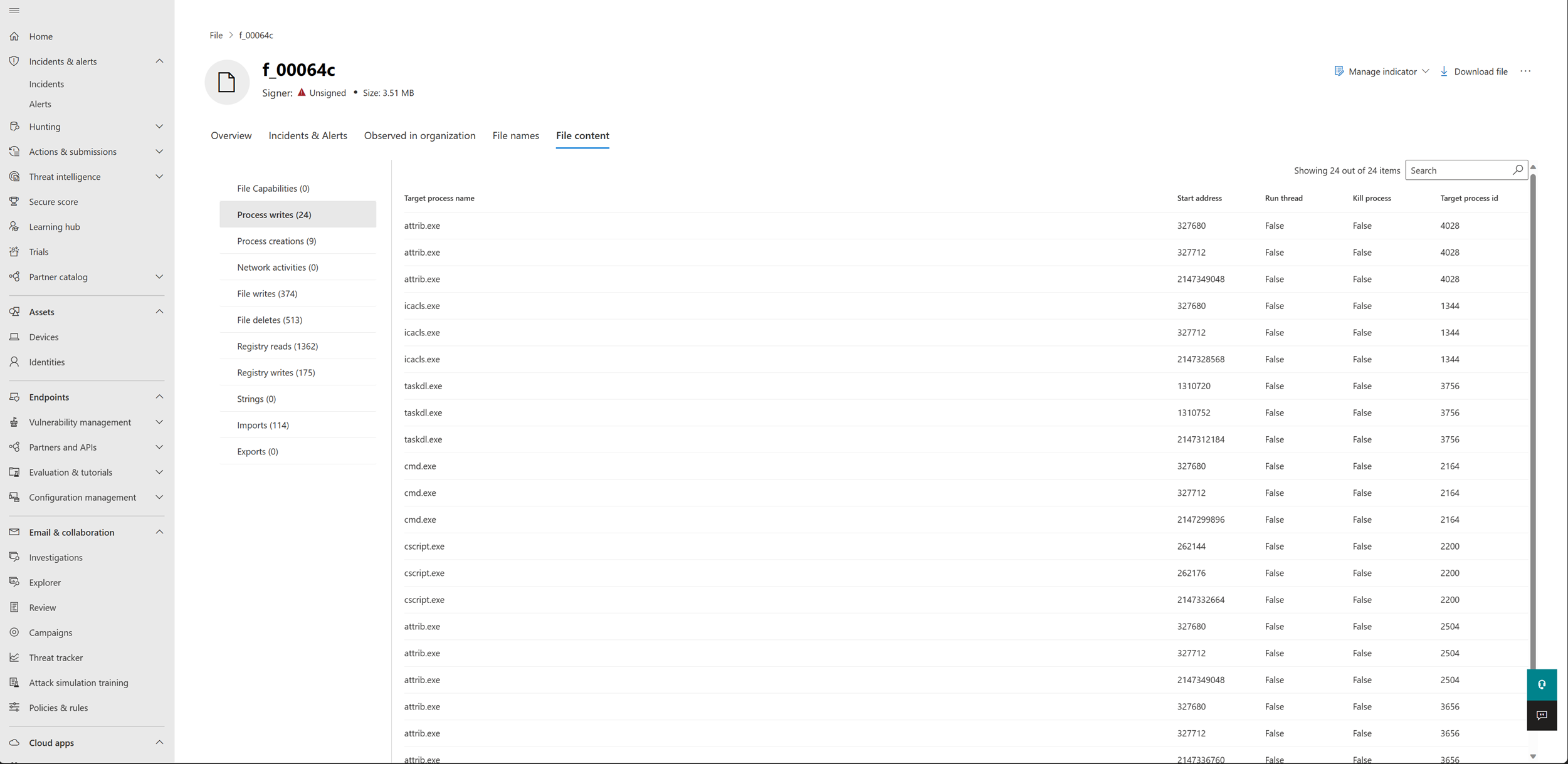

Zawartość pliku i możliwości

Uwaga

Zawartość pliku i widoki możliwości zależą od tego, czy firma Microsoft przeanalizowała plik.

Karta Zawartość pliku zawiera informacje o przenośnych plikach wykonywalnych (PE), w tym zapisy procesów, tworzenie procesów, działania sieciowe, zapisy plików, usuwanie plików, odczyty rejestru, zapisy rejestru, ciągi, importy i eksporty. Ta karta zawiera również listę wszystkich możliwości pliku.

Widok możliwości plików zawiera listę działań pliku zamapowanych na techniki mitre att&CK™.

Tematy pokrewne

- Wyświetlanie i organizowanie kolejki Ochrona punktu końcowego w usłudze Microsoft Defender

- Zarządzanie alertami Ochrona punktu końcowego w usłudze Microsoft Defender

- Badanie alertów Ochrona punktu końcowego w usłudze Microsoft Defender

- Badanie urządzeń na liście urządzeń Ochrona punktu końcowego w usłudze Microsoft Defender

- Badanie adresu IP skojarzonego z alertem Ochrona punktu końcowego w usłudze Microsoft Defender

- Badanie domeny skojarzonej z alertem Ochrona punktu końcowego w usłudze Microsoft Defender

- Badanie konta użytkownika w Ochrona punktu końcowego w usłudze Microsoft Defender

- Wykonaj akcje odpowiedzi na pliku

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla