Ochrona sieci dla systemu Linux

Ważna

Niektóre informacje odnoszą się do wstępnie wydanego produktu, który może zostać znacząco zmodyfikowany przed jego komercyjną premierą. Firma Microsoft nie udziela żadnych gwarancji, wyraźnych ani dorozumianych, w odniesieniu do podanych tutaj informacji.

Omówienie

Firma Microsoft wprowadza funkcje ochrony sieci do systemu Linux.

Ochrona sieci pomaga ograniczyć obszar ataków urządzeń przed zdarzeniami internetowymi. Uniemożliwia to pracownikom korzystanie z dowolnej aplikacji w celu uzyskania dostępu do niebezpiecznych domen, które mogą hostować:

- wyłudzanie informacji

- Wykorzystuje

- inne złośliwe treści w Internecie

Ochrona sieci rozszerza zakres Microsoft Defender SmartScreen, aby zablokować cały wychodzący ruch HTTP,który próbuje nawiązać połączenie ze źródłami o niskiej reputacji. Bloki ruchu wychodzącego http(s) są oparte na domenie lub nazwie hosta.

Filtrowanie zawartości internetowej dla systemu Linux

Filtrowanie zawartości internetowej można używać do testowania z ochroną sieci dla systemu Linux. Zobacz Filtrowanie zawartości sieci Web.

Znane problemy

- Ochrona sieci jest implementowana jako tunel wirtualnej sieci prywatnej (VPN). Dostępne są zaawansowane opcje routingu pakietów przy użyciu niestandardowych skryptów nftables/iptables.

- Środowisko użytkownika Blokuj/Ostrzegaj jest niedostępne (zbierane są opinie klientów w celu wprowadzenia dalszych ulepszeń projektu)

Uwaga

Większość instalacji serwera systemu Linux nie ma graficznego interfejsu użytkownika i przeglądarki internetowej. Aby ocenić skuteczność usługi Web Threat Protection systemu Linux z systemem Linux, zalecamy testowanie na serwerze nieprodukcyjnym za pomocą graficznego interfejsu użytkownika i przeglądarki internetowej.

Wymagania wstępne

- Licencjonowanie: Ochrona punktu końcowego w usłudze Microsoft Defender dzierżawy (może być wersja próbna) i wymagania specyficzne dla platformy znalezione w Ochrona punktu końcowego w usłudze Microsoft Defender dla platform innych niż Windows

- Dołączone maszyny:

- Minimalna wersja systemu Linux: aby uzyskać listę obsługiwanych dystrybucji, zobacz Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux.

- Ochrona punktu końcowego w usłudze Microsoft Defender wersji klienta systemu Linux: 101.78.13 lub nowszej na kanale Insiders-Slow lub insiders-Fast.

Ważna

Aby ocenić ochronę sieci dla systemu Linux, wyślij wiadomość e-mail na adres "xplatpreviewsupport@microsoft.com" z identyfikatorem organizacji. Włączymy tę funkcję dla twojej dzierżawy na żądanie.

Instrukcje

Ręczne wdrażanie systemu Linux— zobacz Ręczne wdrażanie Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux

W poniższym przykładzie przedstawiono sekwencję poleceń wymaganych do pakietu mdatp w systemie ubuntu 20.04 dla kanału insiders-Fast.

curl -o microsoft.list https://packages.microsoft.com/config/ubuntu/20.04/insiders-fast.list

sudo mv ./microsoft.list /etc/apt/sources.list.d/microsoft-insiders-fast.list

sudo apt-get install gpg

curl https://packages.microsoft.com/keys/microsoft.asc | sudo apt-key add -

sudo apt-get install apt-transport-https

sudo apt-get update

sudo apt install -y mdatp

Dołączanie urządzenia

Aby dołączyć urządzenie, należy pobrać pakiet dołączania języka Python dla serwera z systemem Linux z Microsoft Defender XDR —> Ustawienia —> Zarządzanie urządzeniami —> Dołączanie i uruchamianie:

sudo python3 MicrosoftDefenderATPOnboardingLinuxServer.py

Walidacja

Sprawdź, czy ochrona sieci ma wpływ na zawsze zablokowane lokacje:

Inspekcja dzienników diagnostycznych

sudo mdatp log level set --level debug sudo tail -f /var/log/microsoft/mdatp/microsoft_defender_np_ext.log

Aby zakończyć tryb weryfikacji

Wyłącz ochronę sieci i uruchom ponownie połączenie sieciowe:

sudo mdatp config network-protection enforcement-level --value disabled

Konfiguracja zaawansowana

Domyślnie ochrona sieci w systemie Linux jest aktywna w bramie domyślnej; routing i tunelowanie są konfigurowane wewnętrznie. Aby dostosować interfejsy sieciowe, zmień parametr networkSetupMode z pliku konfiguracji /opt/microsoft/mdatp/conf/ i uruchom ponownie usługę:

sudo systemctl restart mdatp

Plik konfiguracji umożliwia również użytkownikowi dostosowanie:

- Ustawienie serwera proxy

- Magazyny certyfikatów SSL

- nazwa urządzenia tunelowania

- Adres IP

- i nie tylko

Wartości domyślne zostały przetestowane dla wszystkich dystrybucji zgodnie z opisem w Ochrona punktu końcowego w usłudze Microsoft Defender w systemie Linux

Portal usługi Microsoft Defender

Upewnij się również, że w obszarze Microsoft Defender>SettingsEndpoints>>Advanced włączono przełącznik "Niestandardowe wskaźniki sieciowe".

Ważna

Powyższy przełącznik "Niestandardowe wskaźniki sieciowe" steruje włączaniem wskaźników niestandardowychdla wszystkich platform z obsługą ochrony sieci, w tym systemu Windows. Przypominamy, że w systemie Windows aby wskaźniki były wymuszane, należy również jawnie włączyć ochronę sieci.

Jak eksplorować funkcje

Dowiedz się, jak chronić organizację przed zagrożeniami internetowymi przy użyciu ochrony przed zagrożeniami internetowymi.

- Ochrona przed zagrożeniami internetowymi jest częścią ochrony sieci Web w Ochrona punktu końcowego w usłudze Microsoft Defender. Używa ona ochrony sieci do zabezpieczania urządzeń przed zagrożeniami internetowymi.

Uruchom przepływ Niestandardowe wskaźniki naruszenia zabezpieczeń , aby uzyskać bloki dla typu wskaźnika niestandardowego.

Eksplorowanie filtrowania zawartości sieci Web.

Uwaga

Jeśli jednocześnie usuwasz zasady lub zmieniasz grupy urządzeń, może to spowodować opóźnienie wdrażania zasad. Porada dla profesjonalistów: zasady można wdrożyć bez wybierania dowolnej kategorii w grupie urządzeń. Ta akcja spowoduje utworzenie zasad tylko inspekcji, aby ułatwić zrozumienie zachowania użytkownika przed utworzeniem zasad blokowych.

Tworzenie grupy urządzeń jest obsługiwane w usłudze Defender for Endpoint Plan 1 i Plan 2.

Integracja Ochrona punktu końcowego w usłudze Microsoft Defender z Defender for Cloud Apps i urządzeniami z systemem macOS z obsługą ochrony sieci będą miały możliwości wymuszania zasad punktu końcowego.

Uwaga

Odnajdywanie i inne funkcje nie są obecnie obsługiwane na tych platformach.

Scenariuszy

Następujące scenariusze są obsługiwane w publicznej wersji zapoznawczej:

Ochrona przed zagrożeniami sieci Web

Ochrona przed zagrożeniami w sieci Web jest częścią ochrony sieci Web w Ochrona punktu końcowego w usłudze Microsoft Defender. Używa ona ochrony sieci do zabezpieczania urządzeń przed zagrożeniami internetowymi. Dzięki integracji z przeglądarką Microsoft Edge i popularnymi przeglądarkami innych firm, takimi jak Chrome i Firefox, ochrona przed zagrożeniami internetowymi zatrzymuje zagrożenia internetowe bez internetowego serwera proxy. Ochrona przed zagrożeniami internetowymi może chronić urządzenia, gdy znajdują się w środowisku lokalnym lub w yłódki. Ochrona przed zagrożeniami internetowymi uniemożliwia dostęp do następujących typów witryn:

- witryny wyłudzające informacje

- wektory złośliwego oprogramowania

- witryny wykorzystujące luki w zabezpieczeniach

- witryny niezaufane lub o niskiej reputacji

- witryny zablokowane na niestandardowej liście wskaźników

Aby uzyskać więcej informacji, zobacz Ochrona organizacji przed zagrożeniami internetowymi

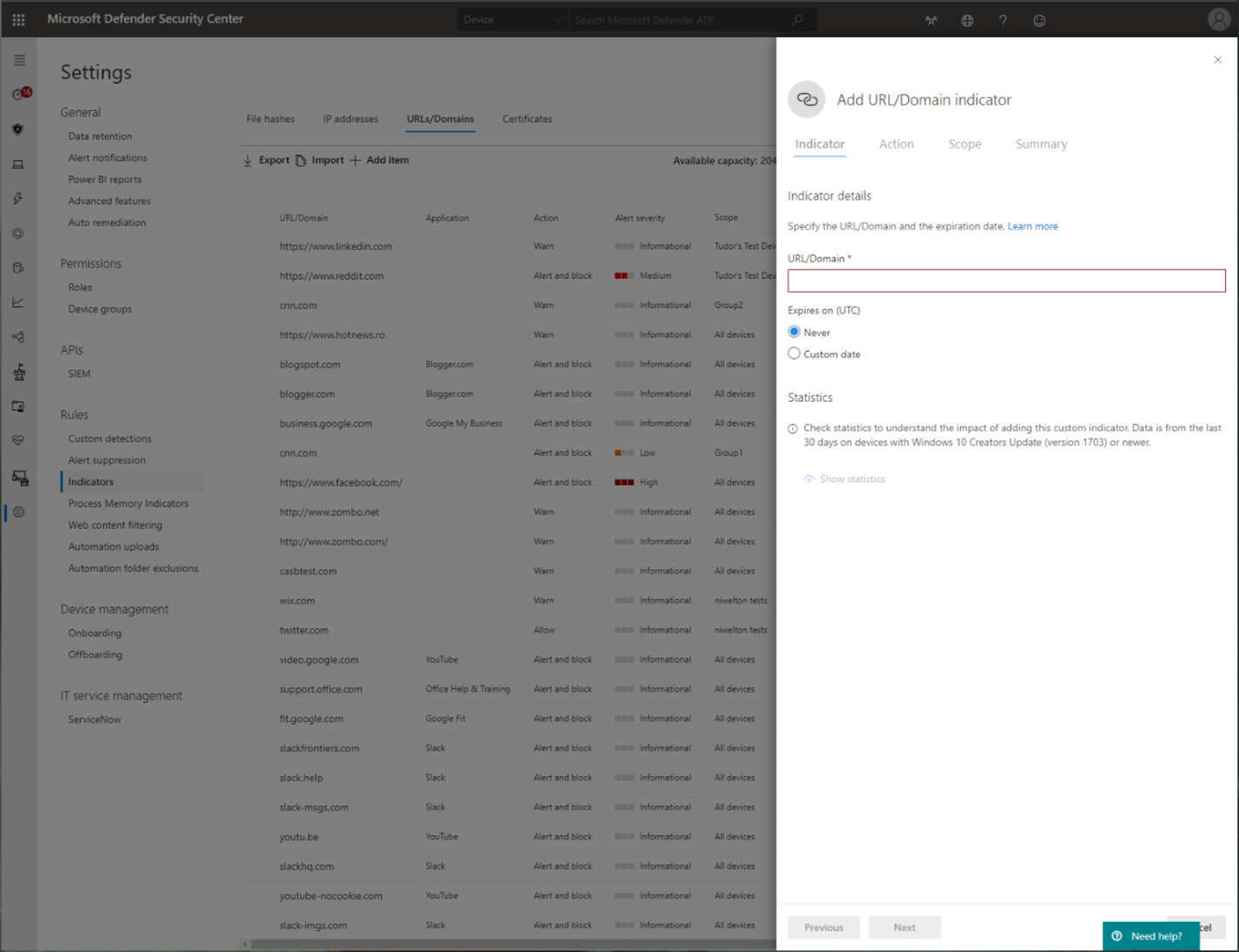

Niestandardowe wskaźniki naruszenia zabezpieczeń

Wskaźnik kompromisu (IoCs) jest istotną funkcją w każdym rozwiązaniu ochrony punktu końcowego. Ta funkcja zapewnia usłudze SecOps możliwość ustawiania listy wskaźników wykrywania i blokowania (zapobieganie i reagowanie).

Tworzenie wskaźników definiujących wykrywanie, zapobieganie i wykluczanie jednostek. Możesz zdefiniować akcję do wykonania, a także czas trwania, kiedy zastosować akcję i zakres grupy urządzeń, do których ma zostać zastosowana.

Obecnie obsługiwane źródła to aparat wykrywania w chmurze usługi Defender for Endpoint, zautomatyzowany aparat badania i korygowania oraz aparat zapobiegania punktom końcowym (Microsoft Defender program antywirusowy).

Aby uzyskać więcej informacji, zobacz Tworzenie wskaźników dla adresów IP i adresów URL/domen.

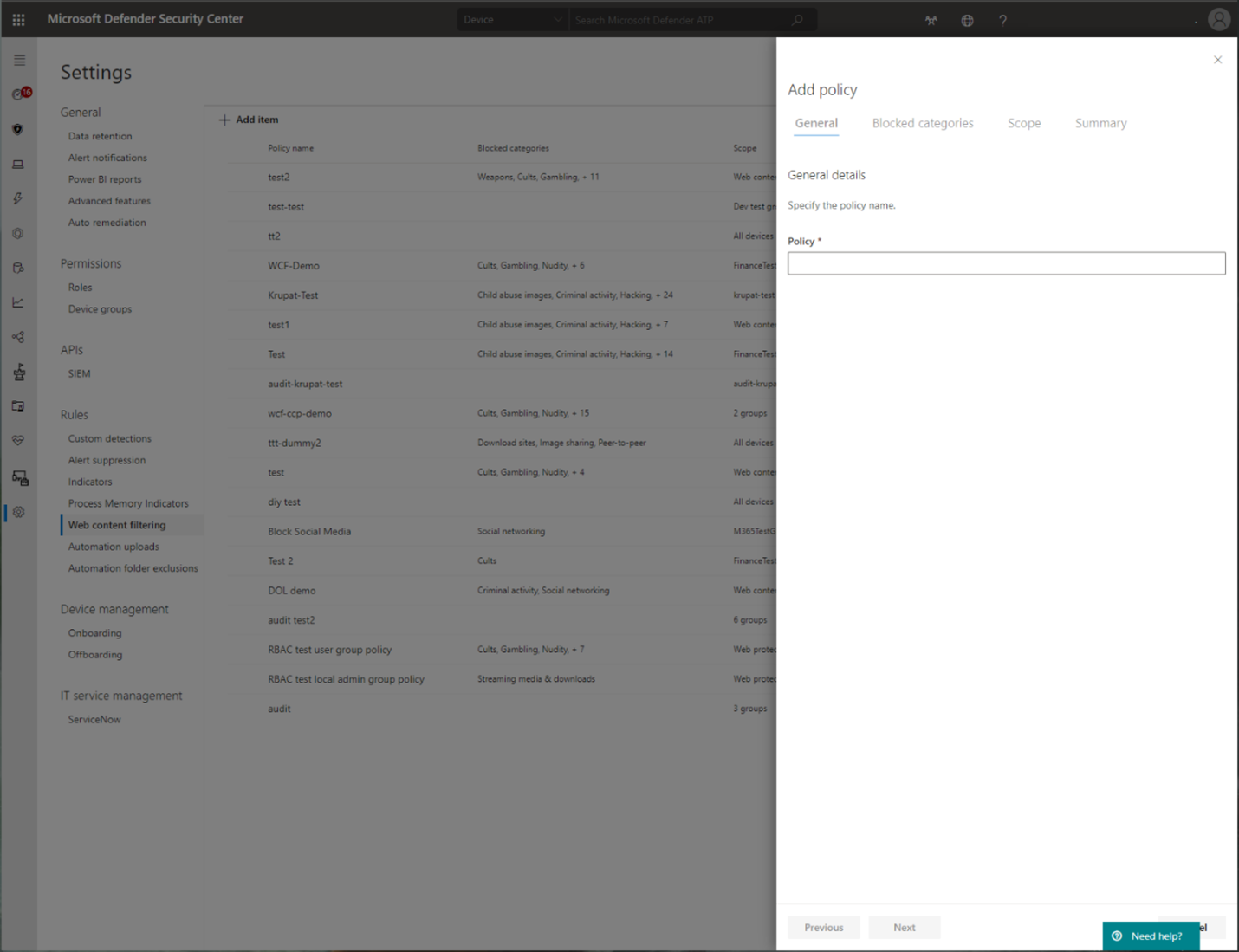

Filtrowanie zawartości sieci Web

Filtrowanie zawartości internetowej jest częścią funkcji ochrony sieci Web w Ochrona punktu końcowego w usłudze Microsoft Defender i Microsoft Defender dla Firm. Filtrowanie zawartości internetowej umożliwia organizacji śledzenie i regulowanie dostępu do witryn internetowych na podstawie ich kategorii zawartości. Wiele z tych witryn internetowych (nawet jeśli nie są złośliwe) może być problematycznych z powodu przepisów dotyczących zgodności, użycia przepustowości lub innych problemów.

Skonfiguruj zasady w grupach urządzeń, aby blokować niektóre kategorie. Zablokowanie kategorii uniemożliwia użytkownikom w określonych grupach urządzeń dostęp do adresów URL skojarzonych z kategorią. W przypadku każdej kategorii, która nie jest zablokowana, adresy URL są automatycznie poddawane inspekcji. Użytkownicy mogą uzyskiwać dostęp do adresów URL bez zakłóceń, a ty zbierzesz statystyki dostępu, aby ułatwić tworzenie bardziej niestandardowych decyzji dotyczących zasad. Użytkownicy zobaczą powiadomienie o blokadzie, jeśli element na wyświetlonej stronie wykonuje wywołania zablokowanego zasobu.

Filtrowanie zawartości internetowej jest dostępne w głównych przeglądarkach internetowych z blokami wykonywanymi przez filtr Windows Defender SmartScreen (Microsoft Edge) i ochronę sieci (Chrome, Firefox, Brave i Opera). Aby uzyskać więcej informacji na temat obsługi przeglądarki, zobacz Wymagania wstępne.

Aby uzyskać więcej informacji na temat raportowania, zobacz Filtrowanie zawartości sieci Web.

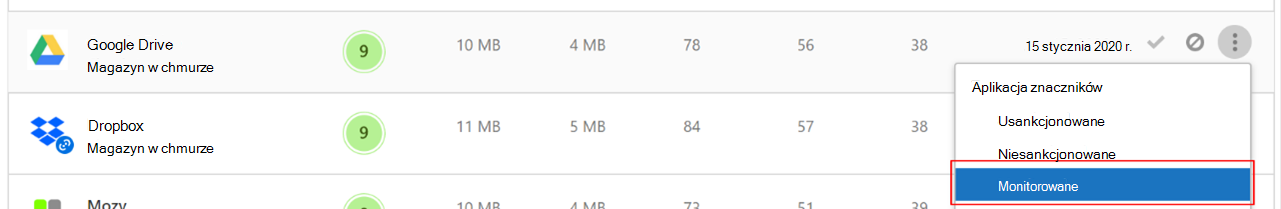

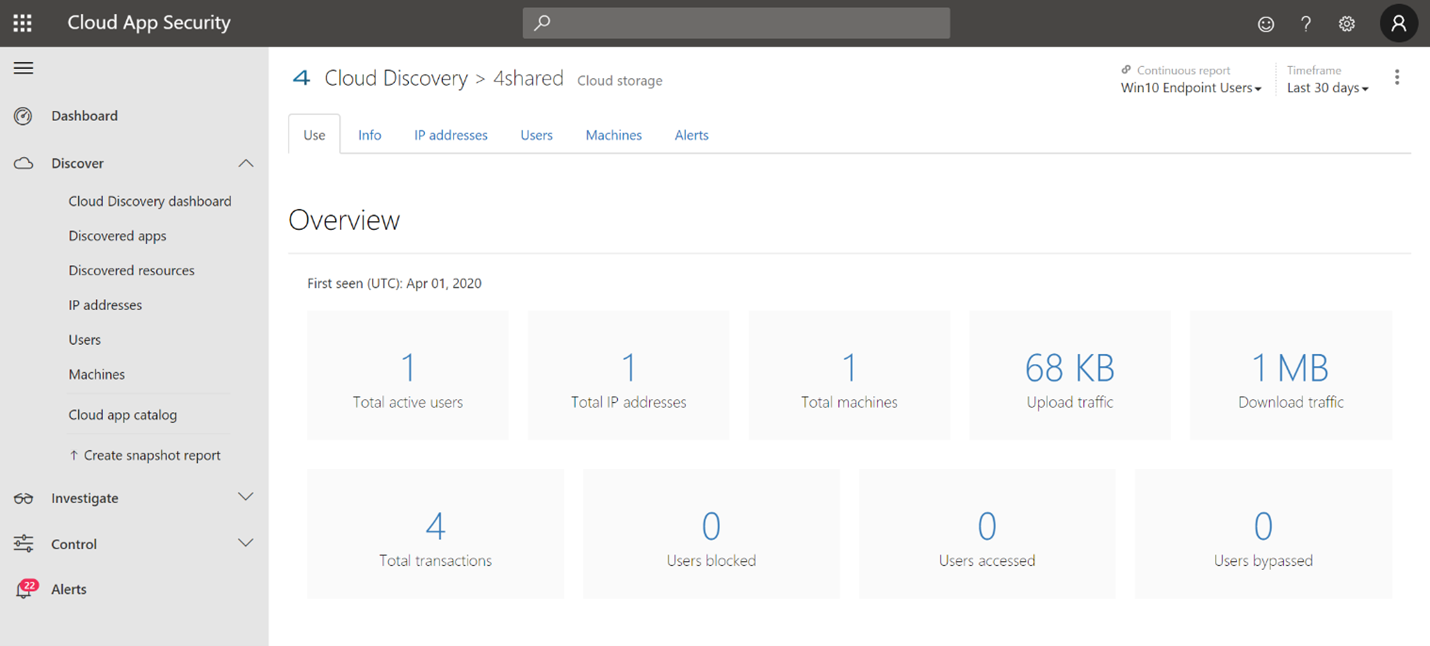

Microsoft Defender for Cloud Apps

Wykaz aplikacji Microsoft Defender for Cloud Apps /Cloud identyfikuje aplikacje, dla których użytkownicy końcowi mają być ostrzegani po uzyskaniu dostępu do Microsoft Defender XDR dla punktu końcowego, a następnie oznacz je jako monitorowane. Domeny wymienione w obszarze monitorowane aplikacje zostaną później zsynchronizowane z Microsoft Defender XDR dla punktu końcowego:

W ciągu 10–15 minut te domeny zostaną wyświetlone w Microsoft Defender XDR w obszarze Wskaźniki > adresów URL/domen z action=warn. W ramach umowy SLA wymuszania (zobacz szczegóły na końcu tego artykułu).

Zobacz też

- Chroń sieć

- Wyłącz ochronę sieci

- Ochrona sieci Web

- Utwórz wskaźniki

- Filtrowanie zawartości sieci Web

- Ochrona punktu końcowego w usłudze Microsoft Defender na Linuxie

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.