Badanie zasobów

Usługa Microsoft Defender for Identity udostępnia użytkownikom usługi Microsoft Defender XDR dowody na to, kiedy użytkownicy, komputery i urządzenia wykonali podejrzane działania lub wykazują oznaki naruszenia zabezpieczeń.

Ten artykuł zawiera zalecenia dotyczące sposobu określania ryzyka dla organizacji, decydowania o sposobie korygowania i określania najlepszego sposobu zapobiegania podobnym atakom w przyszłości.

Kroki badania dotyczące podejrzanych użytkowników

Uwaga

Aby uzyskać informacje na temat wyświetlania profilów użytkowników w usłudze Microsoft Defender XDR, zobacz dokumentację XDR usługi Microsoft Defender.

Jeśli alert lub zdarzenie wskazuje, że użytkownik może być podejrzany lub naruszony, sprawdź i zbadaj profil użytkownika pod kątem następujących szczegółów i działań:

Tożsamość użytkownika

Zbadaj podejrzane działania, takie jak:

- Czy użytkownik ma inne otwarte alerty w usłudze Defender for Identity lub w innych narzędziach zabezpieczeń, takich jak Ochrona punktu końcowego w usłudze Microsoft Defender, Microsoft Defender dla Chmury i/lub Microsoft Defender dla Chmury Aplikacje?

- Czy logowanie użytkownika nie powiodło się?

- Które zasoby miały dostęp do użytkownika?

- Czy użytkownik uzyskiwał dostęp do zasobów o wysokiej wartości?

- Czy użytkownik miał uzyskać dostęp do zasobów, do których uzyskiwał dostęp?

- Do których urządzeń zalogował się użytkownik?

- Czy użytkownik miał zalogować się do tych urządzeń?

- Czy istnieje ścieżka ruchu bocznego (LMP) między użytkownikiem a użytkownikiem poufnym?

Skorzystaj z odpowiedzi na te pytania, aby określić, czy konto wydaje się naruszone, czy podejrzane działania oznaczają złośliwe działania.

Znajdź informacje o tożsamości w następujących obszarach XDR w usłudze Microsoft Defender:

- Strony szczegółów poszczególnych tożsamości

- Pojedyncza strona szczegółów alertu lub zdarzenia

- Strony szczegółów urządzenia

- Zaawansowane zapytania wyszukiwania zagrożeń

- Strona Centrum akcji

Na przykład na poniższej ilustracji przedstawiono szczegóły na stronie szczegółów tożsamości:

Szczegóły tożsamości

Podczas badania określonej tożsamości zobaczysz następujące szczegóły na stronie szczegółów tożsamości:

| Obszar strony Szczegóły tożsamości | opis |

|---|---|

| Karta Przegląd | Ogólne dane tożsamości, takie jak poziom ryzyka tożsamości firmy Microsoft Entra, liczba urządzeń, do których loguje się użytkownik, kiedy użytkownik był pierwszy i ostatnio widziany, konta użytkownika i ważniejsze informacje. Karta Przegląd umożliwia również wyświetlanie grafów dla zdarzeń i alertów, wyniku priorytetu badania, drzewa organizacyjnego, tagów jednostek i osi czasu ocenianej aktywności. |

| Zdarzenia i alerty | Wyświetla listę aktywnych zdarzeń i alertów dotyczących użytkownika z ostatnich 180 dni, w tym szczegóły, takie jak ważność alertu i czas wygenerowania alertu. |

| Obserwowane w organizacji | Obejmuje następujące obszary podrzędne: - Urządzenia: urządzenia, do których zalogowała się tożsamość, w tym większość i najmniej używane w ciągu ostatnich 180 dni. - Lokalizacje: obserwowane lokalizacje tożsamości w ciągu ostatnich 30 dni. - Grupy: wszystkie obserwowane grupy lokalne dla tożsamości. - Ścieżki ruchu bocznego — wszystkie profilowane ścieżki ruchu bocznego ze środowiska lokalnego. |

| Oś czasu tożsamości | Oś czasu reprezentuje działania i alerty zaobserwowane na podstawie tożsamości użytkownika, ujednolicając wpisy tożsamości w usłudze Microsoft Defender for Identity, Microsoft Defender dla Chmury Apps i Ochrona punktu końcowego w usłudze Microsoft Defender. Użyj osi czasu, aby skoncentrować się na działaniach wykonywanych przez użytkownika lub wykonywanych na nich w określonych przedziałach czasowych. Wybierz domyślne 30 dni , aby zmienić zakres czasu na inną wbudowaną wartość lub zakres niestandardowy. |

| Akcje korygowania | Reagowanie na naruszonych użytkowników przez wyłączenie kont lub zresetowanie hasła. Po wykonaniu akcji dla użytkowników możesz sprawdzić szczegóły działania w centrum akcji usługi Microsoft Defender XDR **. |

Aby uzyskać więcej informacji, zobacz Badanie użytkowników w dokumentacji XDR usługi Microsoft Defender.

Kroki badania dotyczące podejrzanych grup

Jeśli alert lub badanie zdarzeń jest związane z grupą usługi Active Directory, sprawdź jednostkę grupy, aby uzyskać następujące szczegóły i działania:

Jednostka grupy

- Czy grupa jest grupą wrażliwą, taką jak Administracja domeny?

- Czy grupa zawiera poufnych użytkowników?

Zbadaj podejrzane działania, takie jak:

- Czy grupa ma inne otwarte, powiązane alerty w usłudze Defender for Identity lub w innych narzędziach zabezpieczeń, takich jak Ochrona punktu końcowego w usłudze Microsoft Defender, Microsoft Defender dla Chmury i/lub Microsoft Defender dla Chmury Aplikacje?

- Którzy użytkownicy zostali niedawno dodani do grupy lub usunięci z grupy?

- Czy grupa została niedawno zapytana i przez kogo?

Skorzystaj z odpowiedzi na te pytania, aby pomóc w zbadaniu.

W okienku szczegółów jednostki grupy wybierz pozycję Przejdź do wyszukiwania lub Otwórz oś czasu , aby zbadać. Informacje o grupie można również znaleźć w następujących obszarach XDR w usłudze Microsoft Defender:

- Pojedyncza strona szczegółów alertu lub zdarzenia

- Strony szczegółów urządzenia lub użytkownika

- Zaawansowane zapytania wyszukiwania zagrożeń

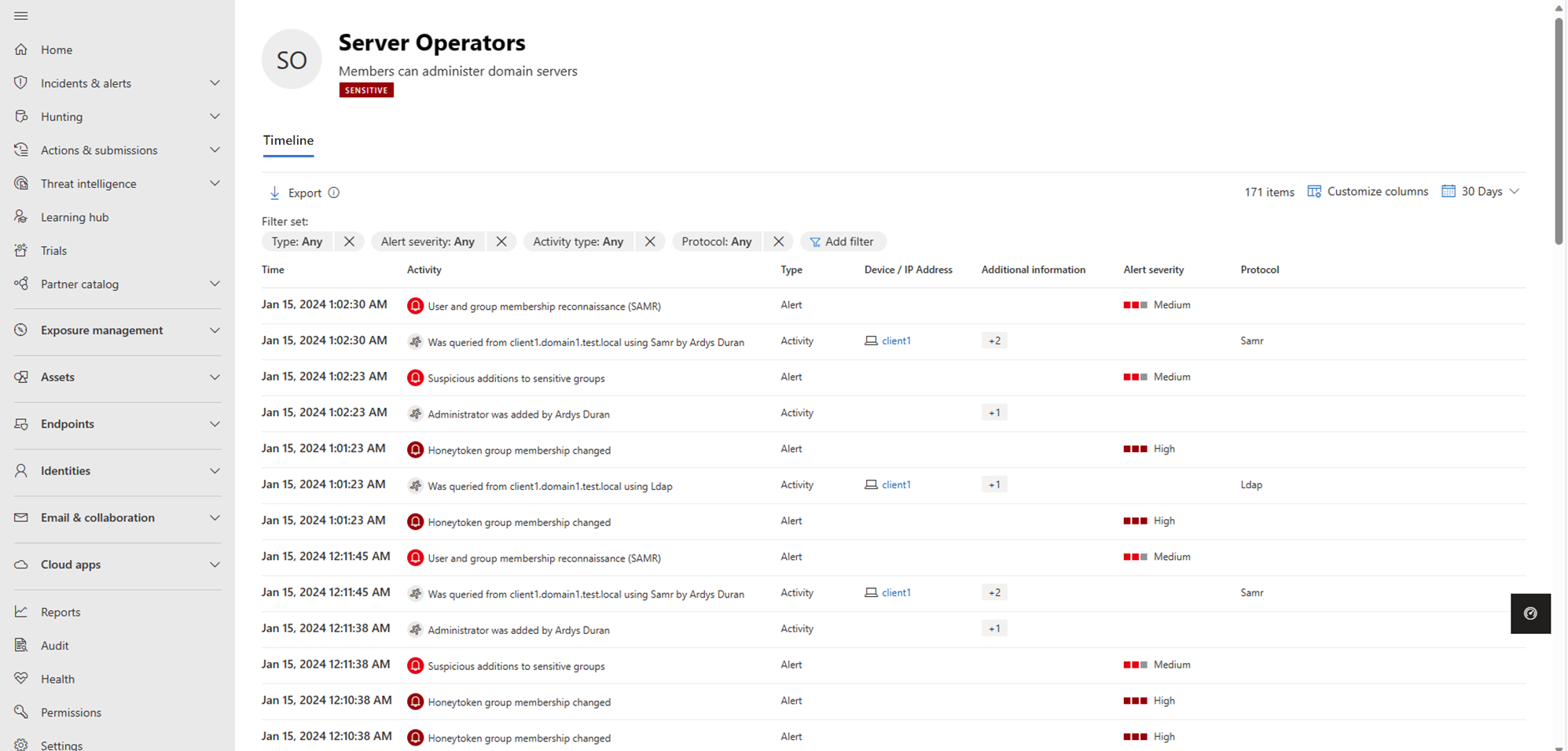

Na przykład na poniższej ilustracji przedstawiono oś czasu działania Operatory serwera, w tym powiązane alerty i działania z ostatnich 180 dni:

Kroki badania dotyczące podejrzanych urządzeń

Alert XDR w usłudze Microsoft Defender zawiera listę wszystkich urządzeń i użytkowników połączonych z poszczególnymi podejrzanymi działaniami. Wybierz urządzenie, aby wyświetlić stronę szczegółów urządzenia, a następnie zbadaj następujące szczegóły i działania:

Co się stało w czasie podejrzanego działania?

- Który użytkownik został zalogowany na urządzeniu?

- Czy ten użytkownik zwykle loguje się lub uzyskuje dostęp do urządzenia źródłowego lub docelowego?

- Do których zasobów uzyskiwano dostęp? Według których użytkowników? Czy zasoby były używane, czy były to zasoby o wysokiej wartości?

- Czy użytkownik miał uzyskać dostęp do tych zasobów?

- Czy użytkownik, który uzyskiwał dostęp do urządzenia, wykonał inne podejrzane działania?

Bardziej podejrzane działania do zbadania:

- Czy inne alerty były otwierane w tym samym czasie co ten alert w usłudze Defender for Identity lub w innych narzędziach zabezpieczeń, takich jak Ochrona punktu końcowego w usłudze Microsoft Defender, Microsoft Defender dla Chmury i/lub Microsoft Defender dla Chmury Aplikacje?

- Czy logowanie nie powiodło się?

- Czy zostały wdrożone lub zainstalowane jakieś nowe programy?

Skorzystaj z odpowiedzi na te pytania, aby określić, czy urządzenie wydaje się naruszone, czy podejrzane działania oznaczają złośliwe działania.

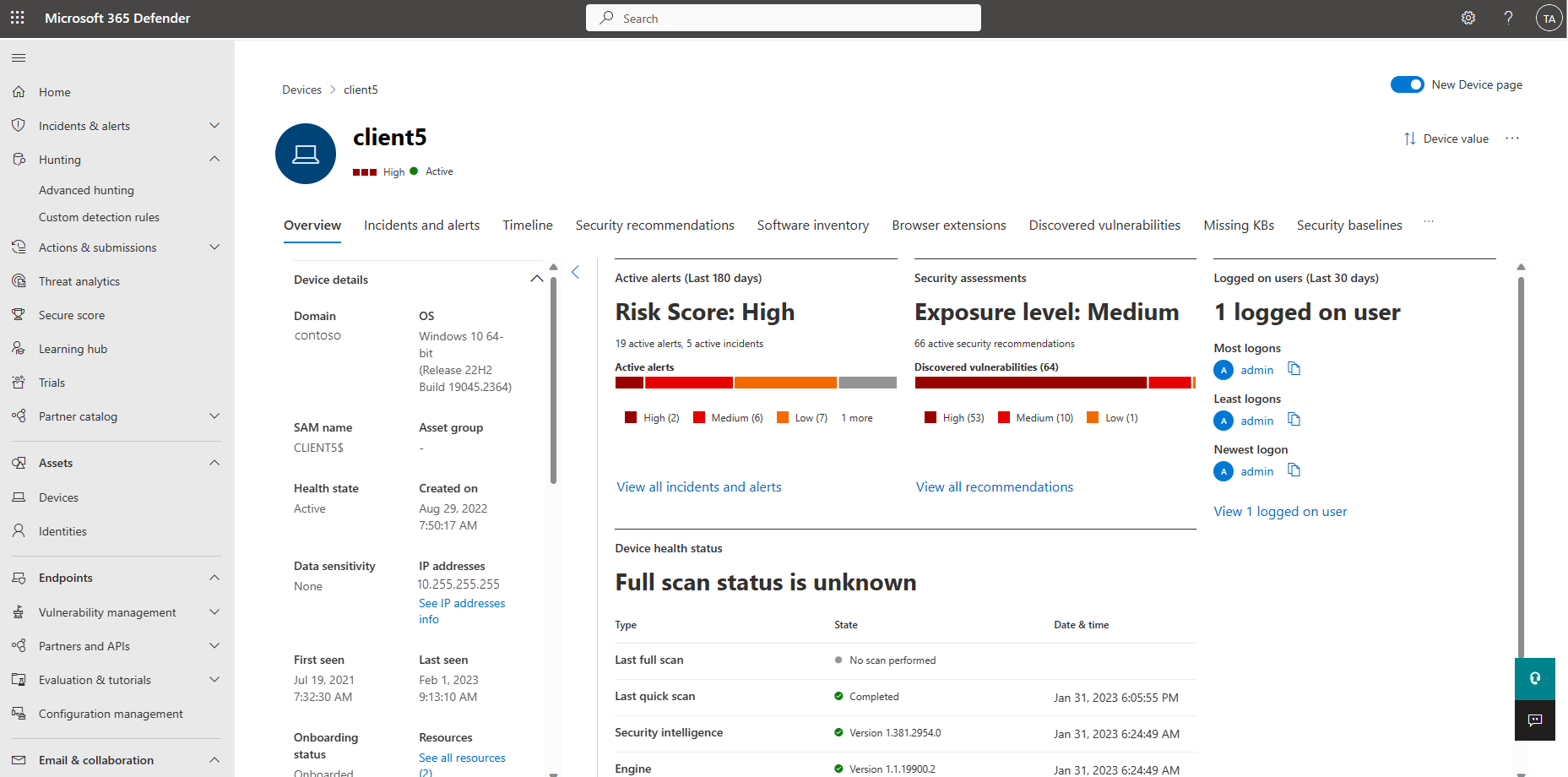

Na przykład na poniższej ilustracji przedstawiono stronę szczegółów urządzenia:

Aby uzyskać więcej informacji, zobacz Badanie urządzeń w dokumentacji usługi Microsoft Defender XDR.

Następne kroki

- Badanie ścieżek ruchu bocznego (LMPs)

- Badanie użytkowników w usłudze Microsoft Defender XDR

- Badanie zdarzeń w usłudze Microsoft Defender XDR

Napiwek

Wypróbuj nasz interaktywny przewodnik: Badanie ataków i reagowanie na nie za pomocą usługi Microsoft Defender for Identity