Badanie urządzeń na liście urządzeń Ochrona punktu końcowego w usłudze Microsoft Defender

Dotyczy:

Chcesz poznać usługę ochrony punktu końcowego w usłudze Microsoft Defender? Utwórz konto, aby skorzystać z bezpłatnej wersji próbnej.

Zbadaj szczegóły alertu zgłoszonego na określonym urządzeniu, aby zidentyfikować inne zachowania lub zdarzenia, które mogą być związane z alertem lub potencjalnym zakresem naruszenia.

Uwaga

W ramach procesu badania lub odpowiedzi można zebrać pakiet badania z urządzenia. Oto jak: Zbieranie pakietu badania z urządzeń.

Możesz wybrać na urządzeniach, których dotyczy problem, zawsze, gdy będą widoczne w portalu, aby otworzyć szczegółowy raport dotyczący tego urządzenia. Urządzenia, których dotyczy problem, są identyfikowane w następujących obszarach:

- Lista urządzeń

- Kolejka alertów

- Każdy alert indywidualny

- Dowolny widok szczegółów poszczególnych plików

- Dowolny adres IP lub widok szczegółów domeny

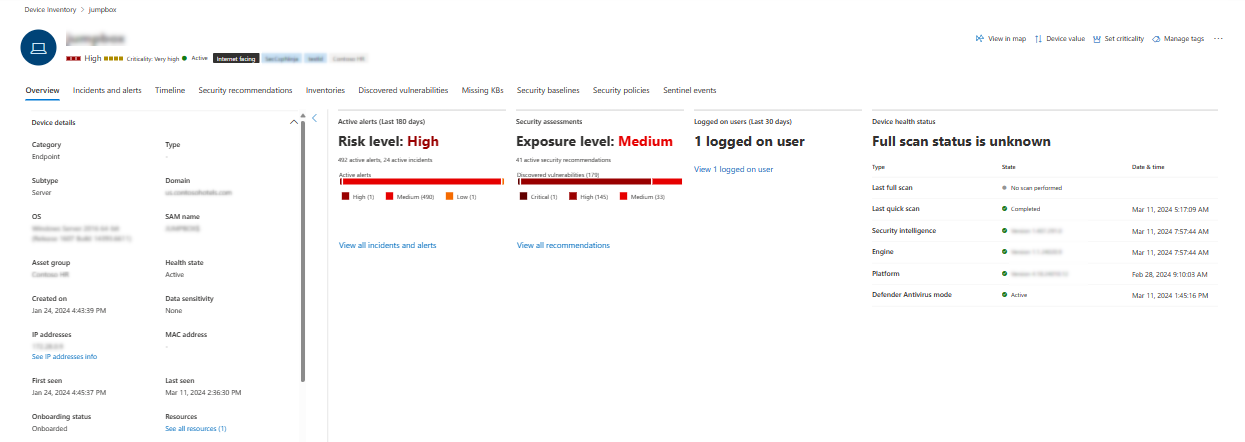

Podczas badania określonego urządzenia zobaczysz:

- Szczegóły urządzenia

- Akcje odpowiedzi

- Karty (przegląd, alerty, oś czasu, zalecenia dotyczące zabezpieczeń, spis oprogramowania, wykryte luki w zabezpieczeniach, brakujące bazy danych)

- Karty (aktywne alerty, zalogowani użytkownicy, ocena zabezpieczeń, stan kondycji urządzenia)

Uwaga

Ze względu na ograniczenia produktu profil urządzenia nie uwzględnia wszystkich dowodów cybernetycznych podczas określania przedziału czasowego "Ostatnio widziana" (jak pokazano również na stronie urządzenia). Na przykład wartość "Ostatnio widziana" na stronie Urządzenie może pokazywać starsze ramy czasowe, nawet jeśli na osi czasu maszyny są dostępne nowsze alerty lub dane.

Szczegóły urządzenia

Sekcja szczegółów urządzenia zawiera informacje, takie jak domena, system operacyjny i stan kondycji urządzenia. Jeśli na urządzeniu jest dostępny pakiet badania, zostanie wyświetlony link umożliwiający pobranie pakietu.

Akcje odpowiedzi

Akcje odpowiedzi są uruchamiane w górnej części określonej strony urządzenia i obejmują:

- Widok na mapie

- Wartość urządzenia

- Ustawianie krytyczności

- Zarządzaj tagami

- Izolowanie urządzenia

- Ogranicz wykonanie aplikacji

- Uruchomiono skanowanie antywirusowe

- Zbieraj pakiet badań

- Inicjowanie sesji odpowiedzi na żywo

- Inicjowanie zautomatyzowanego badania

- Konsultuj się z ekspertem ds. zagrożeń

- Centrum akcji

Akcje odpowiedzi można wykonywać w centrum akcji, na określonej stronie urządzenia lub na określonej stronie pliku.

Aby uzyskać więcej informacji na temat sposobu podejmowania akcji na urządzeniu, zobacz Akcja reagowania na urządzeniu.

Aby uzyskać więcej informacji, zobacz Badanie jednostek użytkowników.

Uwaga

Wyświetlanie na mapie i ustawianie krytyczności to funkcje usługi Microsoft Exposure Management, która jest obecnie w publicznej wersji zapoznawczej.

Karty

Karty zawierają odpowiednie informacje dotyczące zabezpieczeń i zapobiegania zagrożeniom związane z urządzeniem. Na każdej karcie można dostosować wyświetlane kolumny, wybierając pozycję Dostosuj kolumny na pasku nad nagłówkami kolumn.

Omówienie

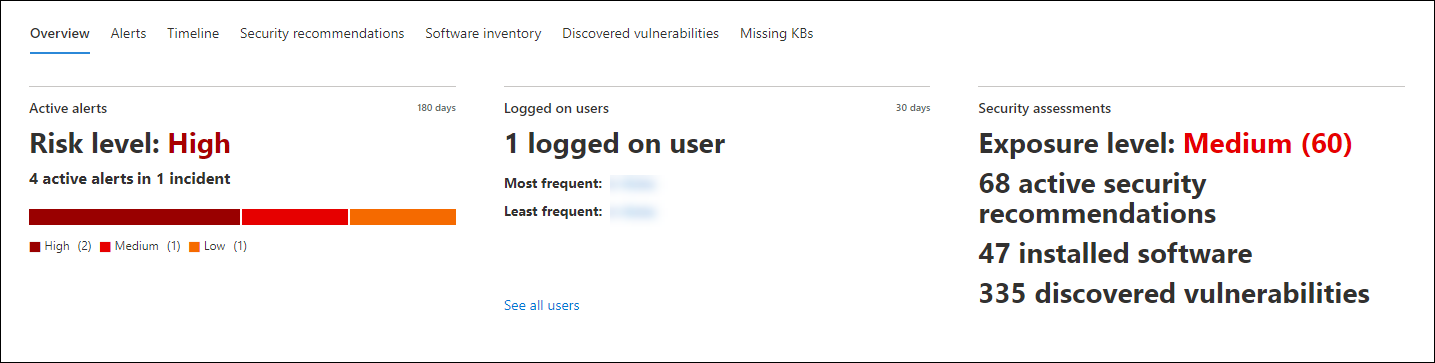

Na karcie Przegląd są wyświetlane karty aktywnych alertów, zalogowanych użytkowników i ocena zabezpieczeń.

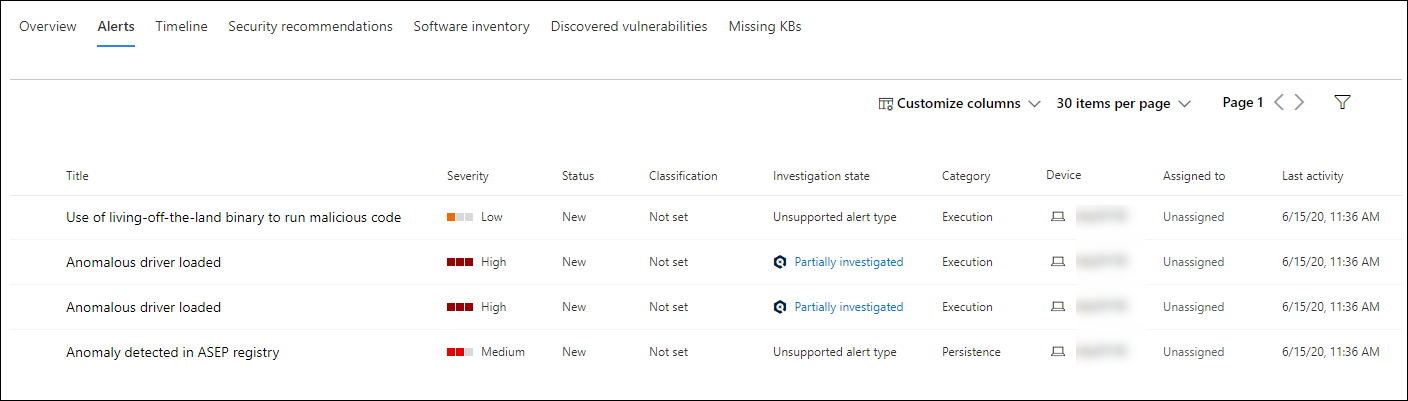

Zdarzenia i alerty

Karta Zdarzenia i alerty zawiera listę zdarzeń i alertów skojarzonych z urządzeniem. Ta lista jest filtrowaną wersją kolejki alertów i zawiera krótki opis zdarzenia, alertu, ważności (wysokiego, średniego, niskiego, informacyjnego), stanu w kolejce (nowy, w toku, rozwiązany), klasyfikacji (nie ustawiono, alertu fałszywego, prawdziwego alertu), stanu badania, kategorii alertu, kto zajmuje się alertem i ostatniego działania. Możesz również filtrować alerty.

Po wybraniu alertu zostanie wyświetlony wysuwany komunikat. Z tego panelu możesz zarządzać alertem i wyświetlać więcej szczegółów, takich jak numer zdarzenia i powiązane urządzenia. Jednocześnie można wybrać wiele alertów.

Aby wyświetlić pełny widok strony alertu, wybierz tytuł alertu.

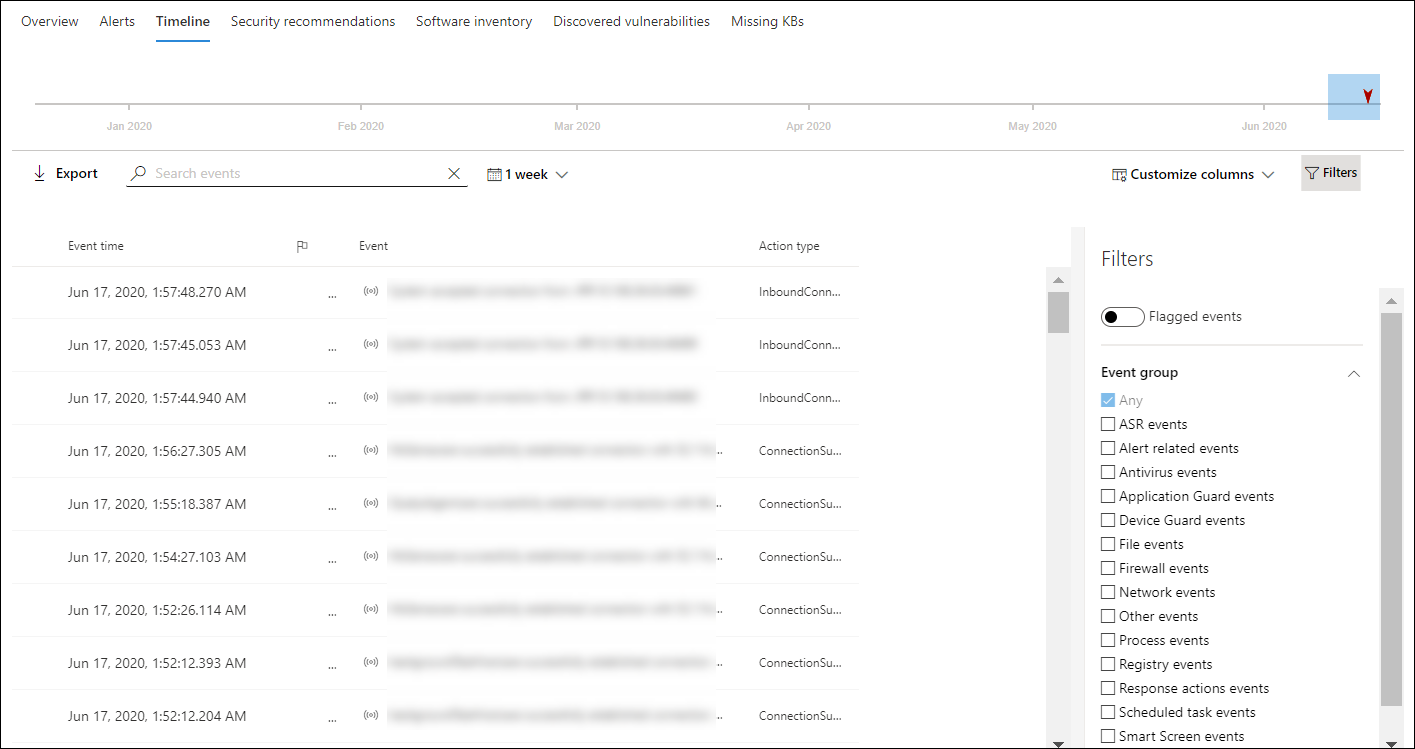

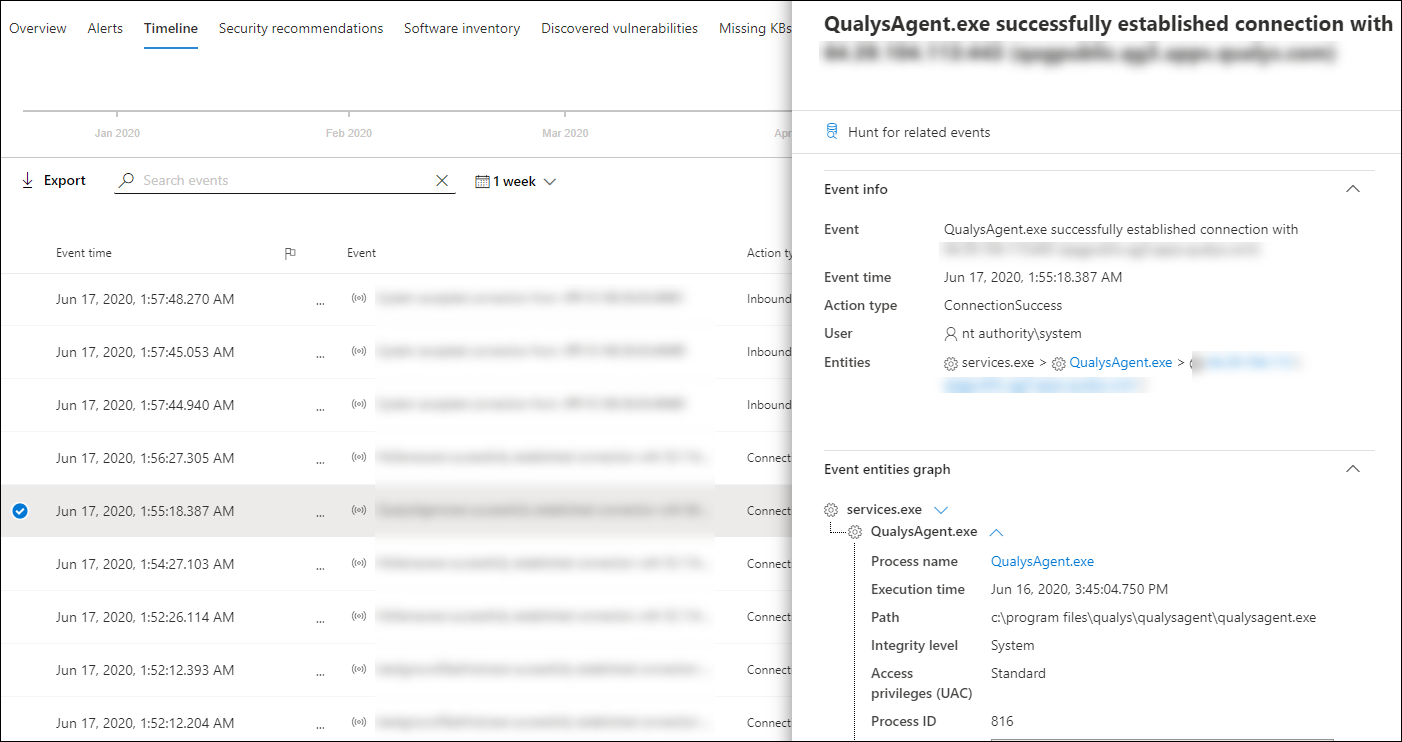

Oś czasu

Karta Oś czasu zawiera chronologiczny widok zdarzeń i skojarzonych alertów zaobserwowanych na urządzeniu. Może to ułatwić skorelowanie wszelkich zdarzeń, plików i adresów IP w odniesieniu do urządzenia.

Oś czasu umożliwia również selektywne przechodzenie do szczegółów zdarzeń, które wystąpiły w danym okresie. Możesz wyświetlić sekwencję czasową zdarzeń, które wystąpiły na urządzeniu w wybranym okresie. Aby jeszcze bardziej kontrolować widok, możesz filtrować według grup zdarzeń lub dostosowywać kolumny.

Uwaga

Aby wyświetlić zdarzenia zapory, musisz włączyć zasady inspekcji, zobacz Audit Filtering Platform connection (Inspekcja połączenia z platformą filtrowania).

Zapora obejmuje następujące zdarzenia:

Niektóre funkcje obejmują:

- Search dla określonych zdarzeń

- Użyj paska wyszukiwania, aby wyszukać określone zdarzenia osi czasu.

- Filtrowanie zdarzeń z określonej daty

- Wybierz ikonę kalendarza w lewym górnym rogu tabeli, aby wyświetlić zdarzenia w ciągu ostatniego dnia, tygodnia, 30 dni lub zakresu niestandardowego. Domyślnie oś czasu urządzenia jest ustawiona na wyświetlanie zdarzeń z ostatnich 30 dni.

- Użyj osi czasu, aby przejść do określonego momentu w czasie, wyróżniając sekcję. Strzałki na osi czasu wskazują zautomatyzowane badania

- Eksportowanie szczegółowych zdarzeń osi czasu urządzenia

- Wyeksportuj oś czasu urządzenia dla bieżącej daty lub określonego zakresu dat do siedmiu dni.

Więcej szczegółów na temat niektórych zdarzeń można znaleźć w sekcji Dodatkowe informacje . Te szczegóły różnią się w zależności od typu zdarzenia, na przykład:

- Zawarte w Application Guard — zdarzenie przeglądarki internetowej zostało ograniczone przez izolowany kontener

- Wykryto aktywne zagrożenie — wykrywanie zagrożeń miało miejsce podczas działania zagrożenia

- Korygowanie nie powiodło się — próba skorygowania wykrytego zagrożenia została wywołana, ale nie powiodła się

- Korygowanie powiodło się — wykryte zagrożenie zostało zatrzymane i wyczyszczone

- Ostrzeżenie pominięte przez użytkownika — ostrzeżenie Windows Defender SmartScreen zostało odrzucone i zastąpione przez użytkownika

- Wykryto podejrzany skrypt — znaleziono potencjalnie złośliwy skrypt uruchomiony

- Kategoria alertu — jeśli zdarzenie doprowadziło do wygenerowania alertu, zostanie podana kategoria alertu (na przykład ruch poprzeczny)

Szczegóły zdarzenia

Wybierz zdarzenie, aby wyświetlić odpowiednie szczegóły dotyczące tego zdarzenia. Zostanie wyświetlony panel wyświetlający ogólne informacje o zdarzeniu. Jeśli dane mają zastosowanie i są dostępne, wyświetlany jest również wykres przedstawiający powiązane jednostki i ich relacje.

Aby dokładniej sprawdzić zdarzenie i powiązane zdarzenia, możesz szybko uruchomić zaawansowane zapytanie wyszukiwania zagrożeń , wybierając pozycję Wyszukaj powiązane zdarzenia. Zapytanie zwraca wybrane zdarzenie i listę innych zdarzeń, które wystąpiły mniej więcej w tym samym czasie w tym samym punkcie końcowym.

Zalecenia dotyczące zabezpieczeń

Zalecenia dotyczące zabezpieczeń są generowane na podstawie funkcji zarządzania lukami w zabezpieczeniach Ochrona punktu końcowego w usłudze Microsoft Defender. Wybranie rekomendacji pokazuje panel, w którym można wyświetlić odpowiednie szczegóły, takie jak opis zalecenia i potencjalne ryzyko związane z jego nieuchwalaniem. Aby uzyskać szczegółowe informacje , zobacz Rekomendacja dotycząca zabezpieczeń .

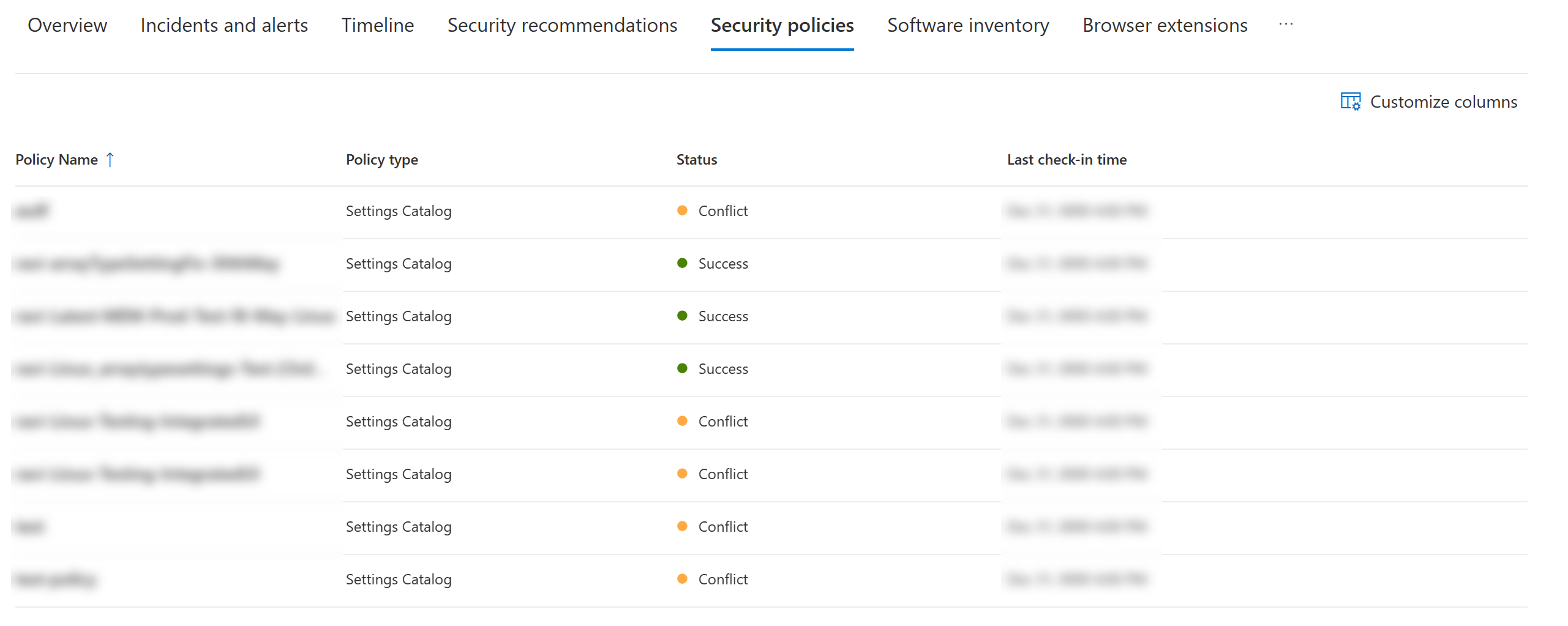

Zasady zabezpieczeń

Na karcie Zasady zabezpieczeń są wyświetlane zasady zabezpieczeń punktu końcowego, które są stosowane na urządzeniu. Zostanie wyświetlona lista zasad, typ, stan i czas ostatniego zaewidencjonowania. Wybranie nazwy zasad powoduje przejście do strony szczegółów zasad, na której można zobaczyć stan ustawień zasad, zastosowane urządzenia i przypisane grupy.

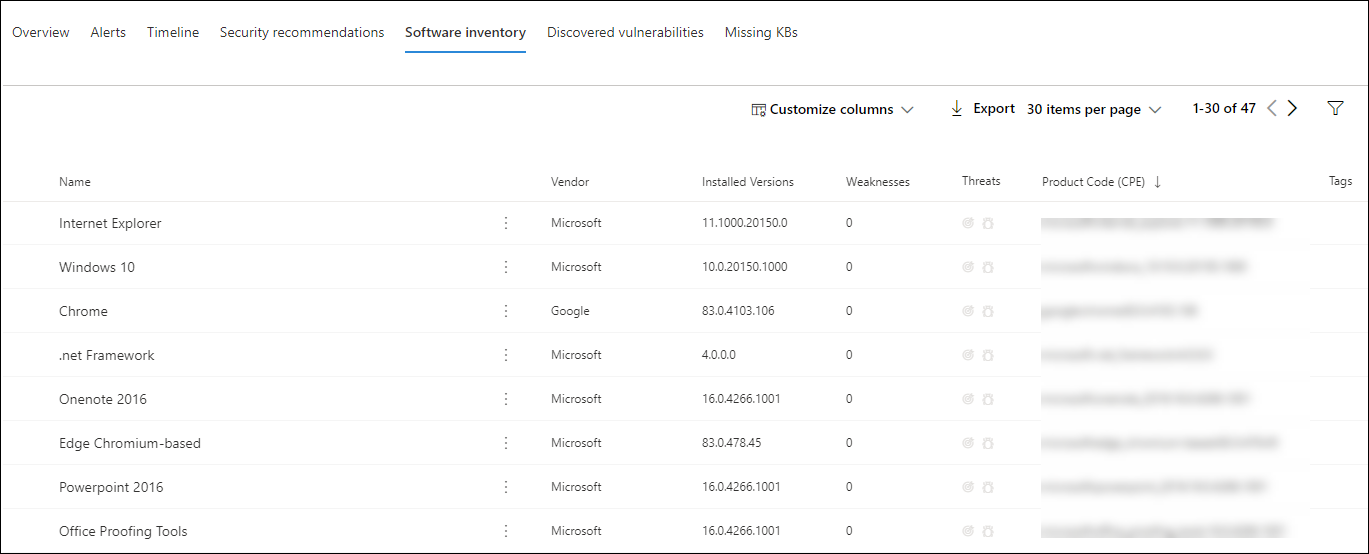

Spis oprogramowania

Karta Spis oprogramowania umożliwia wyświetlanie oprogramowania na urządzeniu wraz z wszelkimi słabościami lub zagrożeniami. Wybranie nazwy oprogramowania spowoduje przejście do strony szczegółów oprogramowania, na której można wyświetlać zalecenia dotyczące zabezpieczeń, wykryte luki w zabezpieczeniach, zainstalowane urządzenia i dystrybucję wersji. Aby uzyskać szczegółowe informacje , zobacz Spis oprogramowania .

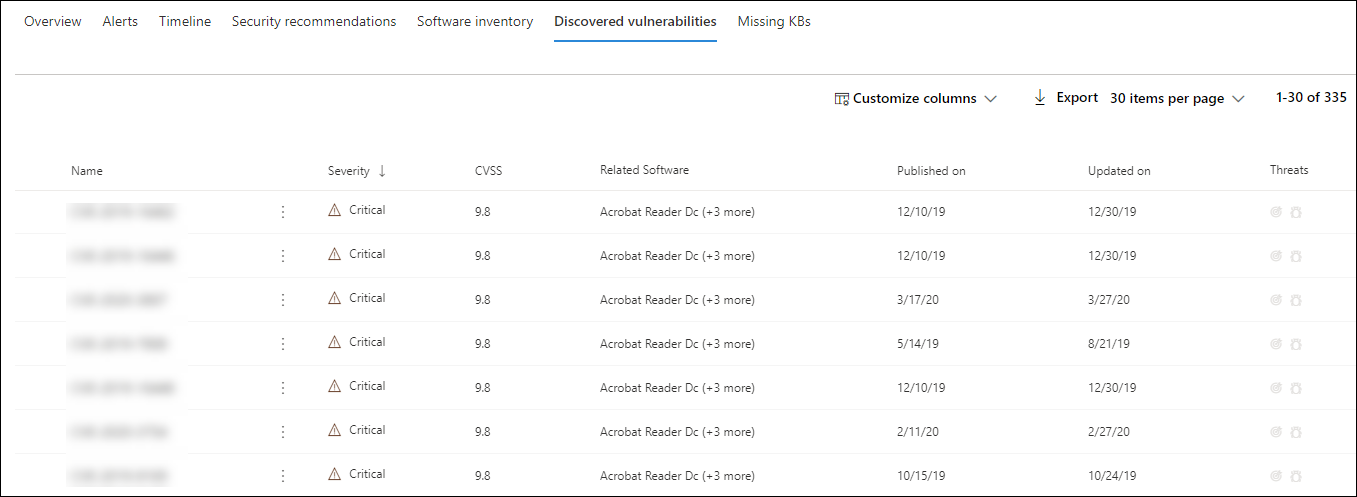

Wykryte luki w zabezpieczeniach

Karta Wykryte luki w zabezpieczeniach zawiera nazwę, ważność i szczegółowe informacje o zagrożeniach wykrytych luk w zabezpieczeniach na urządzeniu. Jeśli wybierzesz określoną lukę w zabezpieczeniach, zobaczysz opis i szczegóły.

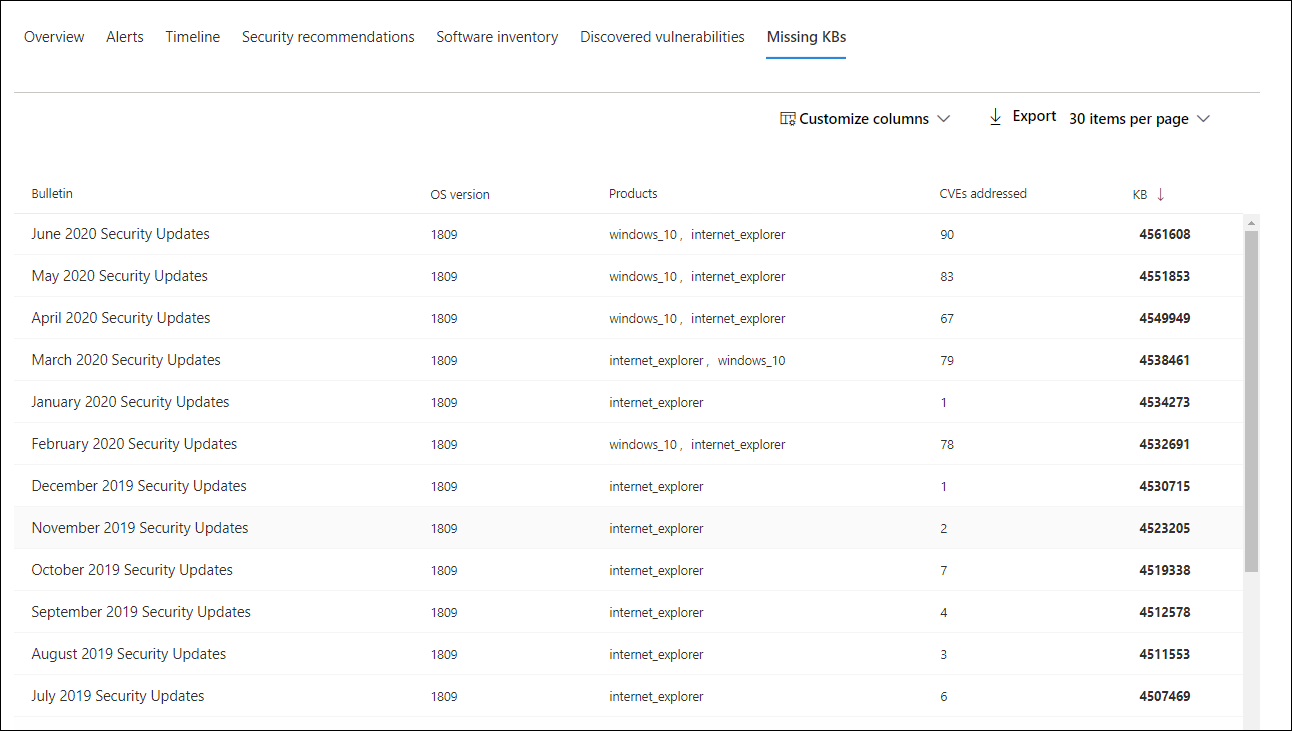

Brakujące bazy danych

Na karcie Brakujące bazy danych są wyświetlane brakujące aktualizacje zabezpieczeń dla urządzenia.

Karty

Aktywne alerty

Karta Azure Advanced Threat Protection zawiera ogólne omówienie alertów związanych z urządzeniem i ich poziomem ryzyka, jeśli używasz funkcji Microsoft Defender for Identity i istnieją aktywne alerty. Więcej informacji jest dostępnych w sekcji Przechodzenie do szczegółów alertów .

Uwaga

Aby korzystać z tej funkcji, musisz włączyć integrację zarówno w Microsoft Defender for Identity, jak i w usłudze Defender for Endpoint. W usłudze Defender for Endpoint możesz włączyć tę funkcję w zaawansowanych funkcjach. Aby uzyskać więcej informacji na temat włączania funkcji zaawansowanych, zobacz Włączanie funkcji zaawansowanych.

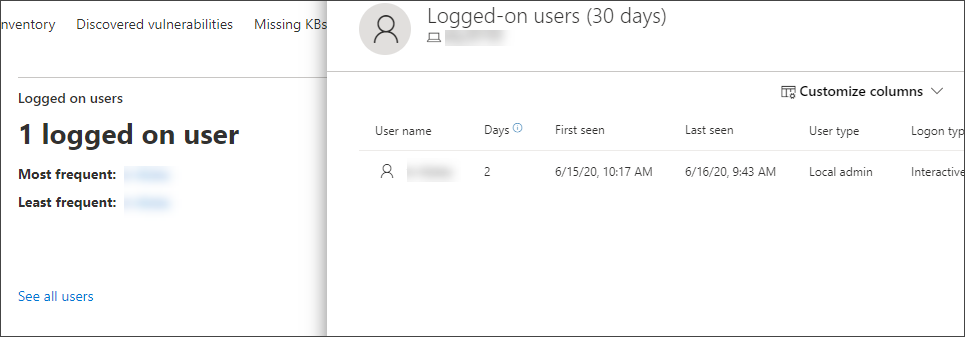

Zalogowani użytkownicy

Karta Zalogowani użytkownicy pokazuje, ilu użytkowników zalogowało się w ciągu ostatnich 30 dni, wraz z najczęściej używanymi użytkownikami. Wybranie linku Zobacz wszystkich użytkowników powoduje otwarcie okienka szczegółów, w którym są wyświetlane informacje, takie jak typ użytkownika, typ logowania oraz czas pierwszego i ostatniego wyświetlenia użytkownika. Aby uzyskać więcej informacji, zobacz Badanie jednostek użytkowników.

Uwaga

Wartość "Najczęściej" użytkownika jest obliczana tylko na podstawie dowodów użytkowników, którzy pomyślnie zalogowali się interaktywnie. Jednak okienko boczne Wszyscy użytkownicy oblicza wszelkiego rodzaju logowania użytkowników, dlatego oczekuje się, że użytkownicy będą częściej widzieć użytkowników w okienku bocznym, biorąc pod uwagę, że użytkownicy ci mogą nie być interaktywni.

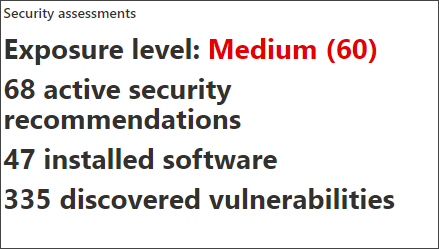

Oceny zabezpieczeń

Karta Oceny zabezpieczeń przedstawia ogólny poziom narażenia, zalecenia dotyczące zabezpieczeń, zainstalowane oprogramowanie i wykryte luki w zabezpieczeniach. Poziom narażenia urządzenia zależy od skumulowanego wpływu oczekujących zaleceń dotyczących zabezpieczeń.

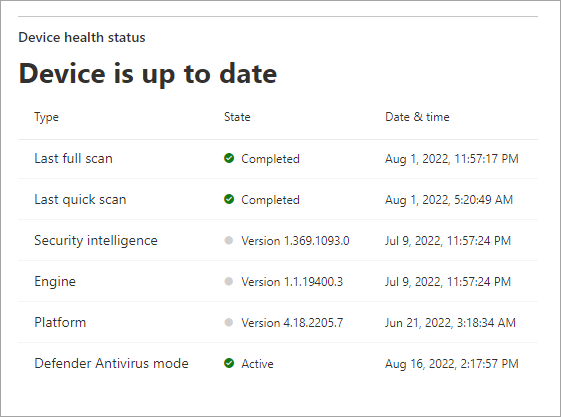

Stan kondycji urządzenia

Karta Stan kondycji urządzenia zawiera podsumowany raport kondycji dla określonego urządzenia. Jeden z następujących komunikatów jest wyświetlany w górnej części karty, aby wskazać ogólny stan urządzenia (wymieniony w kolejności od najwyższego do najniższego priorytetu):

- Program antywirusowy Defender nie jest aktywny

- Analiza zabezpieczeń nie jest aktualna

- Aparat nie jest aktualny

- Szybkie skanowanie nie powiodło się

- Pełne skanowanie nie powiodło się

- Platforma nie jest aktualna

- Stan aktualizacji analizy zabezpieczeń jest nieznany

- Stan aktualizacji aparatu jest nieznany

- Stan szybkiego skanowania jest nieznany

- Stan pełnego skanowania jest nieznany

- Stan aktualizacji platformy jest nieznany

- Urządzenie jest aktualne

- Stan niedostępny dla systemu macOS & Linux

Inne informacje na karcie obejmują: ostatnie pełne skanowanie, ostatnie szybkie skanowanie, wersję aktualizacji analizy zabezpieczeń, wersję aktualizacji aparatu, wersję aktualizacji platformy i tryb antywirusowy Defender.

Szary okrąg wskazuje, że dane są nieznane.

Uwaga

Ogólny komunikat o stanie dla urządzeń z systemami macOS i Linux jest obecnie wyświetlany jako "Stan niedostępny dla systemu macOS & Linux". Obecnie podsumowanie stanu jest dostępne tylko dla urządzeń z systemem Windows. Wszystkie inne informacje w tabeli są aktualne, aby pokazać poszczególne stany każdego sygnału kondycji urządzenia dla wszystkich obsługiwanych platform.

Aby uzyskać szczegółowy widok raportu kondycji urządzenia, możesz przejść do pozycji Raporty > kondycji urządzeń. Aby uzyskać więcej informacji, zobacz Raport dotyczący kondycji i zgodności urządzeń w Ochrona punktu końcowego w usłudze Microsoft Defender.

Uwaga

Data i godzina trybu antywirusowego Defender nie są obecnie dostępne.

Artykuły pokrewne

- Wyświetlanie i organizowanie kolejki alertów Ochrona punktu końcowego w usłudze Microsoft Defender

- Zarządzanie alertami Ochrona punktu końcowego w usłudze Microsoft Defender

- Badanie alertów Ochrona punktu końcowego w usłudze Microsoft Defender

- Badanie pliku skojarzonego z alertem usługi Defender for Endpoint

- Badanie adresu IP skojarzonego z alertem usługi Defender for Endpoint

- Badanie domeny skojarzonej z alertem usługi Defender for Endpoint

- Badanie konta użytkownika w usłudze Defender for Endpoint

- Zalecenie dotyczące zabezpieczeń

- Spis oprogramowania

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.