Analizowanie pierwszego incydentu w usłudze Microsoft Defender XDR

Dotyczy:

- Microsoft Defender XDR

Zrozumienie kontekstu otaczającego zdarzenia jest niezbędne do analizowania ataków. Połączenie twojej wiedzy i doświadczenia z funkcjami i możliwościami usługi Microsoft Defender XDR zapewnia szybsze rozwiązywanie zdarzeń i bezpieczeństwo organizacji przed atakami cybernetycznymi.

Współczesne zagrożenia związane z bezpieczeństwem danych — naruszenie zabezpieczeń poczty e-mail w firmie (BEC), złośliwe oprogramowanie, takie jak backdoory i oprogramowanie wymuszające okup, naruszenia organizacji i ataki państwa narodowego — wymagają szybkich, inteligentnych i zdecydowanych działań ze strony osób reagujących na zdarzenia. Narzędzia takie jak Microsoft Defender XDR umożliwiają zespołom reagowania wykrywanie, klasyfikowanie i badanie zdarzeń za pomocą jednego okienka oraz znajdowanie informacji potrzebnych do podejmowania tych terminowych decyzji.

Zadania badania

Badania zwykle obejmują odpowiedzi wyświetlające kilka aplikacji podczas jednoczesnego sprawdzania różnych źródeł analizy zagrożeń. Czasami badania są rozszerzane na wyszukiwanie innych zagrożeń. Dokumentowanie faktów i rozwiązań w badaniu ataków jest dodatkowym ważnym zadaniem, które zapewnia historię i kontekst do użytku innych badaczy lub późniejszych dochodzeń. Te zadania badania są uproszczone w przypadku korzystania z usługi Microsoft Defender XDR za pomocą następujących elementów:

Przestawianie — portal agreguje ważne informacje o ataku kontekstowe dla obciążeń usługi Defender włączonych w organizacji. Portal konsoliduje wszystkie informacje dotyczące składników pojedynczego ataku (plik, adres URL, skrzynka pocztowa, konto użytkownika lub urządzenie), pokazując relacje i oś czasu działań. Ze wszystkimi informacjami dostępnymi na stronie portal umożliwia osobom reagującym na zdarzenia przestawianie się między powiązanymi jednostkami i zdarzeniami w celu znalezienia informacji potrzebnych do podejmowania decyzji.

Wyszukiwanie zagrożeń — łowcy zagrożeń mogą znaleźć znane i możliwe zagrożenia w organizacji za pośrednictwem zaawansowanej możliwości wyszukiwania zagrożeń w portalu przy użyciu zapytań Kusto. Jeśli jesteś nowym użytkownikiem usługi Kusto, użyj trybu z przewodnikiem , aby wyszukiwać zagrożenia.

Szczegółowe informacje — jeśli ma to zastosowanie, użytkownicy reagujący na zdarzenia mogą wyświetlać akcje do wcześniej wykrytych zdarzeń i alertów, aby ułatwić obecne badania. Dodatkowe szczegółowe informacje są również automatycznie dodawane do zdarzeń i alertów za pośrednictwem własnych działań firmy Microsoft związanych z analizą zagrożeń oraz ze źródeł takich jak mitre att&CK® framework i VirusTotal.

Współpraca — zespoły ds. operacji zabezpieczeń mogą wyświetlać decyzje i akcje poszczególnych członków zespołu dotyczące przeszłych i obecnych zdarzeń oraz alertów za pośrednictwem funkcji portalu, takich jak komentarze, tagowanie, oflagowanie i przypisywanie. Dalsza współpraca z usługą wykrywania i reagowania zarządzanego firmy Microsoft za pośrednictwem ekspertów usługi Defender dla XDR i defender experts for Hunting jest również dostępna, gdy organizacja wymaga rozszerzonej odpowiedzi.

Omówienie ataków

Historia ataku zapewnia ratownikom pełny, kontekstowy przegląd tego, co wydarzyło się w ataku. Respondatory mogą wyświetlać wszystkie powiązane alerty i zdarzenia, w tym zautomatyzowane akcje korygowania podejmowane przez usługę Microsoft Defender XDR w celu wyeliminowania ataku.

W scenariuszu ataku możesz dokładniej zapoznać się ze szczegółami ataku, eksplorując karty dostępne na stronie zdarzenia. Możesz szybko korygować typowe ataki, takie jak wyłudzanie informacji, spray haseł i złośliwe naruszenia zabezpieczeń aplikacji za pośrednictwem podręczników reagowania na zdarzenia dostępnych w portalu. Te podręczniki zawierają wskazówki dotyczące wykrywania, reagowania i ograniczania ryzyka, które obsługują badania zdarzeń.

Ten film wideo przedstawiający sposób badania ataku w usłudze Microsoft Defender XDR oraz sposobu korzystania z funkcji portalu w badaniu przeprowadzi Cię przez historię ataku i stronę zdarzenia.

Badanie zagrożeń

Złożone zagrożenia, takie jak ataki przeciwnika w środku i oprogramowanie wymuszające okup, często wymagają ręcznego zbadania. Osoba reagująca na zdarzenia zajmująca się tymi skomplikowanymi atakami szuka następujących kluczowych informacji:

- Obecność złośliwego oprogramowania lub podejrzane użycie narzędzi i aplikacji

- Wskazówki dotyczące wszelkich kanałów komunikacyjnych lub punktów wejścia używanych przez złośliwą lub podejrzaną jednostkę

- Wskazówki wskazujące na możliwe naruszenie tożsamości

- Identyfikowanie wpływu na dane i stan zabezpieczeń organizacji

Poniższe sekcje zawierają samouczki i filmy wideo dotyczące funkcji XDR usługi Microsoft Defender, które pomagają zespołom reagowania na zdarzenia w badaniu różnych złożonych ataków.

Badania dotyczące oprogramowania wymuszającego okup

Oprogramowanie wymuszające okup nadal stanowi poważne zagrożenie dla organizacji. Firma Microsoft dysponuje następującymi zasobami, które ułatwiają badanie ataków ransomware i reagowanie na nie:

- Przewodniki: od wykrywania do ochrony: przewodnik firmy Microsoft dotyczący zwalczania ataków wymuszających okup

- Samouczek: podręcznik badania oprogramowania wymuszającego okup

- Wideo: Badanie ataków ransomware w usłudze Microsoft Defender XDR (część 1)

- Wideo: Badanie ataków ransomware w usłudze Microsoft Defender XDR (część 2)

Analiza ataków opartych na wiadomościach e-mail

Identyfikowanie i śledzenie zmodyfikowanych, utworzonych lub skradzionych tożsamości jest niezbędne do badania ataków wyłudzania informacji i ataków BEC. Podczas badania tych ataków użyj następujących zasobów:

- Samouczek: badanie złośliwych wiadomości e-mail

- Samouczek: badanie użytkowników

- Samouczek: badanie konta użytkownika

- Blog: Total Identity Compromise: Microsoft Incident Response lessons on securing Active Directory Identity compromise can be investigated using Defender for Identity signals (Blog: Total Identity Compromise: Microsoft Incident Response lessons on securing Active Directory Identity compromise (Blog: Total Identity Compromise: Total Identity Compromise: Microsoft Incident Response lessons on securing Active Directory Identity compromise (Blog: Total Identity Compromise: Microsoft Incident Response lessons on securing Active Directory Identity compromise ( Łączny kompromis

- Samouczek: przykład ataku wyłudzającego informacje e-mail

- Samouczek: przykład ataku opartego na tożsamościach

W poniższych filmach wideo omówiono sposób badania ataków wyłudzania informacji i ataków BEC w usłudze Microsoft Defender XDR:

- Wideo: Badanie wyłudzania informacji o usługach BEC i AiTM w usłudze Microsoft Defender XDR

- Wideo: Ochrona przed wyłudzaniem informacji i wyłudzaniem informacji przy użyciu usługi Defender dla usługi Office 365

Zbadaj naruszenie tożsamości i dowiedz się, co możesz zrobić, aby powstrzymać atak za pośrednictwem tego filmu wideo:

Analiza złośliwego oprogramowania

Informacje i możliwości złośliwego pliku są kluczem do badania złośliwego oprogramowania. W większości przypadków usługa Microsoft Defender XDR może detonować plik w celu wyświetlenia krytycznych danych, w tym skrótów, metadanych, rozpowszechnienia w organizacji i możliwości plików opartych na technikach mitre att&CK®. Eliminuje to konieczność przeprowadzania testów w czarnej skrzynce lub statycznej analizy plików. Informacje o pliku można wyświetlić z wykresu zdarzenia lub wyświetlając drzewo procesu alertu, oś czasu artefaktu lub oś czasu urządzenia.

Następujące zasoby zawierają szczegółowe informacje na temat korzystania z możliwości portalu w badaniu plików:

Analiza ryzykownych aplikacji i zapobieganie zagrożeniom opartym na chmurze

Złośliwi aktorzy mogą wykorzystywać aplikacje oparte na chmurze. Aplikacje mogą przypadkowo wyciekać poufne informacje poprzez nadużycie lub niewłaściwe użycie. Ratownicy zajmujący się zdarzeniami badający i chroniący aplikacje w środowiskach chmury mogą korzystać z następujących zasobów, w których usługa Defender for Cloud Apps jest wdrażana w ich organizacjach:

- Samouczek: badanie złośliwych i zagrożonych aplikacji

- Samouczek: badanie ryzykownych aplikacji OAuth

- Samouczek: ochrona aplikacji w chmurze

- Samouczek: ochrona aplikacji w czasie rzeczywistym

Dowiedz się, jak chronić aplikacje w chmurze w czasie rzeczywistym dzięki temu filmowi wideo z obciążeniem Usługi Defender for Cloud Apps:

- Wideo: Ochrona aplikacji w chmurze i powiązanych plików za pomocą usługi Defender for Cloud Apps

Analiza naruszeń

Ataki państwa narodowego, ataki na infrastrukturę krytyczną i naruszenia organizacji często wymagają od osoby atakującej ustanowienia punktów komunikacji, gdy znajdują się w sieci. Osoby reagujące na zdarzenia szukają wskazówek, identyfikując podejrzany ruch lub wymiany między źródłem a miejscem docelowym. Firma Microsoft ma następujące samouczki dotyczące badania składników komunikacji:

- Badanie domen i adresów URL

- Badaj adres IP

- Badaj zdarzenia połączenia, które występują za serwerami proxy przesyłania dalej

- Badanie podejrzanych działań użytkowników i urządzeń za pośrednictwem usługi Defender for Identity

- Identyfikowanie i badanie ścieżek ruchu bocznego w usłudze Defender for Identity

- Badanie urządzeń na liście urządzeń usługi Defender for Endpoint

Osoby atakujące często używają luk w zabezpieczeniach, aby uzyskać dostęp do organizacji. Niektóre ataki wymuszające okup początkowo korzystają z nieprzypisanych luk w zabezpieczeniach, takich jak luka w zabezpieczeniach programu Log4Shell. Następujące zasoby ułatwiają osobom reagującym na zdarzenia identyfikowanie luk w zabezpieczeniach i urządzeń narażonych na zagrożenia w organizacji za pośrednictwem usługi Defender for Vulnerability Management:

- Samouczek: identyfikowanie luk w zabezpieczeniach w organizacji

- Samouczek: wyszukiwanie narażonych urządzeń

- Samouczek: ocena ryzyka organizacji za pomocą wskaźnika ekspozycji

- Wideo: Zarządzanie zagrożeniami i lukami w zabezpieczeniach za pośrednictwem usługi Defender Vulnerability Management

Naruszenia występują również za pośrednictwem różnych urządzeń, takich jak telefony i tablety, które łączą się z siecią organizacji. Służby reagujące na zdarzenia mogą dokładniej zbadać te urządzenia w portalu. W poniższym filmie wideo omówiono najważniejsze zagrożenia ze strony urządzeń przenośnych i sposób ich badania:

- Ochrona przed zagrożeniami mobilnymi w usłudze Microsoft Defender XDR

Zasoby na potrzeby analizy zagrożeń i wyszukiwania zagrożeń

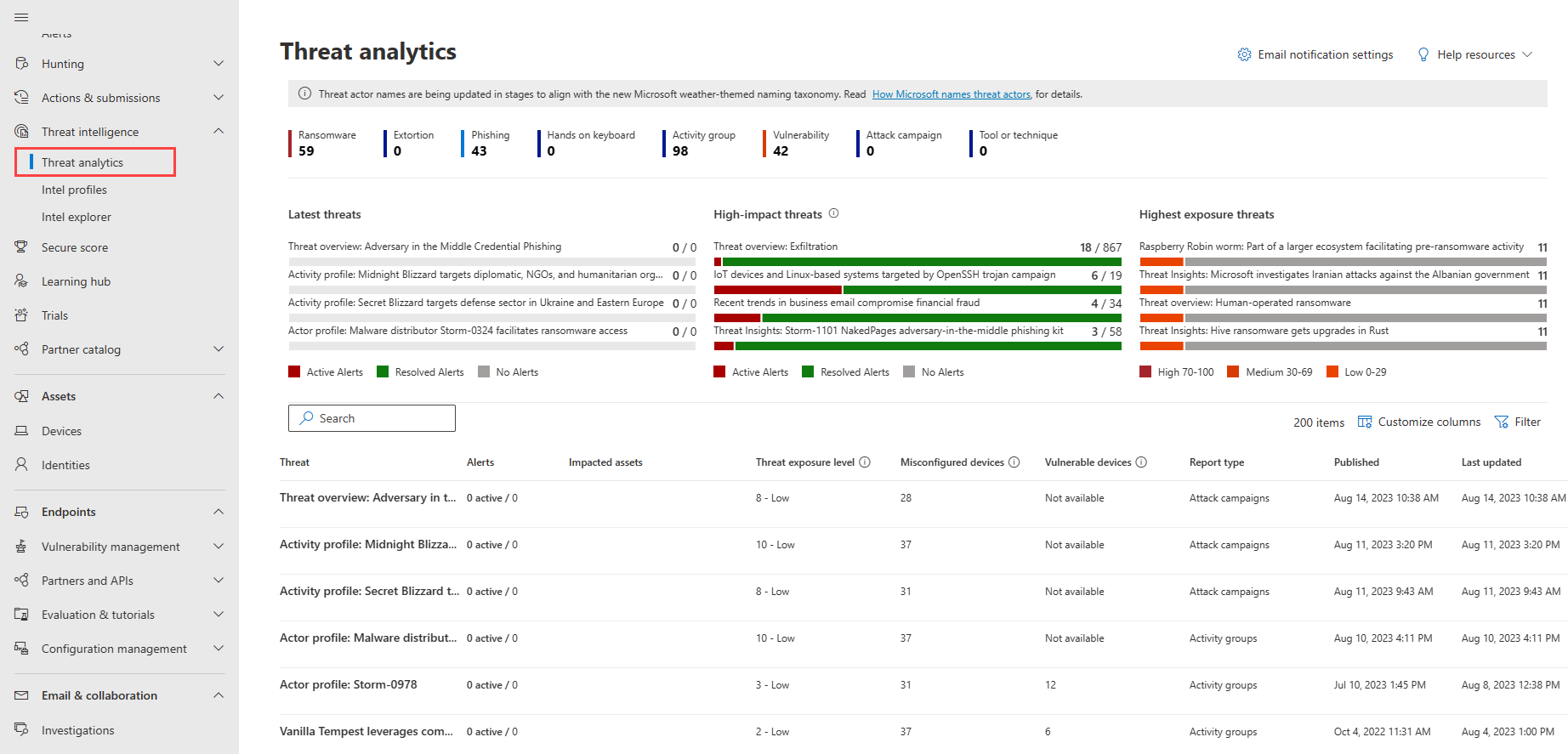

Wbudowane możliwości analizy zagrożeń i zespoły reagowania na zdarzenia pomocy w zakresie wyszukiwania zagrożeń w usłudze Microsoft Defender XDR w zakresie proaktywnej ochrony przed pojawiającym się zagrożeniami i atakami. Masz bezpośredni dostęp do najnowszych informacji o pojawiających się zagrożeniach i atakach za pośrednictwem analizy zagrożeń w portalu.

Użyj analizy w analizie zagrożeń, aby dokładnie poznać nowe zagrożenia za pomocą następującego filmu wideo:

Proaktywne wyszukiwanie zagrożeń w organizacji przy użyciu wbudowanej zaawansowanej możliwości wyszukiwania zagrożeń w portalu.

Następujące zasoby zawierają więcej informacji na temat korzystania z zaawansowanego wyszukiwania zagrożeń:

- Poznaj język zapytań Kusto

- Tworzenie zapytań wyszukiwania zagrożeń przy użyciu trybu z przewodnikiem

- Wyszukiwanie zagrożeń w różnych jednostkach

Rozszerzanie analizy zagrożeń za pomocą najnowszych badań nad zabezpieczeniami i zmian wprowadzonych przez zespoły badawcze ds. zabezpieczeń firmy Microsoft:

Współpracuj z ekspertami firmy Microsoft w zakresie reagowania na zdarzenia i wyszukiwania zagrożeń, aby zwiększyć możliwości zespołów ds. operacji zabezpieczeń. Dowiedz się więcej o naszych ekspertach i sposobie angażowania ich w następujące zasoby:

Następny krok

- Korygowanie pierwszego zdarzenia

- Eksplorowanie funkcji portalu za pomocą pokazów wideo w ramach szkolenia wirtualnego ninja XDR usługi Microsoft Defender

Zobacz też

- Omówienie zdarzeń

- Badanie zdarzeń

- Badaj alerty

- Poznaj funkcje i funkcje portalu za pośrednictwem szkolenia microsoft defender XDR Ninja

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla