Reagowanie na zdarzenia w portalu usługi Microsoft Defender

Zdarzenie w portalu usługi Microsoft Defender to kolekcja powiązanych alertów i skojarzonych danych, które składają się na historię ataku. Jest to również plik sprawy, którego usługa SOC może użyć do zbadania tego ataku oraz zarządzania nim, implementowania i dokumentowania odpowiedzi na ten atak.

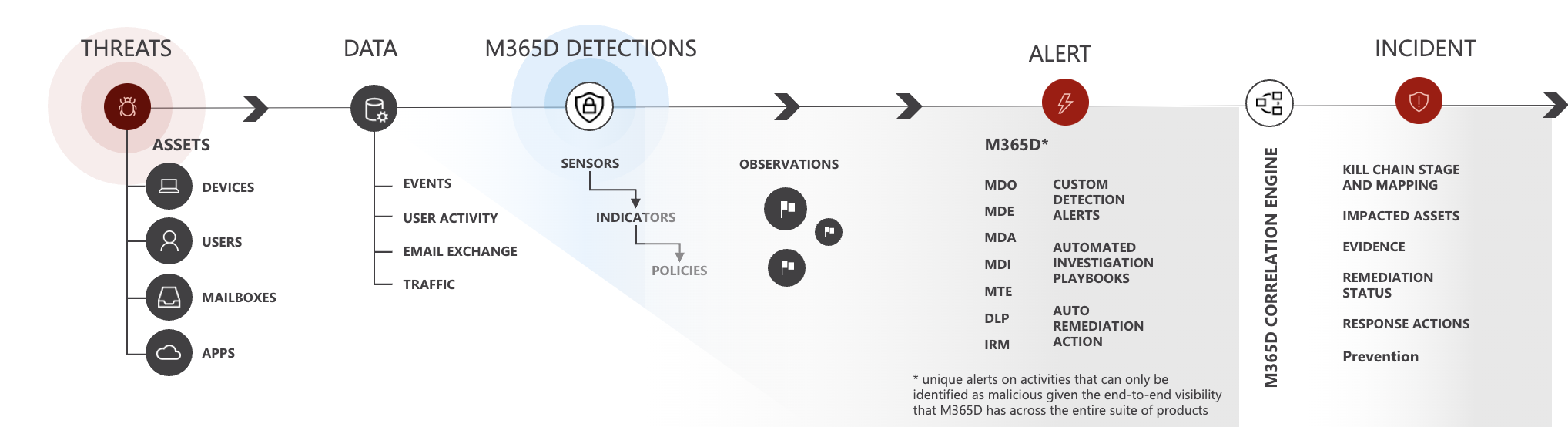

Usługi Microsoft Sentinel i Microsoft Defender tworzą alerty w przypadku wykrycia podejrzanego lub złośliwego zdarzenia lub działania. Poszczególne alerty dostarczają cennych dowodów na ukończony lub trwający atak. Jednak coraz bardziej rozpowszechnione i zaawansowane ataki zwykle stosują różne techniki i wektory względem różnych typów jednostek zasobów, takich jak urządzenia, użytkownicy i skrzynki pocztowe. Rezultatem jest wiele alertów z wielu źródeł dla wielu jednostek zasobów w majątku cyfrowym.

Ponieważ poszczególne alerty informują tylko część historii, a ręczne grupowanie pojedynczych alertów w celu uzyskania wglądu w atak może być trudne i czasochłonne, ujednolicona platforma operacji zabezpieczeń automatycznie identyfikuje powiązane alerty — zarówno z usługi Microsoft Sentinel, jak i usługi Microsoft Defender XDR — i agreguje je i skojarzone z nimi informacje w zdarzeniu.

Grupowanie powiązanych alertów w zdarzeniu zapewnia kompleksowy wgląd w atak. Możesz na przykład zobaczyć:

- Gdzie rozpoczął się atak.

- Jakiej taktyki użyto.

- Jak daleko atak poszedł do twojej majątku cyfrowego.

- Zakres ataku, taki jak liczba urządzeń, użytkowników i skrzynek pocztowych, które zostały naruszone.

- Wszystkie dane związane z atakiem.

Ujednolicona platforma operacji zabezpieczeń w portalu usługi Microsoft Defender obejmuje metody automatyzacji i pomocy w klasyfikowaniu, badaniu i rozwiązywaniu zdarzeń.

Rozwiązanie Microsoft Copilot w usłudze Defender wykorzystuje sztuczną inteligencję do obsługi analityków ze złożonymi i czasochłonnymi codziennymi przepływami pracy, w tym kompleksowym badaniem incydentów i reagowaniem na nie za pomocą jasno opisanych historii ataków, szczegółowych wskazówek dotyczących korygowania i podsumowanych działań związanych z zdarzeniami, wyszukiwania zagrożeń WQL w języku naturalnym i analizy kodu ekspertów — optymalizacji wydajności SOC w danych usługi Microsoft Sentinel i Defender XDR.

Ta funkcja jest dodatkiem do innych funkcji opartych na sztucznej inteligencji, które usługa Microsoft Sentinel zapewnia na ujednoliconej platformie, w obszarach analizy zachowań użytkowników i jednostek, wykrywania anomalii, wykrywania zagrożeń wieloetapowych i nie tylko.

Automatyczne zakłócenie ataków używa sygnałów o wysokim poziomie ufności zebranych z usług Microsoft Defender XDR i Microsoft Sentinel, aby automatycznie zakłócać aktywne ataki z prędkością maszyny, ograniczając zagrożenie i ograniczając jego wpływ.

Jeśli ta opcja jest włączona, usługa Microsoft Defender XDR może automatycznie badać i rozwiązywać alerty ze źródeł microsoft 365 i Entra ID za pośrednictwem automatyzacji i sztucznej inteligencji. Możesz również wykonać dodatkowe kroki korygowania, aby rozwiązać problem z atakiem.

Reguły automatyzacji usługi Microsoft Sentinel mogą automatyzować klasyfikację, przypisywanie i zarządzanie zdarzeniami, niezależnie od ich źródła. Mogą stosować tagi do zdarzeń na podstawie ich zawartości, pomijać hałaśliwe (fałszywie dodatnie) zdarzenia i zamykać rozwiązane zdarzenia spełniające odpowiednie kryteria, określając przyczynę i dodając komentarze.

Ważna

Usługa Microsoft Sentinel jest teraz ogólnie dostępna na platformie ujednoliconych operacji zabezpieczeń firmy Microsoft w portalu usługi Microsoft Defender. Aby uzyskać więcej informacji, zobacz Microsoft Sentinel w portalu usługi Microsoft Defender.

Zdarzenia i alerty w portalu usługi Microsoft Defender

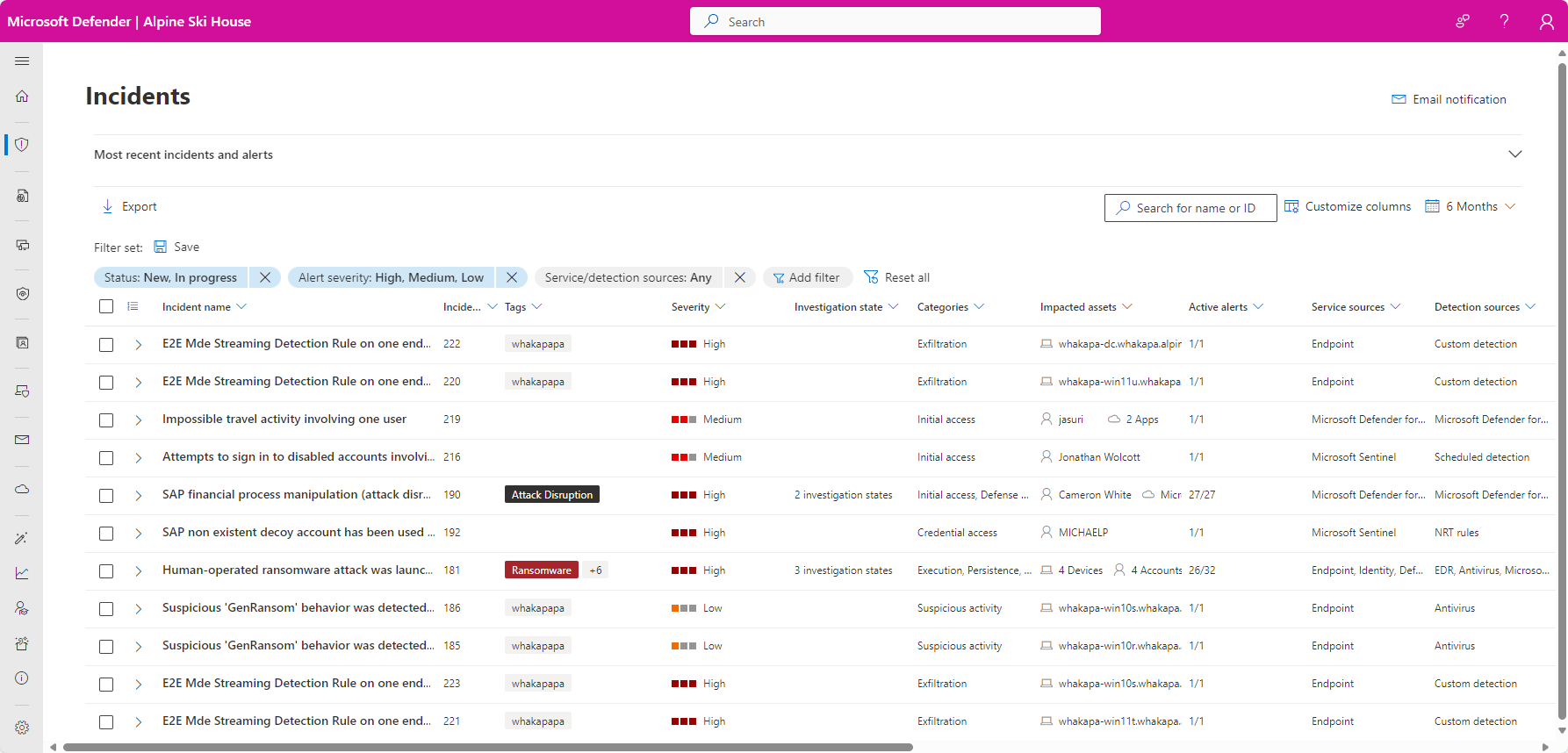

Zdarzeniami można zarządzać w witrynie Investigation & response Incidents & alerts Incidents on the quick launch of the Microsoft Defender portal (Badanie & reagowania > na zdarzenia & alerty > — zdarzenia podczas szybkiego uruchamiania portalu usługi Microsoft Defender. Oto przykład:

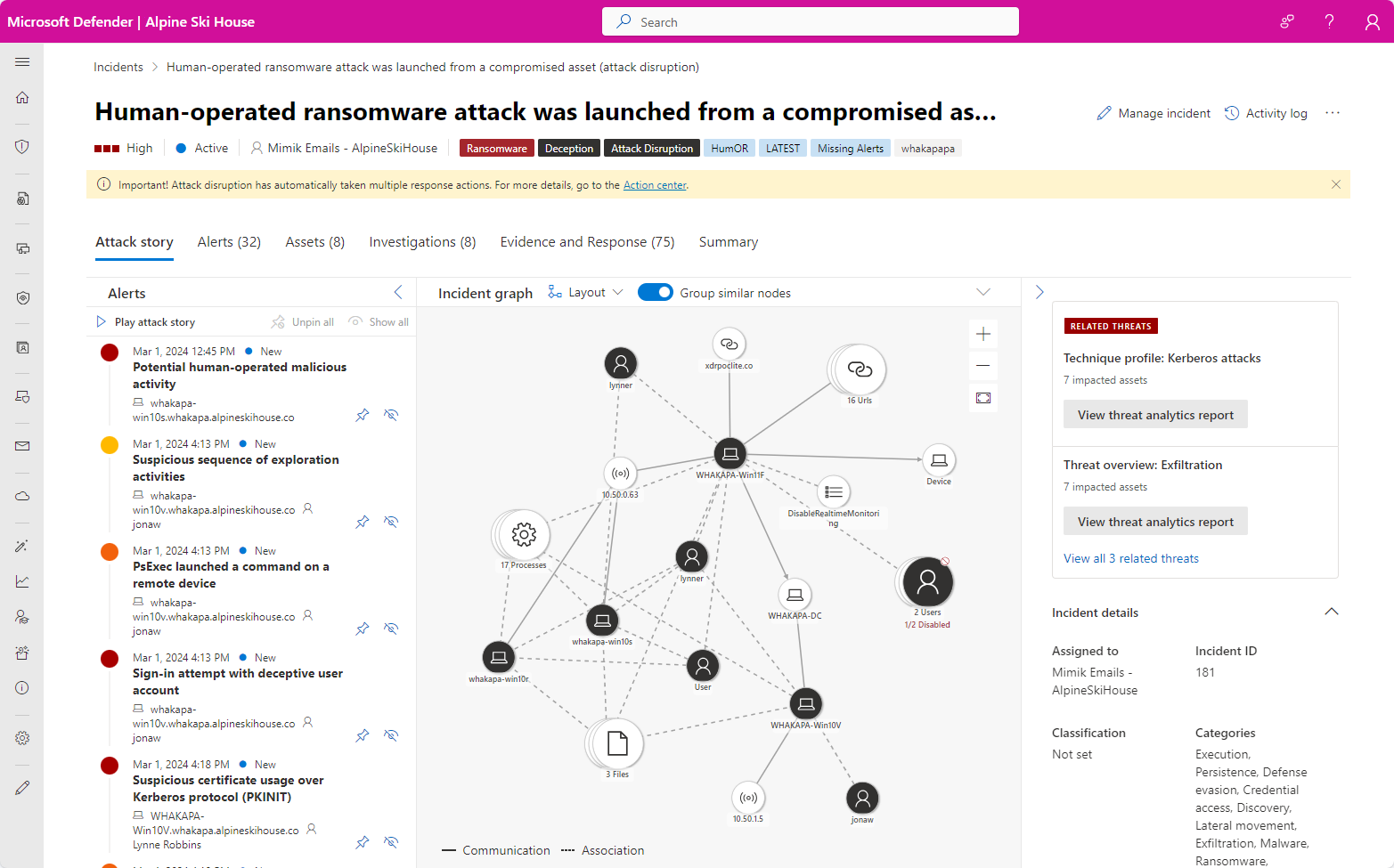

Wybranie nazwy zdarzenia powoduje wyświetlenie strony zdarzenia, począwszy od całej historii ataku zdarzenia, w tym:

Strona alertu w zdarzeniu: zakres alertów związanych ze zdarzeniem i ich informacje na tej samej karcie.

Graf: wizualna reprezentacja ataku łącząca różne podejrzane jednostki będące częścią ataku z jednostkami zasobów, które tworzą cele ataku, takimi jak użytkownicy, urządzenia, aplikacje i skrzynki pocztowe.

Możesz wyświetlić element zawartości i inne szczegóły jednostki bezpośrednio z wykresu i działać na nich za pomocą opcji odpowiedzi, takich jak wyłączenie konta, usunięcie pliku lub odizolowanie urządzenia.

Strona zdarzenia składa się z następujących kart:

Historia ataku

Wspomniana powyżej karta zawiera oś czasu ataku, w tym wszystkie alerty, jednostki zasobów i podjęte akcje korygowania.

Alerty

Wszystkie alerty związane ze zdarzeniem, ich źródłami i informacjami.

Aktywa

Wszystkie zasoby (chronione jednostki, takie jak urządzenia, użytkownicy, skrzynki pocztowe, aplikacje i zasoby w chmurze), które zostały zidentyfikowane jako część zdarzenia lub związane z tym zdarzeniem.

Dochodzenia

Wszystkie zautomatyzowane badania wyzwalane przez alerty w zdarzeniu, w tym stan dochodzeń i ich wyniki.

Dowody i odpowiedź

Wszystkie podejrzane jednostki w alertach zdarzenia, które stanowią dowody potwierdzające historię ataku. Te jednostki mogą obejmować adresy IP, pliki, procesy, adresy URL, klucze rejestru i wartości i nie tylko.

Podsumowanie

Szybki przegląd elementów zawartości, których dotyczy problem, skojarzonych z alertami.

Uwaga

Jeśli widzisz stan alertu Nieobsługiwany typ alertu , oznacza to, że funkcje zautomatyzowanego badania nie mogą odebrać tego alertu w celu uruchomienia zautomatyzowanego badania. Można jednak zbadać te alerty ręcznie.

Przykład przepływu pracy reagowania na zdarzenia w portalu usługi Microsoft Defender

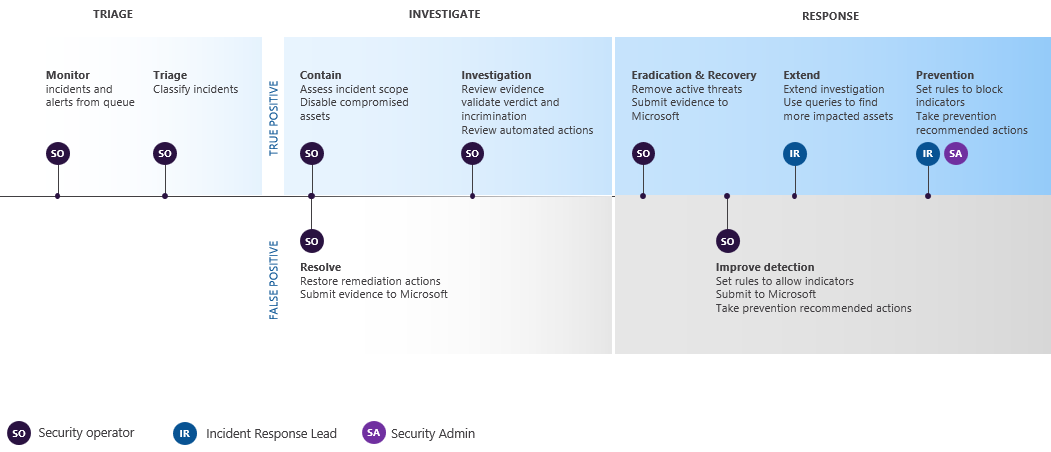

Oto przykład przepływu pracy na potrzeby reagowania na zdarzenia w usłudze Microsoft 365 za pomocą portalu usługi Microsoft Defender.

Na bieżąco zidentyfikuj zdarzenia o najwyższym priorytecie do analizy i rozwiązania w kolejce zdarzeń i przygotuj je do odpowiedzi. Jest to kombinacja następujących elementów:

- Klasyfikowanie do określania zdarzeń o najwyższym priorytecie poprzez filtrowanie i sortowanie kolejki zdarzeń.

- Zarządzanie zdarzeniami przez modyfikowanie ich tytułu, przypisywanie ich do analityka oraz dodawanie tagów i komentarzy.

Reguły automatyzacji usługi Microsoft Sentinel umożliwiają automatyczne klasyfikowanie niektórych zdarzeń i zarządzanie nimi (a nawet reagowanie na nie) podczas ich tworzenia, co eliminuje najłatwiejsze do obsługi zdarzenia z zajmowania miejsca w kolejce.

Rozważ następujące kroki dla własnego przepływu pracy reagowania na zdarzenia:

| Scena | Kroki |

|---|---|

| Dla każdego incydentu rozpocznij badanie i analizę ataków i alertów. |

|

| Po lub w trakcie analizy wykonaj hermetyzację w celu zmniejszenia dodatkowego wpływu ataku i wyeliminowania zagrożenia bezpieczeństwa. | Na przykład: |

| Jak najwięcej, odzyskaj sprawę po ataku, przywracając zasoby dzierżawy do stanu, w jakim znajdowały się przed incydentem. | |

| Rozwiąż zdarzenie i udokumentowaj swoje ustalenia. | Poświęć trochę czasu na uczenie się po zdarzeniu: |

Jeśli jesteś nowym użytkownikiem analizy zabezpieczeń, zapoznaj się z wprowadzeniem do reagowania na pierwsze zdarzenie, aby uzyskać dodatkowe informacje i przejść przez przykładowe zdarzenie.

Aby uzyskać więcej informacji na temat reagowania na zdarzenia w produktach firmy Microsoft, zobacz ten artykuł.

Integrowanie operacji zabezpieczeń w portalu usługi Microsoft Defender

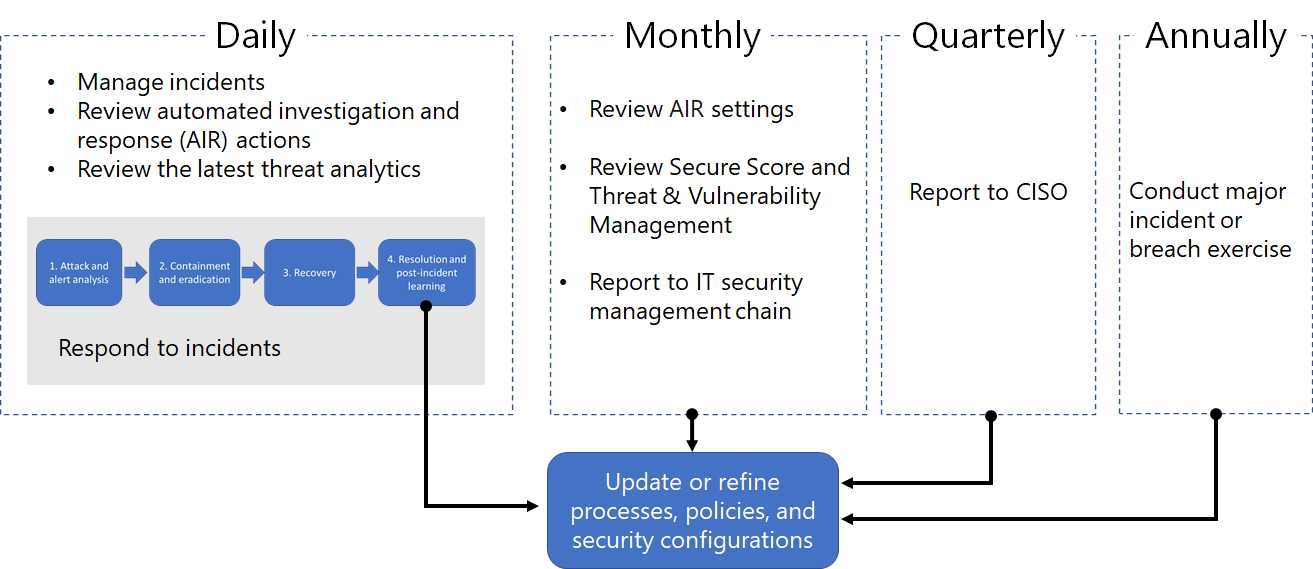

Oto przykład integrowania procesów operacji zabezpieczeń (SecOps) w portalu usługi Microsoft Defender.

Codzienne zadania mogą obejmować:

- Zarządzanie zdarzeniami

- Przeglądanie zautomatyzowanych akcji badania i reagowania (AIR) w centrum akcji

- Przeglądanie najnowszej analizy zagrożeń

- Reagowanie na zdarzenia

Zadania miesięczne mogą obejmować:

- Przeglądanie ustawień air

- Przeglądanie wskaźnika bezpieczeństwa i zarządzania lukami w zabezpieczeniach usługi Microsoft Defender

- Raportowanie do łańcucha zarządzania zabezpieczeniami IT

Zadania kwartalne mogą obejmować raport i informacje o wynikach zabezpieczeń dla dyrektora ds. zabezpieczeń informacji (CISO).

Zadania roczne mogą obejmować przeprowadzenie poważnego zdarzenia lub naruszenia zabezpieczeń w celu przetestowania personelu, systemów i procesów.

Codzienne, miesięczne, kwartalne i roczne zadania mogą służyć do aktualizowania lub uściślania procesów, zasad i konfiguracji zabezpieczeń.

Aby uzyskać więcej informacji , zobacz Integrowanie usługi Microsoft Defender XDR z operacjami zabezpieczeń .

Zasoby usługi SecOps w produktach firmy Microsoft

Aby uzyskać więcej informacji o usłudze SecOps w produktach firmy Microsoft, zobacz następujące zasoby:

Powiadomienia o zdarzeniach pocztą e-mail

Możesz skonfigurować portal usługi Microsoft Defender, aby powiadomić pracowników pocztą e-mail o nowych zdarzeniach lub aktualizacjach istniejących zdarzeń. Możesz wybrać opcję otrzymywania powiadomień na podstawie:

- Ważność alertu

- Źródła alertów

- Grupa urządzeń

Aby skonfigurować powiadomienia e-mail dotyczące zdarzeń, zobacz Pobieranie powiadomień e-mail dotyczących zdarzeń.

Szkolenia dla analityków zabezpieczeń

Skorzystaj z tego modułu szkoleniowego z usługi Microsoft Learn, aby dowiedzieć się, jak zarządzać zdarzeniami i alertami za pomocą usługi Microsoft Defender XDR.

| Szkolenie: | Badanie zdarzeń za pomocą usługi Microsoft Defender XDR |

|---|---|

|

Usługa Microsoft Defender XDR ujednolica dane zagrożeń z wielu usług i używa sztucznej inteligencji do łączenia ich w zdarzenia i alerty. Dowiedz się, jak zminimalizować czas między zdarzeniem a jego zarządzaniem w celu późniejszego reagowania i rozwiązywania problemów. 27 min — 6 jednostek |

Następne kroki

Wykonaj wymienione kroki na podstawie poziomu doświadczenia lub roli w zespole ds. zabezpieczeń.

Poziom doświadczenia

Postępuj zgodnie z tą tabelą, aby uzyskać poziom doświadczenia w zakresie analizy zabezpieczeń i reagowania na zdarzenia.

| Poziom | Kroki |

|---|---|

| Nowy |

|

| Doświadczony |

|

Rola zespołu ds. zabezpieczeń

Postępuj zgodnie z tą tabelą w oparciu o rolę zespołu ds. zabezpieczeń.

| Rola | Kroki |

|---|---|

| Osoba reagująca na zdarzenia (warstwa 1) | Rozpocznij pracę z kolejką zdarzeń na stronie Zdarzenia w portalu usługi Microsoft Defender. W tym miejscu można wykonywać następujące czynności:

|

| Badacz zabezpieczeń lub analityk (warstwa 2) |

|

| Zaawansowany analityk zabezpieczeń lub łowca zagrożeń (warstwa 3) |

|

| Menedżer SOC | Zobacz, jak zintegrować usługę Microsoft Defender XDR z centrum operacji zabezpieczeń (SOC). |

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.