Przegląd zasad ochrony aplikacji

Zasady ochrony aplikacji (APP) usługi Intune to reguły, które zapewniają, że dane organizacji pozostają bezpieczne lub znajdują się w zarządzanej aplikacji. Te zasady umożliwiają kontrolowanie sposobu uzyskiwania dostępu do danych i ich udostępniania przez aplikacje na urządzeniach przenośnych. Zasady mogą być regułą wymuszaną, gdy użytkownik próbuje uzyskać dostęp do danych firmowych lub przenieść je, lub zestawem akcji, które są zabronione lub monitorowane, gdy użytkownik znajduje się w aplikacji. Aplikacja zarządzana w usłudze Intune to chroniona aplikacja , która ma zastosowane zasady ochrony aplikacji usługi Intune i jest zarządzana przez usługę Intune.

Istnieje kilka zalet korzystania z zasad ochrony aplikacji usługi Intune, w tym ochrona danych firmowych na urządzeniach przenośnych bez konieczności rejestracji urządzeń oraz kontrolowanie sposobu uzyskiwania dostępu do danych i ich udostępniania przez aplikacje na urządzeniach przenośnych.

Przykłady korzystania z zasad ochrony aplikacji w usłudze Microsoft Intune obejmują:

- Wymaganie numeru PIN lub odcisku palca w celu uzyskania dostępu do firmowej poczty e-mail na urządzeniu przenośnym

- Uniemożliwianie użytkownikom kopiowania i wklejania danych firmowych do aplikacji osobistych

- Ograniczanie dostępu do danych firmowych tylko do zatwierdzonych aplikacji

Wiele aplikacji zwiększających produktywność, takich jak aplikacje platformy Microsoft 365 (Office), można zarządzać przy użyciu funkcji zarządzania aplikacjami mobilnymi usługi Intune. Zobacz oficjalną listę aplikacji chronionych przez usługę Microsoft Intune dostępnych do użytku publicznego.

Jak chronić dane aplikacji

Pracownicy używają urządzeń przenośnych zarówno do zadań osobistych, jak i służbowych. Upewniając się, że pracownicy mogą być produktywni, chcesz zapobiec utracie danych, zamierzonemu i niezamierzonemu. Warto również chronić dane firmowe, do których uzyskuje się dostęp z urządzeń, które nie są zarządzane przez Ciebie.

Zasad ochrony aplikacji usługi Intune można używać niezależnie od dowolnego rozwiązania do zarządzania urządzeniami przenośnymi (MDM). Ta niezależność ułatwia ochronę danych firmy przy użyciu lub bez rejestrowania urządzeń w rozwiązaniu do zarządzania urządzeniami. Implementując zasady na poziomie aplikacji, można ograniczyć dostęp do zasobów firmy i przechowywać dane w zakresie działu IT.

Zasady ochrony aplikacji na urządzeniach

Zasady ochrony aplikacji można skonfigurować dla aplikacji uruchamianych na urządzeniach, które są następujące:

Zarejestrowane w usłudze Microsoft Intune: Te urządzenia są zazwyczaj własnością firmy.

Zarejestrowane w rozwiązaniu do zarządzania urządzeniami przenośnymi (MDM) innej firmy: Te urządzenia są zazwyczaj własnością firmy.

Uwaga

Zasady zarządzania aplikacjami mobilnymi nie powinny być używane w przypadku rozwiązań do zarządzania aplikacjami mobilnymi innych firm ani bezpiecznych rozwiązań kontenerów.

Nie zarejestrowano w żadnym rozwiązaniu do zarządzania urządzeniami przenośnymi: Te urządzenia są zazwyczaj urządzeniami należącymi do pracowników, które nie są zarządzane ani zarejestrowane w usłudze Intune lub innych rozwiązaniach MDM.

Ważna

Możesz tworzyć zasady zarządzania aplikacjami mobilnymi dla aplikacji mobilnych pakietu Office, które łączą się z usługami Platformy Microsoft 365. Dostęp do lokalnych skrzynek pocztowych programu Exchange można również chronić, tworząc zasady ochrony aplikacji usługi Intune dla programów Outlook dla systemów iOS/iPadOS i Android z obsługą nowoczesnego uwierzytelniania hybrydowego. Przed użyciem tej funkcji upewnij się, że spełniasz wymagania programu Outlook dla systemów iOS/iPadOS i Android. Zasady ochrony aplikacji nie są obsługiwane w przypadku innych aplikacji, które łączą się z lokalnymi usługami programu Exchange lub SharePoint.

Zalety korzystania z zasad ochrony aplikacji

Ważne korzyści wynikające z korzystania z zasad ochrony aplikacji są następujące:

Ochrona danych firmowych na poziomie aplikacji. Ponieważ zarządzanie aplikacjami mobilnymi nie wymaga zarządzania urządzeniami, można chronić dane firmowe na urządzeniach zarządzanych i niezarządzanych. Zarządzanie jest skoncentrowane na tożsamości użytkownika, co eliminuje wymaganie dotyczące zarządzania urządzeniami.

Nie ma to wpływu na produktywność użytkowników końcowych, a zasady nie mają zastosowania podczas korzystania z aplikacji w kontekście osobistym. Zasady są stosowane tylko w kontekście służbowym, co umożliwia ochronę danych firmowych bez dotykania danych osobowych.

Zasady ochrony aplikacji zapewniają, że zabezpieczenia warstwy aplikacji są w miejscu. Możesz na przykład:

- Wymaganie numeru PIN w celu otwarcia aplikacji w kontekście służbowym

- Kontrolowanie udostępniania danych między aplikacjami

- Zapobieganie zapisywaniu danych aplikacji firmowych w osobistej lokalizacji magazynu

Rozwiązanie MDM, oprócz funkcji MAM, zapewnia ochronę urządzenia. Możesz na przykład wymagać numeru PIN w celu uzyskania dostępu do urządzenia lub wdrożyć aplikacje zarządzane na urządzeniu. Możesz również wdrażać aplikacje na urządzeniach za pośrednictwem rozwiązania MDM, aby zapewnić większą kontrolę nad zarządzaniem aplikacjami.

Korzystanie z rozwiązania MDM z zasadami ochrony aplikacji zapewnia dodatkowe korzyści, a firmy mogą używać zasad ochrony aplikacji z rozwiązaniem MDM i bez niego w tym samym czasie. Rozważmy na przykład pracownika korzystającego zarówno z telefonu wystawionego przez firmę, jak i własnego tabletu osobistego. Telefon firmy jest zarejestrowany w rozwiązaniu MDM i chroniony przez zasady ochrony aplikacji, podczas gdy urządzenie osobiste jest chronione tylko przez zasady ochrony aplikacji.

Jeśli zastosujesz zasady zarządzania aplikacjami mobilnymi do użytkownika bez ustawiania stanu urządzenia, użytkownik otrzyma zasady zarządzania aplikacjami mobilnymi zarówno na urządzeniu BYOD, jak i na urządzeniu zarządzanym przez usługę Intune. Można również zastosować zasady zarządzania aplikacjami mobilnymi na podstawie stanu zarządzanego. Dlatego podczas tworzenia zasad ochrony aplikacji obok pozycji Docelowy dla wszystkich typów aplikacji wybierz pozycję Nie. Następnie wykonaj dowolną z następujących czynności:

- Zastosuj mniej rygorystyczne zasady zarządzania aplikacjami mobilnymi do urządzeń zarządzanych przez usługę Intune i zastosuj bardziej restrykcyjne zasady zarządzania aplikacjami mobilnymi do urządzeń zarejestrowanych w rozwiązaniu MDM.

- Zastosuj zasady zarządzania aplikacjami mobilnymi tylko do niezarejestrowanych urządzeń.

Obsługiwane platformy dla zasad ochrony aplikacji

Usługa Intune oferuje szereg możliwości ułatwiających uzyskiwanie aplikacji potrzebnych na urządzeniach, na których chcesz je uruchomić. Aby uzyskać więcej informacji, zobacz Możliwości zarządzania aplikacjami według platformy.

Obsługa platformy zasad ochrony aplikacji usługi Intune jest zgodna z obsługą platformy aplikacji mobilnych pakietu Office dla urządzeń z systemem Android i iOS/iPadOS. Aby uzyskać szczegółowe informacje, zobacz sekcję Aplikacje mobilnewymagań systemowych pakietu Office.

Wersja zapoznawcza: ponadto można tworzyć zasady ochrony aplikacji dla urządzeń z systemem Windows. Aby uzyskać szczegółowe informacje, zobacz Środowisko ochrony aplikacji dla urządzeń z systemem Windows.

Ważna

Portal firmy usługi Intune jest wymagany na urządzeniu do odbierania zasad ochrony aplikacji w systemie Android.

Struktura ochrony danych zasad ochrony aplikacji

Opcje dostępne w zasadach ochrony aplikacji (APP) umożliwiają organizacjom dostosowanie ochrony do ich konkretnych potrzeb. Dla niektórych może nie być oczywiste, które ustawienia zasad są wymagane do wdrożenia pełnego scenariusza. Aby ułatwić organizacjom ustalanie priorytetów zabezpieczeń punktów końcowych klientów na urządzeniach przenośnych, firma Microsoft wprowadziła taksonomię dla struktury ochrony danych aplikacji na potrzeby zarządzania aplikacjami na urządzeniach przenośnych dla systemów iOS i Android.

Struktura ochrony danych zasad APP jest podzielona na trzy różne poziomy konfiguracji, przy czym każdy poziom opiera się na poziomie poprzednim:

- Podstawowa ochrona danych w przedsiębiorstwie (poziom 1) zapewnia, że aplikacje są chronione przy użyciu kodu PIN i szyfrowane, a także wykonuje selektywne operacje czyszczenia. W przypadku urządzeń z systemem Android ten poziom weryfikuje zaświadczanie urządzenia z systemem Android. Jest to konfiguracja na poziomie podstawowym, która zapewnia podobną kontrolę ochrony danych w zasadach skrzynek pocztowych usługi Exchange Online oraz wprowadza specjalistów IT i populację użytkowników do aplikacji.

- Rozszerzona ochrona danych w przedsiębiorstwie (poziom 2) wprowadza mechanizmy zapobiegania wyciekom danych aplikacji i minimalne wymagania dotyczące systemu operacyjnego. Jest to konfiguracja, która ma zastosowanie w przypadku większości użytkowników na urządzeniach przenośnych uzyskujących dostęp do danych służbowych.

- Wysoka ochrona danych w przedsiębiorstwie (poziom 3) wprowadza zaawansowane mechanizmy ochrony danych, rozszerzoną konfigurację kodu PIN i zasady APP dotyczące obrony przed zagrożeniami mobilnymi. Ta konfiguracja jest pożądana dla użytkowników uzyskujących dostęp do danych wysokiego ryzyka.

Aby zobaczyć specyficzne zalecenia dotyczące każdego poziomu konfiguracji i minimalną liczbę aplikacji, które muszą być chronione, zapoznaj się z artykułem Struktura ochrony danych przy użyciu zasad ochrony aplikacji.

Jak zasady ochrony aplikacji chronią dane aplikacji

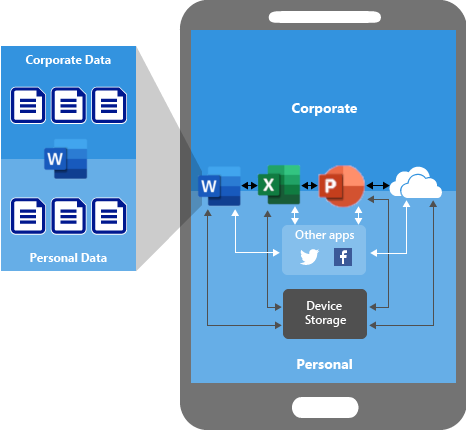

Aplikacje bez zasad ochrony aplikacji

Gdy aplikacje są używane bez ograniczeń, dane firmowe i osobowe mogą być ze sobą powiązane. Dane firmowe mogą znajdować się w lokalizacjach takich jak magazyn osobisty lub przesyłane do aplikacji wykraczających poza twoją obsługę i mogą powodować utratę danych. Strzałki na poniższym diagramie pokazują nieograniczony przepływ danych między aplikacjami firmowymi i osobistymi oraz lokalizacjami magazynu.

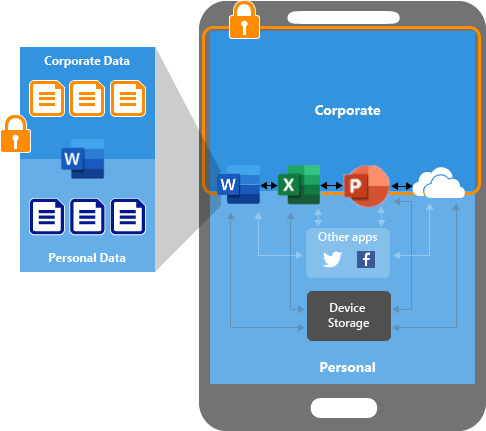

Ochrona danych za pomocą zasad ochrony aplikacji (APP)

Zasady ochrony aplikacji umożliwiają zapobieganie zapisywaniu danych firmowych w lokalnym magazynie urządzenia (zobacz poniższy obraz). Możesz również ograniczyć przenoszenie danych do innych aplikacji, które nie są chronione przez zasady ochrony aplikacji. Ustawienia zasad ochrony aplikacji obejmują:

- Zasady relokacji danych, takie jak Zapisywanie kopii danych organizacji i Ograniczanie wycinania, kopiowania i wklejania.

- Ustawienia zasad dostępu, takie jak Wymagaj prostego numeru PIN w celu uzyskania dostępu i Blokuj uruchamianie aplikacji zarządzanych na urządzeniach ze zdjętymi zabezpieczeniami systemu lub odblokowanym dostępem do konta root.

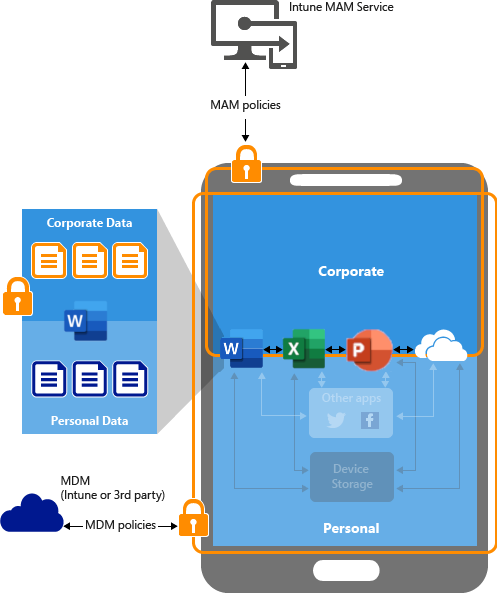

Ochrona danych za pomocą aplikacji na urządzeniach zarządzanych przez rozwiązanie MDM

Na poniższej ilustracji przedstawiono warstwy ochrony oferowane razem przez zasady zarządzania urządzeniami przenośnymi i ochrony aplikacji.

Rozwiązanie MDM dodaje wartość, podając następujące elementy:

- Rejestruje urządzenie

- Wdraża aplikacje na urządzeniu

- Zapewnia bieżącą zgodność urządzeń i zarządzanie nimi

Zasady ochrony aplikacji dodają wartość, podając następujące elementy:

- Ochrona danych firmy przed wyciekami do aplikacji i usług konsumenckich

- Stosowanie ograniczeń, takich jak zapisywanie jako, schowek lub numer PIN, do aplikacji klienckich

- Czyszczenie danych firmy w razie potrzeby z aplikacji bez usuwania tych aplikacji z urządzenia

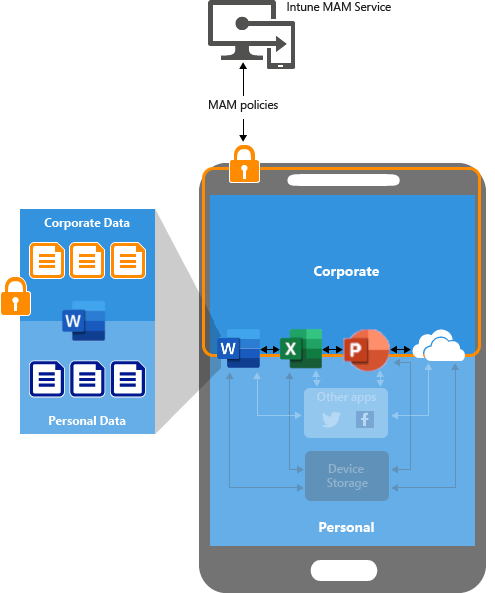

Ochrona danych za pomocą aplikacji dla urządzeń bez rejestracji

Na poniższym diagramie przedstawiono sposób działania zasad ochrony danych na poziomie aplikacji bez zarządzania urządzeniami przenośnymi.

W przypadku urządzeń BYOD, które nie zostały zarejestrowane w żadnym rozwiązaniu MDM, zasady ochrony aplikacji mogą pomóc chronić dane firmowe na poziomie aplikacji. Istnieją jednak pewne ograniczenia, o których należy pamiętać, takie jak:

- Nie można wdrażać aplikacji na urządzeniu. Użytkownik końcowy musi pobrać aplikacje ze sklepu.

- Nie można aprowizować profilów certyfikatów na tych urządzeniach.

- Nie można aprowizować ustawień Wi-Fi firmowych i sieci VPN na tych urządzeniach.

Aplikacje, które można zarządzać przy użyciu zasad ochrony aplikacji

Każdą aplikacją zintegrowaną z zestawem SDK usługi Intune lub opakowaną za pomocą narzędzia opakowującego aplikacje usługi Intune można zarządzać przy użyciu zasad ochrony aplikacji usługi Intune. Zobacz oficjalną listę aplikacji chronionych przez usługę Microsoft Intune , które zostały utworzone przy użyciu tych narzędzi i są dostępne do użytku publicznego.

Zespół deweloperów zestawu SDK usługi Intune aktywnie testuje i utrzymuje obsługę aplikacji utworzonych przy użyciu natywnych platform Android, iOS/iPadOS (Obj-C, Swift), Xamarin i Xamarin.Forms. Niektórzy klienci odniesieli sukces dzięki integracji zestawu Intune SDK z innymi platformami, takimi jak React Native i NativeScript, ale nie udostępniamy wyraźnych wskazówek ani wtyczek dla deweloperów aplikacji korzystających z niczego innego niż obsługiwane platformy.

Wymagania użytkownika końcowego dotyczące korzystania z zasad ochrony aplikacji

Poniższa lista zawiera wymagania użytkowników końcowych dotyczące korzystania z zasad ochrony aplikacji w aplikacji zarządzanej przez usługę Intune:

Użytkownik końcowy musi mieć konto Microsoft Entra. Zobacz Dodawanie użytkowników i udzielanie uprawnień administracyjnych usłudze Intune , aby dowiedzieć się, jak tworzyć użytkowników usługi Intune w usłudze Microsoft Entra ID.

Użytkownik końcowy musi mieć licencję usługi Microsoft Intune przypisaną do konta Microsoft Entra. Zobacz Zarządzanie licencjami usługi Intune , aby dowiedzieć się, jak przypisywać licencje usługi Intune użytkownikom końcowym.

Użytkownik końcowy musi należeć do grupy zabezpieczeń, której dotyczą zasady ochrony aplikacji. Te same zasady ochrony aplikacji muszą być przeznaczone dla określonej używanej aplikacji. Zasady ochrony aplikacji można tworzyć i wdrażać w centrum administracyjnym usługi Microsoft Intune. Grupy zabezpieczeń można obecnie tworzyć w centrum administracyjnym platformy Microsoft 365.

Użytkownik końcowy musi zalogować się do aplikacji przy użyciu konta Microsoft Entra.

Zasady ochrony aplikacji dla aplikacji platformy Microsoft 365 (Office)

Istnieje kilka dodatkowych wymagań, o których chcesz wiedzieć podczas korzystania z zasad ochrony aplikacji w aplikacjach platformy Microsoft 365 (Office).

Ważna

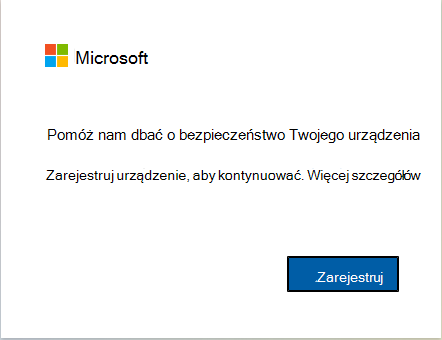

Zarządzanie aplikacjami mobilnymi w usłudze Intune w systemie Android wymaga rejestracji urządzeń z identyfikatorem Microsoft Entra dla aplikacji platformy Microsoft 365. Aby zwiększyć bezpieczeństwo, urządzenia z systemem Android muszą być zarejestrowane przy użyciu identyfikatora Entra firmy Microsoft, aby nadal otrzymywać zasady zarządzania aplikacjami mobilnymi dla aplikacji platformy Microsoft 365.

Podczas uzyskiwania dostępu do aplikacji platformy Microsoft 365, których dotyczą zasady zarządzania aplikacjami mobilnymi, użytkownicy mogą zostać poproszeni o uwierzytelnienie, jeśli urządzenie nie zostało jeszcze zarejestrowane w usłudze Entra ID. Użytkownicy będą musieli ukończyć proces uwierzytelniania i rejestracji, aby uzyskać dostęp do swoich aplikacji z obsługą zarządzania aplikacjami mobilnymi platformy Microsoft 365.

Jeśli masz włączone zasady dostępu warunkowego lub uwierzytelnianie wieloskładnikowe, urządzenia powinny być już zarejestrowane, a użytkownicy nie zauważą żadnych zmian.

Aby wyświetlić, które urządzenia są zarejestrowane, przejdź do raportuCentrumadministracyjne >Microsoft EntraUrządzenia >Wszystkie urządzenia, filtruj według systemu operacyjnego i sortuj według pozycji Zarejestrowane. Aby uzyskać powiązane informacje, zobacz Manage device identities using the Microsoft Entra admin center (Zarządzanie tożsamościami urządzeń przy użyciu centrum administracyjnego Microsoft Entra).

Aplikacja mobilna Outlook

Dodatkowe wymagania dotyczące korzystania z aplikacji mobilnej Outlook obejmują następujące kwestie:

Użytkownik końcowy musi mieć zainstalowaną aplikację mobilną Outlook na swoim urządzeniu.

Użytkownik końcowy musi mieć skrzynkę pocztową usługi Microsoft 365 Exchange Online i licencję połączoną z kontem Microsoft Entra.

Uwaga

Aplikacja mobilna Outlook obecnie obsługuje tylko usługę Intune App Protection dla usług Microsoft Exchange Online i Exchange Server z nowoczesnym uwierzytelnianiem hybrydowym i nie obsługuje programu Exchange w usłudze Office 365 Dedicated.

Word, Excel i PowerPoint

Dodatkowe wymagania dotyczące korzystania z aplikacji Word, Excel i PowerPoint obejmują następujące elementy:

Użytkownik końcowy musi mieć licencję na aplikacje platformy Microsoft 365 dla firm lub przedsiębiorstwa połączone ze swoim kontem Microsoft Entra. Subskrypcja musi zawierać aplikacje pakietu Office na urządzeniach przenośnych i może zawierać konto magazynu w chmurze w usłudze OneDrive dla Firm. Licencje platformy Microsoft 365 można przypisać w centrum administracyjnym platformy Microsoft 365 zgodnie z tymi instrukcjami.

Użytkownik końcowy musi mieć skonfigurowaną lokalizację zarządzaną przy użyciu funkcji szczegółowego zapisywania jako w ramach ustawienia zasad ochrony aplikacji "Zapisz kopie danych organizacji". Jeśli na przykład lokalizacja zarządzana to OneDrive, aplikację OneDrive należy skonfigurować w aplikacji Word, Excel lub PowerPoint użytkownika końcowego.

Jeśli lokalizacja zarządzana to OneDrive, aplikacja musi być objęta zasadami ochrony aplikacji wdrożoną dla użytkownika końcowego.

Uwaga

Aplikacje mobilne pakietu Office obecnie obsługują tylko usługę SharePoint Online, a nie lokalny program SharePoint.

Lokalizacja zarządzana potrzebna dla pakietu Office

Dla pakietu Office jest potrzebna lokalizacja zarządzana (np. OneDrive). Usługa Intune oznacza wszystkie dane w aplikacji jako "firmowe" lub "osobiste". Dane są uznawane za "firmowe", gdy pochodzą z lokalizacji biznesowej. W przypadku aplikacji pakietu Office usługa Intune traktuje następujące lokalizacje biznesowe: pocztę e-mail (Exchange) lub magazyn w chmurze (aplikacja OneDrive z kontem usługi OneDrive dla Firm).

Skype dla firm

Istnieją dodatkowe wymagania dotyczące korzystania z programu Skype dla firm. Zobacz Wymagania licencyjne programu Skype dla firm . W przypadku konfiguracji hybrydowych i lokalnych programu Skype dla firm (SfB, Hybrid Modern Auth for SfB) i Exchange goes GA and Modern Auth for SfB OnPrem with Microsoft Entra ID (Hybrydowy nowoczesny uwierzytelnianie dla SfB i exchange idzie ogólnie) i Modern Auth for SfB OnPrem with Microsoft Entra ID (Hybrydowy nowoczesny uwierzytelnianie dla SfB OnPrem z identyfikatorem Entra firmy Microsoft).

Globalne zasady ochrony aplikacji

Jeśli administrator usługi OneDrive przegląda admin.onedrive.com i wybiera pozycję Dostęp do urządzenia, może ustawić kontrolki zarządzania aplikacjami mobilnymi na aplikacje klienckie usługi OneDrive i SharePoint.

Ustawienia udostępnione konsoli administracyjnej usługi OneDrive umożliwiają skonfigurowanie specjalnych zasad ochrony aplikacji usługi Intune nazywanych zasadami globalnymi . Te zasady globalne mają zastosowanie do wszystkich użytkowników w dzierżawie i nie umożliwiają kontrolowania określania wartości docelowej zasad.

Po włączeniu aplikacje OneDrive i SharePoint dla systemów iOS/iPadOS i Android są domyślnie chronione przy użyciu wybranych ustawień. Informatyk może edytować te zasady w centrum administracyjnym usługi Microsoft Intune , aby dodać bardziej ukierunkowane aplikacje i zmodyfikować dowolne ustawienie zasad.

Domyślnie może istnieć tylko jedna zasada globalna na dzierżawę. Można jednak użyć interfejsów API programu Graph usługi Intune do tworzenia dodatkowych zasad globalnych dla dzierżawy, ale nie jest to zalecane. Tworzenie dodatkowych zasad globalnych nie jest zalecane, ponieważ rozwiązywanie problemów z implementacją takich zasad może stać się skomplikowane.

Zasady globalne mają zastosowanie do wszystkich użytkowników w dzierżawie, ale wszystkie standardowe zasady ochrony aplikacji usługi Intune zastąpią te ustawienia.

Uwaga

Ustawienia zasad w Centrum administracyjnym usługi OneDrive nie są już aktualizowane. Zamiast tego można użyć usługi Microsoft Intune. Aby uzyskać więcej informacji, zobacz Kontrolowanie dostępu do funkcji w aplikacjach mobilnych OneDrive i SharePoint.

Funkcje ochrony aplikacji

Wiele tożsamości

Obsługa wielu tożsamości umożliwia aplikacji obsługę wielu odbiorców. Ci odbiorcy są zarówno użytkownikami "firmowymi", jak i użytkownikami "osobistymi". Konta służbowe są używane przez odbiorców "firmowych", natomiast konta osobiste będą używane dla odbiorców konsumentów, takich jak użytkownicy platformy Microsoft 365 (Office). Aplikację obsługą wielu tożsamości można opublikować publicznie, gdzie zasady ochrony aplikacji mają zastosowanie tylko wtedy, gdy aplikacja jest używana w kontekście służbowym ("firmowym"). Obsługa wielu tożsamości używa zestawu SDK usługi Intune do stosowania zasad ochrony aplikacji tylko do konta służbowego zalogowanego do aplikacji. Jeśli konto osobiste jest zalogowane do aplikacji, dane są nietknięte. Zasady ochrony aplikacji mogą służyć do zapobiegania transferowi danych konta służbowego na konta osobiste w ramach aplikacji z wieloma tożsamościami, kont osobistych w innych aplikacjach lub aplikacjach osobistych.

Ważna

Niezależnie od tego, czy aplikacja obsługuje wiele tożsamości, tylko jedna tożsamość "firmowa" może mieć zastosowane zasady ochrony aplikacji usługi Intune.

Na przykładzie kontekstu "osobistego" rozważ użytkownika, który uruchamia nowy dokument w programie Word, jest to traktowane jako kontekst osobisty, więc zasady ochrony aplikacji usługi Intune nie są stosowane. Po zapisaniu dokumentu na "firmowym" koncie usługi OneDrive jest on uznawany za kontekst "firmowy" i stosowane są zasady ochrony aplikacji usługi Intune.

Rozważmy następujące przykłady dla kontekstu służbowego lub "firmowego":

- Użytkownik uruchamia aplikację OneDrive przy użyciu swojego konta służbowego. W kontekście służbowym nie mogą przenosić plików do osobistej lokalizacji magazynu. Później, gdy korzystają z usługi OneDrive ze swoim kontem osobistym, mogą bez ograniczeń kopiować i przenosić dane z osobistej usługi OneDrive.

- Użytkownik rozpoczyna wersje robocze wiadomości e-mail w aplikacji Outlook. Po wypełnieniu tematu lub treści komunikatu użytkownik nie może przełączyć adresu FROM z kontekstu służbowego do kontekstu osobistego, ponieważ treść tematu i komunikatu jest chroniona przez zasady usługi App Protection.

Uwaga

Program Outlook ma połączony widok wiadomości e-mail z wiadomościami e-mail "osobistymi" i "firmowymi". W takiej sytuacji aplikacja Outlook monituje o podanie numeru PIN usługi Intune podczas uruchamiania.

Ważna

Mimo że przeglądarka Edge znajduje się w kontekście "firmowym", użytkownicy mogą celowo przenosić pliki kontekstowe "firmowe" usługi OneDrive do nieznanej osobistej lokalizacji magazynu w chmurze. Aby tego uniknąć, zobacz Zarządzanie witrynami sieci Web, aby zezwolić na przekazywanie plików , i skonfiguruj listę dozwolonych/zablokowanych witryn dla przeglądarki Edge.

Numer PIN aplikacji usługi Intune

Osobisty numer identyfikacyjny (PIN) to kod dostępu używany do sprawdzania, czy prawidłowy użytkownik uzyskuje dostęp do danych organizacji w aplikacji.

Monit o numer PIN

Usługa Intune monituje o podanie numeru PIN aplikacji użytkownika, gdy użytkownik ma zamiar uzyskać dostęp do danych "firmowych". W aplikacjach z wieloma tożsamościami, takich jak Word, Excel lub PowerPoint, użytkownik jest monitowany o podanie numeru PIN podczas próby otwarcia "firmowego" dokumentu lub pliku. W aplikacjach z jedną tożsamością, takich jak aplikacje biznesowe zarządzane przy użyciu narzędzia opakowującego aplikacje usługi Intune, podczas uruchamiania jest wyświetlany monit o podanie numeru PIN, ponieważ zestaw SDK usługi Intune wie, że środowisko użytkownika w aplikacji jest zawsze "firmowe".

Częstotliwość monitowania o podanie numeru PIN lub monitu o podanie poświadczeń firmowych

Administrator IT może zdefiniować ustawienie zasad ochrony aplikacji usługi Intune Sprawdź ponownie wymagania dostępu po (minutach) w centrum administracyjnym usługi Microsoft Intune. To ustawienie określa ilość czasu przed sprawdzeniem wymagań dostępu na urządzeniu, a ekran numeru PIN aplikacji lub monit o podanie poświadczeń firmowych zostanie ponownie wyświetlony. Jednak ważne szczegóły dotyczące numeru PIN, które wpływają na częstotliwość monitowania użytkownika:

-

Numer PIN jest udostępniany aplikacjom tego samego wydawcy w celu zwiększenia użyteczności:

W systemie iOS/iPadOS jeden numer PIN aplikacji jest udostępniany we wszystkich aplikacjach tego samego wydawcy aplikacji. Na przykład wszystkie aplikacje firmy Microsoft mają ten sam numer PIN. W systemie Android jeden numer PIN aplikacji jest udostępniany we wszystkich aplikacjach. -

Po ponownym uruchomieniu urządzenia sprawdź ponownie wymagania dostępu po (minutach ):

Czasomierz śledzi liczbę minut braku aktywności, które określają, kiedy wyświetlić numer PIN aplikacji usługi Intune lub monit o podanie poświadczeń firmowych w następnej kolejności. W systemie iOS/iPadOS czasomierz nie ma wpływu na ponowne uruchomienie urządzenia. W związku z tym ponowne uruchomienie urządzenia nie ma wpływu na liczbę minut, przez które użytkownik był nieaktywny w aplikacji systemu iOS/iPadOS z określonymi zasadami numeru PIN usługi Intune (lub poświadczeń firmowych). W systemie Android czasomierz jest resetowany po ponownym uruchomieniu urządzenia. W związku z tym aplikacje systemu Android z zasadami numeru PIN usługi Intune (lub poświadczeń firmowych) prawdopodobnie będą monitować o podanie numeru PIN aplikacji lub monitu o podanie poświadczeń firmowych, niezależnie od wartości ustawienia "Sprawdź ponownie wymagania dostępu po (minutach)" po ponownym uruchomieniu urządzenia. -

Stopniowy charakter czasomierza skojarzonego z numerem PIN:

Po wprowadzeniu numeru PIN w celu uzyskania dostępu do aplikacji (aplikacji A), a aplikacja opuści pierwszy plan (główny fokus wejściowy) na urządzeniu, czasomierz zostanie zresetowany dla tego numeru PIN. Każda aplikacja (aplikacja B), która udostępnia ten numer PIN, nie będzie monitować użytkownika o wprowadzenie numeru PIN, ponieważ czasomierz został zresetowany. Monit pojawi się ponownie po ponownym spełnieniu wartości "Sprawdź ponownie wymagania dostępu po (minutach)".

W przypadku urządzeń z systemem iOS/iPadOS, nawet jeśli numer PIN jest współużytkowany między aplikacjami od różnych wydawców, monit zostanie wyświetlony ponownie, gdy ponownie zostanie spełniona wartość Ponownie sprawdź wymagania dostępu po (minutach) dla aplikacji, która nie jest głównym celem wejściowym. Na przykład użytkownik ma aplikację A od wydawcy X i aplikację B od wydawcy Y, a te dwie aplikacje mają ten sam numer PIN. Użytkownik koncentruje się na aplikacji A (na pierwszym planie), a aplikacja B jest zminimalizowana. Po spełnieniu wartości Recheck the access requirements after (minutes) (Ponowne sprawdzanie wymagań dostępu po (minutach) i przełączeniu użytkownika do aplikacji B będzie wymagany numer PIN.

Uwaga

Aby częściej weryfikować wymagania dotyczące dostępu użytkownika (tj. monit o podanie numeru PIN), szczególnie w przypadku często używanej aplikacji, zaleca się zmniejszenie wartości ustawienia "Sprawdź ponownie wymagania dostępu po (minutach)".

Wbudowane numery PIN aplikacji dla programu Outlook i usługi OneDrive

Numer PIN usługi Intune działa na podstawie czasomierza opartego na braku aktywności (wartość pola Sprawdź ponownie wymagania dostępu po (w minutach)). W związku z tym monity o podanie numeru PIN usługi Intune są wyświetlane niezależnie od wbudowanych monitów o podanie numeru PIN aplikacji dla programu Outlook i usługi OneDrive, które często są domyślnie powiązane z uruchamianiem aplikacji. Jeśli użytkownik otrzyma jednocześnie oba monity o podanie numeru PIN, oczekiwanym zachowaniem powinno być to, że numer PIN usługi Intune ma pierwszeństwo.

Zabezpieczenia numeru PIN usługi Intune

Numer PIN umożliwia tylko prawidłowemu użytkownikowi dostęp do danych organizacji w aplikacji. W związku z tym użytkownik końcowy musi zalogować się przy użyciu konta służbowego, zanim będzie mógł ustawić lub zresetować numer PIN aplikacji usługi Intune. To uwierzytelnianie jest obsługiwane przez identyfikator Entra firmy Microsoft za pośrednictwem bezpiecznej wymiany tokenów i nie jest niewidoczne dla zestawu SDK usługi Intune. Z punktu widzenia bezpieczeństwa najlepszym sposobem ochrony danych służbowych jest ich szyfrowanie. Szyfrowanie nie jest powiązane z numerem PIN aplikacji, ale jest jego własnymi zasadami ochrony aplikacji.

Ochrona przed atakami siłowymi i numerEM PIN usługi Intune

W ramach zasad numeru PIN aplikacji administrator IT może ustawić maksymalną liczbę prób uwierzytelnienia numeru PIN przez użytkownika przed zablokowaniem aplikacji. Po wykonaniu liczby prób zestaw SDK usługi Intune może wyczyścić dane "firmowe" w aplikacji.

Numer PIN usługi Intune i selektywne czyszczenie

W systemie iOS/iPadOS informacje o numerze PIN na poziomie aplikacji są przechowywane w pęku kluczy współużytkowanym między aplikacjami tego samego wydawcy, na przykład we wszystkich aplikacjach firmy Microsoft. Te informacje o numerze PIN są również powiązane z kontem użytkownika końcowego. Selektywne czyszczenie jednej aplikacji nie powinno mieć wpływu na inną aplikację.

Na przykład zestaw numerów PIN dla programu Outlook dla zalogowanego użytkownika jest przechowywany w udostępnionym pęku kluczy. Gdy użytkownik zaloguje się do usługi OneDrive (również opublikowanej przez firmę Microsoft), zobaczy ten sam numer PIN co program Outlook, ponieważ używa tego samego współużytkowanego łańcucha kluczy. Podczas wylogowywania się z programu Outlook lub wyczyszczania danych użytkownika w programie Outlook zestaw SDK usługi Intune nie czyści tego łańcucha kluczy, ponieważ usługa OneDrive może nadal używać tego numeru PIN. W związku z tym selektywne czyszczenie nie powoduje usunięcia tego współużytkowanego łańcucha kluczy, w tym numeru PIN. To zachowanie pozostaje takie samo, nawet jeśli na urządzeniu istnieje tylko jedna aplikacja wydawcy.

Ponieważ numer PIN jest udostępniany aplikacjom dla tego samego wydawcy, jeśli czyszczenie trafi do pojedynczej aplikacji, zestaw SDK usługi Intune nie wie, czy na urządzeniu znajdują się inne aplikacje z tym samym wydawcą. W związku z tym zestaw SDK usługi Intune nie czyści numeru PIN, ponieważ może być nadal używany w innych aplikacjach. Oczekuje się, że numer PIN aplikacji powinien zostać wyczyszczony, gdy ostatnia aplikacja od tego wydawcy zostanie ostatecznie usunięta w ramach oczyszczania systemu operacyjnego.

Jeśli zauważysz, że numer PIN jest czyszczony na niektórych urządzeniach, prawdopodobnie dzieje się tak: Ponieważ numer PIN jest powiązany z tożsamością, jeśli użytkownik zalogował się przy użyciu innego konta po wyczyszczeniu, zostanie wyświetlony monit o wprowadzenie nowego numeru PIN. Jeśli jednak logują się przy użyciu istniejącego wcześniej konta, do logowania można już użyć numeru PIN przechowywanego w pęku kluczy.

Czy ustawić dwukrotnie numer PIN w aplikacjach tego samego wydawcy?

Zarządzanie aplikacjami mobilnymi (w systemie iOS/iPadOS) umożliwia obecnie używanie numeru PIN na poziomie aplikacji z znakami alfanumerycznymi i specjalnymi (nazywanymi "kodem dostępu"), który wymaga udziału aplikacji (np. WXP, Outlook, Managed Browser, Viva Engage) w celu zintegrowania zestawu SDK usługi Intune dla systemu iOS. Bez tego ustawienia kodu dostępu nie są prawidłowo wymuszane dla aplikacji docelowych. Była to funkcja wydana w zestawie SDK usługi Intune dla systemu iOS w wersji 7.1.12.

W celu obsługi tej funkcji i zapewnienia zgodności z poprzednimi wersjami zestawu SDK usługi Intune dla systemu iOS/iPadOS wszystkie numeryczne (numeryczne lub kod dostępu) w wersji 7.1.12 lub nowszej są obsługiwane niezależnie od numeru PIN w poprzednich wersjach zestawu SDK. W zestawie SDK usługi Intune dla systemu iOS w wersji 14.6.0 wprowadzono kolejną zmianę, która powoduje, że wszystkie numery PIN w wersji 14.6.0 lub nowszej są obsługiwane oddzielnie od wszelkich numerów PIN w poprzednich wersjach zestawu SDK.

Dlatego jeśli urządzenie ma aplikacje z zestawem SDK usługi Intune dla systemu iOS przed 7.1.12 i po wersji 7.1.12 od tego samego wydawcy (lub wersji przed 14.6.0 I po 14.6.0), będą musieli skonfigurować dwa numery PIN. Dwa numery PIN (dla każdej aplikacji) nie są w żaden sposób powiązane (tj. muszą być zgodne z zasadami ochrony aplikacji stosowanymi do aplikacji). W związku z tym tylko wtedy, gdy aplikacje A i B mają te same zasady stosowane (w odniesieniu do numeru PIN), użytkownik może dwukrotnie skonfigurować ten sam numer PIN.

To zachowanie jest specyficzne dla numeru PIN w aplikacjach systemu iOS/iPadOS, które są włączone w usłudze Intune Mobile App Management. Z biegiem czasu, gdy aplikacje przyjmują nowsze wersje zestawu SDK usługi Intune dla systemu iOS/iPadOS, konieczność dwukrotnego ustawienia numeru PIN w aplikacjach tego samego wydawcy staje się mniejszym problemem. Zobacz poniższą notatkę, aby uzyskać przykład.

Uwaga

Jeśli na przykład aplikacja A jest kompilowana z wersją wcześniejszą niż 7.1.12 (lub 14.6.0), a aplikacja B jest kompilowana z wersją większą lub równą 7.1.12 (lub 14.6.0) tego samego wydawcy, użytkownik końcowy będzie musiał skonfigurować numery PIN oddzielnie dla usług A i B, jeśli oba są zainstalowane na urządzeniu z systemem iOS/iPadOS.

Jeśli na urządzeniu jest zainstalowana aplikacja C z zestawem SDK w wersji 7.1.9 (lub 14.5.0), będzie ona współużytkować ten sam numer PIN co aplikacja A.

Aplikacja D utworzona przy użyciu wersji 7.1.14 (lub 14.6.2) będzie udostępniać ten sam numer PIN co aplikacja B.

Jeśli na urządzeniu są zainstalowane tylko aplikacje A i C, należy ustawić jeden numer PIN. To samo dotyczy, jeśli na urządzeniu są zainstalowane tylko aplikacje B i D.

Szyfrowanie danych aplikacji

Administratorzy IT mogą wdrożyć zasady ochrony aplikacji, które wymagają szyfrowania danych aplikacji. W ramach zasad administrator IT może również określić, kiedy zawartość jest szyfrowana.

Jak działa proces szyfrowania danych w usłudze Intune

Zobacz ustawienia zasad ochrony aplikacji systemu Android i ustawienia zasad ochrony aplikacji systemu iOS/iPadOS , aby uzyskać szczegółowe informacje na temat ustawienia zasad ochrony aplikacji szyfrowania.

Zaszyfrowane dane

Tylko dane oznaczone jako "firmowe" są szyfrowane zgodnie z zasadami ochrony aplikacji administratora IT. Dane są uznawane za "firmowe", gdy pochodzą z lokalizacji biznesowej. W przypadku aplikacji pakietu Office usługa Intune traktuje następujące lokalizacje biznesowe:

- Poczta e-mail (Exchange)

- Magazyn w chmurze (aplikacja OneDrive z kontem usługi OneDrive dla Firm)

W przypadku aplikacji biznesowych zarządzanych przez narzędzie opakowujące aplikacje usługi Intune wszystkie dane aplikacji są uważane za "firmowe".

Selektywne czyszczenie

Zdalne czyszczenie danych

Usługa Intune może czyścić dane aplikacji na trzy różne sposoby:

- Pełne czyszczenie urządzenia

- Selektywne czyszczenie na potrzeby zarządzania urządzeniami przenośnymi

- Selektywne czyszczenie funkcji MAM

Aby uzyskać więcej informacji na temat zdalnego czyszczenia na potrzeby zarządzania urządzeniami przenośnymi, zobacz Usuwanie urządzeń przy użyciu czyszczenia lub wycofywania. Aby uzyskać więcej informacji na temat selektywnego czyszczenia przy użyciu funkcji ZARZĄDZANIA aplikacjami mobilnymi, zobacz Akcja Wycofaj i Jak wyczyścić tylko dane firmowe z aplikacji.

Pełne czyszczenie urządzenia usuwa wszystkie dane użytkownika i ustawienia z urządzenia , przywracając urządzenie do ustawień domyślnych fabrycznych. Urządzenie zostanie usunięte z usługi Intune.

Uwaga

Pełne czyszczenie urządzenia i selektywne czyszczenie urządzenia mdm można osiągnąć tylko na urządzeniach zarejestrowanych w usłudze Intune do zarządzania urządzeniami przenośnymi (MDM).

Selektywne czyszczenie na potrzeby zarządzania urządzeniami przenośnymi

Zobacz Usuwanie urządzeń — wycofywanie, aby przeczytać o usuwaniu danych firmowych.

Selektywne czyszczenie danych na potrzeby zarządzania aplikacjami mobilnymi

Selektywne czyszczenie na potrzeby zarządzania aplikacjami mobilnymi po prostu usuwa dane aplikacji firmowych z aplikacji. Żądanie jest inicjowane przy użyciu usługi Intune. Aby dowiedzieć się, jak zainicjować żądanie czyszczenia, zobacz Jak wyczyścić tylko dane firmowe z aplikacji.

Jeśli użytkownik używa aplikacji podczas inicjowania selektywnego czyszczenia, zestaw SDK usługi Intune sprawdza co 30 minut selektywne żądanie czyszczenia z usługi Mam usługi Intune. Sprawdza również selektywne czyszczenie, gdy użytkownik uruchamia aplikację po raz pierwszy i loguje się przy użyciu konta służbowego.

Gdy usługi lokalne (lokalne) nie działają z aplikacjami chronionymi przez usługę Intune

Ochrona aplikacji usługi Intune zależy od tego, czy tożsamość użytkownika jest spójna między aplikacją a zestawem SDK usługi Intune. Jedynym sposobem zagwarantowania tego jest nowoczesne uwierzytelnianie. Istnieją scenariusze, w których aplikacje mogą współdziałać z konfiguracją lokalną, ale nie są one ani spójne, ani gwarantowane.

Bezpieczny sposób otwierania linków internetowych z aplikacji zarządzanych

Administrator IT może wdrożyć i ustawić zasady ochrony aplikacji dla przeglądarki Microsoft Edge— przeglądarki internetowej, którą można łatwo zarządzać za pomocą usługi Intune. Administrator IT może wymagać otwarcia wszystkich linków internetowych w aplikacjach zarządzanych przez usługę Intune przy użyciu przeglądarki zarządzanej.

Środowisko ochrony aplikacji dla urządzeń z systemem iOS

Odcisk palca urządzenia lub identyfikatory twarzy

Zasady ochrony aplikacji usługi Intune umożliwiają kontrolę nad dostępem aplikacji tylko do licencjonowanego użytkownika usługi Intune. Jednym ze sposobów kontrolowania dostępu do aplikacji jest wymaganie identyfikatora Touch ID lub face ID firmy Apple na obsługiwanych urządzeniach. Usługa Intune implementuje zachowanie polegające na tym, że w przypadku zmiany biometrycznej bazy danych urządzenia usługa Intune monituje użytkownika o podanie numeru PIN po osiągnięciu kolejnej wartości limitu czasu braku aktywności. Zmiany danych biometrycznych obejmują dodawanie lub usuwanie odcisku palca lub twarzy. Jeśli użytkownik usługi Intune nie ma zestawu numeru PIN, zostanie skonfigurowany numer PIN usługi Intune.

Celem tego procesu jest dalsze utrzymywanie bezpieczeństwa i ochrony danych organizacji w aplikacji na poziomie aplikacji. Ta funkcja jest dostępna tylko dla systemu iOS/iPadOS i wymaga udziału aplikacji integrujących zestaw SDK usługi Intune dla systemu iOS/iPadOS w wersji 9.0.1 lub nowszej. Integracja zestawu SDK jest niezbędna, aby można było wymusić zachowanie w aplikacjach docelowych. Ta integracja odbywa się stopniowo i zależy od konkretnych zespołów aplikacji. Niektóre aplikacje, które uczestniczą, to WXP, Outlook, Managed Browser i Viva Engage.

Rozszerzenie udziału systemu iOS

Rozszerzenia udostępniania systemu iOS/iPadOS można użyć do otwierania danych służbowych w aplikacjach niezarządzanych, nawet jeśli zasady transferu danych są ustawione tylko na aplikacje zarządzane lub żadne aplikacje. Zasady ochrony aplikacji usługi Intune nie mogą kontrolować rozszerzenia udostępniania systemu iOS/iPadOS bez zarządzania urządzeniem. W związku z tym usługa Intune szyfruje dane "firmowe" przed ich udostępnieniem poza aplikacją. To zachowanie szyfrowania można zweryfikować, próbując otworzyć plik "firmowy" poza aplikacją zarządzaną. Plik powinien być zaszyfrowany i nie można go otworzyć poza aplikacją zarządzaną.

Obsługa linków uniwersalnych

Domyślnie zasady ochrony aplikacji usługi Intune uniemożliwiają dostęp do nieautoryzowanej zawartości aplikacji. W systemie iOS/iPadOS istnieje funkcja otwierania określonej zawartości lub aplikacji przy użyciu linków uniwersalnych.

Użytkownicy mogą wyłączyć linki uniwersalne aplikacji, odwiedzając je w przeglądarce Safari i wybierając pozycję Otwórz na nowej karcie lub Otwórz. Aby używać linków uniwersalnych z zasadami ochrony aplikacji usługi Intune, ważne jest ponowne włączenie linków uniwersalnych. Użytkownik końcowy musi wykonać polecenie Otwórz wnazwie> aplikacji w < przeglądarce Safari po długim naciśnięciu odpowiedniego linku. Powinno to monitować każdą dodatkową chronioną aplikację o kierowanie wszystkich linków uniwersalnych do chronionej aplikacji na urządzeniu.

Wiele ustawień dostępu ochrony aplikacji usługi Intune dla tego samego zestawu aplikacji i użytkowników

Zasady ochrony aplikacji usługi Intune dotyczące dostępu będą stosowane w określonej kolejności na urządzeniach użytkowników końcowych podczas próby uzyskania dostępu do aplikacji docelowej z poziomu konta firmowego. Ogólnie rzecz biorąc, czyszczenie miałoby pierwszeństwo, a następnie blok, a następnie ostrzeżenie z możliwością odrzucenia. Jeśli na przykład dotyczy konkretnego użytkownika/aplikacji, minimalne ustawienie systemu operacyjnego iOS/iPadOS, które ostrzega użytkownika o aktualizacji wersji systemu iOS/iPadOS, zostanie zastosowane po minimalnym ustawieniu systemu operacyjnego iOS/iPadOS, które blokuje dostęp użytkownika. Dlatego w scenariuszu, w którym administrator IT konfiguruje minimalny system operacyjny iOS na 11.0.0.0 i minimalny system operacyjny iOS (tylko ostrzeżenie) do wersji 11.1.0.0, podczas gdy urządzenie próbujące uzyskać dostęp do aplikacji było w systemie iOS 10, użytkownik końcowy zostanie zablokowany na podstawie bardziej restrykcyjnego ustawienia minimalnej wersji systemu operacyjnego iOS, co spowoduje zablokowanie dostępu.

W przypadku obsługi różnych typów ustawień pierwszeństwo ma wymaganie dotyczące wersji zestawu SDK usługi Intune, a następnie wymaganie dotyczące wersji aplikacji, a następnie wymaganie dotyczące wersji systemu operacyjnego iOS/iPadOS. Następnie są sprawdzane wszelkie ostrzeżenia dla wszystkich typów ustawień w tej samej kolejności. Zalecamy skonfigurowanie wymagania dotyczącego wersji zestawu SDK usługi Intune tylko na podstawie wskazówek zespołu produktu usługi Intune dotyczących podstawowych scenariuszy blokowania.

Środowisko ochrony aplikacji dla urządzeń z systemem Android

Uwaga

Zasady ochrony aplikacji (APP) nie są obsługiwane na dedykowanych urządzeniach z systemem Android Enterprise zarządzanych przez usługę Intune bez trybu urządzenia udostępnionego. Na tych urządzeniach instalacja portalu firmy jest wymagana, aby zasady bloku aplikacji zostały zastosowane bez wpływu na użytkownika. Zasady ochrony aplikacji są obsługiwane na dedykowanych urządzeniach z systemem Android Enterprise zarządzanych przez usługę Intune z trybem urządzenia udostępnionego, a także na urządzeniach bezobsługowych AOSP korzystających z trybu urządzenia udostępnionego.

Urządzenia z systemem Android w usłudze Microsoft Teams

Aplikacja Teams na urządzeniach z systemem Android w usłudze Microsoft Teams nie obsługuje aplikacji (nie otrzymuje zasad za pośrednictwem aplikacji Portal firmy). Oznacza to, że ustawienia zasad ochrony aplikacji nie będą stosowane do aplikacji Teams na urządzeniach z systemem Android w usłudze Microsoft Teams. Jeśli dla tych urządzeń skonfigurowano zasady ochrony aplikacji, rozważ utworzenie grupy użytkowników urządzeń usługi Teams i wykluczenie tej grupy z powiązanych zasad ochrony aplikacji. Ponadto rozważ zmodyfikowanie zasad rejestracji usługi Intune, zasad dostępu warunkowego i zasad zgodności usługi Intune, aby miały obsługiwane ustawienia. Jeśli nie możesz zmienić istniejących zasad, musisz skonfigurować ( wyklucz) filtry urządzeń. Sprawdź każde ustawienie względem istniejącej konfiguracji dostępu warunkowego i zasad zgodności usługi Intune, aby dowiedzieć się, czy masz nieobsługiwane ustawienia. Aby uzyskać powiązane informacje, zobacz Obsługiwane zasady dostępu warunkowego i zgodności urządzeń usługi Intune dla urządzeń z systemem Microsoft Teams Rooms i Teams z systemem Android. Aby uzyskać informacje dotyczące usługi Microsoft Teams Rooms, zobacz Artykuł Dostęp warunkowy i zgodność usługi Intune dla usługi Microsoft Teams Rooms.

Uwierzytelnianie biometryczne urządzenia

W przypadku urządzeń z systemem Android, które obsługują uwierzytelnianie biometryczne, można zezwolić użytkownikom końcowym na korzystanie z odcisku palca lub odblokowywania twarzy, w zależności od tego, co obsługuje ich urządzenie z systemem Android. Możesz skonfigurować, czy do uwierzytelniania można używać wszystkich typów biometrycznych wykraczanych poza odcisk palca. Pamiętaj, że odcisk palca i odblokowywanie twarzy są dostępne tylko dla urządzeń wyprodukowanych w celu obsługi tych typów biometrycznych i działają w odpowiedniej wersji systemu Android. System Android 6 i nowsze są wymagane do odcisku palca, a system Android 10 i nowsze są wymagane do odblokowywania twarzy.

Aplikacja Portal firmy i ochrona aplikacji usługi Intune

Wiele funkcji ochrony aplikacji jest wbudowanych w aplikację Portal firmy. Rejestracja urządzenia nie jest wymagana , mimo że aplikacja Portal firmy jest zawsze wymagana. W przypadku zarządzania aplikacjami mobilnymi (MAM) użytkownik końcowy musi mieć zainstalowaną aplikację Portal firmy na urządzeniu.

Wiele ustawień dostępu ochrony aplikacji usługi Intune dla tego samego zestawu aplikacji i użytkowników

Zasady ochrony aplikacji usługi Intune dotyczące dostępu będą stosowane w określonej kolejności na urządzeniach użytkowników końcowych podczas próby uzyskania dostępu do aplikacji docelowej z poziomu konta firmowego. Ogólnie rzecz biorąc, pierwszeństwo ma blok, a następnie ostrzeżenie, które można odrzucić. Jeśli na przykład dotyczy konkretnego użytkownika/aplikacji, po ustawieniu minimalnej wersji poprawki systemu Android, które blokuje dostęp użytkownika do uaktualnienia poprawki, zostanie zastosowane ustawienie minimalnej wersji poprawki systemu Android, które blokuje dostęp użytkownika. Tak więc w scenariuszu, w którym administrator IT konfiguruje minimalną wersję poprawki systemu Android do wersji 2018-03-01 i minimalną wersję poprawki systemu Android (tylko ostrzeżenie) do wersji 2018-02-01, podczas gdy urządzenie próbujące uzyskać dostęp do aplikacji było w wersji poprawki 2018-01-01, użytkownik końcowy zostanie zablokowany na podstawie bardziej restrykcyjnego ustawienia minimalnej wersji poprawki systemu Android, która powoduje zablokowanie dostępu.

W przypadku obsługi różnych typów ustawień pierwszeństwo ma wymaganie dotyczące wersji aplikacji, a następnie wymaganie dotyczące wersji systemu operacyjnego Android i wymagania dotyczące wersji poprawki systemu Android. Następnie wszystkie ostrzeżenia są sprawdzane pod kątem wszystkich typów ustawień w tej samej kolejności.

Zasady ochrony aplikacji usługi Intune i sprawdzanie integralności urządzeń z systemem Android w sklepie Google Play

Zasady ochrony aplikacji usługi Intune umożliwiają administratorom wymaganie od urządzeń użytkowników końcowych przekazania kontroli integralności urządzeń z systemem Android w sklepie Google Play. Nowe określenie usługi Google Play zostanie zgłoszone administratorowi IT w interwałach określonych przez usługę Intune. Częstotliwość wykonywania wywołania usługi jest ograniczana z powodu obciążenia, dlatego ta wartość jest utrzymywana wewnętrznie i nie można jej skonfigurować. Każda akcja skonfigurowana przez administratora IT dla ustawienia integralności urządzenia Google zostanie podjęta na podstawie ostatniego zgłoszonego wyniku dla usługi Intune w momencie uruchamiania warunkowego. Jeśli nie ma żadnych danych, dostęp będzie dozwolony w zależności od braku innych testów uruchamiania warunkowego zakończonych niepowodzeniem, a usługa Google Play "roundtrip" do określania wyników zaświadczania rozpocznie się w zapleczu i monituje użytkownika asynchronicznie, jeśli urządzenie nie powiodło się. Jeśli istnieją nieaktualne dane, dostęp zostanie zablokowany lub dozwolony w zależności od ostatniego zgłoszonego wyniku i podobnie rozpocznie się "roundtrip" usługi Google Play do określania wyników zaświadczania i monituje użytkownika asynchronicznie, jeśli urządzenie nie powiodło się.

Zasady ochrony aplikacji usługi Intune i interfejs API weryfikacji aplikacji firmy Google dla urządzeń z systemem Android

Zasady ochrony aplikacji usługi Intune umożliwiają administratorom wymaganie od urządzeń użytkowników końcowych wysyłania sygnałów za pośrednictwem interfejsu API Weryfikacja aplikacji firmy Google dla urządzeń z systemem Android. Instrukcje dotyczące tego, jak to zrobić, różnią się nieco w zależności od urządzenia. Ogólny proces obejmuje przejście do Sklepu Google Play, a następnie kliknięcie pozycji Moje aplikacje & gry, kliknięcie wyniku ostatniego skanowania aplikacji, które spowoduje przejście do menu Play Protect. Upewnij się, że przełącznik skanuj urządzenie pod kątem zagrożeń bezpieczeństwa jest włączony.

Interfejs API integralności sklepu Google Play

Usługa Intune korzysta z interfejsów API integralności google Play, aby dodać je do istniejących testów wykrywania root dla niezarejestrowanych urządzeń. Firma Google opracowała i obsługiwała ten zestaw interfejsów API dla aplikacji systemu Android do wdrożenia, jeśli nie chce, aby ich aplikacje były uruchamiane na urządzeniach z dostępem do konta root. Na przykład aplikacja Android Pay włączyła tę funkcję. Chociaż firma Google nie udostępnia publicznie całości przeprowadzanych kontroli wykrywania root, oczekujemy, że te interfejsy API wykryje użytkowników, którzy odblokowali swoje urządzenia. Dostęp do tych użytkowników może zostać zablokowany lub konta firmowe zostaną wyczyszczone z aplikacji z obsługą zasad. Sprawdzanie podstawowej integralności informuje o ogólnej integralności urządzenia. Urządzenia z odblokowanym dostępem, emulatory, urządzenia wirtualne i urządzenia z oznakami naruszenia nie mają podstawowej integralności. Sprawdź podstawową integralność, & certyfikowane urządzenia informują o zgodności urządzenia z usługami Firmy Google. Tylko niezmodyfikowane urządzenia, które zostały certyfikowane przez firmę Google, mogą przejść tę kontrolę. Urządzenia, które nie powiedzie się, obejmują następujące elementy:

- Urządzenia, które nie spełniają podstawowej integralności

- Urządzenia z odblokowanym bootloaderem

- Urządzenia z niestandardowym obrazem systemowym/ROM

- Urządzenia, dla których producent nie ubiegał się o certyfikację Google lub nie przeszedł do niej

- Urządzenia z obrazem systemowym utworzonym bezpośrednio z plików źródłowych programu Open Source programu Android

- Urządzenia z obrazem systemu w wersji beta/developer (wersja zapoznawcza)

Aby uzyskać szczegółowe informacje techniczne, zobacz dokumentację firmy Google dotyczącą interfejsu API integralności sklepu Google Play .

Ustawienie werdyktu integralności odtwarzania i ustawienie "urządzenia ze zdjętymi zabezpieczeniami systemu/ urządzeniami z odblokowanym dostępem do konta"

Werdykt dotyczący integralności odtwarzania wymaga, aby użytkownik końcowy był w trybie online, przynajmniej przez czas trwania "rundy" w celu określenia wyników zaświadczania. Jeśli użytkownik końcowy jest w trybie offline, administrator IT nadal może oczekiwać, że wynik zostanie wymuszony z poziomu ustawienia urządzeń ze zdjętymi zabezpieczeniami systemu lub odblokowanym dostępem do konta root . Oznacza to, że jeśli użytkownik końcowy jest zbyt długi w trybie offline, w grę wchodzi wartość okresu prolongaty offline , a cały dostęp do danych służbowych jest blokowany po osiągnięciu tej wartości czasomierza, dopóki dostęp do sieci nie będzie dostępny. Włączenie obu ustawień umożliwia warstwowe podejście do utrzymania dobrej kondycji urządzeń użytkowników końcowych, co jest ważne, gdy użytkownicy końcowi uzyskują dostęp do danych służbowych na urządzeniach przenośnych.

Interfejsy API usługi Google Play Protect i usługi Google Play

Ustawienia zasad ochrony aplikacji korzystające z interfejsów API usługi Google Play Protect wymagają działania usług Google Play. Zarówno werdykt dotyczący integralności play, jak i skanowanie pod kątem zagrożeń w ustawieniach aplikacji wymagają, aby określona przez Google wersja usług Google Play działała poprawnie. Ponieważ są to ustawienia, które mieszczą się w obszarze zabezpieczeń, użytkownik końcowy zostanie zablokowany, jeśli zostały one objęte tymi ustawieniami i nie spełniają odpowiedniej wersji usług Google Play lub nie mają dostępu do usług Google Play.

Wersja zapoznawcza: Środowisko ochrony aplikacji dla urządzeń z systemem Windows

Istnieją dwie kategorie ustawień zasad: ochrona danych i kontrole kondycji. Termin aplikacja zarządzana przez zasady odnosi się do aplikacji skonfigurowanych przy użyciu zasad ochrony aplikacji.

Ochrona danych

Ustawienia ochrony danych mają wpływ na dane i kontekst organizacji. Jako administrator możesz kontrolować przenoszenie danych do i z kontekstu ochrony organizacji. Kontekst organizacji jest definiowany przez dokumenty, usługi i witryny, do których dostęp uzyskuje określone konto organizacji. Poniższe ustawienia zasad pomagają kontrolować dane zewnętrzne odbierane w kontekście organizacji i dane organizacji wysyłane z kontekstu organizacji.

Kontrole kondycji

Kontrole kondycji umożliwiają skonfigurowanie możliwości uruchamiania warunkowego. W tym celu należy ustawić warunki sprawdzania kondycji dla zasad ochrony aplikacji. Wybierz ustawienie i wprowadź wartość , którą użytkownicy muszą spełnić, aby uzyskać dostęp do danych organizacji. Następnie wybierz akcję , którą chcesz wykonać, jeśli użytkownicy nie spełniają Twoich warunków. W niektórych przypadkach można skonfigurować wiele akcji dla jednego ustawienia.

Następne kroki

Jak tworzyć i wdrażać zasady ochrony aplikacji za pomocą usługi Microsoft Intune

Dostępne ustawienia zasad ochrony aplikacji systemu Android w usłudze Microsoft Intune

Dostępne ustawienia zasad ochrony aplikacji dla systemu iOS/iPadOS w usłudze Microsoft Intune

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla