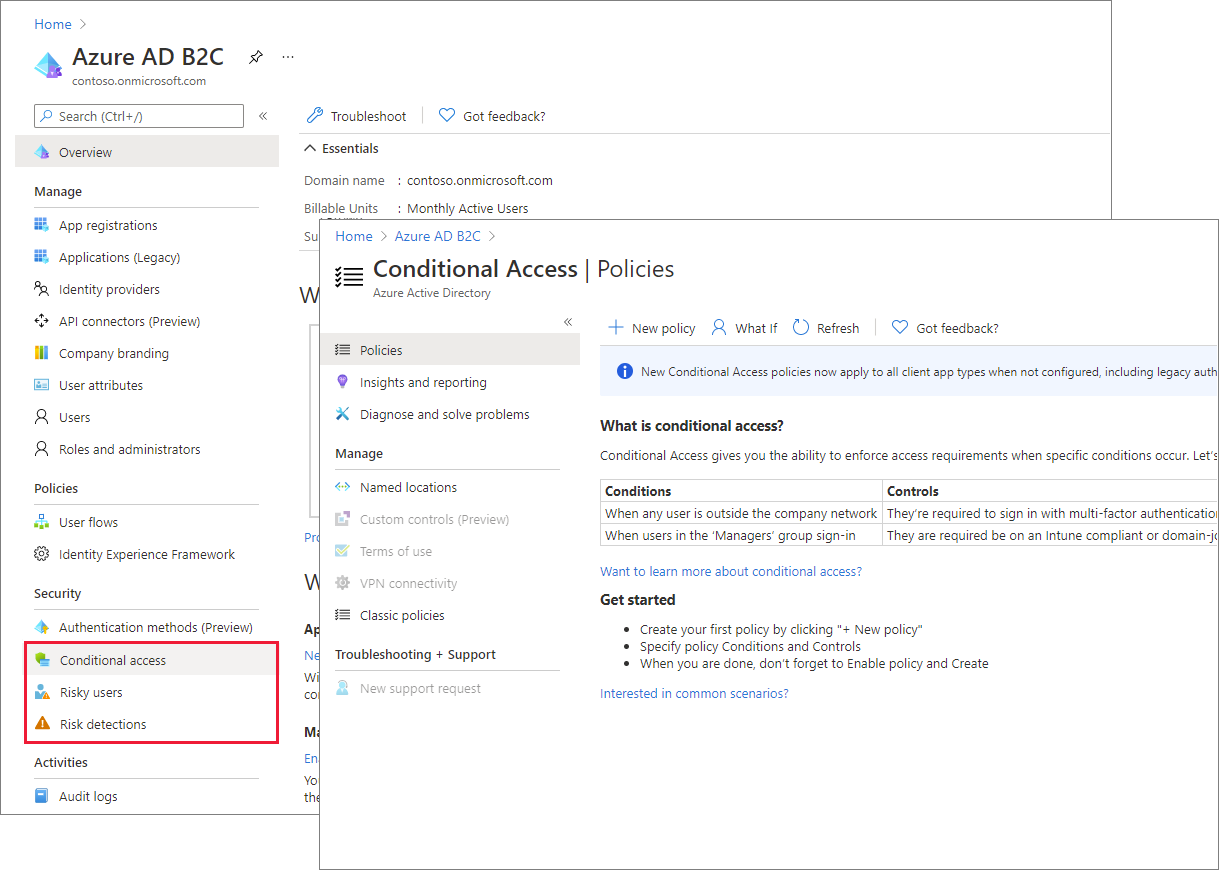

Ochrona tożsamości i dostęp warunkowy dla usługi Azure AD B2C

Zwiększ bezpieczeństwo usługi Azure Active Directory B2C (Azure AD B2C) przy użyciu Ochrona tożsamości Microsoft Entra i dostępu warunkowego. Funkcje wykrywania ryzyka usługi Identity Protection, w tym ryzykowne użytkownicy i ryzykowne logowania, są automatycznie wykrywane i wyświetlane w dzierżawie usługi Azure AD B2C. Możesz utworzyć zasady dostępu warunkowego, które używają tych wykrywania ryzyka do określania akcji i wymuszania zasad organizacji. Razem te możliwości Azure AD zapewniają właścicielom aplikacji B2C większą kontrolę nad ryzykownych uwierzytelnień i zasad dostępu.

Jeśli znasz już usługę Identity Protection i dostęp warunkowy w identyfikatorze Microsoft Entra, korzystanie z tych funkcji z usługą Azure AD B2C będzie znanym doświadczeniem, z niewielkimi różnicami omówionymi w tym artykule.

Uwaga

Azure AD B2C Premium P2 jest wymagany do tworzenia ryzykownych zasad logowania. Dzierżawy Premium P1 mogą tworzyć zasady oparte na lokalizacji, aplikacji, zasadach opartych na użytkownikach lub zasadach opartych na grupach. Aby uzyskać więcej informacji, zobacz Zmienianie warstwy cenowej Azure AD B2C.

Korzyści z ochrony tożsamości i dostępu warunkowego dla usługi Azure AD B2C

Łącząc zasady dostępu warunkowego z wykrywaniem ryzyka usługi Identity Protection, można reagować na ryzykowne uwierzytelnianie przy użyciu odpowiednich akcji zasad.

- Uzyskaj nowy poziom wglądu w zagrożenia związane z uwierzytelnianiem aplikacji i bazy klientów. Dzięki sygnałom z miliardów miesięcznych uwierzytelniania w ramach identyfikatora Microsoft Entra i konta Microsoft algorytmy wykrywania ryzyka będą teraz oznaczać uwierzytelnianie jako niskie, średnie lub wysokie ryzyko dla uwierzytelniania lokalnego konsumenta lub obywatela.

- Automatyczne rozwiązywanie problemów przez skonfigurowanie własnego uwierzytelniania adaptacyjnego. W przypadku określonych aplikacji można wymagać określonego zestawu użytkowników w celu zapewnienia drugiego współczynnika uwierzytelniania, tak jak w przypadku uwierzytelniania wieloskładnikowego (MFA). Możesz też zablokować dostęp na podstawie wykrytego poziomu ryzyka. Podobnie jak w przypadku innych środowisk Azure AD B2C, możesz dostosować wynikowe środowisko użytkownika końcowego za pomocą głosu, stylu i marki organizacji. Alternatywy zaradcze można również wyświetlić, jeśli użytkownik nie może uzyskać dostępu.

- Kontrola dostępu na podstawie lokalizacji, grup i aplikacji. Dostęp warunkowy może również służyć do kontrolowania sytuacji nienależących do ryzyka. Możesz na przykład wymagać uwierzytelniania wieloskładnikowego dla klientów, którzy uzyskują dostęp do określonej aplikacji, lub zablokować dostęp z określonych lokalizacji geograficznych.

- Integracja z przepływami użytkowników usługi Azure AD B2C i zasadami niestandardowymi platformy Identity Experience Framework. Użyj istniejących dostosowanych środowisk i dodaj kontrolki potrzebne do interfejsu z dostępem warunkowym. Możesz również zaimplementować zaawansowane scenariusze udzielania dostępu, takie jak dostęp oparty na wiedzy lub własny preferowany dostawca uwierzytelniania wieloskładnikowego.

Różnice i ograniczenia funkcji

Ochrona tożsamości i dostęp warunkowy w usłudze Azure AD B2C zazwyczaj działają tak samo jak w identyfikatorze Microsoft Entra z następującymi wyjątkami:

Microsoft Defender for Cloud nie jest dostępna w usłudze Azure AD B2C.

Usługa Identity Protection i dostęp warunkowy nie są obsługiwane w przypadku przepływów serwera ROPC na serwer w dzierżawach usługi Azure AD B2C.

W dzierżawach usługi Azure AD B2C wykrywanie ryzyka usługi Identity Protection jest dostępne zarówno dla tożsamości lokalnych, jak i społecznościowych, takich jak Google lub Facebook. W przypadku tożsamości społecznościowych należy aktywować dostęp warunkowy. Wykrywanie jest ograniczone, ponieważ poświadczenia konta społecznościowego są zarządzane przez zewnętrznego dostawcę tożsamości.

W dzierżawach usługi Azure AD B2C jest dostępny podzbiór wykrywania ryzyka usługi Identity Protection. Zobacz Badanie ryzyka za pomocą usługi Identity Protection i Dodawanie dostępu warunkowego do przepływów użytkowników.

Funkcja zgodności urządzeń dostępu warunkowego nie jest dostępna w dzierżawach usługi Azure AD B2C.

Integrowanie dostępu warunkowego z przepływami użytkowników i zasadami niestandardowymi

W usłudze Azure AD B2C możesz wyzwalać warunki dostępu warunkowego z poziomu wbudowanych przepływów użytkowników. Możesz również wdrożyć dostęp warunkowy do zasad niestandardowych. Podobnie jak w przypadku innych aspektów przepływu użytkownika B2C, komunikaty w środowisku użytkownika końcowego można dostosować zgodnie z alternatywami w zakresie głosu, marki i ograniczania ryzyka w organizacji. Zobacz Dodawanie dostępu warunkowego do przepływów użytkownika.

Microsoft Graph API

Zasady dostępu warunkowego można również zarządzać w usłudze Azure AD B2C za pomocą usługi Microsoft interfejs Graph API. Aby uzyskać szczegółowe informacje, zobacz dokumentację dostępu warunkowego i operacje programu Microsoft Graph.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla