Dodawanie dostępu warunkowego do przepływów użytkowników w usłudze Azure Active Directory B2C

Przed rozpoczęciem użyj selektora Wybierz typ zasad, aby wybrać typ konfigurowanych zasad. Usługa Azure Active Directory B2C oferuje dwie metody definiowania sposobu interakcji użytkowników z aplikacjami: za pomocą wstępnie zdefiniowanych przepływów użytkowników lub w pełni konfigurowalnych zasad niestandardowych. Kroki wymagane w tym artykule są różne dla każdej metody.

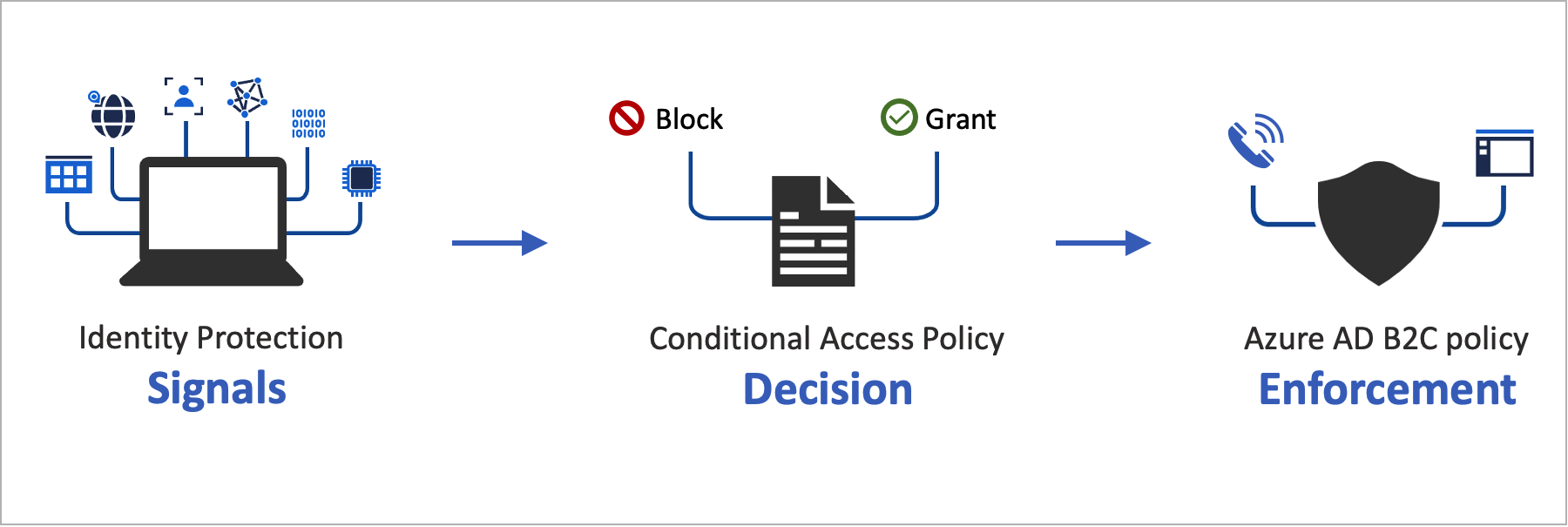

Dostęp warunkowy można dodać do przepływów użytkowników usługi Azure Active Directory B2C (Azure AD B2C) lub zasad niestandardowych w celu zarządzania ryzykownym logowaniem do aplikacji. Microsoft Entra Conditional Access to narzędzie używane przez usługę Azure AD B2C do łączenia sygnałów, podejmowania decyzji i wymuszania zasad organizacji.

Automatyzacja oceny ryzyka przy użyciu warunków zasad oznacza, że ryzykowne logowania są identyfikowane natychmiast, a następnie korygowane lub blokowane.

Automatyzacja oceny ryzyka przy użyciu warunków zasad oznacza, że ryzykowne logowania są identyfikowane natychmiast, a następnie korygowane lub blokowane.

Przegląd funkcji obsługi klienta

Usługa Azure AD B2C ocenia każde zdarzenie logowania i gwarantuje, że wszystkie wymagania dotyczące zasad są spełnione przed udzieleniem użytkownikowi dostępu. W tej fazie oceny usługa dostępu warunkowego ocenia sygnały zebrane przez wykrywanie ryzyka usługi Identity Protection podczas zdarzeń logowania. Wynikiem tego procesu oceny jest zestaw oświadczeń, który wskazuje, czy logowanie powinno zostać przyznane, czy zablokowane. Zasady usługi Azure AD B2C używają tych oświadczeń do działania w przepływie użytkownika. Przykładem jest blokowanie dostępu lub wyzwanie dla użytkownika przy użyciu określonego korygowania, takiego jak uwierzytelnianie wieloskładnikowe (MFA). Ustawienie "Blokuj dostęp" zastępuje wszystkie inne ustawienia.

W poniższym przykładzie przedstawiono profil techniczny dostępu warunkowego używany do oceny zagrożenia logowania.

<TechnicalProfile Id="ConditionalAccessEvaluation">

<DisplayName>Conditional Access Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="OperationType">Evaluation</Item>

</Metadata>

...

</TechnicalProfile>

Aby upewnić się, że sygnały usługi Identity Protection są prawidłowo oceniane, należy wywołać ConditionalAccessEvaluation profil techniczny dla wszystkich użytkowników, w tym kont lokalnych i społecznościowych. W przeciwnym razie usługa Identity Protection będzie wskazywać nieprawidłowy stopień ryzyka związanego z użytkownikami.

W poniższej fazie korygowania użytkownik jest kwestionowany przy użyciu uwierzytelniania wieloskładnikowego . Po zakończeniu usługa Azure AD B2C informuje usługę Identity Protection, że zidentyfikowane zagrożenie logowania zostało skorygowane i za pomocą której metody. W tym przykładzie usługa Azure AD B2C sygnalizuje, że użytkownik pomyślnie ukończył wyzwanie uwierzytelniania wieloskładnikowego. Korygowanie może również nastąpić za pośrednictwem innych kanałów. Na przykład po zresetowaniu hasła konta przez administratora lub użytkownika. Stan ryzyka użytkownika można sprawdzić w raporcie ryzykownych użytkowników.

Ważne

Aby pomyślnie skorygować ryzyko w ramach podróży, upewnij się, że profil techniczny korygowania jest wywoływany po wykonaniu profilu technicznego Oceny . Jeśli ocena jest wywoływana bez korygowania, stan ryzyka będzie zagrożony.

Gdy zalecenie dotyczące profilu technicznego oceny zwróci Blockwartość , wywołanie profilu technicznego oceny nie jest wymagane. Stan ryzyka jest ustawiony na Ryzyko.

W poniższym przykładzie przedstawiono profil techniczny dostępu warunkowego używany do korygowania zidentyfikowanego zagrożenia:

<TechnicalProfile Id="ConditionalAccessRemediation">

<DisplayName>Conditional Access Remediation</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<Metadata>

<Item Key="OperationType">Remediation</Item>

</Metadata>

...

</TechnicalProfile>

Składniki rozwiązania

Są to składniki, które umożliwiają dostęp warunkowy w usłudze Azure AD B2C:

- Przepływ użytkownika lub zasady niestandardowe, które przeprowadzają użytkownika przez proces logowania i rejestracji.

- Zasady dostępu warunkowego, które łączą sygnały w celu podejmowania decyzji i wymuszania zasad organizacji. Gdy użytkownik loguje się do aplikacji za pośrednictwem zasad usługi Azure AD B2C, zasady dostępu warunkowego używają sygnałów Ochrona tożsamości Microsoft Entra do identyfikowania ryzykownych logów i przedstawia odpowiednią akcję korygowania.

- Zarejestrowana aplikacja , która kieruje użytkowników do odpowiedniego przepływu użytkownika usługi Azure AD B2C lub zasad niestandardowych.

- PRZEGLĄDARKA TOR w celu symulowania ryzykownego logowania.

Ograniczenia i zagadnienia dotyczące usługi

W przypadku korzystania z dostępu warunkowego firmy Microsoft Entra należy wziąć pod uwagę następujące kwestie:

- Usługa Identity Protection jest dostępna zarówno dla tożsamości lokalnych, jak i społecznościowych, takich jak Google lub Facebook. W przypadku tożsamości społecznościowych należy ręcznie aktywować dostęp warunkowy. Wykrywanie jest ograniczone, ponieważ poświadczenia konta społecznościowego są zarządzane przez zewnętrznego dostawcę tożsamości.

- W dzierżawach usługi Azure AD B2C są dostępne tylko podzestaw zasad dostępu warunkowego firmy Microsoft Entra.

Wymagania wstępne

- Wykonaj kroki opisane w artykule Wprowadzenie do zasad niestandardowych w usłudze Active Directory B2C.

- Jeśli jeszcze tego nie zrobiono, zarejestruj aplikację internetową.

Warstwa cenowa

Usługa Azure AD B2C Premium P2 jest wymagana do tworzenia ryzykownych zasad logowania. Dzierżawy Premium P1 mogą tworzyć zasady oparte na lokalizacji, aplikacji, zasadach opartych na użytkownikach lub zasadach opartych na grupach. Aby uzyskać więcej informacji, zobacz Zmienianie warstwy cenowej usługi Azure AD B2C

Przygotowywanie dzierżawy usługi Azure AD B2C

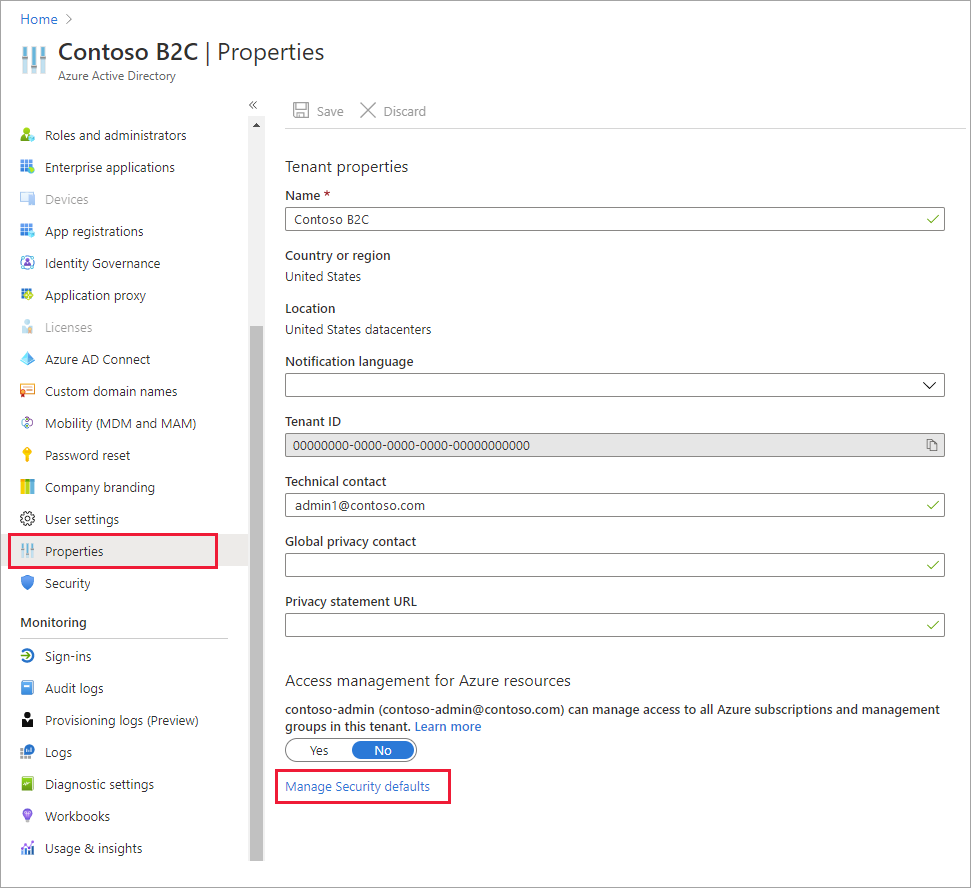

Aby dodać zasady dostępu warunkowego, wyłącz ustawienia domyślne zabezpieczeń:

Zaloguj się w witrynie Azure Portal.

Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

W obszarze Usługi platformy Azure wybierz pozycję Microsoft Entra ID. Możesz też użyć pola wyszukiwania, aby znaleźć i wybrać pozycję Microsoft Entra ID.

Wybierz pozycję Właściwości, a następnie wybierz pozycję Zarządzaj ustawieniami domyślnymi zabezpieczeń.

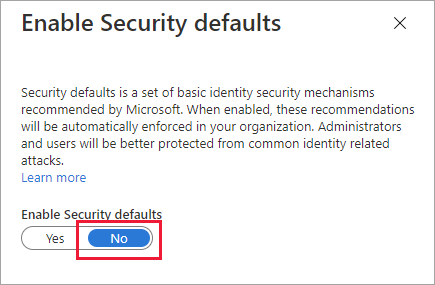

W obszarze Włącz wartości domyślne zabezpieczeń wybierz pozycję Nie.

Dodawanie zasad dostępu warunkowego

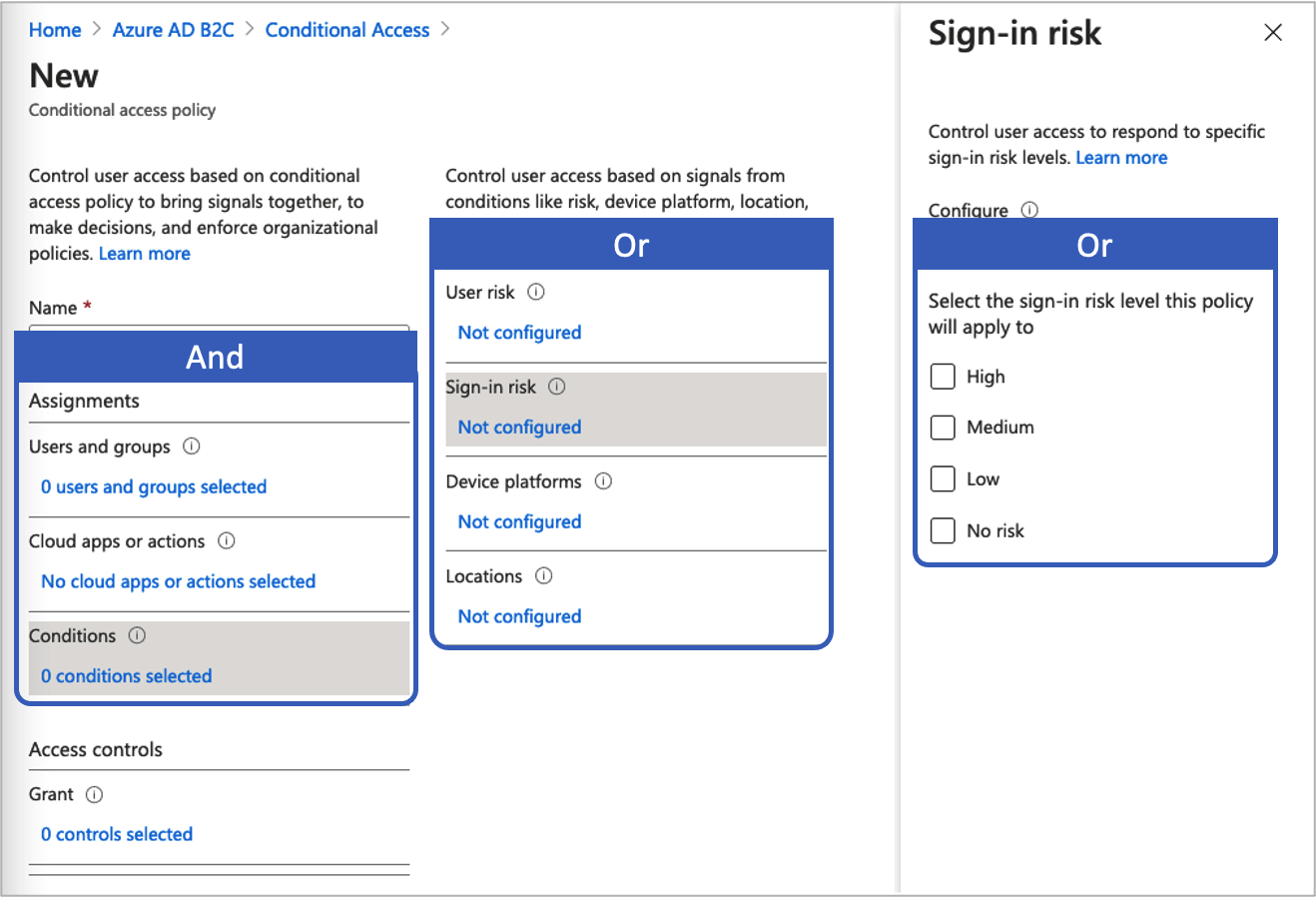

Zasady dostępu warunkowego to instrukcja if-then przypisań i kontroli dostępu. Zasady dostępu warunkowego łączą sygnały w celu podejmowania decyzji i wymuszania zasad organizacji.

Napiwek

W tym kroku skonfigurujesz zasady dostępu warunkowego. Zalecamy użycie jednego z następujących szablonów: szablon 1: dostęp warunkowy oparty na ryzyku logowania, szablon 2: dostęp warunkowy oparty na ryzyku użytkownika lub szablon 3: Blokowanie lokalizacji z dostępem warunkowym. Zasady dostępu warunkowego można skonfigurować za pomocą witryny Azure Portal lub interfejsu API programu MS Graph.

Operator logiczny między przypisaniami to And. Operator w każdym przypisaniu to Or.

Aby dodać zasady dostępu warunkowego:

Aby dodać zasady dostępu warunkowego:

W witrynie Azure Portal wyszukaj i wybierz pozycję Azure AD B2C.

W obszarze Zabezpieczenia wybierz pozycję Dostęp warunkowy. Zostanie otwarta strona Zasady dostępu warunkowego.

Wybierz pozycję + Nowe zasady.

Wprowadź nazwę zasad, na przykład Blokuj ryzykowne logowanie.

W obszarze Przypisania wybierz pozycję Użytkownicy i grupy, a następnie wybierz jedną z następujących obsługiwanych konfiguracji:

Uwzględnij Licencja Uwagi Wszyscy użytkownicy P1, P2 Te zasady będą mieć wpływ na wszystkich użytkowników. Aby nie zablokować się samodzielnie, wyklucz konto administracyjne, wybierając pozycję Wyklucz, wybierając pozycję Role katalogu, a następnie wybierając pozycję Globalny Administracja istrator na liście. Możesz również wybrać pozycję Użytkownicy i grupy , a następnie wybrać swoje konto na liście Wybierz wykluczonych użytkowników . Wybierz pozycję Aplikacje lub akcje w chmurze, a następnie Wybierz aplikacje. Wyszukaj aplikację jednostki uzależnionej.

Wybierz pozycję Warunki, a następnie wybierz z następujących warunków. Na przykład wybierz pozycję Ryzyko logowania i Wysoki, Średni i Niski poziom ryzyka.

Stan Licencja Uwagi Ryzyko związane z użytkownikiem P2 Ryzyko użytkownika reprezentuje prawdopodobieństwo naruszenia zabezpieczeń danej tożsamości lub konta. Ryzyko związane z logowaniem P2 Ryzyko logowania oznacza prawdopodobieństwo, że dane żądanie uwierzytelniania nie zostało autoryzowane przez właściciela tożsamości. Platformy urządzeń Nieobsługiwane Charakteryzuje się systemem operacyjnym działającym na urządzeniu. Aby uzyskać więcej informacji, zobacz Platformy urządzeń. Lokalizacje P1, P2 Nazwane lokalizacje mogą zawierać publiczne informacje o sieci IPv4, kraju lub regionie lub nieznanych obszarach, które nie są mapujące na określone kraje lub regiony. Aby uzyskać więcej informacji, zobacz Lokalizacje. W obszarze Kontrole dostępu wybierz pozycję Udziel. Następnie wybierz, czy chcesz zablokować dostęp, czy udzielić mu dostępu:

Opcja Licencja Uwagi Blokuj dostęp P1, P2 Uniemożliwia dostęp na podstawie warunków określonych w tych zasadach dostępu warunkowego. Udzielanie dostępu za pomocą opcji Wymagaj uwierzytelniania wieloskładnikowego P1, P2 Na podstawie warunków określonych w tych zasadach dostępu warunkowego użytkownik musi przejść przez uwierzytelnianie wieloskładnikowe usługi Azure AD B2C. W obszarze Włącz zasady wybierz jedną z następujących opcji:

Opcja Licencja Uwagi Tylko raport P1, P2 Tylko raport umożliwia administratorom ocenę wpływu zasad dostępu warunkowego przed ich włączeniem w środowisku. Zalecamy sprawdzenie zasad o tym stanie i określenie wpływu na użytkowników końcowych bez konieczności uwierzytelniania wieloskładnikowego lub blokowania użytkowników. Aby uzyskać więcej informacji, zobacz Przeglądanie wyników dostępu warunkowego w raporcie inspekcji On P1, P2 Zasady dostępu są oceniane i nie są wymuszane. Wył. P1, P2 Zasady dostępu nie są aktywowane i nie mają wpływu na użytkowników. Włącz testowe zasady dostępu warunkowego, wybierając pozycję Utwórz.

Szablon 1. Logowanie oparte na ryzyku dostępu warunkowego

Większości użytkowników dotyczy zachowanie normalne, które można śledzić. Gdy ta norma zostanie przekroczona, zezwolenie tym użytkownikom na zwykłe logowanie się może stanowić ryzyko. Możesz zablokować tego użytkownika, a może po prostu poprosić go o przeprowadzenie uwierzytelniania wieloskładnikowego, aby udowodnić, że są naprawdę tym, kim są. Ryzyko logowania oznacza prawdopodobieństwo, że dane żądanie uwierzytelniania nie zostało autoryzowane przez właściciela tożsamości. Dzierżawy usługi Azure AD B2C z licencjami P2 mogą tworzyć zasady dostępu warunkowego obejmujące Ochrona tożsamości Microsoft Entra wykrywania ryzyka logowania.

Zwróć uwagę na ograniczenia dotyczące wykrywania usługi Identity Protection dla usługi B2C. W przypadku wykrycia ryzyka użytkownicy mogą wykonywać uwierzytelnianie wieloskładnikowe w celu samodzielnego korygowania i zamykania ryzykownego zdarzenia logowania, aby zapobiec niepotrzebnemu szumowi dla administratorów.

Skonfiguruj dostęp warunkowy za pośrednictwem witryny Azure Portal lub interfejsów API programu Microsoft Graph, aby włączyć zasady dostępu warunkowego opartego na ryzyku oparte na ryzyku, które wymagają uwierzytelniania wieloskładnikowego, gdy ryzyko logowania jest średnie lub wysokie.

- W obszarze Dołącz wybierz pozycję Wszyscy użytkownicy.

- W obszarze Wyklucz wybierz pozycję Użytkownicy i grupy , a następnie wybierz konta awaryjne lub konta ze szkła awaryjnego w organizacji.

- Wybierz pozycję Gotowe.

- W obszarze Aplikacje lub akcje>w chmurze Dołącz wybierz pozycję Wszystkie aplikacje w chmurze.

- W obszarze Warunki>Ryzyko logowania ustaw opcję Konfiguruj na Wartość Tak. W obszarze Wybierz poziom ryzyka logowania, do których będą stosowane te zasady

- Wybierz pozycję Wysoki i Średni.

- Wybierz pozycję Gotowe.

- W obszarze Kontrola>dostępu Udziel wybierz pozycję Udziel dostępu, Wymagaj uwierzytelniania wieloskładnikowego i wybierz pozycję Wybierz.

- Potwierdź ustawienia i ustaw opcję Włącz zasady na Włączone.

- Wybierz pozycję Utwórz , aby utworzyć, aby włączyć zasady.

Włączanie szablonu 1 przy użyciu interfejsów API dostępu warunkowego (opcjonalnie)

Utwórz zasady dostępu warunkowego opartego na ryzyku logowania przy użyciu interfejsów API programu MS Graph. Aby uzyskać więcej informacji, zobacz Interfejsy API dostępu warunkowego. Poniższy szablon może służyć do tworzenia zasad dostępu warunkowego o nazwie wyświetlanej "Szablon 1: Wymagaj uwierzytelniania wieloskładnikowego dla ryzyka średniego+ logowania" w trybie tylko do raportu.

{

"displayName": "Template 1: Require MFA for medium+ sign-in risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"signInRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

]

}

}

Szablon 2. Dostęp warunkowy oparty na ryzyku użytkownika

Usługa Identity Protection może obliczyć, co uważa za normalne zachowanie użytkownika i używać jej do podejmowania decyzji dotyczących ryzyka. Ryzyko użytkownika to obliczenie prawdopodobieństwa naruszenia zabezpieczeń tożsamości. Dzierżawy B2C z licencjami P2 mogą tworzyć zasady dostępu warunkowego obejmujące ryzyko użytkownika. Gdy użytkownik zostanie wykryty jako zagrożony, możesz wymagać bezpiecznego zmiany hasła w celu skorygowania ryzyka i uzyskania dostępu do konta. Zdecydowanie zalecamy skonfigurowanie zasad ryzyka użytkownika w celu wymagania bezpiecznej zmiany hasła, aby użytkownicy mogli samodzielnie korygować.

Dowiedz się więcej o ryzyku użytkowników w usłudze Identity Protection, biorąc pod uwagę ograniczenia dotyczące wykrywania usługi Identity Protection dla usługi B2C.

Skonfiguruj dostęp warunkowy za pośrednictwem witryny Azure Portal lub interfejsów API programu Microsoft Graph, aby umożliwić użytkownikom oparte na ryzyku zasady dostępu warunkowego wymagające uwierzytelniania wieloskładnikowego (MFA) i zmiany hasła, gdy ryzyko użytkownika jest średnie LUB wysokie.

Aby skonfigurować dostęp warunkowy oparty na użytkowniku:

- Zaloguj się w witrynie Azure Portal.

- Przejdź do strony Dostęp warunkowy zabezpieczeń>usługi Azure AD B2C>.

- Wybierz pozycję Nowe zasady.

- Nadaj zasadom nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

- W obszarze Przypisania wybierz pozycję Użytkownicy i grupy.

- W obszarze Dołącz wybierz pozycję Wszyscy użytkownicy.

- W obszarze Wyklucz wybierz pozycję Użytkownicy i grupy , a następnie wybierz konta awaryjne lub konta ze szkła awaryjnego w organizacji.

- Wybierz pozycję Gotowe.

- W obszarze Aplikacje lub akcje>w chmurze Dołącz wybierz pozycję Wszystkie aplikacje w chmurze.

- W obszarze Warunki>Ryzyko użytkownika ustaw wartość Konfiguruj na Tak. W obszarze Konfigurowanie poziomów ryzyka użytkownika wymaganych do wymuszania zasad

- Wybierz pozycję Wysoki i Średni.

- Wybierz pozycję Gotowe.

- W obszarze Kontrola>dostępu Udziel wybierz pozycję Udziel dostępu, Wymagaj zmiany hasła i wybierz pozycję Wybierz. Wymaganie uwierzytelniania wieloskładnikowego również będzie domyślnie wymagane.

- Potwierdź ustawienia i ustaw opcję Włącz zasady na Włączone.

- Wybierz pozycję Utwórz , aby utworzyć, aby włączyć zasady.

Włączanie szablonu 2 przy użyciu interfejsów API dostępu warunkowego (opcjonalnie)

Aby utworzyć zasady dostępu warunkowego opartego na ryzyku użytkownika za pomocą interfejsów API dostępu warunkowego, zapoznaj się z dokumentacją interfejsów API dostępu warunkowego.

Poniższy szablon może służyć do tworzenia zasad dostępu warunkowego o nazwie wyświetlanej "Szablon 2: Wymagaj bezpiecznej zmiany hasła dla ryzyka średniego i użytkownika" w trybie tylko do raportu.

{

"displayName": "Template 2: Require secure password change for medium+ user risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"userRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "AND",

"builtInControls": [

"mfa",

"passwordChange"

]

}

}

Szablon 3. Blokowanie lokalizacji przy użyciu dostępu warunkowego

Warunek lokalizacji w dostępie warunkowym umożliwia kontrolowanie dostępu do aplikacji w chmurze w oparciu o lokalizację sieciową użytkownika. Skonfiguruj dostęp warunkowy za pośrednictwem witryny Azure Portal lub interfejsów API programu Microsoft Graph, aby włączyć zasady dostępu warunkowego blokujące dostęp do określonych lokalizacji. Aby uzyskać więcej informacji, zobacz Używanie warunku lokalizacji w zasadach dostępu warunkowego

Definiowanie lokalizacji

- Zaloguj się w witrynie Azure Portal.

- Przejdź do pozycji Dostęp>warunkowy zabezpieczeń>usługi Azure AD B2C>Nazwane lokalizacje.

- Wybieranie lokalizacji krajów lub zakresów adresów IP

- Nadaj swojej lokalizacji nazwę.

- Podaj zakresy adresów IP lub wybierz pozycję Kraje/regiony dla wybranej lokalizacji. Jeśli wybierzesz pozycję Kraje/regiony, opcjonalnie możesz wybrać opcję dołączania nieznanych obszarów.

- Wybierz pozycję Zapisz.

Aby włączyć z zasadami dostępu warunkowego:

- Zaloguj się w witrynie Azure Portal.

- Przejdź do strony Dostęp warunkowy zabezpieczeń>usługi Azure AD B2C>.

- Wybierz pozycję Nowe zasady.

- Nadaj zasadom nazwę. Zalecamy, aby organizacje tworzyły znaczący standard dla nazw swoich zasad.

- W obszarze Przypisania wybierz pozycję Użytkownicy i grupy.

- W obszarze Dołącz wybierz pozycję Wszyscy użytkownicy.

- W obszarze Wyklucz wybierz pozycję Użytkownicy i grupy , a następnie wybierz konta awaryjne lub konta ze szkła awaryjnego w organizacji.

- Wybierz pozycję Gotowe.

- W obszarze Aplikacje lub akcje>w chmurze Dołącz wybierz pozycję Wszystkie aplikacje w chmurze.

- W obszarze Lokalizacja warunków>

- Ustaw pozycję Konfiguruj na Wartość Tak.

- W obszarze Dołącz wybierz pozycję Wybrane lokalizacje

- Wybierz utworzoną lokalizację o nazwie.

- Kliknij pozycję Wybierz.

- W obszarze Kontrole> dostępu wybierz pozycję Blokuj dostęp, a następnie wybierz pozycję Wybierz.

- Potwierdź ustawienia i ustaw opcję Włącz zasady na Włączone.

- Wybierz pozycję Utwórz , aby utworzyć, aby włączyć zasady.

Włączanie szablonu 3 przy użyciu interfejsów API dostępu warunkowego (opcjonalnie)

Aby utworzyć zasady dostępu warunkowego opartego na lokalizacji za pomocą interfejsów API dostępu warunkowego, zapoznaj się z dokumentacją interfejsów API dostępu warunkowego. Aby skonfigurować nazwane lokalizacje, zapoznaj się z dokumentacją nazwanych lokalizacji.

Poniższy szablon może służyć do tworzenia zasad dostępu warunkowego o nazwie wyświetlanej "Szablon 3: Blokuj niewszystkie lokalizacje" w trybie tylko do raportu.

{

"displayName": "Template 3: Block unallowed locations",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

},

"locations": {

"includeLocations": [

"b5c47916-b835-4c77-bd91-807ec08bf2a3"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

]

}

}

Dodawanie dostępu warunkowego do przepływu użytkownika

Po dodaniu zasad dostępu warunkowego firmy Microsoft włącz dostęp warunkowy w przepływie użytkownika lub zasadach niestandardowych. Po włączeniu dostępu warunkowego nie trzeba określać nazwy zasad. Wiele zasad dostępu warunkowego może mieć zastosowanie do pojedynczego użytkownika w dowolnym momencie. W tym przypadku pierwszeństwo mają najbardziej rygorystyczne zasady kontroli dostępu. Jeśli na przykład jedna zasada wymaga uwierzytelniania wieloskładnikowego, podczas gdy inne blokują dostęp, użytkownik zostanie zablokowany.

Włączanie uwierzytelniania wieloskładnikowego (opcjonalnie)

Podczas dodawania dostępu warunkowego do przepływu użytkownika rozważ użycie uwierzytelniania wieloskładnikowego (MFA). Użytkownicy mogą używać jednorazowego kodu za pośrednictwem wiadomości SMS lub głosu, jednorazowego hasła za pośrednictwem poczty e-mail lub kodu jednorazowego (TOTP) za pośrednictwem aplikacji authenticator na potrzeby uwierzytelniania wieloskładnikowego. Ustawienia uwierzytelniania wieloskładnikowego są konfigurowane oddzielnie od ustawień dostępu warunkowego. Możesz wybrać jedną z następujących opcji uwierzytelniania wieloskładnikowego:

- Wyłączone — uwierzytelnianie wieloskładnikowe nigdy nie jest wymuszane podczas logowania, a użytkownicy nie są monitowani o zarejestrowanie się w usłudze MFA podczas rejestracji lub logowania.

- Zawsze włączone — uwierzytelnianie wieloskładnikowe jest zawsze wymagane, niezależnie od konfiguracji dostępu warunkowego. Podczas rejestracji użytkownicy są monitowani o zarejestrowanie się w usłudze MFA. Jeśli podczas logowania użytkownicy nie są jeszcze zarejestrowani w usłudze MFA, zostanie wyświetlony monit o zarejestrowanie.

- Warunkowe — podczas rejestracji i logowania użytkownicy są monitowani o zarejestrowanie się w usłudze MFA (zarówno nowych użytkowników, jak i istniejących użytkowników, którzy nie są zarejestrowani w usłudze MFA). Podczas logowania uwierzytelnianie wieloskładnikowe jest wymuszane tylko wtedy, gdy wymagana jest aktywna ocena zasad dostępu warunkowego:

- Jeśli wynik jest wyzwaniem uwierzytelniania wieloskładnikowego bez ryzyka, uwierzytelnianie wieloskładnikowe jest wymuszane. Jeśli użytkownik nie jest jeszcze zarejestrowany w usłudze MFA, zostanie wyświetlony monit o zarejestrowanie.

- Jeśli wynikiem jest wyzwanie uwierzytelniania wieloskładnikowego ze względu na ryzyko , a użytkownik nie jest zarejestrowany w usłudze MFA, logowanie zostanie zablokowane.

Uwaga

Dzięki ogólnej dostępności dostępu warunkowego w usłudze Azure AD B2C użytkownicy są teraz monitowani o zarejestrowanie się w metodzie MFA podczas rejestracji. Wszystkie przepływy użytkowników rejestracji utworzone przed ogólną dostępnością nie będą automatycznie odzwierciedlać tego nowego zachowania, ale możesz uwzględnić zachowanie, tworząc nowe przepływy użytkowników.

Aby włączyć dostęp warunkowy dla przepływu użytkownika, upewnij się, że wersja obsługuje dostęp warunkowy. Te wersje przepływu użytkownika są oznaczone etykietą Zalecane.

- Zaloguj się w witrynie Azure Portal.

- Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

- W obszarze Usługi platformy Azure wybierz pozycję Azure AD B2C. Możesz też użyć pola wyszukiwania, aby znaleźć i wybrać usługę Azure AD B2C.

- W obszarze Zasady wybierz pozycję Przepływy użytkownika. Następnie wybierz przepływ użytkownika.

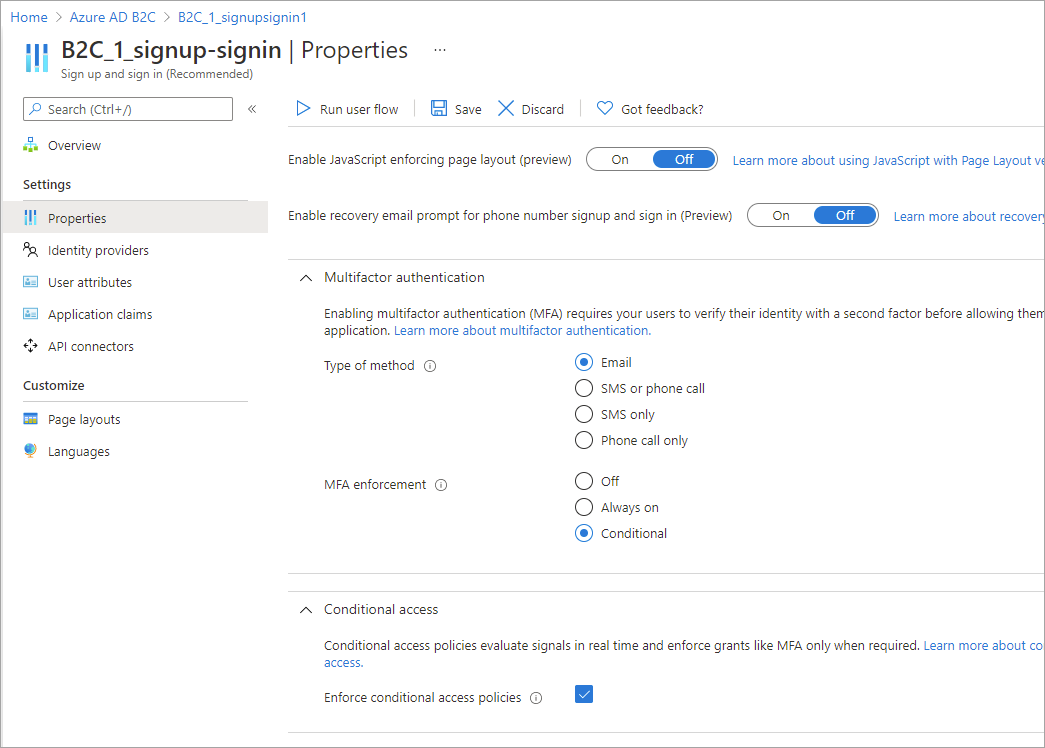

- Wybierz pozycję Właściwości i upewnij się, że przepływ użytkownika obsługuje dostęp warunkowy, wyszukując ustawienie oznaczone etykietą Dostęp warunkowy.

- W sekcji Uwierzytelnianie wieloskładnikowe wybierz żądany typ metody, a następnie w obszarze Wymuszanie uwierzytelniania wieloskładnikowego wybierz pozycję Warunkowe.

- W sekcji Dostęp warunkowy zaznacz pole wyboru Wymuszaj zasady dostępu warunkowego.

- Wybierz pozycję Zapisz.

Dodawanie dostępu warunkowego do zasad

- Pobierz przykład zasad dostępu warunkowego w usłudze GitHub.

- W każdym pliku zastąp ciąg

yourtenantnazwą dzierżawy usługi Azure AD B2C. Jeśli na przykład nazwa dzierżawy B2C to contosob2c, wszystkie wystąpieniayourtenant.onmicrosoft.comstają się .contosob2c.onmicrosoft.com - Przekaż pliki zasad.

Konfigurowanie oświadczenia innego niż numer telefonu do użycia na potrzeby uwierzytelniania wieloskładnikowego

W powyższych zasadach dostępu warunkowego metoda przekształcania oświadczenia sprawdza, DoesClaimExist czy oświadczenie zawiera wartość, na przykład jeśli strongAuthenticationPhoneNumber oświadczenie zawiera numer telefonu.

Przekształcenie oświadczeń nie jest ograniczone do strongAuthenticationPhoneNumber oświadczenia. W zależności od scenariusza można użyć dowolnego innego oświadczenia. W poniższym fragmencie kodu XML oświadczenie strongAuthenticationEmailAddress jest zaznaczone. Wybrane oświadczenie musi mieć prawidłową wartość. W przeciwnym razie IsMfaRegistered oświadczenie zostanie ustawione na Falsewartość . W przypadku ustawienia opcji Falseocena zasad dostępu warunkowego zwraca Block typ dotacji, uniemożliwiając użytkownikowi ukończenie przepływu użytkownika.

<ClaimsTransformation Id="IsMfaRegisteredCT" TransformationMethod="DoesClaimExist">

<InputClaims>

<InputClaim ClaimTypeReferenceId="strongAuthenticationEmailAddress" TransformationClaimType="inputClaim" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="IsMfaRegistered" TransformationClaimType="outputClaim" />

</OutputClaims>

</ClaimsTransformation>

Testowanie zasad niestandardowych

- Wybierz zasady

B2C_1A_signup_signin_with_calubB2C_1A_signup_signin_with_ca_whatif, aby otworzyć stronę przeglądu. Następnie wybierz pozycję Uruchom przepływ użytkownika. W obszarze Aplikacja wybierz pozycję webapp1. Adres URL odpowiedzi powinien zawierać wartośćhttps://jwt.ms. - Skopiuj adres URL w obszarze Uruchom punkt końcowy przepływu użytkownika.

- Aby zasymulować ryzykowne logowanie, otwórz przeglądarkę Tor i użyj adresu URL skopiowanego w poprzednim kroku, aby zalogować się do zarejestrowanej aplikacji.

- Wprowadź żądane informacje na stronie logowania, a następnie spróbuj się zalogować. Token jest zwracany do

https://jwt.mselementu i powinien być wyświetlany. W jwt.ms zdekodowany token powinien zostać wyświetlony komunikat o zablokowaniu logowania.

Testowanie przepływu użytkownika

- Wybierz utworzony przepływ użytkownika, aby otworzyć jego stronę przeglądu, a następnie wybierz pozycję Uruchom przepływ użytkownika. W obszarze Aplikacja wybierz pozycję webapp1. Adres URL odpowiedzi powinien zawierać wartość

https://jwt.ms. - Skopiuj adres URL w obszarze Uruchom punkt końcowy przepływu użytkownika.

- Aby zasymulować ryzykowne logowanie, otwórz przeglądarkę Tor i użyj adresu URL skopiowanego w poprzednim kroku, aby zalogować się do zarejestrowanej aplikacji.

- Wprowadź żądane informacje na stronie logowania, a następnie spróbuj się zalogować. Token jest zwracany do

https://jwt.mselementu i powinien być wyświetlany. W jwt.ms zdekodowany token powinien zostać wyświetlony komunikat o zablokowaniu logowania.

Przeglądanie wyników dostępu warunkowego w raporcie inspekcji

Aby przejrzeć wynik zdarzenia dostępu warunkowego:

- Zaloguj się w witrynie Azure Portal.

- Jeśli masz dostęp do wielu dzierżaw, wybierz ikonę Ustawienia w górnym menu, aby przełączyć się do dzierżawy usługi Azure AD B2C z menu Katalogi i subskrypcje.

- W obszarze Usługi platformy Azure wybierz pozycję Azure AD B2C. Możesz też użyć pola wyszukiwania, aby znaleźć i wybrać usługę Azure AD B2C.

- W obszarze Działania wybierz pozycję Dzienniki inspekcji.

- Przefiltruj dziennik inspekcji, ustawiając wartość Kategoria na B2C i ustawiając typ zasobu działania na IdentityProtection. Następnie wybierz przycisk Zastosuj.

- Przejrzyj działanie inspekcji przez maksymalnie ostatnie siedem dni. Uwzględniane są następujące typy działań:

- Ocena zasad dostępu warunkowego: ten wpis dziennika inspekcji wskazuje, że podczas uwierzytelniania przeprowadzono ocenę dostępu warunkowego.

- Korygowanie użytkownika: ten wpis wskazuje, że przyznanie lub wymagania zasad dostępu warunkowego zostały spełnione przez użytkownika końcowego, a to działanie zostało zgłoszone aparatowi ryzyka w celu ograniczenia (zmniejszenia ryzyka) użytkownika.

- Wybierz wpis Dziennika zasad oceny dostępu warunkowego na liście, aby otworzyć stronę Szczegóły działania: Dziennik inspekcji, na której są wyświetlane identyfikatory dziennika inspekcji, wraz z informacjami podanymi w sekcji Dodatkowe szczegóły:

- ConditionalAccessResult: udzielanie wymagane przez ocenę zasad warunkowych.

- AppliedPolicies: lista wszystkich zasad dostępu warunkowego, w których zostały spełnione warunki, a zasady są włączone.

- ReportingPolicies: lista zasad dostępu warunkowego, które zostały ustawione na tryb tylko do raportowania i gdzie zostały spełnione warunki.

Następne kroki

Dostosowywanie interfejsu użytkownika w przepływie użytkownika usługi Azure AD B2C

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla