Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Ważne

Od 1 maja 2025 r. usługa Azure AD B2C nie będzie już dostępna do zakupu dla nowych klientów. Dowiedz się więcej w naszych często zadawanych pytaniach.

Ten artykuł jest uzupełnieniem artykułu About Azure Active Directory B2C (Informacje o usłudze Azure Active Directory B2C ) i zawiera bardziej szczegółowe wprowadzenie do usługi. Omówimy tutaj podstawowe zasoby, z którymi pracujesz w usłudze, jej funkcje i dowiesz się, jak umożliwiają one zapewnienie w pełni niestandardowego środowiska tożsamości dla klientów w aplikacjach.

Dzierżawa usługi Azure AD B2C

W usłudze Azure Active Directory B2C (Azure AD B2C) najemca reprezentuje Twoją organizację i stanowi katalog użytkowników. Każda dzierżawa usługi Azure AD B2C jest odrębna i oddzielona od innych dzierżaw usługi Azure AD B2C. Dzierżawa usługi Azure AD B2C różni się również od dzierżawy Microsoft Entra, której możesz już mieć.

Podstawowe zasoby, z których pracujesz w dzierżawie usługi Azure AD B2C, to:

- Katalog — w tym miejscu usługa Azure AD B2C przechowuje poświadczenia użytkowników, dane profilu i rejestracje aplikacji.

- Rejestracje aplikacji — możesz zarejestrować aplikacje internetowe, mobilne i natywne za pomocą usługi Azure AD B2C, aby umożliwić zarządzanie tożsamościami. Możesz również zarejestrować dowolne interfejsy API, które chcesz chronić za pomocą usługi Azure AD B2C.

-

Przepływy użytkowników i zasady niestandardowe — służą one do tworzenia środowisk tożsamości dla aplikacji z wbudowanymi przepływami użytkowników i w pełni konfigurowalnymi zasadami niestandardowymi:

- Przepływy użytkowników ułatwiają szybkie włączanie typowych zadań tożsamości, takich jak rejestrowanie, logowanie i edytowanie profilu.

- Zasady niestandardowe pozwalają na tworzenie złożonych przepływów pracy tożsamościowych, które są unikalne dla Twojej organizacji, klientów, pracowników, partnerów i obywateli.

-

Opcje logowania — usługa Azure AD B2C oferuje różne opcje rejestracji i logowania dla użytkowników aplikacji:

- Nazwa użytkownika, adres e-mail i logowanie za pomocą telefonu — możesz skonfigurować konta lokalne usługi Azure AD B2C, aby zezwolić na rejestrację i logowanie się przy użyciu nazwy użytkownika, adresu e-mail, numeru telefonu lub kombinacji metod.

- Dostawcy tożsamości społecznościowych — można federować z dostawcami społecznościowymi, takimi jak Facebook, LinkedIn lub X.

- Zewnętrzni dostawcy tożsamości — można również sfederować ze standardowymi protokołami tożsamości, takimi jak OAuth 2.0, OpenID Connect i nie tylko.

- Klucze — dodawanie kluczy szyfrowania i zarządzanie nimi na potrzeby podpisywania i weryfikowania tokenów, wpisów tajnych klienta, certyfikatów i haseł.

Dzierżawa usługi Azure AD B2C to pierwszy zasób, który należy utworzyć, aby rozpocząć pracę z usługą Azure AD B2C. Dowiedz się, jak:

- Utwórz dzierżawę usługi Azure Active Directory B2C.

- Zarządzanie dzierżawą usługi Azure AD B2C

Konta w usłudze Azure AD B2C

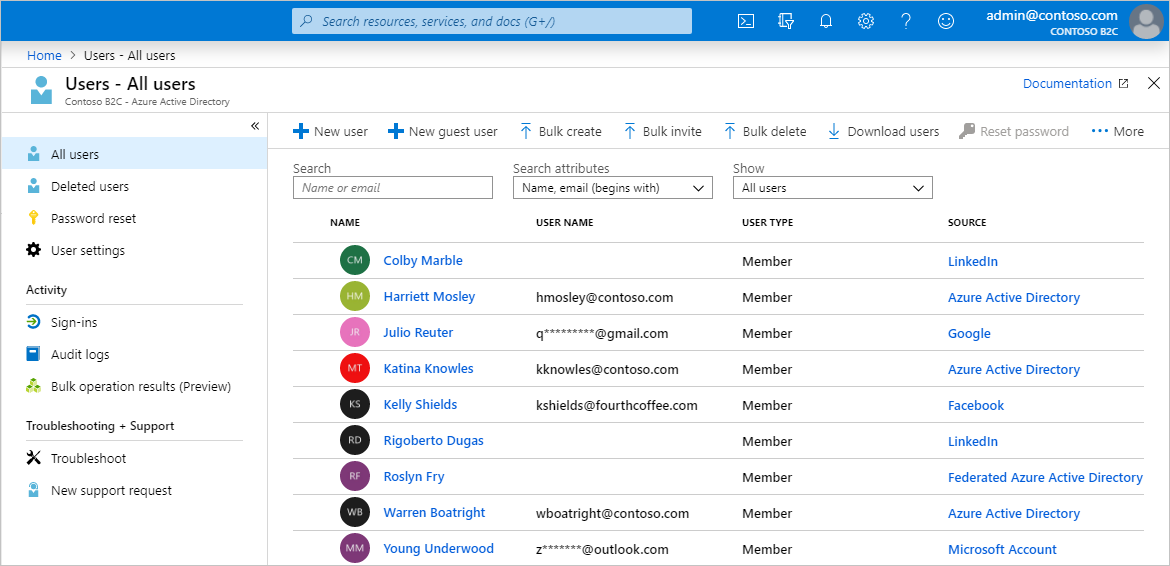

Usługa Azure AD B2C definiuje kilka typów kont użytkowników. Microsoft Entra ID, Microsoft Entra B2B i Azure Active Directory B2C dzielą te typy kont.

- Konto służbowe — użytkownicy z kontami służbowymi mogą zarządzać zasobami w dzierżawcy, a posiadając rolę administratora, mogą również zarządzać dzierżawcami. Użytkownicy z kontami służbowymi mogą tworzyć nowe konta konsumentów, resetować hasła, blokować/odblokowywać konta oraz ustawiać uprawnienia lub przypisywać konto do grupy zabezpieczeń.

- Konto gościa — są to użytkownicy zewnętrzni zapraszani jako goście do Twojej dzierżawy. Typowym scenariuszem zapraszania użytkownika-gościa do dzierżawy usługi Azure AD B2C jest udostępnienie obowiązków administracyjnych.

- Konto konsumenta — konta te są zarządzane za pomocą przepływów użytkowników Azure AD B2C oraz niestandardowych polityk.

Rysunek: Katalog użytkownika w tenancie usługi Azure AD B2C w portalu Azure.

Konta konsumentów

Za pomocą konta konsumenta użytkownicy mogą logować się do aplikacji zabezpieczonych przy użyciu usługi Azure AD B2C. Użytkownicy z kontami konsumentów nie mogą jednak uzyskiwać dostępu do zasobów platformy Azure, na przykład w witrynie Azure Portal.

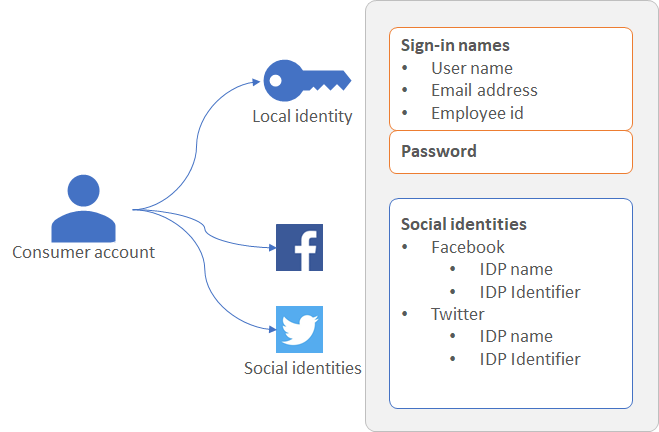

Konto konsumenta może być skojarzone z następującymi typami tożsamości:

- Tożsamość lokalna z nazwą użytkownika i hasłem przechowywanym lokalnie w katalogu usługi Azure AD B2C. Często nazywamy te tożsamości "kontami lokalnymi".

- Tożsamości społecznościowe lub tożsamości przedsiębiorstwa, w których tożsamość użytkownika jest zarządzana przez dostawcę tożsamości federacyjnej. Na przykład Facebook, Google, Microsoft, ADFS lub Salesforce.

Użytkownik z kontem konsumenta może zalogować się przy użyciu wielu tożsamości. Na przykład nazwa użytkownika, adres e-mail, identyfikator pracownika, identyfikator instytucji rządowych i inne. Jedno konto może mieć wiele tożsamości, zarówno lokalnych, jak i społecznościowych.

Rysunek: Jedno konto konsumenta z wieloma tożsamościami w usłudze Azure AD B2C

Aby uzyskać więcej informacji, zobacz Omówienie kont użytkowników w usłudze Azure Active Directory B2C.

Opcje logowania konta lokalnego

Usługa Azure AD B2C oferuje różne sposoby uwierzytelniania użytkownika. Użytkownicy mogą logować się do konta lokalnego przy użyciu nazwy użytkownika i hasła, weryfikacji telefonu (nazywanej również uwierzytelnianiem bez hasła). Domyślna subskrypcja e-mail jest włączona w ustawieniach Twojego lokalnego dostawcy tożsamości konta.

Dowiedz się więcej o opcjach logowania lub sposobie konfigurowania lokalnego dostawcy tożsamości konta.

Atrybuty profilu użytkownika

Usługa Azure AD B2C umożliwia zarządzanie typowymi atrybutami profilów kont konsumentów. Na przykład nazwa wyświetlana, nazwisko, imię, miasto i inne.

Możesz również rozszerzyć podstawowy schemat identyfikatora Entra firmy Microsoft, aby przechowywać dodatkowe informacje o użytkownikach. Na przykład ich kraj/region rezydencji, preferowany język i preferencje, takie jak to, czy chcą subskrybować biuletyn, czy włączyć uwierzytelnianie wieloskładnikowe. Aby uzyskać więcej informacji, zobacz:

- Atrybuty profilu użytkownika

- Dodawanie atrybutów użytkownika i dostosowywanie danych wejściowych użytkownika w programie

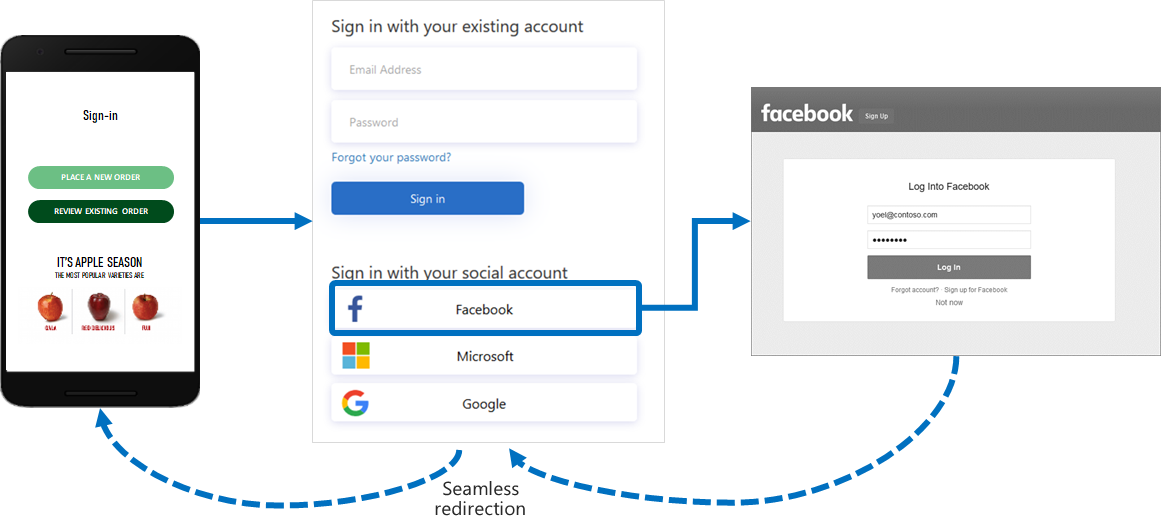

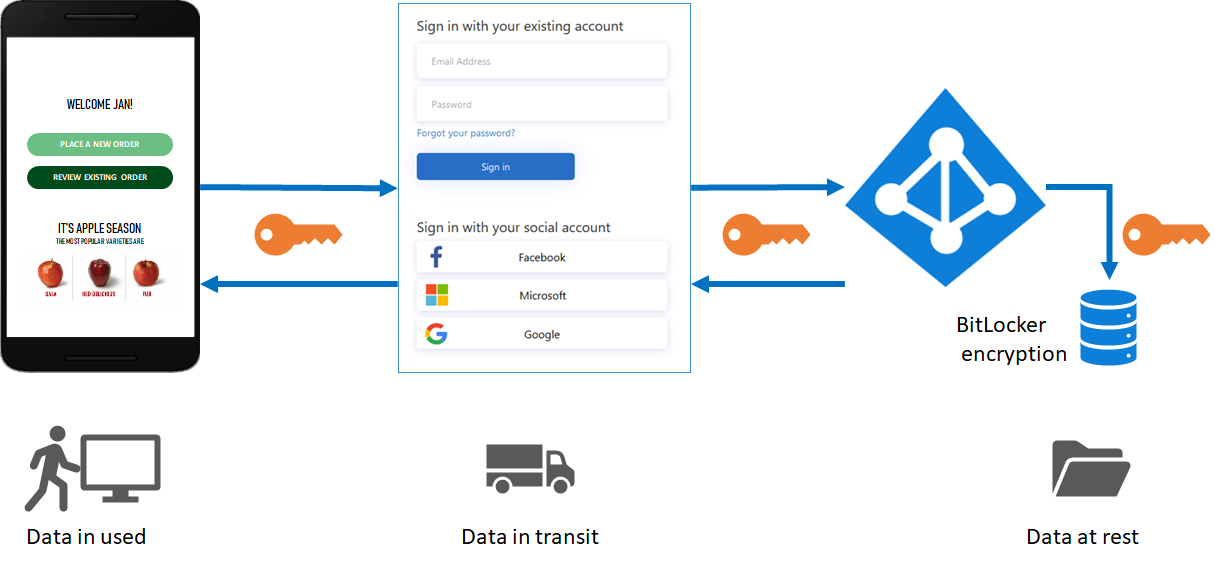

Logowanie się przy użyciu zewnętrznych dostawców tożsamości

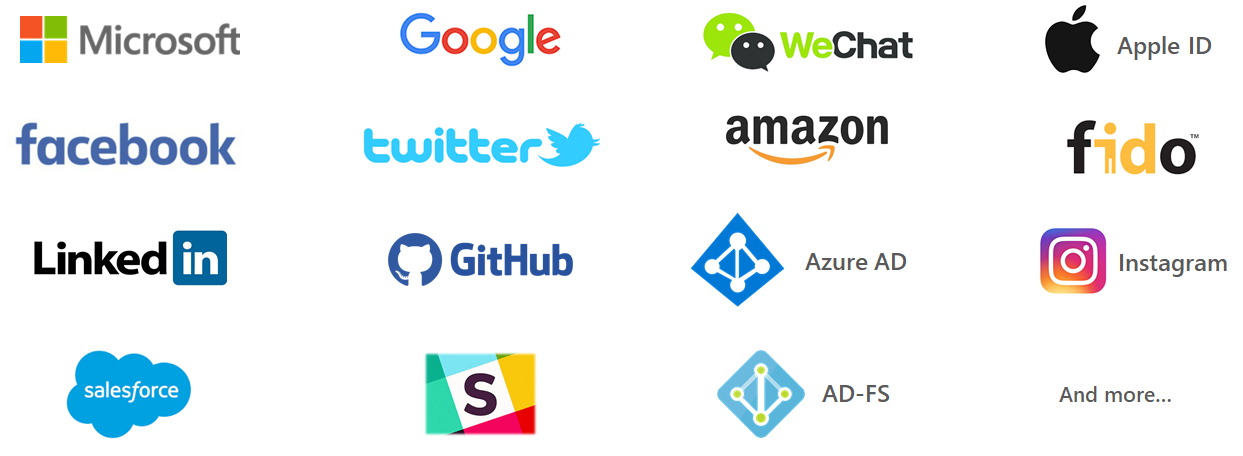

Usługę Azure AD B2C można skonfigurować, aby umożliwić użytkownikom logowanie się do aplikacji przy użyciu poświadczeń od dostawców tożsamości społecznościowych i przedsiębiorstwa. Usługa Azure AD B2C może federować z dostawcami tożsamości, którzy obsługują protokoły OAuth 1.0, OAuth 2.0, OpenID Connect i SAML. Na przykład Facebook, konto Microsoft, Google, X i usługa federacyjna Active Directory (AD FS).

Zewnętrzni dostawcy tożsamości mogą oferować użytkownikom możliwość logowania się przy użyciu istniejących kont społecznościowych lub przedsiębiorstwa bez konieczności tworzenia nowego konta tylko dla aplikacji.

Na stronie rejestracji lub logowania usługa Azure AD B2C przedstawia listę zewnętrznych dostawców tożsamości, które użytkownik może wybrać do logowania. Po wybraniu jednego z zewnętrznych dostawców tożsamości nastąpi przekierowanie do witryny internetowej wybranego dostawcy w celu ukończenia procesu logowania. Po pomyślnym zalogowaniu użytkownika zostaną one zwrócone do usługi Azure AD B2C w celu uwierzytelnienia konta w aplikacji.

Aby dowiedzieć się więcej na temat dostawców tożsamości, zobacz Dodawanie dostawców tożsamości do aplikacji w usłudze Azure Active Directory B2C.

Doświadczenia tożsamości: przepływy użytkowników lub zasady niestandardowe

W usłudze Azure AD B2C można zdefiniować logikę biznesową, którą użytkownicy obserwują, aby uzyskać dostęp do aplikacji. Możesz na przykład określić sekwencję kroków, które użytkownicy wykonują podczas logowania, rejestracji, edytowania profilu lub resetowania hasła. Po zakończeniu sekwencji użytkownik uzyskuje token i uzyskuje dostęp do aplikacji.

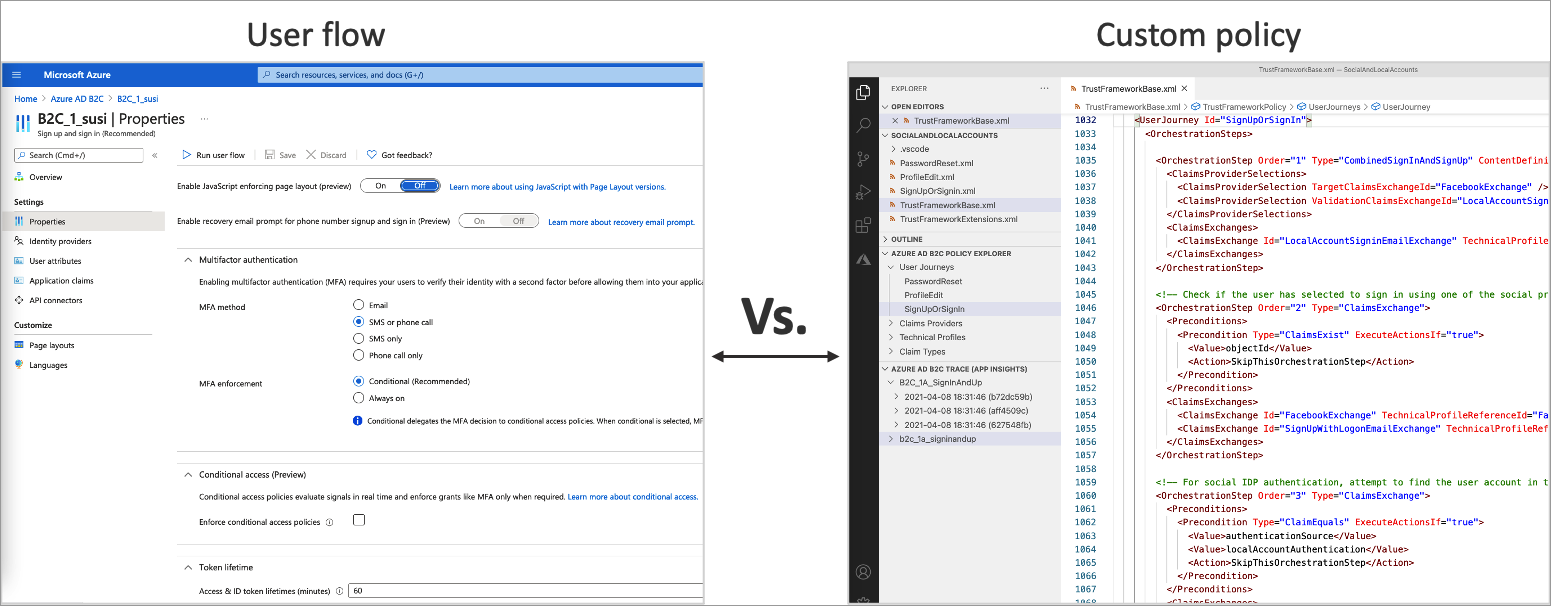

W usłudze Azure AD B2C istnieją dwa sposoby zapewniania doświadczeń użytkownika związanych z tożsamością:

Przepływy użytkowników — są to wstępnie zdefiniowane, wbudowane, konfigurowalne zasady, które udostępniamy, dzięki czemu możesz tworzyć środowiska rejestracji, logowania i edytowania zasad w ciągu kilku minut.

Zasady niestandardowe — umożliwiają one tworzenie własnych ścieżek użytkownika na potrzeby złożonych scenariuszy zarządzania tożsamością.

Poniższy zrzut ekranu przedstawia interfejs użytkownika ustawień przepływu użytkownika w porównaniu z niestandardowymi plikami konfiguracji zasad.

Aby dowiedzieć się więcej na temat przepływów użytkowników i zasad niestandardowych oraz ułatwić podjęcie decyzji, która metoda będzie najlepsza dla potrzeb biznesowych, zobacz Omówienie przepływów użytkowników i zasad niestandardowych.

Interfejs użytkownika

W usłudze Azure AD B2C możesz tworzyć środowiska tożsamości użytkowników, aby strony wyświetlane bezproblemowo łączyły się z wyglądem i działaniem marki. Masz niemal pełną kontrolę nad zawartością HTML i CSS prezentowaną użytkownikom podczas przechodzenia przez ścieżki tożsamości aplikacji. Dzięki tej elastyczności można zachować spójność marki i wizualizacji między aplikacją a usługą Azure AD B2C.

Uwaga / Notatka

Dostosowywanie stron renderowanych przez inne firmy w przypadku korzystania z kont społecznościowych jest ograniczone do opcji udostępnianych przez tego dostawcę tożsamości i wykracza poza kontrolę nad usługą Azure AD B2C.

Aby uzyskać informacje na temat dostosowywania interfejsu użytkownika, zobacz:

- Dostosowywanie interfejsu użytkownika

- Dostosowywanie interfejsu użytkownika przy użyciu szablonów HTML

- Włączanie języka JavaScript i wybieranie wersji układu strony

Domena niestandardowa

Domenę usługi Azure AD B2C można dostosować w identyfikatorach URI przekierowania dla aplikacji. Domena niestandardowa umożliwia stworzenie płynnego środowiska, dzięki czemu wyświetlane strony harmonijnie współgrają z nazwą domeny aplikacji. Z perspektywy użytkownika, pozostają w Twojej domenie podczas procesu logowania, zamiast być przekierowywanym do domyślnej domeny Azure AD B2C .b2clogin.com.

Aby uzyskać więcej informacji, zobacz Włączanie domen niestandardowych.

Lokalizacja

Dostosowywanie języka w usłudze Azure AD B2C umożliwia dostosowanie różnych języków do potrzeb klientów. Firma Microsoft udostępnia lokalizacje dla 36 języków, ale możesz również udostępnić własne lokalizacje dla dowolnego języka.

Zobacz, jak działa lokalizacja w dostosowywaniu języka w usłudze Azure Active Directory B2C.

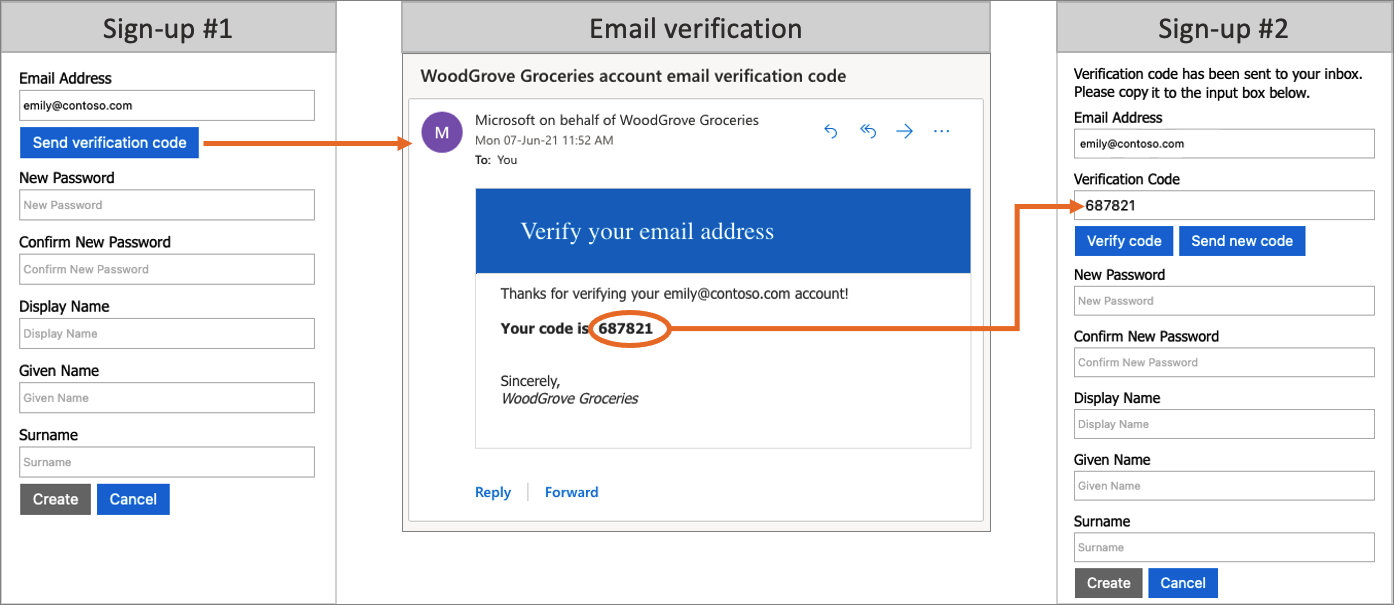

Weryfikacja wiadomości e-mail

Usługa Azure AD B2C zapewnia prawidłowe adresy e-mail, wymagając od klientów zweryfikowania ich podczas rejestracji i przepływów resetowania hasła. Zapobiega to również używaniu zautomatyzowanych procesów przez złośliwych podmiotów do generowania fałszywych kont w aplikacjach.

Możesz dostosować wiadomość e-mail wysłaną do użytkowników, którzy zarejestrują się w celu korzystania z aplikacji. Korzystając z dostawcy zewnętrznego poczty e-mail, możesz użyć własnego szablonu wiadomości e-mail oraz adresu 'Od:' i tematu, jak również obsługiwać lokalizację wiadomości i niestandardowe ustawienia haseł jednorazowych (OTP). Aby uzyskać więcej informacji, zobacz:

- Niestandardowa weryfikacja poczty e-mail za pomocą narzędzia Mailjet

- Niestandardowa weryfikacja poczty e-mail za pomocą usługi SendGrid

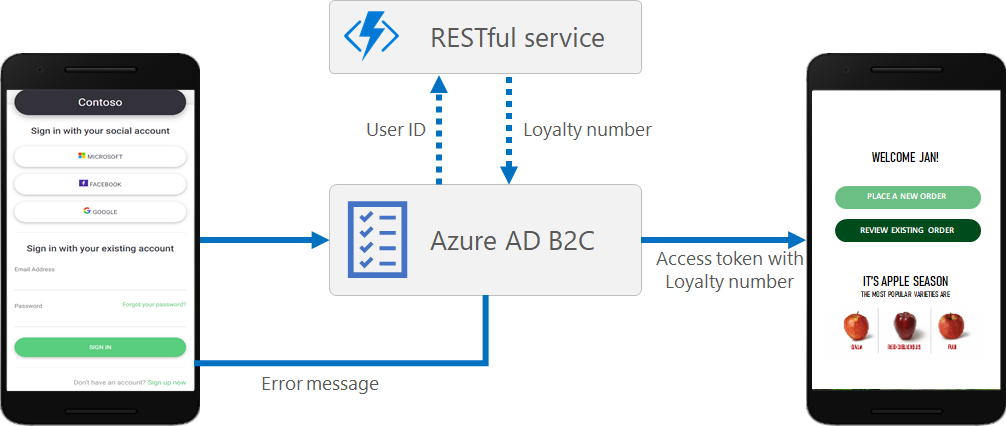

Dodaj własną logikę biznesową i wywołaj interfejsy API RESTful

Istnieje możliwość integracji z interfejsem RESTful API zarówno w przepływach użytkownika, jak i w zasadach niestandardowych. Różnica polega na tym, że w przepływach użytkownika wykonujesz wywołania w określonych miejscach, podczas gdy w zasadach niestandardowych dodajesz własną logikę biznesową do procesu. Ta funkcja umożliwia pobieranie i używanie danych z zewnętrznych źródeł tożsamości. Usługa Azure AD B2C może wymieniać dane za pomocą usługi RESTful w celu:

- Wyświetlanie niestandardowych przyjaznych dla użytkownika komunikatów o błędach.

- Zweryfikuj dane wejściowe użytkownika, aby zapobiec utrwalaniu źle sformułowanych danych w katalogu użytkowników. Możesz na przykład zmodyfikować dane wprowadzone przez użytkownika, takie jak zmiana małych liter imienia na wielkie, jeśli zostało ono wprowadzone w całości małymi literami.

- Wzbogacanie danych użytkowników przez dalszą integrację z firmową aplikacją biznesową.

- Za pomocą wywołań RESTful można wysyłać powiadomienia wypychane, aktualizować firmowe bazy danych, uruchamiać proces migracji użytkowników, zarządzać uprawnieniami, przeprowadzać inspekcje baz danych i nie tylko.

Programy lojalnościowe to inny scenariusz obsługiwany przez obsługę usługi Azure AD B2C na potrzeby wywoływania interfejsów API REST. Na przykład usługa RESTful może otrzymać adres e-mail użytkownika, wysłać zapytanie do bazy danych klienta, a następnie zwrócić numer lojalności użytkownika do usługi Azure AD B2C.

Dane zwracane mogą być przechowywane na koncie katalogu użytkownika w usłudze Azure AD B2C. Następnie dane można dokładniej ocenić w kolejnych krokach zasad lub dołączyć je do tokenu dostępu.

Wywołanie API REST można dodać na każdym etapie podróży użytkownika, definiowanej przez zasady niestandardowe. Możesz na przykład wywołać interfejs API REST:

- Podczas logowania tuż przed zweryfikowaniem poświadczeń przez usługę Azure AD B2C

- Natychmiast po zalogowaniu

- Przed utworzeniem nowego konta w katalogu przez usługę Azure AD B2C

- Po utworzeniu nowego konta w katalogu przez usługę Azure AD B2C

- Zanim usługa Azure AD B2C wystawia token dostępu

Aby uzyskać więcej informacji, zobacz About API connectors in Azure AD B2C (Informacje o łącznikach interfejsu API w usłudze Azure AD B2C).

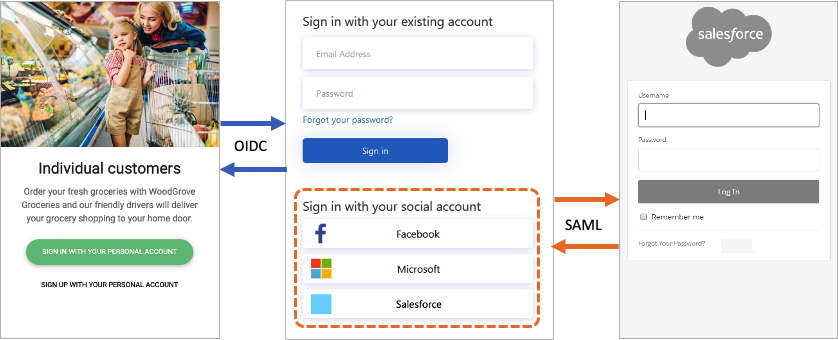

Protokoły i tokeny

W przypadku aplikacji usługa Azure AD B2C obsługuje protokoły OAuth 2.0, OpenID Connect i SAML na potrzeby podróży użytkowników. Aplikacja rozpoczyna podróż użytkownika, wysyłając żądania uwierzytelniania do usługi Azure AD B2C. Wynikiem żądania do usługi Azure AD B2C jest token zabezpieczający, taki jak token identyfikatora, token dostępu lub token SAML. Ten token zabezpieczający definiuje tożsamość użytkownika w aplikacji.

W przypadku tożsamości zewnętrznych usługa Azure AD B2C obsługuje federację z dowolnymi dostawcami tożsamości OAuth 1.0, OAuth 2.0, OpenID Connect i SAML.

Na poniższym diagramie pokazano, jak usługa Azure AD B2C może komunikować się przy użyciu różnych protokołów w ramach tego samego przepływu uwierzytelniania:

- Aplikacja jednostki uzależnionej uruchamia żądanie autoryzacji do usługi Azure AD B2C przy użyciu programu OpenID Connect.

- Gdy użytkownik aplikacji zdecyduje się zalogować przy użyciu zewnętrznego dostawcy tożsamości korzystającego z protokołu SAML, usługa Azure AD B2C wywołuje protokół SAML w celu komunikowania się z tym dostawcą tożsamości.

- Po zakończeniu operacji logowania przez użytkownika z zewnętrznym dostawcą tożsamości usługa Azure AD B2C zwraca token do aplikacji jednostki uzależnionej przy użyciu programu OpenID Connect.

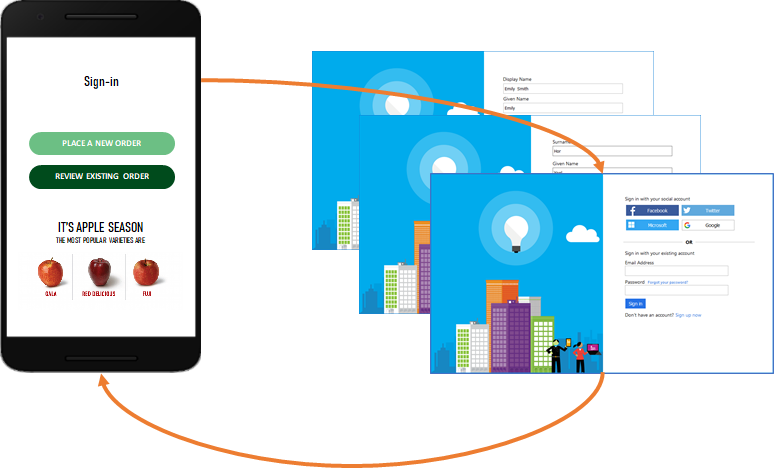

Integracja aplikacji

Gdy użytkownik chce zalogować się do aplikacji, aplikacja inicjuje żądanie autoryzacji do punktu końcowego dostarczanego przez proces użytkownika lub politykę niestandardową. Przepływ użytkownika lub zasady niestandardowe definiują i kontrolują doświadczenie użytkownika. Po zakończeniu przepływu użytkownika, na przykład przepływu rejestracji lub logowania , usługa Azure AD B2C generuje token, a następnie przekierowuje użytkownika z powrotem do aplikacji. Ten token jest specyficzny dla usługi Azure AD B2C i nie należy go mylić z tokenem wystawionym przez dostawców tożsamości innych firm podczas korzystania z kont społecznościowych. Aby uzyskać informacje na temat używania tokenów innych firm, zobacz Przekazywanie tokenu dostępu dostawcy tożsamości do aplikacji w usłudze Azure Active Directory B2C.

Wiele aplikacji może używać tego samego przepływu użytkownika lub zasad niestandardowych. Jedna aplikacja może używać wielu przepływów użytkownika lub zasad niestandardowych.

Na przykład aby zalogować się do aplikacji, aplikacja używa przepływu rejestracji lub logowania użytkownika. Po zalogowaniu się użytkownik może chcieć edytować swój profil, więc aplikacja inicjuje kolejne żądanie autoryzacji, tym razem przy użyciu przepływu edytowania profilu użytkownika.

Uwierzytelnianie wieloskładnikowe (MFA)

Usługa Azure AD B2C Multifactor Authentication (MFA) pomaga chronić dostęp do danych i aplikacji przy zachowaniu prostoty dla użytkowników. Zapewnia ona dodatkowe zabezpieczenia, wymagając drugiej formy uwierzytelniania i zapewniając silne uwierzytelnianie, oferując szereg łatwych w użyciu metod uwierzytelniania.

Użytkownicy mogą lub nie mogą być kwestionowani w przypadku uwierzytelniania wieloskładnikowego w oparciu o decyzje dotyczące konfiguracji, które można podjąć jako administrator.

Aby uzyskać więcej informacji, zobacz Włączanie uwierzytelniania wieloskładnikowego w usłudze Azure Active Directory B2C.

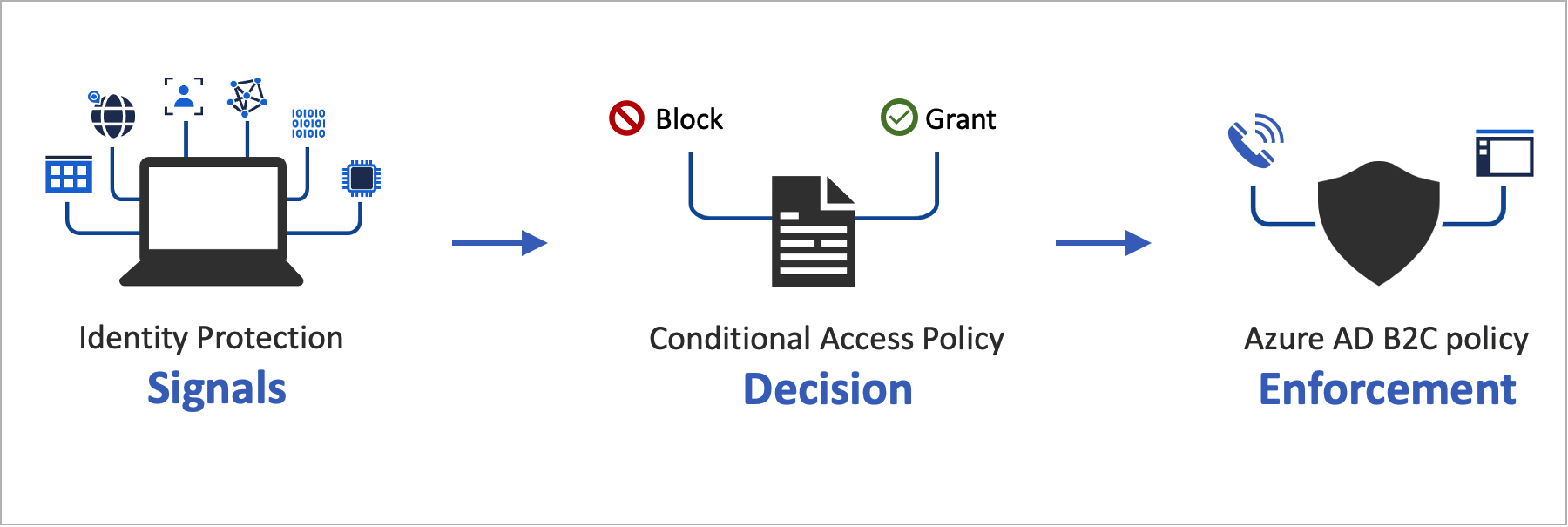

Dostęp warunkowy

Funkcje wykrywania ryzyka w usłudze Microsoft Entra ID Protection, w tym ryzykowni użytkownicy i ryzykowne logowania, są automatycznie wykrywane i wyświetlane w dzierżawie Azure AD B2C. Możesz utworzyć zasady dostępu warunkowego, które używają tych wykryć ryzyka, aby określić akcje korygowania i wymusić zasady organizacji.

Usługa Azure AD B2C ocenia każde zdarzenie logowania i gwarantuje, że wszystkie wymagania dotyczące zasad są spełnione przed udzieleniem użytkownikowi dostępu. Ryzykowni użytkownicy lub ryzykowne logowania mogą być blokowane lub kwestionowane przy użyciu określonego korygowania, takiego jak uwierzytelnianie wieloskładnikowe (MFA). Aby uzyskać więcej informacji, zobacz Identity Protection and Conditional Access (Ochrona tożsamości i dostęp warunkowy).

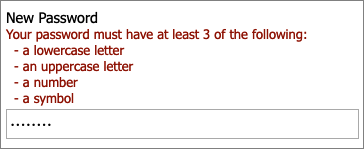

Złożoność hasła

Podczas tworzenia konta lub resetowania hasła użytkownicy muszą podać hasło spełniające reguły złożoności. Domyślnie usługa Azure AD B2C wymusza silne zasady haseł. Usługa Azure AD B2C udostępnia również opcje konfiguracji umożliwiające określenie wymagań dotyczących złożoności haseł używanych przez klientów podczas korzystania z kont lokalnych.

Aby uzyskać więcej informacji, zobacz Konfigurowanie wymagań dotyczących złożoności haseł w usłudze Azure AD B2C.

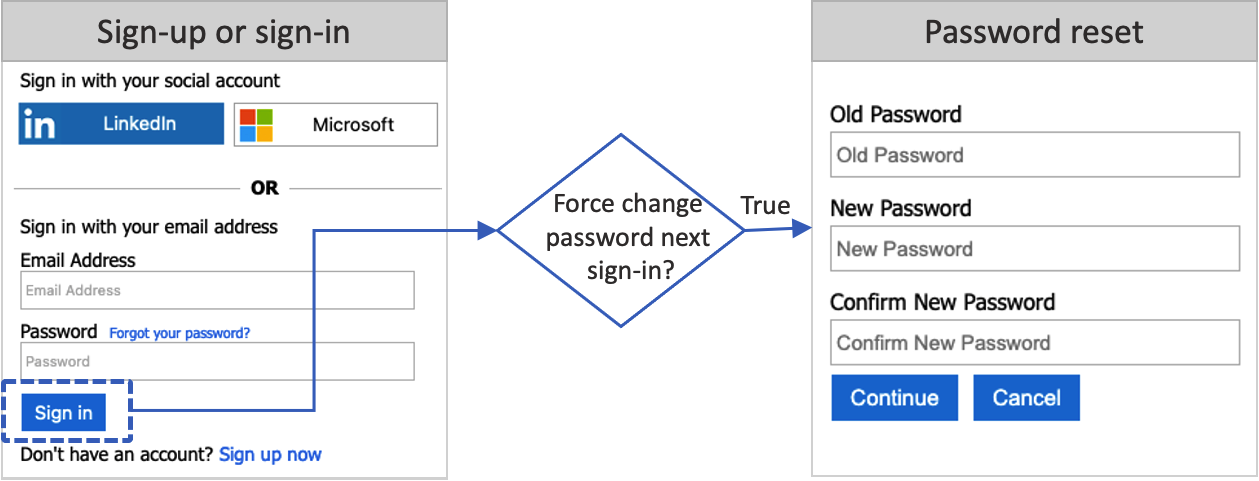

Wymuszanie resetowania hasła

Jako administrator dzierżawy usługi Azure AD B2C możesz zresetować hasło użytkownika , jeśli użytkownik zapomni swoje hasło. Możesz też ustawić zasady, aby wymusić okresowe resetowanie hasła przez użytkowników. Aby uzyskać więcej informacji, zobacz Konfigurowanie przepływu wymuszania resetowania hasła.

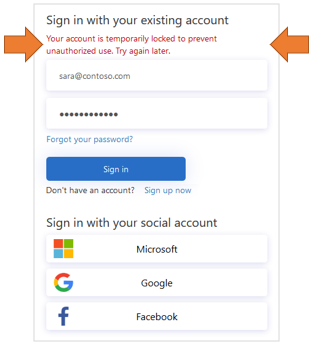

Blokada konta inteligentnego

Aby zapobiec próbom zgadywania haseł siłowych, usługa Azure AD B2C używa zaawansowanej strategii blokowania kont na podstawie adresu IP żądania, wprowadzonych haseł i kilku innych czynników. Czas trwania blokady jest automatycznie zwiększany na podstawie ryzyka i liczby prób.

Aby uzyskać więcej informacji na temat zarządzania ustawieniami ochrony haseł, zobacz Ograniczanie ataków poświadczeń w usłudze Azure AD B2C.

Ochrona zasobów i tożsamości klientów

Usługa Azure AD B2C jest zgodna z zabezpieczeniami, prywatnością i innymi zobowiązaniami opisanymi w Centrum zaufania platformy Microsoft Azure.

Sesje są modelowane jako zaszyfrowane dane, przy użyciu klucza odszyfrowywania znanego tylko usłudze tokenu zabezpieczającego usługi Azure AD B2C (STS). Używany jest algorytm silnego szyfrowania AES-192. Wszystkie ścieżki komunikacji są chronione przy użyciu protokołu TLS w celu zachowania poufności i integralności. Nasza usługa tokenu zabezpieczającego używa certyfikatu rozszerzonej weryfikacji (EV) dla protokołu TLS. Ogólnie rzecz biorąc, usługa tokenu zabezpieczającego ogranicza ataki skryptów między witrynami (XSS), nie renderując niezaufanych danych wejściowych.

Dostęp do danych użytkownika

Dzierżawy usługi Azure AD B2C mają wiele wspólnych cech z dzierżawami Microsoft Entra używanymi przez przedsiębiorstwa dla pracowników i partnerów. Współużytkowane aspekty obejmują mechanizmy wyświetlania ról administracyjnych, przypisywania ról oraz działań audytowych.

Role można przypisywać do kontrolowania, kto może wykonywać określone akcje administracyjne w usłudze Azure AD B2C, w tym:

- Tworzenie wszystkich aspektów przepływów użytkownika i zarządzanie nimi

- Tworzenie schematu atrybutów dostępnego dla wszystkich przepływów użytkownika i zarządzanie nim

- Skonfiguruj dostawców tożsamości do użycia w federacji bezpośredniej

- Tworzenie zasad platformy zaufania i zarządzanie nimi w programie Identity Experience Framework (zasady niestandardowe)

- Zarządzanie wpisami tajnymi dla federacji i szyfrowania w programie Identity Experience Framework (zasady niestandardowe)

Aby uzyskać więcej informacji na temat ról Microsoft Entra, w tym wsparcia dla roli administracyjnej w Azure AD B2C, zobacz Uprawnienia roli administratora w Microsoft Entra ID.

Inspekcja i dzienniki

Usługa Azure AD B2C tworzy dzienniki inspekcji zawierające informacje o aktywności dotyczące zasobów, wystawionych tokenów i dostępu administratora. Dzienniki inspekcji umożliwiają zrozumienie działań platformy i diagnozowanie problemów. Wpisy dziennika inspekcji są dostępne wkrótce po wystąpieniu działania, które wygenerowało zdarzenie.

W dzienniku inspekcji dostępnym dla dzierżawy usługi Azure AD B2C lub dla określonego użytkownika można znaleźć takie informacje, jak:

- Działania dotyczące autoryzacji użytkownika w celu uzyskania dostępu do zasobów B2C (na przykład administrator, który uzyskuje dostęp do listy zasad B2C)

- Działania związane z atrybutami katalogu pobierane, gdy administrator loguje się za pomocą portalu Azure

- Tworzenie, odczytywanie, aktualizowanie i usuwanie operacji (CRUD) w aplikacjach B2C

- Operacje CRUD na kluczach przechowywanych w kontenerze kluczy B2C

- Operacje CRUD na zasobach B2C (na przykład zasady i dostawcy tożsamości)

- Sprawdzanie poprawności poświadczeń użytkownika i wystawiania tokenów

Aby uzyskać więcej informacji na temat dzienników inspekcji, zobacz Uzyskiwanie dostępu do dzienników inspekcji usługi Azure AD B2C.

Analiza użycia

Usługa Azure AD B2C umożliwia wykrywanie, kiedy użytkownicy tworzą konto lub logują się do aplikacji, gdzie znajdują się użytkownicy, oraz jakie przeglądarki i systemy operacyjne używają.

Integrując usługę Azure Application Insights z zasadami niestandardowymi usługi Azure AD B2C, możesz uzyskać wgląd w sposób tworzenia konta, logowania, resetowania hasła lub edytowania profilu. Dzięki takiej wiedzy możesz podejmować decyzje oparte na danych dla nadchodzących cykli programowania.

Aby uzyskać więcej informacji, zobacz Śledzenie zachowania użytkowników w usłudze Azure Active Directory B2C przy użyciu usługi Application Insights.

Dostępność w poszczególnych regionach i miejsce przechowywania danych

Usługa Azure AD B2C jest dostępna ogólnie na całym świecie z opcją przechowywania danych w regionach określonych w sekcji Produkty dostępne według regionów. Miejsce przechowywania danych zależy od kraju/regionu wybranego podczas tworzenia dzierżawy.

Dowiedz się więcej o dostępności regionów usługi Azure Active Directory B2C i rezydencji danych i umowy dotyczącej poziomu usług (SLA) dla usługi Azure Active Directory B2C.

Automatyzacja przy użyciu interfejsu API programu Microsoft Graph

Użyj interfejsu API programu MS Graph do zarządzania katalogiem usługi Azure AD B2C. Możesz również utworzyć sam katalog usługi Azure AD B2C. Możesz zarządzać użytkownikami, dostawcami tożsamości, przepływami użytkowników, zasadami niestandardowymi i nie tylko.

Dowiedz się więcej o sposobie zarządzania usługą Azure AD B2C przy użyciu programu Microsoft Graph.

Limity i ograniczenia usługi Azure AD B2C

Dowiedz się więcej o limitach i ograniczeniach usługi Azure AD B2C

Dalsze kroki

Teraz, gdy masz bardziej szczegółowe informacje na temat funkcji i aspektów technicznych usługi Azure Active Directory B2C: