Jak skonfigurować domenę niestandardową dla usługi Azure SignalR Service

Oprócz domeny domyślnej dostarczonej z usługą Azure SignalR Service można również dodać niestandardową domenę DNS do usługi. W tym artykule dowiesz się, jak dodać domenę niestandardową do usługi SignalR Service.

Uwaga

Domeny niestandardowe to funkcja warstwy Premium. Zasoby warstwy Standardowa można uaktualnić do warstwy Premium bez przestojów.

Aby skonfigurować domenę niestandardową, należy wykonać następujące kroki:

- Dodaj certyfikat domeny niestandardowej.

- Utwórz rekord CNAME systemu DNS.

- Dodaj domenę niestandardową.

Wymagania wstępne

- Domena niestandardowa zarejestrowana za pośrednictwem usługi aplikacja systemu Azure lub rejestratora innej firmy.

- Konto platformy Azure z aktywną subskrypcją.

- Jeśli nie masz konta, możesz je utworzyć teraz za darmo.

- Grupa zasobów platformy Azure.

- Zasób usługi Azure SignalR Service.

- Wystąpienie usługi Azure Key Vault.

- Certyfikat SSL domeny niestandardowej przechowywany w wystąpieniu usługi Key Vault. Zobacz Wprowadzenie do certyfikatów usługi Key Vault

- Strefa dns platformy Azure. (Opcjonalne)

Dodawanie certyfikatu niestandardowego

Przed dodaniem domeny niestandardowej należy dodać niestandardowy certyfikat SSL. Usługa SignalR Service uzyskuje dostęp do certyfikatu przechowywanego w magazynie kluczy za pośrednictwem tożsamości zarządzanej.

Do dodania certyfikatu domeny należy wykonać trzy kroki.

- Włącz tożsamość zarządzaną w usłudze SignalR Service.

- Nadaj tożsamości zarządzanej dostęp do magazynu kluczy.

- Dodaj certyfikat niestandardowy do usługi SignalR Service.

Włączanie tożsamości zarządzanej w usłudze SignalR Service

Można użyć tożsamości zarządzanej przypisanej przez system lub przypisanej przez użytkownika. W tym artykule przedstawiono użycie tożsamości zarządzanej przypisanej przez system.

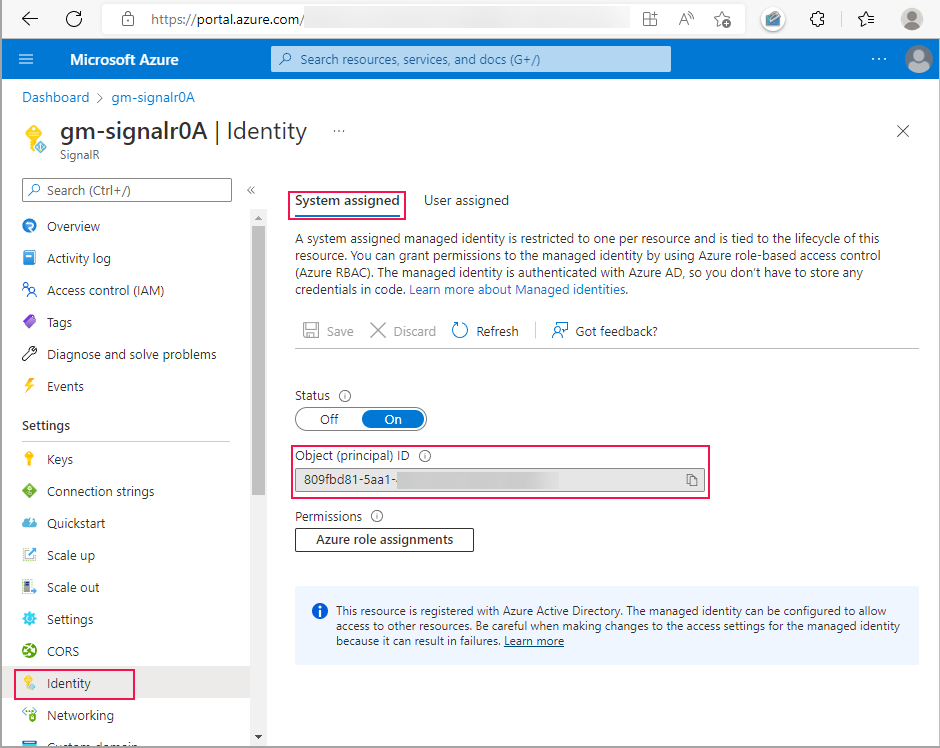

W witrynie Azure Portal przejdź do zasobu usługi SignalR.

Wybierz pozycję Tożsamość z menu po lewej stronie.

W tabeli Przypisane przez system ustaw wartość Stan na Wł.

Wybierz pozycję Zapisz, a następnie wybierz pozycję Tak po wyświetleniu monitu o włączenie tożsamości zarządzanej przypisanej przez system.

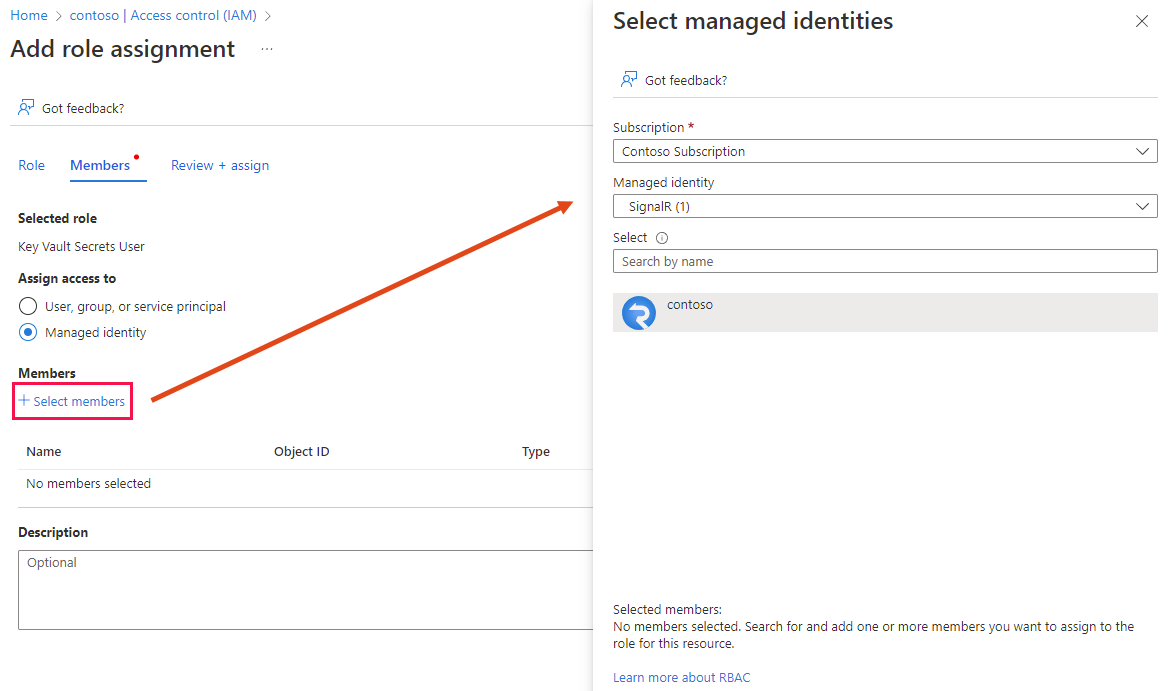

Po utworzeniu tożsamości zostanie wyświetlony identyfikator obiektu (podmiotu zabezpieczeń). Usługa SignalR Service użyje identyfikatora obiektu tożsamości zarządzanej przypisanej przez system w celu uzyskania dostępu do magazynu kluczy. Nazwa tożsamości zarządzanej jest taka sama jak nazwa wystąpienia usługi SignalR Service. W następnej sekcji należy wyszukać jednostkę (tożsamość zarządzaną) przy użyciu nazwy lub identyfikatora obiektu.

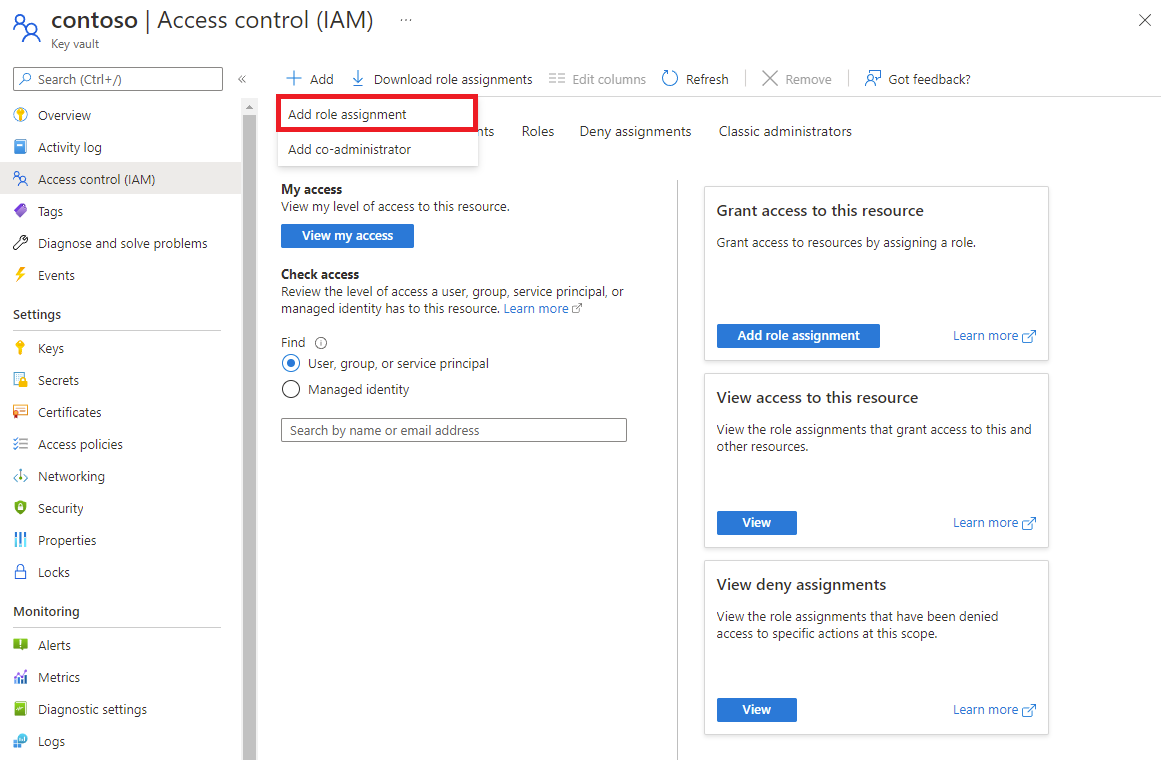

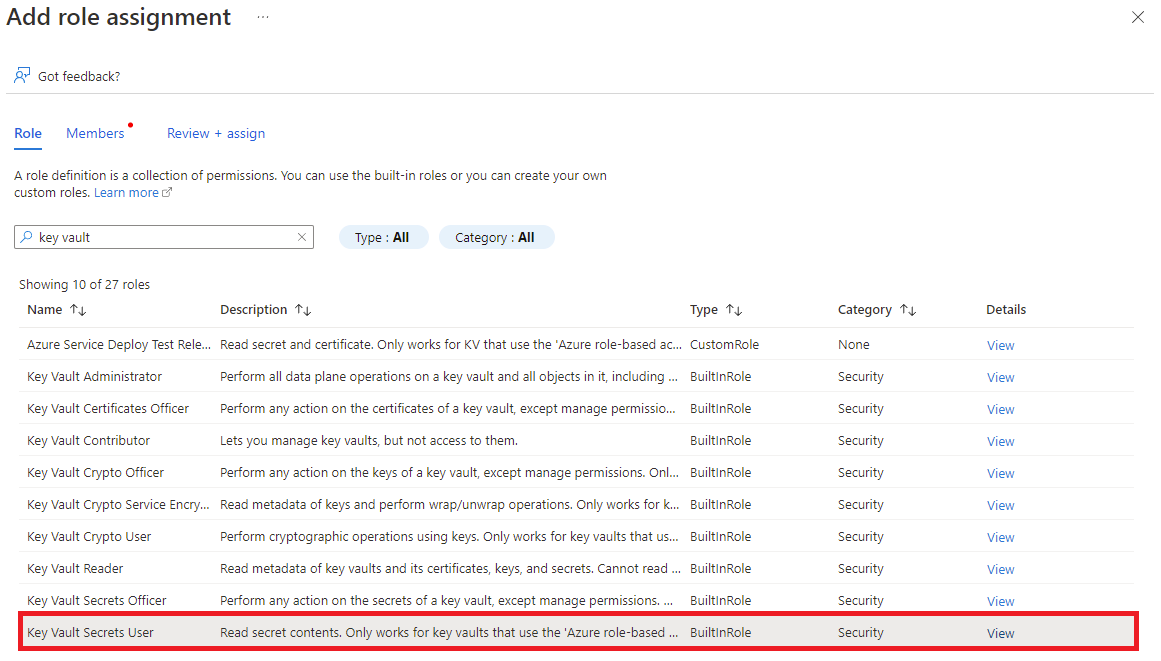

Przyznawanie tożsamości zarządzanej dostępu do magazynu kluczy

Usługa SignalR Service używa tożsamości zarządzanej do uzyskiwania dostępu do magazynu kluczy. Musisz przyznać tożsamości zarządzanej uprawnienie dostępu do magazynu kluczy.

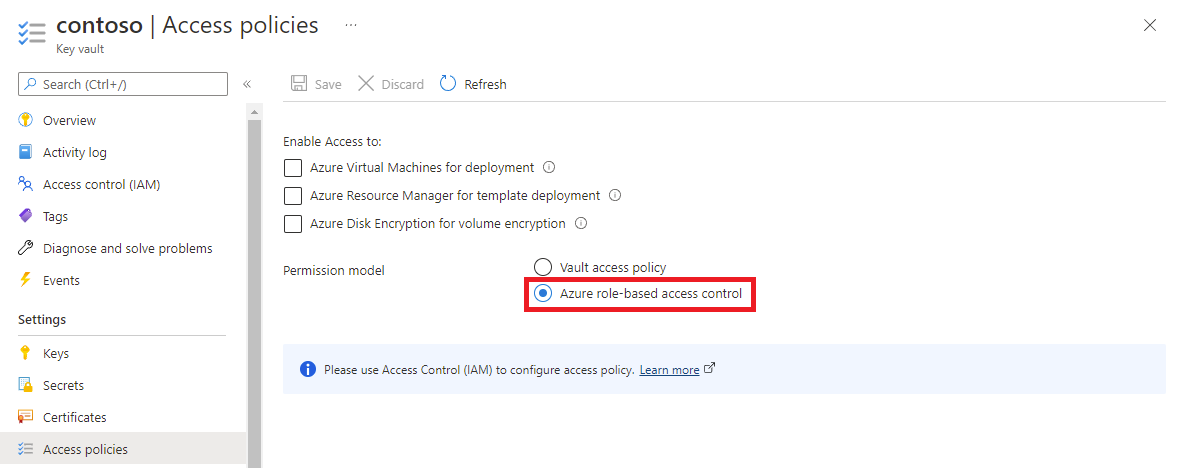

Kroki udzielania uprawnień zależą od tego, czy wybrano zasady dostępu do magazynu, czy kontrolę dostępu opartą na rolach platformy Azure jako model uprawnień magazynu kluczy.

Jeśli używasz zasad dostępu magazynu jako modelu uprawnień magazynu kluczy, wykonaj tę procedurę, aby dodać nowe zasady dostępu.

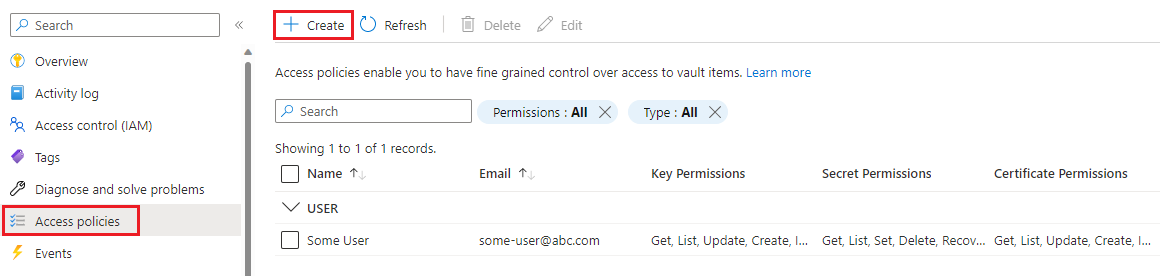

Przejdź do zasobu magazynu kluczy.

Wybierz pozycję Zasady dostępu z menu po lewej stronie.

Wybierz pozycję Utwórz.

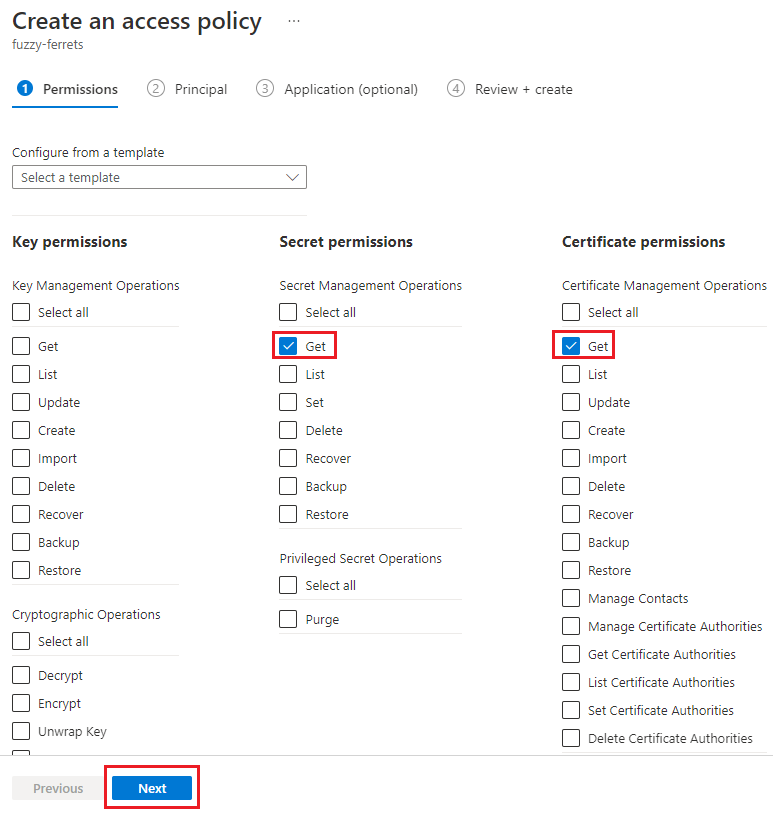

Na karcie Uprawnienia:

- Wybierz pozycję Pobierz w obszarze Uprawnienia wpisu tajnego.

- Wybierz pozycję Pobierz w obszarze Uprawnienia certyfikatu.

Wybierz przycisk Dalej , aby przejść do karty Podmiot zabezpieczeń .

Wprowadź identyfikator obiektu tożsamości zarządzanej w polu wyszukiwania.

Wybierz tożsamość zarządzaną z wyników wyszukiwania.

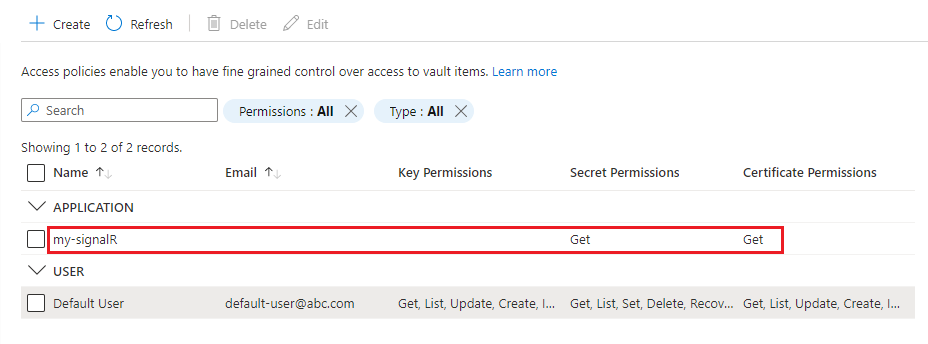

Wybierz kartę Przeglądanie i tworzenie .

Wybierz pozycję Utwórz na karcie Przeglądanie i tworzenie .

Tożsamość zarządzana dla wystąpienia usługi SignalR Service jest wymieniona w tabeli zasad dostępu.

Dodawanie niestandardowego certyfikatu do usługi SignalR Service

Wykonaj następujące kroki, aby dodać certyfikat niestandardowy do usługi SignalR Service:

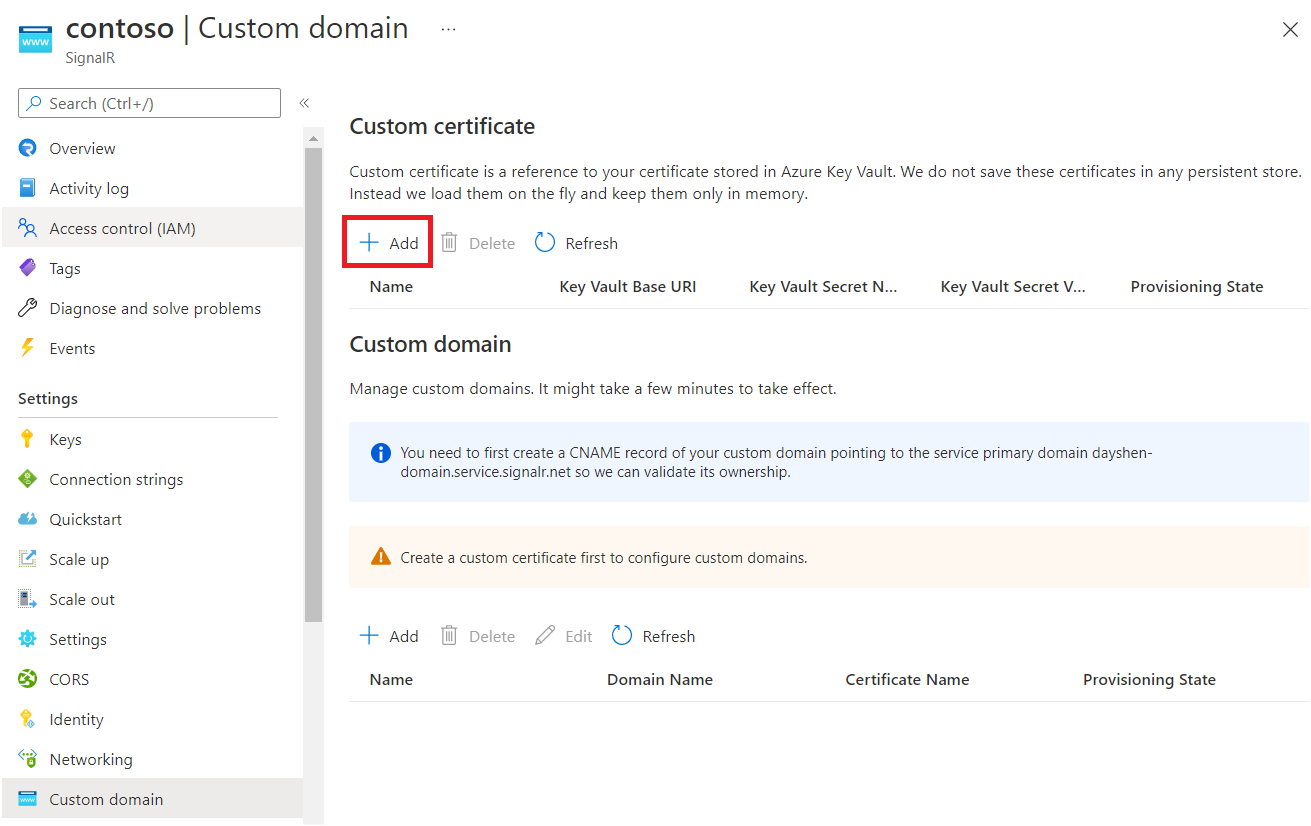

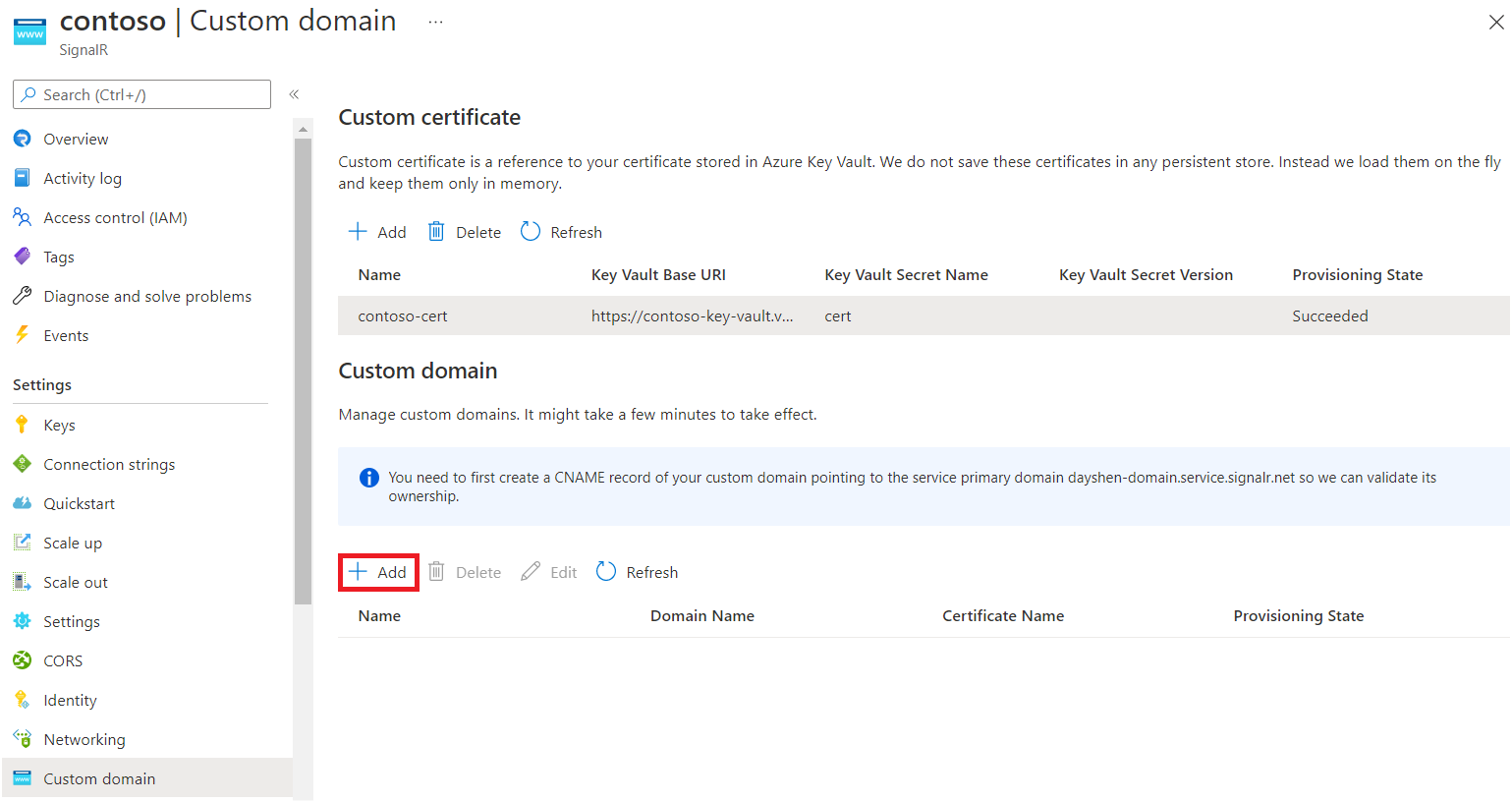

W witrynie Azure Portal przejdź do zasobu usługi SignalR Service.

W okienku menu wybierz pozycję Domena niestandardowa.

W obszarze Certyfikat niestandardowy wybierz pozycję Dodaj.

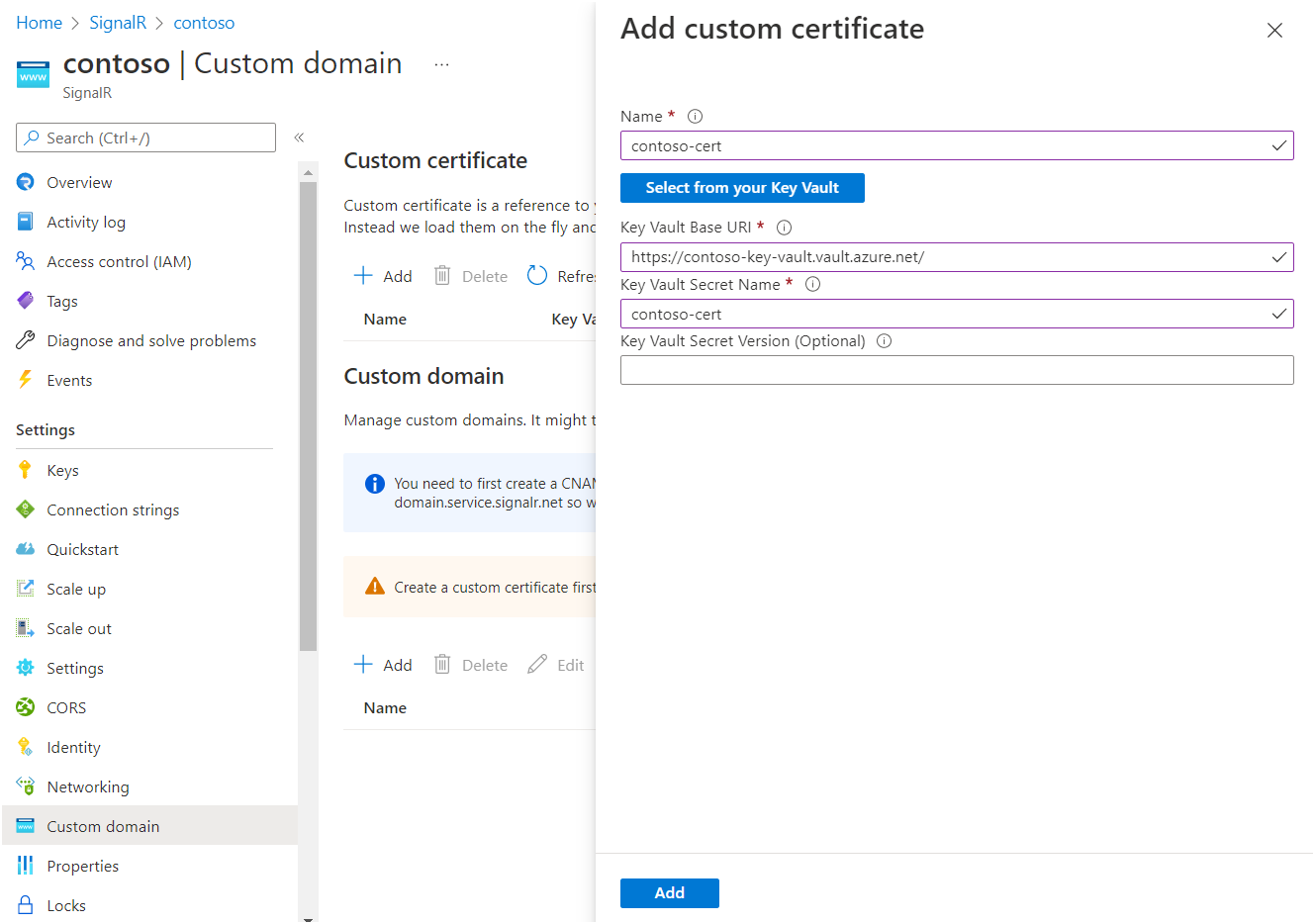

Wprowadź nazwę certyfikatu niestandardowego.

Wybierz pozycję Wybierz z usługi Key Vault , aby wybrać certyfikat magazynu kluczy. Po wybraniu następującego podstawowego identyfikatora URI usługi Key Vault należy automatycznie wypełnić nazwę wpisu tajnego usługi Key Vault. Możesz również ręcznie wypełnić te pola.

Opcjonalnie możesz określić wersję wpisu tajnego usługi Key Vault, jeśli chcesz przypiąć certyfikat do określonej wersji.

Wybierz Dodaj.

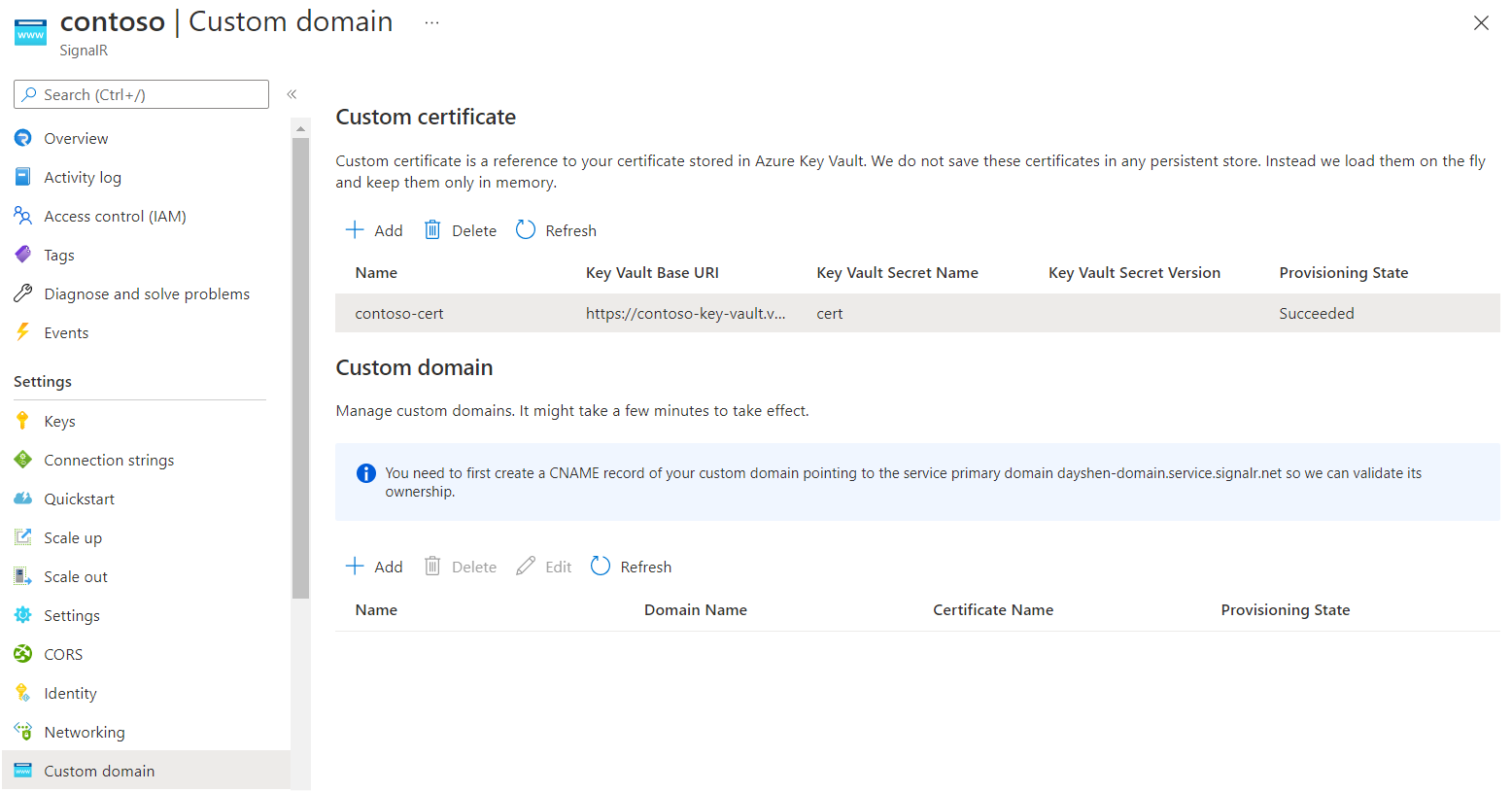

Usługa SignalR Service pobierze certyfikat i zweryfikuje jego zawartość. Po pomyślnym zakończeniu stan aprowizacji certyfikatu będzie mieć wartość Powodzenie.

Tworzenie rekordu CNAME domeny niestandardowej

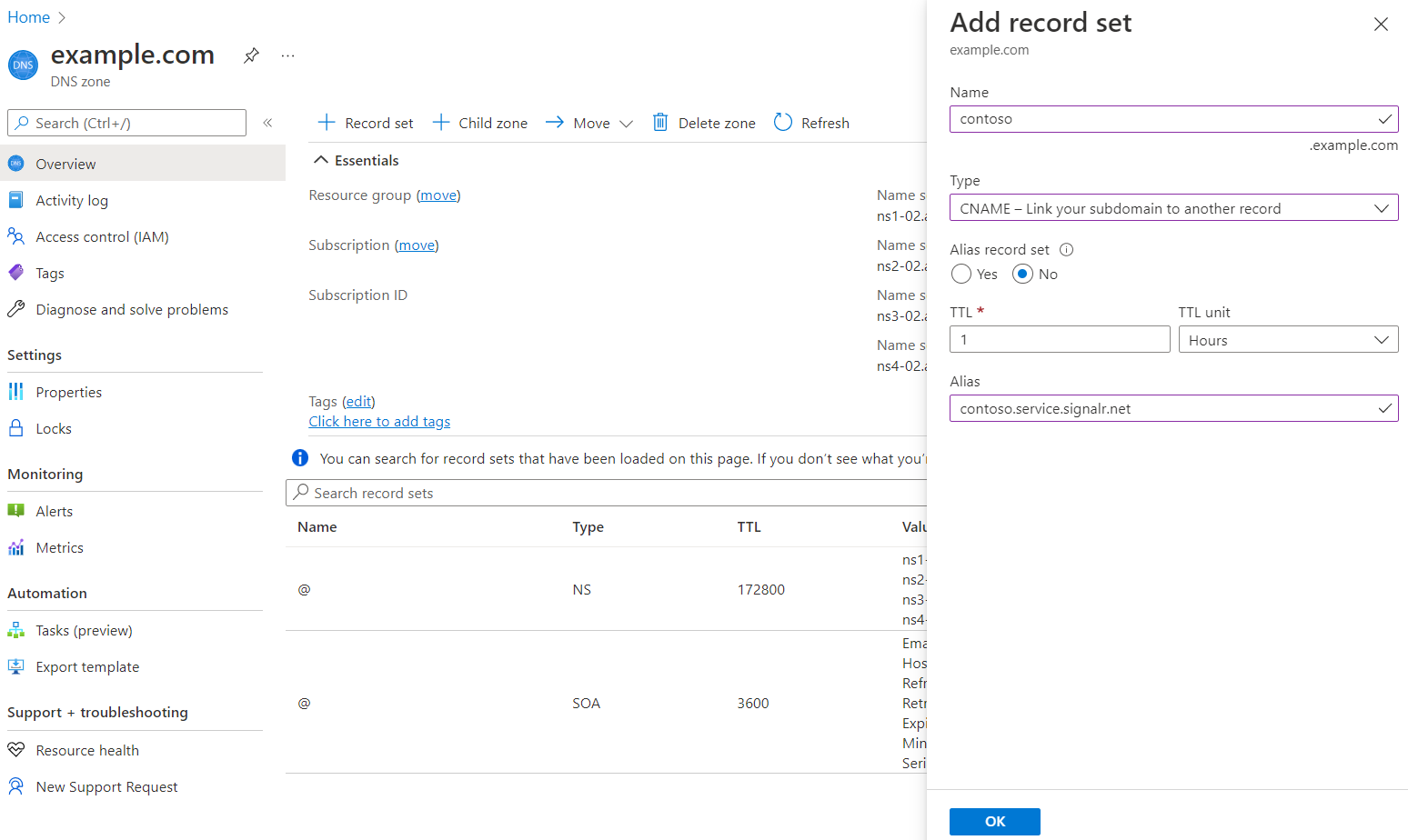

Musisz utworzyć rekord CNAME dla domeny niestandardowej w strefie usługi Azure DNS lub w usłudze rejestratora innej firmy. Rekord CNAME tworzy alias z domeny niestandardowej do domyślnej domeny usługi SignalR Service. Usługa SignalR Service używa rekordu do weryfikowania własności domeny niestandardowej.

Jeśli na przykład domeną domyślną jest contoso.service.signalr.net, a domeną niestandardową jest contoso.example.com, musisz utworzyć rekord CNAME na .example.com

Po utworzeniu rekordu CNAME możesz wykonać wyszukiwanie DNS, aby wyświetlić informacje O rekordzie CNAME. Na przykład dane wyjściowe z polecenia wyszukiwania systemu Linux (wyszukiwanie DNS) powinny wyglądać podobnie do następujących danych wyjściowych:

contoso.example.com. 0 IN CNAME contoso.service.signalr.net.

Jeśli używasz strefy usługi Azure DNS, zobacz Zarządzanie rekordami DNS, aby dowiedzieć się, jak dodać rekord CNAME.

Jeśli używasz innych dostawców DNS, postępuj zgodnie z przewodnikiem dostawcy, aby utworzyć rekord CNAME.

Dodawanie domeny niestandardowej

Teraz dodaj domenę niestandardową do usługi SignalR Service.

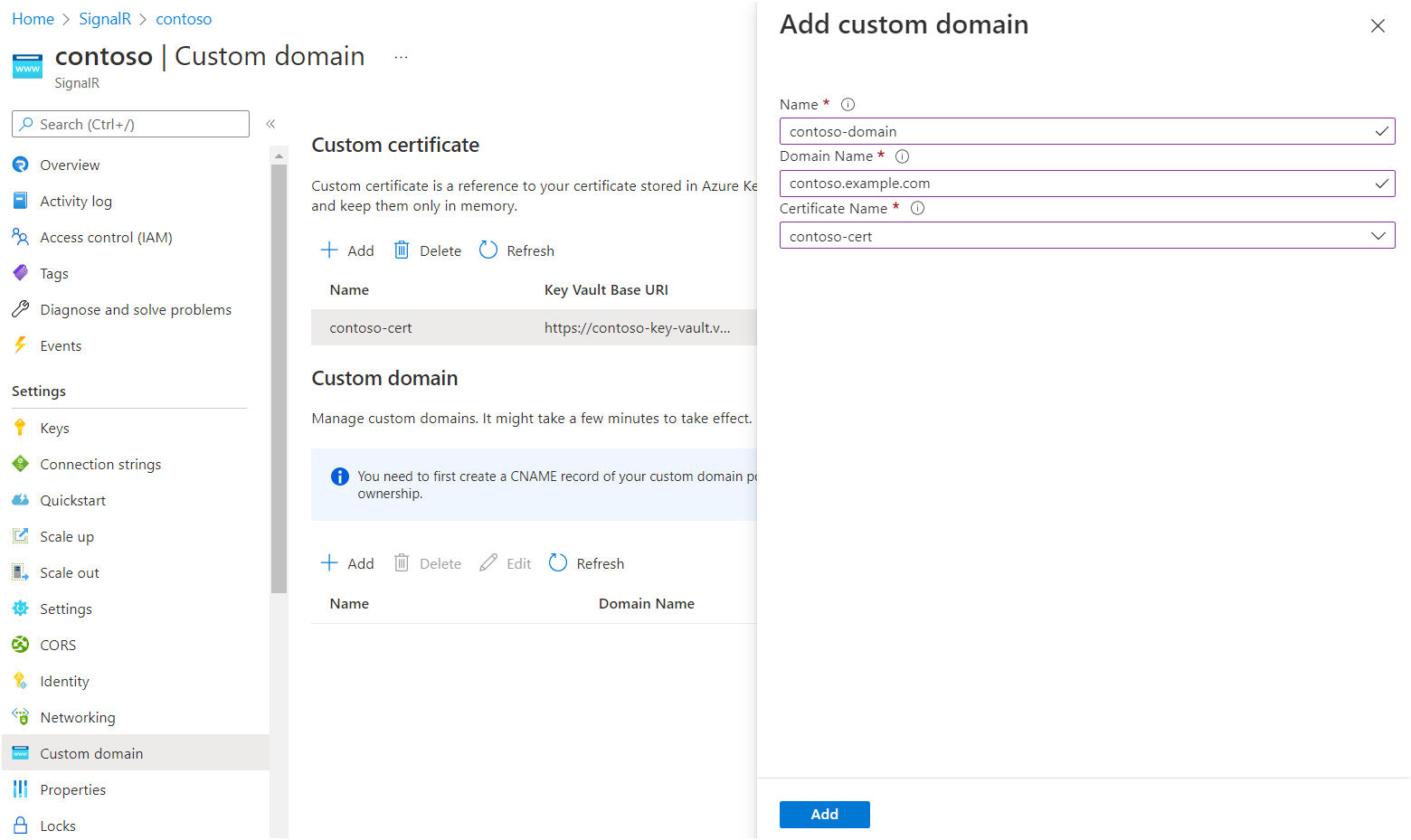

W witrynie Azure Portal przejdź do zasobu usługi SignalR Service.

W okienku menu wybierz pozycję Domena niestandardowa.

W obszarze Domena niestandardowa wybierz pozycję Dodaj.

Wprowadź nazwę domeny niestandardowej.

Wprowadź pełną nazwę domeny niestandardowej, na przykład

contoso.com.Wybierz certyfikat niestandardowy, który ma zastosowanie do tej domeny niestandardowej.

Wybierz Dodaj.

Weryfikowanie domeny niestandardowej

Aby zweryfikować domenę niestandardową, możesz użyć interfejsu API kondycji. Interfejs API kondycji to publiczny punkt końcowy, który zwraca stan kondycji wystąpienia usługi SignalR Service. Interfejs API kondycji jest dostępny pod adresem https://<your custom domain>/api/health.

Oto przykład użycia biblioteki cURL:

PS C:\> curl.exe -v https://contoso.example.com/api/health

...

> GET /api/health HTTP/1.1

> Host: contoso.example.com

< HTTP/1.1 200 OK

Powinien zwrócić 200 kod stanu bez żadnego błędu certyfikatu.

Uzyskiwanie dostępu do usługi Key Vault w sieci prywatnej

Jeśli skonfigurowano prywatny punkt końcowy do magazynu kluczy, usługa SignalR Service nie będzie mogła uzyskać dostępu do magazynu kluczy za pośrednictwem sieci publicznej. Możesz przyznać usłudze SignalR Service dostęp do magazynu kluczy za pośrednictwem sieci prywatnej, tworząc udostępniony prywatny punkt końcowy.

Po utworzeniu udostępnionego prywatnego punktu końcowego można dodać certyfikat niestandardowy zgodnie z opisem w sekcji Dodawanie certyfikatu niestandardowego do usługi SignalR Service powyżej.

Ważne

Nie musisz zmieniać domeny w identyfikatorze URI magazynu kluczy. Jeśli na przykład podstawowy identyfikator URI magazynu kluczy to https://contoso.vault.azure.net, użyjesz tego identyfikatora URI do skonfigurowania certyfikatu niestandardowego.

Nie musisz jawnie zezwalać na adresy IP usługi SignalR Service w ustawieniach zapory magazynu kluczy. Aby uzyskać więcej informacji, zobacz Diagnostyka łącza prywatnego usługi Key Vault.

Wymiana certyfikatów

Jeśli nie określisz wersji wpisu tajnego podczas tworzenia certyfikatu niestandardowego, usługa Azure SignalR Service okresowo sprawdza najnowszą wersję w usłudze Key Vault. Gdy zostanie zaobserwowana nowa wersja, zostanie ona automatycznie zastosowana. Opóźnienie wynosi zwykle w ciągu 1 godziny.

Alternatywnie można również przypiąć certyfikat niestandardowy do określonej wersji wpisu tajnego w usłudze Key Vault. Jeśli musisz zastosować nowy certyfikat, możesz edytować wersję wpisu tajnego, a następnie aktywnie aktualizować certyfikat niestandardowy.

Czyszczenie

Jeśli nie planujesz korzystać z zasobów utworzonych w tym artykule, możesz usunąć grupę zasobów.

Uwaga

Usunięcie grupy zasobów powoduje usunięcie wszystkich zawartych w niej zasobów. Jeśli zasoby spoza zakresu tego artykułu istnieją w określonej grupie zasobów, zostaną również usunięte.