Rozpoczynanie pracy z certyfikatami usługi Key Vault

Te wytyczne ułatwiają rozpoczęcie zarządzania certyfikatami w usłudze Key Vault.

Lista scenariuszy omówionych tutaj:

- Tworzenie pierwszego certyfikatu usługi Key Vault

- Tworzenie certyfikatu z urzędem certyfikacji, który jest partnerem usługi Key Vault

- Tworzenie certyfikatu z urzędem certyfikacji, który nie jest partnerem usługi Key Vault

- Importowanie certyfikatu

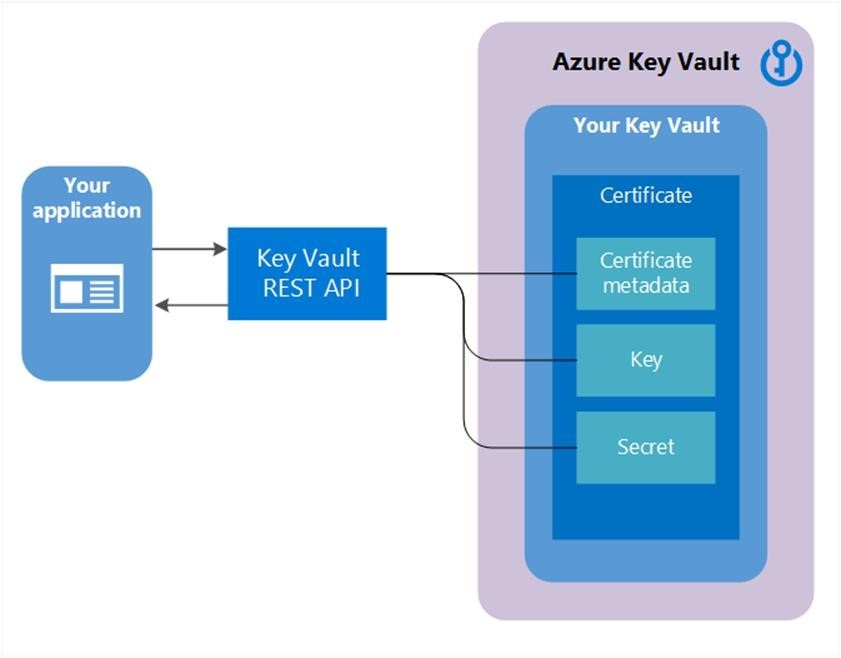

Certyfikaty są obiektami złożonymi

Certyfikaty składają się z trzech powiązanych zasobów połączonych ze sobą jako certyfikat usługi Key Vault; metadane certyfikatu, klucz i wpis tajny.

Tworzenie pierwszego certyfikatu usługi Key Vault

Aby można było utworzyć certyfikat w usłudze Key Vault (KV), należy pomyślnie wykonać kroki wymagań wstępnych 1 i 2, a magazyn kluczy musi istnieć dla tego użytkownika/organizacji.

Krok 1. Dostawcy urzędu certyfikacji

- Dołączanie jako administrator IT, administrator infrastruktury kluczy publicznych lub każda osoba zarządzająca kontami z urzędami certyfikacji dla danej firmy (np. Contoso) jest wymaganiem wstępnym do korzystania z certyfikatów usługi Key Vault.

Następujące urzędy certyfikacji są bieżącymi dostawcami partnerskimi w usłudze Key Vault. Więcej informacji znajdziesz tutaj- DigiCert — usługa Key Vault oferuje certyfikaty TLS/SSL OV z firmą DigiCert.

- GlobalSign — usługa Key Vault oferuje certyfikaty TLS/SSL OV z elementem GlobalSign.

Krok 2. Administrator konta dostawcy urzędu certyfikacji tworzy poświadczenia używane przez usługę Key Vault do rejestrowania, odnawiania i używania certyfikatów TLS/SSL za pośrednictwem usługi Key Vault.

Krok 3a. Administrator firmy Contoso wraz z pracownikiem firmy Contoso (użytkownikiem usługi Key Vault), który jest właścicielem certyfikatów, w zależności od urzędu certyfikacji, może uzyskać certyfikat od administratora lub bezpośrednio z konta z urzędem certyfikacji.

- Rozpocznij operację dodawania poświadczeń do magazynu kluczy, ustawiając zasób wystawcy certyfikatów. Wystawca certyfikatu jest jednostką reprezentowaną w usłudze Azure Key Vault (KV) jako zasób CertificateIssuer. Służy do dostarczania informacji o źródle certyfikatu KV; nazwa wystawcy, dostawca, poświadczenia i inne szczegóły administracyjne.

Np. MyDigiCertIssuer

- Dostawca

- Poświadczenia — poświadczenia konta urzędu certyfikacji. Każdy urząd certyfikacji ma własne dane.

Aby uzyskać więcej informacji na temat tworzenia kont z dostawcami urzędu certyfikacji, zobacz powiązany wpis na blogu usługi Key Vault.

Krok 3b. Konfigurowanie kontaktów certyfikatów na potrzeby powiadomień. Jest to kontakt użytkownika usługi Key Vault. Usługa Key Vault nie wymusza tego kroku.

Uwaga — ten proces, krok 3b, jest jednorazową operacją.

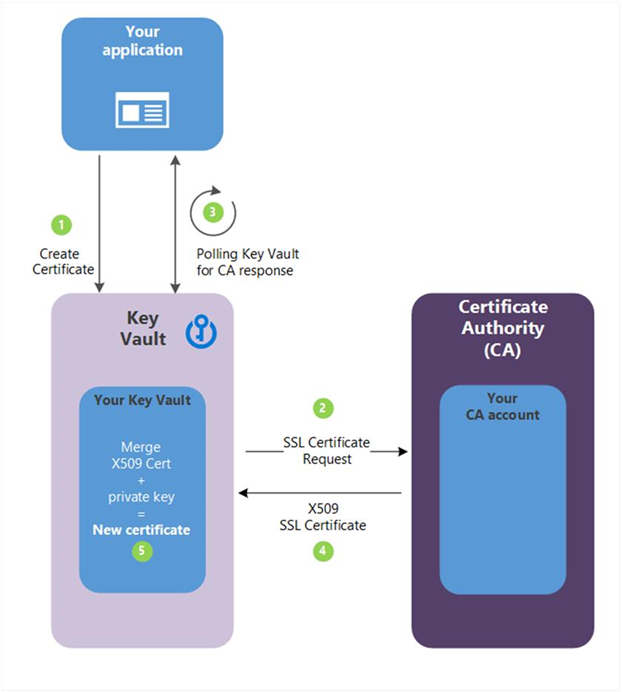

Tworzenie certyfikatu z urzędem certyfikacji partnerskim z usługą Key Vault

Krok 4. Następujące opisy odpowiadają zielonym numerom kroków na powyższym diagramie.

(1) — Na powyższym diagramie aplikacja tworzy certyfikat, który wewnętrznie rozpoczyna się od utworzenia klucza w magazynie kluczy.

(2) — usługa Key Vault wysyła żądanie certyfikatu TLS/SSL do urzędu certyfikacji.

(3) — Aplikacja sonduje w pętli i procesie oczekiwania na ukończenie certyfikatu przez usługę Key Vault. Tworzenie certyfikatu kończy się, gdy usługa Key Vault otrzyma odpowiedź od urzędu certyfikacji z certyfikatem X.509.

(4) — urząd certyfikacji odpowiada na żądanie certyfikatu TLS/SSL usługi Key Vault przy użyciu certyfikatu TLS/SSL X509.

(5) — Tworzenie nowego certyfikatu kończy się połączeniem certyfikatu X509 dla urzędu certyfikacji.

Użytkownik usługi Key Vault — tworzy certyfikat, określając zasady

Powtórz zgodnie z potrzebami

Ograniczenia zasad

- Właściwości X509

- Kluczowe właściwości

- Dokumentacja dostawcy — > np. MyDigiCertIssure

- Informacje o odnowieniu — > np. 90 dni przed wygaśnięciem

Proces tworzenia certyfikatu jest zwykle procesem asynchronicznym i obejmuje sondowanie magazynu kluczy pod kątem stanu operacji tworzenia certyfikatu.

Pobieranie operacji certyfikatu- Stan: ukończono, nie powiodło się z informacjami o błędzie lub anulowano

- Ze względu na opóźnienie tworzenia można zainicjować operację anulowania. Anulowanie może lub nie jest skuteczne.

Zasady zabezpieczeń sieci i dostępu skojarzone ze zintegrowanym urzędem certyfikacji

Usługa Key Vault wysyła żądania do urzędu certyfikacji (ruch wychodzący). W związku z tym jest ona w pełni zgodna z magazynami kluczy z włączoną zaporą. Usługa Key Vault nie udostępnia zasad dostępu do urzędu certyfikacji. Urząd certyfikacji musi być skonfigurowany do niezależnego akceptowania żądań podpisywania. Przewodnik dotyczący integrowania zaufanego urzędu certyfikacji

Importowanie certyfikatu

Alternatywnie — certyfikat można zaimportować do usługi Key Vault — PFX lub PEM.

Importowanie certyfikatu — wymaga, aby certyfikat PEM lub PFX był na dysku i mieć klucz prywatny.

Należy określić: nazwa magazynu i nazwa certyfikatu (zasady są opcjonalne)

Pliki PEM/PFX zawierają atrybuty, które KV mogą analizować i używać do wypełniania zasad certyfikatu. Jeśli zasady certyfikatu zostały już określone, KV spróbuje dopasować dane z pliku PFX/PEM.

Po zakończeniu importowania kolejne operacje będą używać nowych zasad (nowych wersji).

Jeśli nie ma żadnych dalszych operacji, pierwszą rzeczą, jaką wykonuje usługa Key Vault, jest wysłanie powiadomienia o wygaśnięciu.

Ponadto użytkownik może edytować zasady, które działają w momencie importowania, ale zawiera wartości domyślne, w których nie określono żadnych informacji podczas importowania. Np. brak informacji o wystawcy

Obsługiwane formaty importu

Usługa Azure Key Vault obsługuje pliki certyfikatów pem i pfx do importowania certyfikatów do magazynu kluczy. Obsługujemy następujący typ importu dla formatu pliku PEM. Pojedynczy certyfikat zakodowany za pomocą standardu PEM wraz z zakodowanym kluczem PKCS#8, który ma następujący format:

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

-----BEGIN PRIVATE KEY-----

-----END PRIVATE KEY-----

Podczas importowania certyfikatu należy upewnić się, że klucz jest uwzględniony w samym pliku. Jeśli klucz prywatny jest oddzielnie w innym formacie, należy połączyć klucz z certyfikatem. Niektóre urzędy certyfikacji udostępniają certyfikaty w różnych formatach, dlatego przed zaimportowaniem certyfikatu upewnij się, że są one w formacie pem lub pfx.

Uwaga

Upewnij się, że żadne inne metadane nie są obecne w pliku certyfikatu i że klucz prywatny nie jest wyświetlany jako zaszyfrowany.

Obsługiwane formaty scalania CSR

Usługa Azure Key Vault obsługuje certyfikat zakodowany w formacie PKCS#8 z poniższymi nagłówkami:

-----BEGIN CERTIFICATE-----

-----END CERTIFICATE-----

Uwaga

Łańcuch certyfikatów podpisanych P7B (PKCS#7), powszechnie używany przez urzędy certyfikacji (CA), jest obsługiwany tak długo, jak jest zakodowany w formacie base64. Możesz użyć narzędzia certutil -encode do konwersji na obsługiwany format.

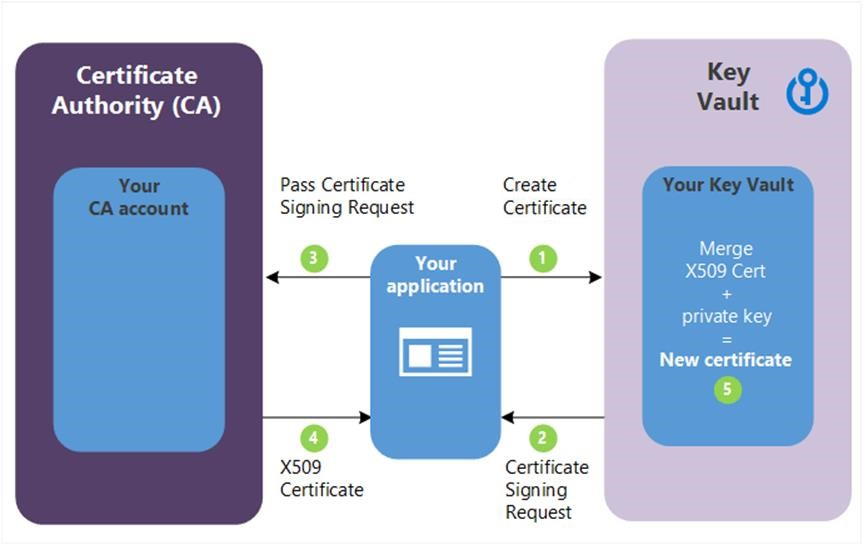

Tworzenie certyfikatu z urzędem certyfikacji, który nie jest partnerem w usłudze Key Vault

Ta metoda umożliwia pracę z innymi urzędami certyfikacji niż dostawcy partnerów usługi Key Vault, co oznacza, że organizacja może pracować z wybranym urzędem certyfikacji.

Poniższe opisy kroków odpowiadają zielonym literom kroków na powyższym diagramie.

(1) — Na powyższym diagramie aplikacja tworzy certyfikat, który wewnętrznie rozpoczyna się od utworzenia klucza w magazynie kluczy.

(2) — usługa Key Vault powraca do aplikacji żądanie podpisania certyfikatu (CSR).

(3) — Aplikacja przekazuje csr do wybranego urzędu certyfikacji.

(4) — Wybrany urząd certyfikacji odpowiada za pomocą certyfikatu X509.

(5) — Aplikacja kończy tworzenie nowego certyfikatu z połączeniem certyfikatu X509 z urzędu certyfikacji.