Włączanie zarządzania stanem zabezpieczeń danych

W tym artykule opisano sposób włączania zarządzania stanem zabezpieczeń danych w Microsoft Defender dla Chmury.

Przed rozpoczęciem

- Przed włączeniem zarządzania stanem zabezpieczeń danych przejrzyj informacje o obsłudze i wymaganiach wstępnych.

- Po włączeniu planów CSPM w usłudze Defender lub Defender for Storage rozszerzenie odnajdywania danych poufnych jest automatycznie włączone. To ustawienie można wyłączyć, jeśli nie chcesz używać zarządzania stanem zabezpieczeń danych, ale zalecamy użycie tej funkcji w celu uzyskania największej wartości z Defender dla Chmury.

- Dane poufne są identyfikowane na podstawie ustawień poufności danych w Defender dla Chmury. Ustawienia poufności danych można dostosować, aby zidentyfikować dane, które organizacja uważa za poufne.

- Wyświetlenie wyników pierwszego odnajdywania po włączeniu funkcji może potrwać do 24 godzin.

Włączanie w usłudze CSPM w usłudze Defender (Azure)

Wykonaj następujące kroki, aby włączyć zarządzanie stanem zabezpieczeń danych. Nie zapomnij przejrzeć wymaganych uprawnień przed rozpoczęciem.

Przejdź do Microsoft Defender dla Chmury> Ustawienia środowiska.

Wybierz odpowiednią subskrypcję usługi Azure.

W przypadku planu CSPM w usłudze Defender wybierz pozycję Wł.

Jeśli CSPM w usłudze Defender jest już włączona, wybierz pozycję Ustawienia w kolumnie Pokrycie monitorowania planu CSPM w usłudze Defender i upewnij się, że składnik odnajdywania danych poufnych ma wartość Włączone.

Po włączeniu funkcji odnajdywania danych poufnych w CSPM w usłudze Defender zostanie automatycznie włączona obsługa dodatkowych typów zasobów w miarę rozszerzania zakresu obsługiwanych typów zasobów.

Włączanie w usłudze CSPM w usłudze Defender (AWS)

Przed rozpoczęciem

- Nie zapomnij: przejrzyj wymagania dotyczące odnajdywania platformy AWS i wymaganych uprawnień.

- Sprawdź, czy nie ma żadnych zasad blokujących połączenie z zasobnikami usługi Amazon S3.

- W przypadku wystąpień usług pulpitu zdalnego: szyfrowanie KMS między kontami jest obsługiwane, ale dodatkowe zasady dostępu do usługi KMS mogą uniemożliwić dostęp.

Włączanie dla zasobów platformy AWS

Zasobniki S3 i wystąpienia usług pulpitu zdalnego

- Włącz stan zabezpieczeń danych zgodnie z powyższym opisem

- Postępuj zgodnie z instrukcjami, aby pobrać szablon CloudFormation i uruchomić go na platformie AWS.

Automatyczne odnajdywanie zasobników S3 na koncie platformy AWS jest uruchamiane automatycznie.

W przypadku zasobników S3 skaner Defender dla Chmury działa na koncie platformy AWS i łączy się z zasobnikami S3.

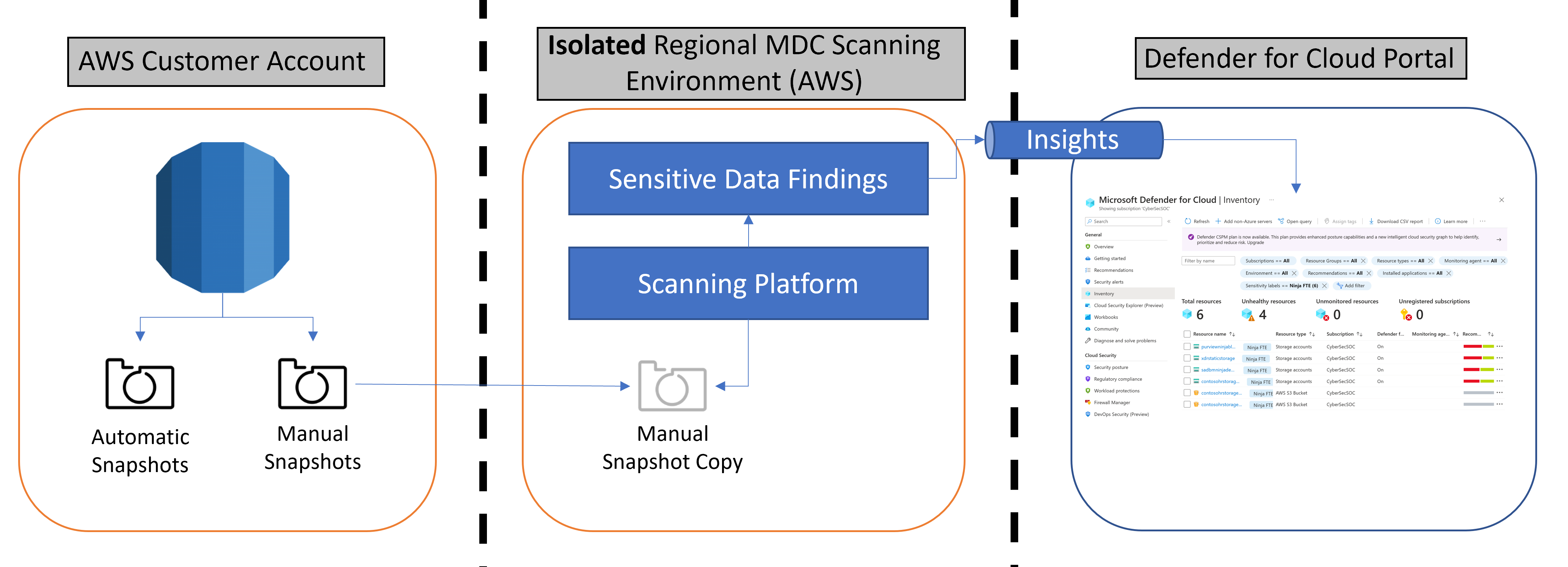

W przypadku wystąpień usług pulpitu zdalnego odnajdywanie zostanie wyzwolone po włączeniu odnajdywania danych poufnych. Skaner wykona najnowszą automatyczną migawkę wystąpienia, utworzy ręczną migawkę na koncie źródłowym i skopiuje go do izolowanego środowiska należącego do firmy Microsoft w tym samym regionie.

Migawka służy do tworzenia wystąpienia na żywo, które jest połączone, zeskanowane, a następnie natychmiast zniszczone (wraz z skopiowaną migawką).

Tylko wyniki skanowania są zgłaszane przez platformę skanowania.

Sprawdzanie zasad blokowania usługi S3

Jeśli proces włączania nie zadziałał z powodu zablokowanych zasad, sprawdź następujące kwestie:

- Upewnij się, że zasady zasobnika S3 nie blokują połączenia. W zasobniku AWS S3 wybierz zasady zasobnika > kart Uprawnienia. Sprawdź szczegóły zasad, aby upewnić się, że usługa skanera Microsoft Defender dla Chmury uruchomiona na koncie Microsoft na platformie AWS nie jest zablokowana.

- Upewnij się, że nie ma zasad punktu połączenia, które blokują połączenie z zasobnikiem S3. Na przykład zasady punktu połączenia punktów połączenia mogą blokować odczytywanie wywołań interfejsu API do regionu platformy AWS, w którym jest hostowany zasobnik S3.

- Sprawdź, czy te wymagane wywołania interfejsu API są dozwolone przez zasady scp: AssumeRole, GetBucketLocation, GetObject, ListBucket, GetBucketPublicAccessBlock

- Sprawdź, czy zasady punktu połączenia połączenia zezwalają na wywołania do regionu AWS typu us-east-1, który jest domyślnym regionem wywołań interfejsu API.

Włączanie monitorowania obsługującego dane w usłudze Defender for Storage

Wykrywanie zagrożeń poufnych danych jest domyślnie włączone, gdy składnik odnajdywania poufnych danych jest włączony w planie usługi Defender for Storage. Dowiedz się więcej.

Tylko zasoby usługi Azure Storage będą skanowane, jeśli plan CSPM w usłudze Defender jest wyłączony.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla