Konfigurowanie składników usługi Microsoft Defender for Containers

Usługa Microsoft Defender for Containers to rozwiązanie natywne dla chmury do zabezpieczania kontenerów. Pomaga chronić klastry niezależnie od tego, czy działają w:

Azure Kubernetes Service (AKS): zarządzana usługa firmy Microsoft do tworzenia, wdrażania i zarządzania aplikacjami konteneryzowanymi.

Amazon Elastic Kubernetes Service (EKS) na połączonym koncie usług Amazon Web Services (AWS): zarządzana usługa Amazon do uruchamiania platformy Kubernetes na platformie AWS bez konieczności instalowania, obsługi i obsługi własnej płaszczyzny sterowania lub węzłów platformy Kubernetes.

Google Kubernetes Engine (GKE) w połączonym projekcie Google Cloud Platform (GCP): zarządzane środowisko Google do wdrażania, zarządzania i skalowania aplikacji przy użyciu infrastruktury GCP.

Inne dystrybucje Platformy Kubernetes (przy użyciu platformy Kubernetes z obsługą usługi Azure Arc): certyfikowane klastry Kubernetes (Cloud Native Computing Foundation, CNCF) hostowane lokalnie lub w infrastrukturze jako usługa (IaaS). Aby uzyskać więcej informacji, zobacz Macierz obsługi kontenerów w Defender dla Chmury.

Najpierw możesz dowiedzieć się, jak nawiązać połączenie i pomóc chronić kontenery w następujących artykułach:

- Ochrona kontenerów platformy Azure za pomocą usługi Defender for Containers

- Ochrona lokalnych klastrów Kubernetes za pomocą usługi Defender for Containers

- Ochrona kontenerów usług Amazon Web Services (AWS) za pomocą usługi Defender for Containers

- Ochrona kontenerów usługi Google Cloud Platform (GCP) za pomocą usługi Defender for Containers

Możesz również dowiedzieć się więcej, oglądając te filmy wideo z Defender dla Chmury w serii wideo pól:

- Usługa Microsoft Defender for Containers w środowisku wielochmurowym

- Ochrona kontenerów w GCP za pomocą usługi Defender for Containers

Uwaga

Obsługa usługi Defender for Containers dla klastrów Kubernetes z obsługą usługi Azure Arc jest funkcją w wersji zapoznawczej. Funkcja w wersji zapoznawczej jest dostępna na zasadzie samoobsługi.

Wersje zapoznawcze są dostępne i dostępne. Są one wykluczone z umów dotyczących poziomu usług i ograniczonej gwarancji.

Aby dowiedzieć się więcej na temat obsługiwanych systemów operacyjnych, dostępności funkcji, serwera proxy ruchu wychodzącego i nie tylko, zobacz Macierz obsługi kontenerów w Defender dla Chmury.

Wymagania dotyczące sieci

Sprawdź, czy następujące punkty końcowe są skonfigurowane pod kątem dostępu wychodzącego, aby czujnik usługi Defender mógł nawiązać połączenie z Microsoft Defender dla Chmury w celu wysyłania danych i zdarzeń zabezpieczeń.

Czujnik usługi Defender musi nawiązać połączenie ze skonfigurowanym obszarem roboczym usługi Azure Monitor Log Analytics. Domyślnie klastry usługi AKS mają nieograniczony dostęp do Internetu dla ruchu wychodzącego. Jeśli ruch wychodzący z klastra zdarzeń wymaga użycia zakresu usługi Azure Monitor Private Link (AMPLS), musisz:

- Zdefiniuj klaster za pomocą szczegółowych informacji o kontenerze i obszaru roboczego usługi Log Analytics.

- Skonfiguruj protokół AMPLS z trybem dostępu do zapytań i trybem dostępu pozyskiwania ustawionym na Wartość Otwórz.

- Zdefiniuj obszar roboczy usługi Log Analytics klastra jako zasób w usłudze AMPLS.

- Utwórz w programie AMPLS prywatny punkt końcowy sieci wirtualnej między siecią wirtualną klastra a zasobem usługi Log Analytics. Prywatny punkt końcowy sieci wirtualnej integruje się z prywatną strefą DNS.

Aby uzyskać instrukcje, zobacz Tworzenie zakresu usługi Azure Monitor Private Link.

Wymagania dotyczące sieci

Sprawdź, czy następujące punkty końcowe dla wdrożeń chmury publicznej są skonfigurowane pod kątem dostępu wychodzącego. Skonfigurowanie ich pod kątem dostępu wychodzącego pomaga zapewnić, że czujnik usługi Defender może nawiązać połączenie z Microsoft Defender dla Chmury w celu wysyłania danych i zdarzeń zabezpieczeń.

| Domena platformy Azure | Domena platformy Azure Government | Platforma Azure obsługiwana przez domenę 21Vianet | Port |

|---|---|---|---|

| *.ods.opinsights.azure.com | *.ods.opinsights.azure.us | *.ods.opinsights.azure.cn | 443 |

| *.oms.opinsights.azure.com | *.oms.opinsights.azure.us | *.oms.opinsights.azure.cn | 443 |

| login.microsoftonline.com | login.microsoftonline.us | login.chinacloudapi.cn | 443 |

Należy również zweryfikować wymagania sieciowe platformy Kubernetes z obsługą usługi Azure Arc.

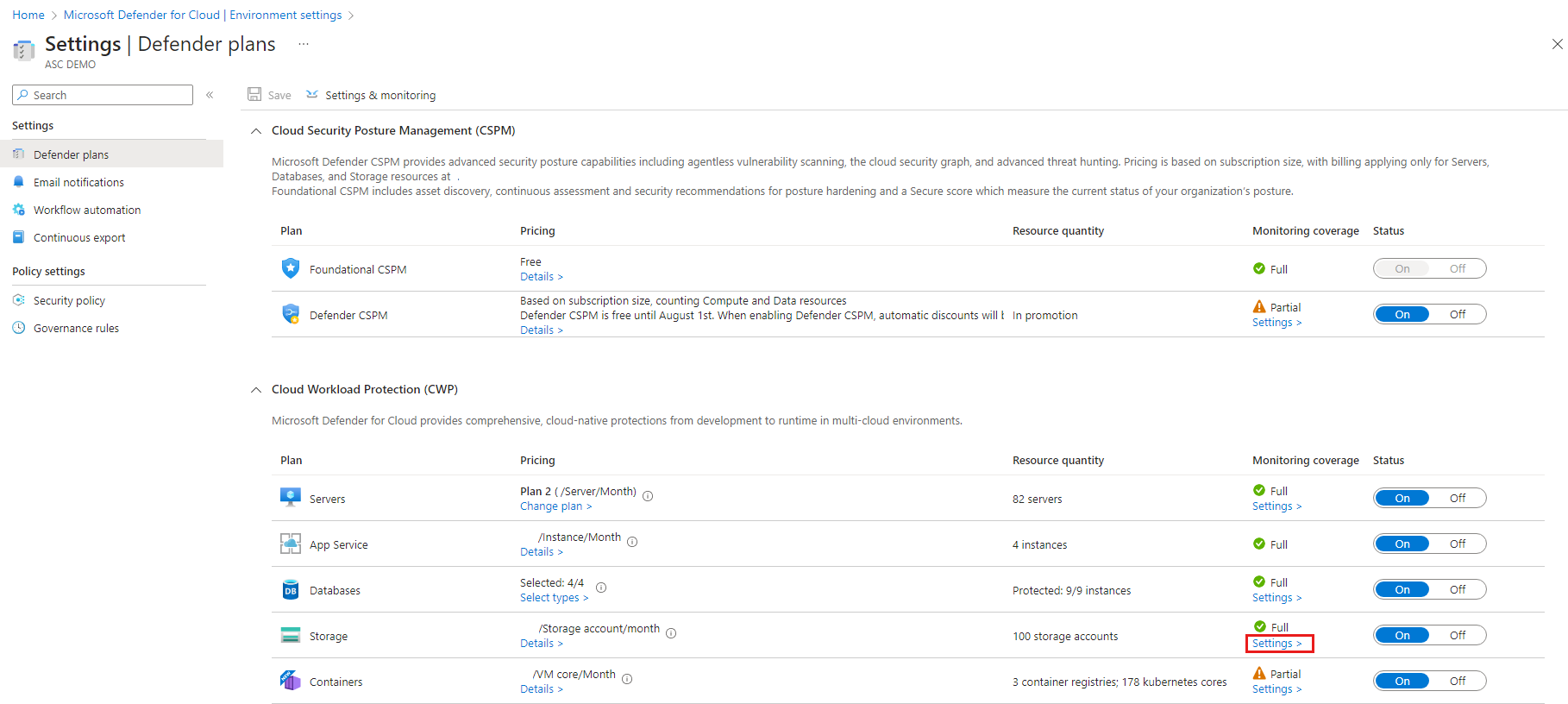

Włączanie planu

W Defender dla Chmury wybierz pozycję Ustawienia, a następnie wybierz odpowiednią subskrypcję.

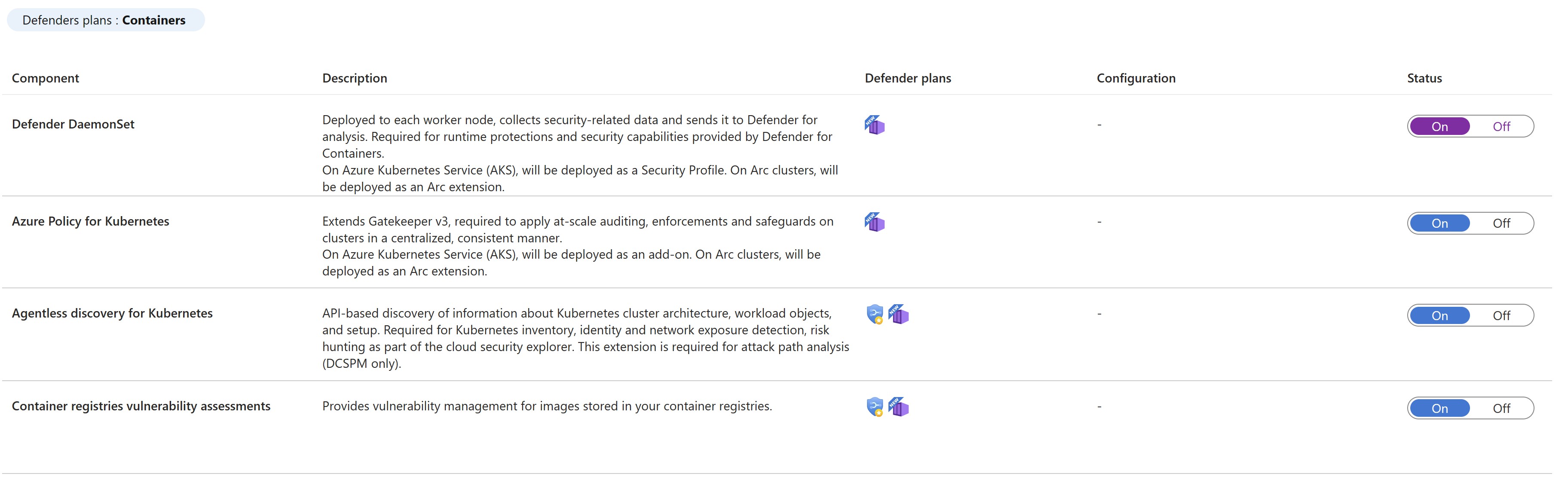

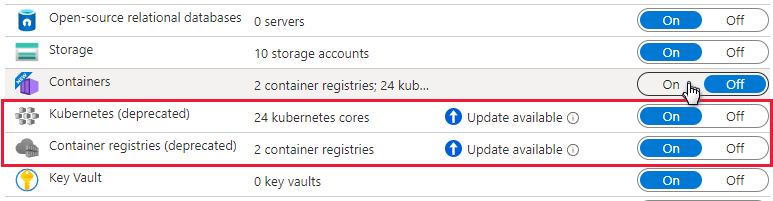

Na stronie Plany usługi Defender wybierz pozycję Ustawienia kontenerów>.

Napiwek

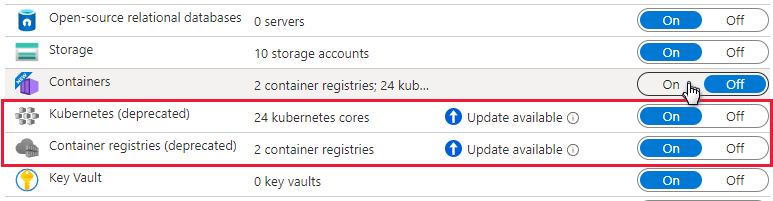

Jeśli subskrypcja ma już włączoną usługę Defender for Kubernetes lub Defender dla rejestrów kontenerów, zostanie wyświetlone powiadomienie o aktualizacji. W przeciwnym razie jedyną opcją jest kontenery.

Włącz odpowiedni składnik.

Uwaga

- Klienci usługi Defender for Containers, którzy dołączyli przed sierpniem 2023 r. i nie mają odnajdywania bez agenta dla platformy Kubernetes włączonej w ramach zarządzania stanem zabezpieczeń w chmurze usługi Defender (CSPM), gdy włączyli plan, muszą ręcznie włączyć odnajdywanie bez agenta dla rozszerzenia Kubernetes w ramach planu defender for Containers.

- Po wyłączeniu usługi Defender for Containers składniki są wyłączone. Nie są one wdrażane w więcej kontenerach, ale nie są usuwane z kontenerów, w których są już zainstalowane.

Metoda włączania na możliwość

Domyślnie po włączeniu planu za pośrednictwem witryny Azure Portal usługa Microsoft Defender for Containers jest skonfigurowana do automatycznego włączania wszystkich funkcji i instalowania wszystkich wymaganych składników w celu zapewnienia ochrony oferowanych przez plan. Ta konfiguracja obejmuje przypisanie domyślnego obszaru roboczego.

Jeśli nie chcesz włączyć wszystkich możliwości planów, możesz ręcznie wybrać określone możliwości, które mają zostać włączone, wybierając pozycję Edytuj konfigurację dla planu Kontenery . Następnie na stronie Ustawienia i monitorowanie wybierz możliwości, które chcesz włączyć. Tę konfigurację można również zmodyfikować na stronie plany usługi Defender po wstępnej konfiguracji planu.

Aby uzyskać szczegółowe informacje na temat metody włączania dla każdej możliwości, zobacz macierz obsługi.

Uprawnienia i role

Dowiedz się więcej o rolach dotyczących aprowizacji rozszerzeń usługi Defender for Containers.

Przypisywanie niestandardowego obszaru roboczego dla czujnika usługi Defender

Obszar roboczy niestandardowy można przypisać za pomocą usługi Azure Policy.

Ręczne wdrażanie czujnika usługi Defender lub agenta zasad platformy Azure bez automatycznej aprowizacji przy użyciu zaleceń

Możliwości wymagające instalacji czujnika można również wdrożyć w co najmniej jednym klastrze Kubernetes. Użyj odpowiedniego zalecenia:

| Czujnik | Zalecenie |

|---|---|

| Czujnik usługi Defender dla platformy Kubernetes | Klastry usługi Azure Kubernetes Service powinny mieć włączony profil usługi Defender |

| Czujnik usługi Defender dla platformy Kubernetes z obsługą usługi Azure Arc | Klastry Kubernetes z obsługą usługi Azure Arc powinny mieć zainstalowane rozszerzenie Defender |

| Agent usługi Azure Policy dla platformy Kubernetes | Klastry usługi Azure Kubernetes Service powinny mieć zainstalowany dodatek usługi Azure Policy dla platformy Kubernetes |

| Agent usługi Azure Policy dla platformy Kubernetes z obsługą usługi Azure Arc | Klastry Kubernetes z włączoną usługą Azure Arc powinny mieć zainstalowane rozszerzenie usługi Azure Policy |

Aby wdrożyć czujnik usługi Defender w określonych klastrach:

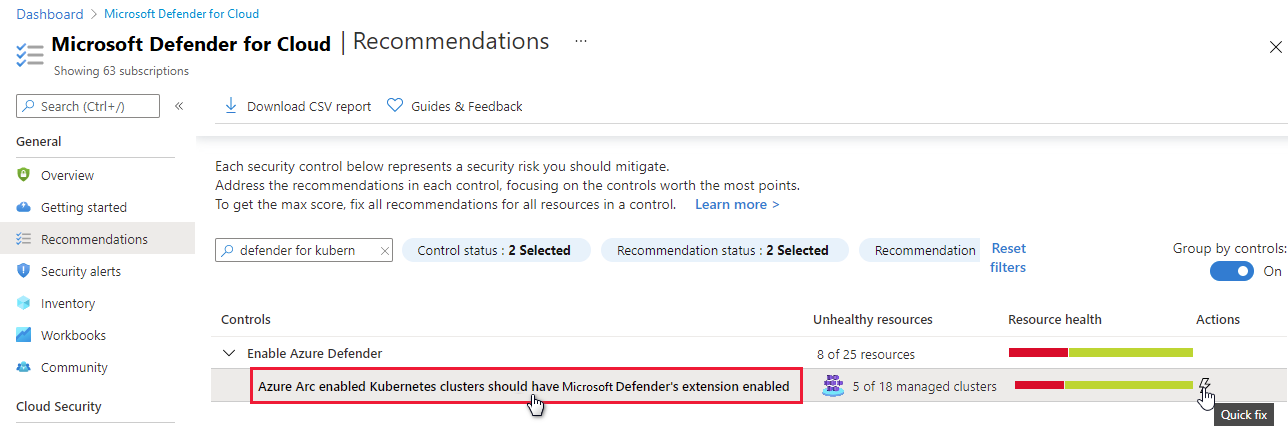

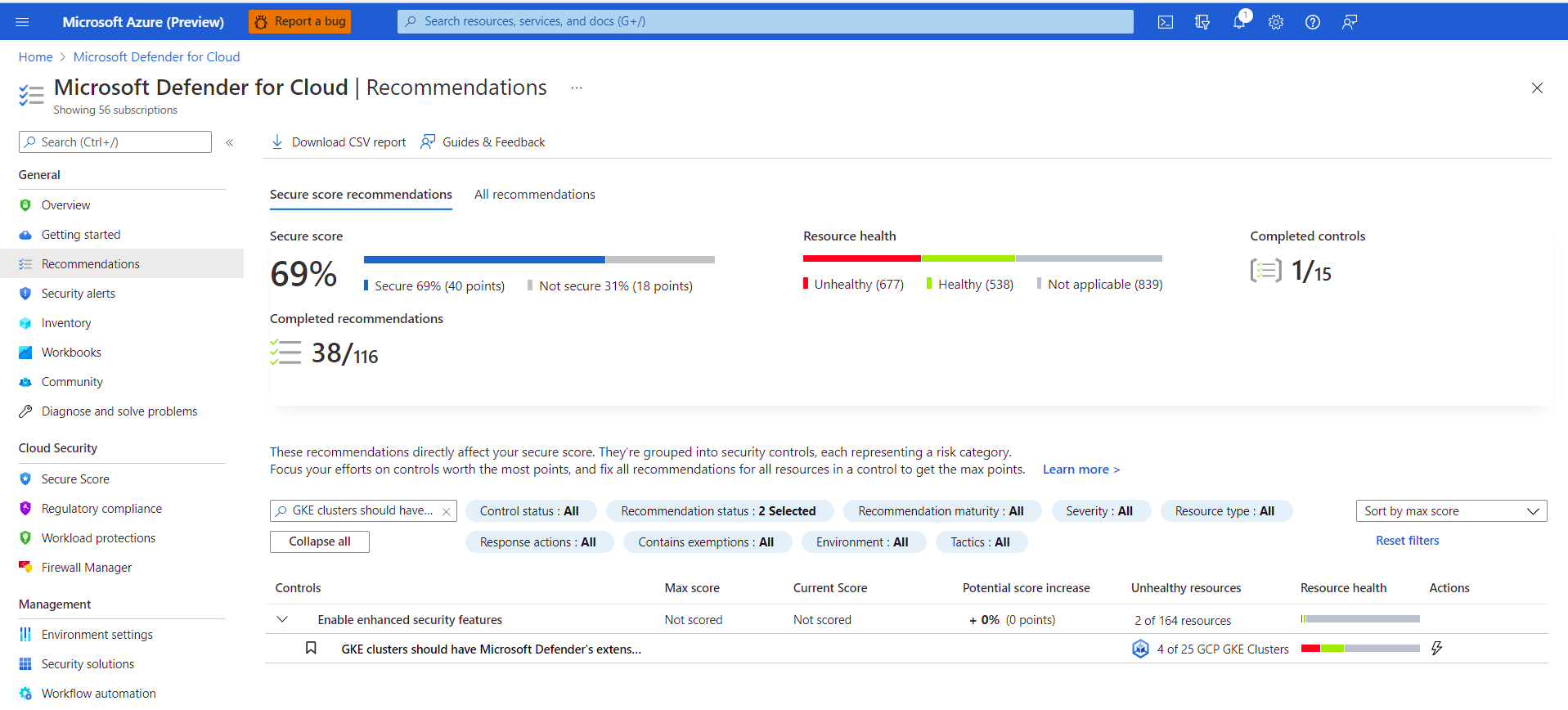

Na stronie Microsoft Defender dla Chmury Zalecenia otwórz pozycję Włącz rozszerzoną kontrolę zabezpieczeń lub wyszukaj jedną z powyższych rekomendacji. (Możesz również użyć powyższych linków, aby bezpośrednio otworzyć zalecenie).

Wyświetl wszystkie klastry bez czujnika, otwierając kartę W złej kondycji .

Wybierz klastry, w których chcesz wdrożyć czujnik, a następnie wybierz pozycję Napraw.

Wybierz pozycję Napraw zasoby X.

Wdrażanie czujnika usługi Defender: wszystkie opcje

Możesz włączyć plan usługi Defender for Containers i wdrożyć wszystkie odpowiednie składniki przy użyciu witryny Azure Portal, interfejsu API REST lub szablonu usługi Azure Resource Manager. Aby uzyskać szczegółowe instrukcje, wybierz odpowiednią kartę.

Po wdrożeniu czujnika usługi Defender domyślny obszar roboczy zostanie automatycznie przypisany. Niestandardowy obszar roboczy można przypisać zamiast domyślnego obszaru roboczego za pomocą usługi Azure Policy.

Uwaga

Czujnik usługi Defender jest wdrażany w każdym węźle w celu zapewnienia ochrony środowiska uruchomieniowego i zbierania sygnałów z tych węzłów przy użyciu technologii eBPF.

- Witryna Azure Portal

- Interfejs API REST

- Interfejs wiersza polecenia platformy Azure

- Resource Manager

Użyj przycisku Napraw z zalecenia Defender dla Chmury

Za pomocą stron witryny Azure Portal można włączyć plan Defender dla Chmury i skonfigurować automatyczną aprowizację wszystkich niezbędnych składników do obrony klastrów Kubernetes na dużą skalę. Proces jest usprawniony.

Dedykowane zalecenie Defender dla Chmury zawiera:

- Wgląd w to, które z klastrów ma wdrożony czujnik usługi Defender.

- Przycisk Napraw , aby wdrożyć czujnik w klastrach, które go nie mają.

Aby wdrożyć czujnik:

Na stronie Microsoft Defender dla Chmury Zalecenia otwórz pozycję Włącz rozszerzoną kontrolę zabezpieczeń.

Użyj filtru, aby znaleźć zalecenie o nazwie Klastry usługi Azure Kubernetes Service powinny mieć włączony profil usługi Defender.

Napiwek

Zwróć uwagę na ikonę Napraw w kolumnie Akcje .

Wybierz klastry, aby wyświetlić szczegóły zasobów w dobrej kondycji i złej kondycji (klastry z czujnikiem i bez tego czujnika).

Na liście zasobów w złej kondycji wybierz klaster. Następnie wybierz pozycję Koryguj , aby otworzyć okienko z potwierdzeniem korygowania.

Wybierz pozycję Napraw zasoby X.

Włączanie planu

W Defender dla Chmury wybierz pozycję Ustawienia, a następnie wybierz odpowiednią subskrypcję.

Na stronie Plany usługi Defender wybierz pozycję Ustawienia kontenerów>.

Napiwek

Jeśli subskrypcja ma już włączoną usługę Defender for Kubernetes lub Defender dla rejestrów kontenerów, zostanie wyświetlone powiadomienie o aktualizacji. W przeciwnym razie jedyną opcją jest kontenery.

Włącz odpowiedni składnik.

Uwaga

Po wyłączeniu usługi Defender for Containers składniki są wyłączone. Nie są one wdrażane w więcej kontenerach, ale nie są usuwane z kontenerów, w których są już zainstalowane.

Domyślnie po włączeniu planu za pośrednictwem witryny Azure Portal usługa Microsoft Defender for Containers jest skonfigurowana do automatycznego instalowania wymaganych składników w celu zapewnienia ochrony, które oferuje plan. Ta konfiguracja obejmuje przypisanie domyślnego obszaru roboczego.

Jeśli chcesz wyłączyć automatyczną instalację składników podczas procesu dołączania, wybierz pozycję Edytuj konfigurację dla planu kontenerów . Pojawią się opcje zaawansowane i można wyłączyć automatyczną instalację dla każdego składnika.

Tę konfigurację można również zmodyfikować na stronie planów usługi Defender.

Uwaga

Jeśli zdecydujesz się wyłączyć plan w dowolnym momencie po włączeniu go za pośrednictwem portalu, musisz ręcznie usunąć składniki usługi Defender for Containers wdrożone w klastrach.

Obszar roboczy niestandardowy można przypisać za pomocą usługi Azure Policy.

Jeśli wyłączysz automatyczną instalację dowolnego składnika, możesz łatwo wdrożyć składnik w co najmniej jednym klastrze przy użyciu odpowiedniego zalecenia:

- Dodatek usługi Azure Policy dla platformy Kubernetes: klastry usługi Azure Kubernetes Service powinny mieć zainstalowany dodatek usługi Azure Policy dla platformy Kubernetes

- Profil usługi Azure Kubernetes Service: klastry usługi Azure Kubernetes Service powinny mieć włączony profil usługi Defender

- Rozszerzenie usługi Defender dla platformy Kubernetes z obsługą usługi Azure Arc: klastry Kubernetes z obsługą usługi Azure Arc powinny mieć zainstalowane rozszerzenie Defender

- Rozszerzenie usługi Azure Policy dla platformy Kubernetes z obsługą usługi Azure Arc: klastry Kubernetes z obsługą usługi Azure Arc powinny mieć zainstalowane rozszerzenie usługi Azure Policy

Dowiedz się więcej o rolach dotyczących aprowizacji rozszerzeń usługi Defender for Containers.

Wymagania wstępne

Przed wdrożeniem czujnika upewnij się, że:

- Połącz klaster Kubernetes z usługą Azure Arc.

- Wypełnij wymagania wstępne wymienione w dokumentacji dla ogólnych rozszerzeń klastra.

Wdrażanie czujnika usługi Defender

Czujnik usługi Defender można wdrożyć przy użyciu szeregu metod. Aby uzyskać szczegółowe instrukcje, wybierz odpowiednią kartę.

- Witryna Azure Portal

- Interfejs wiersza polecenia platformy Azure

- Resource Manager

- Interfejs API REST

Użyj przycisku Napraw z zalecenia Defender dla Chmury

Dedykowane zalecenie Defender dla Chmury zawiera:

- Wgląd w to, które z klastrów ma wdrożony czujnik usługi Defender.

- Przycisk Napraw , aby wdrożyć czujnik w klastrach, które go nie mają.

Aby wdrożyć czujnik:

Na stronie Microsoft Defender dla Chmury Zalecenia otwórz pozycję Włącz rozszerzoną kontrolę zabezpieczeń.

Użyj filtru, aby znaleźć zalecenie o nazwie Klastry Kubernetes z włączoną obsługą usługi Azure Arc, powinny mieć włączone rozszerzenie usługi Microsoft Defender.

Napiwek

Zwróć uwagę na ikonę Napraw w kolumnie Akcje .

Wybierz czujnik, aby wyświetlić szczegóły zasobów w dobrej kondycji i złej kondycji (klastry z czujnikiem i bez tego czujnika).

Na liście zasobów w złej kondycji wybierz klaster. Następnie wybierz pozycję Koryguj , aby otworzyć okienko z opcjami korygowania.

Wybierz odpowiedni obszar roboczy usługi Log Analytics, a następnie wybierz pozycję Koryguj x zasobu.

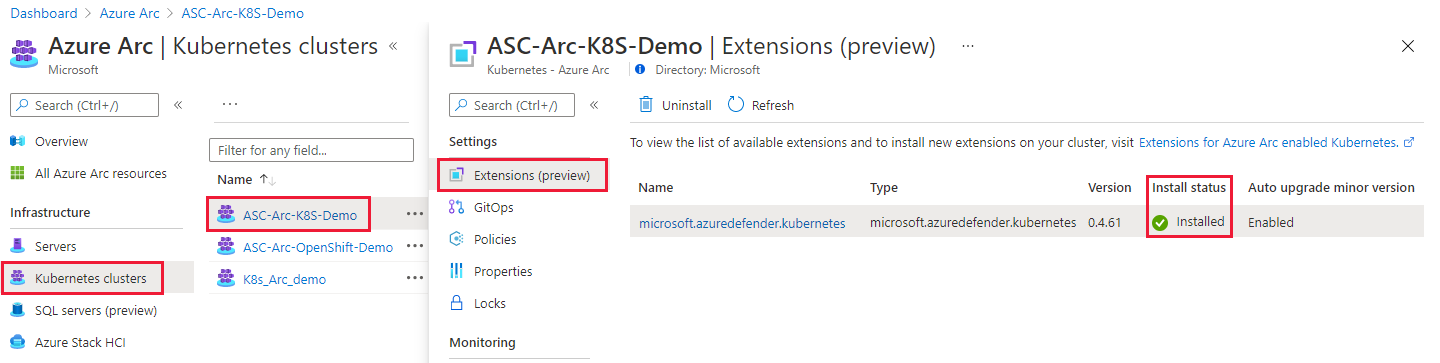

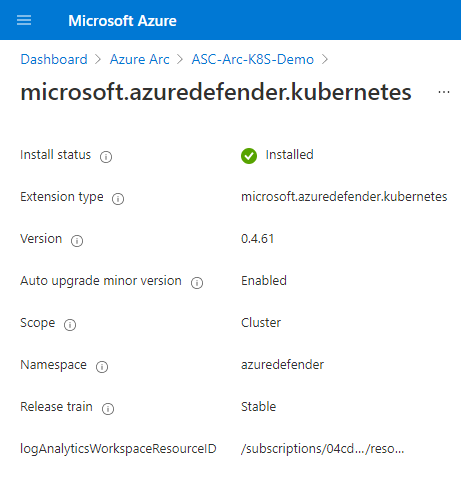

Weryfikowanie wdrożenia

Aby sprawdzić, czy klaster ma zainstalowany czujnik usługi Defender, wykonaj kroki na jednej z poniższych kart.

- Azure Portal — Defender dla Chmury

- Azure Portal — Azure Arc

- Interfejs wiersza polecenia platformy Azure

- Interfejs API REST

Użyj Defender dla Chmury rekomendacji, aby zweryfikować stan czujnika

Na stronie zalecenia Microsoft Defender dla Chmury otwórz pozycję Włącz kontrolę zabezpieczeń Microsoft Defender dla Chmury.

Wybierz zalecenie o nazwie Klastry Kubernetes z włączoną obsługą usługi Azure Arc powinno mieć włączone rozszerzenie usługi Microsoft Defender.

Sprawdź, czy klaster, na którym wdrożono czujnik, jest wymieniony jako W dobrej kondycji.

Włączanie planu

Ważne

- Jeśli nie nawiązaliśmy połączenia z kontem platformy AWS, połącz swoje konto platformy AWS z Microsoft Defender dla Chmury przed rozpoczęciem poniższych kroków.

- Jeśli plan został już włączony w łączniku i chcesz zmienić opcjonalne konfiguracje lub włączyć nowe możliwości, przejdź bezpośrednio do kroku 4.

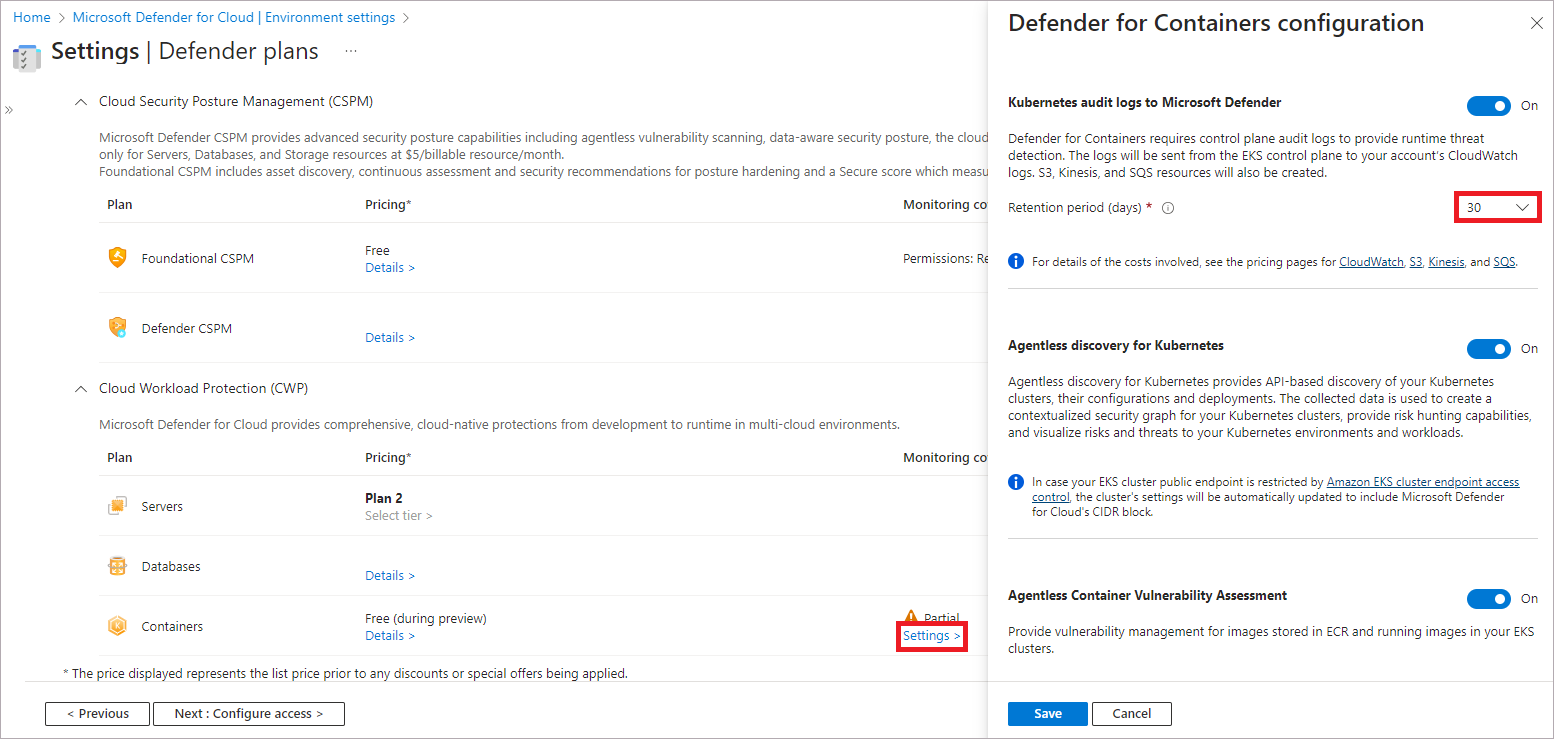

Aby ułatwić ochronę klastrów EKS, włącz plan usługi Defender for Containers w odpowiednim łączniku konta:

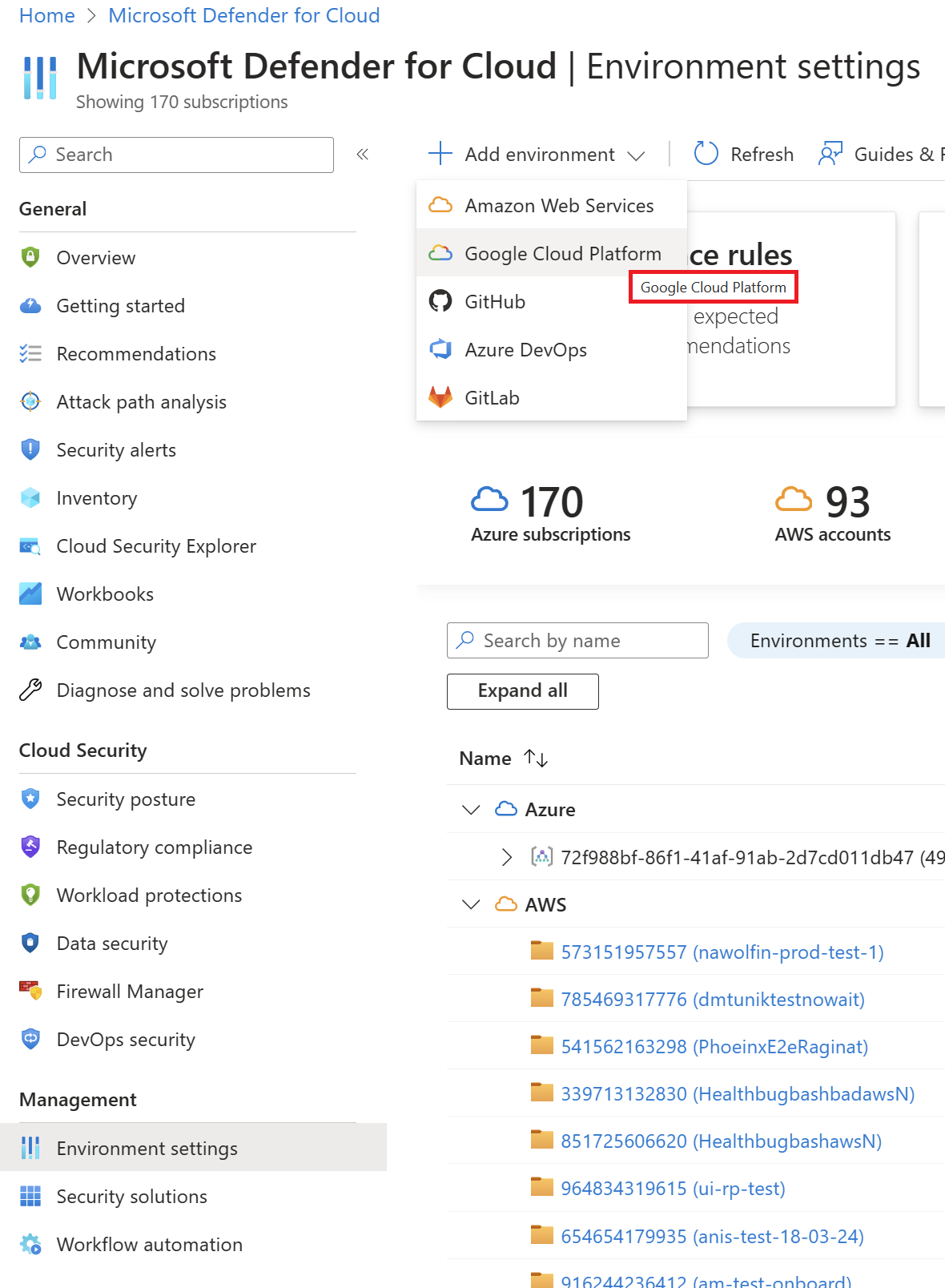

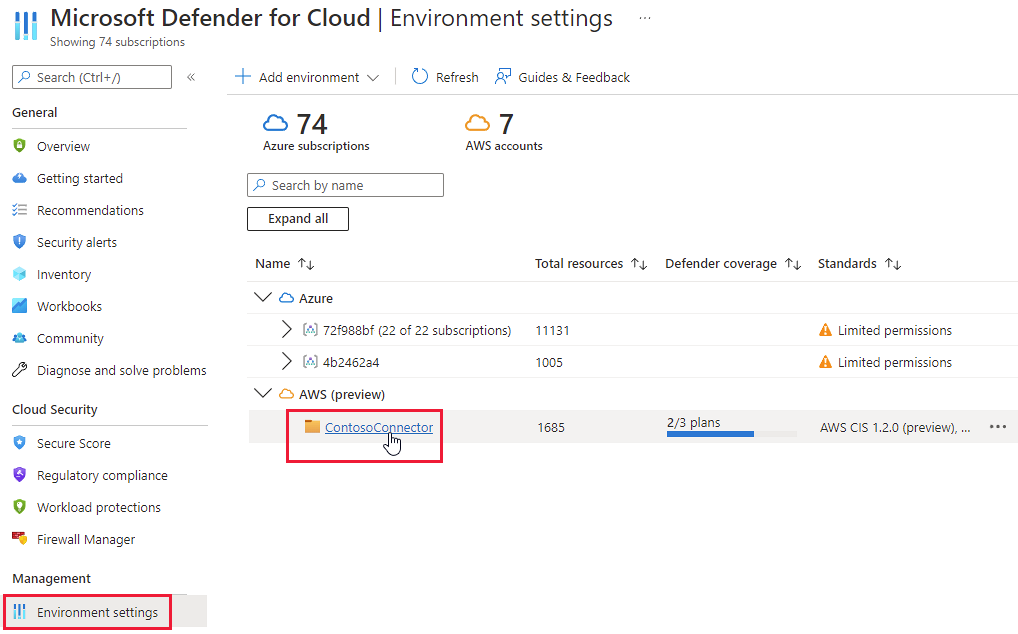

W Defender dla Chmury otwórz pozycję Ustawienia środowiska.

Wybierz łącznik AWS.

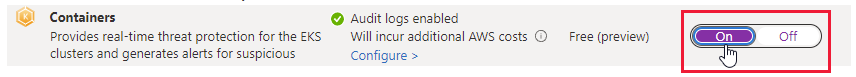

Sprawdź, czy przełącznik dla planu kontenerów ma wartość Włączone.

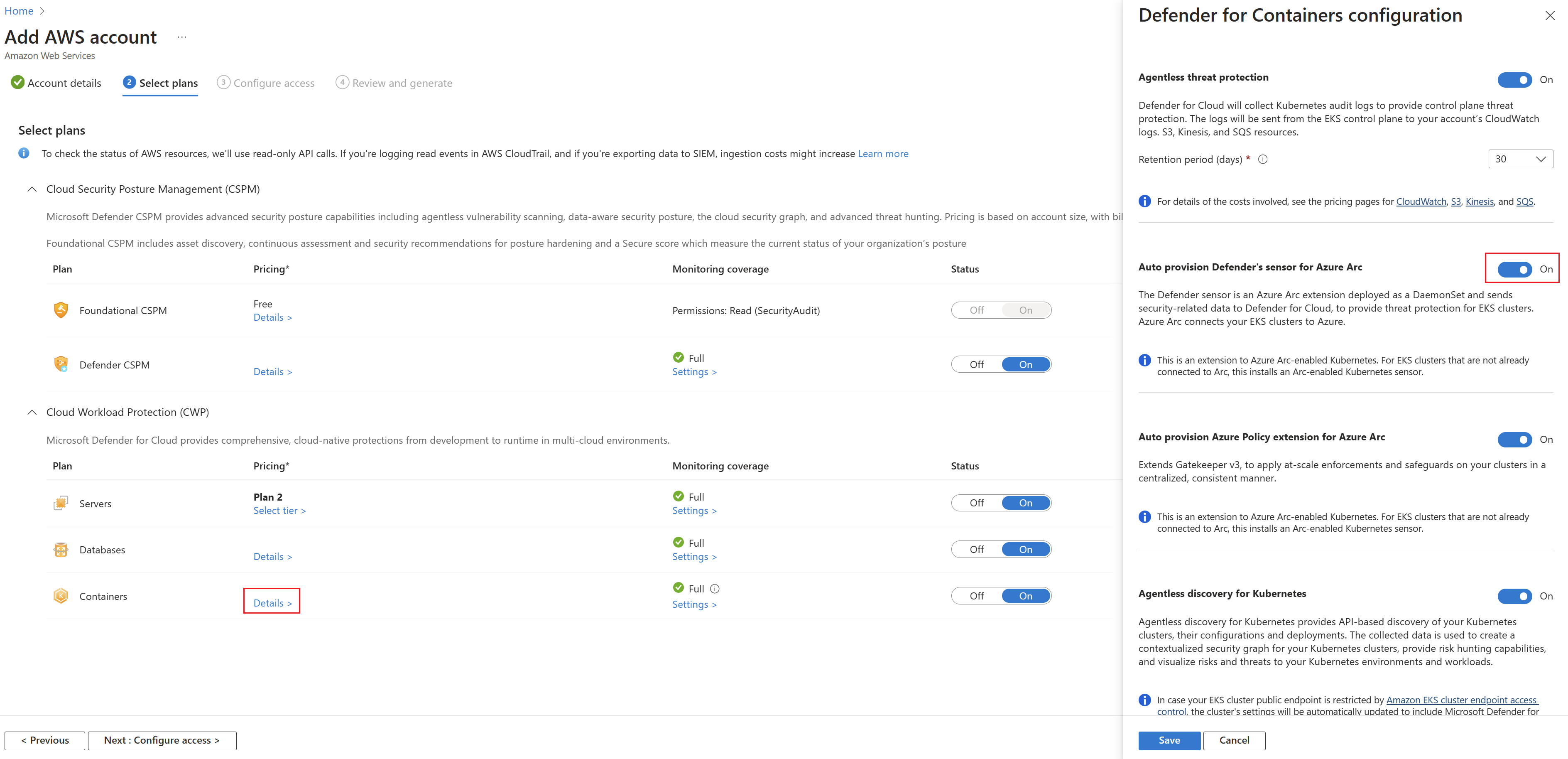

Aby zmienić opcjonalne konfiguracje planu, wybierz pozycję Ustawienia.

Usługa Defender for Containers wymaga dzienników inspekcji płaszczyzny sterowania w celu zapewnienia ochrony środowiska uruchomieniowego przed zagrożeniami. Aby wysłać dzienniki inspekcji platformy Kubernetes do usługi Microsoft Defender, ustaw przełącznik dla tej funkcji na wartość Włączone. Aby zmienić okres przechowywania dzienników inspekcji, wprowadź wymagany przedział czasu.

Uwaga

Jeśli wyłączysz tę konfigurację, funkcja wykrywania zagrożeń (płaszczyzny sterowania) również zostanie wyłączona. Dowiedz się więcej o dostępności funkcji.

Funkcja Odnajdywanie bez agenta dla platformy Kubernetes zapewnia oparte na interfejsie API odnajdywanie klastrów Kubernetes. Aby włączyć tę funkcję, ustaw jej przełącznik na Włączone.

Funkcja oceny luk w zabezpieczeniach kontenerów bez agenta udostępnia zarządzanie lukami w zabezpieczeniach obrazów przechowywanych w usłudze ECR i uruchamiania obrazów w klastrach EKS. Aby włączyć tę funkcję, ustaw jej przełącznik na Włączone.

Przejdź do pozostałych stron kreatora łącznika.

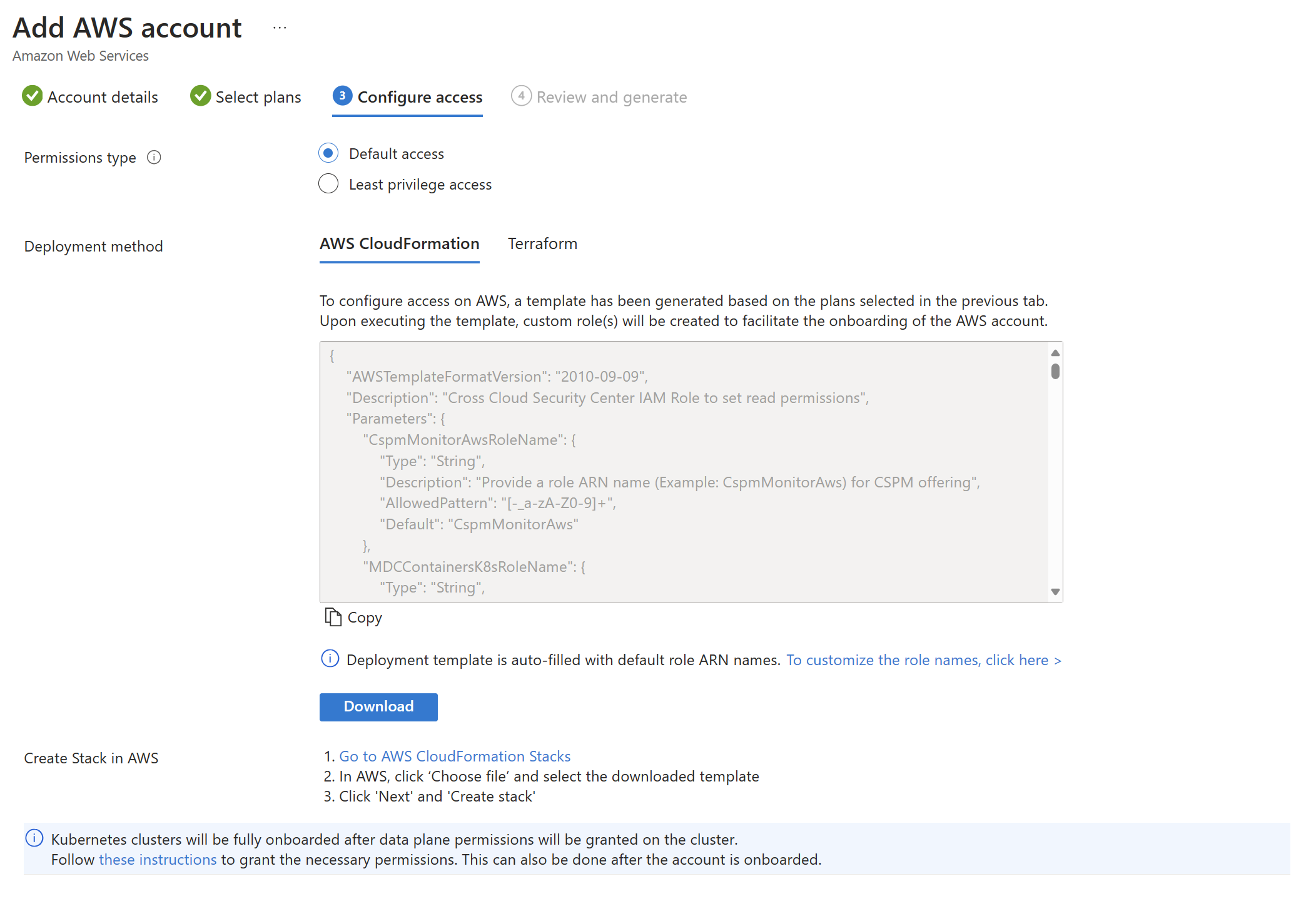

Jeśli włączasz funkcję Odnajdywanie bez agenta dla platformy Kubernetes , musisz udzielić uprawnień płaszczyzny sterowania w klastrze. Uprawnienia można przyznać w jeden z następujących sposobów:

Uruchom ten skrypt języka Python. Skrypt dodaje rolę

MDCContainersAgentlessDiscoveryK8sRoleDefender dla Chmury dlaaws-auth ConfigMapklastrów EKS, do których chcesz dołączyć.Przyznaj każdemu

MDCContainersAgentlessDiscoveryK8sRoleklastrowi Usługi Amazon EKS rolę z możliwością interakcji z klastrem. Zaloguj się do wszystkich istniejących i nowo utworzonych klastrów przy użyciu narzędzia eksctl i uruchom następujący skrypt:eksctl create iamidentitymapping \ --cluster my-cluster \ --region region-code \ --arn arn:aws:iam::account:role/MDCContainersAgentlessDiscoveryK8sRole \ --group system:masters\ --no-duplicate-arnsAby uzyskać więcej informacji, zobacz Grant IAM users access to Kubernetes with EKS access wpisów w podręczniku użytkownika usługi Amazon EKS.

Platforma Kubernetes z włączoną usługą Azure Arc, czujnik usługi Defender i usługa Azure Policy dla platformy Kubernetes powinna być zainstalowana i uruchomiona w klastrach EKS. Istnieje dedykowane zalecenie Defender dla Chmury dotyczące instalowania tych rozszerzeń (i usługi Azure Arc w razie potrzeby): klastry EKS powinny mieć zainstalowane rozszerzenie usługi Microsoft Defender dla usługi Azure Arc.

Postępuj zgodnie z instrukcjami korygowania podanymi przez zalecenie:

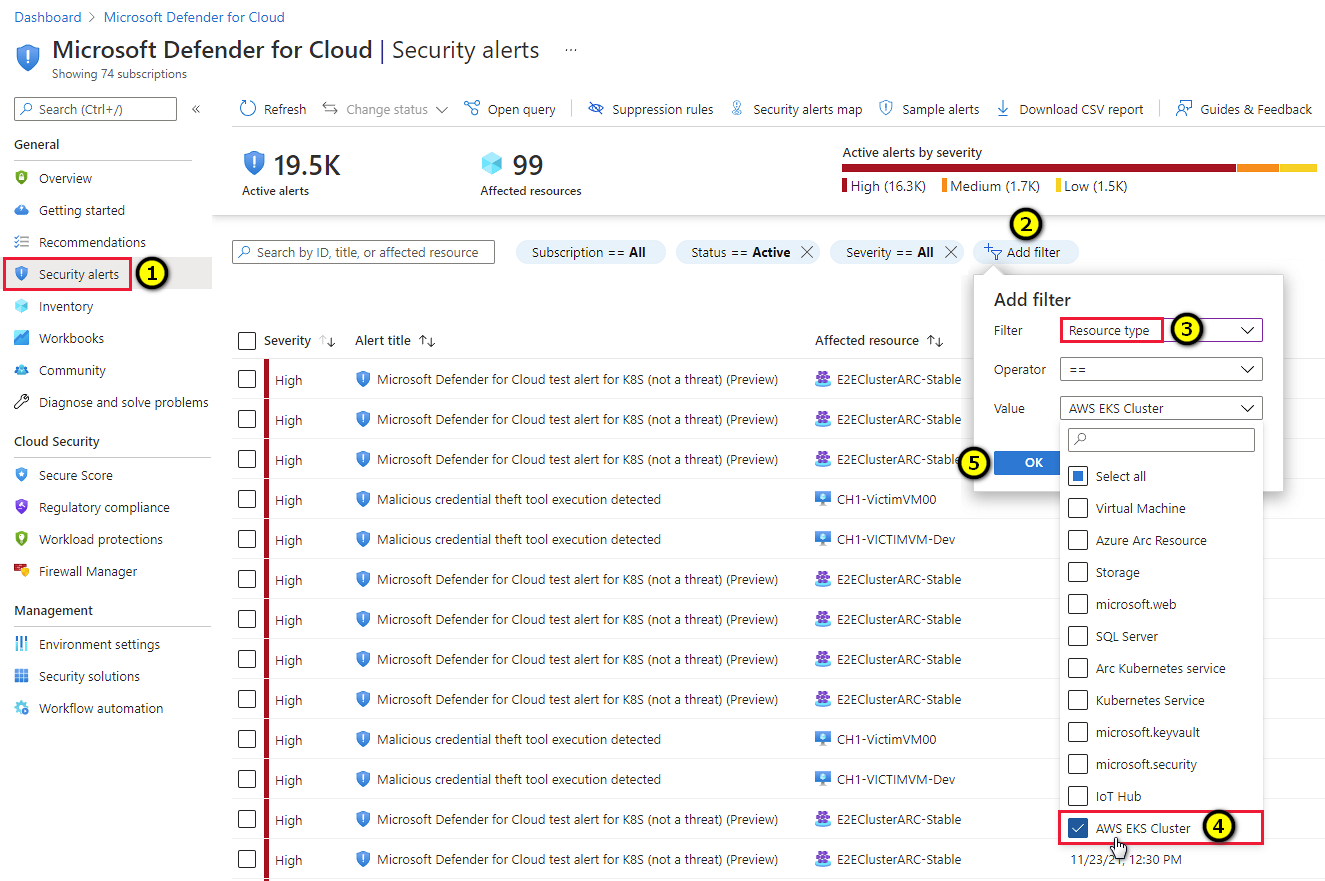

Wyświetlanie zaleceń i alertów dla klastrów EKS

Napiwek

Alerty kontenerów można symulować, postępując zgodnie z instrukcjami w tym wpisie w blogu.

Aby wyświetlić alerty i zalecenia dotyczące klastrów EKS, użyj filtrów na stronach alertów, zaleceń i spisu, aby filtrować według typu zasobu klastra EKS platformy AWS.

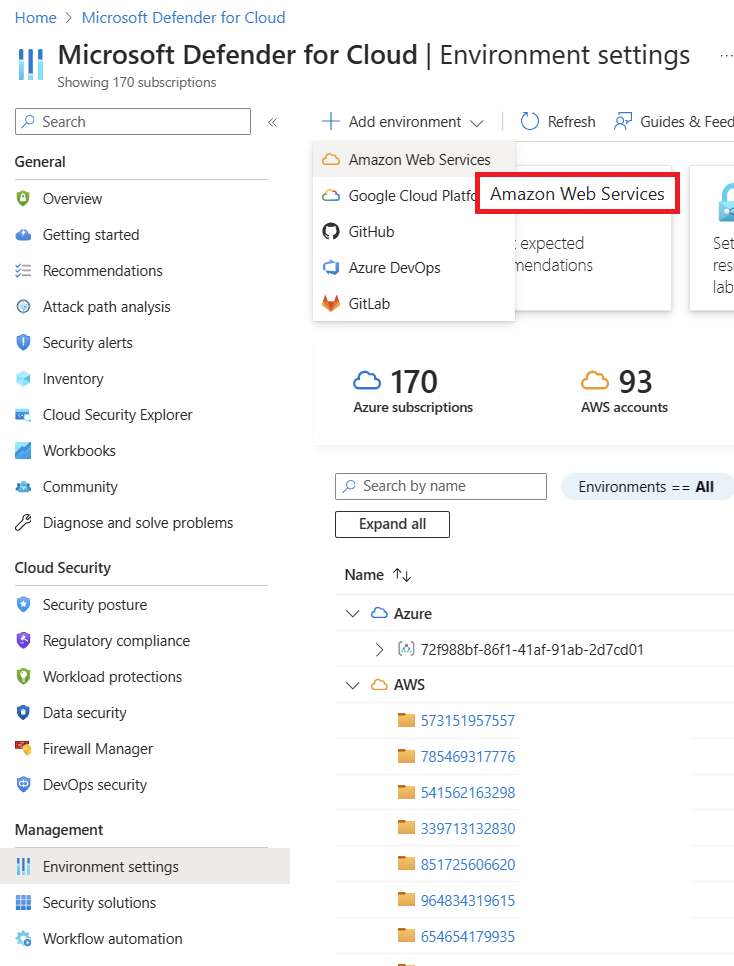

Wdrażanie czujnika usługi Defender

Aby wdrożyć czujnik usługi Defender w klastrach platformy AWS:

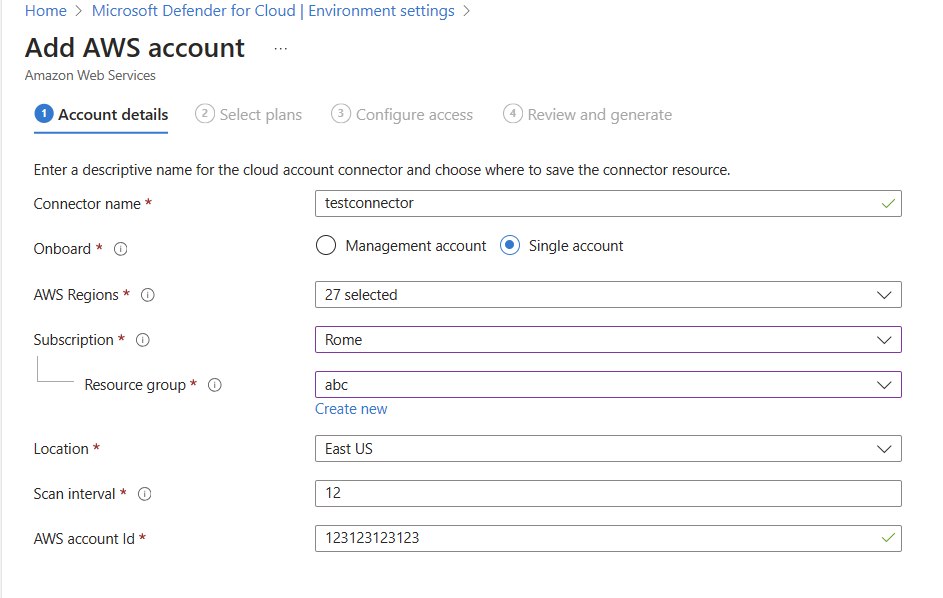

Przejdź do pozycji Microsoft Defender dla Chmury> Ustawieniaśrodowisko>Dodaj środowisko>Amazon Web Services.

Podaj szczegóły konta.

Przejdź do pozycji Wybierz plany, otwórz plan Kontenery i upewnij się, że czujnik automatycznej aprowizacji usługi Defender dla usługi Azure Arc ma wartość Włączone.

Przejdź do sekcji Konfigurowanie dostępu i wykonaj tam kroki.

Po pomyślnym wdrożeniu szablonu tworzenia chmury wybierz pozycję Utwórz.

Uwaga

Możesz wykluczyć określony klaster AWS z automatycznej aprowizacji. W przypadku wdrożenia czujnika ms_defender_container_exclude_agents zastosuj tag w zasobie z wartością true. W przypadku wdrożenia bez agenta ms_defender_container_exclude_agentless zastosuj tag w zasobie z wartością true.

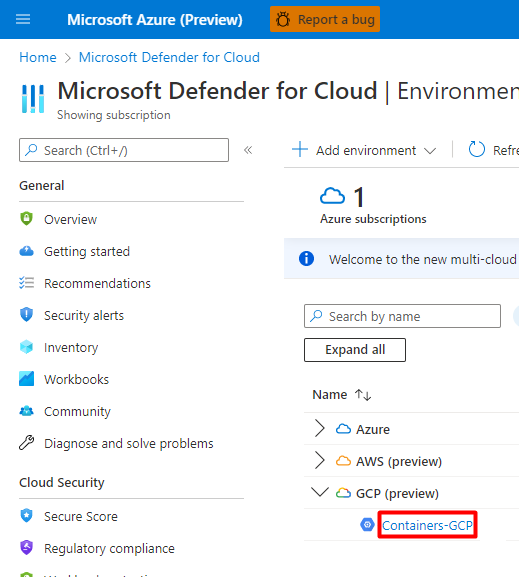

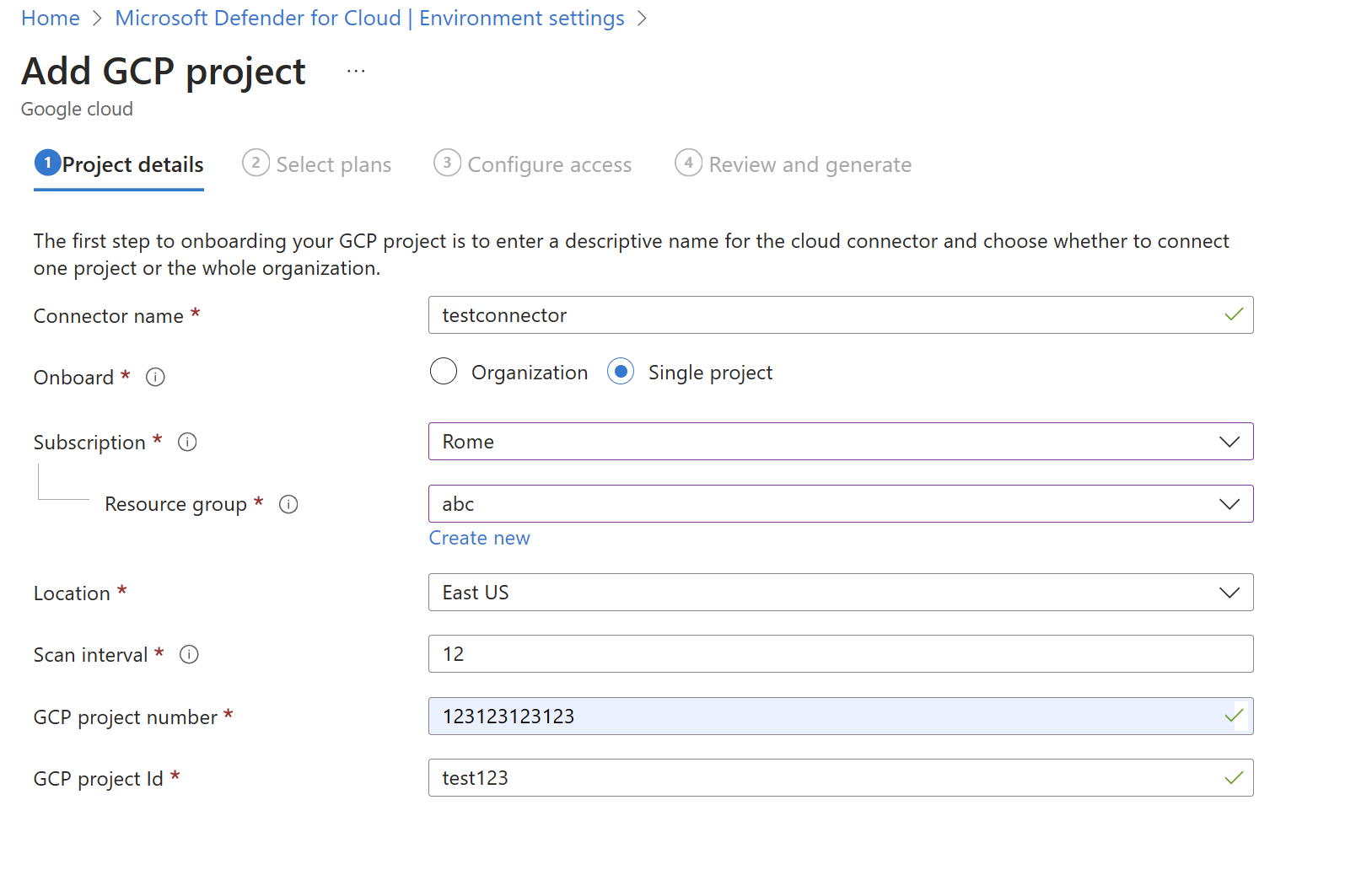

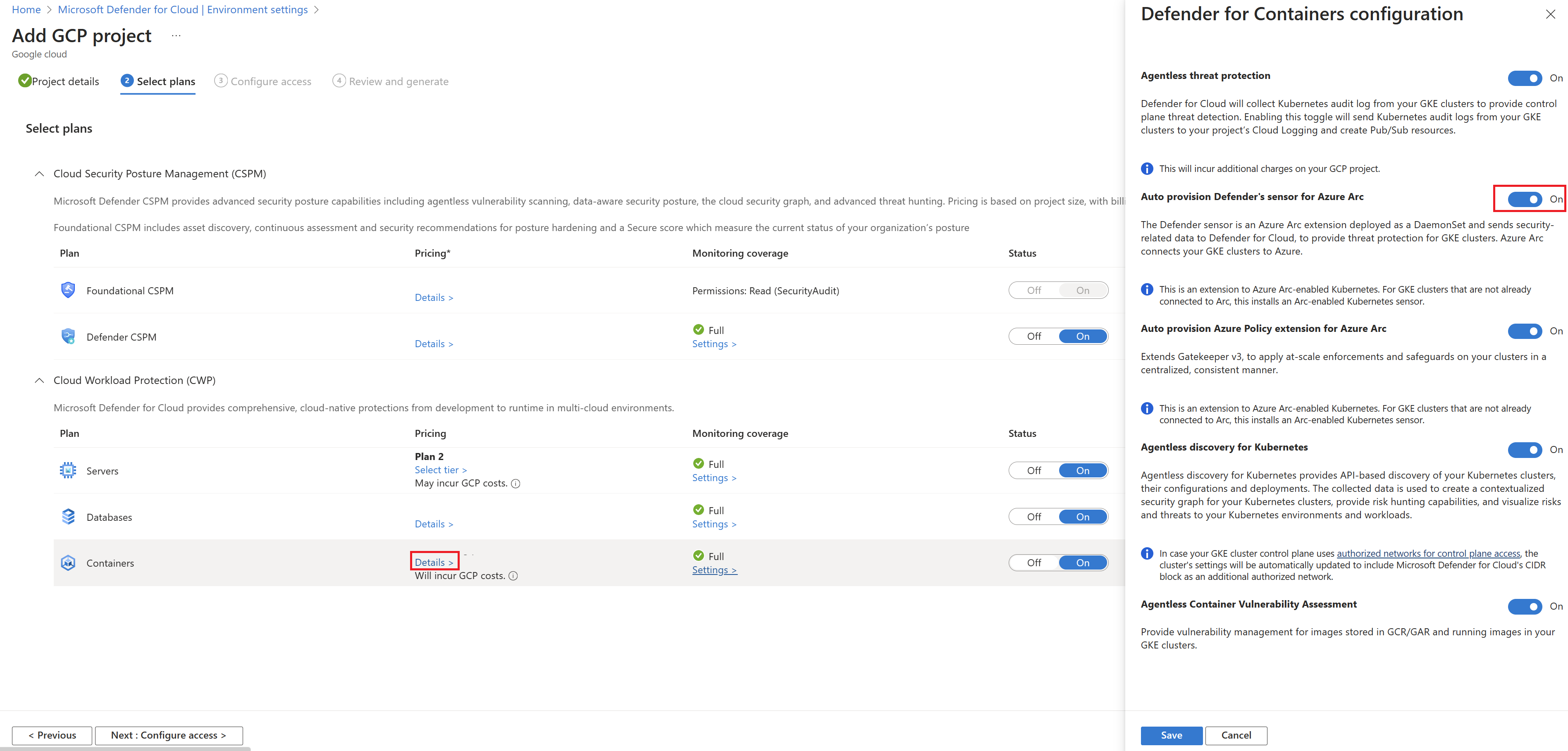

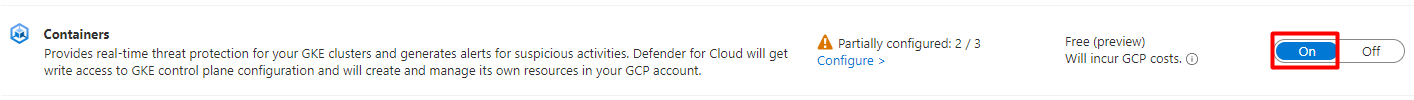

Włączanie planu

Ważne

Jeśli projekt GCP nie został połączony, połącz projekt GCP z Microsoft Defender dla Chmury.

Aby ułatwić ochronę klastrów GKE, wykonaj następujące kroki, aby włączyć plan usługi Defender for Containers w odpowiednim projekcie GCP.

Uwaga

Sprawdź, czy nie masz żadnych zasad platformy Azure, które uniemożliwiają instalację usługi Azure Arc.

Zaloguj się w witrynie Azure Portal.

Przejdź do Microsoft Defender dla Chmury> Ustawienia środowiska.

Wybierz odpowiedni łącznik GCP.

Wybierz przycisk Dalej: Wybierz plany>.

Upewnij się, że przełącznik dla planu kontenerów jest włączony.

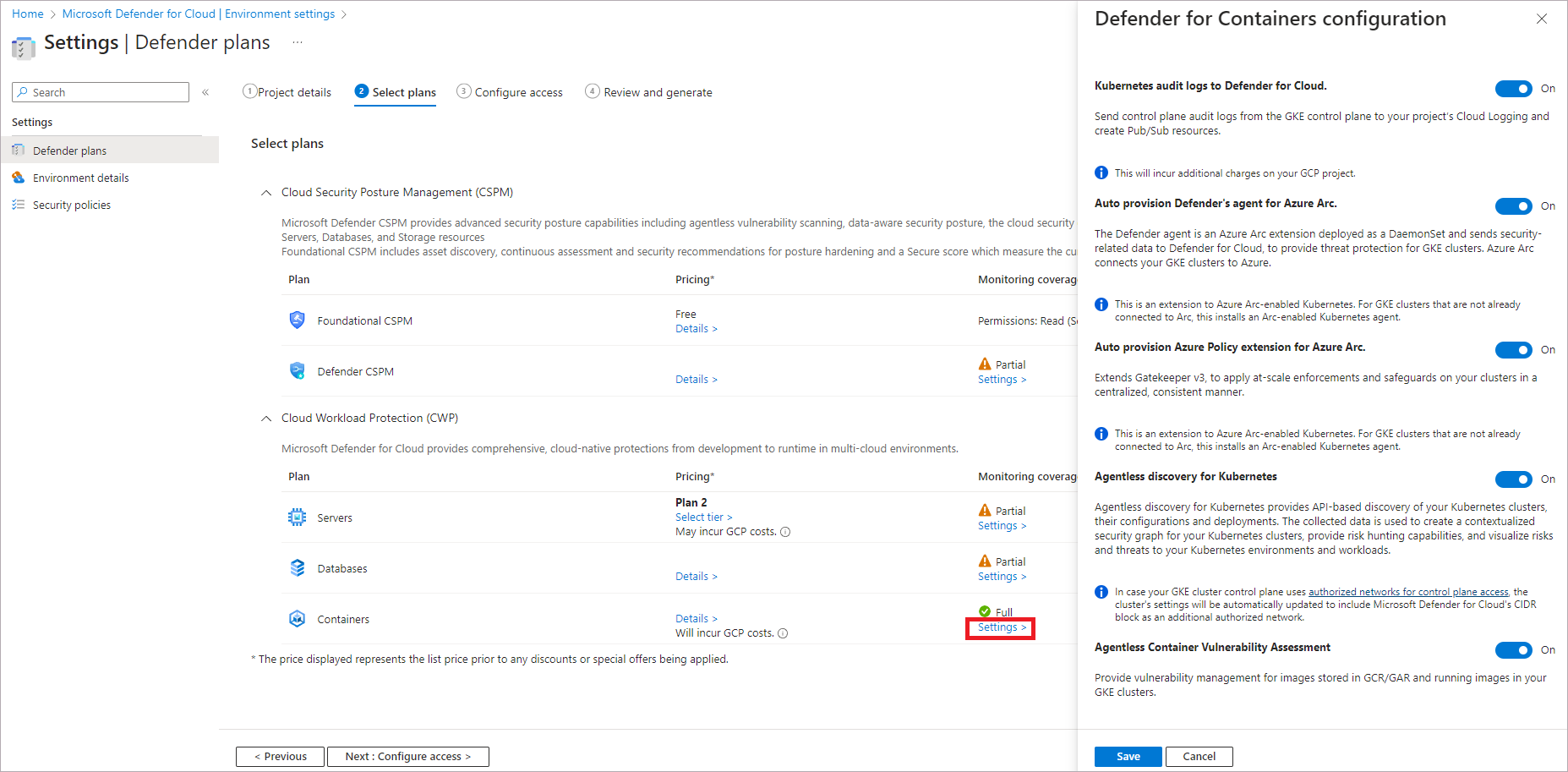

Aby zmienić opcjonalne konfiguracje planu, wybierz pozycję Ustawienia.

Dzienniki inspekcji platformy Kubernetes do Defender dla Chmury: włączone domyślnie. Ta konfiguracja jest dostępna tylko na poziomie projektu GCP. Udostępnia ona bez agenta zbieranie danych dziennika inspekcji za pośrednictwem rejestrowania chmury GCP do zaplecza Microsoft Defender dla Chmury na potrzeby dalszej analizy. Usługa Defender for Containers wymaga dzienników inspekcji płaszczyzny sterowania w celu zapewnienia ochrony środowiska uruchomieniowego przed zagrożeniami. Aby wysłać dzienniki inspekcji platformy Kubernetes do usługi Microsoft Defender, ustaw przełącznik na Wł.

Uwaga

Jeśli wyłączysz tę konfigurację, funkcja wykrywania zagrożeń (płaszczyzny sterowania) również zostanie wyłączona. Dowiedz się więcej o dostępności funkcji.

Automatycznie aprowizacja czujnika usługi Defender dla usługi Azure Arc i automatycznego aprowizowania rozszerzenia usługi Azure Policy dla usługi Azure Arc: domyślnie włączona. Platforma Kubernetes z obsługą usługi Azure Arc i jej rozszerzenia można zainstalować w klastrach GKE na trzy sposoby:

- Włącz automatyczną aprowizację usługi Defender for Containers na poziomie projektu, jak wyjaśniono w instrukcjach w tej sekcji. Zalecamy tę metodę.

- Użyj Defender dla Chmury rekomendacji dotyczących instalacji poszczególnych klastrów. Są one wyświetlane na stronie zalecenia Microsoft Defender dla Chmury. Dowiedz się, jak wdrożyć rozwiązanie w określonych klastrach.

- Ręcznie zainstaluj platformę Kubernetes z obsługą usługi Azure Arc i rozszerzenia.

Funkcja Odnajdywanie bez agenta dla platformy Kubernetes zapewnia oparte na interfejsie API odnajdywanie klastrów Kubernetes. Aby włączyć tę funkcję, ustaw jej przełącznik na Włączone.

Funkcja oceny luk w zabezpieczeniach kontenerów bez agenta udostępnia zarządzanie lukami w zabezpieczeniach obrazów przechowywanych w rejestrach Google (Google Artifact Registry i Google Container Registry) oraz uruchamianiu obrazów w klastrach GKE. Aby włączyć tę funkcję, ustaw jej przełącznik na Włączone.

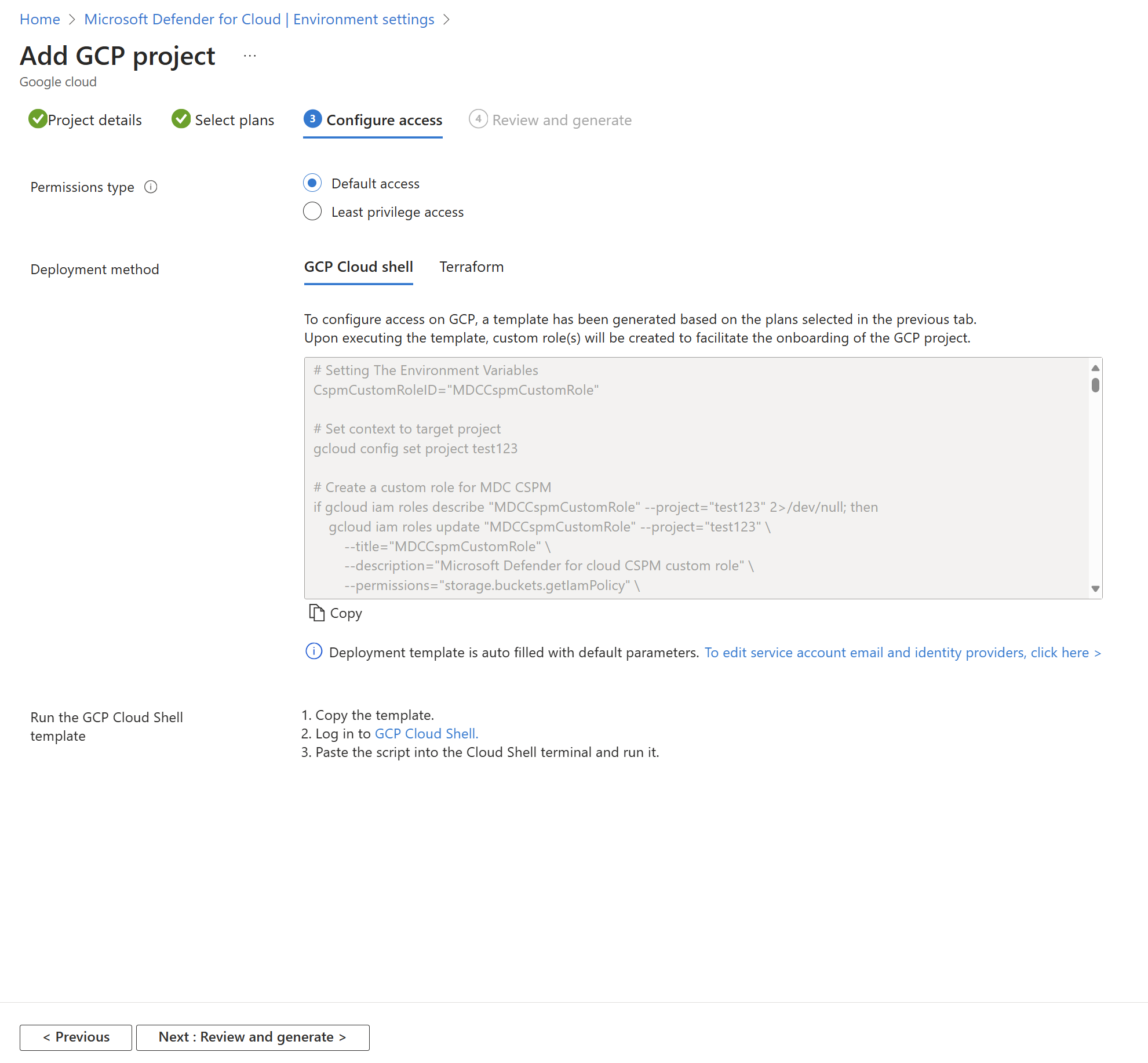

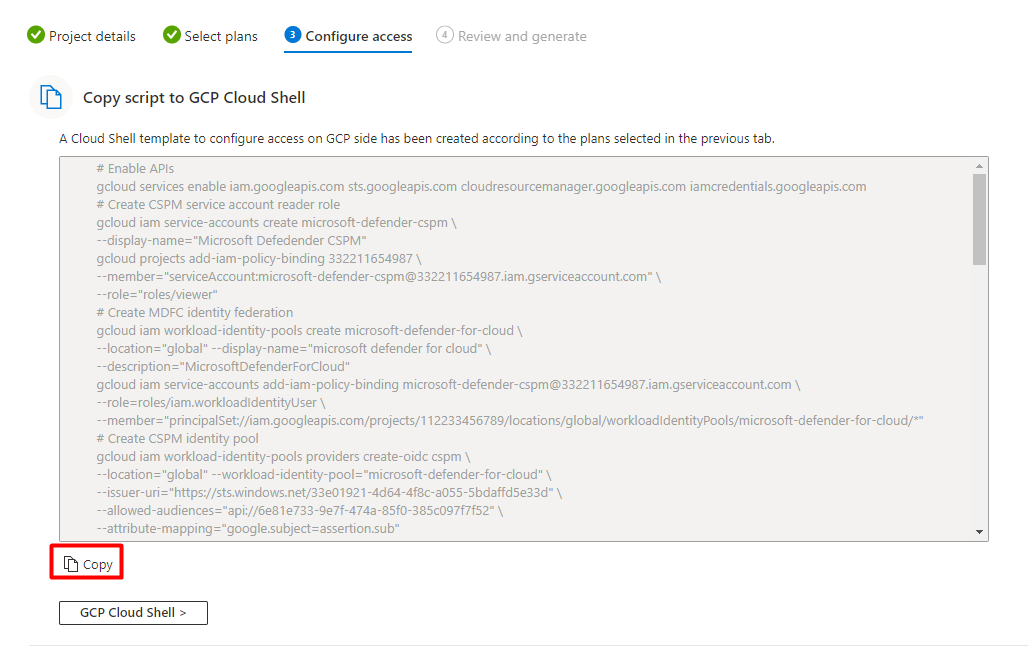

Wybierz przycisk Kopiuj.

Wybierz przycisk GCP Cloud Shell>.

Wklej skrypt do terminalu usługi Cloud Shell i uruchom go.

Łącznik zostanie zaktualizowany po uruchomieniu skryptu. Ukończenie tego procesu może potrwać do 8 godzin.

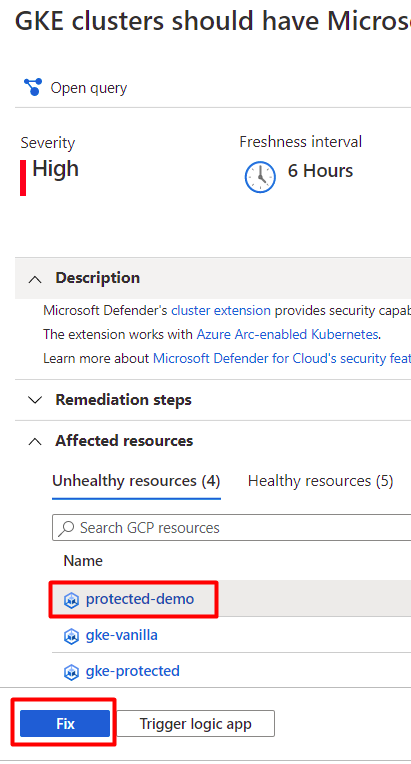

Wdrażanie rozwiązania w określonych klastrach

W przypadku ustawienia dowolnej z domyślnych konfiguracji automatycznej aprowizacji na Wyłączone podczas procesu dołączania łącznika GCP lub później należy ręcznie zainstalować platformę Kubernetes z włączoną usługą Azure Arc, czujnik usługi Defender i usługę Azure Policy dla platformy Kubernetes w każdym klastrze GKE. Zainstalowanie ich pomaga zagwarantować, że uzyskasz pełną wartość zabezpieczeń z usługi Defender for Containers.

Możesz użyć dwóch dedykowanych rekomendacji Defender dla Chmury do zainstalowania rozszerzeń (i usługi Azure Arc, jeśli to konieczne):

- Klastry GKE powinny mieć zainstalowane rozszerzenie usługi Microsoft Defender dla usługi Azure Arc

- Klastry GKE powinny mieć zainstalowane rozszerzenie usługi Azure Policy

Uwaga

Podczas instalowania rozszerzeń usługi Arc należy sprawdzić, czy podany projekt GCP jest identyczny z tym, który znajduje się w odpowiednim łączniku.

Aby wdrożyć rozwiązanie w określonych klastrach:

Zaloguj się w witrynie Azure Portal.

Przejdź do pozycji Microsoft Defender dla Chmury> Poleceń.

Na stronie Defender dla Chmury Zalecenia wyszukaj jedną z rekomendacji według nazwy.

Wybierz klaster GKE w złej kondycji.

Ważne

Należy wybrać klastry pojedynczo.

Nie wybieraj klastrów według ich hiperlinków. Wybierz dowolne miejsce w odpowiednim wierszu.

Wybierz nazwę zasobu w złej kondycji.

Wybierz pozycję Napraw.

Defender dla Chmury generuje skrypt w wybranym języku:

- W przypadku systemu Linux wybierz pozycję Bash.

- W przypadku systemu Windows wybierz pozycję PowerShell.

Wybierz pozycję Pobierz logikę korygowania.

Uruchom wygenerowany skrypt w klastrze.

Powtórz kroki od 3 do 8 dla innego zalecenia.

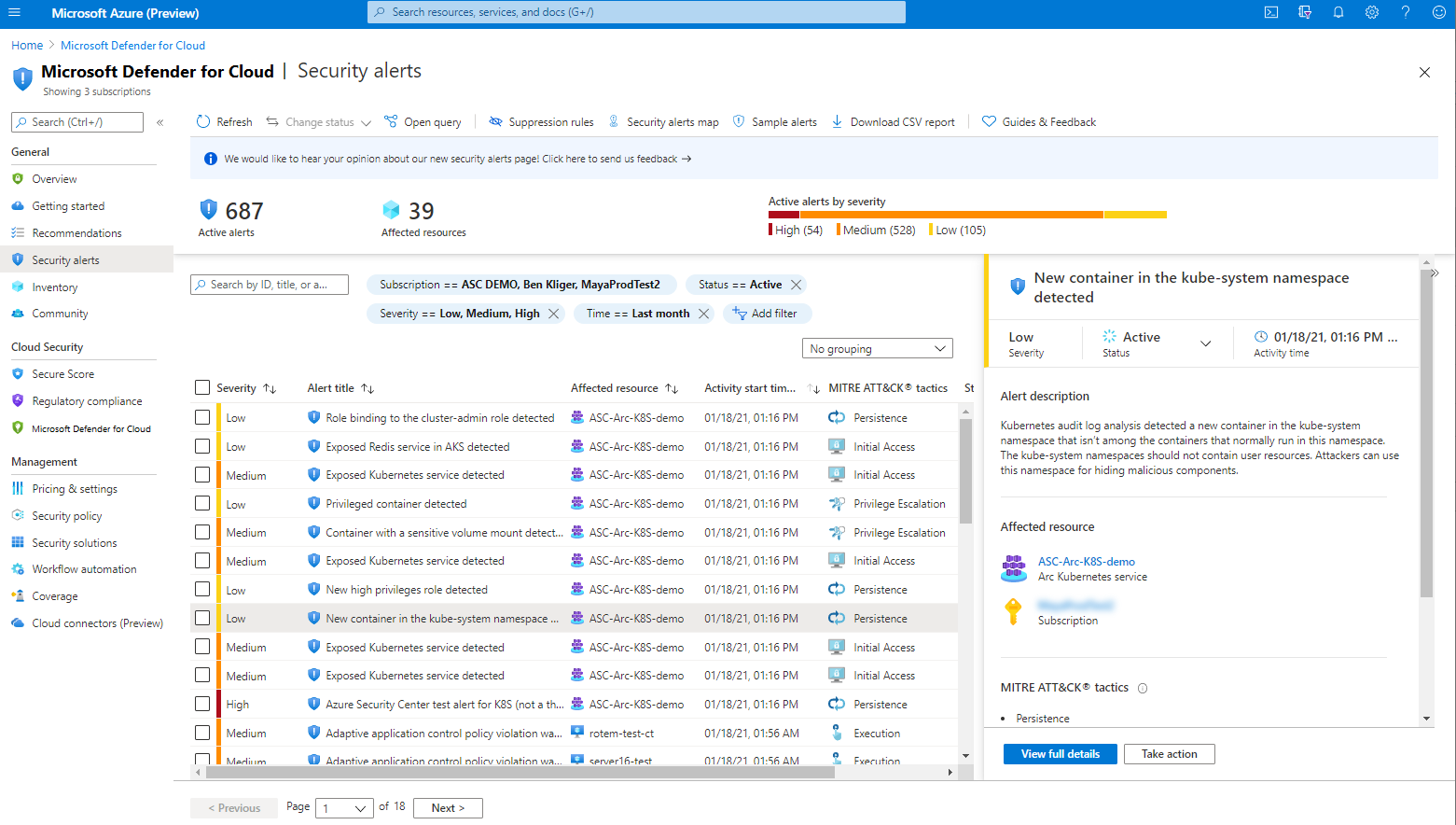

Wyświetlanie alertów klastra GKE

Zaloguj się w witrynie Azure Portal.

Przejdź do pozycji Microsoft Defender dla Chmury> Alerty zabezpieczeń.

Wybierz przycisk

.

.W menu rozwijanym Filtr wybierz pozycję Typ zasobu.

W menu rozwijanym Wartość wybierz pozycję Klaster GKE GCP.

Wybierz OK

Wdrażanie czujnika usługi Defender

Aby wdrożyć czujnik usługi Defender w klastrach GCP:

Przejdź do pozycji Microsoft Defender dla Chmury> Ustawienia>środowiska Dodaj środowisko>Google Cloud Platform.

Podaj szczegóły konta.

Przejdź do pozycji Wybierz plany, otwórz plan Kontenery i upewnij się, że czujnik automatycznej aprowizacji usługi Defender dla usługi Azure Arc ma wartość Włączone.

Przejdź do sekcji Konfigurowanie dostępu i wykonaj tam kroki.

Po pomyślnym uruchomieniu skryptu

gcloudwybierz pozycję Utwórz.

Uwaga

Z automatycznej aprowizacji można wykluczyć określony klaster GCP. W przypadku wdrożenia czujnika zastosuj etykietę ms_defender_container_exclude_agents na zasobie z wartością true. W przypadku wdrożenia bez agenta zastosuj etykietę ms_defender_container_exclude_agentless na zasobie z wartością true.

Symulowanie alertów zabezpieczeń z usługi Microsoft Defender for Containers

Pełna lista obsługiwanych alertów jest dostępna w tabeli referencyjnej wszystkich alertów zabezpieczeń Defender dla Chmury.

Aby zasymulować alert zabezpieczeń:

Uruchom następujące polecenie z klastra:

kubectl get pods --namespace=asc-alerttest-662jfi039nOczekiwana odpowiedź to

No resource found.W ciągu 30 minut Defender dla Chmury wykrywa to działanie i wyzwala alert zabezpieczeń.

Uwaga

Usługa Azure Arc nie jest wymaganiem wstępnym do symulowania alertów bez agenta dla usługi Defender for Containers.

W witrynie Azure Portal przejdź do pozycji Microsoft Defender dla Chmury> Alerty zabezpieczeń i poszukaj alertu dla odpowiedniego zasobu.

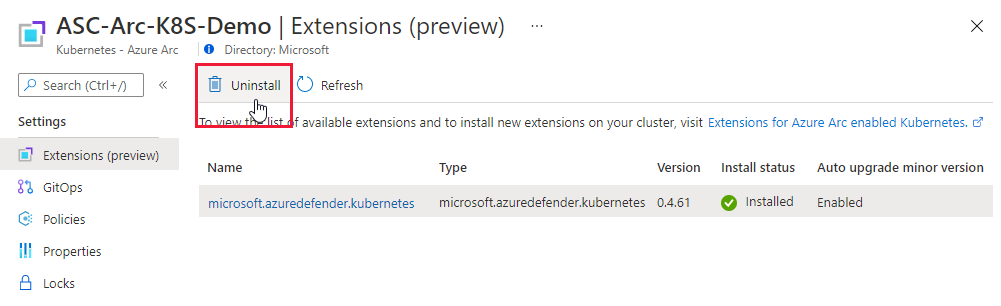

Usuwanie czujnika usługi Defender

Aby usunąć to (lub dowolne) rozszerzenie Defender dla Chmury, nie wystarczy wyłączyć automatyczną aprowizację:

- Włączenie automatycznej aprowizacji potencjalnie wpływa na istniejące i przyszłe maszyny.

- Wyłączenie automatycznej aprowizacji rozszerzenia ma wpływ tylko na przyszłe maszyny. Nic nie zostanie odinstalowane po wyłączeniu automatycznej aprowizacji.

Uwaga

Aby całkowicie wyłączyć plan usługi Defender for Containers, przejdź do pozycji Ustawienia środowiska i wyłącz usługę Microsoft Defender for Containers.

Niemniej jednak w celu zapewnienia, że składniki usługi Defender for Containers nie są teraz automatycznie aprowidowane w zasobach, wyłącz automatyczną aprowizację rozszerzeń.

Rozszerzenie można usunąć z aktualnie uruchomionych maszyn przy użyciu witryny Azure Portal, interfejsu wiersza polecenia platformy Azure lub interfejsu API REST, zgodnie z opisem na poniższych kartach.

Usuwanie rozszerzenia za pomocą witryny Azure Portal

Ustawianie domyślnego obszaru roboczego usługi Log Analytics dla usługi AKS

Czujnik usługi Defender używa obszaru roboczego usługi Log Analytics jako potoku danych do wysyłania danych z klastra do Defender dla Chmury. Obszar roboczy nie zachowuje żadnych danych. W związku z tym użytkownicy nie są rozliczani w tym przypadku użycia.

Czujnik usługi Defender używa domyślnego obszaru roboczego usługi Log Analytics. Jeśli nie masz domyślnego obszaru roboczego usługi Log Analytics, Defender dla Chmury utworzy nową grupę zasobów i domyślny obszar roboczy podczas instalowania czujnika usługi Defender. Domyślny obszar roboczy jest oparty na Twoim regionie.

Konwencja nazewnictwa domyślnego obszaru roboczego usługi Log Analytics i grupy zasobów to:

- Obszar roboczy: DefaultWorkspace-[subscription-ID]-[geo]

- Grupa zasobów: DefaultResourceGroup-[geo]

Przypisywanie niestandardowego obszaru roboczego

Po włączeniu automatycznej aprowizacji domyślny obszar roboczy zostanie automatycznie przypisany. Obszar roboczy niestandardowy można przypisać za pomocą usługi Azure Policy.

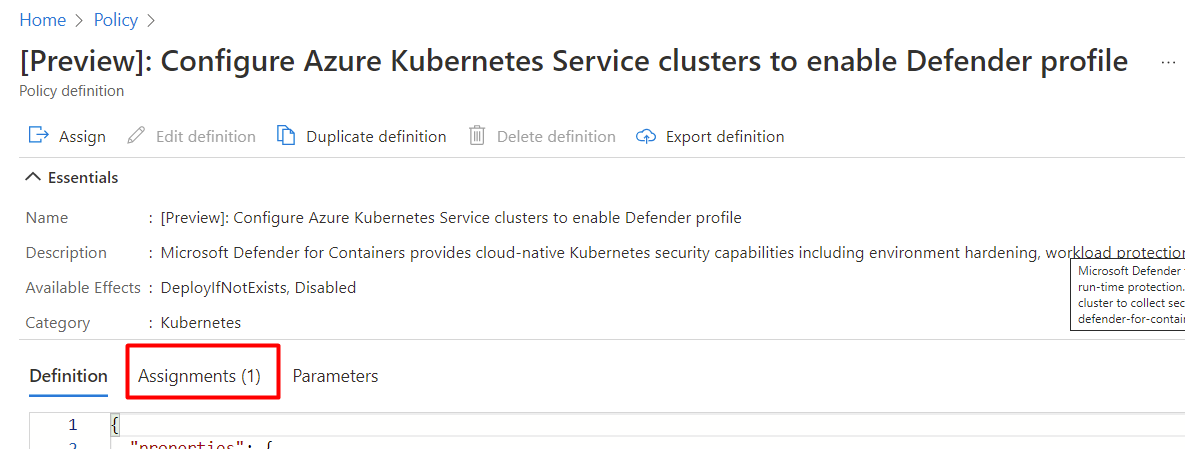

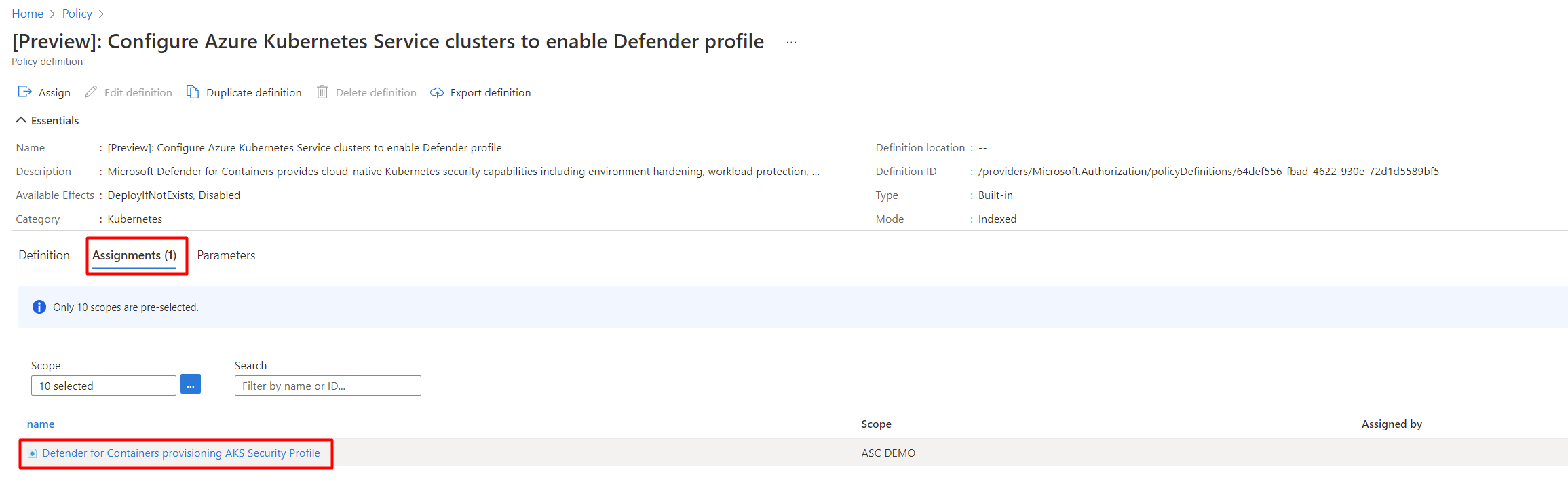

Aby sprawdzić, czy masz przypisany obszar roboczy:

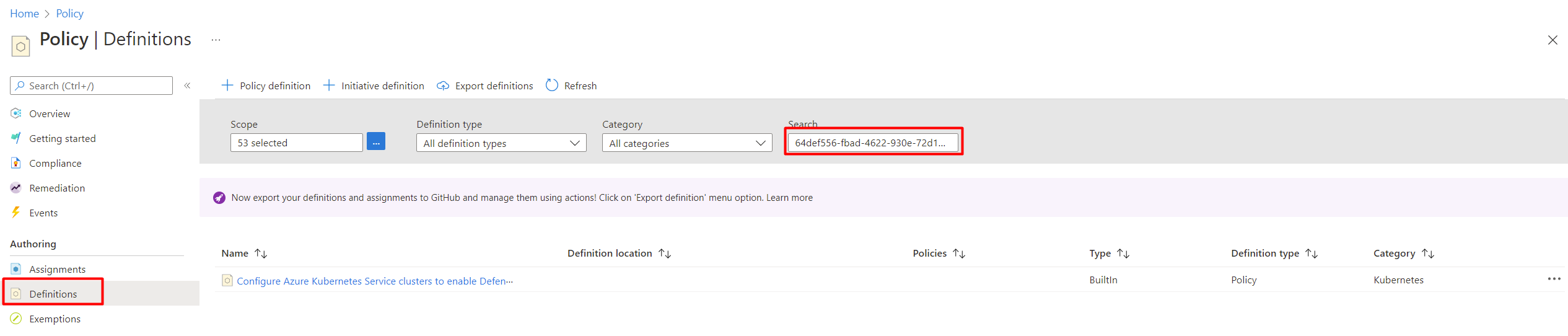

Zaloguj się w witrynie Azure Portal.

Wyszukaj i wybierz pozycję Zasady.

Wybierz pozycję Definicje.

Wyszukaj identyfikator

64def556-fbad-4622-930e-72d1d5589bf5zasad .Wybierz pozycję Konfiguruj klastry usługi Azure Kubernetes Service, aby włączyć profil usługi Defender.

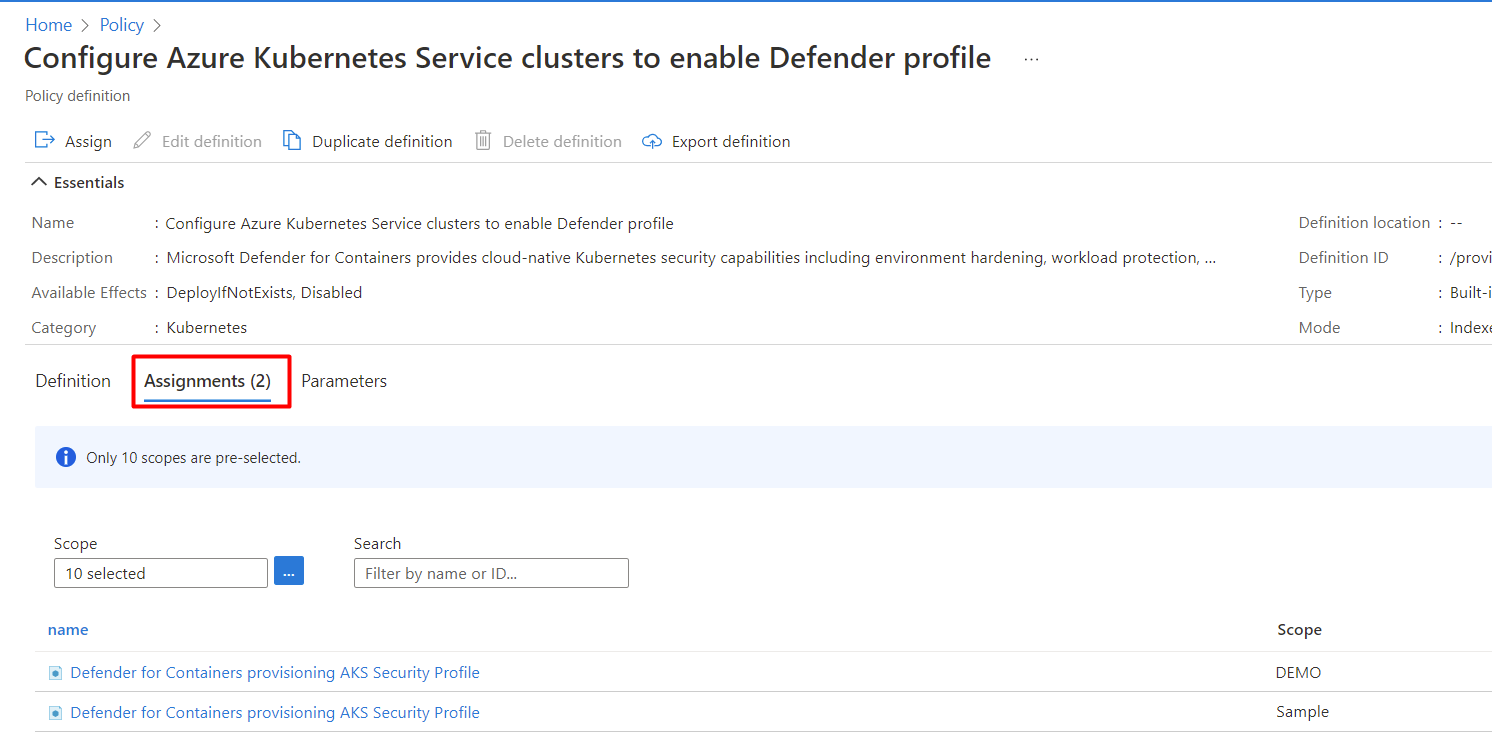

Wybierz pozycję Przypisania.

Użyj jednej z następnych sekcji w tym artykule w następujący sposób:

- Jeśli zasady nie zostały jeszcze przypisane do odpowiedniego zakresu, wykonaj kroki Tworzenie nowego przypisania z niestandardowym obszarem roboczym .

- Jeśli zasady zostały już przypisane i chcesz zmienić je tak, aby korzystały z niestandardowego obszaru roboczego, wykonaj kroki Aktualizowanie przypisania przy użyciu niestandardowego obszaru roboczego .

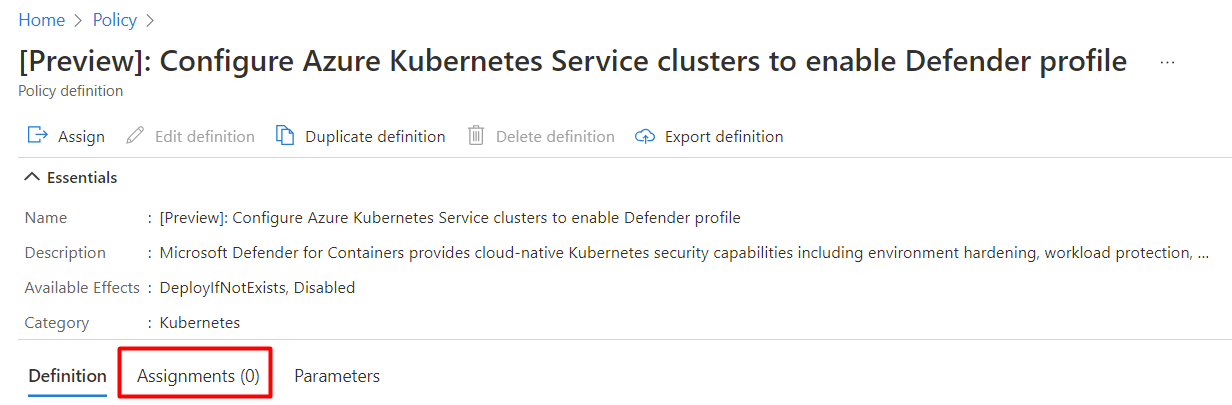

Tworzenie nowego przypisania przy użyciu niestandardowego obszaru roboczego

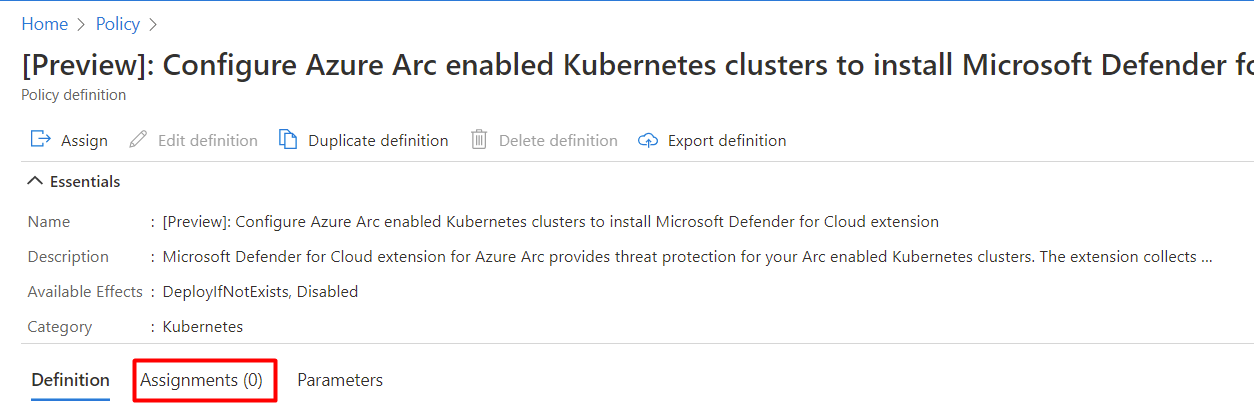

Jeśli zasady nie zostały jeszcze przypisane, na karcie Przypisania zostanie wyświetlona liczba 0.

Aby przypisać niestandardowy obszar roboczy:

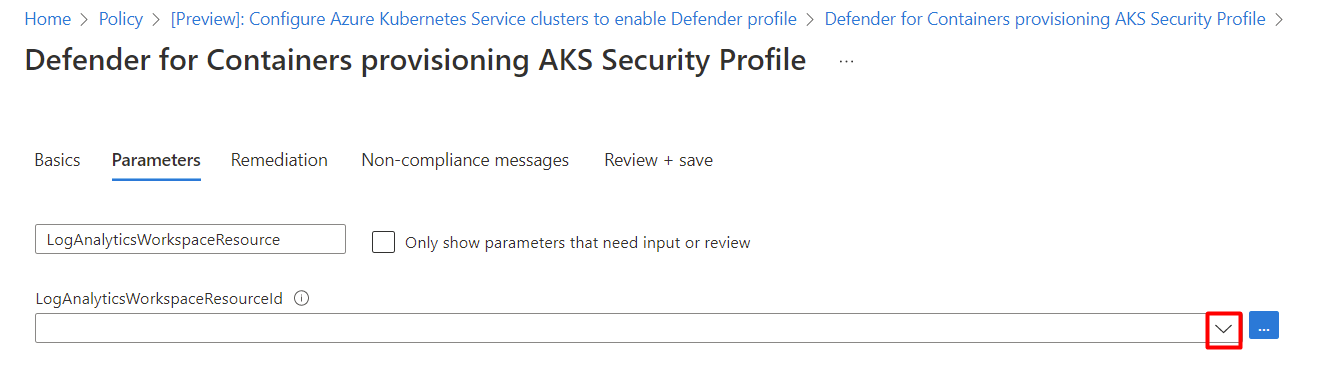

Zaznacz Przypisz.

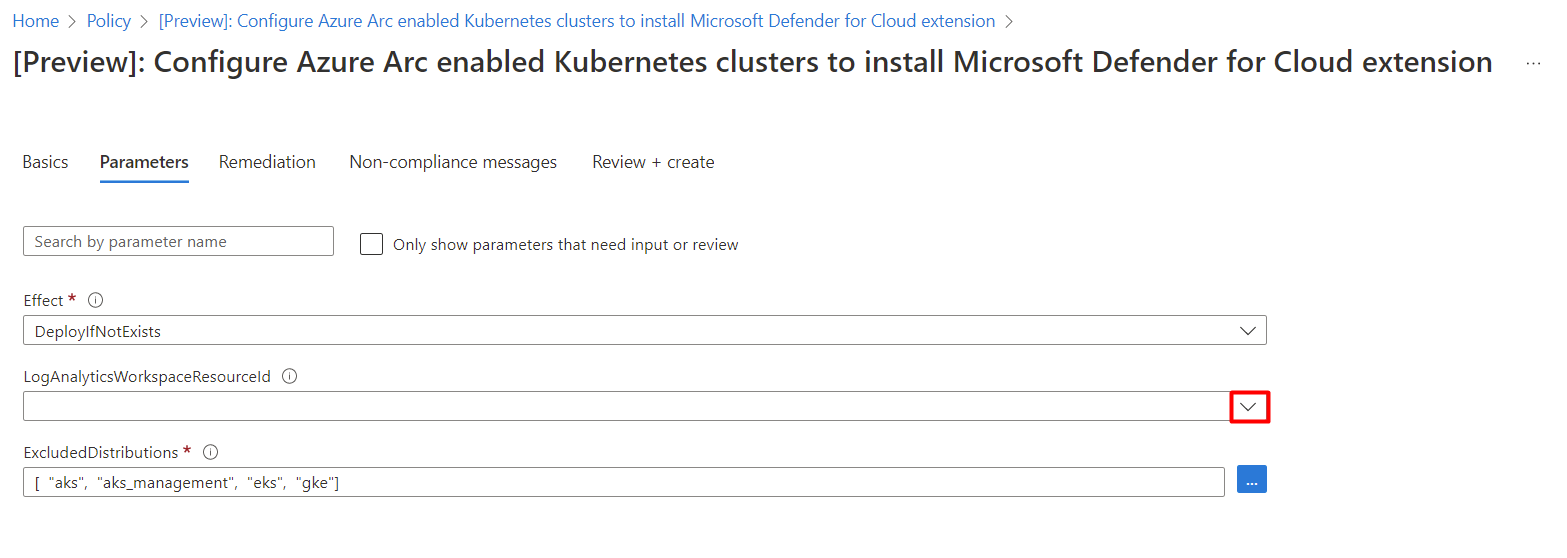

Na karcie Parametry wyczyść opcję Pokaż tylko parametry, które wymagają wprowadzenia lub przeglądu.

Wybierz wartość LogAnalyticsWorkspaceResourceId z menu rozwijanego.

Wybierz pozycję Przejrzyj i utwórz.

Wybierz pozycję Utwórz.

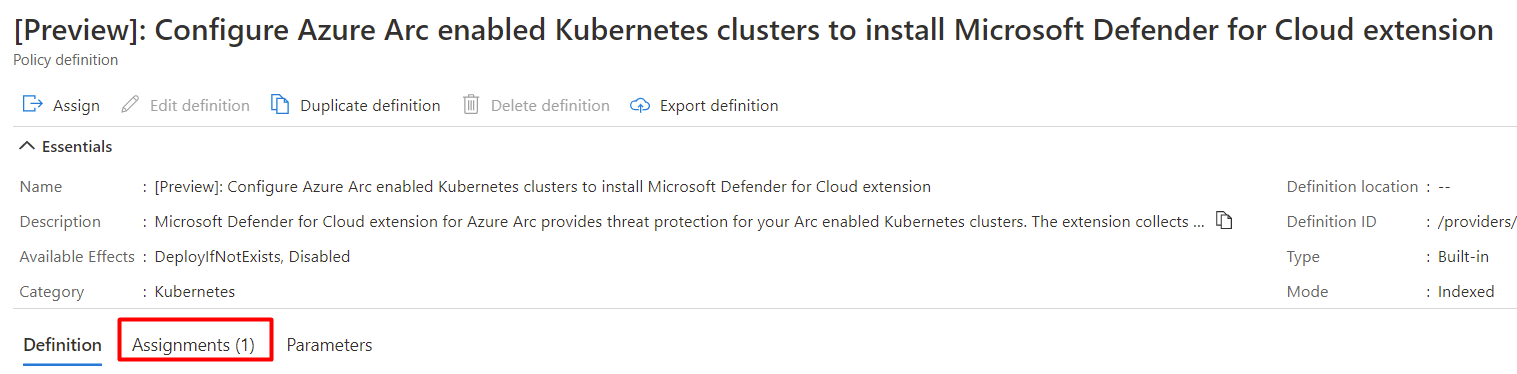

Aktualizowanie przypisania przy użyciu niestandardowego obszaru roboczego

Jeśli zasady są przypisane do obszaru roboczego, na karcie Przypisania zostanie wyświetlona liczba 1.

Uwaga

Jeśli masz więcej niż jedną subskrypcję, liczba może być większa.

Aby przypisać niestandardowy obszar roboczy:

Domyślny obszar roboczy usługi Log Analytics dla usługi Azure Arc

Czujnik usługi Defender używa obszaru roboczego usługi Log Analytics jako potoku danych do wysyłania danych z klastra do Defender dla Chmury. Obszar roboczy nie zachowuje żadnych danych. W związku z tym użytkownicy nie są rozliczani w tym przypadku użycia.

Czujnik usługi Defender używa domyślnego obszaru roboczego usługi Log Analytics. Jeśli nie masz domyślnego obszaru roboczego usługi Log Analytics, Defender dla Chmury utworzy nową grupę zasobów i domyślny obszar roboczy podczas instalowania czujnika usługi Defender. Domyślny obszar roboczy jest oparty na Twoim regionie.

Konwencja nazewnictwa domyślnego obszaru roboczego usługi Log Analytics i grupy zasobów to:

- Obszar roboczy: DefaultWorkspace-[subscription-ID]-[geo]

- Grupa zasobów: DefaultResourceGroup-[geo]

Przypisywanie niestandardowego obszaru roboczego

Po włączeniu automatycznej aprowizacji domyślny obszar roboczy zostanie automatycznie przypisany. Obszar roboczy niestandardowy można przypisać za pomocą usługi Azure Policy.

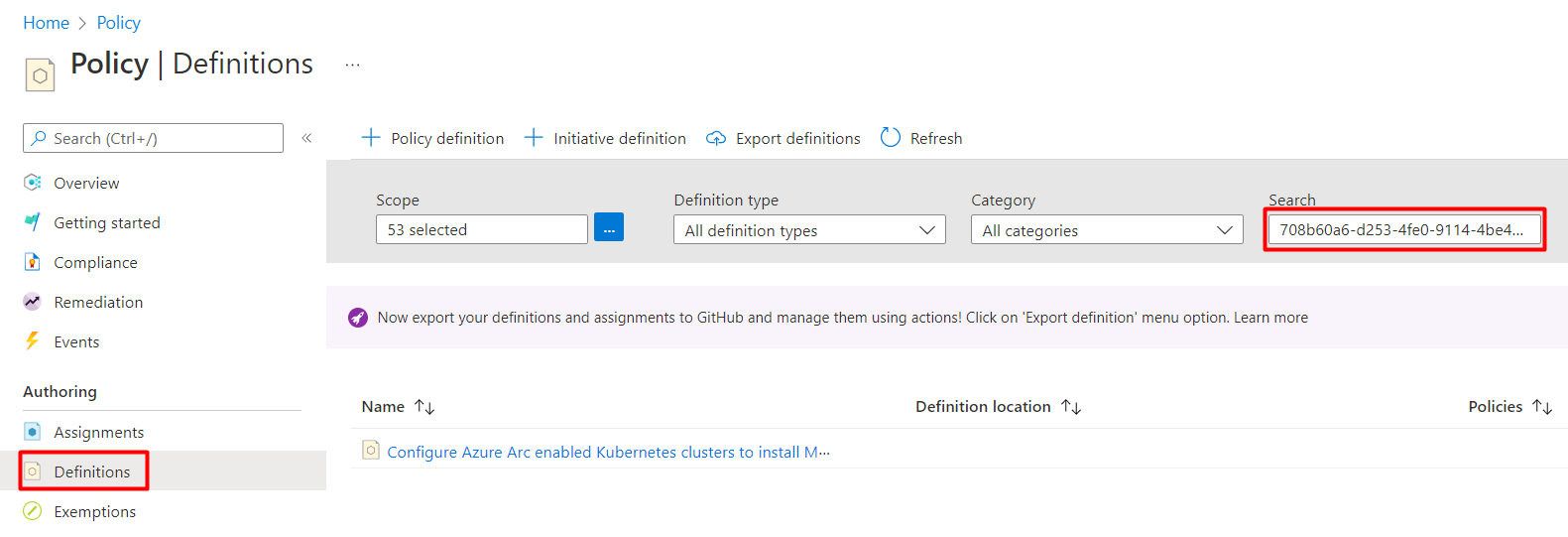

Aby sprawdzić, czy masz przypisany obszar roboczy:

Zaloguj się w witrynie Azure Portal.

Wyszukaj i wybierz pozycję Zasady.

Wybierz pozycję Definicje.

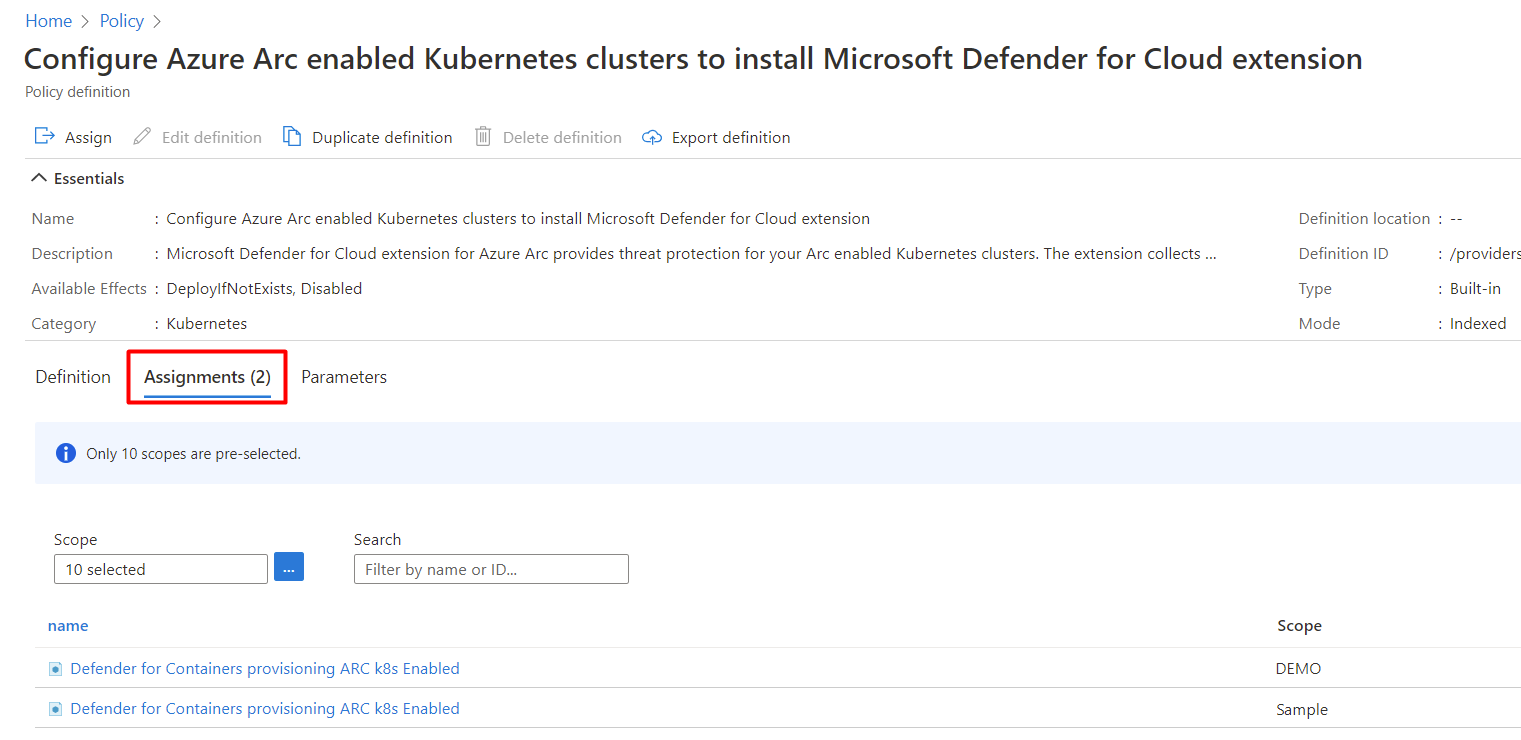

Wyszukaj identyfikator

708b60a6-d253-4fe0-9114-4be4c00f012czasad .Wybierz pozycję Konfiguruj klastry Kubernetes z włączoną usługą Azure Arc, aby zainstalować rozszerzenie Microsoft Defender dla Chmury.

Wybierz pozycję Przypisania.

Użyj jednej z następnych sekcji w tym artykule w następujący sposób:

- Jeśli zasady nie zostały jeszcze przypisane do odpowiedniego zakresu, wykonaj kroki Tworzenie nowego przypisania z niestandardowym obszarem roboczym .

- Jeśli zasady zostały już przypisane i chcesz zmienić je tak, aby korzystały z niestandardowego obszaru roboczego, wykonaj kroki Aktualizowanie przypisania przy użyciu niestandardowego obszaru roboczego .

Tworzenie nowego przypisania przy użyciu niestandardowego obszaru roboczego

Jeśli zasady nie zostały jeszcze przypisane, na karcie Przypisania zostanie wyświetlona liczba 0.

Aby przypisać niestandardowy obszar roboczy:

Zaznacz Przypisz.

Na karcie Parametry wyczyść opcję Pokaż tylko parametry, które wymagają wprowadzenia lub przeglądu.

Wybierz wartość LogAnalyticsWorkspaceResourceId z menu rozwijanego.

Wybierz pozycję Przejrzyj i utwórz.

Wybierz pozycję Utwórz.

Aktualizowanie przypisania przy użyciu niestandardowego obszaru roboczego

Jeśli zasady są przypisane do obszaru roboczego, na karcie Przypisania zostanie wyświetlona liczba 1.

Uwaga

Jeśli masz więcej niż jedną subskrypcję, liczba może być większa. Jeśli masz liczbę 1 lub większą, ale przypisanie nie znajduje się w odpowiednim zakresie, wykonaj kroki Tworzenie nowego przypisania z niestandardowym obszarem roboczym.

Aby przypisać niestandardowy obszar roboczy:

Usuwanie czujnika usługi Defender

Aby usunąć to (lub dowolne) rozszerzenie Defender dla Chmury, nie wystarczy wyłączyć automatyczną aprowizację:

- Włączenie automatycznej aprowizacji potencjalnie wpływa na istniejące i przyszłe maszyny.

- Wyłączenie automatycznej aprowizacji rozszerzenia ma wpływ tylko na przyszłe maszyny. Nic nie zostanie odinstalowane po wyłączeniu automatycznej aprowizacji.

Uwaga

Aby całkowicie wyłączyć plan usługi Defender for Containers, przejdź do pozycji Ustawienia środowiska i wyłącz usługę Microsoft Defender for Containers.

Niemniej jednak w celu zapewnienia, że składniki usługi Defender for Containers nie są teraz automatycznie aprowidowane w zasobach, wyłącz automatyczną aprowizację rozszerzeń.

Rozszerzenie można usunąć z aktualnie uruchomionych maszyn przy użyciu interfejsu API REST, interfejsu wiersza polecenia platformy Azure lub szablonu usługi Resource Manager, jak wyjaśniono na poniższych kartach.

Usuwanie czujnika usługi Defender z usługi AKS przy użyciu interfejsu API REST

Aby usunąć rozszerzenie przy użyciu interfejsu API REST, uruchom następujące PUT polecenie:

https://management.azure.com/subscriptions/{{SubscriptionId}}/resourcegroups/{{ResourceGroup}}/providers/Microsoft.ContainerService/managedClusters/{{ClusterName}}?api-version={{ApiVersion}}

Polecenie zawiera następujące parametry:

| Nazwa/nazwisko | opis | Obowiązkowy |

|---|---|---|

SubscriptionId |

Identyfikator subskrypcji klastra | Tak |

ResourceGroup |

Grupa zasobów klastra | Tak |

ClusterName |

Nazwa klastra | Tak |

ApiVersion |

Wersja interfejsu API; musi mieć wartość 2022-06-01 lub nowszą | Tak |

Jest to treść żądania:

{

"location": "{{Location}}",

"properties": {

"securityProfile": {

"defender": {

"securityMonitoring": {

"enabled": false

}

}

}

}

}

Treść żądania ma następujące parametry:

| Nazwa/nazwisko | opis | Obowiązkowy |

|---|---|---|

location |

Lokalizacja klastra | Tak |

properties.securityProfile.defender.securityMonitoring.enabled |

Określa, czy włączyć lub wyłączyć usługę Microsoft Defender for Containers w klastrze | Tak |

Powiązana zawartość

Po włączeniu usługi Defender for Containers możesz wykonywać następujące czynności:

- Skanowanie obrazów usługi Azure Container Registry pod kątem luk w zabezpieczeniach

- Skanowanie obrazów platformy AWS pod kątem luk w zabezpieczeniach za pomocą Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

- Skanowanie obrazów GCP pod kątem luk w zabezpieczeniach za pomocą Zarządzanie lukami w zabezpieczeniach w usłudze Microsoft Defender

- Zapoznaj się z typowymi pytaniami dotyczącymi usługi Defender for Containers.

Aby dowiedzieć się więcej na temat Defender dla Chmury i usługi Defender for Containers, zapoznaj się z następującymi blogami: