Wdrażanie hybrydowego lub rozgniewanego powietrza zarządzania czujnikami OT

Usługa Microsoft Defender dla IoT pomaga organizacjom osiągnąć i utrzymać zgodność środowiska OT, zapewniając kompleksowe rozwiązanie do wykrywania zagrożeń i zarządzania nimi, w tym pokrycie w sieciach równoległych. Usługa Defender for IoT obsługuje organizacje w różnych dziedzinach przemysłowych, energetycznych i użyteczności publicznej oraz w organizacjach zgodności, takich jak NERC CIP lub IEC62443.

Niektóre branże, takie jak organizacje rządowe, usługi finansowe, operatorzy energii jądrowej i produkcja przemysłowa, utrzymują sieci rozszczepione powietrzem. Sieci rozproszone przez powietrze są fizycznie oddzielone od innych niezabezpieczonych sieci, takich jak sieci przedsiębiorstwa, sieci gości lub Internet. Usługa Defender for IoT pomaga tym organizacjom przestrzegać globalnych standardów wykrywania zagrożeń i zarządzania nimi, segmentacji sieci i nie tylko.

Podczas gdy transformacja cyfrowa pomogła firmom usprawnić swoje operacje i poprawić swoje najważniejsze linie, często napotykają problemy z sieciami rozkłoconymi w powietrzu. Izolacja w sieciach z przerwami w powietrzu zapewnia bezpieczeństwo, ale także komplikuje transformację cyfrową. Na przykład projekty architektury, takie jak Zero Trust, które obejmują korzystanie z uwierzytelniania wieloskładnikowego, są trudne do zastosowania w sieciach rozgnieconych powietrzem.

Sieci rozszyte w powietrzu są często używane do przechowywania poufnych danych lub kontrolowania systemów cybernetycznych, które nie są połączone z żadną siecią zewnętrzną, co czyni je mniej podatnymi na cyberataki. Jednak sieci rozszyte powietrzem nie są całkowicie bezpieczne i nadal mogą zostać naruszone. W związku z tym konieczne jest monitorowanie sieci rozszytych w powietrzu w celu wykrywania potencjalnych zagrożeń i reagowania na nie.

W tym artykule opisano architekturę wdrażania hybrydowych i wyzłoconych rozwiązań zabezpieczeń, w tym wyzwań i najlepszych rozwiązań dotyczących zabezpieczania i monitorowania sieci hybrydowych i rozerwanego powietrzem. Zamiast utrzymywać całą infrastrukturę konserwacji usługi Defender for IoT zawartą w zamkniętej architekturze, zalecamy zintegrowanie czujników usługi Defender for IoT z istniejącą infrastrukturą IT, w tym zasobami lokalnymi lub zdalnymi. Takie podejście gwarantuje, że operacje zabezpieczeń działają bezproblemowo, wydajnie i są łatwe do utrzymania.

Zalecenia dotyczące architektury

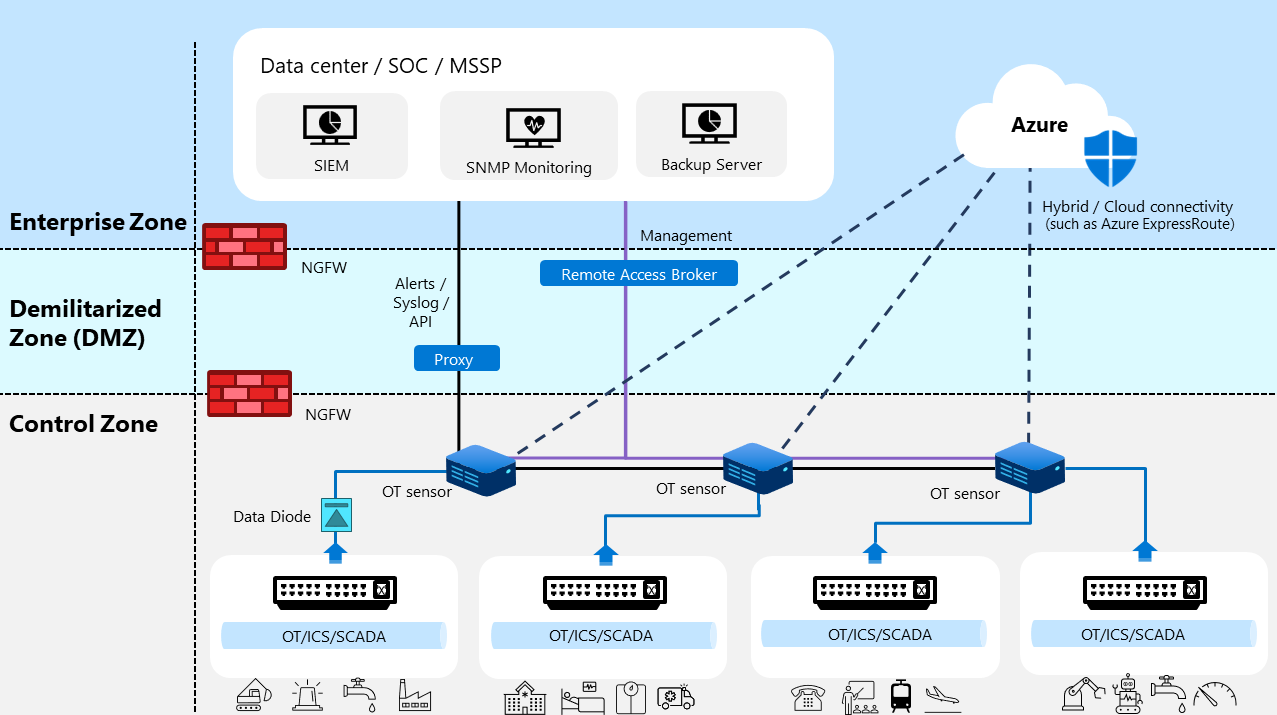

Na poniższej ilustracji przedstawiono przykładową architekturę wysokiego poziomu naszych zaleceń dotyczących monitorowania i konserwacji systemów Usługi Defender dla IoT, gdzie każdy czujnik OT łączy się z wieloma systemami zarządzania zabezpieczeniami w chmurze lub lokalnie.

W tej przykładowej architekturze trzy czujniki łączą się z czterema routerami w różnych strefach logicznych w całej organizacji. Czujniki znajdują się za zaporą i integrują się z lokalną, lokalną infrastrukturą IT, taką jak lokalne serwery kopii zapasowych, połączenia dostępu zdalnego za pośrednictwem sygnatury dostępu współdzielonego oraz przekazywanie alertów do lokalnego systemu zdarzeń zabezpieczeń i zarządzania informacjami (SIEM).

Na tym przykładowym obrazie komunikacja alertów, komunikatów dziennika systemowego i interfejsów API jest wyświetlana w stałej czarnej linii. Komunikacja lokalna z zarządzaniem jest wyświetlana w stałej purpurowej linii, a komunikacja z chmurą /hybrydowym zarządzaniem jest wyświetlana w czarnej linii kropkowanej.

Wskazówki dotyczące architektury usługi Defender for IoT dla sieci hybrydowych i rozsyłanych powietrzem ułatwiają:

- Używanie istniejącej infrastruktury organizacyjnej do monitorowania czujników OT i zarządzania nimi, co zmniejsza potrzebę dodatkowego sprzętu lub oprogramowania

- Korzystanie z integracji stosu zabezpieczeń organizacji, które są coraz bardziej niezawodne i niezawodne— zarówno w chmurze, jak i lokalnie

- Współpracuj z globalnymi zespołami ds. zabezpieczeń, przeprowadzając inspekcję i kontrolowanie dostępu do zasobów w chmurze i lokalnych, zapewniając spójną widoczność i ochronę w środowiskach OT

- Zwiększ system zabezpieczeń OT, dodając zasoby oparte na chmurze, które zwiększają możliwości istniejące, takie jak analiza zagrożeń, analiza i automatyzacja

Kroki wdrażania

Wykonaj następujące kroki, aby wdrożyć system usługi Defender dla IoT w środowisku rozzłoszanym lub hybrydowym:

Ukończ wdrażanie każdego czujnika sieciowego OT zgodnie z planem, zgodnie z opisem w temacie Deploy Defender for IoT for OT monitoring (Wdrażanie usługi Defender dla IoT na potrzeby monitorowania ot).

Dla każdego czujnika wykonaj następujące czynności:

Integracja z serwerami SIEM/syslog partnera, w tym konfigurowanie powiadomień e-mail. Na przykład:

Użyj interfejsu API usługi Defender dla IoT, aby utworzyć pulpity nawigacyjne zarządzania. Aby uzyskać więcej informacji, zobacz Defender for IoT API reference (Dokumentacja interfejsu API usługi Defender dla IoT).

Skonfiguruj serwer proxy lub serwery proxy w łańcuchu do środowiska zarządzania.

Konfigurowanie monitorowania kondycji przy użyciu serwera MIB SNMP lub interfejsu wiersza polecenia. Aby uzyskać więcej informacji, zobacz:

Skonfiguruj dostęp do interfejsu zarządzania serwerem, takiego jak iDRAC lub iLO.

Skonfiguruj serwer kopii zapasowych, w tym konfiguracje, aby zapisać kopię zapasową na serwerze zewnętrznym. Aby uzyskać więcej informacji, zobacz Tworzenie kopii zapasowych i przywracanie czujników sieciowych OT z konsoli czujnika.

Przechodzenie ze starszej wersji lokalnej konsoli zarządzania

Ważne

Starsza lokalna konsola zarządzania nie będzie obsługiwana ani dostępna do pobrania po 1 stycznia 2025 r. Zalecamy przejście do nowej architektury przy użyciu pełnego spektrum interfejsów API lokalnych i chmurowych przed tą datą.

Nasze bieżące wskazówki dotyczące architektury zostały zaprojektowane tak, aby były bardziej wydajne, bezpieczne i niezawodne niż w starszej wersji lokalnej konsoli zarządzania. Zaktualizowane wskazówki zawierają mniej składników, co ułatwia konserwację i rozwiązywanie problemów. Technologia inteligentnego czujnika używana w nowej architekturze umożliwia przetwarzanie lokalne, co zmniejsza zapotrzebowanie na zasoby w chmurze i poprawia wydajność. Zaktualizowane wskazówki utrzymują dane we własnej sieci, zapewniając lepsze bezpieczeństwo niż przetwarzanie w chmurze.

Jeśli jesteś istniejącym klientem korzystającym z lokalnej konsoli zarządzania do zarządzania czujnikami OT, zalecamy przejście do zaktualizowanych wskazówek dotyczących architektury. Na poniższej ilustracji przedstawiono graficzną reprezentację kroków przejścia do nowych zaleceń:

- W starszej konfiguracji wszystkie czujniki są połączone z lokalną konsolą zarządzania.

- W okresie przejściowym czujniki pozostają połączone z lokalną konsolą zarządzania podczas łączenia wszelkich czujników możliwych do chmury.

- Po pełnym przejściu usuniesz połączenie z lokalną konsolą zarządzania, zachowując połączenia w chmurze tam, gdzie to możliwe. Wszystkie czujniki, które muszą pozostać rozszyte powietrzem, są dostępne bezpośrednio z interfejsu użytkownika czujnika.

Aby przenieść architekturę, wykonaj następujące kroki:

Dla każdego z czujników OT zidentyfikuj używane starsze integracje i uprawnienia aktualnie skonfigurowane dla lokalnych zespołów ds. zabezpieczeń. Na przykład jakie systemy kopii zapasowych są w miejscu? Które grupy użytkowników uzyskują dostęp do danych czujnika?

Połączenie czujników do zasobów lokalnych, platformy Azure i innych zasobów w chmurze, zgodnie z potrzebami dla każdej lokacji. Na przykład nawiąż połączenie z lokalnym rozwiązaniem SIEM, serwerami proxy, magazynem kopii zapasowych i innymi systemami partnerskimi. Może istnieć wiele lokacji i wdrożyć podejście hybrydowe, w którym tylko określone lokacje są przechowywane całkowicie rozgniewane powietrze lub izolowane przy użyciu diod danych.

Aby uzyskać więcej informacji, zobacz informacje powiązane z procedurą wdrażania rozgniewanym powietrzem, a także następujące zasoby w chmurze:

Skonfiguruj uprawnienia i procedury aktualizacji na potrzeby uzyskiwania dostępu do czujników w celu dopasowania do nowej architektury wdrażania.

Przejrzyj i zweryfikuj, czy wszystkie przypadki użycia zabezpieczeń i procedury przeszły do nowej architektury.

Po zakończeniu przejścia zlikwiduj lokalną konsolę zarządzania.

Oś czasu wycofania

Wycofanie lokalnej konsoli zarządzania zawiera następujące szczegóły:

- Wersje czujników wydane po 1 stycznia 2025 r. nie będą mogły być zarządzane przez lokalną konsolę zarządzania.

- Wersje oprogramowania czujników wydane między 1 stycznia 2024 r. – 1 stycznia 2025 r. będą nadal obsługiwać lokalną wersję konsoli zarządzania.

- Czujniki rozszczepione w powietrzu, które nie mogą łączyć się z chmurą, można zarządzać bezpośrednio za pośrednictwem konsoli czujnika, interfejsu wiersza polecenia lub interfejsu API.

Aby uzyskać więcej informacji, zobacz ot monitoring software versions (Wersje oprogramowania do monitorowania ot).