Integrowanie aplikacji Palo Alto z usługą Microsoft Defender dla IoT

W tym artykule opisano sposób integracji aplikacji Palo Alto z usługą Microsoft Defender for IoT, aby wyświetlić zarówno informacje Palo Alto, jak i Defender for IoT w jednym miejscu, lub użyć usługi Defender dla danych IoT w celu skonfigurowania akcji blokujących w palo Alto.

Wyświetlanie informacji zarówno w usłudze Defender for IoT, jak i Palo Alto, zapewnia analitykom SOC widoczność wielowymiarową, dzięki czemu mogą blokować krytyczne zagrożenia szybciej.

Integracje oparte na chmurze

Napiwek

Integracje zabezpieczeń oparte na chmurze zapewniają kilka korzyści w przypadku rozwiązań lokalnych, takich jak scentralizowane, prostsze zarządzanie czujnikami i scentralizowane monitorowanie zabezpieczeń.

Inne korzyści obejmują monitorowanie w czasie rzeczywistym, efektywne wykorzystanie zasobów, zwiększoną skalowalność i niezawodność, lepszą ochronę przed zagrożeniami bezpieczeństwa, uproszczoną konserwację i aktualizacje oraz bezproblemową integrację z rozwiązaniami innych firm.

Jeśli integrujesz czujnik OT połączony z chmurą z aplikacją Palo Alto, zalecamy połączenie usługi Defender for IoT z usługą Microsoft Sentinel.

Zainstaluj co najmniej jedno z następujących rozwiązań, aby wyświetlić zarówno dane Palo Alto, jak i Defender for IoT w usłudze Microsoft Sentinel.

Microsoft Sentinel to skalowalna usługa w chmurze do zarządzania zdarzeniami zabezpieczeń (SIEM) automatycznego reagowania na zdarzenia zabezpieczeń (SOAR). Zespoły SOC mogą używać integracji między usługą Microsoft Defender for IoT i usługą Microsoft Sentinel w celu zbierania danych między sieciami, wykrywania i badania zagrożeń oraz reagowania na zdarzenia.

W usłudze Microsoft Sentinel łącznik danych usługi Defender for IoT i rozwiązanie wyprowadzają wbudowaną zawartość zabezpieczeń do zespołów SOC, ułatwiając im wyświetlanie, analizowanie i reagowanie na alerty zabezpieczeń OT oraz zrozumienie wygenerowanych zdarzeń w szerszej zawartości zagrożeń organizacyjnych.

Aby uzyskać więcej informacji, zobacz:

- Samouczek: Połączenie usługi Microsoft Defender dla IoT z usługą Microsoft Sentinel

- Samouczek: badanie i wykrywanie zagrożeń dla urządzeń IoT

Integracje lokalne

Jeśli pracujesz z czujnikiem OT zarządzanym lokalnie, potrzebujesz lokalnego rozwiązania do wyświetlania informacji o usłudze Defender for IoT i Palo Alto w tym samym miejscu.

W takich przypadkach zalecamy skonfigurowanie czujnika OT do wysyłania plików dziennika systemowego bezpośrednio do aplikacji Palo Alto lub korzystania z wbudowanego interfejsu API usługi Defender for IoT.

Aby uzyskać więcej informacji, zobacz:

- Przekazywanie lokalnych informacji o alertach OT

- Dokumentacja interfejsu API usługi Defender for IoT

Integracja lokalna (starsza wersja)

W tej sekcji opisano sposób integrowania i używania aplikacji Palo Alto z usługą Microsoft Defender dla IoT przy użyciu starszej, lokalnej integracji, która automatycznie tworzy nowe zasady w nmS i Panorama firmy Palo Alto Network.

Ważne

Starsza integracja z aplikacją Palo Alto Panorama jest obsługiwana do października 2024 r. przy użyciu czujnika w wersji 23.1.3 i nie będzie obsługiwana w nadchodzących głównych wersjach oprogramowania. W przypadku klientów korzystających ze starszej integracji zalecamy przejście do jednej z następujących metod:

- Jeśli integrujesz rozwiązanie zabezpieczeń z systemami opartymi na chmurze, zalecamy używanie łączników danych za pośrednictwem usługi Microsoft Sentinel.

- W przypadku integracji lokalnych zalecamy skonfigurowanie czujnika OT w celu przesyłania dalej zdarzeń dziennika systemowego lub używania interfejsów API usługi Defender dla IoT.

W poniższej tabeli przedstawiono zdarzenia przeznaczone dla tej integracji:

| Typ zdarzenia | opis |

|---|---|

| Nieautoryzowane zmiany sterownika PLC | Aktualizacja logiki drabiny lub oprogramowania układowego urządzenia. Ten alert może reprezentować uzasadnione działanie lub próbę naruszenia zabezpieczeń urządzenia. Na przykład złośliwy kod, taki jak trojan dostępu zdalnego (RAT) lub parametry, które powodują proces fizyczny, taki jak wirująca turbina, działać w niebezpieczny sposób. |

| Naruszenie protokołu | Struktura pakietów lub wartość pola, która narusza specyfikację protokołu. Ten alert może reprezentować nieprawidłowo skonfigurowaną aplikację lub złośliwą próbę naruszenia bezpieczeństwa urządzenia. Na przykład powoduje przepełnienie buforu na urządzeniu docelowym. |

| Zatrzymanie sterownika PLC | Polecenie, które powoduje, że urządzenie przestanie działać, ryzykując tym samym proces fizyczny, który jest kontrolowany przez STEROWNIK PLC. |

| Złośliwe oprogramowanie przemysłowe znalezione w sieci ICS | Złośliwe oprogramowanie, które manipuluje urządzeniami ICS przy użyciu ich natywnych protokołów, takich jak TRITON i Industroyer. Usługa Defender for IoT wykrywa również złośliwe oprogramowanie IT, które zostało przeniesione później do środowiska ICS i SCADA. Na przykład Conficker, WannaCry i NotPetya. |

| Skanowanie złośliwego oprogramowania | Narzędzia rekonesansowe, które zbierają dane dotyczące konfiguracji systemu w fazie wstępnej. Na przykład trojan Havex skanuje sieci przemysłowe pod kątem urządzeń przy użyciu OPC, który jest standardowym protokołem używanym przez systemy SCADA oparte na systemie Windows do komunikowania się z urządzeniami ICS. |

Gdy usługa Defender dla IoT wykryje wstępnie skonfigurowany przypadek użycia, do alertu zostanie dodany przycisk Blokuj źródło . Następnie, gdy użytkownik usługi Defender dla IoT wybierze przycisk Blokuj źródło , usługa Defender dla IoT tworzy zasady w aplikacji Panorama, wysyłając wstępnie zdefiniowaną regułę przekazywania.

Zasady są stosowane tylko wtedy, gdy administrator Panoramy wypycha je do odpowiedniej sieci NGFW.

W sieciach IT mogą istnieć dynamiczne adresy IP. W związku z tym w przypadku tych podsieci zasady muszą być oparte na nazwie FQDN (nazwie DNS), a nie na adresie IP. Usługa Defender for IoT wykonuje wyszukiwanie wsteczne i dopasuje urządzenia z dynamicznym adresem IP do ich nazwy FQDN (nazwy DNS) co skonfigurowaną liczbę godzin.

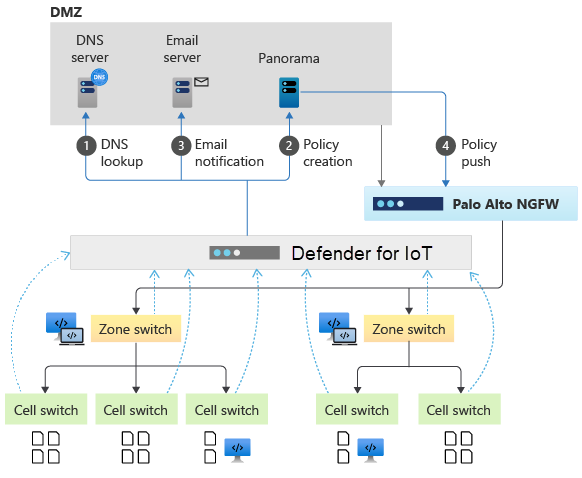

Ponadto usługa Defender dla IoT wysyła wiadomość e-mail do odpowiedniego użytkownika Panorama w celu powiadomienia o tym, że nowe zasady utworzone przez usługę Defender dla IoT oczekują na zatwierdzenie. Na poniższej ilustracji przedstawiono architekturę integracji z usługą Defender for IoT i panoramą:

Wymagania wstępne

Przed rozpoczęciem upewnij się, że masz następujące wymagania wstępne:

- Potwierdzenie przez Administracja istratora Panorama w celu umożliwienia automatycznego blokowania.

- Dostęp do czujnika usługi Defender for IoT OT jako użytkownik Administracja.

Konfigurowanie wyszukiwania DNS

Pierwszym krokiem tworzenia zasad blokowania panoramy w usłudze Defender dla IoT jest skonfigurowanie wyszukiwania DNS.

Aby skonfigurować wyszukiwanie DNS:

Zaloguj się do czujnika OT i wybierz pozycję Ustawienia>systemu Monitorowanie>sieci Wyszukiwania wstecznego DNS.

Włącz przełącznik Włączone, aby aktywować wyszukiwanie.

W polu Zaplanuj wyszukiwanie wsteczne zdefiniuj opcje planowania:

- Według określonych godzin: określ, kiedy należy wykonać wyszukiwanie wsteczne codziennie.

- Według stałych interwałów (w godzinach): ustaw częstotliwość wykonywania wyszukiwania wstecznego.

Wybierz pozycję + Dodaj serwer DNS, a następnie dodaj następujące szczegóły:

Parametr Opis Adres serwera DNS Wprowadź adres IP lub nazwę FQDN sieciowej serwera DNS. Port serwera DNS Wprowadź port używany do wykonywania zapytań dotyczących serwera DNS. Liczba etykiet Aby skonfigurować rozpoznawanie nazw FQDN DNS, dodaj liczbę etykiet domeny do wyświetlenia.

Od lewej do prawej są wyświetlane maksymalnie 30 znaków.Podsieci Ustaw zakres podsieci dynamicznych adresów IP.

Zakres, który usługa Defender dla IoT odwraca wyszukiwanie adresu IP na serwerze DNS w celu dopasowania ich bieżącej nazwy FQDN.Aby upewnić się, że ustawienia DNS są poprawne, wybierz pozycję Testuj. Test gwarantuje, że adres IP serwera DNS i port serwera DNS są ustawione poprawnie.

Wybierz pozycję Zapisz.

Po zakończeniu kontynuuj, tworząc reguły przekazywania zgodnie z potrzebami:

- Konfigurowanie natychmiastowego blokowania przez określoną zaporę Palo Alto

- Blokowanie podejrzanego ruchu za pomocą zapory Palo Alto

Konfigurowanie natychmiastowego blokowania przez określoną zaporę Palo Alto

Skonfiguruj automatyczne blokowanie w przypadkach, takich jak alerty związane ze złośliwym oprogramowaniem, konfigurując regułę przekazywania usługi Defender for IoT w celu wysyłania polecenia blokującego bezpośrednio do określonej zapory Palo Alto.

Gdy usługa Defender dla IoT identyfikuje krytyczne zagrożenie, wysyła alert, który obejmuje opcję blokowania zainfekowanego źródła. Wybranie pozycji Blokuj źródło w szczegółach alertu powoduje aktywowanie reguły przekazywania, która wysyła polecenie blokujące do określonej zapory Palo Alto.

Podczas tworzenia reguły przekazywania:

W obszarze Akcje zdefiniuj serwer, host, port i poświadczenia dla aplikacji Palo Alto NGFW.

Skonfiguruj następujące opcje, aby zezwolić na blokowanie podejrzanych źródeł przez zaporę Palo Alto:

Parametr Opis Blokuj niedozwolone kody funkcji Naruszenia protokołu — niedozwolona wartość pola naruszająca specyfikację protokołu ICS (potencjalne wykorzystanie). Blokowanie nieautoryzowanego programowania PLC/aktualizacji oprogramowania układowego Nieautoryzowane zmiany STEROWNIKA PLC. Blokowanie nieautoryzowanego zatrzymania sterownika PLC Zatrzymaj sterownik PLC (przestój). Blokowanie alertów związanych ze złośliwym oprogramowaniem Blokowanie prób złośliwego oprogramowania przemysłowego (TRITON, NotPetya itp.).

Możesz wybrać opcję Automatycznego blokowania.

W takim przypadku blokowanie jest wykonywane automatycznie i natychmiast.Blokuj nieautoryzowane skanowanie Nieautoryzowane skanowanie (potencjalny rekonesans).

Aby uzyskać więcej informacji, zobacz Przekazywanie lokalnych informacji o alertach OT.

Blokowanie podejrzanego ruchu za pomocą zapory Palo Alto

Skonfiguruj regułę przekazywania usługi Defender dla IoT, aby blokować podejrzany ruch za pomocą zapory Palo Alto.

Podczas tworzenia reguły przekazywania:

W obszarze Akcje zdefiniuj serwer, host, port i poświadczenia dla aplikacji Palo Alto NGFW.

Zdefiniuj sposób wykonywania blokowania w następujący sposób:

- Według adresu IP: Zawsze tworzy zasady blokowania na panoramie na podstawie adresu IP.

- Według nazwy FQDN lub adresu IP: tworzy zasady blokowania na podstawie nazwy FQDN, jeśli istnieje, w przeciwnym razie według adresu IP.

W polu Adres e-mail wprowadź adres e-mail dla wiadomości e-mail z powiadomieniem o zasadach.

Uwaga

Upewnij się, że skonfigurowano serwer poczty w usłudze Defender dla IoT. Jeśli nie wprowadzono żadnego adresu e-mail, usługa Defender dla IoT nie wysyła wiadomości e-mail z powiadomieniem.

Skonfiguruj następujące opcje, aby zezwolić na blokowanie podejrzanych źródeł przez Palo Alto Panorama:

Parametr Opis Blokuj niedozwolone kody funkcji Naruszenia protokołu — niedozwolona wartość pola naruszająca specyfikację protokołu ICS (potencjalne wykorzystanie). Blokowanie nieautoryzowanego programowania PLC/aktualizacji oprogramowania układowego Nieautoryzowane zmiany STEROWNIKA PLC. Blokowanie nieautoryzowanego zatrzymania sterownika PLC Zatrzymaj sterownik PLC (przestój). Blokowanie alertów związanych ze złośliwym oprogramowaniem Blokowanie prób złośliwego oprogramowania przemysłowego (TRITON, NotPetya itp.).

Możesz wybrać opcję Automatycznego blokowania.

W takim przypadku blokowanie jest wykonywane automatycznie i natychmiast.Blokuj nieautoryzowane skanowanie Nieautoryzowane skanowanie (potencjalny rekonesans).

Aby uzyskać więcej informacji, zobacz Przekazywanie lokalnych informacji o alertach OT.

Blokuj określone podejrzane źródła

Po utworzeniu reguły przekazywania wykonaj następujące kroki, aby zablokować określone, podejrzane źródła:

Na stronie Alerty czujnika OT znajdź i wybierz alert związany z integracją z aplikacją Palo Alto.

Aby automatycznie zablokować podejrzane źródło, wybierz pozycję Blokuj źródło.

W oknie dialogowym Potwierdź wybierz przycisk OK.

Podejrzane źródło jest teraz blokowane przez zaporę Palo Alto.

Następny krok

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla