Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule opisano, jak uruchomić notes Wprowadzenie dla notesów uczenia maszynowego usługi Microsoft Sentinel, który ustawia podstawowe konfiguracje do uruchamiania notesów Jupyter w usłudze Microsoft Sentinel oraz zawiera przykłady uruchamiania prostych zapytań.

Zeszyt Poradnik wprowadzający dla notesów uczenia maszynowego usługi Microsoft Sentinel korzysta z biblioteki MSTICPy, która jest zaawansowaną biblioteką języka Python przeznaczoną do ulepszania analiz zabezpieczeń i wyszukiwania zagrożeń w notesach usługi Microsoft Sentinel. Udostępnia wbudowane narzędzia do wzbogacania danych, wizualizacji, wykrywania anomalii i zautomatyzowanych zapytań, pomagając analitykom usprawnić przepływ pracy bez rozbudowanego kodowania niestandardowego.

Aby uzyskać więcej informacji, zobacz Korzystanie z notatników do wspierania dochodzeń i Korzystanie z notatników Jupyter do szukania zagrożeń bezpieczeństwa.

Ważne

Usługa Microsoft Sentinel jest ogólnie dostępna w portalu Microsoft Defender, w tym dla klientów bez licencji XDR usługi Microsoft Defender lub E5.

Po 31 marca 2027 r. usługa Microsoft Sentinel nie będzie już obsługiwana w witrynie Azure Portal i będzie dostępna tylko w portalu usługi Microsoft Defender. Wszyscy klienci korzystający z usługi Microsoft Sentinel w witrynie Azure Portal zostaną przekierowani do portalu usługi Defender i będą używać usługi Microsoft Sentinel tylko w portalu usługi Defender. Od lipca 2025 r. wielu nowych klientów jest automatycznie dołączanych i przekierowywanych do portalu usługi Defender.

Jeśli nadal używasz usługi Microsoft Sentinel w witrynie Azure Portal, zalecamy rozpoczęcie planowania przejścia do portalu usługi Defender w celu zapewnienia bezproblemowego przejścia i pełnego wykorzystania ujednoliconego środowiska operacji zabezpieczeń oferowanego przez usługę Microsoft Defender. Aby uzyskać więcej informacji, zobacz It's Time to Move: Retiring Microsoft Sentinel's Azure Portal for greater security (Przenoszenie: wycofywanie witryny Azure Portal usługi Microsoft Sentinel w celu zwiększenia bezpieczeństwa).

Wymagania wstępne

Przed rozpoczęciem upewnij się, że masz wymagane uprawnienia i zasoby.

| Warunek wstępny | Opis |

|---|---|

| uprawnienia | Aby korzystać z notesów w usłudze Microsoft Sentinel, upewnij się, że masz wymagane uprawnienia. Aby uzyskać więcej informacji, zobacz Zarządzanie dostępem do notesów usługi Microsoft Sentinel. |

| Pyton | Aby wykonać kroki opisane w tym artykule, potrzebujesz języka Python w wersji 3.6 lub nowszej. W usłudze Azure Machine Learning można użyć jądra języka Python 3.8 (zalecane) lub jądra języka Python 3.6. Jeśli używasz notesu opisanego w tym artykule w innym środowisku Jupyter, możesz użyć dowolnego jądra obsługującego język Python 3.6 lub nowszy. Aby korzystać z notesów MSTICPy poza usługami Microsoft Sentinel i Azure Machine Learning (ML), należy również skonfigurować środowisko języka Python. Zainstaluj środowisko Python w wersji 3.6 lub nowszej przy użyciu dystrybucji Anaconda, która zawiera wiele wymaganych pakietów. |

| MaxMind GeoLite2 | Ten notes korzysta z usługi wyszukiwania geolokalizacji MaxMind GeoLite2 dla adresów IP. Aby korzystać z usługi MaxMind GeoLite2, potrzebny jest klucz licencji. Możesz zarejestrować się w celu uzyskania bezpłatnego konta i klucza na stronie rejestracji Maxmind. |

| WirusTotal | Ten notebook używa VirusTotal (VT) jako źródła inteligencji zagrożeń. Aby użyć wyszukiwania analizy zagrożeń VirusTotal, potrzebujesz konta VirusTotal i klucza interfejsu API. Jeśli używasz klucza przedsiębiorstwa VT, zapisz go w usłudze Azure Key Vault zamiast w pliku msticpyconfig.yaml. Aby uzyskać więcej informacji, zobacz Określanie tajnych danych jako wpisów usługi Key Vault w dokumentacji MSTICPY. Jeśli nie chcesz teraz skonfigurować usługi Azure Key Vault, zarejestruj się i użyj bezpłatnego konta, dopóki nie będzie można skonfigurować magazynu usługi Key Vault. |

Instalacja i uruchomienie notatnika Przewodnik na start

W tej procedurze opisano sposób uruchamiania notatnika za pomocą usługi Microsoft Sentinel.

W przypadku usługi Microsoft Sentinel w portalu usługi Defender wybierz Microsoft Sentinel>, zarządzanie zagrożeniami>, Notesy. Dla Microsoft Sentinel w Azure portal, w sekcji Zarządzanie zagrożeniami, wybierz Notatniki.

Na karcie Szablony wybierz pozycję Przewodnik wprowadzający dla notesów uczenia maszynowego usługi Microsoft Sentinel .

Wybierz Utwórz z szablonu.

Edytuj nazwę i wybierz odpowiedni obszar roboczy usługi Azure Machine Learning.

Wybierz pozycję Zapisz , aby zapisać go w obszarze roboczym usługi Azure Machine Learning.

Wybierz pozycję Uruchom notes , aby uruchomić notes. Notatnik zawiera serię komórek.

- Komórki markdown zawierają tekst i grafikę z instrukcjami dotyczącymi korzystania z notesu

- Komórki kodu zawierają kod wykonywalny, który wykonuje funkcje notesu

W górnej części strony wybierz pozycję Kompter.

Kontynuuj, odczytując komórki markdown i uruchamiając komórki kodu w kolejności, korzystając z instrukcji w notesie. Pomijanie komórek lub ich brak kolejności może spowodować błędy w dalszej części notesu.

W zależności od wykonywanej funkcji kod w komórce może działać szybko lub może upłynąć trochę czasu do zakończenia. Gdy komórka jest uruchomiona, przycisk odtwarzania zmienia się na pokrętło ładowania, a stan jest wyświetlany w dolnej części komórki wraz z upływem czasu.

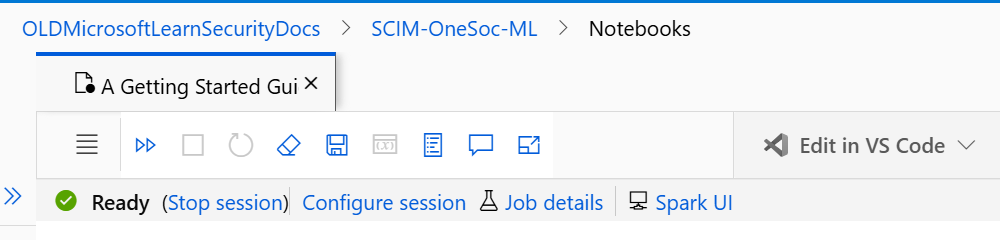

Przy pierwszym uruchomieniu komórki kodu może to potrwać kilka minut, aby rozpocząć sesję w zależności od ustawień obliczeniowych. Pojawia się wskazanie Gotowe, gdy notes jest gotowy do uruchamiania komórek kodowych. Przykład:

Notatnik Przewodnik wprowadzający do notesów uczenia maszynowego usługi Microsoft Sentinel zawiera sekcje dotyczące następujących działań:

| Nazwa | Opis |

|---|---|

| Wprowadzenie | Opisuje podstawy notesów i udostępnia przykładowy kod, który można uruchomić, aby zobaczyć, jak działają notesy. |

| Inicjowanie notatnika i pakietu MSTICPy | Pomaga przygotować środowisko do uruchomienia pozostałej części notatnika. Podczas inicjowania notesu oczekiwane są ostrzeżenia konfiguracji dotyczące brakujących ustawień, ponieważ jeszcze nic nie zostało skonfigurowane. |

| Wykonywanie zapytań dotyczących danych z usługi Microsoft Sentinel | Ułatwia weryfikowanie, konfigurowanie i testowanie ustawień usługi Microsoft Sentinel. Użyj kodu w tej sekcji, aby uwierzytelnić się w usłudze Microsoft Sentinel i uruchomić przykładowe zapytanie w celu przetestowania połączenia. |

| Konfigurowanie i testowanie zewnętrznych dostawców danych (VirusTotal i Maxmind GeoLite2) | Pomaga skonfigurować ustawienia dla usługi VirusTotal jako przykładowej usługi analizującej zagrożenia oraz MaxMind GeoLite2 jako przykładowej usługi wyszukiwania lokalizacji geograficznej. Użyj kodu w tej sekcji, aby uruchamiać przykładowe zapytania względem tych dostawców danych, aby je przetestować. |

Kod w przewodniku Szybkiego Startu dotyczącym notesów ML usługi Microsoft Sentinel uruchamia narzędzie MpConfigEdit, które zawiera serię kart do konfigurowania środowiska notesów. Podczas wprowadzania zmian w narzędziu MpConfigEdit pamiętaj, aby zapisać zmiany przed kontynuowaniem. Ustawienia notesu są przechowywane w pliku msticpyconfig.yaml, który jest automatycznie wypełniany początkowymi ustawieniami dla twojego obszaru roboczego.

Pamiętaj, aby dokładnie przeczytać komórki markdown, aby całkowicie zrozumieć proces, w tym każde z ustawień oraz plik msticpyconfig.yaml. Następne kroki, dodatkowe zasoby i często zadawane pytania z wiki notesów usługi Azure Sentinel są dostępne na końcu notesu.

Dostosowywanie zapytań (opcjonalnie)

Przewodnik "Pierwsze Kroki" dla notesów usługi Microsoft Sentinel ML zawiera przykładowe zapytania, które możesz wykorzystać podczas nauki o notesach. Dostosuj wbudowane zapytania, dodając więcej logiki zapytań lub uruchamiając kompletne zapytania przy użyciu exec_query funkcji . Na przykład większość wbudowanych zapytań obsługuje add_query_items parametr , którego można użyć do dołączania filtrów lub innych operacji do zapytań.

Uruchom następującą komórkę kodu, aby dodać ramkę danych podsumowującą liczbę alertów według nazwy alertu:

from datetime import datetime, timedelta qry_prov.SecurityAlert.list_alerts( start=datetime.utcnow() - timedelta(28), end=datetime.utcnow(), add_query_items="| summarize NumAlerts=count() by AlertName" )Przekaż pełny ciąg zapytania języka Kusto Query Language (KQL) do dostawcy zapytań. Zapytanie jest uruchamiane względem połączonego obszaru roboczego, a dane są zwracane jako ramka danych panda. Biegnij:

# Define your query test_query = """ OfficeActivity | where TimeGenerated > ago(1d) | take 10 """ # Pass the query to your QueryProvider office_events_df = qry_prov.exec_query(test_query) display(office_events_df.head())

Aby uzyskać więcej informacji, zobacz:

Stosowanie wskazówek do innych notebooków

W krokach opisanych w tym artykule opisano sposób uruchamiania notesu Wprowadzenie dla notesów uczenia maszynowego usługi Microsoft Sentinel w obszarze roboczym usługi Azure Machine Learning za pośrednictwem usługi Microsoft Sentinel. Możesz również użyć tego artykułu jako wskazówek dotyczących wykonywania podobnych kroków, aby uruchamiać notesy w innych środowiskach, w tym lokalnie.

Kilka notesów usługi Microsoft Sentinel nie korzysta z biblioteki MSTICPy, takich jak notesy skanera poświadczeń ani przykładów programu PowerShell i języka C#. Notesy, które nie korzystają z MSTICpy, nie wymagają konfiguracji MSTICPy opisanej w tym tekście.

Wypróbuj inne notesy usługi Microsoft Sentinel, takie jak:

- Konfigurowanie środowiska laptopa

- Przewodnik po funkcjach notesu Cybersec

- Przykłady uczenia maszynowego w notesach

- Seria Entity Explorer , w tym odmiany kont, domen i adresów URL, adresów IP i hostów z systemem Linux lub Windows.

Aby uzyskać więcej informacji, zobacz:

- Notatniki Jupyter z funkcjami wykrywania zagrożeń w usłudze Microsoft Sentinel

- Zaawansowane konfiguracje notesów Jupyter i biblioteki MSTICPy w usłudze Microsoft Sentinel

- Tworzenie pierwszego notesu usługi Microsoft Sentinel (seria blogów)

- Przewodnik po eksploracji hostów w notatniku systemu Linux (blog)

Powiązana zawartość

Aby uzyskać więcej informacji, zobacz: