Badanie ścieżek ruchu bocznego za pomocą usługi ATA

Dotyczy: Advanced Threat Analytics w wersji 1.9

Nawet jeśli najlepiej chronisz poufnych użytkowników, a administratorzy mają złożone hasła, które często zmieniają, ich maszyny są chronione, a ich dane są bezpiecznie przechowywane, osoby atakujące mogą nadal używać ścieżek przenoszenia bocznego w celu uzyskania dostępu do poufnych kont. W przypadku ataków w ruchu poprzecznym osoba atakująca korzysta z wystąpień, gdy użytkownicy wrażliwi loguje się na maszynę, na której niewrażliwy użytkownik ma prawa lokalne. Osoby atakujące mogą następnie przechodzić później, uzyskiwać dostęp do mniej wrażliwego użytkownika, a następnie przechodzić przez komputer w celu uzyskania poświadczeń dla poufnego użytkownika.

Co to jest ścieżka ruchu bocznego?

Ruch boczny polega na tym, że osoba atakująca używa kont niewrażliwych w celu uzyskania dostępu do poufnych kont. Można to zrobić przy użyciu metod opisanych w przewodniku Po podejrzanych działaniach. Osoby atakujące używają ruchu bocznego, aby zidentyfikować administratorów w sieci i dowiedzieć się, do których maszyn mogą uzyskiwać dostęp. Dzięki tym informacjom i dalszym ruchom osoba atakująca może skorzystać z danych na kontrolerach domeny.

Usługa ATA umożliwia podejmowanie działań wyprzedzających w sieci, aby zapobiec powodzeniu ataków w ruchu bocznym.

Odnajdywanie kont poufnych zagrożonych

Aby dowiedzieć się, które poufne konta w sieci są podatne na zagrożenia ze względu na ich połączenie z niewrażliwymi kontami lub zasobami, w określonym przedziale czasowym wykonaj następujące kroki:

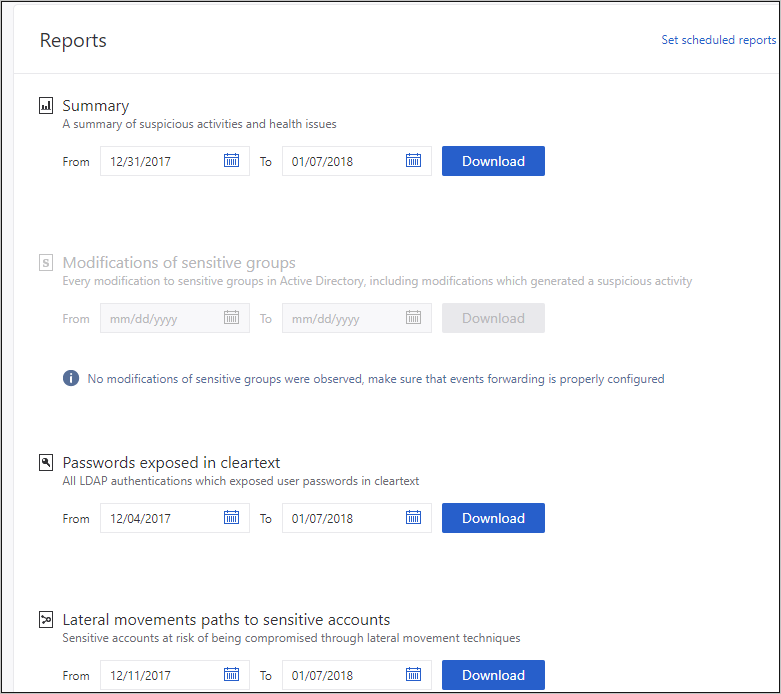

W menu konsoli usługi ATA wybierz ikonę

raportów .

raportów .W obszarze Boczne ruchy ścieżki do poufnych kont, jeśli nie znaleziono ścieżek ruchu bocznego, raport jest wyszaryzowany. Jeśli istnieją ścieżki przenoszenia bocznego, daty raportu automatycznie wybierają pierwszą datę, gdy istnieją odpowiednie dane.

Wybierz Pobierz.

Utworzony plik programu Excel zawiera szczegółowe informacje o poufnych kontach zagrożonych. Karta Podsumowanie zawiera wykresy zawierające szczegółowe informacje o liczbie poufnych kont, komputerów i średnich zasobów zagrożonych. Karta Szczegóły zawiera listę poufnych kont, które należy zaniepokoić. Należy pamiętać, że ścieżki są ścieżkami, które istniały wcześniej i mogą nie być dostępne dzisiaj.

Zbadaj

Teraz, gdy wiesz, które poufne konta są zagrożone, możesz szczegółowo zapoznać się z usługą ATA, aby dowiedzieć się więcej i podjąć środki zapobiegawcze.

W konsoli usługi ATA wyszukaj wskaźnik przenoszenia bocznego, który jest dodawany do profilu jednostki, gdy jednostka znajduje się w ścieżce

ruchu bocznego lub

ruchu bocznego lub  . Jest to dostępne, jeśli w ciągu ostatnich dwóch dni istniała ścieżka ruchu bocznego.

. Jest to dostępne, jeśli w ciągu ostatnich dwóch dni istniała ścieżka ruchu bocznego.Na stronie profilu użytkownika, która zostanie otwarta, wybierz kartę Ścieżki przenoszenia bocznego.

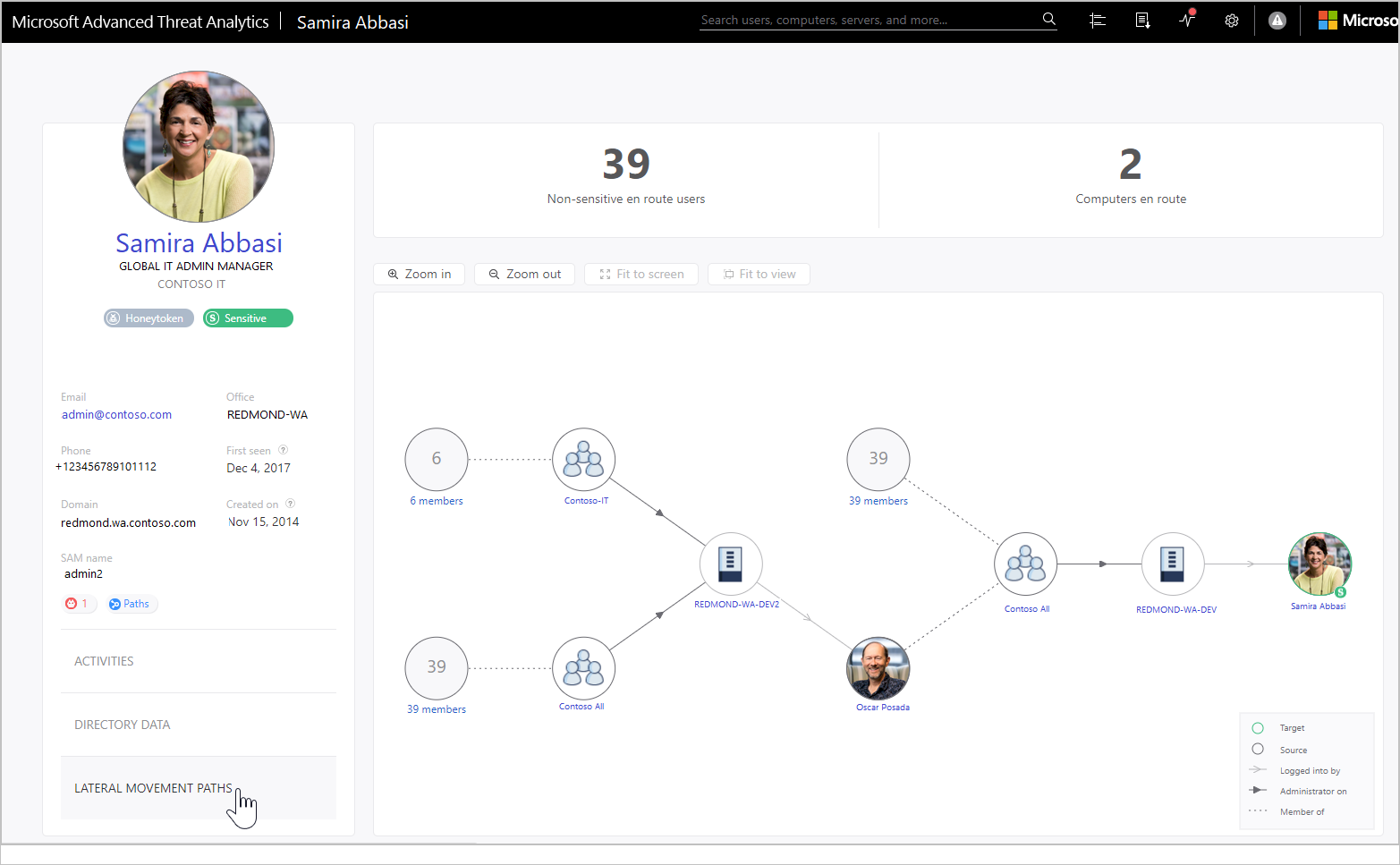

Wyświetlany graf zawiera mapę możliwych ścieżek do poufnego użytkownika. Wykres przedstawia połączenia, które zostały wykonane w ciągu ostatnich dwóch dni.

Przejrzyj wykres, aby zobaczyć, co można dowiedzieć się o narażeniu poufnych poświadczeń użytkownika. Na przykład na tej mapie możesz śledzić strzałki zalogowane za pomocą szarych strzałek, aby zobaczyć, gdzie samira zalogowała się przy użyciu poświadczeń uprzywilejowanych. W tym przypadku poufne poświadczenia Samira zostały zapisane na komputerze REDMOND-WA-DEV. Następnie sprawdź, którzy inni użytkownicy zalogowali się do komputerów, które stworzyły najbardziej narażenie na zagrożenia i lukę w zabezpieczeniach. Możesz to zobaczyć, patrząc na Administracja istrator na czarnych strzałek, aby zobaczyć, kto ma uprawnienia administratora do zasobu. W tym przykładzie wszyscy w grupie Contoso All mają możliwość uzyskiwania dostępu do poświadczeń użytkownika z tego zasobu.

Najlepsze rozwiązania dotyczące zapobiegania

Najlepszym sposobem zapobiegania ruchowi bocznemu jest upewnienie się, że wrażliwi użytkownicy używają poświadczeń administratora tylko wtedy, gdy logują się do komputerów ze wzmocnionymi zabezpieczeniami, na których nie ma poufnego użytkownika, który ma uprawnienia administratora na tym samym komputerze. W tym przykładzie upewnij się, że jeśli Samira potrzebuje dostępu do usługi REDMOND-WA-DEV, logują się przy użyciu nazwy użytkownika i hasła innego niż poświadczenia administratora lub usuwają grupę Contoso All z lokalnej grupy administratorów w witrynie REDMOND-WA-DEV.

Zaleca się również upewnienie się, że nikt nie ma niepotrzebnych lokalnych uprawnień administracyjnych. W tym przykładzie sprawdź, czy wszyscy w firmie Contoso All naprawdę potrzebują uprawnień administratora w usłudze REDMOND-WA-DEV.

Upewnij się, że osoby mają dostęp tylko do niezbędnych zasobów. W tym przykładzie OscarDziałaniu znacznie rozszerza ekspozycję Samira. Czy jest to konieczne, aby zostały one uwzględnione w grupie Contoso All? Czy istnieją podgrupy, które można utworzyć, aby zminimalizować narażenie?

Napiwek

Jeśli działanie nie zostanie wykryte w ciągu ostatnich dwóch dni, wykres nie zostanie wyświetlony, ale raport ścieżki ruchu bocznego jest nadal dostępny w celu udostępnienia informacji o ścieżkach ruchu bocznego w ciągu ostatnich 60 dni.

Napiwek

Aby uzyskać instrukcje dotyczące ustawiania serwerów w celu umożliwienia usłudze ATA wykonywania operacji SAM-R potrzebnych do wykrywania ścieżek przenoszenia bocznego, skonfiguruj protokół SAM-R.