Migrowanie aplikacji przy użyciu uwierzytelniania opartego na nagłówkach do usługi Azure Active Directory B2C przy użyciu serwera proxy aplikacji Grit

Z tego przykładowego samouczka dowiesz się, jak przeprowadzić migrację starszej aplikacji przy użyciu uwierzytelniania opartego na nagłówku do usługi Azure Active Directory B2C (Azure AD B2C) przy użyciu serwera proxy aplikacji Grit.

Zalety korzystania z serwera proxy aplikacji Grit są następujące:

Brak zmian w kodzie aplikacji i łatwe wdrożenie, co przyspiesza zwrot z inwestycji

Umożliwia użytkownikom korzystanie z nowoczesnych środowisk uwierzytelniania, takich jak uwierzytelnianie wieloskładnikowe, biometryczne i bez hasła, co zwiększa bezpieczeństwo.

Znaczne oszczędności wynikające z kosztów licencji starszego rozwiązania do uwierzytelniania

Wymagania wstępne

Aby rozpocząć pracę, potrzebne są następujące elementy:

Licencja na serwer proxy aplikacji Grit. Aby uzyskać szczegółowe informacje o licencji, skontaktuj się z pomocą techniczną biblioteki Grit . Na potrzeby tego samouczka nie potrzebujesz licencji.

Subskrypcja platformy Azure. Jeśli go nie masz, uzyskaj bezpłatne konto.

Dzierżawa usługi Azure AD B2C połączona z subskrypcją platformy Azure.

Opis scenariusza

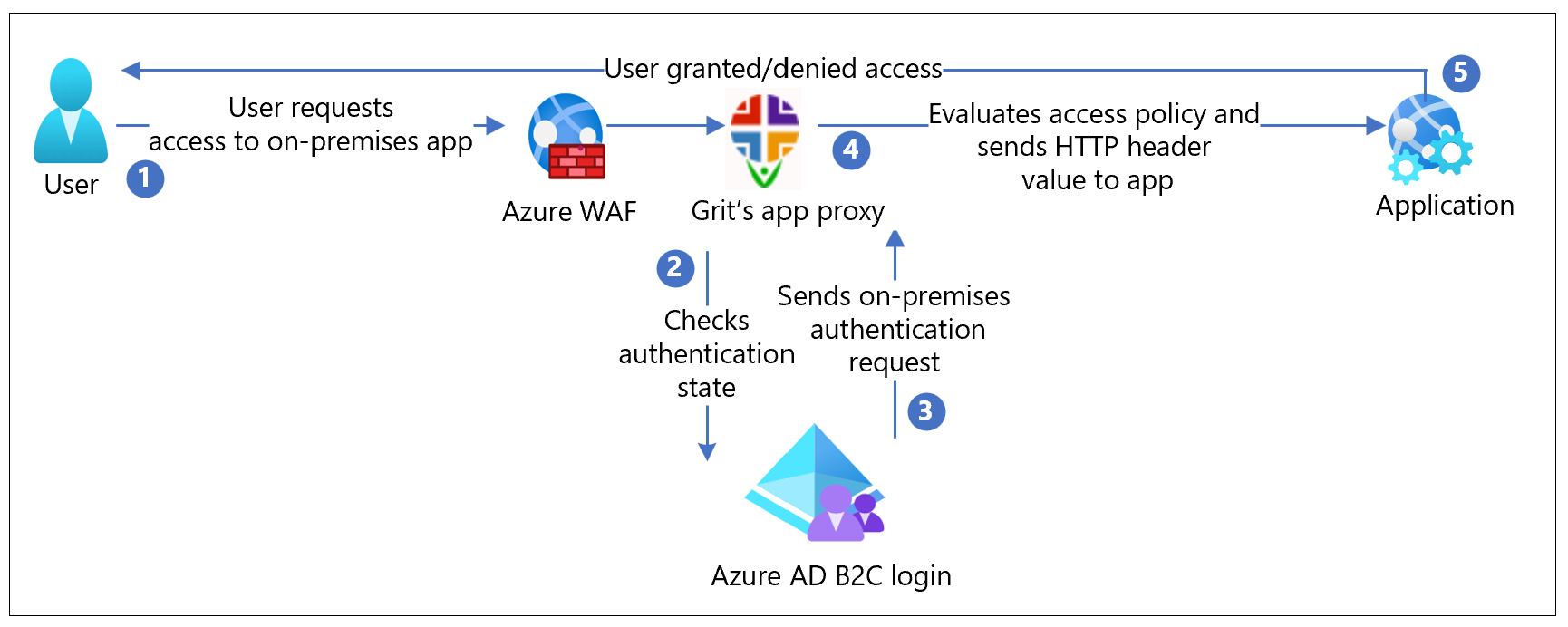

Integracja Z użyciem biblioteki Grit obejmuje następujące składniki:

Azure AD B2C: serwer autoryzacji do weryfikowania poświadczeń użytkownika — uwierzytelnieni użytkownicy uzyskują dostęp do aplikacji lokalnych przy użyciu konta lokalnego przechowywanego w katalogu Azure AD B2C.

Serwer proxy aplikacji Grit: usługa przekazująca tożsamość do aplikacji za pośrednictwem nagłówków HTTP.

Aplikacja internetowa: starsza aplikacja, do której użytkownik żąda dostępu.

Poniższy diagram architektury przedstawia implementację.

Użytkownik żąda dostępu do aplikacji lokalnej.

Serwer proxy aplikacji Grit odbiera żądanie za pośrednictwem usługi Azure Web Application Firewall (WAF) i wysyła je do aplikacji.

Serwer proxy aplikacji Grit sprawdza stan uwierzytelniania użytkownika. Bez tokenu sesji lub nieprawidłowego tokenu użytkownik przechodzi do Azure AD B2C na potrzeby uwierzytelniania.

Azure AD B2C wysyła żądanie użytkownika do punktu końcowego określonego podczas rejestracji serwera proxy aplikacji Grit w dzierżawie usługi Azure AD B2C.

Serwer proxy aplikacji Grit ocenia zasady dostępu i oblicza wartości atrybutów w nagłówkach HTTP przekazywanych do aplikacji. Serwer proxy aplikacji Grit ustawia wartości nagłówka i wysyła żądanie do aplikacji.

Użytkownik jest uwierzytelniany przy użyciu udzielonego dostępu/odmowy dostępu do aplikacji.

Dołączanie za pomocą serwera proxy aplikacji Grit

Skontaktuj się z pomocą techniczną aplikacji Grit , aby uzyskać szczegółowe informacje na temat dołączania.

Konfigurowanie rozwiązania serwera proxy aplikacji Grit za pomocą usługi Azure AD B2C

Na potrzeby tego samouczka rozszerzenie Grit ma już aplikację zaplecza i zasady Azure AD B2C. Ten samouczek dotyczy konfigurowania serwera proxy w celu uzyskania dostępu do aplikacji zaplecza.

Możesz użyć środowiska użytkownika, aby skonfigurować każdą stronę aplikacji zaplecza pod kątem zabezpieczeń. Można skonfigurować typ uwierzytelniania wymaganego przez każdą stronę i wymagane wartości nagłówka.

Jeśli użytkownicy muszą mieć uprawnienia do niektórych stron na podstawie członkostwa w grupie lub innych kryteriów, jest on obsługiwany przez podróż użytkownika uwierzytelniania.

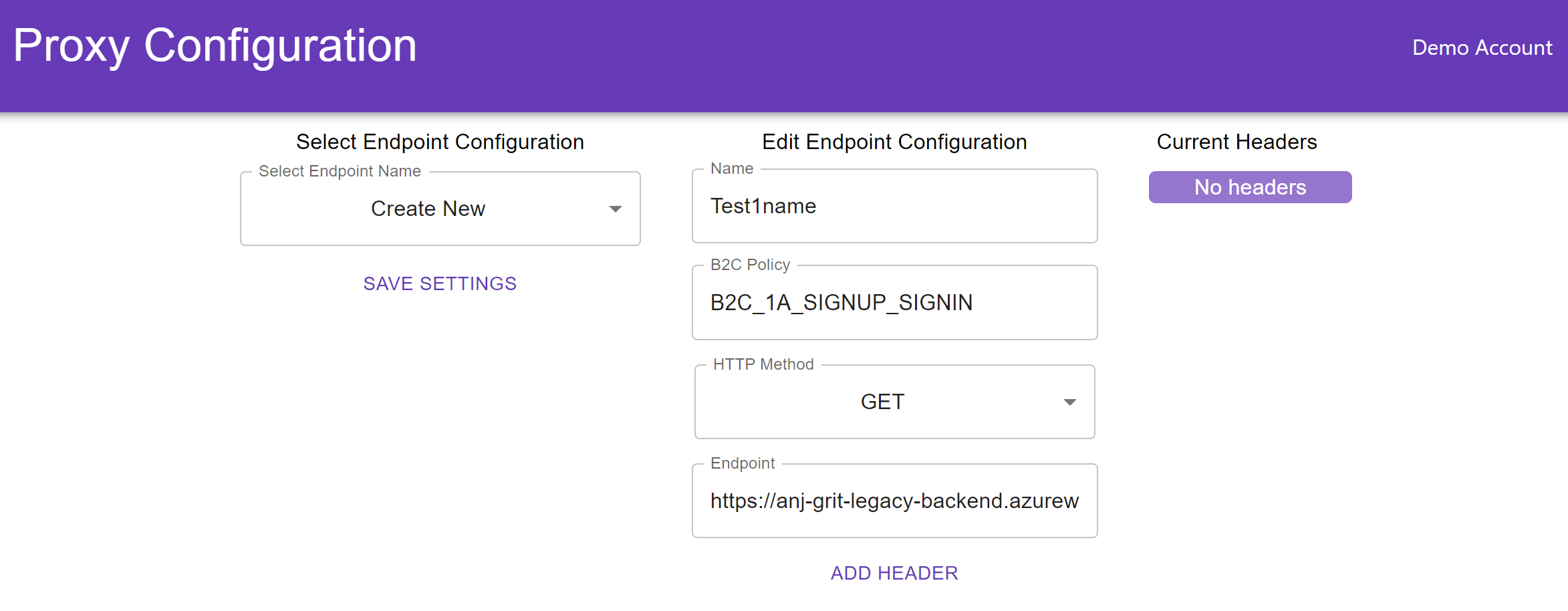

Przejdź do adresu https://proxyeditor.z13.web.core.windows.net/.

Po pojawieniu się listy rozwijanej wybierz listę rozwijaną, a następnie wybierz pozycję Utwórz nową.

Wprowadź nazwę strony zawierającej tylko litery i cyfry.

Wprowadź B2C_1A_SIGNUP_SIGNIN w polu Zasady B2C.

Wybierz pozycję GET w metodzie HTTP.

Wprowadź ciąg "https://anj-grit-legacy-backend.azurewebsites.net/Home/Page" w polu punktu końcowego i będzie to punkt końcowy starszej aplikacji.

Uwaga

Ta demonstracja jest publicznie dostępna, wprowadzone wartości będą widoczne dla publiczności. Nie konfiguruj bezpiecznej aplikacji przy użyciu tej pokazu.

Wybierz pozycję DODAJ NAGŁÓWEK.

Wprowadź wartość x-iss w polu nagłówka docelowego, aby skonfigurować prawidłowy nagłówek HTTP, który musi zostać wysłany do aplikacji.

Wprowadź given_name w polu Wartość, które jest nazwą oświadczenia w zasadach B2C. Wartość oświadczenia zostanie przekazana do nagłówka.

Wybierz pozycję Token jako źródło.

Wybierz pozycję ZAPISZ USTAWIENIA.

Wybierz link w oknie podręcznym. Nastąpi przejście do strony logowania. Wybierz link rejestracji i wprowadź wymagane informacje. Po zakończeniu procesu rejestracji nastąpi przekierowanie do starszej aplikacji. Aplikacja wyświetla nazwę podaną w polu Given name (Podana nazwa ) podczas rejestracji.

Testowanie przepływu

Przejdź do adresu URL aplikacji lokalnej.

Serwer proxy aplikacji Grit przekierowuje do strony skonfigurowanej w przepływie użytkownika. Z listy wybierz dostawcę tożsamości.

Po wyświetleniu monitu wprowadź swoje poświadczenia. W razie potrzeby dołącz Microsoft Entra token uwierzytelniania wieloskładnikowego.

Nastąpi przekierowanie do usługi Azure AD B2C, która przekazuje żądanie aplikacji do identyfikatora URI przekierowania serwera proxy aplikacji Grit.

Serwer proxy aplikacji Grit ocenia zasady, oblicza nagłówki i wysyła użytkownika do aplikacji nadrzędnej.

Zostanie wyświetlona żądana aplikacja.